Planen der Konnektivität zwischen Microsoft 365 und SharePoint Server

GILT FÜR: 2013

2013  2016

2016  2019

2019  Subscription Edition

Subscription Edition  SharePoint in Microsoft 365

SharePoint in Microsoft 365

Dieser Artikel unterstützt Sie bei der Planung und Vorbereitung der Konfiguration der eingehenden Konnektivität von Microsoft 365 für Unternehmen mit SharePoint Server über ein Reverseproxygerät. Dies ist für die folgenden Hybridumgebungen erforderlich:

Eingehende Hybridsuche (Anzeigen von Suchergebnissen aus SharePoint Server in Microsoft 365)

Business Connectivity Services-Hybridbereitstellung

In diesem Artikel erhalten Sie die Informationen, die Sie benötigen (z. B. zu den Voraussetzungen) sowie ein Arbeitsblatt, auf dem Sie wichtige Informationen sammeln können, bevor Sie mit dem Konfigurationsprozess beginnen.

Dieses Thema hilft Ihnen:

die Voraussetzungen und Anforderungen für eingehende Verbindungen zu verstehen,

die Architektur Ihrer Webanwendung zu planen,

SSL-Zertifikate zu planen,

wichtige Entscheidungen und Informationen aufzuzeichnen.

Erfassen und Aufzeichnen von Informationen zu Arbeitsblatt und Versionsprotokoll

Arbeitsblatt. Im Planungsprozess müssen Sie Informationen und Dateien sammeln. Verwenden Sie hierzu unbedingt das SharePoint-Hybridarbeitsblatt, um Planungs- und Bereitstellungsinformationen nachzuvollziehen und mit anderen Mitgliedern Ihres Bereitstellungsteams zu teilen. Es ist von wesentlicher Bedeutung, dass Sie dieses Arbeitsblatt verwenden, um Ihre Informationen zu organisieren, bevor Sie mit dem Konfigurationsprozess beginnen.

Erstellen eines Versionsprotokolls. Wie bei jedem komplexen Implementierungsprojekt ist die detaillierte Aufzeichnung jeder Designentscheidung oder Serverkonfiguration sowie jedes Verfahrens, jeder Befehlsausgabe und jedes Fehlers eine entscheidende Referenz für Problembehandlung, Support und Sachkenntnis. Daher empfehlen wir Ihnen dringend, dass Sie Ihren Bereitstellungsprozess sorgfältig dokumentieren.

Achtung

Speichern Sie aus Sicherheitsgründen das Arbeitsblatt und das Buildprotokoll an einem ort, an dem die Sicherheit verbessert wird, z. B. in einer geschützten Dateifreigabe oder sharePoint in der Microsoft 365-Dokumentbibliothek, und erteilen Sie Berechtigungen nur Administratoren, die am Bereitstellungsprozess beteiligt sind und diese Informationen kennen müssen.

Sammeln und Aufzeichnen von Informationen zu URL und Hostname

In diesem Abschnitt erfahren Sie mehr über das Aufzeichnen von Informationen zu URLs und Hostnamen in Ihrer Umgebung. Diese Informationen werden Sie dann im Zuge des Bereitstellungsprozesses verwenden.

Zeichnen Sie den öffentlichen DNS-Domänennamens Ihres Unternehmens (z. B. adventureworks.com) auf.

Zeichnen Sie die URL des öffentlichen Endpunkts des Reverseproxygeräts auf, die Sie für SharePoint Hybrid verwenden werden. Dies ist die Externe URL. Wenn dieser Endpunkt noch nicht besteht, müssen Sie an dieser Stelle entscheiden, wie diese URL lauten soll.

Zeichnen Sie die IP-Adresse des externen Endpunkts des Reverseproxygeräts auf.

Stellen Sie sicher, dass ein A-Datensatz (auch Hostdatensatz) in der öffentlichen DNS-Forward-Lookupzone für Ihre öffentliche Domäne besteht, der die externe URL der IP-Adresse des öffentlichen Endpunkts auf dem Reverseproxygerät zuordnet. Wenn dieser A-Datensatz noch nicht vorhanden ist, legen Sie diesen nun an.

Stellen Sie sicher, dass ein A-Datensatz in der DNS-Forward-Lookupzone für das Intranet besteht, der den Hostnamen Ihrer SharePoint Server-Farm der IP-Adresse zuordnet. Wenn dieser A-Datensatz noch nicht vorhanden ist, legen Sie diesen nun an.

Wichtig

Wenn Sie interne URLs konfigurieren, um während des Bereitstellungsprozesses auf eine Webanwendung zuzugreifen, stellen Sie sicher, dass Sie für die URLs in der Intranet-DNS-Forward-Lookupzone ebenfalls einen A-Datensatz erstellen und sie in das Arbeitsblatt eintragen.

|

|

Tragen Sie die folgenden Informationen in Tabelle 3 des SharePoint-Hybridarbeitsblatts ein: Den Domänennamen der öffentlichen Unternehmens-DNS-Domäne in die Zeile Name der öffentlichen Internetdomäne. Die URL des öffentlichen Endpunkts des Reverseproxygeräts in die Zeile Externe URL. Die IP-Adresse des externen Endpunkts des Reverseproxygeräts in die Zeile IP-Adresse des externen Endpunkts. |

Planen der Architektur Ihrer Webanwendung

Dieser Abschnitt hilft Ihnen bei der Planung der Architektur der SharePoint Server-Webanwendungen, die Sie in Ihrer Hybridumgebung verwenden werden.

Eingehende Konnektivität erfordert einen sicheren Kommunikationskanal zwischen der lokalen SharePoint Server-Farm und SharePoint in Microsoft 365. Daten werden zwischen einer Websitesammlung in SharePoint in Microsoft 365 und einer lokalen Webanwendung über diesen Kommunikationskanal ausgetauscht.

SharePoint in Microsoft 365 sendet Anforderungen an einen Reverseproxyserver, der die Anforderungen an eine bestimmte Webanwendung in der lokalen SharePoint Server-Farm weitergibt, die für SharePoint-Hybrid konfiguriert ist. Wir bezeichnen das als die primäre Webanwendung.

Tipp

[!TIPP] Unabhängig davon, wie viele Hybridlösungen Sie konfigurieren möchten, Sie verwenden meist nur eine primäre Webanwendung. Sie müssen nicht für jede weitere Hybridlösung eine neue primäre Webanwendung erstellen.

Sowohl die primäre Webanwendung als auch eine einzelne Websitesammlung innerhalb der primären Webanwendung müssen so konfiguriert werden, dass eingehende Verbindungen von SharePoint in Microsoft 365 akzeptiert werden.

Der SharePoint-Administrator ordnet die Dienste und Verbindungsobjekte zu, die zur Unterstützung der Hybridlösungen benötigt werden, die mit der primären Webanwendung bereitgestellt werden. Ausgehende Verbindungen können von jeder lokalen SharePoint Server-Webanwendung aus vorgenommen werden, indem die funktionsspezifischen Konfigurationen verwendet werden.

Eine SharePoint ServerWebanwendung besteht aus einer Internetinformationsdienste (IIS)-Website, die als logische Einheit für die Websitesammlungen dient, die Sie erstellen. Jede Webanwendung wird von einer anderen IIS-Website mit einem eindeutigen oder geteilten Anwendungspool und einer eindeutigen öffentlichen URL dargestellt und kann auch so konfiguriert werden, dass sie fünf interne URLs mit Alternate Access Mapping (AAM) verwendet. Eine Webanwendung wird mit einer einzelnen Inhaltsdatenbank verbunden und so konfiguriert, dass sie eine bestimmte Authentifizierungsmethode verwendet, um eine Verbindung mit der Datenbank herzustellen. Mehrere Webanwendungen können so konfiguriert werden, dass sie verschiedene Authentifizierungsmethoden verwenden (und wahlweise AAMs), um auf eine einzelne Inhaltsdatenbank zuzugreifen.

Die öffentliche URL einer Webanwendung wird in allen Links zu Websites und zu Inhalten, auf die über eine Webanwendung zugegriffen wird, als Stamm-URL verwendet. Stellen Sie sich eine Webanwendung mit der öffentlichen URL https://spexternal.adventureworks.com vor, deren interne URL https://sharepoint mit AAM konfiguriert wurde. Wenn Sie nun die interne URL https://sharepoint aufrufen, gibt SharePoint Server die Website mit der URL https://spexternal.adventureworks.com zurück, und alle Links innerhalb der Website verfügen nun über URLs, die auf diesem Pfad beruhen.

Alternate Access Mapping (AAM) wird nur benötigt, wenn Sie eingehende Verbindungen konfigurieren, die eine pfadbasierte Websitesammlung mit öffentlicher URL verwendet, die sich von der externen URL unterscheidet. Mit AAM können Sie die externe URL der internen URL einer SharePoint in Microsoft 365-Website innerhalb Ihrer Organisation zuordnen. Dadurch kann SharePoint Server die Anfragen für interne URLs, die mit AAM konfiguriert sind, an die entsprechende primäre Webanwendung weiterleiten.

Weitere Informationen zu anspruchbasierten Webanwendungen finden Sie unter Erstellen anspruchsbasierter Webanwendungen in SharePoint Server.

Weitere Informationen zur Erweiterung von Webanwendungen finden Sie unter Erweitern anspruchsbasierter Webanwendungen in SharePoint.

Weitere Informationen zu Websitesammlungen finden Sie unter Übersicht über Websites und Websitesammlungen in SharePoint Server.

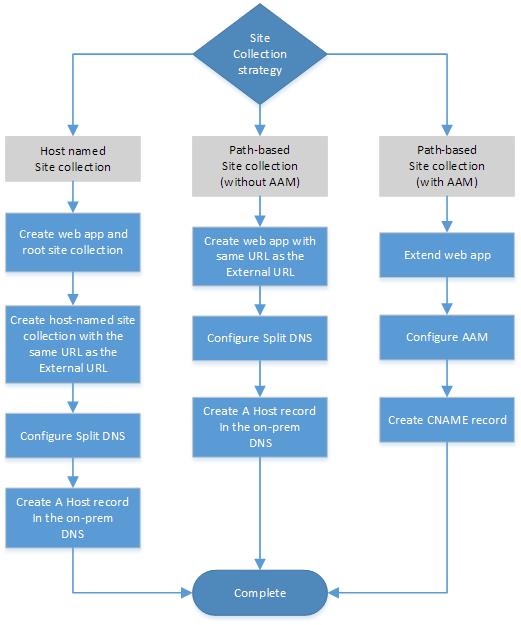

Wählen einer Strategie für die Websitesammlung

Bevor Sie sich entscheiden, entweder eine bereits bestehende Webanwendung zu verwenden oder eine neue zu erstellen, müssen Sie die Konfigurationsanforderungen verstehen, die Webanwendung und Websitesammlung erfüllen müssen, um die hybride Funktion zu unterstützen. Mithilfe der Informationen in diesem Abschnitt können Sie eine Strategie zur Erstellung einer neuen Webanwendung und Websitesammlung festlegen oder ermitteln, ob eine Websitesammlung in einer bereits bestehenden Webanwendung in Ihrer Hybridumgebung verwendet werden kann.

Die folgenden Abbildungen stellen den Entscheidungsfluss für die Festlegung einer Strategie für Ihre Websitesammlung dar.

Anforderungen für hybride Webanwendungen

Webanwendungen, die für hybride Funktionen verwendet werden, müssen die folgenden Anforderungen erfüllen:

Die öffentliche URL der Webanwendung muss mit der externen URL übereinstimmen.

Das OAuth-Protokoll stellt die Benutzerautorisierung in SharePoint-Hybridlösungen bereit. Der Host-Anforderungsheader in allen SharePoint in Microsoft 365-Kommunikationen mit SharePoint lokal enthält die URL, an die die Anforderung ursprünglich gesendet wurde. Um eingehende Anforderungen von SharePoint in Microsoft 365 zu authentifizieren, muss der lokale SharePoint-Authentifizierungsdienst in der Lage sein, diese URL im gesamten Datenverkehr von SharePoint in Microsoft 365 zur öffentlichen URL der primären Webanwendung abzugleichen. Dies ist die Externe URL. Ein Vorteil der Verwendung einer Websitesammlung mit Hostname für SharePoint-Hybridumgebungen ist, dass Sie eine Websitesammlung mit Hostname so konfigurieren können, dass sie dieselbe URL als externe URL verwendet. Dadurch muss Alternate Access Mapping nicht mehr konfiguriert werden.

Die Webanwendung muss für die Verwendung der integrierten Windows-Authentifizierung mit NTLM konfiguriert sein.

Eine integrierte Windows-Authentifizierung mit NTLM ist für Webanwendungen erforderlich, die in Szenarien bereitgestellt werden, die Server-zu-Server- und App-Authentifizierungen unterstützen. Weitere Informationen finden Sie unter Planen der Server-zu-Server-Authentifizierung in SharePoint Server.

Anforderungen für bestimmte Konfigruationen für Websitesammlungen

Websitesammlungen, die für Hybridfunktionen verwendet werden, müssen all diesen Anforderungen entsprechen und entweder in einer Webanwendung bestehen oder in einer erstellt werden, die den Anforderungen für Webanwendungen entspricht:

Websitesammlungen mit Hostname

Die Webanwendung muss Websitesammlungen mit Hostnamen unterstützen.

Um eine Websitesammlung mit Hostname zu verwenden, muss die Webanwendung so erstellt werden, dass sie diese aktiviert. Sie können diese Funktion nicht aktivieren, nachdem die Webanwendung erstellt wurde.

Weitere Informationen zur Erstellung einer Websitesammlung mit Hostname finden Sie unter Websitesammlungsarchitektur mit Hostnamen und Bereitstellung in SharePoint Server.

Hinweis

Obgleich dies eine Anforderung für Webanwendungen ist, wird sie dennoch hier aufgeführt, da sie nur für Umgebungen gilt, die über Websitesammlungen mit Hostnamen verfügen.

Ihr lokaler DNS-Server muss mit geteilter DNS konfiguriert werden. Sie müssen eine Forward-Lookupzone für die Öffentliche Internetdomäne, die Sie für Ihre öffentliche URL verwendet haben, und einen A-Eintrag (Host) in der Forward-Lookupzone erstellen, der die IP-Adresse des SharePoint-Servers und den Hostnamen Ihrer externen URL enthält.

Wichtig

Das Reverseproxygerät muss die Hostnamen in dieser Forward-Lookupzone auflösen können, um eingehende Anfragen an die SharePoint Server-Farm weiterzuleiten.

Pfadbasierte Websitesammlungen

Wenn die öffentliche URL mit der externen URL identisch ist

Ihr lokaler DNS-Server muss mit geteilter DNS konfiguriert werden. Sie müssen eine Forward-Lookupzone für die öffentliche Internetdomäne, die Sie für Ihre öffentliche URL verwendet haben, und einen A-Eintrag in der Forward-Lookupzone erstellen, der die IP-Adresse des SharePoint-Servers und den Hostnamen Ihrer externen URL enthält.

Wichtig

Das Reverseproxygerät muss die Hostnamen in dieser Forward-Lookupzone auflösen können, um eingehende Anfragen an die SharePoint Server-Farm weiterzuleiten.

Dies ist eine einfache Möglichkeit, um eine Webanwendung für ein hybrides SharePoint zu konfigurieren. Ziel ist es, das Feld Öffentliche URL in der neuen Webanwendung der URL des öffentlichen Endpunkts auf dem Reverseproxy zuzuordnen, die auch als externe URL bezeichnet wird.

Wenn die öffentliche URL mit der externen URL nicht identisch ist:

Sie müssen eine alternative Zugriffszuordnung (AAM) konfigurieren, um eingehende Anforderungen von SharePoint in Microsoft 365 weiterzu leiten.

Erweitern Sie die primäre Webanwendung, und verwenden Sie die externe URL als Öffentliche URL. Erstellen Sie dann in derselben Sicherheitszone, in der sich die erweiterte Webanwendung befindet, eine interne URL (über Interne URLs hinzufügen), und verwenden Sie diese als Überbrückungs-URL. Außerdem konfigurieren Sie das Reverseproxygerät so, dass eingehende Anforderungen von SharePoint in Microsoft 365 an diese Überbrückungs-URL weitergeleitet werden.

Denken Sie daran, dass eine alternative Zugriffszuordnung (AAM) nur dann erforderlich ist, wenn Sie eingehende Verbindungen mit pfadbasierter Websitesammlung und öffentlicher URL konfigurieren, die nicht mit der externen URL identisch ist.

Hinweis

Denken Sie daran, dass die Externe URL die URL des Internet-Endpunkts des Reverseproxygeräts ist.

|

|

Tragen Sie Ihre Strategie für die Websitesammlung in das Arbeitsblatt in die Zeile Site collection strategy in Tabelle 2 ein. |

Wählen einer vorhandenen Webanwendung oder Erstellen einer neuen Webanwendung

Sie können entweder eine vorhandene Webanwendung verwenden oder eine neue erstellen, um sie als primäre Webanwendung zu verwenden.

Wenn Sie lieber die Webanwendung unabhängig verwalten möchten, die Sie für die Hybridfunktion verwenden, oder wenn Ihre vorhandene Webanwendung nicht den im Abschnitt Wählen einer Strategie für die Websitesammlung aufgeführten Anforderungen entspricht, sollten Sie eine neue Webanwendung erstellen.

|

|

Tragen Sie Ihre Entscheidung in die Zeile New or existing web application in Tabelle 2 ein. |

Verwenden einer vorhandenen Webanwendung

Wenn Sie eine vorhandene Webanwendung als primäre Webanwendung verwenden möchten, erfassen Sie die URL der primären Webanwendung sowie die URL der obersten Websitesammlung, und tragen Sie diese in das Arbeitsblatt ein.

|

|

Tragen Sie die folgenden Informationen in Ihr Arbeitsblatt ein: Tragen Sie je nach Ihrer Strategie für die Websitesammlung die URL der primären Webanwendung in die Zeile Primary web application URL in Tabelle 5a, 5b oder 5c ein. Wenn Sie eine vorhandene Websitesammlung mit Hostname verwenden, tragen Sie die URL der obersten Websitesammlung in die Zeile Host-named site collection URL in Tabelle 5a ein. |

Planen der Erstellung einer neuen Webanwendung

Wenn Sie sich entschieden haben, eine neue Webanwendung zu erstellen, erfahren Sie mehr dazu im Zuge der Konfiguration der Hybridtopologie.

Planen von SSL-Zertifikaten

SSL-Zertifikate geben die Serveridentität an und ermöglichen die Authentifizierung von verschiedenen Diensten und Verbindungen in einer SharePoint-Hybridumgebung. Sie benötigen zwei SSL-Zertifikate: ein SSL-Zertifikat des sicheren Kanals und ein STS-Zertifikat.

Weitere Informationen zur Verwendung von SSL-Zertifikaten in SharePoint-Hybridumgebungen finden Sie unter SharePoint 2013-Hybridtopologie: Zertifikat und Authentifizierungsmodell

Hinweis

[!HINWEIS] Wenn Sie Ihre lokale SharePoint-Farm mit SSL schützen möchten, benötigen Sie ebenfalls ein SSL-Zertifikat für die primäre Webanwendung. Für dieses Zertifikat bestehen keine hybridspezifischen Überlegungen, sodass Sie für die Konfiguration von SharePoint Server mit SSL die bewährten Methoden anwenden können.

Hinweis

"Secure Channel" ist keine Zertifikatklasse; wir verwenden diesen Begriff, um zwischen diesem Zertifikat und SSL-Zertifikaten zu unterscheiden, die in der Umgebung verwendet werden.

Secure Channel SSL-Zertifikate

Ein SSL-Zertifikat für den sicheren Kanal bietet Authentifizierung und Verschlüsselung für den sicheren Kommunikationskanal zwischen dem Reverseproxygerät und Microsoft 365, das sowohl als Server- als auch als Clientzertifikat fungiert. Es bestätigt außerdem die Identität des Reverseproxyendpunkts, der verwendet wird, um die lokale SharePoint Server-Websitesammlung zu veröffentlichen.

Dieses Zertifikat muss entweder ein Platzhalter- oder ein SAN-Zertifikat sein, und es muss von einer öffentlichen Stammzertifizierungsstelle ausgegeben worden sein. Das Betrefffeld dieses Zertifikats muss den Hostnamen des externen Endpunkts des Reverseproxyservers oder eine Platzhalter-URL enthalten, die alle Hostnamen im Namespace abdeckt. Es muss außerdem mindestens eine 2048-Bit-Verschlüsselung verwenden.

Wichtig

Wildcard certificates can secure only a single level of a DNS namespace. For example, if your external URL is https://spexternal.public.adventureworks.com, the subject of your wildcard certificate must be *.public.adventureworks.com, not *.adventureworks.com.

In Szenarien, in denen SharePoint in Microsoft 365 so konfiguriert ist, dass Informationen von SharePoint Server angefordert werden, ist ein SSL-Zertifikat erforderlich, um die folgenden Aktionen auszuführen:

Verschlüsselung des Datenverkehrs über den Sicherheitskanal.

Aktivierung des Reverseproxygeräts, sodass es eingehende Verbindungen mit der Zertifikatauthentifizierung authentifizieren kann.

Zulassen, dass SharePoint in Microsoft 365 den externen Endpunkt identifiziert und vertrauenswürdig ist.

Während der Bereitstellung installieren Sie das SSL-Zertifikat sowohl auf dem Reverseproxygerät als auch in einer SharePoint-Zielanwendung in Microsoft 365 Secure Store. Dies wird während der Konfiguration der Infrastruktur der Hybridumgebung konfiguriert.

Abrufen eines Secure Channel SSL-Zertifikats

Rufen Sie ein SSL-Wildcard- oder SAN-Zertifikat (Alternativer Antragstellername) für Ihre lokale öffentliche Domäne von einer bekannten Zertifizierungsstelle ab, z. B. DigiCert, VeriSign, Thawte oder GeoTrust.

Hinweis

[!HINWEIS] Das Zertifikat muss mehrere Namen unterstützten und benötigt mindestens 2048 Bit. Zertifikate laufen normalerweise im Einjahresrhythmus ab. Sie müssen daher unbedingt vor Ablauf die Verlängerung von Zertifikaten vorbereiten, um Dienstunterbrechungen zu vermeiden. SharePoint-Administratoren sollten eine Erinnerung für die Zertifikatersetzung planen, die Ihnen genügend Vorlaufzeit bietet, um eine Arbeitsunterbrechung zu verhindern.

STS -Zertifikate

Das STS-Zertifikat der lokalen SharePoint-Farm benötigt ein Standardzertifikat, um eingehende Token validieren zu können. In einer SharePoint-Hybridumgebung fungiert Microsoft Entra ID als vertrauenswürdiger Tokensignaturdienst und verwendet das STS-Zertifikat als Signaturzertifikat. Wenn Sie ein anderes Zertifikat als das STANDARD-STS-Zertifikat (z. B. ein Zertifikat von einer öffentlichen Zertifizierungsstelle) verwenden möchten, ersetzen Sie das Standardzertifikat, bevor Sie mit dem Hybridkonfigurationsprozess beginnen.

Aufzeichnen der Konten für Konfiguration und Tests

Eine Einrichtung einer SharePoint-Hybridumgebung erfordert mehrere Benutzerkonten in Ihrem lokalen Active Directory und im Microsoft 365-Verzeichnis (Microsoft Entra ID, die im Microsoft 365-Verzeichnis angezeigt wird). Diese Konten verfügen über unterschiedliche Berechtigungen und Gruppen- oder Rollenmitgliedschaften. Einige der Konten werden verwendet, um Software bereitzustellen und zu konfigurieren, und einige werden benötigt, um bestimmte Funktionen zu testen und zu garantieren, dass die Sicherheits- und Authentifizierungssysteme wie erwartet arbeiten.

Eine umfassende Erläuterung der benötigten Konten, einschließlich Hinweise zu Rollen- und Identitätsanbietern, finden Sie unter Erforderliche Konten für die Konfiguration und das Testen der Hybridlösung.

Notieren Sie sich die erforderlichen Kontoinformationen wie angegeben im Arbeitsblatt.

Rufen Sie nach Abschluss dieses Schritts diesen Planungsartikel wieder auf.

Nächste Schritte

An dieser Stelle sollten Sie das Arbeitsblatt für eingehende Verbindungen ausgefüllt haben und bereit sein, mit der Konfiguration zu beginnen. Fahren Sie nun mit dem Auswählen einer Konfigurationsroadmap fort.