Was ist Azure RBAC?

Wenn Organisationen die Nutzung der öffentlichen Cloud in Erwägung ziehen, spielen im Hinblick auf Identität und Zugriff meist die folgenden beiden Aspekte eine Rolle:

- Personen, die die Organisation verlassen, dürfen keinen Zugriff mehr auf Ressourcen in der Cloud haben.

- Zwischen Autonomie und zentraler Governance muss eine sinnvolle Balance hergestellt werden. Das kann beispielsweise bedeuten, dass Projektteams virtuelle Computer in der Cloud erstellen und verwalten können. Gleichzeitig sollten diese Teams die Möglichkeit haben, die Netzwerke zentral zu verwalten, mit denen diese virtuellen Computer mit anderen Ressourcen kommunizieren.

Die Interaktion zwischen Microsoft Entra ID und der rollenbasierten Zugriffssteuerung von Azure (Azure RBAC) erleichtert die Umsetzung dieser Ziele.

Azure-Abonnements

Denken Sie zunächst daran, dass jedes Azure-Abonnement einem einzelnen Microsoft Entra-Verzeichnis zugeordnet ist. Benutzer, Gruppen und Anwendungen in diesem Verzeichnis können Ressourcen im Azure-Abonnement verwalten. Microsoft Entra ID wird bei diesen Abonnements für einmaliges Anmelden (SSO) und die Zugriffsverwaltung eingesetzt. Mit Microsoft Entra Connect können Sie Ihre lokalen Active Directory-Verzeichnisse auch in der Cloud nutzen. Dieses Feature ermöglicht es Ihren Mitarbeitern, ihre Azure-Abonnements mithilfe ihrer geschäftsbezogenen Identitäten zu verwalten. Wenn Sie ein lokales Active Directory-Konto deaktivieren, verliert es automatisch den Zugriff auf alle mit Microsoft Entra ID verbundenen Azure-Abonnements.

Was ist Azure RBAC?

Bei der rollenbasierten Zugriffssteuerung von Azure (Azure RBAC) handelt es sich um ein Autorisierungssystem, das auf dem Azure Resource Manager basiert und eine differenzierte Verwaltung des Zugriffs auf Ressourcen in Azure ermöglicht. Mit Azure RBAC können Sie genau den Zugriff gewähren, den Benutzer für ihre Arbeit benötigen. So können Sie mit Azure RBAC beispielsweise einem Mitarbeiter das Verwalten virtueller Computer in einem Abonnement erlauben, während ein anderer Mitarbeiter im selben Abonnement SQL-Datenbanken verwaltet.

Im folgenden Video wird Azure RBAC ausführlich beschrieben:

Sie können Zugriff gewähren, indem Sie Benutzern, Gruppen und Anwendungen eine geeignete Azure-Rolle für einen bestimmten Bereich zuweisen. Der Bereich einer Rollenzuweisung kann eine Verwaltungsgruppe, ein Abonnement, eine Ressourcengruppe oder eine einzelne Ressource sein. Mit einer Rolle, die einem übergeordneten Bereich zugewiesen ist, wird außerdem der Zugriff auf die darin enthaltenen untergeordneten Bereiche gewährt. Ein Benutzer mit Zugriff auf eine Ressourcengruppe kann beispielsweise alle Ressourcen verwalten, die darin enthalten sind, z. B. Websites, virtuelle Computer und Subnetze. Die von Ihnen zugewiesene Azure-Rolle legt fest, welche Ressourcen der Benutzer, die Gruppe oder die Anwendung in diesem Bereich verwalten kann.

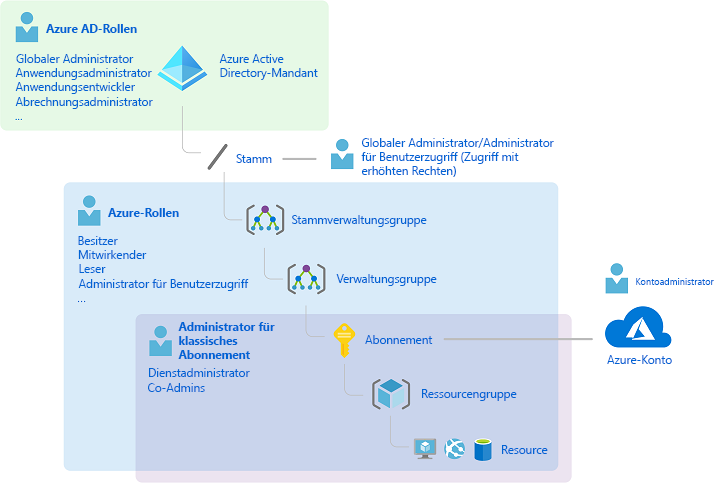

Das folgende Diagramm zeigt, wie die klassischen Administratorrollen für Abonnements, Azure-Rollen und Microsoft Entra-Rollen allgemein zusammenhängen. Rollen, die in einem höheren Bereich wie etwa einem ganzen Abonnement zugewiesen werden, werden untergeordneten Bereichen wie Dienstinstanzen vererbt.

Im obigen Diagramm ist ein Abonnement nur einem Microsoft Entra-Mandanten zugeordnet. Beachten Sie, dass eine Ressourcengruppe, die nur einem Abonnement zugeordnet ist, über mehrere Ressourcen verfügen kann. Eine Ressource kann nur an eine Ressourcengruppe gebunden werden, was jedoch nicht unmittelbar aus dem Diagramm hervorgeht.

Wofür kann ich Azure RBAC verwenden?

Mit Azure RBAC können Sie Zugriff auf Azure-Ressourcen gewähren, für die Sie verantwortlich sind. Angenommen, Sie müssen für die Entwicklungs-, Technik- und Marketingteams den Zugriff auf Ressourcen in Azure verwalten. Nun erhalten Sie Zugriffsanforderungen und müssen in kurzer Zeit lernen, wie Zugriffe auf Azure-Ressourcen verwaltet werden.

Mit Azure RBAC können Sie unter anderem die folgenden Szenarios implementieren:

- Ein Benutzer kann virtuelle Computer in einem Abonnement verwalten, während ein anderer Benutzer virtuelle Netzwerke verwalten kann

- Eine Datenbankadministratorgruppe kann SQL-Datenbanken in einem Abonnement verwalten

- Ein Benutzer kann sämtliche Ressourcen in einer Ressourcengruppe verwalten, wie z.B. virtuelle Computer, Websites und Subnetze

- Eine Anwendung kann auf sämtliche Ressourcen in einer Ressourcengruppe zugreifen

Azure RBAC im Azure-Portal

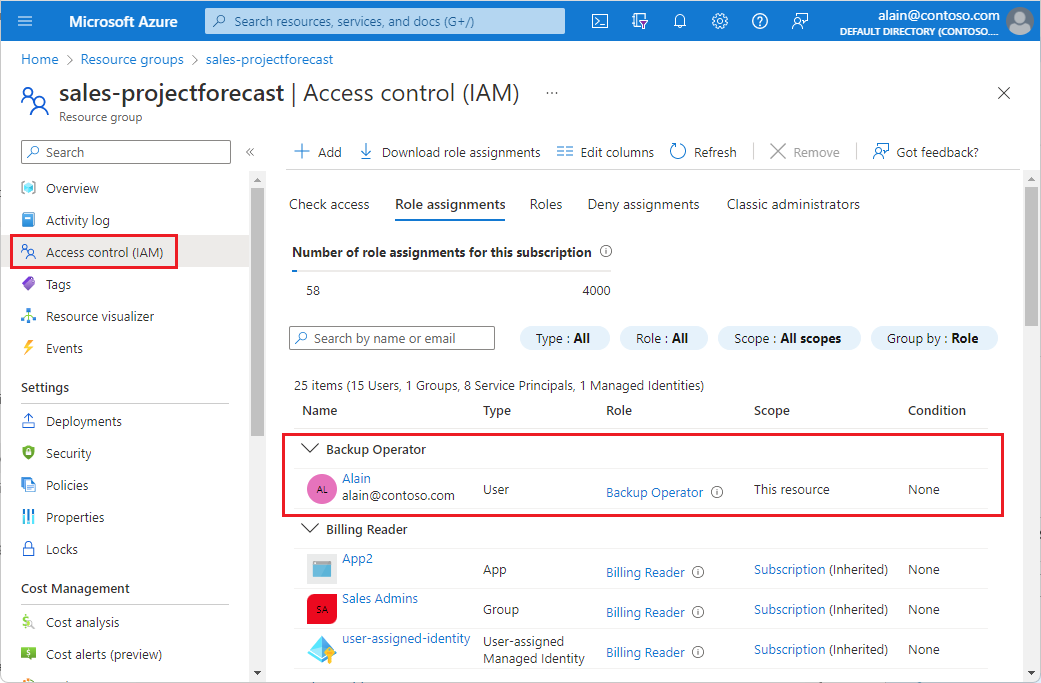

Im Azure-Portal wird in mehreren Bereichen ein Bereich mit dem Namen Zugriffssteuerung (IAM) bzw. Identitäts- und Zugriffsverwaltung angezeigt. In diesem Bereich werden die Benutzer mit Zugriff auf diesen Bereich sowie deren Rollen angezeigt. Und in diesem Bereich können Sie Zugriff gewähren oder entfernen.

Nachfolgend sehen Sie ein Beispiel für den Bereich „Zugriffssteuerung (IAM)“ für eine Ressourcengruppe. In diesem Beispiel wurde Alain die Rolle „Sicherungsoperator“ für diese Ressourcengruppe zugewiesen.

Wie funktioniert Azure RBAC?

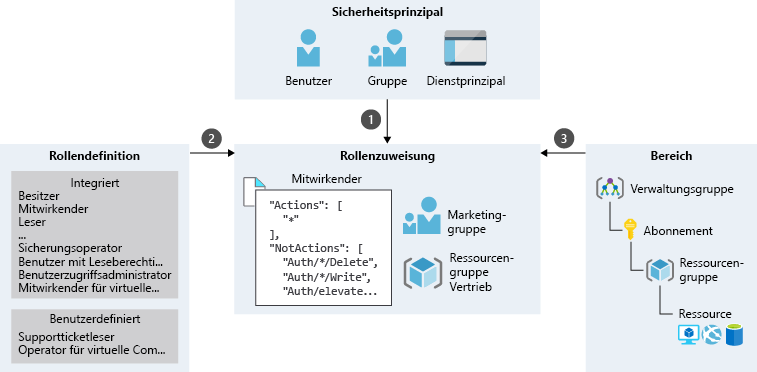

Mit Azure RBAC können Sie den Zugriff auf Ressourcen steuern, indem Sie Rollenzuweisungen erstellen, die das Erzwingen von Berechtigungen steuern. Zum Erstellen einer Rollenzuweisung sind drei Elemente erforderlich: ein Sicherheitsprinzipal, eine Rollendefinition und ein Bereich. Nach diesen drei Elementen können Sie mit „wer“, „was“ und „wo“ fragen.

1. Sicherheitsprinzipal (wer)

Ein Sicherheitsprinzipal ist nur ein ausgefallener Name für Benutzer, Gruppen oder Anwendungen, auf die Sie Zugriff gewähren möchten.

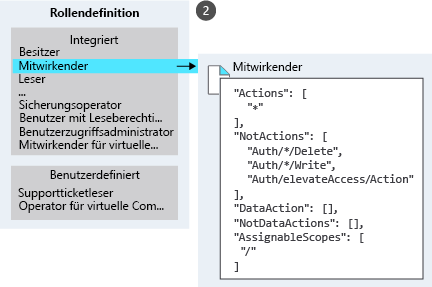

2. Rollendefinition (was Sie tun können)

Eine Rollendefinition ist eine Sammlung von Berechtigungen. Gelegentlich wird sie auch einfach als Rolle bezeichnet. In einer Rollendefinition sind die Berechtigungen der Rolle wie etwa Lesen, Schreiben und Löschen aufgelistet. Rollen können auf allgemeiner Ebene erteilt werden (z.B. Besitzer) oder spezifisch sein (z.B. Mitwirkender für virtuelle Computer).

Azure umfasst mehrere integrierte Rollen, die Sie verwenden können. Im Folgenden werden vier grundlegende integrierte Rollen aufgeführt:

- Besitzer: Verfügen über vollständigen Zugriff auf alle Ressourcen, einschließlich des Rechts, den Zugriff an andere Personen zu delegieren

- Mitwirkender: Kann alle Arten von Azure-Ressourcen erstellen und verwalten, aber keinen anderen Personen Zugriff gewähren

- Leser: Kann vorhandene Azure-Ressourcen anzeigen

- Benutzerzugriffsadministrator: Kann den Benutzerzugriff auf Azure-Ressourcen verwalten

Wenn die integrierten Rollen den besonderen Ansprüchen Ihrer Organisation nicht genügen, können Sie Ihre eigenen benutzerdefinierten Rollen erstellen.

3. Bereich (wo)

Bereich ist die Ebene, für die die Zugriffsberechtigung gilt. Dies ist hilfreich, wenn Sie einem Benutzer die Rolle „Mitwirkender von Website“ zuweisen möchten, jedoch nur für eine Ressourcengruppe.

In Azure können Sie auf mehreren Ebenen einen Bereich angeben: Verwaltungsgruppe, Abonnement, Ressourcengruppe oder Ressource. Bereiche sind in einer Beziehung zwischen über- und untergeordneten Elementen strukturiert. Wenn Sie den Zugriff in einem übergeordneten Bereich gewähren, werden diese Berechtigungen vom untergeordneten Bereich übernommen. Wenn Sie beispielsweise einer Gruppe im Abonnementbereich die Rolle „Mitwirkender“ zuweisen, wird diese Rolle von allen Ressourcengruppen und Ressourcen im Abonnement übernommen.

Rollenzuweisung

Nachdem Sie wer, was und wo bestimmt haben, können Sie diese Elemente vereinen, um Zugriff zu gewähren. Die Rollenzuweisung dient dazu, eine Rolle an einen Sicherheitsprinzipal in einem bestimmten Bereich zu binden, um Zugriff zu gewähren. Zum Gewähren des Zugriffs müssen Sie eine Rollenzuweisung erstellen. Zum Widerrufen des Zugriffs müssen Sie eine Rollenzuweisung widerrufen.

Im folgenden Beispiel wird gezeigt, wie der Gruppe „Marketing“ die Rolle „Mitwirkender“ für die Vertriebsressourcengruppe zugewiesen wurde.

Azure RBAC ist ein Zulassungsmodell

Azure RBAC ist ein Zulassungsmodell. Das bedeutet, dass Azure RBAC zulässt, dass Sie bestimmte Aktionen wie Lesen, Schreiben oder Löschen durchführen können, wenn Ihnen eine entsprechende Rolle zugewiesen wurde. Wenn Ihnen also durch eine Rollenzuweisung Leseberechtigungen für eine Ressourcengruppe und durch eine andere Rollenzuweisung Schreibberechtigungen für dieselbe Ressourcengruppe erteilt wurden, verfügen Sie über Lese- und Schreibberechtigungen für diese Ressourcengruppe.

Bei Azure RBAC gibt es sogenannte NotActions-Berechtigungen. Sie können NotActions verwenden, um nicht zulässige Berechtigungen zu erstellen. Zur Ermittlung des Zugriffs, der durch eine Rolle gewährt wird (effektive Berechtigungen), werden die NotActions-Vorgänge von den Actions-Vorgängen subtrahiert. Die Rolle Mitwirkender verfügt beispielsweise über Actions und NotActions. Der Platzhalter (*) in Actions zeigt an, dass alle Vorgänge auf der Steuerungsebene ausgeführt werden können. Anschließend können Sie die folgenden Vorgänge in NotActions subtrahieren, um die effektiven Berechtigungen zu ermitteln:

- Löschen von Rollen und Rollenzuweisungen

- Erstellen von Rollen und Rollenzuweisungen

- Gewährt dem Aufrufer Zugriff vom Typ „Benutzerzugriffsadministrator“ auf Mandantenebene

- Erstellt oder aktualisiert alle Blaupausenartefakte

- Löschen aller Blaupausenartefakte