Computerüberprüfung ohne Agent

Microsoft Defender for Cloud verbessert den Computestatus für Azure-, AWS- und GCP-Umgebungen mit computerbasierten Überprüfungen. Informationen zu Anforderungen und Support finden Sie in der Containerunterstützungsmatrix in Defender for Cloud.

Die agentlose Überprüfung für virtuelle Computer (VM) bietet Folgendes:

- Umfassende, reibungslose Einblicke in Ihren Softwarebestand mithilfe von Microsoft Defender Vulnerability Management.

- Umfassende Analyse der Betriebssystemkonfiguration und anderer Computermetadaten.

- Sicherheitsrisikobewertung mit Defender Vulnerability Management.

- Geheimes Überprüfen, um Nur-Text-Geheimnisse in Ihrer Computeumgebung zu finden.

- Bedrohungserkennung mit agentloser Schadsoftwareüberprüfung mithilfe von Microsoft Defender Antivirus.

Die agentlose Überprüfung unterstützt Sie bei der Identifizierung von handlungsrelevanten Statusproblemen, ohne dass Agents installiert sein müssen, eine Netzwerkkonnektivität bestehen muss und ohne Auswirkungen auf die Computerleistung. Die agentlose Überprüfung ist sowohl über den Defender Cloud Security Posture Management (CSPM)-Plan als auch über den Defender for Servers P2-Plan verfügbar.

Verfügbarkeit

| Aspekt | Details |

|---|---|

| Status des Release: | Allgemein verfügbar |

| Preise: | Erfordert entweder Defender Cloud Security Posture Management (CSPM) oder Microsoft Defender for Servers-Plan 2 |

| Unterstützte Anwendungsfälle: | |

| Clouds: | |

| Betriebssysteme: | |

| Instanz- und Datenträgertypen: | Azure Maximale Anzahl zulässiger Datenträger: 6 VM-Skalierungsgruppe – Flex AWS GCP |

| Verschlüsselung: | Azure AWS GCP |

Funktionsweise der agentlosen Überprüfung

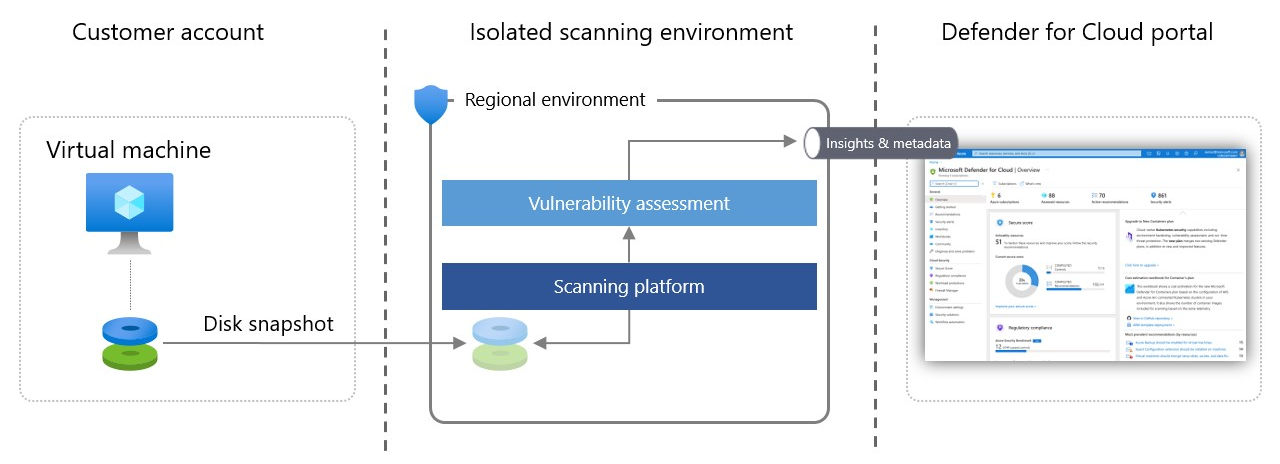

Die Überprüfung ohne Agent auf VMs verwendet Cloud-APIs zum Sammeln von Daten. Agentbasierte Methoden verwenden Betriebssystem-APIs zur Runtime, um sicherheitsbezogene Daten kontinuierlich zu sammeln. Defender for Cloud nimmt Momentaufnahmen von VM-Datenträgern auf und führt eine eingehende Out-of-Band-Analyse der Betriebssystemkonfiguration und des Dateisystems aus, die bzw. das in der Momentaufnahme gespeichert ist. Die kopierte Momentaufnahme verbleibt in derselben Region wie der virtuelle Computer. Der virtuelle Computer ist von der Überprüfung nicht betroffen.

Nachdem die erforderlichen Metadaten vom kopierten Datenträger abgerufen wurden, löscht Defender for Cloud sofort die kopierte Momentaufnahme des Datenträgers und sendet die Metadaten an Microsoft-Engines, um Konfigurationslücken und potenzielle Bedrohungen zu analysieren. In der Sicherheitsrisikobewertung erfolgt die Analyse beispielsweise durch die Microsoft Defender-Sicherheitsrisikoverwaltung. Die Ergebnisse werden in Defender for Cloud angezeigt, wobei sowohl die agentbasierten als auch die agentlosen Ergebnisse auf der Seite „Sicherheitswarnungen“ konsolidiert werden.

Die Überprüfungsumgebung, in der Datenträger analysiert werden, ist regional, veränderlich, isoliert und hochsicher. Datenträgeraufnahmen und Daten, die nicht mit der Überprüfung verbunden sind, werden nicht länger gespeichert, als erforderlich ist, um die Metadaten zu erfassen – in der Regel einige Minuten.

Zugehöriger Inhalt

In diesem Artikel wird erläutert, wie die Überprüfung ohne Agent funktioniert und wie Sie Daten aus Ihren Computern sammeln können.

Erfahren Sie mehr darüber, wie Sie die Überprüfung ohne Agent für VMs aktivieren.

Sehen Sie sich allgemeine Fragen zur agentlosen Überprüfung und deren Auswirkungen auf das Abonnement/Konto, zur agentlosen Datensammlung sowie zu den von der agentlosen Überprüfung verwendeten Berechtigungen an.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für