Konfigurieren von P2S VPN-Clients: Zertifikatauthentifizierung – nativer VPN-Client – macOS

Wenn Ihr P2S-VPN-Gateway (Point-to-Site) für die Verwendung der IKEv2- und Zertifikatauthentifizierung konfiguriert ist, können Sie mithilfe des systemeigenen VPN-Clients, der Teil Ihres macOS-Betriebssystems ist, eine Verbindung mit Ihrem virtuellen Netzwerk herstellen. Dieser Artikel führt Sie durch die Schritte zum Konfigurieren des nativen VPN-Clients und zum Herstellen einer Verbindung mit Ihrem virtuellen Netzwerk.

Voraussetzungen

Bevor Sie mit der Konfiguration des Clients beginnen, überprüfen Sie, ob Sie sich im richtigen Artikel befinden. In der folgenden Tabelle sind die Konfigurationsartikel aufgeführt, die für Azure VPN Gateway P2S-VPN-Clients verfügbar sind. Die Schritte unterscheiden sich je nach Authentifizierungstyp, Tunneltyp und Clientbetriebssystem.

| Authentifizierung | Tunneltyp | Clientbetriebssystem | VPN-Client |

|---|---|---|---|

| Zertifikat | |||

| IKEv2, SSTP | Windows | Nativer VPN-Client | |

| IKEv2 | macOS | Nativer VPN-Client | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Azure VPN Client OpenVPN-Client |

|

| OpenVPN | macOS | OpenVPN-Client | |

| OpenVPN | iOS | OpenVPN-Client | |

| OpenVPN | Linux | Azure VPN Client OpenVPN-Client |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN Client | |

| OpenVPN | macOS | Azure VPN Client | |

| OpenVPN | Linux | Azure VPN Client |

Voraussetzungen

In diesem Artikel wird davon ausgegangen, dass Sie bereits die folgenden Voraussetzungen erfüllt haben:

- Sie haben Ihr VPN-Gateway für die Point-to-Site-Zertifikatauthentifizierung und einen OpenVPN-Tunneltyp erstellt und konfiguriert. Die Schritte finden Sie unter Konfigurieren von Servereinstellungen für P2S-VPN-Gatewayverbindungen – Zertifikatauthentifizierung.

- Sie haben die VPN-Clientkonfigurationsdateien generiert und heruntergeladen. Unter Generieren von Profilkonfigurationsdateien für den VPN-Client finden Sie Informationen zu den Schritten.

- Sie können entweder Clientzertifikate generieren oder die entsprechenden Clientzertifikate erwerben, die für die Authentifizierung erforderlich sind.

Workflow

Der Workflow für diesen Artikel lautet wie folgt:

- Generieren Sie Clientzertifikate, sofern dies noch nicht geschehen ist.

- Zeigen Sie die Konfigurationsdateien des VPN-Clientprofils an, die im von Ihnen generierten VPN-Clientprofilkonfigurationspaket enthalten sind.

- Installieren Sie Zertifikate.

- Konfigurieren Sie den systemeigenen VPN-Client, den ihr Betriebssystem bereits installiert hat.

- Herstellen einer Verbindung zu Azure.

Generieren von Zertifikaten

Zur Zertifikatauthentifizierung muss auf jedem Clientcomputer ein Clientzertifikat installiert sein. Das zu verwendende Clientzertifikat muss mit dem privaten Schlüssel exportiert werden und alle Zertifikate im Zertifizierungspfad enthalten. Darüber hinaus müssen Sie für einige Konfigurationen auch Stammzertifikatinformationen installieren.

Informationen zur Verwendung von Zertifikaten finden Sie unter Point-to-Site: Generieren und Exportieren von Zertifikaten – Linux.

Anzeigen von Profilkonfigurationsdateien für den VPN-Client

Alle erforderlichen Konfigurationseinstellungen für die VPN-Clients sind in einer ZIP-Datei für die VPN-Clientprofilkonfiguration enthalten. Sie können Konfigurationsdateien für Clientprofile mithilfe von PowerShell oder mithilfe des Azure-Portals erstellen. Mit beiden Methoden wird die gleiche ZIP-Datei zurückgegeben.

Die Konfigurationsdateien für VPN-Clientprofile gelten speziell für die P2S-VPN-Gatewaykonfiguration für das virtuelle Netzwerk. Wenn nach dem Generieren der Dateien Änderungen an der P2S-VPN-Konfiguration vorgenommen werden, z. B. Änderungen am VPN-Protokolltyp oder am Authentifizierungstyp, müssen Sie neue Konfigurationsdateien für die VPN-Clientprofile generieren und die neue Konfiguration auf alle VPN-Clients anwenden, die Sie verbinden möchten.

Entzippen Sie die Datei, um die Ordner anzuzeigen. Wenn Sie native macOS-Clients konfigurieren, verwenden Sie die Dateien im Ordner Generic. Der Ordner „Generic“ wird bereitgestellt, wenn IKEv2 auf dem Gateway konfiguriert wurde. Alle Informationen, die Sie zum Konfigurieren des nativen VPN-Clients benötigen, finden Sie im Ordner Generic. Wenn der Ordner „Generic“ nicht angezeigt wird, überprüfen Sie die folgenden Elemente, und generieren Sie die ZIP-Datei anschließend erneut.

- Überprüfen Sie den Tunneltyp für Ihre Konfiguration. Wahrscheinlich wurde IKEv2 nicht als Tunneltyp ausgewählt.

- Vergewissern Sie sich auf dem VPN-Gateway, dass die SKU nicht „Basic“ lautet. Die Basic-SKU für VPN Gateway unterstützt IKEv2 nicht. Sie müssen das Gateway mit dem entsprechenden SKU- und Tunneltyp neu erstellen, wenn macOS-Clients eine Verbindung herstellen sollen.

Der Ordner Generic enthält die folgenden Dateien.

- VpnSettings.xml. Diese Datei enthält wichtige Einstellungen wie Serveradresse und Tunneltyp.

- VpnServerRoot.cer: Diese Datei enthält das Stammzertifikat, das zum Überprüfen des Azure-VPN-Gateways während der P2S-Verbindungseinrichtung erforderlich ist.

Installieren von Zertifikaten

Stammzertifikat

- Kopieren Sie die Stammzertifikatdatei VpnServerRoot.cer auf Ihren Mac. Doppelklicken Sie auf das Zertifikat. Je nach Betriebssystem wird das Zertifikat entweder automatisch installiert, oder die Seite Zertifikate hinzufügen wird angezeigt.

- Wenn Sie die Seite Zertifikate hinzufügen sehen, klicken Sie für Keychain: auf die Pfeile und wählen im Dropdownmenü Anmelden aus.

- Klicken Sie auf Hinzufügen, um die Datei zu importieren.

Clientzertifikat

Ein Clientzertifikat wird für die Authentifizierung verwendet und ist erforderlich. Normalerweise müssen Sie nur auf das Clientzertifikat klicken, um es zu installieren. Weitere Informationen zum Installieren eines Clientzertifikats finden Sie unter Installieren eines Clientzertifikats.

Überprüfen der Zertifikatinstallation

Stellen Sie sicher, dass sowohl das Client- als auch das Stammzertifikat installiert sind.

- Öffnen Sie Keychainzugriff.

- Wechseln Sie zur Registerkarte Zertifikate.

- Stellen Sie sicher, dass sowohl das Client- als auch das Stammzertifikat installiert sind.

Konfigurieren des VPN-Clientprofils

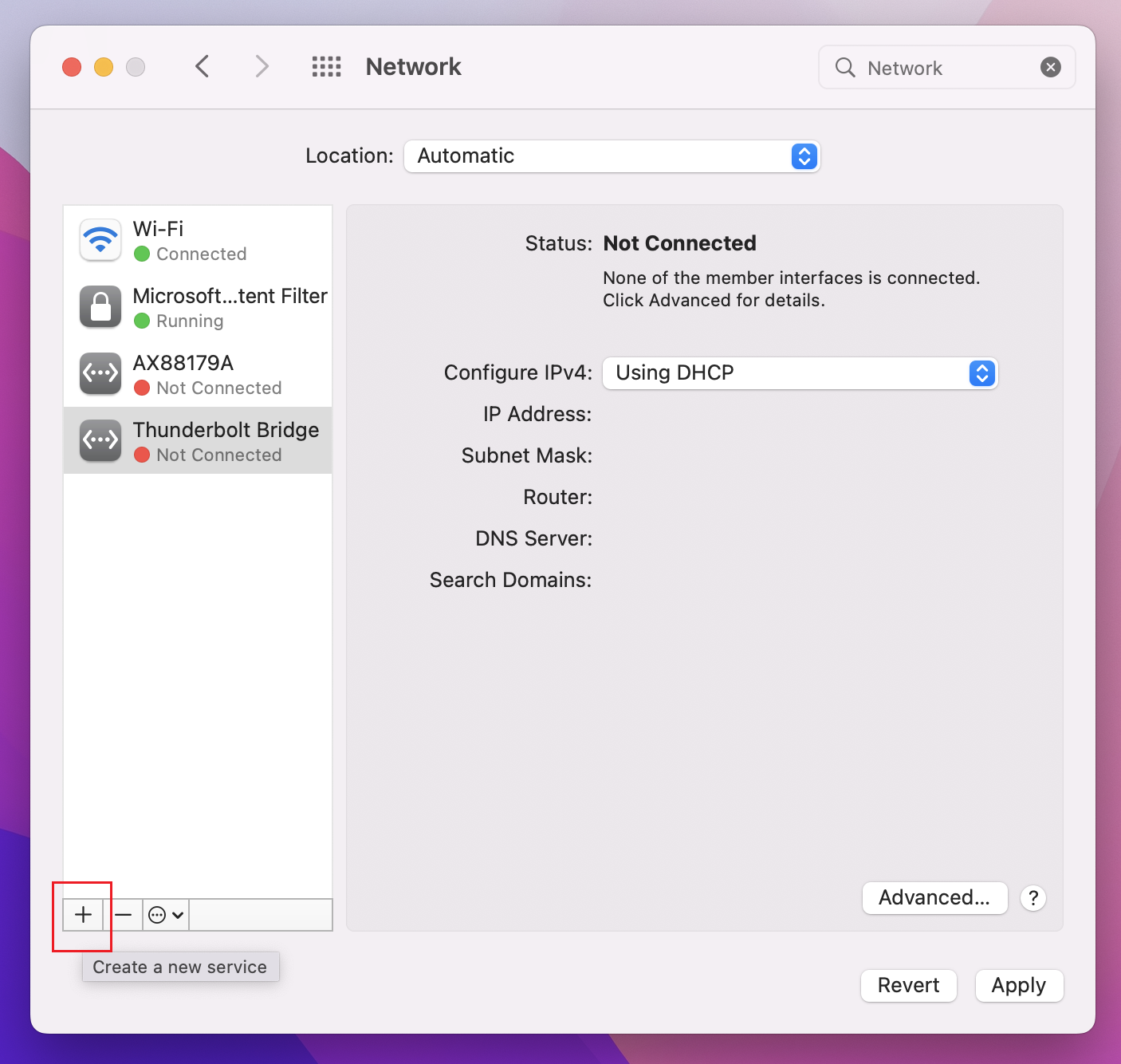

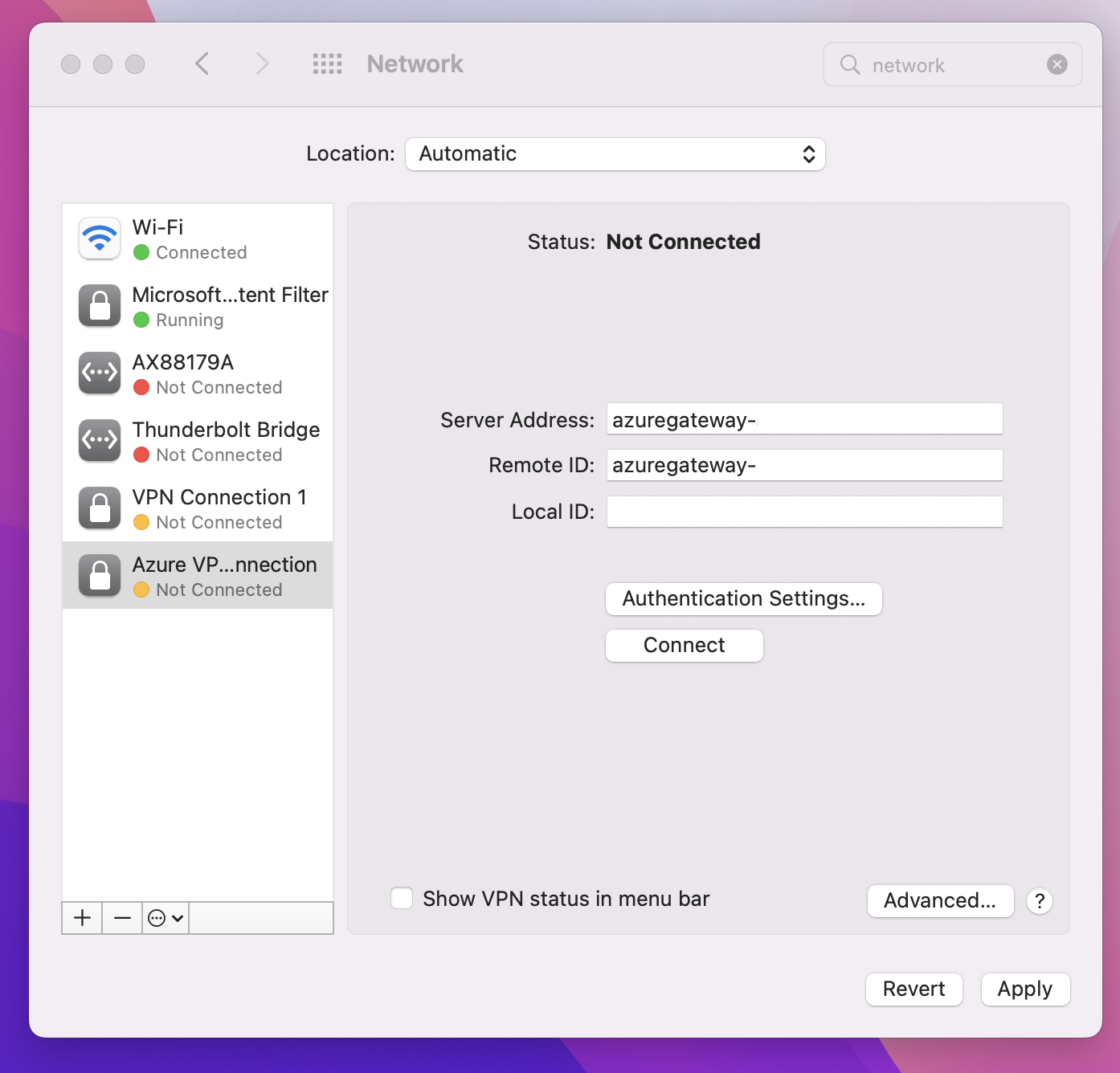

Navigieren Sie zu Systemeinstellungen -> Netzwerk. Klicken Sie auf der Seite „Netzwerk“ auf +, um ein neues VPN-Clientverbindungsprofil für eine P2S-Verbindung mit dem virtuellen Azure-Netzwerk zu erstellen.

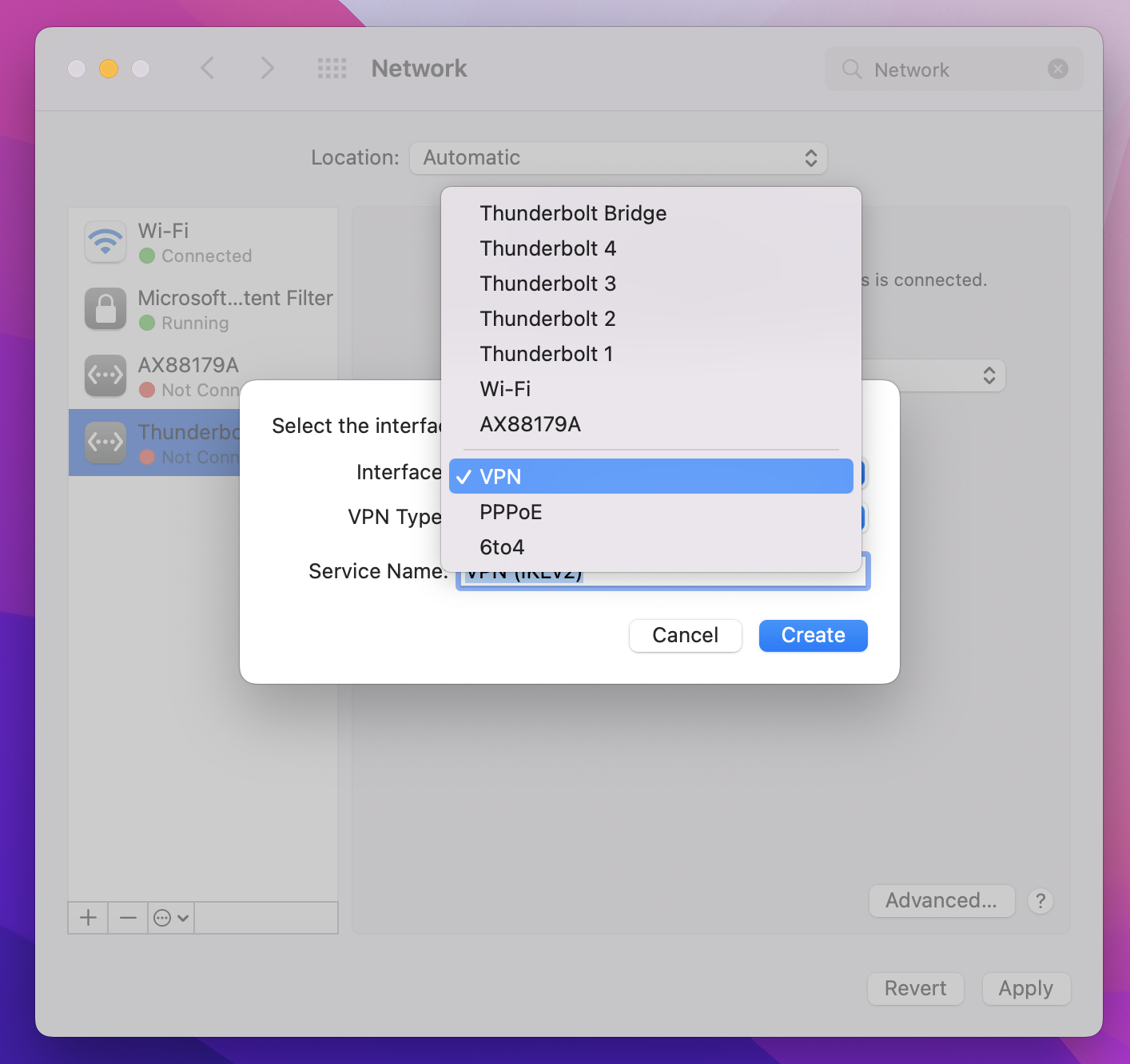

Klicken Sie auf der Seite Schnittstelle auswählen auf die Pfeile neben Schnittstelle:. Klicken Sie in der Dropdownliste auf VPN.

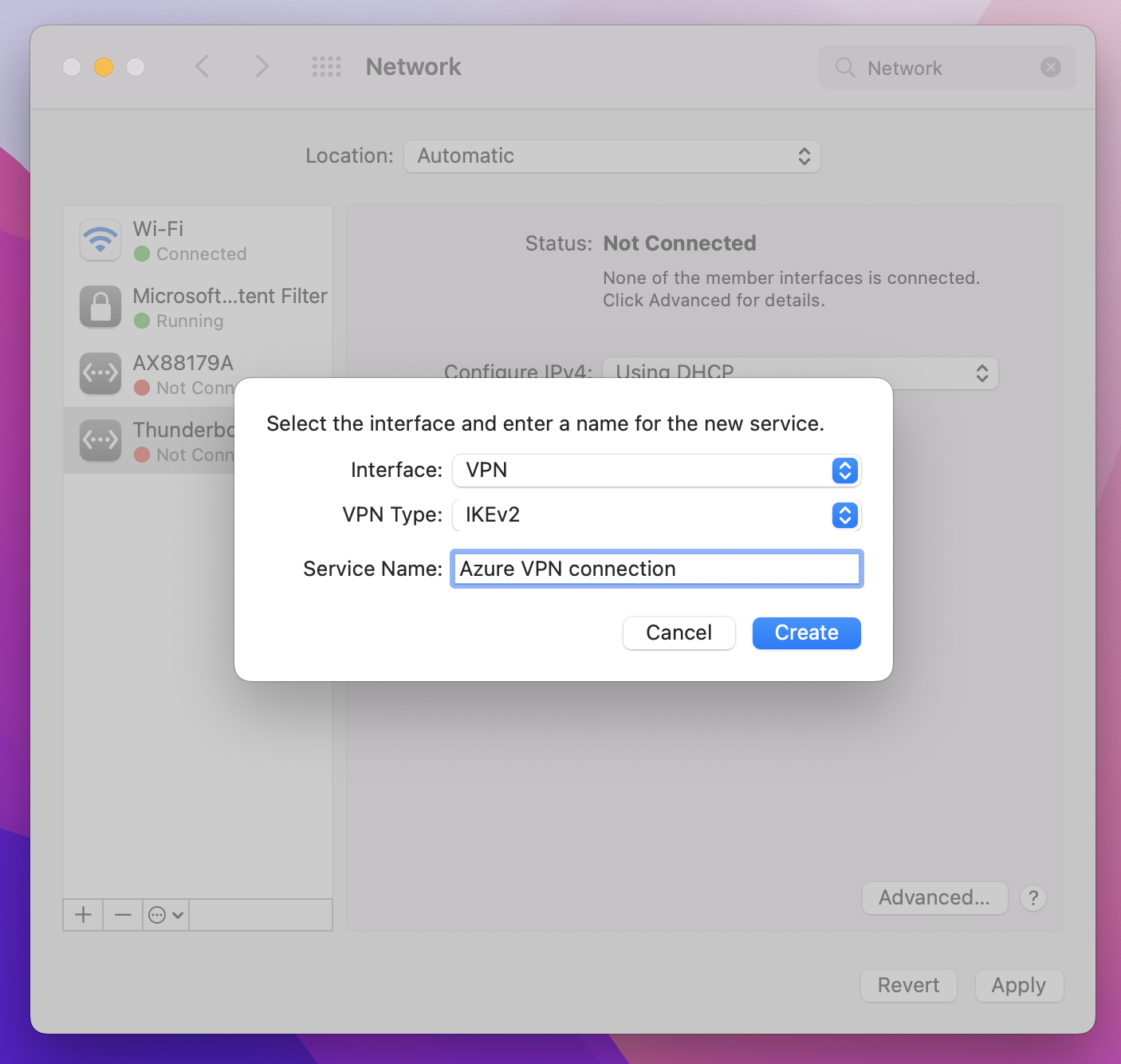

Klicken Sie für VPN-Typ in der Dropdownliste auf IKEv2. Geben Sie im Feld Dienstname einen Anzeigenamen für das Profil an, und klicken Sie dann auf Erstellen.

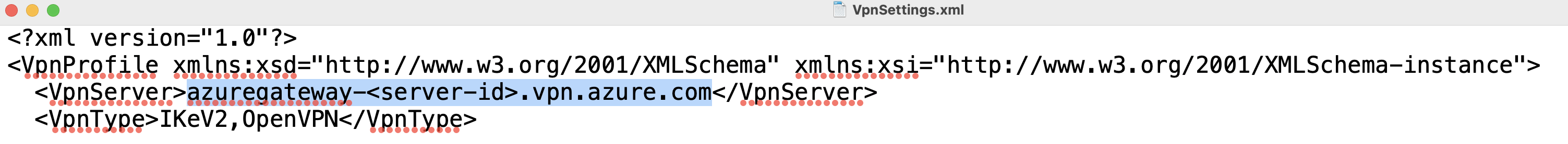

Wechseln Sie zum von Ihnen heruntergeladenen VPN-Clientprofil. Öffnen Sie im Ordner Generic die Datei VpnSettings.xml in einem Text-Editor. Im Beispiel können Sie Informationen zu Tunneltyp und Serveradresse einsehen. Obwohl zwei VPN-Typen aufgeführt sind, stellt dieser VPN-Client eine Verbindung über IKEv2 her. Kopieren Sie den Wert des Tags VpnServer.

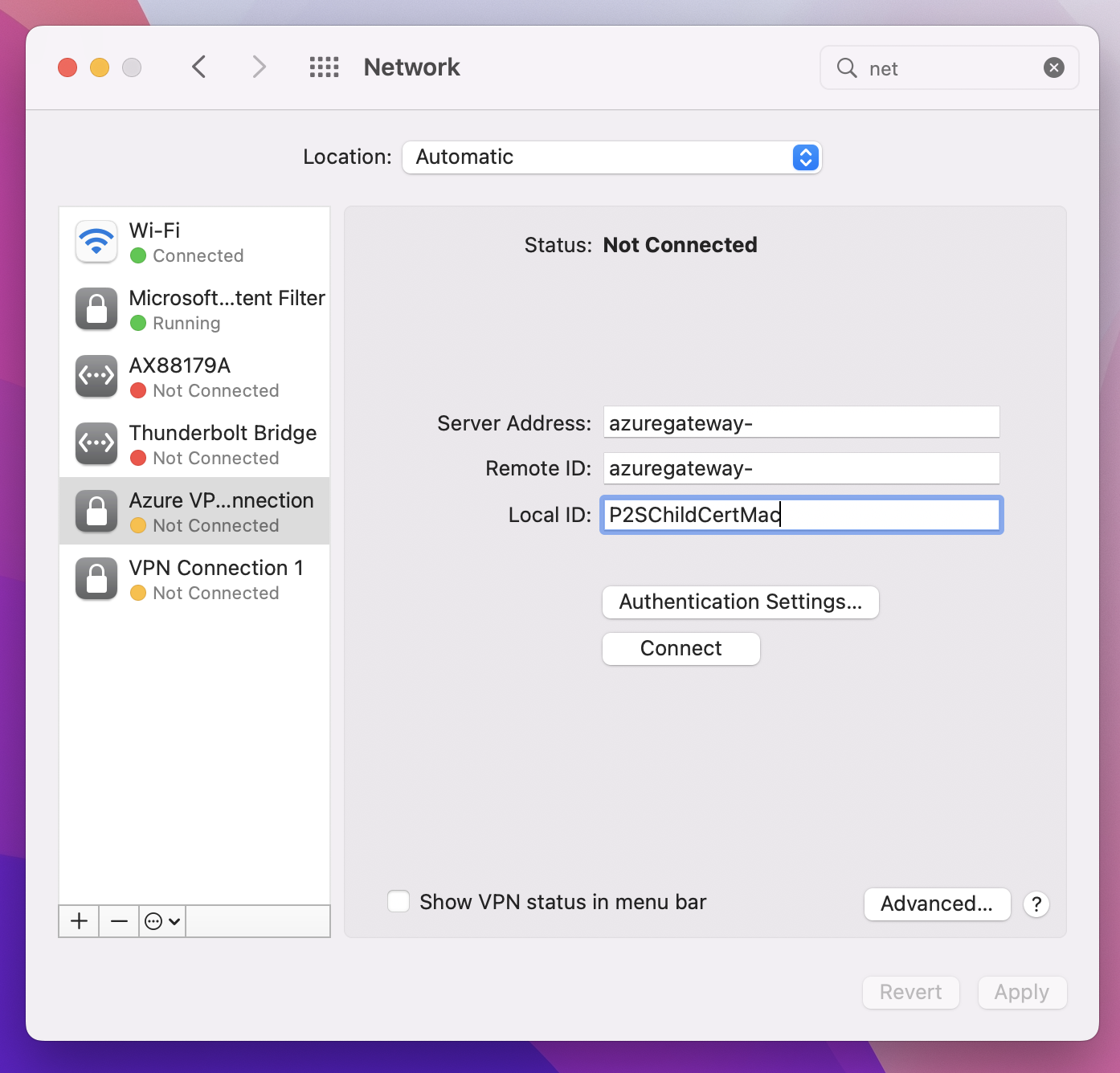

Fügen Sie den VpnServer-Tagwert in die Felder Serveradresse und Remote-ID des Profils ein. Lassen Sie Lokale ID leer. Klicken Sie dann auf Authentifizierungseinstellungen....

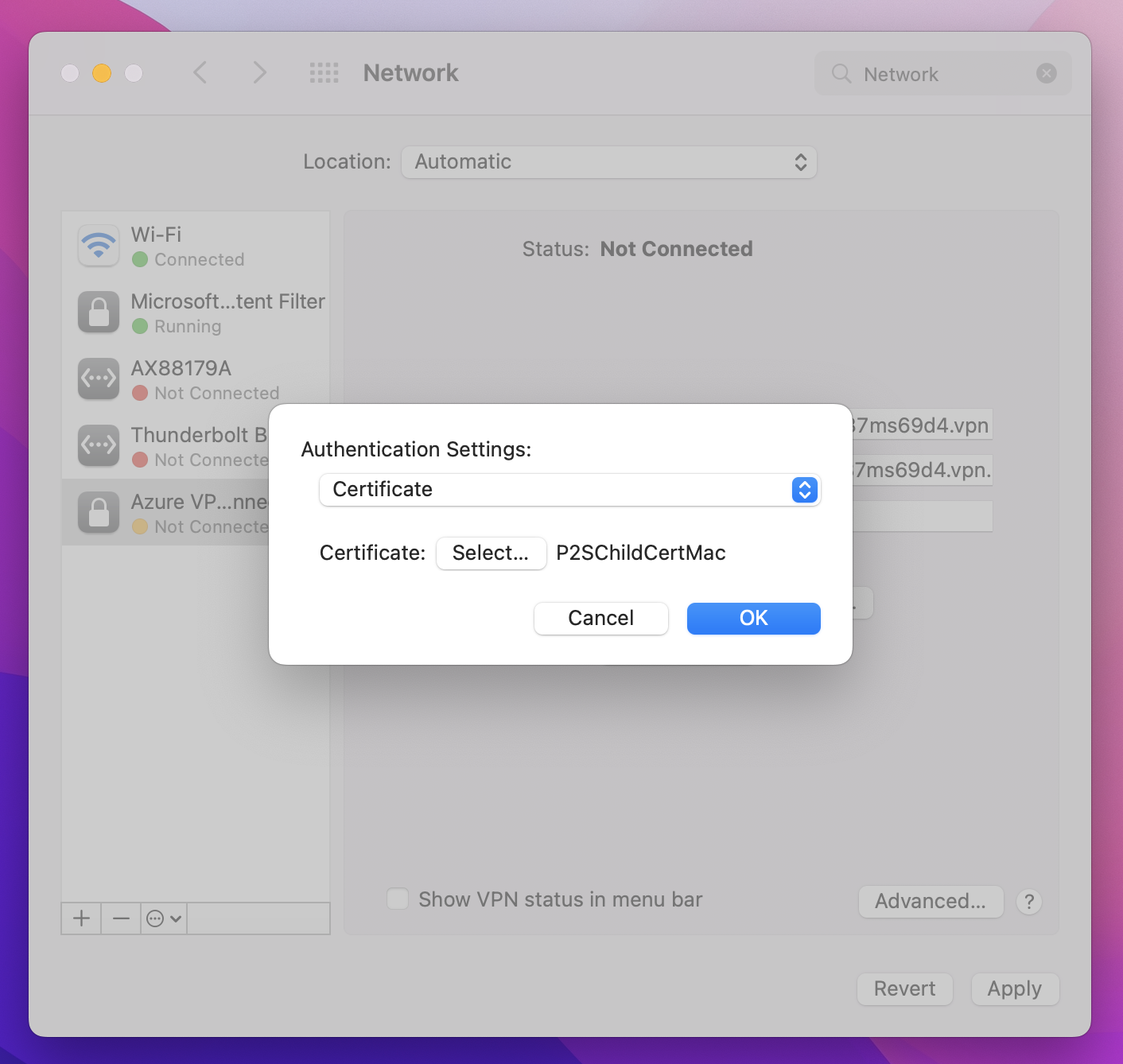

Konfigurieren der Authentifizierungseinstellungen

Konfigurieren Sie die Authentifizierungseinstellungen.

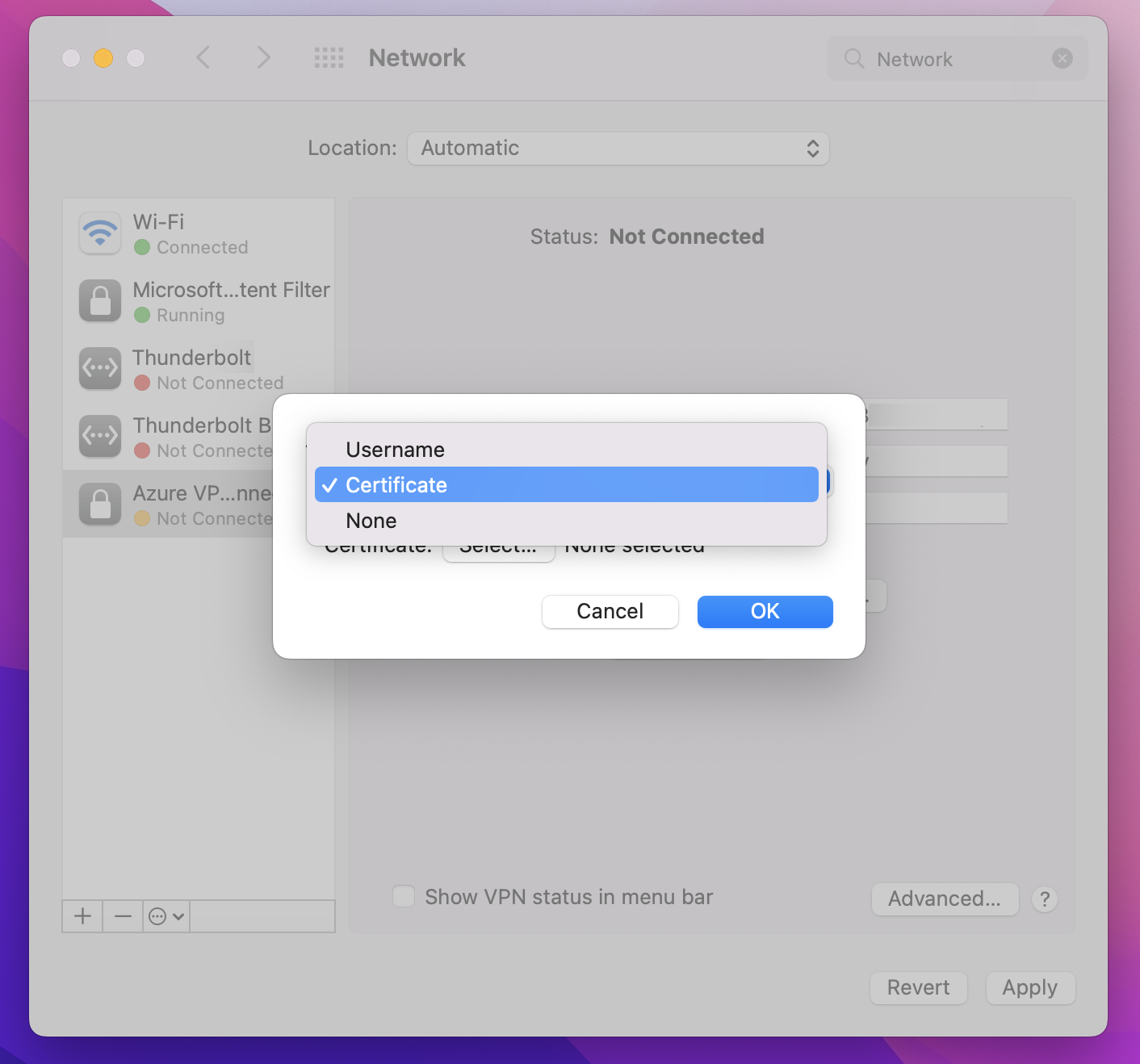

Klicken Sie auf der Seite Authentifizierungseinstellungen für das Feld „Authentifizierungseinstellungen“ auf die Pfeile, und wählen Sie Zertifikat aus.

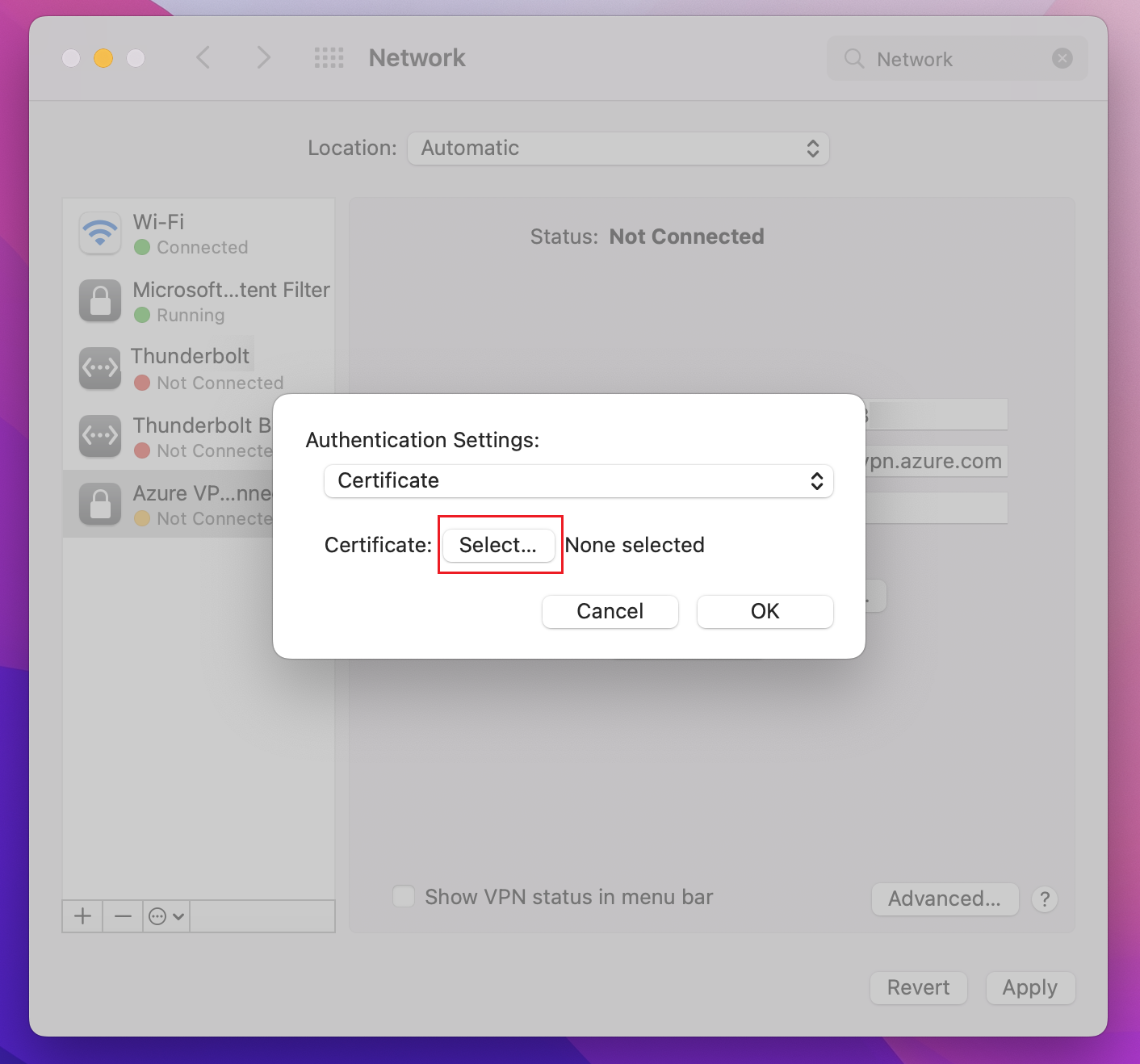

Klicken Sie auf Select (Auswählen), um die Seite Choose An Identity (Identität auswählen) zu öffnen.

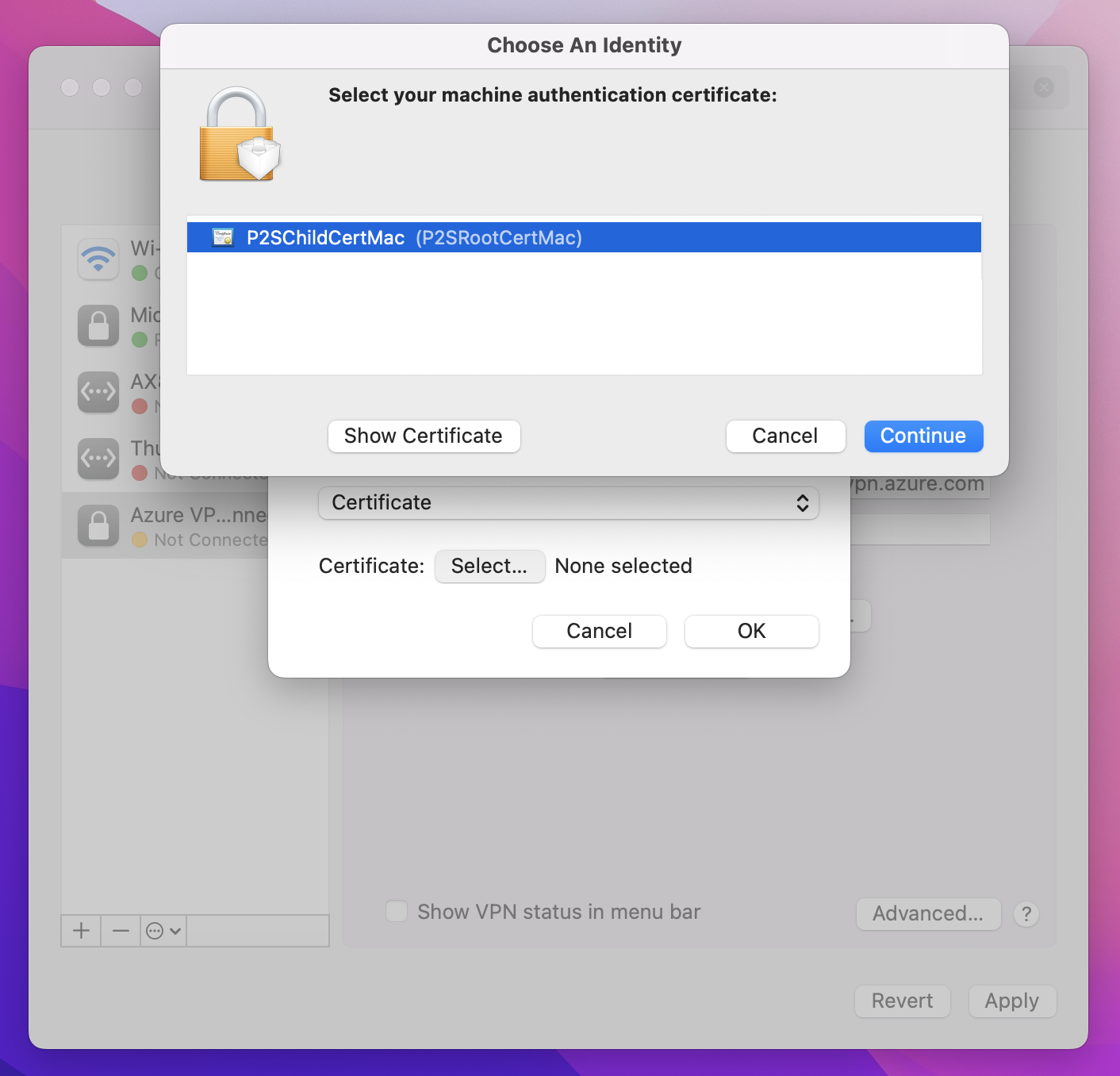

Die Seite Choose An Identity (Identität auswählen) zeigt eine Liste mit Zertifikaten zur Auswahl an. Wenn Sie nicht sicher sind, welches Zertifikat Sie verwenden sollen, können Sie auf Zertifikat anzeigen klicken, um weitere Informationen zu den einzelnen Zertifikaten anzuzeigen. Wählen Sie das richtige Zertifikat aus, und klicken Sie auf Weiter.

Überprüfen Sie auf der Seite Authentifizierungseinstellungen, ob das richtige Zertifikat angezeigt wird, und klicken Sie dann auf OK.

Angeben des Zertifikats

Geben Sie im Feld Lokale ID den Namen des Zertifikats ein. Dieser lautet in diesem Beispiel P2SChildCertMac.

Wählen Sie Übernehmen aus, um alle Änderungen zu speichern.

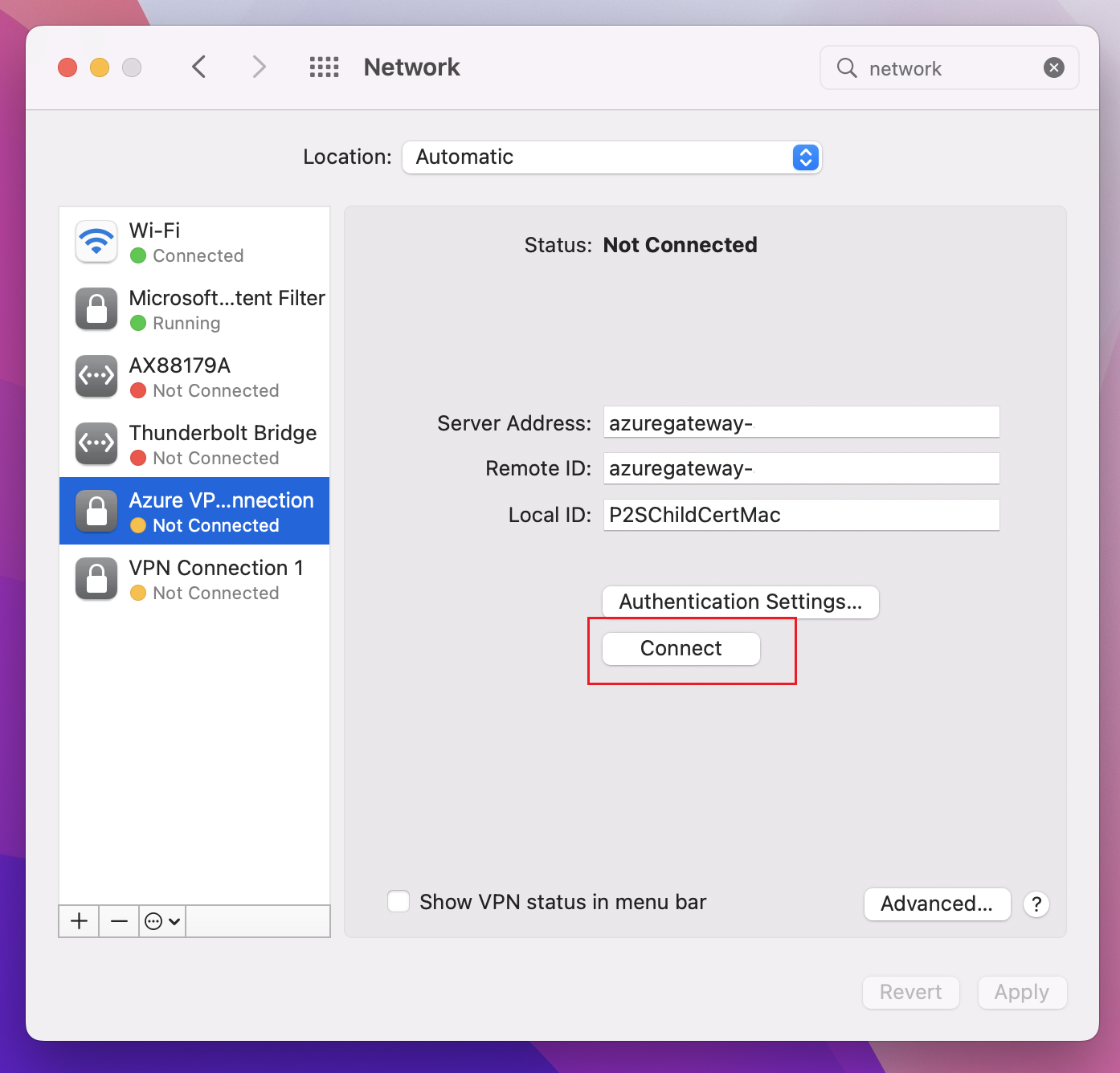

Verbinden

Klicken Sie dann auf Verbinden, um die P2S-Verbindung mit dem virtuellen Azure-Netzwerk zu starten. Sie müssen möglicherweise Ihr Keychainkennwort für die Anmeldung eingeben.

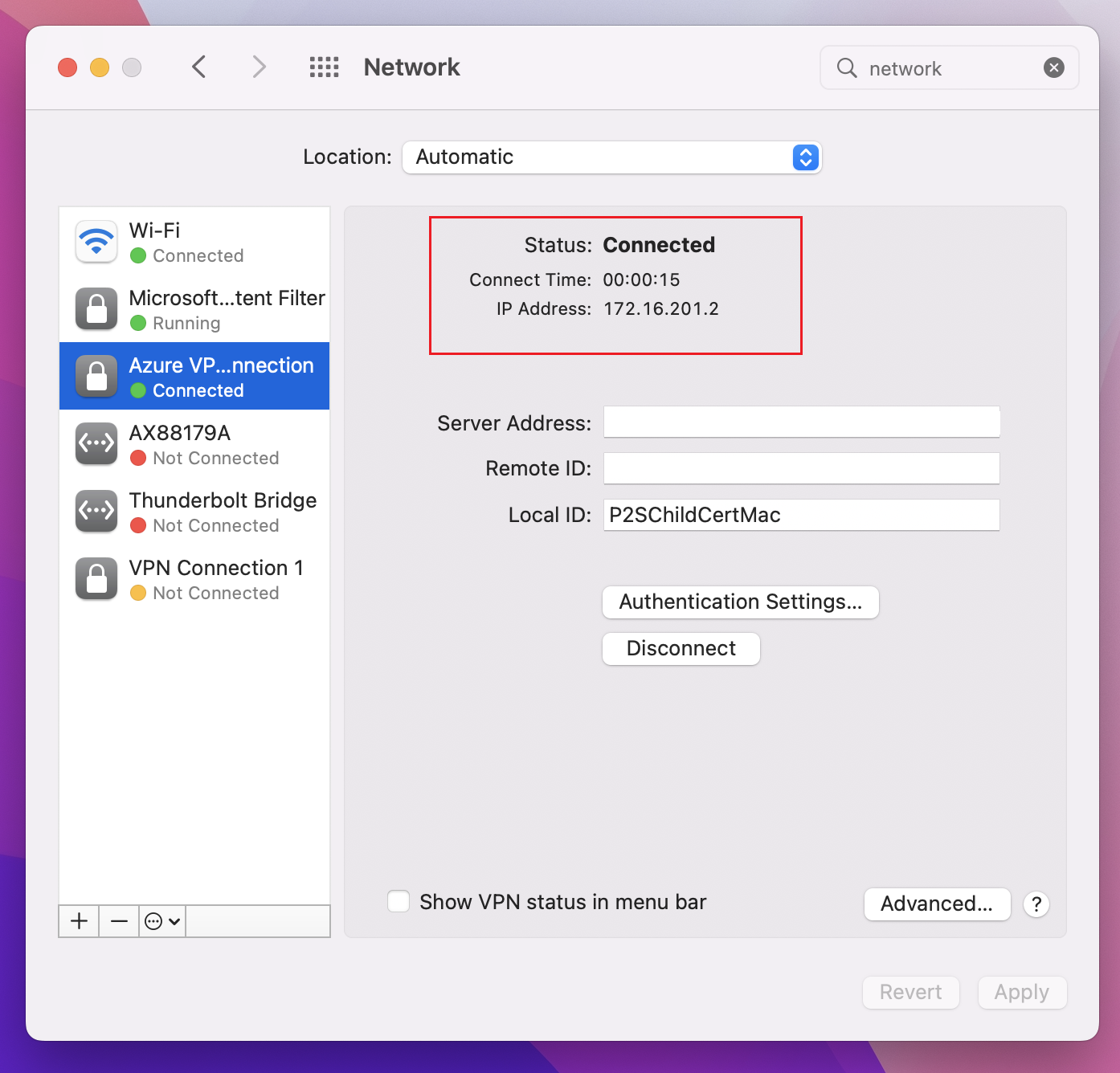

Sobald die Verbindung hergestellt ist, wird der Status Verbunden angezeigt, und Sie können die IP-Adresse anzeigen, die aus dem Adresspool des VPN-Clients gepullt wurde.

Nächste Schritte

Stellen Sie dann alle zusätzlichen Server- oder Verbindungseinstellungen ein. Weitere Informationen unter Point-to-Site-Konfigurationsschritte.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für