Ressourcen für Microsoft Defender for Endpoint unter macOS

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

Möchten Sie Microsoft Defender für Endpunkt ausprobieren? Registrieren Sie sich für eine kostenlose Testversion.

Sammeln von Diagnoseinformationen

Wenn Sie ein Problem reproduzieren können, erhöhen Sie den Protokolliergrad, führen Sie das System für einige Zeit aus, und stellen Sie dann den Standardprotokolliergrad wieder her.

Erhöhen des Protokolliergrads:

mdatp log level set --level debugLog level configured successfullyReproduzieren Sie das Problem.

Führen Sie aus

sudo mdatp diagnostic create, um die Microsoft Defender for Endpoint Protokolle zu sichern. Die Dateien werden in einem.zipArchiv gespeichert. Dieser Befehl gibt auch den Dateipfad zur Sicherung aus, nachdem der Vorgang erfolgreich war.Tipp

Diagnoseprotokolle werden standardmäßig in

/Library/Application Support/Microsoft/Defender/wdavdiag/gespeichert. Um das Verzeichnis zu ändern, in dem Diagnoseprotokolle gespeichert werden, übergeben--path [directory]Sie den folgenden Befehl, und[directory]ersetzen Sie dabei durch das gewünschte Verzeichnis.sudo mdatp diagnostic createDiagnostic file created: "/Library/Application Support/Microsoft/Defender/wdavdiag/932e68a8-8f2e-4ad0-a7f2-65eb97c0de01.zip"Wiederherstellen des Protokolliergrads.

mdatp log level set --level infoLog level configured successfully

Protokollierung von Installationsproblemen

Wenn während der Installation ein Fehler auftritt, meldet das Installationsprogramm nur einen allgemeinen Fehler. Das ausführliche Protokoll wird in /Library/Logs/Microsoft/mdatp/install.loggespeichert. Wenn während der Installation Probleme auftreten, senden Sie uns diese Datei, wenn Sie Ihre Supportanfrage öffnen, damit wir ihnen bei der Diagnose der Ursache helfen können.

Weitere Informationen zur Behandlung von Installationsproblemen finden Sie unter Behandeln von Installationsproblemen für Microsoft Defender for Endpoint unter macOS.

Konfigurieren über die Befehlszeile

Unterstützte Ausgabetypen

Unterstützt Ausgabetypen im Tabellen- und JSON-Format. Für jeden Befehl gibt es ein Standardausgabeverhalten. Sie können die Ausgabe in Ihrem bevorzugten Ausgabeformat mit den folgenden Befehlen ändern:

-output json

-output table

Wichtige Aufgaben, z. B. das Steuern von Produkteinstellungen und das Auslösen von On-Demand-Überprüfungen, können über die Befehlszeile ausgeführt werden:

| Gruppe | Szenario | Befehl |

|---|---|---|

| Konfiguration | Aktivieren/Deaktivieren von Antivirensoftware im passiven Modus | mdatp config passive-mode --value [enabled/disabled] |

| Konfiguration | Aktivieren/Deaktivieren des Echtzeitschutzes | mdatp config real-time-protection --value [enabled/disabled] |

| Konfiguration | Aktivieren/Deaktivieren der Verhaltensüberwachung | mdatp config behavior-monitoring --value [enabled/disabled] |

| Konfiguration | Aktivieren/Deaktivieren des Cloudschutzes | mdatp config cloud --value [enabled/disabled] |

| Konfiguration | Aktivieren/Deaktivieren von Produkt-Diagnose | mdatp config cloud-diagnostic --value [enabled/disabled] |

| Konfiguration | Aktivieren/Deaktivieren der automatischen Beispielübermittlung | mdatp config cloud-automatic-sample-submission --value [enabled/disabled] |

| Konfiguration | Aktivieren/Überwachen/Deaktivieren des PUA-Schutzes | mdatp threat policy set --type potentially_unwanted_application -- action [block/audit/off |

| Konfiguration | Hinzufügen/Entfernen eines Antivirenausschlusses für einen Prozess |

mdatp exclusion process [add/remove] --path [path-to-process]oder mdatp exclusion process [add\|remove] --name [process-name] |

| Konfiguration | Hinzufügen/Entfernen eines Antivirenausschlusses für eine Datei | mdatp exclusion file [add/remove] --path [path-to-file] |

| Konfiguration | Hinzufügen/Entfernen eines Antivirenausschlusses für ein Verzeichnis | mdatp exclusion folder [add/remove] --path [path-to-directory] |

| Konfiguration | Hinzufügen/Entfernen eines Antivirenausschlusses für eine Dateierweiterung | mdatp exclusion extension [add/remove] --name [extension] |

| Konfiguration | Auflisten aller Antivirenausschlüsse | mdatp exclusion list |

| Konfiguration | Konfigurieren des Parallelitätsgrads für bedarfsgesteuerte Überprüfungen | mdatp config maximum-on-demand-scan-threads --value [numerical-value-between-1-and-64] |

| Konfiguration | Aktivieren/Deaktivieren von Überprüfungen nach Security Intelligence-Updates | mdatp config scan-after-definition-update --value [enabled/disabled] |

| Konfiguration | Aktivieren/Deaktivieren der Archivüberprüfung (nur bedarfsgesteuerte Überprüfungen) | mdatp config scan-archives --value [enabled/disabled] |

| Konfiguration | Aktivieren/Deaktivieren der Dateihashberechnung | mdatp config enable-file-hash-computation --value [enabled/disabled] |

| Schutz | Überprüfen eines Pfads | mdatp scan custom --path [path] [--ignore-exclusions] |

| Schutz | Durchführen einer Schnellüberprüfung | mdatp scan quick |

| Schutz | Durchführen einer vollständigen Überprüfung | mdatp scan full |

| Schutz | Abbrechen einer laufenden bedarfsgesteuerten Überprüfung | mdatp scan cancel |

| Schutz | Anfordern eines Security Intelligence-Updates | mdatp definitions update |

| Konfiguration | Hinzufügen eines Bedrohungsnamens zur Liste zulässiger Daten | mdatp threat allowed add --name [threat-name] |

| Konfiguration | Entfernen eines Bedrohungsnamens aus der Liste zulässiger Daten | mdatp threat allowed remove --name [threat-name] |

| Konfiguration | Auflisten aller zulässigen Bedrohungsnamen | mdatp threat allowed list |

| Schutzverlauf | Drucken des vollständigen Schutzverlaufs | mdatp threat list |

| Schutzverlauf | Abrufen von Bedrohungsdetails | mdatp threat get --id [threat-id] |

| Quarantäneverwaltung | Auflisten aller in Quarantäne befindlichen Dateien | mdatp threat quarantine list |

| Quarantäneverwaltung | Entfernen aller Dateien aus der Quarantäne | mdatp threat quarantine remove-all |

| Quarantäneverwaltung | Hinzufügen einer Datei, die als Bedrohung für die Quarantäne erkannt wurde | mdatp threat quarantine add --id [threat-id] |

| Quarantäneverwaltung | Entfernen einer Als Bedrohung erkannten Datei aus der Quarantäne | mdatp threat quarantine remove --id [threat-id] |

| Quarantäneverwaltung | Stellen Sie eine Datei aus der Quarantäne wieder her. Verfügbar in Defender für Endpunkt-Version vor 101.23092.0012. | mdatp threat quarantine restore --id [threat-id] --path [destination-folder] |

| Quarantäneverwaltung | Stellen Sie eine Datei aus der Quarantäne mit der Bedrohungs-ID wieder her. Verfügbar in Defender für Endpunkt Version 101.23092.0012 oder höher. | mdatp threat restore threat-id --id [threat-id] --destination-path [destination-folder] |

| Quarantäneverwaltung | Stellen Sie eine Datei aus der Quarantäne mit dem ursprünglichen Bedrohungspfad wieder her. Verfügbar in Defender für Endpunkt Version 101.23092.0012 oder höher. | mdatp threat restore threat-path --path [threat-original-path] --destination-path [destination-folder] |

| Netzwerkschutzkonfiguration | Konfigurieren der Erzwingungsebene für den Netzwerkschutz | mdatp config network-protection enforcement-level --value [Block/Audit/Disabled] |

| Netzwerkschutzverwaltung | Überprüfen, ob der Netzwerkschutz erfolgreich gestartet wurde | mdatp health --field network_protection_status |

| Gerätesteuerungsverwaltung | Ist die Gerätesteuerung aktiviert, und was ist die Standarderzwingung? | mdatp device-control policy preferences list |

| Gerätesteuerungsverwaltung | Welche Gerätesteuerungsrichtlinie ist aktiviert? | mdatp device-control policy rules list |

| Gerätesteuerungsverwaltung | Welche Gerätesteuerungsrichtliniengruppen sind aktiviert? | mdatp device-control policy groups list |

| Konfiguration | Aktivieren/Deaktivieren der Verhinderung von Datenverlust | mdatp config data_loss_prevention --value [enabled/disabled] |

| Diagnose | Ändern der Protokollebene | mdatp log level set --level [error/warning/info/verbose] |

| Diagnose | Generieren von Diagnoseprotokollen | mdatp diagnostic create --path [directory] |

| Health | Überprüfen der Integrität des Produkts | mdatp health |

| Health | Überprüfen auf ein bestimmtes Produktattribute | mdatp health --field [attribute: healthy/licensed/engine_version...] |

| EDR | EDR-Listenausschlüsse (Stamm) | mdatp edr exclusion list [processes|paths|extensions|all] |

| EDR | Tag festlegen/entfernen, nur GROUP unterstützt | mdatp edr tag set --name GROUP --value [name] |

| EDR | Entfernen des Gruppentags vom Gerät | mdatp edr tag remove --tag-name [name] |

| EDR | Gruppen-ID hinzufügen | mdatp edr group-ids --group-id [group] |

Aktivieren der automatischen Vervollständigung

Um die automatische Vervollständigung in Bash zu aktivieren, führen Sie den folgenden Befehl aus, und starten Sie die Terminalsitzung neu:

echo "source /Applications/Microsoft\ Defender.app/Contents/Resources/Tools/mdatp_completion.bash" >> ~/.bash_profile

So aktivieren Sie die automatische Vervollständigung in zsh:

Überprüfen Sie, ob die automatische Vervollständigung auf Ihrem Gerät aktiviert ist:

cat ~/.zshrc | grep autoloadWenn der vorherige Befehl keine Ausgabe erzeugt, können Sie die automatische Vervollständigung mit dem folgenden Befehl aktivieren:

echo "autoload -Uz compinit && compinit" >> ~/.zshrcFühren Sie die folgenden Befehle aus, um die automatische Vervollständigung für Microsoft Defender for Endpoint unter macOS zu aktivieren und die Terminalsitzung neu zu starten:

sudo mkdir -p /usr/local/share/zsh/site-functions sudo ln -svf "/Applications/Microsoft Defender.app/Contents/Resources/Tools/mdatp_completion.zsh" /usr/local/share/zsh/site-functions/_mdatp

Client Microsoft Defender for Endpoint Quarantäneverzeichnis

/Library/Application Support/Microsoft/Defender/quarantine/ enthält die Dateien, die von unter Quarantäne gesetzt wurden mdatp. Die Dateien werden nach der Threat TrackingId benannt. Die aktuellen trackingIds werden mit mdatp threat listangezeigt.

Deinstallieren

Es gibt mehrere Möglichkeiten, Microsoft Defender for Endpoint unter macOS zu deinstallieren. Obwohl die zentral verwaltete Deinstallation auf JAMF verfügbar ist, ist sie noch nicht für Microsoft Intune verfügbar.

Alle Deinstallationen von Microsoft Defender for Endpoint unter macOS erfordern Folgendes:

Erstellen Sie ein Gerätetag, benennen Sie das Tag außer Betrieb, und weisen Sie es dem macOS zu, in dem Microsoft Defender für macOS deinstalliert wird.

Erstellen Sie eine Gerätegruppe , benennen Sie sie (z. B. außer Betrieb genommenes macOS), und weisen Sie eine Benutzergruppe zu, die diese anzeigen kann.

Hinweis: Die Schritte 1 und 2 sind optional, wenn Sie diese Geräte nicht sehen möchten, die 180 Tage lang im "Gerätebestand" eingestellt wurden.

Entfernen Sie die Richtlinien "Einstellungen festlegen", die Manipulationsschutz enthalten, oder über die manuelle Konfiguration.

Offboarden Sie jedes Gerät per Offboarden von Nicht-Windows-Geräten.

Deinstallieren der Microsoft Defender for Endpoint für macOS-Apps

Entfernen Sie das Gerät aus der Gruppe für Systemerweiterungsrichtlinien , wenn eine MDM verwendet wurde, um sie festzulegen.

Interaktive Deinstallation

- Öffnen Sie Finder-Anwendungen>. Klicken Sie mit der rechten Maustaste auf Microsoft Defender for Endpoint, und wählen Sie dann In Papierkorb verschieben aus.

Über die Befehlszeile

sudo '/Library/Application Support/Microsoft/Defender/uninstall/uninstall'

Verwenden von JAMF Pro

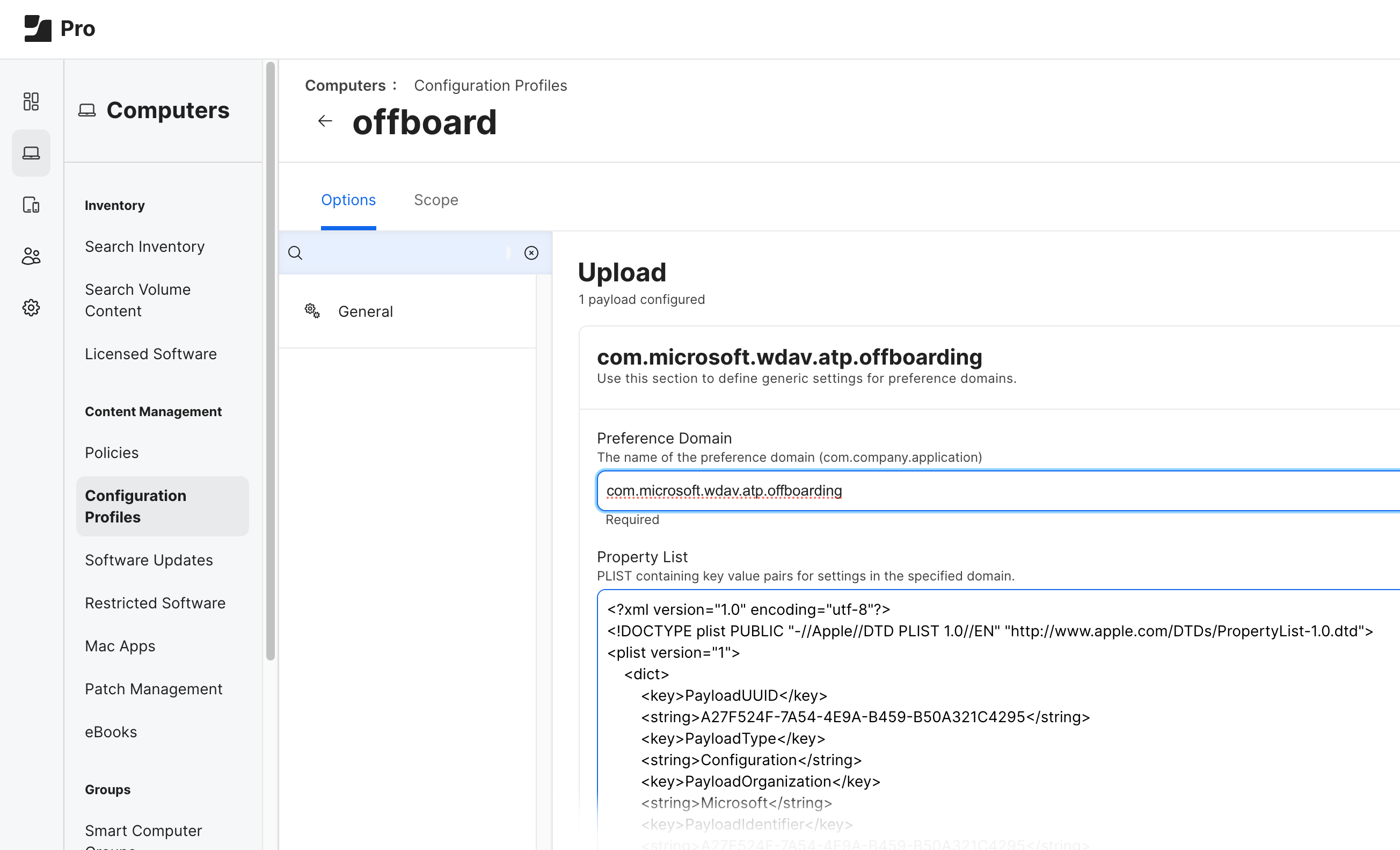

Um Microsoft Defender for Endpoint unter macOS mit JAMF Pro zu deinstallieren, laden Sie das Offboardingprofil hoch.

Das Offboardingprofil sollte ohne Änderungen hochgeladen werden, wobei der Einstellungsdomänenname auf com.microsoft.wdav.atp.offboardingfestgelegt ist, wie in der folgenden Abbildung gezeigt:

Hinweis

Wenn Sie Probleme beim Deinstallieren von Defender für Endpunkt für Mac haben und in Ihren Berichten ein Element für Microsoft Defender Endpunktsicherheitserweiterung angezeigt wird, führen Sie die folgenden Schritte aus:

- Installieren Sie die Microsoft Defender-App neu.

- Ziehen Sie Microsoft Defender.app in den Papierkorb.

- Führen Sie den folgenden Befehl aus:

sudo /Library/Application Support/Microsoft/Defender/uninstall/install_helper execute --path '/Library/Application Support/Microsoft/Defender/uninstall/uninstall' --args --post-uninstall-hook. - Starten Sie das Gerät neu.

Das Microsoft Defender-Portal

Wenn Bedrohungen erkannt werden, kann Ihr Sicherheitsteam Erkennungen anzeigen und bei Bedarf Reaktionsaktionen auf einem Gerät im Microsoft Defender-Portal (https://security.microsoft.com) ausführen. Das Microsoft Defender kombiniert Schutz, Erkennung, Untersuchung und Reaktion auf Bedrohungen an einem zentralen Ort. Weitere Informationen finden Sie in den folgenden Ressourcen:

- Übersicht über Endpunkterkennung und -reaktion

- Tech Community-Blog: EDR-Funktionen für macOS sind jetzt verfügbar

- Übersicht über das Microsoft Defender-Portal

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.