Grundlegendes zu Sicherheitswarnungen

Microsoft Defender for Identity-Sicherheitswarnungen erklären in klarer Sprache und Grafiken, welche verdächtigen Aktivitäten in Ihrem Netzwerk und den Akteuren und Computern, die an den Bedrohungen beteiligt sind, identifiziert wurden. Warnungen werden für schweregradige, farbcodierte Warnungen abgestuft, um sie visuell zu filtern und nach Bedrohungsphase zu organisieren. Jede Warnung ist so konzipiert, dass Sie schnell genau verstehen können, was in Ihrem Netzwerk passiert. Warnungsnachweislisten enthalten direkte Links zu den beteiligten Benutzern und Computern, um Ihre Untersuchungen einfach und direkt zu gestalten.

In diesem Artikel erfahren Sie mehr über die Struktur von Defender for Identity-Sicherheitswarnungen und deren Verwendung.

- Struktur von Sicherheitstoken

- Sicherheitswarnungsklassifizierungen

- Sicherheitswarnungskategorien

- Untersuchung der erweiterten Sicherheitswarnung

- Verwandte Entitäten

- Defender for Identität und NNR (Network Name Resolution)

Struktur von Sicherheitstoken

Jede Defender for Identity-Sicherheitswarnung enthält eine Warnungsmeldung. Dies ist die Kette der Ereignisse im Zusammenhang mit dieser Ausschreibung in chronologischer Reihenfolge und andere wichtige Informationen im Zusammenhang mit der Ausschreibung.

Auf der Seite "Warnung" haben Sie folgende Möglichkeiten:

Warnung verwalten – Ändern des Status, der Zuweisung und der Klassifizierung der Warnung. Sie können hier einen Kommentar hinzufügen oder ändern.

Exportieren – Herunterladen eines detaillierten Excel-Berichts für die Analyse

Verknüpfen einer Warnung mit einem anderen Vorfall – Verknüpfen einer Warnung mit einem neuen vorhandenen Vorfall

Weitere Informationen zu Warnungen finden Sie unter: Untersuchen von Warnungen in Microsoft Defender XDR.

Sicherheitswarnungsklassifizierungen

Nach der ordnungsgemäßen Untersuchung können alle Defender for Identity-Sicherheitswarnungen als einer der folgenden Aktivitätstypen klassifiziert werden:

True positive (TP): Eine bösartige Aktion, die von Defender for Identity erkannt wurde.

Gutartiges true positives (B-TP): Eine von Defender for Identity erkannte Aktion, die real ist, aber nicht böswillig, z. B. ein Penetrationstest oder eine bekannte Aktivität, die von einer genehmigten Anwendung generiert wird.

Falsch positives Ergebnis (FP): Ein falscher Alarm, was bedeutet, dass die Aktivität nicht passiert ist.

Ist die Sicherheitswarnung ein TP, B-TP oder FP

Stellen Sie für jede Warnung die folgenden Fragen, um die Warnungsklassifizierung zu ermitteln und zu entscheiden, was als Nächstes zu tun ist:

- Wie häufig ist diese spezifische Sicherheitswarnung in Ihrer Umgebung?

- Wurde die Warnung von denselben Computer- oder Benutzertypen ausgelöst? Beispielsweise Server mit derselben Rolle oder Benutzern aus derselben Gruppe/Abteilung? Wenn die Computer oder Benutzer ähnlich waren, können Sie sie ausschließen, um zusätzliche zukünftige FP-Warnungen zu vermeiden.

Hinweis

Eine Zunahme von Warnmeldungen desselben Typs verringert in der Regel die Verdachts-/Wichtigkeitsstufe der Meldung. Überprüfen Sie bei wiederholten Warnungen Konfigurationen, und verwenden Sie Sicherheitswarnungsdetails und -definitionen, um genau zu verstehen, was geschieht, die die Wiederholungen auslösen.

Sicherheitswarnungskategorien

Defender for Identity-Sicherheitswarnungen werden in die folgenden Kategorien oder Phasen unterteilt, wie die Phasen, die in einer typischen Cyberangriffs-Killchain zu sehen sind. Erfahren Sie mehr über jede Phase und die Warnungen, die für die Erkennung der einzelnen Angriffe entwickelt wurden, mithilfe der folgenden Links:

- Reconnaissance-Warnungen

- Warnungen vor kompromittierten Anmeldeinformationen

- Meldungen über laterale Verschiebungen

- Warnungen zur Domänenbeherrschung

- Exfiltrationsphasenwarnungen

Erweiterte Sicherheitswarnungsuntersuchung

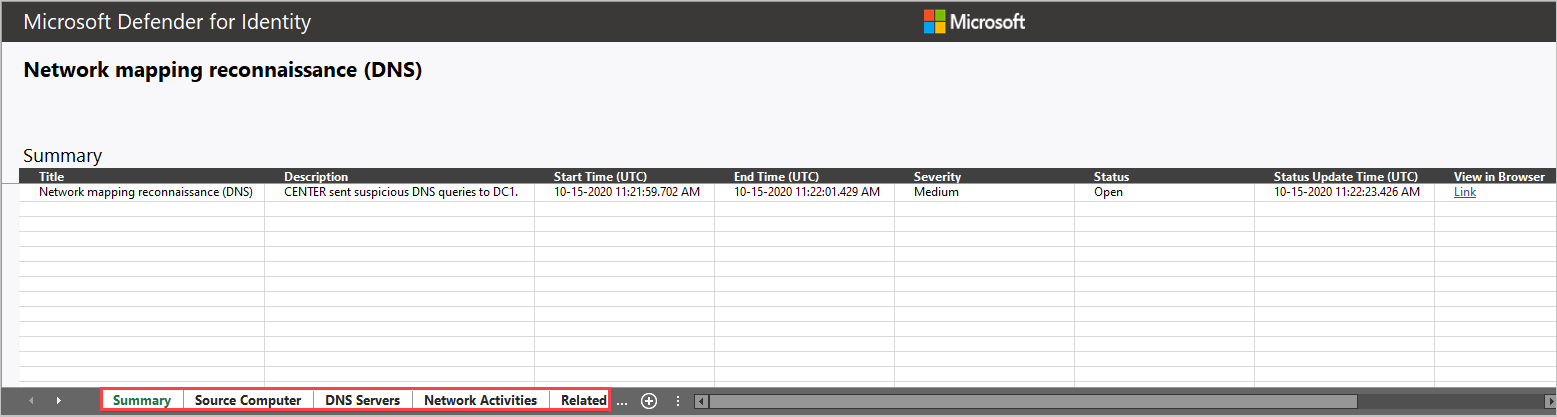

Sie erhalten weitere Details zu einer Sicherheitswarnung, indem Sie auf einer Warnungsdetailseite die Option Exportieren auswählen und den detaillierten Excel-Warnungsbericht herunterladen.

Die heruntergeladene Datei enthält auf der ersten Registerkarte eine Zusammenfassung der Details zu der Warnung, unter anderem:

- Titel

- Beschreibung

- Startzeit (UTC)

- Endzeit (UTC)

- Schweregrad – Niedrig, Mittel, Hoch

- Status – Offen/Geschlossen

- Zeitpunkt (UTC) der letzten Aktualisierung

- Anzeigen im Browser

Alle beteiligten Entitäten, einschließlich Konten, Computer und Ressourcen, werden getrennt nach ihrer Rolle aufgelistet. Je nach Warnung werden Details zur Quelle, zum Ziel oder zur angegriffenen Einrichtung angegeben.

Die meisten Registerkarten enthalten die folgenden Daten pro Entität:

Name

Details

type

SamName

Quellcomputer

Quellbenutzer (sofern verfügbar)

Domänencontroller

Zugriff auf Ressource: Zeit, Computer, Name, Details, Typ, Dienst.

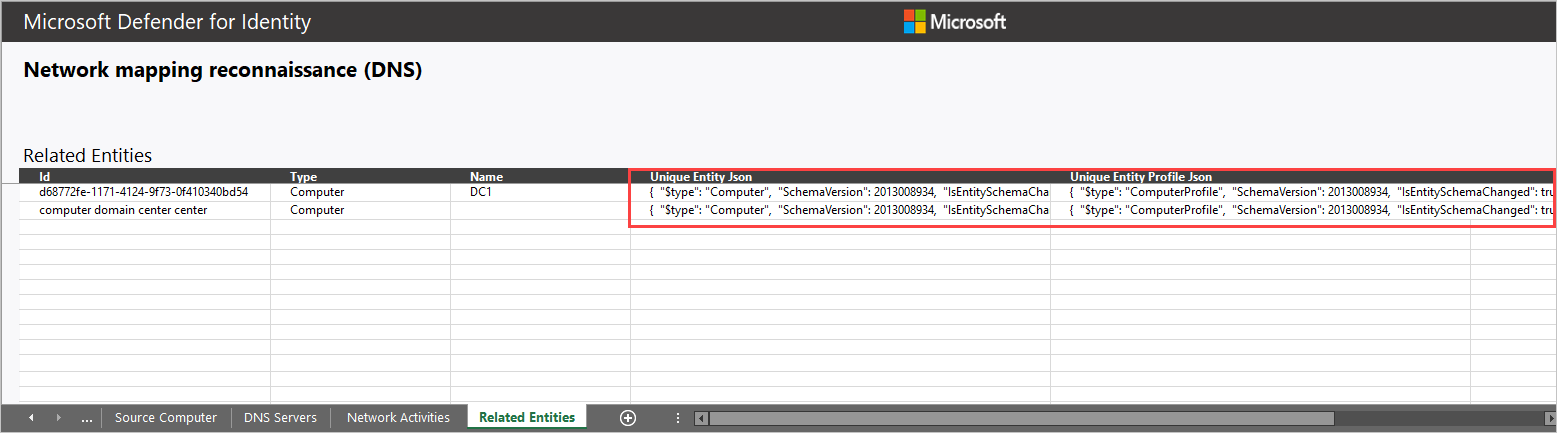

Verwandte Entitäten: ID, Typ, Name, Unique Entity Json, Unique Entity Profile Json

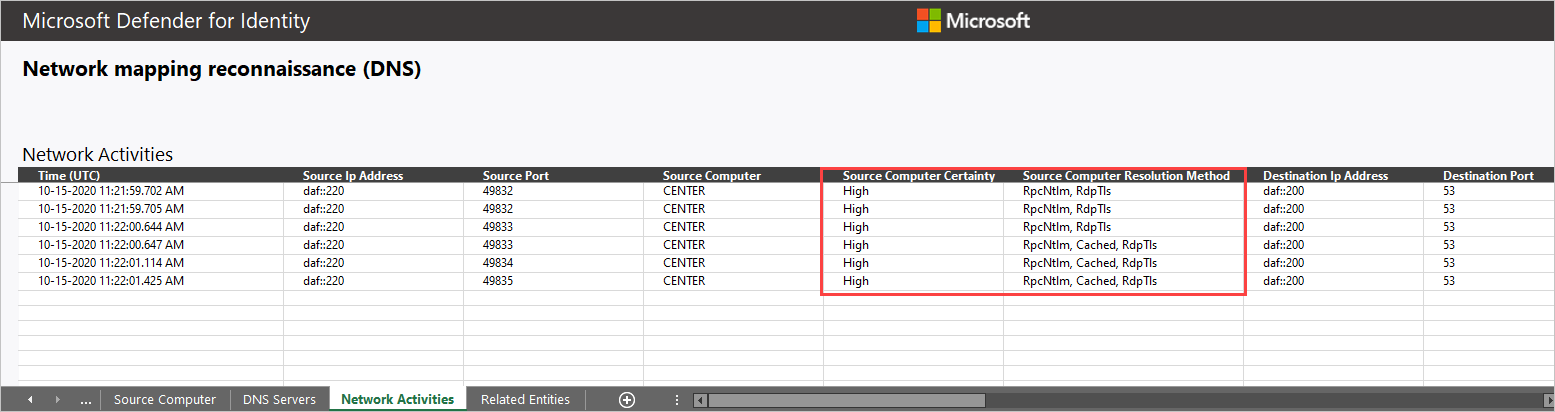

Alle von Defender for Identity Sensors erfassten rohen Aktivitäten im Zusammenhang mit der Warnung (Netzwerk- oder Ereignisaktivitäten), einschließlich:

- Netzwerkaktiviäten

- Ereignisaktivitäten

Einige Ausschreibungen haben zusätzliche Registerkarten, z. B. mit Details zu:

- Angegriffene Konten, wenn der mutmaßliche Angriff mit Brute Force erfolgte.

- Domain Name System (DNS)-Server, wenn der Verdacht besteht, dass es sich bei dem Angriff um eine Netzwerk-Mapping-Aufklärung (DNS) handelt.

Zum Beispiel:

Verwandte Entitäten

In jeder Warnung stellt die letzte Registerkarte die verwandten Entitäten bereit. Verwandte Entitäten sind alle Entitäten, die an einer verdächtigen Aktivität beteiligt sind, ohne die Trennung der "Rolle", die sie in der Warnung gespielt haben. Jede Entität verfügt über zwei JSON-Dateien, den Json-Code "Unique Entity Json" und "Unique Entity Profile". Verwenden Sie diese beiden JSON-Dateien, um mehr über die Entität zu erfahren und Sie bei der Untersuchung der Warnung zu unterstützen.

Einzigartige Entitäts-Json-Datei

Enthält die Daten, die Defender for Identity aus Active Directory über das Konto gelernt haben. Dazu gehören alle Attribute wie Distinguished Name, SID, LockoutTime und PasswordExpiryTime. Für Benutzerkonten sind Daten wie Abteilung, E-Mail und Telefon Wert enthalten. Für Computerkonten sind Daten wie OperatingSystem, IsDo Standard Controller und DnsName enthalten.

Einzigartige Entitätsprofil-Json-Datei

Enthält alle Daten, die Defender for Identity für die Entität profiliert haben. Defender for Identity verwendet die erfassten Netzwerk- und Ereignisaktivitäten, um mehr über die Benutzer und Computer der Umgebung zu erfahren. Defender for Identity-Profile relevante Informationen pro Entität. Diese Informationen tragen zur Bedrohungsidentifikationsfunktionen von Defender for Identity bei.

Wie kann ich Defender for Identity-Informationen in einer Untersuchung verwenden?

Untersuchungen können bei Bedarf so detailliert sein. Im Folgenden finden Sie einige Möglichkeiten, die Verwendung der von Defender for Identity bereitgestellten Daten zu untersuchen.

- Überprüfen Sie, ob alle verwandten Benutzer derselben Gruppe oder Abteilung angehören.

- Teilen verwandte Benutzer Ressourcen, Anwendungen oder Computer?

- Ist ein Konto aktiv, obwohl seine PasswordExpiryTime bereits bestanden hat?

Defender for Identität und NNR (Network Name Resolution)

Defender for Identity-Erkennungsfunktionen basieren auf der aktiven Netzwerknamenauflösung (Network Name Resolution, NNR), um IPs auf Computern in Ihrer Organisation aufzulösen. Mit NNR kann Defender for Identity zwischen rohen Aktivitäten (mit IP-Adressen) und den relevanten Computern, die an den einzelnen Aktivitäten beteiligt sind, korrelieren. Basierend auf den unformatierten Aktivitäten werden Entitäten von Defender for Identity-Profilen, einschließlich Computern, und Warnungen generiert.

NNR-Daten sind für die Erkennung der folgenden Warnungen von entscheidender Bedeutung:

- Verdächtiger Identitätsdiebstahl (Pass-the-Ticket)

- Verdächtiger DCSync-Angriff (Replikation von Verzeichnisdiensten)

- Reconnaissance der Netzabbildung (DNS)

Verwenden Sie die NNR-Informationen auf der Registerkarte "Netzwerkaktivitäten " des Warnungsdownloadberichts, um zu ermitteln, ob eine Warnung eine FP ist. In Fällen einer FP-Warnung ist es üblich, das NNR-Vertrauenswürdigkeitsergebnis zu erhalten.

Berichtsdaten werden in zwei Spalten heruntergeladen:

Quell-/Zielcomputer

- Sicherheit – Die Sicherheit mit geringer Auflösung kann auf falsche Namensauflösung hinweisen.

Quell-/Zielcomputer

- Lösungsmethode – stellt die NNR-Methoden bereit, die zum Auflösen der IP auf Computer in der Organisation verwendet werden.

Weitere Informationen zum Arbeiten mit Defender for Identity-Sicherheitswarnungen finden Sie unter Arbeiten mit Sicherheitswarnungen.