Bereitstellen von Hostnetzwerken mit Network ATC

Gilt für: Azure Stack HCI, Versionen 22H2 und 21H2

Dieser Artikel führt Sie durch die Anforderungen, bewährten Methoden und die Bereitstellung von Network ATC. Network ATC vereinfacht die Bereitstellung und Netzwerkkonfigurationsverwaltung für Azure Stack HCI-Cluster. Network ATC bietet einen absichtsbasierten Ansatz für die Hostnetzwerkbereitstellung. Indem Sie eine oder mehrere Absichten (Verwaltung, Rechenleistung oder Speicher) für einen Netzwerkadapter angeben, können Sie die Bereitstellung der beabsichtigten Konfiguration automatisieren. Weitere Informationen zu Network ATC, einschließlich einer Übersicht und Definitionen, finden Sie unter Network ATC overview.

Wenn Sie Feedback haben oder Probleme auftreten, lesen Sie den Abschnitt „Anforderungen und Best Practices“, überprüfen Sie das Network ATC-Ereignisprotokoll, und wenden Sie sich an Ihr Microsoft-Supportteam.

Anforderungen und Best Practices

Folgende Anforderungen und Best Practices gelten für die Verwendung von Network ATC in der Azure Stack HCI:

Auf allen Servern im Cluster muss Azure Stack HCI, Version 22H2, mit dem November-Update (oder höher) ausgeführt werden.

Muss physische Hosts mit Azure Stack HCI-Zertifizierung verwenden.

Adapter in der gleichen Network ATC-Absicht müssen symmetrisch (gleicher Hersteller, gleiches Modell, gleiche Geschwindigkeit und Konfiguration) und auf jedem Clusterknoten verfügbar sein.

Asymmetrische Adapter führen zu einem Fehler bei der Bereitstellung einer Absicht.

Mit Azure Stack HCI 22H2 bestätigt Network ATC automatisch die Adaptersymmetrie für alle Knoten im Cluster, bevor eine Absicht bereitgestellt wird.

Weitere Informationen zur Adaptersymmetrie finden Sie unter Switch Embedded Teaming (SET).

Jeder physische Adapter, der in einer Absicht angegeben ist, muss auf allen Knoten im Cluster den gleichen Namen verwenden.

Stellen Sie sicher, dass jeder Netzwerkadapter den Status „Up“ (Aktiv) aufweist. Dies können Sie mit dem PowerShell-Cmdlet

Get-NetAdapterüberprüfen.Stellen Sie sicher, dass alle Hosts über das Azure Stack HCI-Update vom November oder höher verfügen.

Auf jedem Knoten müssen die folgenden Azure Stack HCI-Features installiert sein:

- Network ATC

- Netzwerk-HUD

- Hyper-V

- Failoverclustering

- Data Center Bridging

Hier sehen Sie ein Beispiel für die Installation der erforderlichen Features über PowerShell:

Install-WindowsFeature -Name NetworkATC, NetworkHUD, Hyper-V, 'Failover-Clustering', 'Data-Center-Bridging' -IncludeManagementToolsBest Practice: Fügen Sie jeden Adapter in denselben PCI-Slot(s) auf jedem Host ein. Diese Vorgehensweise führt zu einer Vereinfachung automatisierter Benennungskonventionen durch Bildverarbeitungssysteme.

Best Practice: Konfigurieren Sie das physische Netzwerk (Switches) vor Network ATC, einschließlich VLANs, MTU und DCB-Konfiguration. Weitere Informationen finden Sie unter Anforderungen für physische Netzwerke.

Wichtig

Aktualisiert: Die Bereitstellung von Network ATC auf virtuellen Computern kann nur zu Test- und Validierungszwecken verwendet werden. Die VM-basierte Bereitstellung erfordert eine Außerkraftsetzung für die Standardadaptereinstellungen, um die NetworkDirect-Eigenschaft zu deaktivieren. Weitere Informationen zur Übermittlung einer Außerkraftsetzung finden Sie unter Aktualisieren oder Überschreiben von Netzwerkeinstellungen.

Die Bereitstellung von Network ATC im eigenständigen Modus kann nur zu Test- und Validierungszwecken verwendet werden.

Allgemeine Network ATC-Befehle

Network ATC enthält mehrere neue PowerShell-Befehle. Führen Sie das Cmdlet Get-Command -ModuleName NetworkATC aus, um diese aufzulisten. Stellen Sie sicher, dass PowerShell als Administrator ausgeführt wird.

Das Cmdlet Remove-NetIntent entfernt eine Absicht aus dem lokalen Knoten oder Cluster. Dieser Befehl zerstört nicht die aufgerufene Konfiguration.

Beispielabsichten

Network ATC greift nur in die Art und Weise ein, wie das Hostnetzwerk bereitgestellt wird, nicht in die bereitgestellten Komponenten. Sie können mehrere Szenarien bereitstellen, solange jedes Szenario von Microsoft unterstützt wird. Im Folgenden finden Sie einige Beispiele für gängige Bereitstellungsoptionen und die erforderlichen PowerShell-Befehle. Dies sind nicht die einzigen verfügbaren Kombinationen, aber sie sollten Ihnen eine Vorstellung von den Möglichkeiten geben.

Der Einfachheit halber zeigen wir nur zwei physische Adapter pro SET-Team, aber es ist möglich, weitere hinzuzufügen. Weitere Informationen finden Sie unter Planen von Hostnetzwerken.

Vollständig zusammengeführte Absicht

Für diese Absicht werden Compute-, Speicher- und Verwaltungsnetzwerke auf allen Clusterknoten bereitgestellt und verwaltet.

Add-NetIntent -Name ConvergedIntent -Management -Compute -Storage -AdapterName pNIC01, pNIC02

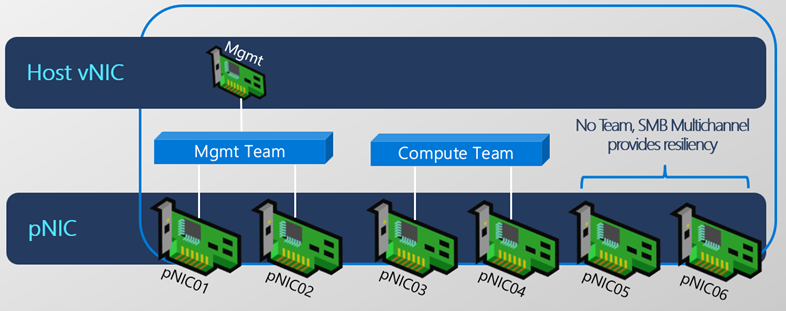

Zusammengeführte Compute- und Speicherabsicht, separate Verwaltungsabsicht

Zwei Absichten werden clusterknotenübergreifend verwaltet. Die Verwaltung verwendet pNIC01 und pNIC02. Rechenleistung und Speicher befinden sich auf unterschiedlichen Adaptern.

Add-NetIntent -Name Mgmt -Management -AdapterName pNIC01, pNIC02

Add-NetIntent -Name Compute_Storage -Compute -Storage -AdapterName pNIC03, pNIC04

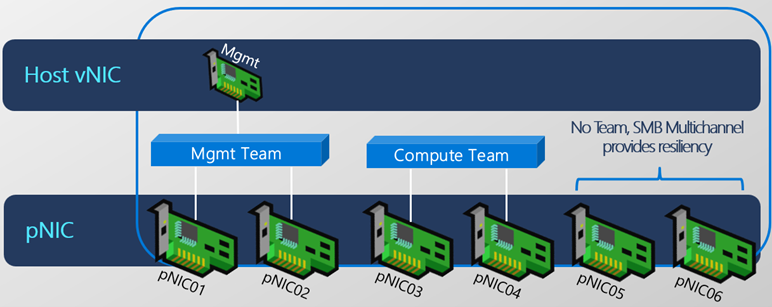

Vollständig aufgeteilte Absicht

Für diese Absicht werden Compute-, Speicher- und Verwaltungsnetzwerke für alle Clusterknoten auf verschiedenen Adaptern verwaltet.

Add-NetIntent -Name Mgmt -Management -AdapterName pNIC01, pNIC02

Add-NetIntent -Name Compute -Compute -AdapterName pNIC03, pNIC04

Add-NetIntent -Name Storage -Storage -AdapterName pNIC05, pNIC06

Speicherexklusive Absicht

Für diese Absicht wird nur Speicher verwaltet. Verwaltungs- und Computeadapter werden nicht von Network ATC verwaltet.

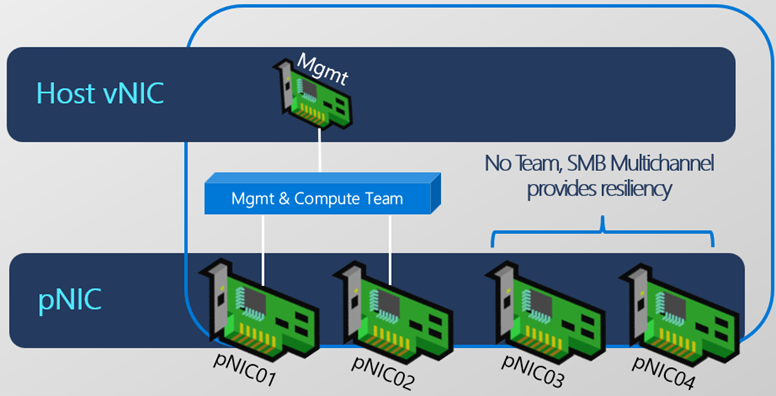

Compute- und Verwaltungsabsicht

Für diese Absicht werden Compute- und Verwaltungsnetzwerke verwaltet, aber kein Speicher.

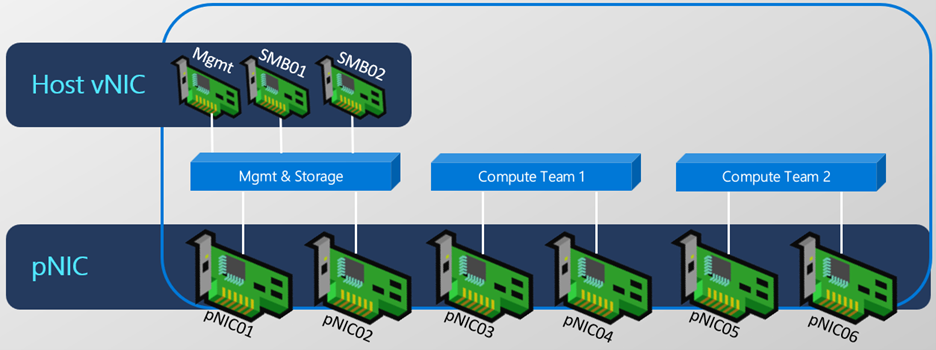

Mehrere Computeabsichten (Switch)

Für diese Absicht werden mehrere Computeswitches verwaltet.

Add-NetIntent -Name Compute1 -Compute -AdapterName pNIC03, pNIC04

Add-NetIntent -Name Compute2 -Compute -AdapterName pNIC05, pNIC06

Network ATC-Standardwerte

In diesem Abschnitt werden einige der wichtigsten Standardwerte aufgeführt, die von Network ATC verwendet werden.

Standardwerte

In diesem Abschnitt werden zusätzliche Standardwerte behandelt, die Network ATC in Versionen 22H2 und höher festlegt.

Standard-VLANs

Gilt für: Azure Stack HCI 21H2, 22H2

Network ATC verwendet standardmäßig die folgenden VLANs für Adapter mit dem Speicherabsichtstyp. Wenn die Adapter mit einem physischen Switch verbunden sind, müssen diese VLANs im physischen Netzwerk zulässig sein. Wenn die Adapter switchlos sind, ist keine zusätzliche Konfiguration erforderlich.

| Adapterabsicht | Standardwert |

|---|---|

| Verwaltung | Konfiguriertes VLAN für Verwaltungsadapter wird nicht geändert |

| Speicheradapter 1 | 711 |

| Speicheradapter 2 | 712 |

| Speicheradapter 3 | 713 |

| Speicheradapter 4 | 714 |

| Speicheradapter 5 | 715 |

| Speicheradapter 6 | 716 |

| Speicheradapter 7 | 717 |

| Speicheradapter 8 | 718 |

| Zukünftige Verwendung | 719 |

Betrachten Sie den folgenden Befehl:

Die physische NIC (oder bei Bedarf virtuelle NIC) ist für die Verwendung von VLANs 711, 712, 713 bzw. 714 konfiguriert.

Hinweis

Network ATC ermöglicht Ihnen, die mit dem Parameter StorageVlans verwendeten VLANs für Add-NetIntent zu ändern.

Automatische Speicher-IP-Adressierung

Gilt für: Azure Stack HCI 22H2

Network ATC konfiguriert automatisch gültige IP-Adressen für Adapter mit dem Speicherabsichtstyp. Network ATC führt dies auf einheitliche Weise für alle Knoten in Ihrem Cluster durch und überprüft, ob die ausgewählte Adresse noch nicht im Netzwerk verwendet wird.

Die Standard-IP-Adresse für jeden Adapter auf jedem Knoten in der Speicherabsicht wird wie folgt eingerichtet:

| Adapter | IP-Adresse und Subnetz | VLAN |

|---|---|---|

| pNIC1 | 10.71.1.X | 711 |

| pNIC2 | 10.71.2.X | 712 |

| pNIC3 | 10.71.3.X | 713 |

Um die automatische Speicher-IP-Adressierung außer Kraft zu setzen, erstellen Sie eine Speicherüberschreibung, und übergeben Sie die Überschreibung, wenn Sie eine Absicht erstellen:

$StorageOverride = New-NetIntentStorageOverrides

$StorageOverride.EnableAutomaticIPGeneration = $false

Add-NetIntent -Name MyIntent -Storage -Compute -AdapterName 'pNIC01', 'pNIC02' -StorageOverrides $StorageOverride

Clusternetzwerkeinstellungen

Gilt für: Azure Stack HCI 22H2

Network ATC konfiguriert standardmäßig eine Reihe von Clusternetzwerkfeatures. Die Standardwerte sind unten aufgeführt:

| Eigenschaft | Standard |

|---|---|

| EnableNetworkNaming | $True |

| EnableLiveMigrationNetworkSelection | $True |

| EnableVirtualMachineMigrationPerformance | $True |

| VirtualMachineMigrationPerformanceOption | Der Standardwert wird berechnet: SMB, TCP oder Compression |

| MaximumVirtualMachineMigrations | 1 |

| MaximumSMBMigrationBandwidthInGbps | Die Standardeinstellung wird basierend auf der Einrichtung berechnet. |

DCB-Standardkonfiguration

Network ATC legt die folgenden Prioritäten und Bandbreitenreservierungen fest. Diese Konfiguration sollte auch im physischen Netzwerk angewendet werden.

| Richtlinie | Zweck | Standardpriorität | Standard-Bandbreitenreservierung |

|---|---|---|---|

| Cluster | Clustertaktreservierung | 7 | 2 %, wenn Adapter <= 10 GBit/s, 1 %, wenn Adapter > 10 GBit/s |

| SMB_Direct | RDMA-Speicherdatenverkehr | 3 | 50% |

| Standard | Alle anderen Datenverkehrstypen | 0 | Rest |

Hinweis

Mit Network ATC können Sie Standardeinstellungen wie die standardmäßige Bandbreitenreservierung außer Kraft setzen. Beispiele finden Sie unter Aktualisieren oder Überschreiben von Netzwerkeinstellungen.

Häufige Fehlermeldungen

Mit den neuen Ereignisprotokollen in 22H2 gibt es einige einfache Problembehandlungsmethoden, um Fehler bei der Bereitstellung von Absichten zu identifizieren. In diesem Abschnitt werden einige der allgemeinen Fehlerbehebungen beschrieben, wenn ein Problem auftritt. Die unten gezeigten Fehler stammen aus der Ausgabe des Get-NetIntentStatus Cmdlets.

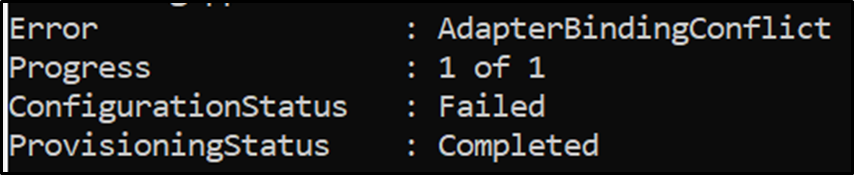

Fehler: AdapterBindingConflict

Szenario 1: Ein Adapter ist tatsächlich an einen vorhandenen vSwitch gebunden, der mit dem neuen vSwitch in Konflikt steht, der von Network ATC bereitgestellt wird.

Lösung: Entfernen Sie den in Konflikt stehenden vSwitch, und Set-NetIntentRetryState

Szenario 2: Ein Adapter ist an die Komponente gebunden, aber nicht unbedingt an einen vSwitch.

Lösung: Deaktivieren Sie die komponente vms_pp (trennen Sie den Adapter vom vSwitch), und führen Sie dann Set-NetIntentRetryState aus.

Fehler: ConflictingTrafficClass

Dieses Problem tritt auf, weil bereits eine Datenverkehrsklasse konfiguriert ist. Diese vorkonfigurierte Datenverkehrsklasse steht in Konflikt mit den Datenverkehrsklassen, die von Network ATC bereitgestellt werden. Beispielsweise hat der Kunde möglicherweise bereits eine Datenverkehrsklasse namens SMB bereitgestellt, wenn Network ATC eine ähnliche Datenverkehrsklasse mit einem anderen Namen bereitstellt.

Lösung:

Löschen Sie die vorhandene DCB-Konfiguration auf dem System, und führen Sie dann Set-NetIntentRetryState

Get-NetQosTrafficClass | Remove-NetQosTrafficClass

Get-NetQosPolicy | Remove-NetQosPolicy -Confirm:$false

Get-NetQosFlowControl | Disable-NetQosFlowControl

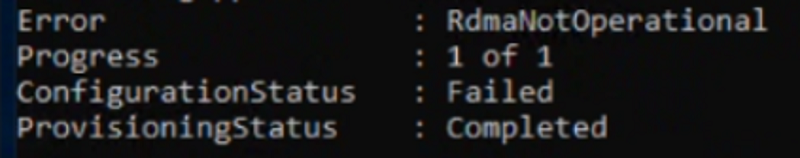

Fehler: RDMANotOperational

Möglicherweise wird diese Meldung angezeigt:

Wenn der Netzwerkadapter einen Posteingangstreiber verwendet. Posteingangstreiber werden nicht unterstützt und müssen aktualisiert werden.

Lösung: Aktualisieren Sie den Treiber für den Adapter.

Wenn SR-IOV im BIOS deaktiviert ist.

Lösung: Aktivieren von SR-IOV für den Adapter im System-BIOS

Wenn RDMA im BIOS deaktiviert ist

Lösung: Aktivieren von RDMA für den Adapter im System-BIOS

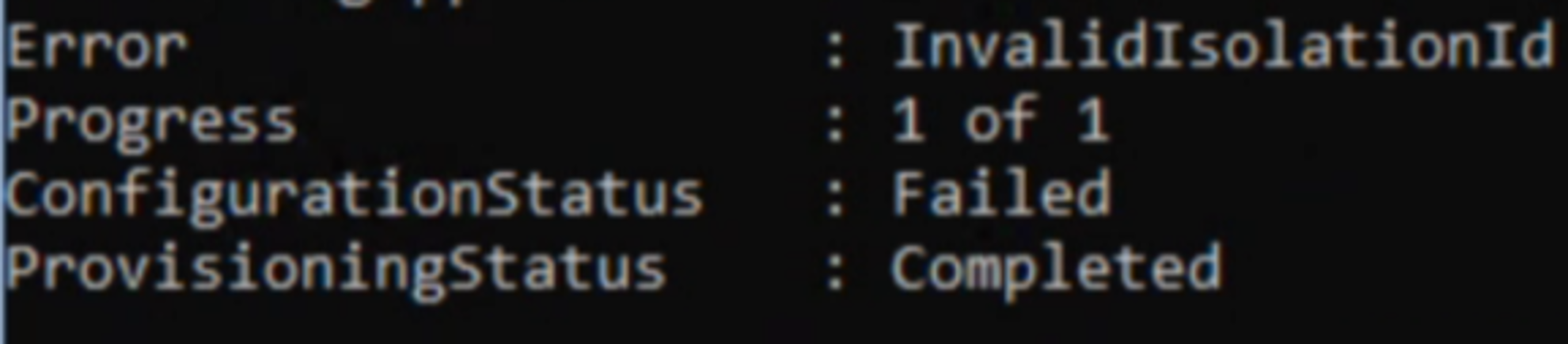

Fehler: InvalidIsolationID

Diese Meldung wird angezeigt, wenn RoCE RDMA verwendet wird und Sie das Standard-VLAN mit einem Wert überschrieben haben, der nicht mit diesem Protokoll verwendet werden kann. Beispielsweise erfordert RoCE RDMA ein VLAN ungleich Null, damit dem Frame PFC-Markierungen (Priority Flow Control) hinzugefügt werden können. Es muss ein VLAN-Wert zwischen 1 und 4094 verwendet werden. Network ATC überschreibt den angegebenen Wert aus verschiedenen Gründen nicht ohne Administratoreingriff. So beheben Sie dieses Problem:

Wählen Sie iWARP als RDMA-Protokoll (NetworkDirect) aus.

Lösung: Wenn dies vom Adapter unterstützt wird, wählt Network ATC automatisch iWARP als RDMA-Protokoll aus, das möglicherweise eine VLAN-ID von 0 verwenden kann. Entfernen Sie die Außerkraftsetzung, die RoCE als ausgewähltes Protokoll erzwingt.

Verwenden der Standard-VLANs

Lösung: Es wird dringend empfohlen, die Netzwerk-ATC-Standard-VLANs zu verwenden.

Verwenden eines gültigen VLANs

Verwenden Sie beim Angeben eines VLANs den Parameter -StorageVLANs, und geben Sie durch Trennzeichen getrennte Werte zwischen 1 und 4094 an.

Nächste Schritte

- Verwalten Ihrer Netzwerk-ATC-Bereitstellung. Weitere Informationen finden Sie unter Verwalten von Network ATC.

- Erfahren Sie mehr über Stretched Cluster.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für