Auf dieser Seite werden häufig gestellte Fragen zu Azure Active Directory B2C (Azure AD B2C) beantwortet. Die Seite wird bei Bedarf aktualisiert.

Microsoft Entra External ID – Vorschau

Was ist Microsoft Entra External ID?

Wir haben eine frühe Vorschau unserer Microsoft Entra External ID-Lösung der nächsten Generation angekündigt. Diese frühe Vorschau ist ein evolutionärer Schritt bei der Vereinheitlichung sicherer und ansprechender Erfahrungen für alle externen Identitäten, einschließlich Partnern, Kunden, Bürgern, Patienten und anderen innerhalb einer einzigen integrierten Plattform. Weitere Informationen zur Vorschau finden Sie unter Was ist Microsoft Entra External ID für Kunden?.

Welche Folgen hat diese Vorschauversion für mich?

In den meisten Fällen ist von Ihrer Seite keine Aktion erforderlich. Die Plattform der nächsten Generation befindet sich derzeit erst in der frühen Vorschauphase. Wir setzen uns weiterhin voll und ganz für die Unterstützung Ihrer aktuellen Azure AD B2C-Lösung ein. Es gibt derzeit keine Anforderungen für Azure AD B2C-Kunden zur Migration, und es gibt keine Pläne, den aktuellen Azure AD B2C-Dienst einzustellen. Wenn sich die Plattform der nächsten Generation der allgemeinen Verfügbarkeit nähert, werden allen unseren geschätzten B2C-Kunden Details zu den verfügbaren Optionen einschließlich der Migration zur neuen Plattform zur Verfügung gestellt.

Wie nehme ich an der Vorschauversion teil?

Da die Plattform der nächsten Generation unsere Zukunft für das Customer Identity and Access Management (CIAM) darstellt, begrüßen und ermutigen wir Ihre Teilnahme und Ihr Feedback während der frühen Vorschau. Wenn Sie an der frühen Vorschau teilnehmen möchten, wenden Sie sich an Ihr Vertriebsteam, um Details zu erhalten.

Allgemein

Warum kann ich nicht auf die Azure AD B2C-Erweiterung im Azure-Portal zugreifen?

Es gibt zwei häufige Gründe dafür, dass die Microsoft Entra-Erweiterung bei Ihnen nicht funktioniert. In Azure AD B2C muss Ihnen im Verzeichnis die Benutzerrolle „Globaler Administrator“ zugewiesen sein. Wenden Sie sich an Ihren Administrator, wenn Sie der Meinung sind, dass Sie Zugriff haben sollten. Wenn Sie über globale Administratorrechte verfügen, stellen Sie sicher, dass Sie sich in einem Azure AD B2C-Verzeichnis und nicht in einem Microsoft Entra-Verzeichnis befinden. Hier finden Sie Anweisungen zum Erstellen eines Azure AD B2C-Mandanten.

Kann ich Azure AD B2C-Features in meinem vorhandenen mitarbeiterbasierten Microsoft Entra-Mandanten nutzen?

Microsoft Entra ID und Azure AD B2C sind separate Produktangebote. Um Azure AD B2C-Features zu verwenden, erstellen Sie einen separaten Azure AD B2C-Mandanten von Ihrem vorhandenen mitarbeiterbasierten Microsoft Entra-Mandanten. Ein Microsoft Entra-Mandant stellt eine Organisation dar. Ein Azure AD B2C-Mandant repräsentiert eine Sammlung mit Identitäten, die mit Anwendungen der vertrauenden Seite verwendet werden sollen. Durch Hinzufügen eines neuen OpenID Connect-Anbieters unter Azure AD B2C > Identitätsanbieter oder mit benutzerdefinierten Richtlinien kann Azure AD B2C einen Verbund mit Microsoft Entra ID herstellen, um die Authentifizierung von Mitarbeitern in einer Organisation zu ermöglichen.

Kann ich Azure AD B2C verwenden, um die Anmeldung über soziale Netzwerke (Facebook und Google+) bei Microsoft 365 zu ermöglichen?

Azure AD B2C kann zum Authentifizieren von Benutzern bei Microsoft 365 nicht verwendet werden. Microsoft Entra ID ist die Microsoft-Lösung zum Verwalten des Mitarbeiterzugriffs auf SaaS-Apps. Sie verfügt über Features, die für diesen Zweck konzipiert wurden, z.B. Lizenzierung und bedingter Zugriff. Azure AD B2C stellt eine Plattform für die Identitäts- und Zugriffsverwaltung bereit, die zum Erstellen von Webanwendungen und mobilen Anwendungen verwendet werden kann. Wenn Azure AD B2C für den Verbund mit einem Microsoft Entra-Mandanten konfiguriert ist, verwaltet der Microsoft Entra-Mandant den Mitarbeiterzugriff auf Anwendungen, die auf Azure AD B2C basieren.

Was sind lokale Konten in Azure AD B2C? Wie unterscheiden sie sich von Geschäfts-, Schul- oder Unikonten in Microsoft Entra ID?

Bei einem Microsoft Entra-Mandanten melden sich Benutzer, die zum Mandanten gehören, mit einer E-Mail-Adresse im Format <xyz>@<tenant domain> an. <tenant domain> (Mandantendomäne) ist eine der überprüften Domänen des Mandanten oder die Anfangsdomäne <...>.onmicrosoft.com. Dieser Kontotyp ist ein Geschäfts-, Schul- oder Unikonto.

Bei einem Azure AD B2C-Mandanten kann sich der Benutzer in den meisten Apps mit einer beliebigen E-Mail-Adresse anmelden (also beispielsweise mit joe@comcast.net, bob@gmail.com, sarah@contoso.com oder jim@live.com). Diese Art von Konto ist ein lokales Konto. Wir unterstützen auch beliebige Benutzernamen als lokale Konten (z.B. joe, bob, sarah oder jim). Sie können einen dieser beiden lokalen Kontotypen verwenden, wenn Sie im Azure-Portal Identitätsanbieter für Azure AD B2C konfigurieren. Wählen Sie in Ihrem Azure AD B2C-Mandanten Identitätsanbieter, Lokale Konten und dann Benutzername aus.

Benutzerkonten für Anwendungen können über einen Registrierungsbenutzerflow, einen Benutzerflow für Registrierung oder Anmeldung oder die Microsoft Graph-API sowie im Azure-Portal erstellt werden.

Wie viele Benutzer kann ein Azure AD B2C-Mandant enthalten?

- Standardmäßig kann jeder Mandant insgesamt 1,25 Millionen Objekte (Benutzerkonten und Anwendungen) enthalten, Sie können diesen Grenzwert jedoch auf 5,25 Millionen Objekte erhöhen, wenn Sie eine benutzerdefinierte Domäne hinzufügen und überprüfen. Wenden Sie sich an den Microsoft-Support, wenn Sie diesen Grenzwert erhöhen möchten. Wenn Sie Ihren Mandanten jedoch vor September 2022erstellt haben, gilt dieser Grenzwert nicht für Sie, und Ihr Mandant behält die ihm bei der Erstellung zugeordnete Größe bei, d. h. 50 Millionen Objekte.

Welche Identitätsanbieter aus sozialen Netzwerken werden derzeit unterstützt? Welche sollen in Zukunft unterstützt werden?

Wir unterstützen derzeit verschiedene Identitätsanbieter sozialer Netzwerke wie Amazon, Facebook, GitHub (Vorschauversion), Google, LinkedIn, Microsoft-Konto (MSA), QQ (Vorschauversion), Twitter, WeChat (Vorschauversion) und Weibo (Vorschauversion). Die Unterstützung für andere beliebte soziale Netzwerke als Identitätsanbieter wird je nach Kundennachfrage jeweils geprüft.

Azure AD B2C unterstützt auch benutzerdefinierte Richtlinien. Dadurch können Sie eigene Richtlinien mit einem beliebigen Identitätsanbieter erstellen, der OpenID Connect oder SAML unterstützt. Machen Sie sich durch das Starter Pack für benutzerdefinierte Richtlinien mit benutzerdefinierten Richtlinien vertraut.

Kann ich Bereiche konfigurieren, um von verschiedenen Identitätsanbietern aus sozialen Netzwerken mehr Informationen zu Endkunden zu erhalten?

Nein. Die Standardbereiche für unsere unterstützten sozialen Identitätsanbieter sind:

- Facebook: email

- Google+: email

- Microsoft-Konto: openid email profile

- Amazon: profile

- LinkedIn: r_emailaddress, r_basicprofile

Ich verwende ADFS als Identitätsanbieter in Azure AD B2C. Wenn ich versuche, eine Abmeldeanforderung von Azure AD B2C zu initiieren, zeigt ADFS den Fehler *MSIS7084: SAML-Abmeldeanforderung und Abmeldeantwortnachrichten müssen signiert sein, wenn SAML HTTP-Umleitung oder HTTP POST-Bindung verwendet wird*. Wie kann ich dieses Problem lösen?

Führen Sie auf dem ADFS-Server Folgendes aus: Set-AdfsProperties -SignedSamlRequestsRequired $true. Dadurch wird Azure AD B2C gezwungen, alle Anforderungen an ADFS zu signieren.

Muss meine Anwendung unter Azure ausgeführt werden, damit sie mit Azure AD B2C funktioniert?

Nein, Sie können Ihre Anwendung überall hosten (in der Cloud oder lokal). Für die Interaktion mit Azure AD B2C muss nur die Fähigkeit zum Senden und Empfangen von HTTP-Anforderungen über öffentlich zugängliche Endpunkte möglich sein.

Ich habe mehrere Azure AD B2C-Mandanten. Wie kann ich sie im Azure-Portal verwalten?

Bevor Sie den Azure AD B2C-Dienst im Azure-Portal öffnen, müssen Sie zu dem Verzeichnis wechseln, das Sie verwalten möchten. Wählen Sie im oberen Menü das Symbol Einstellungen aus, um zum Verzeichnis zu wechseln, das Sie im Menü Verzeichnisse + Abonnements verwalten möchten.

Warum kann ich keinen Azure AD B2C-Mandanten erstellen?

Möglicherweise verfügen Sie nicht über die Berechtigung zum Erstellen eines Azure AD B2C-Mandanten. Nur Benutzer mit der Rolle Globaler Administrator oder Mandantenersteller können den Mandanten erstellen. Sie müssen sich an Ihren globalen Administrator wenden.

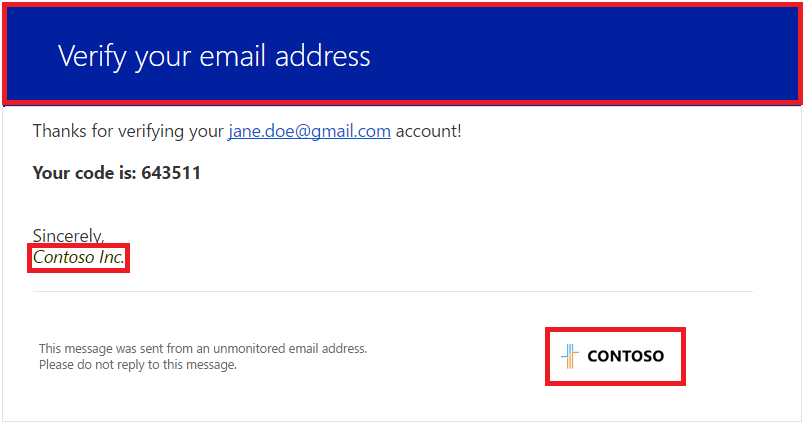

Wie kann ich Bestätigungs-E-Mails anpassen (Inhalt und das Feld „Von:“), die von Azure AD B2C gesendet werden?

Sie können das Feature für Unternehmensbranding verwenden, um den Inhalt von Bestätigungs-E-Mails anzupassen. Insbesondere diese beiden Elemente einer E-Mail können angepasst werden:

Bannerlogo: Wird unten rechts angezeigt.

Hintergrundfarbe: Wird oben angezeigt.

Die E-Mail-Signatur enthält den Namen des Azure AD B2C-Mandanten, den Sie bei der ursprünglichen Erstellung des Azure AD B2C-Mandanten angegeben haben. Sie können den Namen mit folgenden Schritten ändern:

- Melden Sie sich als globaler Administrator beim Azure-Portal an.

- Öffnen Sie das Blatt Microsoft Entra ID.

- Klicken Sie auf die Registerkarte Eigenschaften.

- Ändern Sie das Feld Name.

- Wählen Sie im oberen Bereich der Seite Speichern aus.

Derzeit können Sie das Feld „Von:“ in der E-Mail-Nachricht nicht ändern.

Tipp

Mit der benutzerdefinierten Richtlinie von Azure AD B2C können Sie die E-Mail anpassen, die Azure AD B2C an Benutzer sendet, einschließlich des Felds „Von:“ der E-Mail. Für die benutzerdefinierte E-Mail-Überprüfung ist die Verwendung eines E-Mail-Drittanbieters wie Mailjet, SendGrid oder SparkPost erforderlich.

Wie kann ich meine vorhandenen Benutzernamen, Kennwörter und Profile von meiner Datenbank zu Azure AD B2C migrieren?

Sie können Ihr Migrationstool mithilfe der Microsoft Graph-API schreiben. Weitere Informationen finden Sie im Handbuch für die Benutzermigration.

Welcher Kennwortbenutzerflow wird für lokale Konten in Azure AD B2C verwendet?

Der Azure AD B2C-Kennwortbenutzerflow für lokale Konten basiert auf der Richtlinie für Microsoft Entra ID. Die Azure AD B2C-Benutzerflows zur Registrierung, zur Registrierung oder Anmeldung und zur Kennwortrücksetzung verwenden sichere Kennwörter, die nicht ablaufen. Weitere Informationen finden Sie unter Kennwortrichtlinien und Kontoeinschränkungen in Microsoft Entra ID.

Informationen zu Kontosperrungen und Kennwörtern finden Sie unter Minimieren von Anmeldeinformationsangriffen in Azure AD B2C.

Kann ich Microsoft Entra Connect zum Migrieren von Endkundenidentitäten, die in meinem lokalen Active Directory gespeichert sind, zu Azure AD B2C verwenden?

Nein. Microsoft Entra Connect ist nicht für die Verwendung mit Azure AD B2C ausgelegt. Sie können erwägen, die Microsoft Graph-API für die Benutzermigration zu verwenden. Weitere Informationen finden Sie im Handbuch für die Benutzermigration.

Kann meine App Azure AD B2C-Seiten in einem iFrame öffnen?

Dieses Feature befindet sich in der Phase der öffentlichen Vorschau. Weitere Informationen finden Sie Eingebettete Anmeldung.

Funktioniert Azure AD B2C in Verbindung mit CRM-Systemen wie Microsoft Dynamics?

Die Integration in das Microsoft Dynamics 365-Portal ist möglich. Siehe Konfigurieren des Dynamics 365-Portals für die Authentifizierung mit Azure AD B2C.

Funktioniert Azure AD B2C in Verbindung mit SharePoint On-Premises 2016 oder früher?

Azure AD B2C ist nicht für das SharePoint-Freigabeszenario für externe Partner vorgesehen. Entsprechende Informationen zu diesem Szenario finden Sie unter Microsoft Entra B2B.

Sollte ich Azure AD B2C oder B2B zum Verwalten externer Identitäten verwenden?

Lesen Sie den Artikel Vergleichen von Lösungen für externe Identitäten, um mehr über das Anwenden der entsprechenden Features in Ihren Szenarien mit externen Identitäten zu erfahren.

Welche Funktionen für Berichterstellung und Überwachung bietet Azure AD B2C? Sind sie identisch mit denen in Microsoft Entra ID P1 oder P2?

Nein, Azure AD B2C unterstützt nicht denselben Satz von Berichten wie Microsoft Entra ID P1 oder P2. Es gibt aber viele Gemeinsamkeiten:

- Anmeldeberichte enthalten einen Eintrag für jede Anmeldung mit reduzierten Details.

- Überwachungsberichte enthalten sowohl die Administratoraktivität als auch die Anwendungsaktivität.

- Verwendungsberichte enthalten die Anzahl von Benutzern, die Anzahl von Anmeldungen und den MFA-Umfang.

Können Endbenutzer ein zeitbasiertes Einmalkennwort (TOTP) mit einer Authentifikator-App verwenden, um sich bei meiner Azure AD B2C-App zu authentifizieren?

Ja. Endbenutzer müssen eine beliebige Authentifikator-App herunterladen, die die TOTP-Überprüfung unterstützt, z. B. die Microsoft Authenticator-App (empfohlen). Ausführliche Informationen finden Sie unter Überprüfungsmethoden.

Warum funktionieren meine TOTP-Codes der Authentifikator-App nicht?

Wenn die TOTP-Codes der Authentifikator-App mit Ihrem Android- oder iPhone-Mobiltelefon oder -Gerät nicht funktionieren, ist die Uhrzeit Ihres Geräts möglicherweise falsch. Wählen Sie in den Einstellungen Ihres Geräts die Option aus, mit der die vom Netzwerk bereitgestellte Zeit verwendet oder die Zeit automatisch festgelegt wird.

Woher weiß ich, dass das Add-On „Go-Local“ in meinem Land/meiner Region verfügbar ist?

Wenn das Go-Local-Add-On in Ihrem Land/Ihrer Region verfügbar ist, werden Sie beim Erstellen Ihres Azure AD B2C-Mandanten gefragt, ob Sie es bei Bedarf aktivieren möchten.

Erhalte ich immer noch 50 000 kostenlose MAUs pro Monat für das Go-Local Add-On, wenn ich es aktiviere?

Nein. 50.000 kostenlose aktive Benutzer pro Monat werden nicht gewährt, wenn Sie das Go-Local-Add-On aktivieren. Für das Go-Local-Add-On fallen ab dem ersten MAU Gebühren an. Sie erhalten jedoch weiterhin kostenlose 50.000 MAUs pro Monat für die anderen Features, die in Ihrem Azure AD B2C Premium P1- oder P2-Tarif enthalten sind.

Ich habe einen vorhandenen Azure AD B2C-Mandanten in Japan oder Australien, für den das Go-Local-Add-On nicht aktiviert ist. Wie wird dieses Add-On aktiviert?

Führen Sie die Schritte unter Aktivieren Go-Local Add-On aus, um das Azure AD B2C Go-Local-Add-On zu aktivieren.

Kann ich die Benutzeroberfläche von Seiten lokalisieren, die von Azure AD B2C bereitgestellt werden? Welche Sprachen werden unterstützt?

Ja, siehe Sprachanpassung in Azure Active Directory B2C. Wir bieten Übersetzungen für 36 Sprachen an, und Sie können alle Zeichenfolgen gemäß Ihren Anforderungen außer Kraft setzen und anpassen.

Kann ich auf meinen von Azure AD B2C bereitgestellten Seiten für die Registrierung und Anmeldung meine eigenen URLs verwenden? Kann ich beispielsweise die URL von „contoso.b2clogin.com“ in „login.contoso.com“ ändern?

Ja, Sie können Ihre eigene Domäne verwenden. Weitere Informationen finden Sie unter Aktivieren von benutzerdefinierten Domänen für Azure AD B2C.

Wie lösche ich meinen Azure AD B2C-Mandanten?

Führen Sie die folgenden Schritte aus, um Ihren Azure AD B2C-Mandanten zu löschen.

Sie können die neue einheitliche Benutzeroberfläche für App-Registrierungen oder die alte Benutzeroberfläche für Anwendungen (Legacy) verwenden. Weitere Informationen zur neuen Oberfläche

- Melden Sie sich am Azure-Portal als Abonnementadministrator an. Verwenden Sie dasselbe Geschäfts-, Schul- oder Unikonto bzw. dasselbe Microsoft-Konto, mit dem Sie sich bei Azure registriert haben.

- Stellen Sie sicher, dass Sie das Verzeichnis verwenden, das Ihren Azure AD B2C-Mandanten enthält. Wählen Sie auf der Portalsymbolleiste das Symbol Einstellungen aus.

- Suchen Sie auf der Seite Portaleinstellungen > Verzeichnisse und Abonnements das Azure AD B2C-Verzeichnis in der Liste Verzeichnisname, und klicken Sie dann auf Wechseln.

- Wählen Sie im linken Menü die Option Azure AD B2C aus. Oder wählen Sie Alle Dienste aus, suchen Sie nach dem Eintrag Azure AD B2C, und wählen Sie ihn aus.

- Löschen Sie alle Benutzerabläufe (Richtlinien) in Ihrem Azure AD B2C-Mandanten.

- Löschen Sie alle Identitätsanbieter in Ihrem Azure AD B2C-Mandanten.

- Klicken Sie auf App-Registrierungen und dann auf die Registerkarte Alle Anwendungen.

- Löschen Sie alle Anwendungen, die Sie registriert haben.

- Löschen Sie b2c-extensions-app.

- Wählen Sie unter Verwalten die Option Benutzer aus.

- Wählen Sie nacheinander die einzelnen Benutzer aus (mit Ausnahme des Benutzers Abonnementadministrator, als der Sie aktuell angemeldet sind). Wählen Sie unten auf der Seite Löschen aus, und klicken Sie auf Ja, wenn Sie zur Bestätigung aufgefordert werden.

- Wählen Sie im linken Menü Microsoft Entra ID aus.

- Wählen Sie unter Verwalten die Option Eigenschaften aus.

- Wählen Sie unter Zugriffsverwaltung für Azure-Ressourcen die Option Ja und dann Speichern aus.

- Melden Sie sich vom Azure-Portal ab und dann wieder an, um Ihren Zugriff zu aktualisieren.

- Wählen Sie im linken Menü Microsoft Entra ID aus.

- Wählen Sie auf der Seite Übersicht die Option Mandant löschen aus. Folgen Sie den Anweisungen auf dem Bildschirm, um den Prozess abzuschließen.

Kann ich Azure AD B2C als Teil der Enterprise Mobility Suite erwerben?

Nein. Azure AD B2C ist ein Azure-Dienst mit nutzungsbasierter Bezahlung und nicht Teil der Enterprise Mobility Suite.

Kann ich die Microsoft Entra ID P1 und Microsoft Entra ID P2-Lizenzierung für meinen Azure AD B2C-Mandanten erwerben?

Nein, Azure AD B2C-Mandanten verwenden keine Microsoft Entra ID P1- oder Microsoft Entra ID P2-Lizenzierung. In Azure AD B2C werden Azure AD B2C Premium P1- oder P2-Lizenzen verwendet. Diese unterscheiden sich von Microsoft Entra ID P1- oder P2-Lizenzen für einen Microsoft Entra-Standardmandanten. Azure AD B2C-Mandanten unterstützen nativ einige Features, die Microsoft Entra ID P1- oder P2-Features ähneln, wie in Unterstützte Microsoft Entra ID-Features erläutert.

Kann ich eine gruppenbasierte Zuweisung für Microsoft Entra-Unternehmensanwendungen in meinem Azure AD B2C-Mandanten verwenden?

Nein, Azure AD B2C-Mandanten unterstützen keine gruppenbasierte Zuweisung zu Microsoft Entra-Unternehmensanwendungen.

Welche Azure AD B2C-Features sind in Microsoft Azure Government nicht verfügbar?

Die folgenden AD B2C-Features sind in Microsoft Azure Government derzeit nicht verfügbar:

- API-Connectors

- Bedingter Zugriff

Ich habe das Aktualisierungstoken mithilfe von Microsoft Graph („invalidateAllRefreshTokens“) oder Microsoft Graph PowerShell („Revoke-MgUserSignInSession“) widerrufen. Warum akzeptiert Azure AD B2C weiterhin das alte Aktualisierungstoken?

In Azure AD B2C gilt das Aktualisierungstoken weiterhin als gültig, wenn der Zeitunterschied zwischen refreshTokensValidFromDateTime und refreshTokenIssuedTime kleiner oder gleich fünf Minuten ist. Wenn jedoch größer refreshTokenIssuedTime als ist, refreshTokensValidFromDateTime wird das Aktualisieren eines Tokens widerrufen.

Führen Sie die folgenden Schritte aus, um zu überprüfen, ob das Aktualisierungstoken gültig oder widerrufen ist:

Rufen Sie

RefreshTokenundAccessTokenab, indem Sie einlösen.authorization_codeWarten Sie 7 Minuten.

Verwenden Sie das Microsoft Graph PowerShell-Cmdlet Revoke-MgUserSignInSession oder die Microsoft Graph-API invalidateAllRefreshTokens, um den

RevokeAllRefreshToken-Befehl auszuführen.Warten Sie 10 Minuten.

Rufen Sie erneut

RefreshTokenab.

Ich verwende mehrere Registerkarten in einem Webbrowser, um mich bei mehreren Anwendungen anzumelden, die ich bei demselben Azure AD B2C-Mandanten registriert habe. Wenn ich versuche, eine einmalige Abmeldung durchzuführen, werden nicht alle Anwendungen abgemeldet. Was ist dafür die Ursache?

Derzeit unterstützt Azure AD B2C für dieses spezifische Szenario keine einmalige Abmeldung. Dies wird durch Cookiekonflikte verursacht, da alle Anwendungen gleichzeitig mit demselben Cookie arbeiten.

Wie melde ich ein Problem mit Azure AD B2C?

In Azure AD B2C widerrufe ich alle Sitzungen eines Benutzers mithilfe der Schaltfläche „Sitzungen widerrufen“ im Azure-Portal, funktioniert aber nicht.

Derzeit unterstützt Azure AD B2C die Sperrung von Benutzersitzungen aus dem Azure-Portal nicht. Sie können diese Aufgabe jedoch mithilfe von Microsoft Graph PowerShell oder der Microsoft Graph-API erledigen.