Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Von Bedeutung

Ab dem 1. Mai 2025 steht Azure AD B2C nicht mehr für neue Kunden zur Verfügung. Weitere Informationen finden Sie in unseren HÄUFIG gestellten Fragen.

Bevor Sie beginnen, verwenden Sie die Auswahl eines Richtlinientyps oben auf dieser Seite, um den Typ der Richtlinie auszuwählen, die Sie einrichten. Azure Active Directory B2C bietet zwei Methoden zum Definieren der Benutzerinteraktion mit Ihren Anwendungen: vordefinierte Benutzerflows oder vollständig konfigurierbare benutzerdefinierte Richtlinien. Die Schritte, die in diesem Artikel erforderlich sind, unterscheiden sich für jede Methode.

Überblick

Als Administrator können Sie das Kennwort eines Benutzers zurücksetzen , wenn der Benutzer sein Kennwort vergessen hat. Oder Sie möchten sie erzwingen, das Kennwort zurückzusetzen. In diesem Artikel erfahren Sie, wie Sie in diesen Szenarien eine Kennwortzurücksetzung erzwingen.

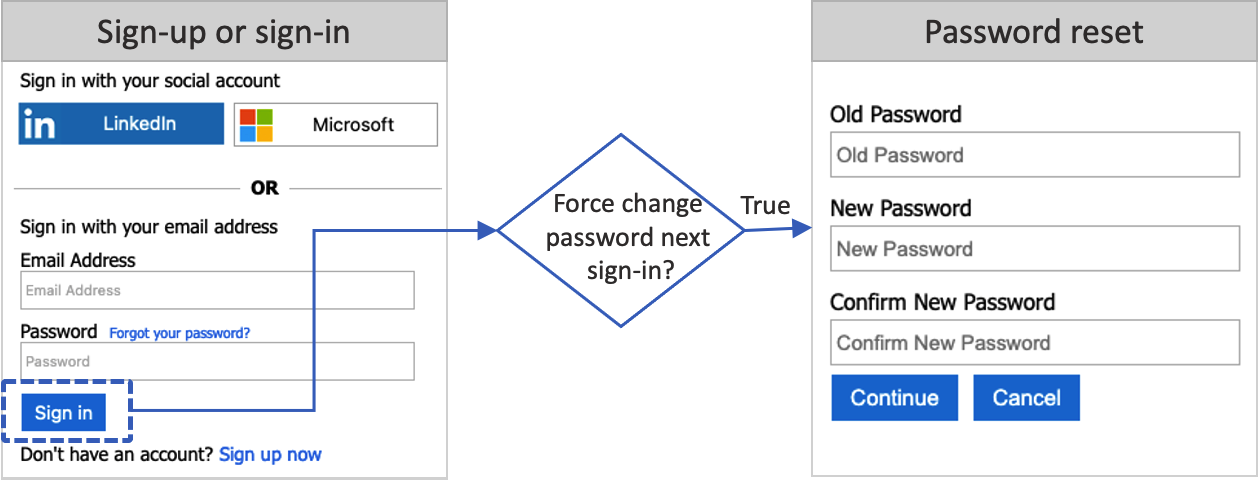

Wenn ein Administrator das Kennwort eines Benutzers über das Azure-Portal zurücksetzt, wird der Wert des attributs forceChangePasswordNextSignIn auf festgelegt true. Die Anmelde- und Registrierungsreise überprüft den Wert dieses Attributs. Nachdem der Benutzer die Anmeldung abgeschlossen hat, muss er sein Kennwort zurücksetzen, wenn das Attribut auf true festgelegt ist. Anschließend wird der Wert des Attributs auf "zurück false" festgelegt.

Der Ablauf der Kennwortzurücksetzung gilt für lokale Konten in Azure AD B2C, die eine E-Mail-Adresse oder einen Benutzernamen mit einem Kennwort für die Anmeldung verwenden.

Voraussetzungen

- Erstellen Sie einen Benutzerflow, damit sich Benutzer bei Ihrer Anwendung registrieren und anmelden können.

- Registrieren Sie eine Webanwendung.

- Führen Sie die Schritte in "Erste Schritte mit benutzerdefinierten Richtlinien in Active Directory B2C" aus. In diesem Lernprogramm erfahren Sie, wie Sie benutzerdefinierte Richtliniendateien für die Verwendung Ihrer Azure AD B2C-Mandantenkonfiguration aktualisieren.

- Registrieren Sie eine Webanwendung.

Konfigurieren des Benutzerflusses

Gehen Sie wie folgt vor, um die Einstellung Erzwungene Kennwortzurücksetzung in einem Flow für die Registrierung oder Anmeldung zu aktivieren:

- Melden Sie sich beim Azure-Portal an.

- Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

- Suchen Sie im Azure-Portal nach Azure AD B2C, und wählen Sie diese Option dann aus.

- Wählen Sie Benutzerflüsse aus.

- Wählen Sie den Registrierungs- und Anmelde- oder Anmeldebenutzerablauf (vom Typ Empfohlen) aus, den Sie anpassen möchten.

- Wählen Sie im linken Menü unter Einstellungen die Option Eigenschaften aus.

- Wählen Sie unter "Kennwortkonfiguration" die Option "Erzwungene Kennwortzurücksetzung" aus.

- Wählen Sie Speichern aus.

Testen des Benutzerflows

- Melden Sie sich beim Azure-Portal als Benutzeradministrator oder Kennwortadministrator an. Weitere Informationen zu den verfügbaren Rollen finden Sie unter Zuweisen von Administratorrollen in der Microsoft Entra-ID.

- Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

- Suchen Sie im Azure-Portal nach Azure AD B2C, und wählen Sie diese Option dann aus.

- Wählen Sie Benutzer aus. Suchen Sie nach dem Benutzer, den Sie zum Testen der Kennwortzurücksetzung verwenden, und wählen Sie dann "Kennwort zurücksetzen" aus.

- Suchen Sie im Azure-Portal nach Azure AD B2C, und wählen Sie diese Option dann aus.

- Wählen Sie Benutzerflüsse aus.

- Wählen Sie einen Registrierungs- oder Anmeldebenutzerablauf (vom Typ "Empfohlen") aus, den Sie testen möchten.

- Wählen Sie Benutzerflow ausführen aus.

- Wählen Sie für Anwendung die Webanwendung webapp1 aus, die Sie zuvor registriert haben. Als Antwort-URL sollte

https://jwt.msangezeigt werden. - Wählen Sie Benutzerflow ausführen aus.

- Melden Sie sich mit dem Benutzerkonto an, für das Sie das Kennwort zurücksetzen.

- Jetzt müssen Sie das Kennwort für den Benutzer ändern. Ändern Sie das Kennwort, und wählen Sie "Weiter" aus. Das Token wird an

https://jwt.mszurückgegeben und Ihnen angezeigt.

Konfigurieren Sie Ihre benutzerdefinierte Richtlinie

Rufen Sie auf GitHub das Beispiel für die Richtlinie zur Kennwortzurücksetzung ab. Ersetzen Sie in jeder Datei die Zeichenfolge yourtenant durch den Namen Ihres Azure AD B2C-Mandanten. Wenn der Name Ihres B2C-Mandanten beispielsweise contosob2c ist, werden alle Instanzen von yourtenant.onmicrosoft.com zu contosob2c.onmicrosoft.com.

Hochladen und Testen der Richtlinie

- Melden Sie sich beim Azure-Portal an.

- Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

- Wählen Sie "Alle Dienste " in der oberen linken Ecke des Azure-Portals aus, und suchen Sie dann nach Azure AD B2C, und wählen Sie sie aus.

- Wählen Sie "Identity Experience Framework" aus.

- Wählen Sie in benutzerdefinierten Richtlinien " Uploadrichtlinie" aus.

- Wählen Sie die dateiTrustFrameworkExtensionsCustomForcePasswordReset.xml aus.

- Wählen Sie die Option Hochladen.

- Wiederholen Sie die Schritte 6 bis 8 für die Datei der vertrauenden Partei TrustFrameworkExtensionsCustomForcePasswordReset.xml.

Ausführen der Richtlinie

- Öffnen Sie die Richtlinie, die Sie hochgeladen haben: B2C_1A_TrustFrameworkExtensions_custom_ForcePasswordReset.

- Wählen Sie für "Anwendung" die Anwendung aus, die Sie zuvor registriert haben. Um das Token zu sehen, sollte die Antwort-URL

https://jwt.msangezeigt werden. - Wählen Sie Jetzt ausführen aus.

- Melden Sie sich mit dem Benutzerkonto an, für das Sie das Kennwort zurücksetzen.

- Jetzt müssen Sie das Kennwort für den Benutzer ändern. Ändern Sie das Kennwort, und wählen Sie "Weiter" aus. Das Token wird an

https://jwt.mszurückgegeben und Ihnen angezeigt.

Erzwingen des Kennwortzurücksetzens beim nächsten Anmelden

Um das Zurücksetzen des Kennworts bei der nächsten Anmeldung zu erzwingen, aktualisieren Sie das Kontokennwortprofil mithilfe des MS Graph Update-Benutzervorgangs . Dazu müssen Sie Ihre Microsoft Graph-Anwendung der Rolle "Benutzeradministrator " zuweisen. Führen Sie die Schritte in " Benutzeradministratorrolle erteilen " aus, um Ihrer Microsoft Graph-Anwendung eine Benutzeradministratorrolle zuzuweisen.

Im folgenden Beispiel wird das Kennwortprofil-Attribut forceChangePasswordNextSignIn auf true aktualisiert, was den Benutzer dazu zwingt, sein Kennwort bei der nächsten Anmeldung zurückzusetzen.

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordProfile": {

"forceChangePasswordNextSignIn": true

}

}

Nachdem das Kontokennwortprofil festgelegt wurde, müssen Sie auch den Flow zum Erzwingen der Kennwortzurücksetzung konfigurieren. Dies ist in diesem Artikel beschrieben.

Erzwingen eines Passwortwechsels nach 90 Tagen

Als Administrator können Sie den Ablauf des Kennworts eines Benutzers auf 90 Tage festlegen, indem Sie MS Graph verwenden. Nach 90 Tagen wird der Wert des Attributes forceChangePasswordNextSignIn automatisch auf true gesetzt. Um eine Kennwortzurücksetzung nach 90 Tagen zu erzwingen, entfernen Sie den DisablePasswordExpiration Wert aus dem Profilkennwortrichtlinien-Attribut des Benutzers.

Im folgenden Beispiel wird die Kennwortrichtlinie auf None aktualisiert, wodurch eine Kennwortzurücksetzung nach 90 Tagen erzwungen wird:

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordPolicies": "None"

}

Wenn Sie die Komplexität des starken Kennworts deaktiviert haben, aktualisieren Sie die Kennwortrichtlinie auf "DisableStrongPassword":

Hinweis

Nachdem der Benutzer sein Kennwort zurückgesetzt hat, werden die passwordPolicies wieder in DisablePasswordExpiration geändert.

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordPolicies": "DisableStrongPassword"

}

Nachdem eine Kennwortablaufrichtlinie festgelegt wurde, müssen Sie auch den Flow zum Erzwingen der Kennwortzurücksetzung konfigurieren. Dies ist in diesem Artikel beschrieben.

Zeitraum bis zum Ablauf des Kennworts

Standardmäßig ist das Kennwort so eingestellt, dass es nicht abläuft. Der Wert kann jedoch mithilfe des Cmdlets Update-MgDomain aus dem Microsoft Graph PowerShell-Modul konfiguriert werden. Mit diesem Befehl wird der Mandant aktualisiert, sodass die Kennwörter aller Benutzenden nach der von Ihnen konfigurierten Anzahl von Tagen ablaufen. Beispiel:

Import-Module Microsoft.Graph.Identity.DirectoryManagement

Connect-MgGraph -Scopes 'Domain.ReadWrite.All'

$domainId = "contoso.com"

$params = @{

passwordValidityPeriodInDays = 90

}

Update-MgDomain -DomainId $domainId -BodyParameter $params

-

passwordValidityPeriodInDaysist die Zeitdauer in Tagen, in denen ein Kennwort gültig bleibt, bevor es geändert werden muss.

Verwandte Inhalte

Richten Sie eine Self-Service-Kennwortzurücksetzung ein.