Von Bedeutung

Ab dem 1. Mai 2025 steht Azure AD B2C nicht mehr für neue Kunden zur Verfügung. Weitere Informationen finden Sie in unseren HÄUFIG gestellten Fragen.

Auf dieser Seite werden häufig gestellte Fragen zum Azure Active Directory B2C (Azure AD B2C) beantwortet. Überprüfen Sie weiterhin auf Updates.

Azure AD B2C-Verkaufsende

Ab dem 1. Mai 2025 steht Azure AD B2C nicht mehr für neue Kunden zur Verfügung, aber aktuelle Azure AD B2C-Kunden können das Produkt weiterhin verwenden. Die Produkterfahrung, einschließlich der Erstellung neuer Mandanten oder Benutzerflüsse, bleibt unverändert; Neue Mandanten können jedoch nur mit Azure AD B2C P1 erstellt werden. Azure AD B2C P2 wird am 15. März 2026 für alle Kunden eingestellt. Die betriebsbedingte Zusagen, einschließlich Vereinbarungen zum Servicelevel (SLAs), Sicherheitsupdates und Compliance, bleiben ebenfalls unverändert. Bis mindestens Mai 2030 werden wir Azure AD B2C weiterhin unterstützen. Weitere Informationen, einschließlich Migrationspläne, werden zur Verfügung gestellt. Wenden Sie sich an Ihren Kontomitarbeitenden, um weitere Informationen zu erhalten und mehr über Microsoft Entra External ID zu erfahren.

Was ist Microsoft Entra External ID?

Wir haben unser Produkt der nächsten Generation von Microsoft Entra External ID veröffentlicht, das leistungsstarke Lösungen für die Arbeit mit Personen außerhalb Ihrer Organisation kombiniert. Mit externen ID-Funktionen können Sie externen Identitäten den sicheren Zugriff auf Ihre Apps und Ressourcen ermöglichen. Unabhängig davon, ob Sie mit externen Partnern, Verbrauchern oder Geschäftskunden arbeiten, können Benutzer ihre eigenen Identitäten mitbringen. Diese Identitäten können von Unternehmenskonten oder von Behörden ausgestellten Konten bis hin zu Social Identity-Anbietern wie Google oder Facebook reichen. Weitere Informationen finden Sie in der Einführung in die externe Microsoft Entra-ID

Warum kann ich nicht auf die Azure AD B2C-Erweiterung im Azure-Portal zugreifen?

Es gibt zwei häufige Gründe, warum die Microsoft Entra-Erweiterung nicht für Sie funktioniert. Azure AD B2C erfordert, dass Ihre Benutzerrolle im Verzeichnis ein globaler Administrator ist. Wenden Sie sich an Ihren Administrator, wenn Sie der Meinung sind, dass Sie Zugriff haben sollten. Wenn Sie über globale Administratorrechte verfügen, stellen Sie sicher, dass Sie sich in einem Azure AD B2C-Verzeichnis und nicht in einem Microsoft Entra-Verzeichnis befinden. Anweisungen zum Erstellen eines Azure AD B2C-Mandanten finden Sie.

Kann ich Azure AD B2C-Features in meinem vorhandenen, mitarbeiterbasierten Microsoft Entra-Mandanten verwenden?

Microsoft Entra ID und Azure AD B2C sind separate Produktangebote. Um Azure AD B2C-Features zu verwenden, erstellen Sie einen separaten Azure AD B2C-Mandanten von Ihrem vorhandenen mitarbeiterbasierten Microsoft Entra-Mandanten. Ein Microsoft Entra-Mandant stellt eine Organisation dar. Ein Azure AD B2C-Mandant stellt eine Sammlung von Identitäten dar, die mit Anwendungen der vertrauenden Seite verwendet werden sollen. Durch Hinzufügen eines neuen OpenID Connect-Anbieters unter Azure AD B2C > Identity-Anbietern oder mit benutzerdefinierten Richtlinien kann Azure AD B2C eine Verbindung mit Microsoft Entra ID herstellen, die die Authentifizierung von Mitarbeitern in einer Organisation zulässt.

Kann ich Azure AD B2C verwenden, um soziale Anmeldung (Facebook und Google+) bei Microsoft 365 bereitzustellen?

Azure AD B2C kann nicht zum Authentifizieren von Benutzern für Microsoft 365 verwendet werden. Microsoft Entra ID ist die Lösung von Microsoft für die Verwaltung des Mitarbeiterzugriffs auf SaaS-Apps und verfügt über Features, die für diesen Zweck entwickelt wurden, z. B. Lizenzierung und bedingter Zugriff. Azure AD B2C bietet eine Identitäts- und Zugriffsverwaltungsplattform zum Erstellen von Web- und mobilen Anwendungen. Wenn Azure AD B2C für den Verbund mit einem Microsoft Entra-Mandanten konfiguriert ist, verwaltet der Microsoft Entra-Mandant den Mitarbeiterzugriff auf Anwendungen, die auf Azure AD B2C basieren.

Was sind lokale Konten in Azure AD B2C? Wie unterscheiden sie sich von Geschäfts-, Schul- oder Unikonten in Microsoft Entra ID?

In einem Microsoft Entra-Mandanten melden sich Benutzer, die dem Mandanten angehören, mit einer E-Mail-Adresse des Formulars <xyz>@<tenant domain>an. Dies <tenant domain> ist eine der überprüften Domänen im Mandanten oder die ursprüngliche <...>.onmicrosoft.com Domäne. Dieser Kontotyp ist ein Geschäfts-, Schul- oder Unikonto.

In einem Azure AD B2C-Mandanten möchten die meisten Apps, dass sich der Benutzer mit einer beliebigen E-Mail-Adresse anmelden kann (z joe@comcast.net. B. , , bob@gmail.com, sarah@contoso.comoder jim@live.com). Dieser Kontotyp ist ein lokales Konto. Wir unterstützen auch beliebige Benutzernamen als lokale Konten (z. B. joe, bob, sarah oder jim). Sie können einen dieser beiden lokalen Kontotypen auswählen, wenn Sie Identitätsanbieter für Azure AD B2C im Azure-Portal konfigurieren. Wählen Sie in Ihrem Azure AD B2C-Mandanten Identitätsanbieter aus, wählen Sie "Lokales Konto" und dann "Benutzername" aus.

Benutzerkonten für Anwendungen können über einen Registrierungsbenutzerfluss, Registrierung oder Anmeldebenutzerfluss, die Microsoft Graph-API oder das Azure-Portal erstellt werden.

Wie viele Benutzer können einen Azure AD B2C-Mandanten aufnehmen?

Standardmäßig kann jeder Mandant insgesamt 1,25 Millionen Objekte (Benutzerkonten und Anwendungen) aufnehmen, aber Sie können diesen Grenzwert auf 5,25 Millionen Objekte erhöhen, wenn Sie eine benutzerdefinierte Domäne hinzufügen und überprüfen. Wenden Sie sich an den Microsoft-Support, wenn Sie diesen Grenzwert erhöhen möchten. Wenn Sie Ihren Mandanten jedoch vor September 2022 erstellt haben, gilt dieser Grenzwert nicht für Sie. Ihr Mandant behält die ihm bei der Erstellung zugeordnete Größe bei, d. h. 50 Millionen Objekte.

Welche Social Identity-Anbieter unterstützen Sie jetzt? Welche wollen Sie in Zukunft unterstützen?

Wir unterstützen derzeit mehrere Anbieter für soziale Identitäten, darunter Amazon, Facebook, GitHub (Vorschau), Google, LinkedIn, Microsoft Account (MSA), QQ (Vorschau), X, WeChat (Vorschau) und Weibo (Vorschau). Wir bewerten das Hinzufügen von Support für andere beliebte Social Identity-Anbieter basierend auf Kundennachfrage.

Azure AD B2C unterstützt auch benutzerdefinierte Richtlinien. Mit benutzerdefinierten Richtlinien können Sie eine eigene Richtlinie für jeden Identitätsanbieter erstellen, der OpenID Connect oder SAML unterstützt. Erste Schritte mit benutzerdefinierten Richtlinien, indem Sie unser benutzerdefiniertes Richtlinienstartpaket auschecken.

Kann ich Bereiche konfigurieren, um weitere Informationen zu Verbrauchern von verschiedenen Anbietern für soziale Identitäten zu sammeln?

Nein. Die Standardbereiche, die für unsere unterstützten Gruppen von Identitätsanbietern für soziale Netzwerke verwendet werden, sind:

- Facebook: E-Mail

- Google+: E-Mail

- Microsoft-Konto: openid-E-Mail-Profil

- Amazon: Profil

- LinkedIn: r_emailaddress, r_basicprofile

Ich verwende ADFS als Identitätsanbieter in Azure AD B2C. Wenn ich versuche, eine Abmeldeanforderung von Azure AD B2C zu initiieren, zeigt ADFS den Fehler *MSIS7084: SAML-Abmeldeanforderungs- und Abmeldeantwortmeldungen müssen bei Verwendung von SAML-HTTP-Umleitung oder HTTP POST-Bindung* signiert werden. Wie kann ich dieses Problem lösen?

Führen Sie auf dem ADFS-Server Folgendes aus: Set-AdfsProperties -SignedSamlRequestsRequired $true. Dadurch wird Azure AD B2C erzwungen, alle Anforderungen an ADFS zu signieren.

Muss meine Anwendung auf Azure ausgeführt werden, damit sie mit Azure AD B2C funktioniert?

Nein, Sie können Ihre Anwendung überall hosten (in der Cloud oder lokal). Alles, was sie für die Interaktion mit Azure AD B2C benötigt, ist die Möglichkeit, HTTP-Anforderungen an öffentlich zugängliche Endpunkte zu senden und zu empfangen.

Ich habe mehrere Azure AD B2C-Mandanten. Wie kann ich sie im Azure-Portal verwalten?

Bevor Sie den Azure AD B2C-Dienst im Azure-Portal öffnen, müssen Sie zu dem Verzeichnis wechseln, das Sie verwalten möchten. Wählen Sie im oberen Menü das Symbol "Einstellungen" aus, um zum Verzeichnis zu wechseln, das Sie im Menü "Verzeichnisse + Abonnements " verwalten möchten.

Warum kann ich keinen Azure AD B2C-Mandanten erstellen?

Möglicherweise verfügen Sie nicht über die Berechtigung zum Erstellen eines Azure AD B2C-Mandanten. Nur Benutzer mit mindestens Mandantenerstellerrollen können den Mandanten erstellen.

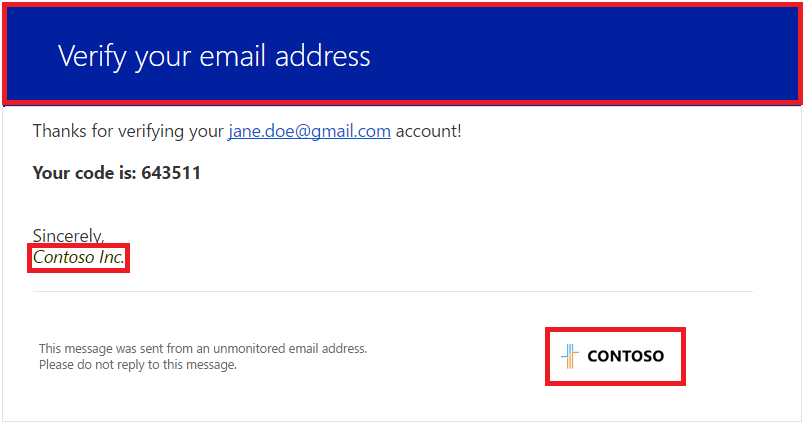

Wie kann ich Überprüfungs-E-Mails (den Inhalt und das Feld "Von:" anpassen, die von Azure AD B2C gesendet wurden?

Sie können das Brandingfeature des Unternehmens verwenden, um den Inhalt der Überprüfungs-E-Mails anzupassen. Insbesondere können diese beiden Elemente der E-Mail angepasst werden:

Bannerlogo: Unten rechts angezeigt.

Hintergrundfarbe: Oben angezeigt.

Die E-Mail-Signatur enthält den Namen des Azure AD B2C-Mandanten, den Sie beim ersten Erstellen des Azure AD B2C-Mandanten angegeben haben. Sie können den Namen mithilfe der folgenden Anweisungen ändern:

- Melden Sie sich beim Azure-Portal als globaler Administrator an.

- Öffnen Sie das Blatt "Microsoft Entra ID ".

- Klicken Sie auf die Registerkarte Eigenschaften.

- Ändern Sie das Feld "Name ".

- Wählen Sie im oberen Bereich der Seite Speichern aus.

Derzeit können Sie das Feld "Von:" in der E-Mail nicht ändern.

Tipp

Mit der benutzerdefinierten Azure AD B2C-Richtlinie können Sie die E-Mail-Adresse Azure AD B2C an Benutzer anpassen, einschließlich des Felds "Von:" in der E-Mail. Die benutzerdefinierte E-Mail-Überprüfung erfordert die Verwendung eines Drittanbieters wie Mailjet oder SendGrid.

Wie kann ich meine vorhandenen Benutzernamen, Kennwörter und Profile aus meiner Datenbank zu Azure AD B2C migrieren?

Sie können die Microsoft Graph-API verwenden, um Ihr Migrationstool zu schreiben. Ausführliche Informationen finden Sie im Handbuch zur Benutzermigration .

Welcher Kennwortbenutzerfluss wird für lokale Konten in Azure AD B2C verwendet?

Der Azure AD B2C-Kennwortbenutzerfluss für lokale Konten basiert auf der Richtlinie für Microsoft Entra-ID. Die Anmelde-, Registrierungs- oder Anmelde- oder Kennwortzurücksetzungs-Benutzerflüsse von Azure AD B2C verwenden die "starke" Kennwortstärke und laufen keine Kennwörter ab. Weitere Informationen finden Sie unter Kennwortrichtlinien und Einschränkungen in der Microsoft Entra-ID.

Informationen zu Kontosperrungen und Kennwörtern finden Sie unter Minimieren von Anmeldeinformationenangriffen in Azure AD B2C.

Kann ich Microsoft Entra Connect verwenden, um Consumeridentitäten zu migrieren, die in meinem lokalen Active Directory in Azure AD B2C gespeichert sind?

Nein, Microsoft Entra Connect ist nicht für die Arbeit mit Azure AD B2C konzipiert. Erwägen Sie die Verwendung der Microsoft Graph-API für die Benutzermigration. Ausführliche Informationen finden Sie im Handbuch zur Benutzermigration .

Kann meine App Azure AD B2C-Seiten in einem iFrame öffnen?

Dieses Feature befindet sich in der öffentlichen Vorschau. Ausführliche Informationen finden Sie unter "Eingebettete Anmeldeoberfläche".

Funktioniert Azure AD B2C mit CRM-Systemen wie Microsoft Dynamics?

Die Integration in das Microsoft Dynamics 365-Portal ist verfügbar. Siehe Konfigurieren des Dynamics 365-Portals für die Verwendung von Azure AD B2C für die Authentifizierung.

Funktioniert Azure AD B2C mit lokalen SharePoint 2016 oder früheren Versionen?

Azure AD B2C ist nicht für das SharePoint-Szenario für die externe Partnerfreigabe vorgesehen. siehe stattdessen Microsoft Entra B2B .

Sollte ich Azure AD B2C oder B2B zum Verwalten externer Identitäten verwenden?

Lesen Sie "Vergleichen von Lösungen für externe Identitäten ", um mehr über das Anwenden der entsprechenden Features auf Ihre externen Identitätsszenarien zu erfahren.

Welche Berichterstellungs- und Überwachungsfunktionen bietet Azure AD B2C? Sind sie identisch mit microsoft Entra ID P1 oder P2?

Nein, Azure AD B2C unterstützt nicht dieselbe Gruppe von Berichten wie Microsoft Entra ID P1 oder P2. Es gibt jedoch viele Gemeinsamkeiten:

- Anmeldeberichte bieten einen Datensatz jeder Anmeldung mit reduzierten Details.

- Überwachungsberichte umfassen sowohl Administratoraktivitäten als auch Anwendungsaktivitäten.

- Verwendungsberichte umfassen die Anzahl der Benutzer, die Anzahl der Anmeldungen und das Volumen der MFA.

Warum zeigt meine Azure AD B2C-Rechnung Telefongebühren mit dem Namen "Externe Microsoft Entra-ID" an?

Nach dem neuen Abrechnungsmodell für azure AD External Identities SMS Phone Authentication bemerken Sie möglicherweise einen neuen Namen auf Ihrer Rechnung. Zuvor wurde phone MFA als "Azure Active Directory B2C – Basic 1 Multi-Factor Authentication" abgerechnet. Nun werden die folgenden Namen basierend auf Ihrem Preisniveau für Land oder Region angezeigt:

- Externe Microsoft Entra-ID – Telefonauthentifizierung zu niedrigen Kosten, 1 Transaktion

- Externe Microsoft Entra-ID – Telefonauthentifizierung mittlerer Niedrigkosten 1 Transaktion

- Microsoft Entra Externe-ID – Telefonauthentifizierung mit mittleren hohen Kosten 1 Transaktion

- Microsoft Entra External ID – Telefon-Authentifizierung hohe Kosten pro Transaktion

Obwohl die neue Rechnung die externe Microsoft Entra-ID erwähnt, werden Sie für Azure AD B2C weiterhin basierend auf Ihrer MAU-Kernanzahl in Rechnung gestellt.

Können Endbenutzer ein zeitbasiertes Einmaliges Kennwort (TOTP) mit einer Authentifikator-App verwenden, um sich bei meiner Azure AD B2C-App zu authentifizieren?

Ja. Endbenutzer müssen jede Authentifikator-App herunterladen, die die TOTP-Überprüfung unterstützt, z. B. die Microsoft Authenticator-App (empfohlen). Ausführliche Informationen finden Sie unter Überprüfungsmethoden.

Warum funktionieren meine TOTP-Authentifikator-App-Codes nicht?

Wenn die TOTP-Authentifikator-App-Codes nicht mit Ihrem Android- oder iPhone-Mobiltelefon oder -Gerät funktionieren, ist die Uhrzeit Ihres Geräts möglicherweise falsch. Wählen Sie in den Einstellungen Ihres Geräts die Option aus, die vom Netzwerk bereitgestellte Zeit zu verwenden oder die Uhrzeit automatisch festzulegen.

Wie weiß ich, dass das Go-Local-Add-On in meinem Land/meiner Region verfügbar ist?

Beim Erstellen Ihres Azure AD B2C-Mandanten werden Sie aufgefordert, es zu aktivieren, wenn das Go-Local-Add-On in Ihrem Land/Ihrer Region verfügbar ist.

Erhalte ich immer noch 50.000 kostenlose MAUs pro Monat im Go-Local-Add-On, wenn ich es aktiviert habe?

Nein. 50.000 kostenlose MAUs pro Monat gelten nicht, wenn Sie das Go-Local-Add-On aktivieren. Für das Go-Local-Add-On wird von der ersten MAU eine Gebühr anfallen. Sie erhalten jedoch weiterhin kostenlose 50.000 MAUs pro Monat für die anderen Features, die in Ihrem Azure AD B2C Premium P1- oder P2-Tarif enthalten sind.

Ich habe einen vorhandenen Azure AD B2C-Mandanten in Japan oder Australien, der kein Go-Local-Add-On aktiviert hat. Wie aktiviere ich dieses Add-On?

Führen Sie die Schritte unter "Aktivieren Go-Local ad-on " aus, um Azure AD B2C Go-Local-Add-On zu aktivieren.

Kann ich die Benutzeroberfläche von Seiten lokalisieren, die von Azure AD B2C bereitgestellt werden? Welche Sprachen werden jetzt unterstützt?

Ja, siehe Sprachanpassung. Wir stellen Übersetzungen für 36 Sprachen bereit, und Sie können eine beliebige Zeichenfolge für Ihre Anforderungen überschreiben.

Kann ich meine eigenen URLs auf meinen Anmelde- und Anmeldeseiten verwenden, die von Azure AD B2C bereitgestellt werden? Kann ich beispielsweise die URL von contoso.b2clogin.com in login.contoso.com ändern?

Ja, Sie können Ihre eigene Domäne verwenden. Ausführliche Informationen finden Sie unter benutzerdefinierte Azure AD B2C-Domänen.

Wie lösche ich meinen Azure AD B2C-Mandanten?

Führen Sie die folgenden Schritte aus, um Ihren Azure AD B2C-Mandanten zu löschen.

Sie können unsere neuen einheitlichen App-Registrierungen oder unsere Legacyanwendungen (Legacy) -Erfahrung verwenden. Erfahren Sie mehr über die neue Oberfläche.

- Melden Sie sich beim Azure-Portal als Abonnementadministrator an. Verwenden Sie dasselbe Geschäfts-, Schul- oder Unikonto bzw. dasselbe Microsoft-Konto, mit dem Sie sich bei Azure registriert haben.

- Stellen Sie sicher, dass Sie das Verzeichnis verwenden, das Ihren Azure AD B2C-Mandanten enthält. Wählen Sie das Symbol "Einstellungen" in der Portalsymbolleiste aus.

- Suchen Sie auf der Seite Portaleinstellungen > Verzeichnisse und Abonnements das Azure AD B2C-Verzeichnis in der Liste Verzeichnisname, und klicken Sie dann auf Wechseln.

- Wählen Sie im linken Menü Azure AD B2C aus. Oder wählen Sie "Alle Dienste " aus, und suchen Sie nach Azure AD B2C.

- Löschen Sie alle Benutzerflüsse (Richtlinien) in Ihrem Azure AD B2C-Mandanten.

- Löschen Sie alle Identitätsanbieter in Ihrem Azure AD B2C-Mandanten.

- Wählen Sie App-Registrierungen und dann die Registerkarte "Alle Anwendungen " aus.

- Löschen Sie alle Anwendungen, die Sie registriert haben.

- Löschen Sie die b2c-extensions-app.

- Wählen Sie unter Verwalten die Option Benutzer aus.

- Wählen Sie alle Benutzer wiederum aus (schließen Sie den Abonnementadministratorbenutzer aus , den Sie derzeit angemeldet sind). Wählen Sie unten auf der Seite "Löschen" aus, und wählen Sie " Ja " aus, wenn Sie dazu aufgefordert werden.

- Wählen Sie im linken Menü die Microsoft Entra-ID aus.

- Wählen Sie unter "Verwalten" die Option "Eigenschaften" aus.

- Wählen Sie unter Zugriffsverwaltung für Azure-Ressourcen die Option Ja und dann Speichern aus.

- Melden Sie sich vom Azure-Portal ab und dann wieder an, um Ihren Zugriff zu aktualisieren.

- Wählen Sie im linken Menü die Microsoft Entra-ID aus.

- Wählen Sie auf der Seite "Übersicht" die Option "Mandanten löschen" aus. Folgen Sie den Anweisungen auf dem Bildschirm, um den Prozess abzuschließen.

Kann ich Azure AD B2C als Teil der Enterprise Mobility Suite erhalten?

Nein, Azure AD B2C ist ein kostenpflichtiger Azure-Dienst und gehört nicht zu Enterprise Mobility Suite.

Kann ich die Microsoft Entra ID P1 und die Microsoft Entra ID P2-Lizenzierung für meinen Azure AD B2C-Mandanten erwerben?

Nein, Azure AD B2C-Mandanten verwenden keine Microsoft Entra ID P1- oder Microsoft Entra ID P2-Lizenzierung. Azure AD B2C verwendet Premium P1- oder P2-Lizenzen, die ab dem 1. Mai 2025 nicht mehr erhältlich sind. Sie unterscheiden sich von Microsoft Entra ID P1- oder P2-Lizenzen für einen Standardmäßigen Microsoft Entra-Mandanten. Azure AD B2C-Mandanten unterstützen einige Features, die microsoft Entra ID P1- oder P2-Features ähneln, wie in den unterstützten Microsoft Entra ID-Features erläutert.

Kann ich eine gruppenbasierte Zuweisung für Microsoft Entra Enterprise-Anwendungen in meinem Azure AD B2C-Mandanten verwenden?

Nein, Azure AD B2C-Mandanten unterstützen keine gruppenbasierte Zuweisung zu Microsoft Entra Enterprise-Anwendungen.

Ist Azure AD B2C in Microsoft Azure Government verfügbar?

Nein, Azure AD B2C ist in Microsoft Azure Government nicht verfügbar.

Ich verwende rollierende Aktualisierungstoken für meine Anwendung und erhalte einen invalid_grant Fehler beim Einlösen neu erworbener Aktualisierungstokens innerhalb ihres festgelegten Gültigkeitszeitraums. Was ist dafür die Ursache?

Bei der Ermittlung der Gültigkeit für Rollaktualisierungstoken berücksichtigt B2C auch die anfängliche Anmeldezeit des Benutzers in der Anwendung, um die Tokengültigkeitsneigung zu berechnen. Wenn sich der Benutzer seit sehr langer Zeit nicht von der Anwendung abgemeldet hat, überschreitet dieser schiefe Wert den Gültigkeitszeitraum des Tokens und wird daher aus Sicherheitsgründen als ungültig betrachtet. Daher ist der Fehler aufgetreten. Informieren Sie den Benutzer, eine ordnungsgemäße Abmeldung durchzuführen und sich wieder bei der Anwendung anzumelden, und dies sollte die Schiefe zurücksetzen. Dieses Szenario gilt nicht, wenn das Rollen des Aktualisierungstokens als unendliches Rollen festgelegt wird.

Ich habe das Aktualisierungstoken mit Microsoft Graph invalidateAllRefreshTokens oder Microsoft Graph PowerShell, Revoke-MgUserSignInSession widerrufen. Warum akzeptiert Azure AD B2C weiterhin das alte Aktualisierungstoken?

In Azure AD B2C gilt das Aktualisierungstoken weiterhin als gültig, wenn der Zeitunterschied zwischen refreshTokensValidFromDateTime und refreshTokenIssuedTime weniger als oder gleich 5 Minuten liegt. Wenn der refreshTokenIssuedTime Wert jedoch größer als der refreshTokensValidFromDateTimeist, wird das Aktualisierungstoken widerrufen.

Führen Sie die folgenden Schritte aus, um zu überprüfen, ob das Aktualisierungstoken gültig oder widerrufen ist:

Rufen Sie die

RefreshTokenund dieAccessTokendurch Einlösen abauthorization_code.Warten Sie 7 Minuten.

Verwenden Sie das Microsoft Graph PowerShell-Cmdlet Revoke-MgUserSignInSession oder die Microsoft Graph-API invalidateAllRefreshTokens , um den

RevokeAllRefreshTokenBefehl auszuführen.Warten Sie 10 Minuten.

Rufen Sie den

RefreshTokenVorgang erneut ab.

Tipp

Mit der benutzerdefinierten Azure AD B2C-Richtlinie können Sie die oben erwähnte Schiefe von 5 Minuten (300000 Millisekunden) reduzieren, indem Sie den Wert für InputParameter "TreatAsEqualIfWithinMillseconds" unter anspruchstransformations-ID "AssertRefreshTokenIssuedLaterThanValidFromDate" anpassen. Diese Anspruchstransformation finden Sie in der TrustFrameworkBase.xml-Datei unter dem neuesten benutzerdefinierten Richtlinienzustandspaket.

Ich verwende mehrere Registerkarten in einem Webbrowser, um mich bei mehreren Anwendungen anzumelden, die ich im gleichen Azure AD B2C-Mandanten registriert habe. Wenn ich versuche, eine einmalige Abmeldung durchzuführen, sind nicht alle Anwendungen abgemeldet. Warum geschieht dies?

Derzeit unterstützt Azure AD B2C keine einmalige Abmeldung für dieses spezifische Szenario. Dies wird durch Cookie-Inhalte verursacht, da alle Anwendungen gleichzeitig mit demselben Cookie arbeiten.

Wie kann ich ein Problem mit Azure AD B2C melden?

In Azure AD B2C entziehen ich alle Sitzungen eines Benutzers mithilfe der Schaltfläche "Azure-Portale widerrufen", funktioniert aber nicht.

Derzeit unterstützt Azure AD B2C keine Benutzersitzungssperrung über das Azure-Portal. Sie können diese Aufgabe jedoch mithilfe von Microsoft Graph PowerShell oder der Microsoft Graph-API erreichen.