Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Von Bedeutung

Ab dem 1. Mai 2025 steht Azure AD B2C nicht mehr für neue Kunden zur Verfügung. Weitere Informationen finden Sie in unseren HÄUFIG gestellten Fragen.

Erfahren Sie, wie Sie Azure Active Directory B2C (Azure AD B2C) mit der lösung ohne Kennwort konfigurieren. Integrieren Sie mit Azure AD B2C als Identitätsanbieter (IdP) Keyless in Kundenanwendungen, um kennwortlose Authentifizierung bereitzustellen. Die Keyless Zero-Knowledge Biometric (ZKB) ist eine passwortlose Multifaktor-Authentifizierung, die dazu beiträgt, Betrug, Phishing und die Wiederverwendung von Zugangsdaten zu verhindern und gleichzeitig das Kundenerlebnis zu verbessern und die Privatsphäre zu schützen.

Wechseln Sie zu keyless.io, um mehr über Folgendes zu erfahren:

Voraussetzungen

Zunächst benötigen Sie Folgendes:

- Azure-Abonnement

- Wenn Sie kein Konto haben, erhalten Sie ein kostenloses Azure-Konto.

- Ein Azure AD B2C-Mandant, der mit dem Azure-Abonnement verknüpft ist

- Ein Cloud-Mieter ohne Schlüssel

- Wechseln Sie zu keyless.io, um eine Demo anzufordern

- Die auf einem Benutzergerät installierte Keyless Authenticator-App

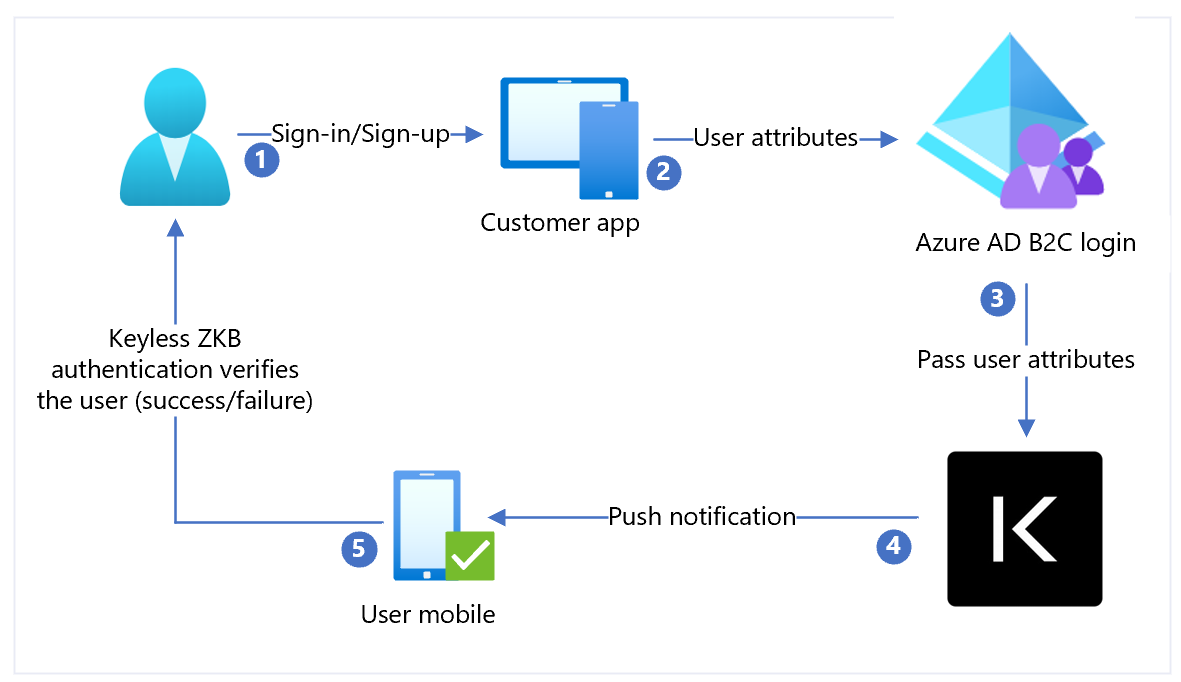

Szenariobeschreibung

Die Keyless-Integration umfasst die folgenden Komponenten:

- Azure AD B2C – Autorisierungsserver, der Benutzeranmeldeinformationen überprüft. Wird auch als Identitätsanbieter bezeichnet.

- Web- und mobile Anwendungen – mobile oder Webanwendungen zum Schutz durch Keyless und Azure AD B2C

- Die mobile Keyless Authenticator-App – mobile App für die Authentifizierung bei aktivierten Azure AD B2C-Anwendungen

Das folgende Architekturdiagramm veranschaulicht eine Implementierung.

- Der Benutzer gelangt zu einer Anmeldeseite. Der Benutzer wählt die Anmeldung/Registrierung aus und gibt den Benutzernamen ein.

- Die Anwendung sendet Benutzerattribute zur Identitätsüberprüfung an Azure AD B2C.

- Azure AD B2C sendet Benutzerattribute zur Authentifizierung an Keyless.

- Keyless sendet eine Pushbenachrichtigung an das registrierte mobile Gerät des Benutzers für die Authentifizierung, einen biometrischen Gesichtsscan.

- Der Benutzer antwortet auf die Push-Benachrichtigung, und ihm wird entweder der Zugriff gewährt oder verweigert.

Hinzufügen eines IdP, Konfigurieren des IdP und Erstellen einer Benutzerflussrichtlinie

Verwenden Sie die folgenden Abschnitte, um einen IdP hinzuzufügen, den IdP zu konfigurieren und eine Benutzerflussrichtlinie zu erstellen.

Hinzufügen eines neuen Identitätsanbieters

So fügen Sie einen neuen Identitätsanbieter hinzu:

- Melden Sie sich beim Azure-Portal mindestens als B2C-IEF-Richtlinienadministrator des Azure AD B2C-Mandanten an.

- Wählen Sie Verzeichnisse + Abonnements aus.

- Suchen Sie auf der Seite "Portaleinstellungen, Verzeichnisse + Abonnements " in der Verzeichnisnamenliste Ihr Azure AD B2C-Verzeichnis.

- Wählen Sie Wechseln aus.

- Wählen Sie in der oberen linken Ecke des Azure-Portals "Alle Dienste" aus.

- Suchen Sie nach Azure AD B2C, und wählen Sie es aus.

- Navigieren Sie zu Dashboard>Azure Active Directory B2C>Identitätsanbieter.

- Auswählen Identitätsanbieter.

- Wählen Sie Hinzufügen aus.

Konfigurieren eines Identitätsanbieters

So konfigurieren Sie einen IdP:

- Wählen Sie den Identitätsanbietertyp>OpenID Connect (Vorschau) aus.

- Wählen Sie für "Name" die Option "Schlüssellos" aus.

- Fügen Sie für die Metadaten-URL den URI der gehosteten schlüssellosen Authentifizierungs-App ein, gefolgt vom Pfad, z. B.

https://keyless.auth/.well-known/openid-configuration. - Wählen Sie für den geheimen Clientschlüssel den geheimen Schlüssel aus, der der Keyless-Authentifizierungsinstanz zugeordnet ist. Das Geheimnis wird später in der Konfiguration des Keyless-Containers verwendet.

- Wählen Sie unter Client-ID die Client-ID aus. Die Client-ID wird später in der Konfiguration des Keyless-Containers verwendet.

- Wählen Sie für Bereich die Option openid aus.

- Wählen Sie für den Antworttypid_token aus.

- Wählen Sie für den Antwortmodusform_post aus.

- Wählen Sie OK aus.

- Wählen Sie Ansprüche dieses Identitätsanbieters zuordnen aus.

- Wählen Sie für "UserID" die Option "Von Abonnement" aus.

- Wählen Sie für Anzeigename die Option Aus Abonnement aus.

- Wählen Sie für den Antwortmodus"Von Abonnement" aus.

- Wählen Sie Speichern aus.

Erstellen einer Benutzerflussrichtlinie

Keyless tritt als neuer OpenID Connect (OIDC)-IdP bei B2C-Identitätsanbietern auf.

- Öffnen Sie den Azure AD B2C-Mandanten.

- Wählen Sie unter Richtlinien die Option Benutzerflows aus.

- Wählen Sie "Neuer Benutzerablauf" aus.

- Wählen Sie "Registrieren" aus, und melden Sie sich an.

- Wählen Sie eine Version aus.

- Wählen Sie "Erstellen" aus.

- Geben Sie einen Namen für Ihre Richtlinie ein.

- Wählen Sie im Abschnitt "Identitätsanbieter" den erstellten Keyless Identity Provider aus.

- Geben Sie einen Namen ein.

- Wählen Sie den von Ihnen erstellten IdP aus.

- Fügen Sie eine E-Mail-Adresse hinzu. Azure leitet die Anmeldung nicht zu Keyless um. Ein Bildschirm wird mit einer Benutzeroption angezeigt.

- Verlassen Sie das Feld "Mehrstufige Authentifizierung ".

- Wählen Sie "Richtlinien für bedingten Zugriff erzwingen" aus.

- Wählen Sie unter "Benutzerattribute" und "Tokenansprüche" in der Option " Attribut sammeln " die Option "E-Mail-Adresse" aus.

- Fügen Sie Benutzerattribute hinzu, die Microsoft Entra ID mit Ansprüchen sammelt, die Azure AD B2C an die Clientanwendung zurückgibt.

- Wählen Sie "Erstellen" aus.

- Wählen Sie den neuen Benutzerablauf aus.

- Wählen Sie im linken Bereich "Anwendungsansprüche" aus.

- Aktivieren Sie unter "Optionen" das Kontrollkästchen "E-Mail" .

- Wählen Sie Speichern aus.

Testen des Benutzerflows

- Öffnen Sie den Azure AD B2C-Mandanten.

- Wählen Sie unter "Richtlinien" das Identitätsdarstellungsframework aus.

- Wählen Sie den erstellten Flow „SignUpSignIn“ aus.

- Wählen Sie Benutzerflow ausführen aus.

- Wählen Sie für "Anwendung" die registrierte App aus (das Beispiel ist JWT).

- Wählen Sie für antwort-URL die Umleitungs-URL aus.

- Wählen Sie Benutzerflow ausführen aus.

- Füllen Sie den Registrierungsablauf aus, und erstellen Sie ein Konto.

- Nachdem die Benutzerattribute erstellt wurden, wird Keyless im Prozessablauf aufgerufen.

Wenn der Ablauf unvollständig ist, überprüfen Sie, ob der Benutzer im Verzeichnis gespeichert ist oder nicht.