Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Von Bedeutung

Ab dem 1. Mai 2025 steht Azure AD B2C nicht mehr für neue Kunden zur Verfügung. Weitere Informationen finden Sie in unseren HÄUFIG gestellten Fragen.

Azure Active Directory B2C (Azure AD B2C) stellt Identität als Dienst für Ihre Apps bereit, indem zwei Branchenstandardprotokolle unterstützt werden: OpenID Connect und OAuth 2.0. Der Dienst ist standardskonform, aber alle beiden Implementierungen dieser Protokolle können subtile Unterschiede aufweisen.

Die Informationen in diesem Leitfaden sind nützlich, wenn Sie Ihren Code schreiben, indem Sie HTTP-Anforderungen direkt senden und verarbeiten, anstatt eine Open Source-Bibliothek zu verwenden. Es wird empfohlen, diese Seite zu lesen, bevor Sie die Details der einzelnen Protokolle einsehen. Wenn Sie aber bereits mit Azure AD B2C vertraut sind, können Sie direkt zu den Protokollreferenzhandbüchern wechseln.

Grundlagen

Jede App, die Azure AD B2C verwendet, muss im Azure-Portal in Ihrem B2C-Verzeichnis registriert werden. Der App-Registrierungsprozess sammelt und weist Ihrer App einige Werte zu:

Eine Anwendungs-ID , die Ihre App eindeutig identifiziert.

Ein Umleitungs-URI oder paketbezeichner , der verwendet werden kann, um Antworten zurück zu Ihrer App zu leiten.

Einige andere szenariospezifische Werte. Weitere Informationen finden Sie unter Registrieren Ihrer Anwendung.

Nachdem Sie Ihre App registriert haben, kommuniziert sie mit Azure AD B2C, indem Anforderungen an den Endpunkt gesendet werden:

https://{tenant}.b2clogin.com/{tenant}.onmicrosoft.com/oauth2/v2.0/authorize

https://{tenant}.b2clogin.com/{tenant}.onmicrosoft.com/oauth2/v2.0/token

Wenn Sie eine benutzerdefinierte Domäne verwenden, ersetzen Sie {tenant}.b2clogin.com durch die benutzerdefinierte Domäne, wie z. B. contoso.com, in den Endpunkten.

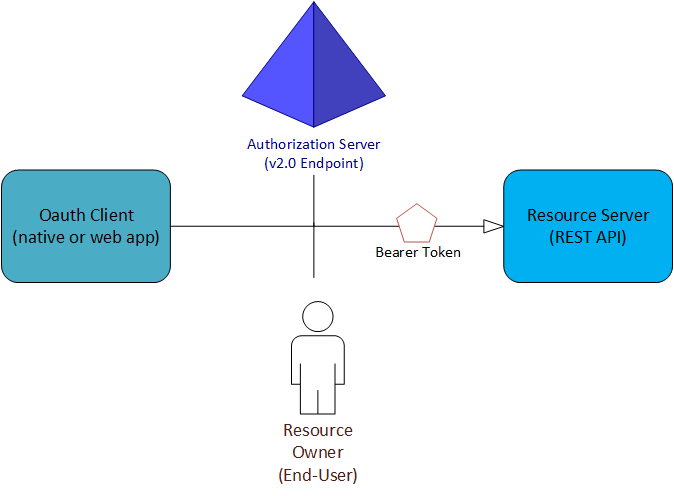

In fast allen OAuth- und OpenID Connect-Flüssen sind vier Parteien am Austausch beteiligt:

Der Autorisierungsserver ist der Azure AD B2C-Endpunkt. Es verarbeitet sicher alles, was sich auf Benutzerinformationen und den Zugriff bezieht. Zudem verarbeitet er die Vertrauensstellungen zwischen den Parteien in einem Fluss. Sie ist dafür verantwortlich, die Identität des Benutzers zu überprüfen, den Zugriff auf Ressourcen zu gewähren und zu widerrufen und Token auszugeben. Er wird auch als Identitätsanbieter bezeichnet.

Der Ressourcenbesitzer ist in der Regel der Endbenutzer. Es ist die Partei, die die Daten besitzt, und sie hat die Befugnis, Dritten den Zugriff auf diese Daten oder Ressource zu ermöglichen.

Der OAuth-Client ist Ihre App. Sie wird durch ihre Anwendungs-ID identifiziert. In der Regel handelt es sich um die Partei, mit der Endbenutzer interagieren. Außerdem werden Token vom Autorisierungsserver angefordert. Der Ressourcenbesitzer muss der Clientberechtigung für den Zugriff auf die Ressource erteilen.

Der Ressourcenserver ist der Ort, an dem sich die Ressource oder die Daten befinden. Er vertraut dem Autorisierungsserver, um den OAuth-Client sicher zu authentifizieren und zu autorisieren. Außerdem werden Bearer-Zugriffstoken verwendet, um sicherzustellen, dass der Zugriff auf eine Ressource gewährt werden kann.

Richtlinien und Benutzerflüsse

Azure AD B2C erweitert die Standardprotokolle OAuth 2.0 und OpenID Connect durch die Einführung von Richtlinien. Diese ermöglichen Azure AD B2C, viel mehr als einfache Authentifizierung und Autorisierung durchzuführen.

Damit Sie die am häufigsten verwendeten Identitätsaufgaben einrichten können, enthält das Azure AD B2C-Portal vordefinierte, konfigurierbare Richtlinien, die als Benutzerflüsse bezeichnet werden. Benutzerabläufe beschreiben die Benutzeridentitätsfunktionen vollständig, einschließlich Registrierung, Anmeldung und Profilbearbeitung. Benutzerflüsse können in einer administrativen Benutzeroberfläche definiert werden. Sie können mithilfe eines speziellen Abfrageparameters in HTTP-Authentifizierungsanforderungen ausgeführt werden.

Richtlinien und Benutzerflüsse sind keine Standardfeatures von OAuth 2.0 und OpenID Connect, daher sollten Sie sich die Zeit nehmen, sie zu verstehen. Weitere Informationen finden Sie im Referenzhandbuch zu Azure AD B2C-Benutzerfluss.

Token

Die Azure AD B2C-Implementierung von OAuth 2.0 und OpenID Connect verwendet umfangreiche Bearertoken, einschließlich Bearertoken, die als JSON-Webtoken (JWTs) dargestellt werden. Ein Bearertoken ist ein einfaches Sicherheitstoken, das dem "Bearer" Zugriff auf eine geschützte Ressource gewährt.

Der Bearer ist jede Partei, die das Token präsentieren kann. Azure AD B2C muss zuerst eine Partei authentifizieren, bevor sie ein Bearertoken empfangen kann. Wenn die erforderlichen Schritte jedoch nicht ausgeführt werden, um das Token bei der Übertragung und Speicherung zu sichern, kann es abgefangen und von einer unbeabsichtigten Partei verwendet werden.

Einige Sicherheitstoken verfügen über integrierte Mechanismen, die nicht autorisierte Parteien daran hindern, sie zu verwenden, aber Bearertoken verfügen nicht über diesen Mechanismus. Sie müssen in einem sicheren Kanal transportiert werden, z. B. eine Transportschichtsicherheit (HTTPS).

Wenn ein Bearertoken außerhalb eines sicheren Kanals übertragen wird, kann eine böswillige Partei einen Man-in-the-Middle-Angriff verwenden, um das Token zu erwerben und es zu verwenden, um unbefugten Zugriff auf eine geschützte Ressource zu erhalten. Dieselben Sicherheitsgrundsätze gelten, wenn Bearertoken zur späteren Verwendung gespeichert oder zwischengespeichert werden. Stellen Sie immer sicher, dass Ihre App die Bearer-Token in sicherer Weise überträgt und speichert.

Weitere Überlegungen zur Bearertokensicherheit finden Sie unter RFC 6750 Section 5.

Weitere Informationen zu den verschiedenen Tokentypen, die in Azure AD B2C verwendet werden, finden Sie in der Azure AD B2C-Tokenreferenz.

Protokolle

Wenn Sie bereit sind, einige Beispielanforderungen zu überprüfen, können Sie mit einem der folgenden Lernprogramme beginnen. Jedes entspricht einem bestimmten Authentifizierungsszenario. Wenn Sie Hilfe bei der Ermittlung des richtigen Workflows benötigen, informieren Sie sich über die Arten von Apps, die Sie mit Azure AD B2C erstellen können.