Cloud HR-Anwendung zu Microsoft Entra-Benutzerbereitstellung

In der Vergangenheit waren die IT-Mitarbeiter bei der Erstellung, Aktualisierung und Löschung von Mitarbeitern auf manuelle Methoden angewiesen. Zum Synchronisieren von Mitarbeiterdaten wurden Methoden wie das Hochladen von CSV-Dateien oder benutzerdefinierte Skripts verwendet. Diese Bereitstellungsprozesse sind fehleranfällig, unsicher und schwer zu verwalten.

Zum Verwalten des Identitätslebenszyklus von Mitarbeitern, Anbietern oder vorübergehend Beschäftigten bietet der Microsoft Entra-Benutzerbereitstellungsdienst die Integration mit cloudbasierten Anwendungen für das Personalwesen (Human Resources, HR). Beispiele von Anwendungen sind Workday und SuccessFactors.

Microsoft Entra ID nutzt diese Integration, um die folgenden Prozesse für HR-Cloudanwendungen (Apps) zu ermöglichen:

- Bereitstellen von Benutzern in Azure Active Directory: Ausgewählte Benutzergruppen aus einer HR-Cloud-App werden in einer oder mehreren Azure Active Directory-Domänen bereitgestellt.

- Bereitstellen reiner Cloudbenutzer in Microsoft Entra ID: In den Fällen, in denen Azure Active Directory nicht verwendet wird, werden Benutzer direkt aus der HR-Cloud-App in Microsoft Entra ID bereitgestellt.

- Rückschreiben in die HR-Cloud-App: E-Mail-Adressen und Benutzernamen-Attribute werden aus Microsoft Entra zurück in die HR-Cloud-App geschrieben.

Das folgende Video enthält Anleitungen zur Planung Ihrer HR-gesteuerten Bereitstellungsintegrationen.

Hinweis

Dieser Bereitstellungsplan zeigt Ihnen, wie Sie Ihre HR-Cloud-App mithilfe der Microsoft Entra-Benutzerbereitstellung bereitstellen können. Informationen zum Implementieren der automatischen Benutzerbereitstellung für SaaS-Apps (Software as a Service) finden Sie unter Planen einer automatischen Benutzerbereitstellung.

API-gesteuerte Bereitstellung von jedem HR-System

Mit API-gesteuerter Bereitstellung können Sie Identitäten aus jedem Datensatzsystem in Microsoft Entra ID übertragen. Sie können jedes Automatisierungstool Ihrer Wahl verwenden, um Mitarbeiterdaten aus dem Aufzeichnungssystem abzurufen und in Microsoft Entra ID zu erfassen. Ihr*e IT-Administrator*in hat die volle Kontrolle darüber, wie die Daten mit Attributzuordnungen verarbeitet und transformiert werden.

Unterstützte HR-Szenarien

Der Microsoft Entra-Benutzerbereitstellungsdienst ermöglicht die Automatisierung der folgenden HR-basierten Identity Lifecycle Management-Szenarien:

- Einstellung neuer Mitarbeiter: Das Hinzufügen eines Mitarbeiters zur HR-Cloud-App erstellt automatisch ein Benutzer in Active Directory und Microsoft Entra ID. Das Hinzufügen eines Benutzerkontos umfasst die Option, die E-Mail-Adresse und die Benutzernamenattribute in die HR-Cloud-App zurückzuschreiben.

- Aktualisieren von Mitarbeiterattributen und -profilen: Wenn Sie in der HR-Cloud-App einen Mitarbeiterdatensatz wie beispielsweise Name, Titel oder Vorgesetzter aktualisieren, wird das entsprechende Benutzerkonto automatisch in Active Directory und Microsoft Entra ID aktualisiert.

- Kündigen von Mitarbeitern: Wenn Sie das Arbeitsverhältnis eines Mitarbeiters in der HR-Cloud-App beenden, wird das entsprechende Benutzerkonto in Active Directory und Microsoft Entra automatisch deaktiviert.

- Erneutes Einstellen von Mitarbeitern: Wenn Sie einen Mitarbeiter in der HR-Cloud-App erneut einstellen, kann sein altes Konto in Active Directory und Microsoft Entra ID automatisch reaktiviert bzw. erneut bereitgestellt werden.

Für wen ist diese Integration am besten geeignet?

Die Integration der HR-Cloud-App mit der MIcrosoft Entra-Benutzerbereitstellung ist ideal für Unternehmen geeignet, für die Folgendes gilt:

- Sie wünschen sich eine vorgefertigte, cloudbasierte Lösung für die HR-Benutzerbereitstellung in der Cloud.

- Benutzer müssen direkt aus der HR-Cloud-App in Active Directory oder Microsoft Entra ID bereitgestellt werden.

- Benutzer müssen mithilfe von Daten bereitgestellt werden, die aus der HR-Cloud-App abgerufen werden.

- Synchronisieren von Benutzern, die eintreten, sich verändern und ausscheiden. Die Synchronisierung erfolgt zwischen einer oder mehreren Active Directory-Gesamtstrukturen, -Domänen und -OEs nur auf der Grundlage von Änderungsinformationen, die in der HR-Cloud-App erkannt werden.

- Verwenden Sie Microsoft 365 für E-Mails.

Lernen

Die Benutzerbereitstellung bildet die Grundlage für eine fortlaufende Identitätsgovernance. Sie verbessert die Qualität von Geschäftsprozessen, die auf autoritativen Identitätsdaten basieren.

Begriffe

In diesem Artikel werden die folgenden Begriffe verwendet:

- Quellsystem: Das Repository von Benutzern, aus dem Microsoft Entra ID bereitstellt. zum Beispiel eine HR-Cloud-App wie Workday oder SuccessFactors.

- Zielsystem: Das Repository von Benutzern, in das Microsoft Entra ID bereitstellt. Beispiele sind Active Directory, Microsoft Entra ID, Microsoft 365 oder andere SaaS-Apps.

- Prozess für Einstellungen/Wechsel/Kündigungen: Ein Begriff, der bei Verwendung einer HR-Cloud-App als Datensatzsystem für Neueinstellungen, Versetzungen und Kündigungen verwendet wird. Der Prozess ist abgeschlossen, wenn der Dienst die erforderlichen Attribute für das Zielsystem erfolgreich bereitstellt.

Hauptvorteile

Diese Funktion der vom Personalwesen (HR) gesteuerten IT-Bereitstellung bietet erhebliche Geschäftsvorteile, wie nachfolgend aufgeführt:

- Produktivitätssteigerung: Sie können jetzt die Zuweisung von Benutzerkonten und Microsoft 365-Lizenzen automatisieren und den Zugriff auf Schlüsselgruppen ermöglichen. Durch die Automatisierung von Zuweisungen haben Neueinstellungen sofortigen Zugriff auf ihre Arbeitstools, und die Produktivität erhöht sich.

- Verwalten von Risiken: Automatisieren Sie Änderungen basierend auf dem Mitarbeiterstatus oder Gruppenmitgliedschaften, um die Sicherheit zu erhöhen. Diese Automatisierung stellt sicher, dass Benutzeridentitäten und der Zugriff auf wichtige Apps automatisch aktualisiert werden. Beispielsweise fließt ein Update in der HR-App automatisch ein, wenn ein Benutzer die Organisation wechselt oder ausscheidet.

- Erfüllung von Compliance und Governance: Microsoft Entra ID unterstützt native Bereitstellungsprotokolle für Anforderungen zur Benutzerbereitstellung, die von Apps sowohl von Quell- als auch von Zielsystemen ausgeführt werden. Durch die Überwachung können Sie über einen einzigen Bildschirm nachverfolgen, wer Zugriff auf die Apps hat.

- Kostenmanagement: Durch Vermeiden von Ineffizienzen und menschlichen Fehlern, die bei einer manuellen Bereitstellung entstehen, reduziert die automatische Benutzerbereitstellung die Kosten. Sie reduziert auch den Bedarf an benutzerdefiniert entwickelten Lösungen für die Benutzerbereitstellung, die im Laufe der Zeit mithilfe älterer und veralteter Plattformen erstellt wurden.

Lizenzierung

Um die HR-Cloud-App für die Integration der Microsoft Entra-Benutzerbereitstellung zu konfigurieren, benötigen Sie eine gültige MIcrosoft Entra ID P1 oder P2-Lizenz und eine Lizenz für die HR-Cloud-App wie beispielsweise Workday oder SuccessFactors.

Sie benötigen zudem eine gültige Abonnementlizenz für Microsoft Entra ID P1 oder höher für jeden Benutzer, der aus der HR-Cloud-App bezogen und in Active Directory oder Microsoft Entra ID bereitgestellt wird.

Für die Verwendung von Lebenszyklus-Workflows und anderen Microsoft Entra ID Governance-Features im Bereitstellungsprozess ist eine Microsoft Entra ID Governance-Lizenz erforderlich.

Voraussetzungen

- Rolle Hybrididentitätsadministrator zum Konfigurieren des Bereitstellungs-Agents von Connect

- Rolle Anwendungsadministrator zum Konfigurieren der Bereitstellungs-App

- Eine Test- und Produktionsinstanz der HR-Cloud-App

- Administratorberechtigungen in der HR-Cloud-App zum Erstellen eines Systemintegrationsbenutzers für Testzwecke und Vornehmen von Änderungen zum Testen von Mitarbeiterdaten

- Für die Benutzerbereitstellung in Active Directory ist ein Server unter Windows Server 2016 (oder höher) zum Hosten des Microsoft Entra Connect-Bereitstellungsagents erforderlich. Bei diesem Server sollte es sich um einen Server der Ebene 0 im Active Directory-Verwaltungsebenenmodell handeln.

- Microsoft Entra Connect zum Synchronisieren von Benutzern zwischen Active Directory und Microsoft Entra ID.

Schulungsressourcen

Lösungsarchitektur

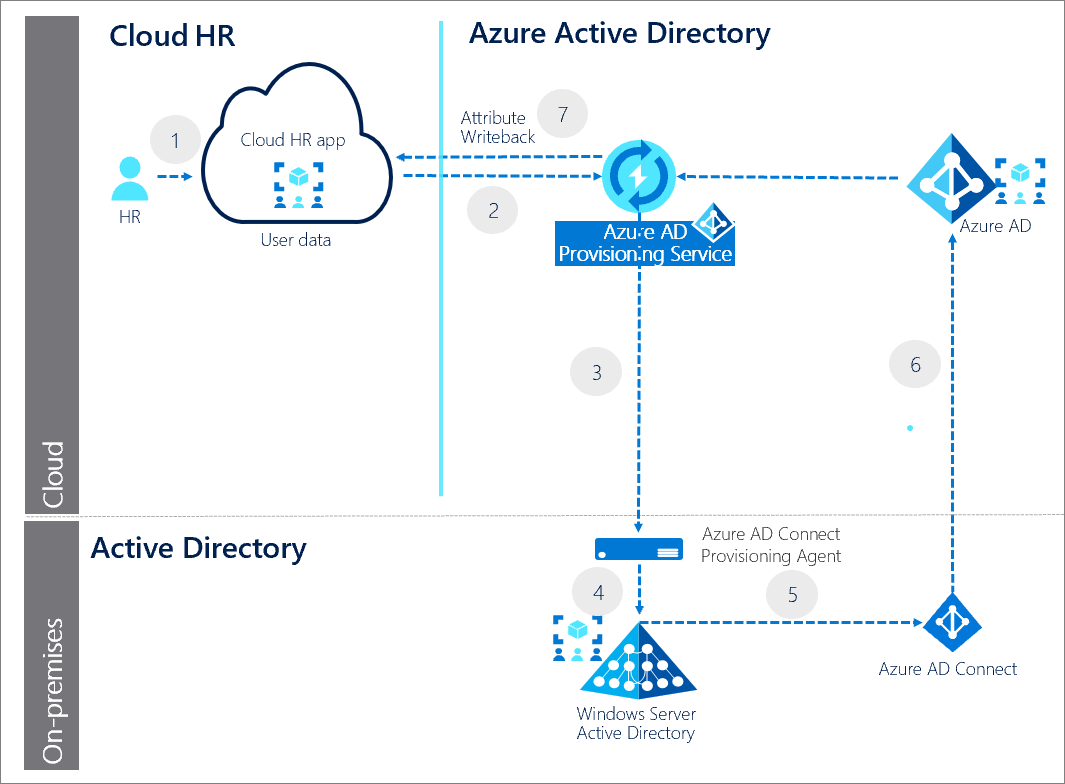

Im folgenden Beispiel wird die Lösungsarchitektur der End-to-End-Benutzerbereitstellung für häufige Hybridumgebungen beschrieben, die Folgendes umfasst:

- Autoritativer HR-Datenflow aus der HR-Cloud-App zu Azure Active Directory. In diesem Flow wird das HR-Ereignis (Prozess für Einstellungen/Wechsel/Kündigungen) im Mandanten der HR-Cloud-App eingeleitet. Der Microsoft Entra-Bereitstellungsdienst und der Microsoft Entra Connect-Bereitstellungsagent stellen die Benutzerdaten aus dem HR-Cloud-App-Mandanten in Active Directory bereit. Abhängig vom Ereignis kann dies dann in Azure Active Directory zu Erstellungs-, Aktualisierungs-, Aktivierungs- oder Deaktivierungsvorgängen führen.

- Synchronisieren mit Microsoft Entra ID und Rückschreiben von E-Mail-Adresse und Benutzername aus dem lokalen Active Directory in die HR-Cloud-App. Nachdem die Konten in Active Directory aktualisiert wurden, wird es mit Microsoft Entra ID über Microsoft Entra Connect synchronisiert. E-Mail-Adressen und Benutzernamenattribute können an den Mandanten der HR-Cloud-App rückgeschrieben werden.

Beschreibung des Bereitstellungsprozesses

Die wichtigsten Schritte gehen aus dem folgenden Diagramm hervor:

- Das HR-Team führt die Transaktionen im Mandanten der HR-Cloud-App durch.

- Der Microsoft Entra-Bereitstellungsdienst führt die geplanten Zyklen vom Mandanten der HR-Cloud-App aus und erkennt Änderungen, die zur Synchronisierung mit Active Directory verarbeitet werden müssen.

- Der Microsoft Entra-Bereitstellungsdienst ruft den Microsoft Entra Connect-Bereitstellungsagent mit einer Anforderungsnutzlast auf, welche die Erstellungs-, Aktualisierungs-, Aktivierungs- oder Deaktivierungsvorgänge für das Active Directory-Konto enthält.

- Der Microsoft Entra Connect-Bereitstellungsagent verwendet ein Dienstkonto zum Verwalten der Active Directory-Kontodaten.

- Microsoft Entra Connect führt eine Delta-synchronisierung aus, um per Pullvorgang Updates in Active Directory abzurufen.

- Active Directory-Updates werden mit Microsoft Entra ID synchronisiert.

- Der Microsoft Entra-Bereitstellungsdienst schreibt E-Mail-Attribut und Benutzernamen aus Microsoft Entra ID in den Mandanten der HR-Cloud-App zurück.

Planen des Bereitstellungsprojekts

Berücksichtigen Sie die Anforderungen Ihrer Organisation, während Sie die Strategie für diese Bereitstellung in Ihrer Umgebung festlegen.

Einbeziehen der richtigen Beteiligten

Fehler bei Technologieprojekten sind in der Regel auf nicht erfüllte Erwartungen in den Bereichen Auswirkung, Ergebnisse und Zuständigkeiten zurückzuführen. Diese können Sie vermeiden, indem Sie sicherstellen, dass Sie die richtigen Beteiligten hinzuziehen. Achten Sie auch darauf, die Rolle der Beteiligten am Projekt präzise zu definieren. Dokumentieren Sie die Beteiligten und deren jeweilige Projektbeiträge und Verantwortlichkeiten.

Beziehen Sie einen Mitarbeiter der Personalabteilung ein, der Angaben zu vorhandenen HR-Geschäftsprozessen und zur Mitarbeiteridentität sowie zu Anforderungen an die Auftragsdatenverarbeitung machen kann.

Planen der Benachrichtigungen

Kommunikation ist ein kritischer Faktor für den Erfolg jedes neuen Diensts. Teilen Sie Ihren Benutzern proaktiv mit, wann und in welcher Form sich ihre Erfahrung ändert. Lassen Sie Ihre Benutzer wissen, wie sie Unterstützung erhalten, wenn Probleme auftreten.

Planen eines Pilotprojekts

Die Integration von HR-Geschäftsprozessen und Identitätsworkflows aus der HR-Cloud-App in Zielsysteme erfordert ein erhebliches Maß an Datenüberprüfung, Datentransformation, Datenbereinigung und End-to-End-Tests, bevor Sie die Lösung in der Produktionsumgebung bereitstellen können.

Führen Sie die anfängliche Konfiguration in einer Pilotumgebung aus, bevor sie für alle Benutzer in der Produktionsumgebung skaliert wird.

Planen des HR-Datenflusses und der Attributzuordnung

Um sicherzustellen, dass Benutzern in Microsoft Entra ID (Entra ID)/im lokalen Active Directory (AD) die richtigen Personaldatensätze zugeordnet werden, arbeiten Sie mit Ihren HR- und IT-Teams zusammen, um die Datenkonsistenz sicherzustellen und Datenbereinigungsaufgaben zu planen. Hier finden Sie eine Liste bewährter Methoden für die ersten Schritte.

Vorhandensein und Eindeutigkeit übereinstimmender Bezeichner: Der Bereitstellungsdienst verwendet ein Abgleichsattribut, um Benutzerdatensätze in Ihrem HR-System eindeutig zu identifizieren und mit entsprechenden Benutzerkonten in AD/Microsoft Entra ID zu verknüpfen. Das Standardabgleichsattribut basiert auf der Mitarbeiter-ID. Stellen Sie sicher, dass der Wert der Mitarbeiter-ID in Entra ID (bei reinen Cloudbenutzern) und im lokalen AD (bei Hybridbenutzern) ausgefüllt ist, bevor Sie die vollständige Synchronisierung initiieren und dadurch Benutzer eindeutig identifizieren.

Verwenden von Bereichsfiltern, um Personaldaten zu überspringen, die nicht mehr relevant sind: Personalsysteme enthalten Daten von Arbeitskräften aus mehreren Jahren, die wahrscheinlich bis in die 1970er-Jahre zurückreichen. Andererseits ist Ihr IT-Team möglicherweise nur an der Liste derzeit aktiver Arbeitskräfte sowie an Datensätzen von Arbeitskräften interessiert, die nach der Aktivierung übertragen werden. Wenn Sie Personaldatensätze herausfiltern möchten, die aus Sicht Ihres IT-Teams nicht mehr relevant sind, arbeiten Sie mit Ihrem HR-Team zusammen, um dem Personaldatensatz Flags hinzuzufügen, die in den Bereichsfiltern für die Microsoft Entra-Bereitstellung verwendet werden können.

Planen des Umgangs mit Sonderzeichen im Benutzernamen: Es ist üblich, den Vor- und Nachnamen des Mitarbeiters zu verwenden, um eine eindeutige

userPrincipalNamefür den Benutzer zu erstellen. DieuserPrincipalNamelässt keine Zeichen mit Akzenten zu. Darüber hinaus sind nur die folgenden Zeichen zulässig A–Z, a–z, 0–9, ' . - _ ! # ^ ~. Verwenden Sie die Funktion NormalizeDiacritics, um Zeichen mit Akzenten zu behandeln und entsprechendeuserPrincipalNamezu erstellen.Planen der Verarbeitung langer Zeichenfolgen: Überprüfen Sie, ob Ihre Personaldaten langen Zeichenfolgenwerten in HR-Feldern zugeordnet sind, die Sie zum Auffüllen von Entra ID-/lokalen AD-Attributen verwenden. Jedes Entra-ID-Attribut weist eine maximale Zeichenfolgenlänge auf. Wenn der Wert im HR-Feld, das dem Entra ID-Attribut zugeordnet ist, weitere Zeichen enthält, schlägt die Attributaktualisierung möglicherweise fehl. Eine Möglichkeit besteht darin, die Attributzuordnung daraufhin zu überprüfen, ob lange Zeichenfolgenwerte im HR-System abgeschnitten/aktualisiert werden können. Falls dies keine Option ist, können Sie entweder Funktionen wie Mid verwenden, um lange Zeichenfolgen abzuschneiden, oder Funktionen wie Switch nutzen, um lange Werte kürzeren Werten/Abkürzungen zuzuordnen.

Verarbeiten von Null-/Leerwerten für obligatorische Attribute: Es ist obligatorisch, bestimmte Attribute wie

firstName,lastName,CNoderUPNbeim Erstellen eines Kontos in Entra ID/lokalem AD aufzufüllen. Wenn das entsprechende HR-Feld, das solchen Attributen zugeordnet ist, null ist, schlägt der Benutzererstellungsvorgang fehl. Wenn Sie z B. das AD-AttributCN„Anzeigename“ zuordnen und der „Anzeigename“ nicht für alle Benutzer festgelegt ist, tritt ein Fehler auf. Eine Möglichkeit besteht darin, solche obligatorischen Attributzuordnungen zu überprüfen und sicherzustellen, dass die entsprechenden Felder in HR ausgefüllt sind. Sie können auch die Option der Überprüfung auf Nullwerte in einer Ausdruckszuordnung in Betracht ziehen. Wenn beispielsweise der Anzeigename leer ist, verketten Sie Vorname und Nachname, um den Anzeigenamen zu bilden.

Auswählen von HR-Cloudbereitstellungsconnector-Apps

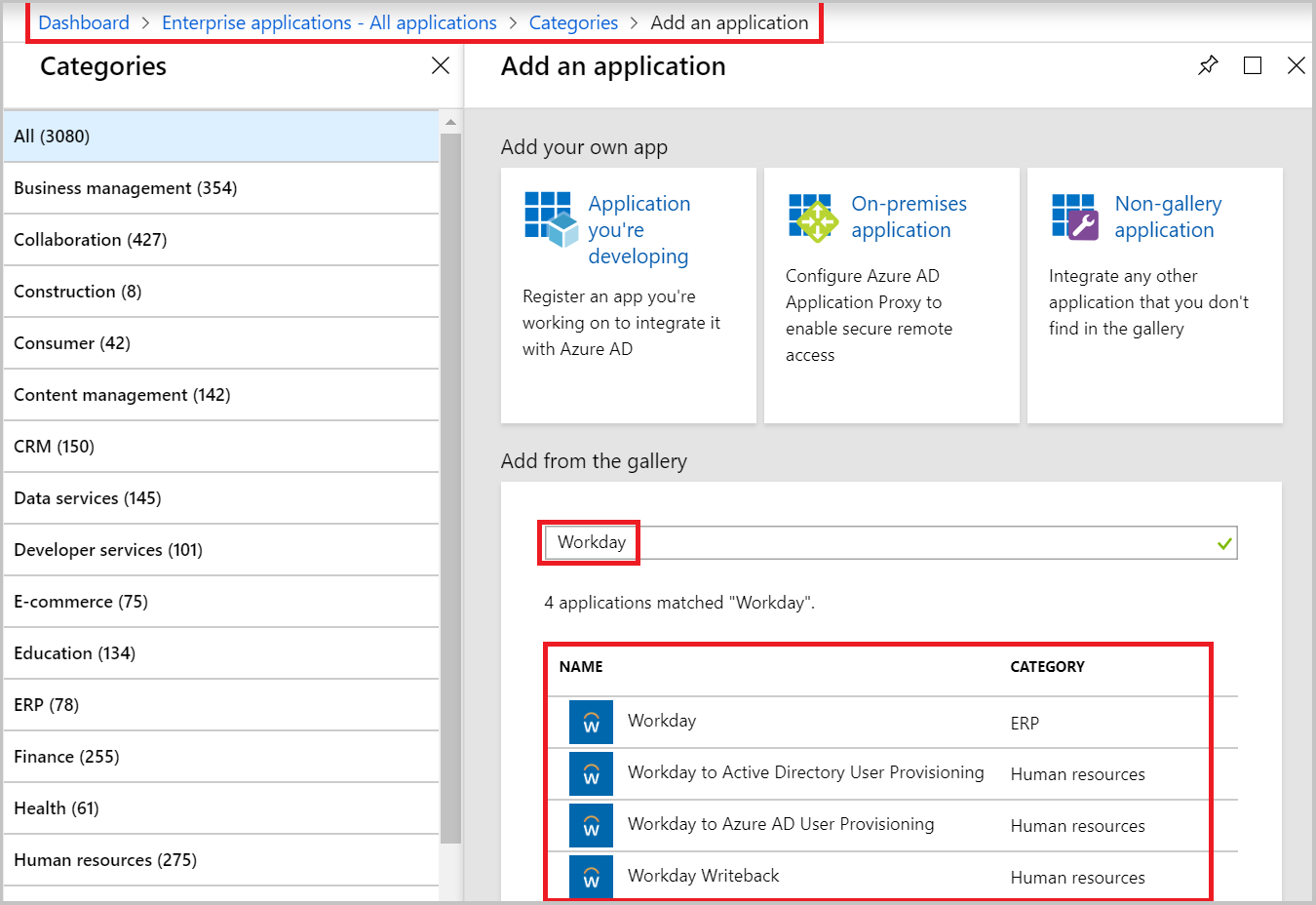

Um die Microsoft Entra-Bereitstellung von der HR-Cloud-App zu Active Directory zu unterstützen, können Sie über den Microsoft Entra-App-Katalog mehrere Bereitstellungsconnector-Apps hinzufügen:

- Benutzerbereitstellung von der HR-Cloud-App in Azure Active Directory: Diese Bereitstellungsconnector-App vereinfacht die Bereitstellung von Benutzerkonten von der HR-Cloud-App in einer einzelnen Azure Active Directory-Domäne. Wenn Sie über mehrere Domänen verfügen, können Sie eine Instanz dieser App aus dem Microsoft Entra-App-Katalog für jede Active Directory-Domäne hinzufügen, in der die Bereitstellung erfolgen soll.

- HR-Cloud-App für Microsoft Entra Benutzerbereitstellung: Microsoft Entra Connect ist das Tool zum Synchronisieren lokaler Active Directory-Benutzer mit Microsoft Entra ID. Die HR-Cloud-App für die Azure AD-Benutzerbereitstellung ist ein Connector, mit dem Sie reine Cloudbenutzer aus der HR-Cloud-App für einen einzelnen Microsoft Entra-Mandanten bereitstellen können.

- Rückschreiben in die HR-Cloud-App: Diese Bereitstellungsconnector-App ermöglicht das Rückschreiben der E-Mail-Adressen des Benutzers von Microsoft Entra ID in die HR-Cloud-App.

In der folgenden Abbildung sind die Workday-Connector-Apps aufgelistet, die im Microsoft Entra-App-Katalog verfügbar sind.

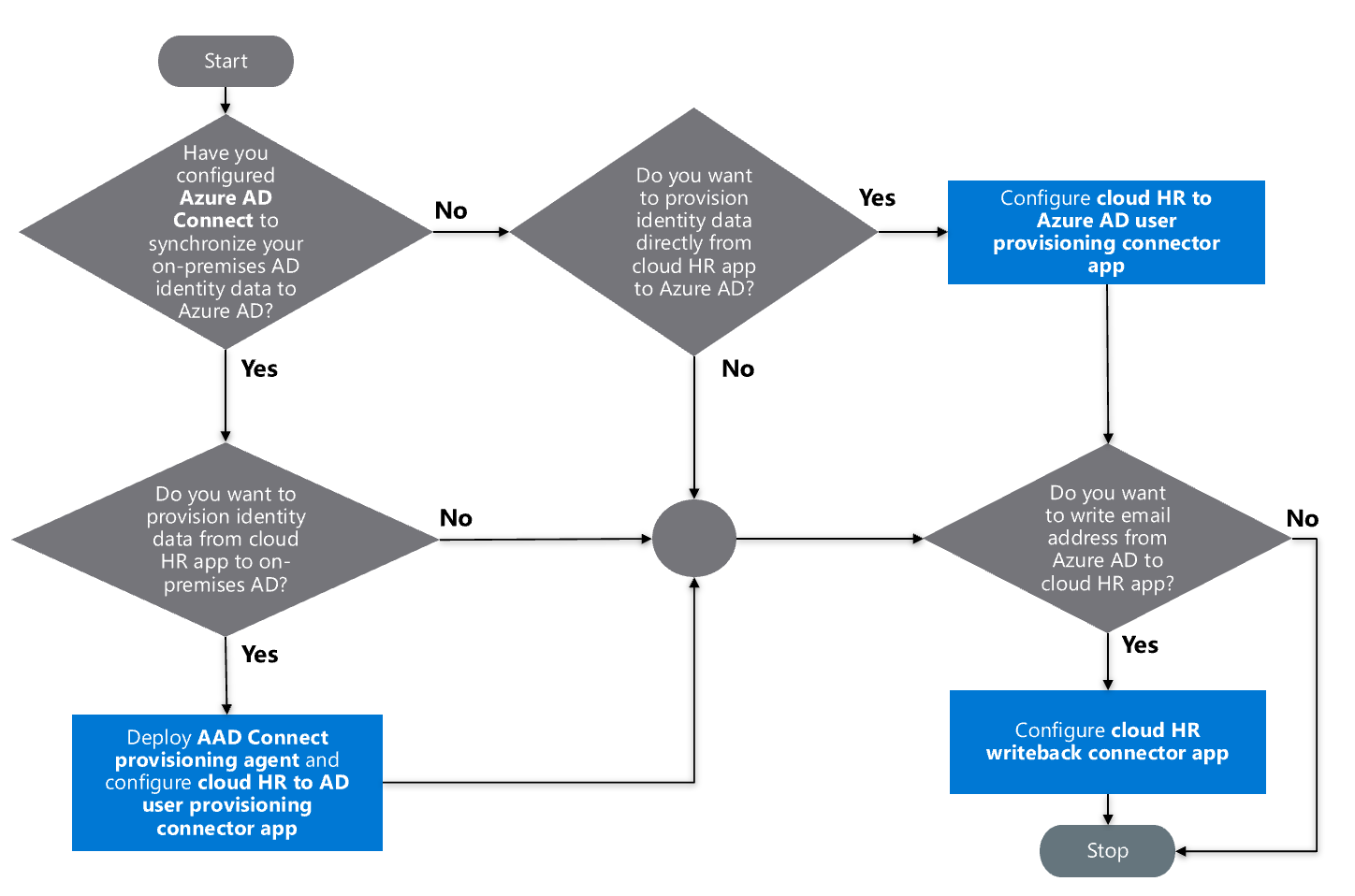

Flussdiagramm zum Entscheidungsprozess

Verwenden Sie das folgende Flussdiagramm für den Entscheidungsprozess, um zu ermitteln, welche HR-Cloudbereitstellungs-Apps für Ihr Szenario relevant sind.

Entwerfen der Bereitstellungstopologie des Microsoft Entra Connect-Bereitstellungsagents

Die Integration der Bereitstellung zwischen der HR-Cloud-App und Azure Active Directory setzt die folgenden vier Komponenten voraus:

- Mandant der HR-Cloud-App

- Bereitstellungsconnector-App

- Microsoft Entra Connect-Bereitstellungs-Agent

- Azure Active Directory-Domäne

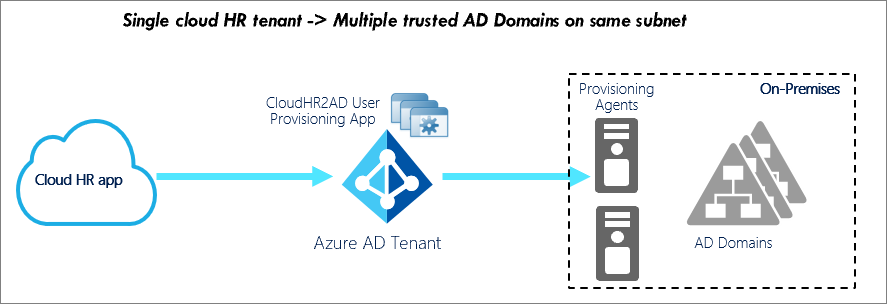

Die Bereitstellungstopologie des Microsoft Connect-Bereitstellungsagents hängt von der Anzahl der Mandanten der HR-Cloud-App und der untergeordneten Active Directory-Domänen ab, die Sie integrieren möchten. Wenn Sie über mehrere Azure Active Directory-Domänen verfügen, hängt es davon ab, ob die Azure Active Directory-Domänen zusammenhängend oder nicht zusammenhängend sind.

Wählen Sie auf der Grundlage Ihrer Entscheidung eines der Bereitstellungsszenarien aus:

- Einzelner HR-Cloud-App-Mandant > ausgerichtet auf einzelne oder mehrere untergeordnete Active Directory-Domänen in einer vertrauenswürdigen Gesamtstruktur

- Einzelner HR-Cloud-App-Mandant > ausgerichtet auf mehrere untergeordnete Domänen in einer nicht zusammenhängenden Active Directory-Gesamtstruktur

Einzelner HR-Cloud-App-Mandant > ausgerichtet auf einzelne oder mehrere untergeordnete Active Directory-Domänen in einer vertrauenswürdigen Gesamtstruktur

Folgende Produktionskonfigurationen werden empfohlen:

| Anforderung | Empfehlung |

|---|---|

| Anzahl der bereitzustellenden Microsoft Entra Connect-Bereitstellungsagenten. | Zwei (für Hochverfügbarkeit und Failover). |

| Anzahl der zu konfigurierenden Bereitstellungsconnector-Apps. | Eine App pro untergeordneter Domäne. |

| Server-Host für Microsoft Entra Connect-Bereitstellungsagent. | Windows Server 2016 mit „Sichtverbindung“ zu geografisch verteilten Active Directory-Domänencontrollern. Kann mit Microsoft Entra Connect-Dienst koexistieren. |

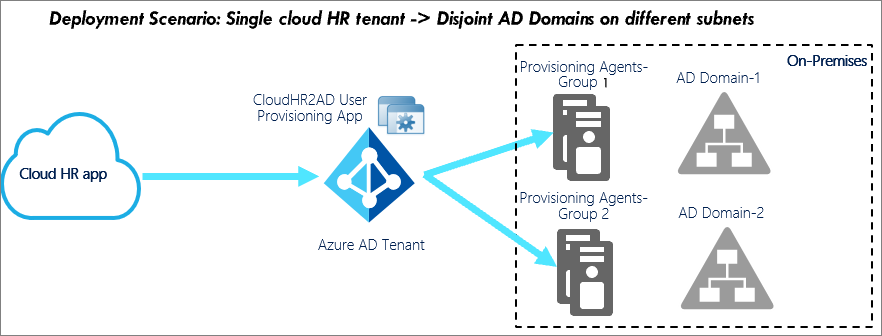

Einzelner HR-Cloud-App-Mandant > ausgerichtet auf mehrere untergeordnete Domänen in einer nicht zusammenhängenden Active Directory-Gesamtstruktur

Dieses Szenario umfasst die Bereitstellung von Benutzern von der HR-Cloud-App in Domänen in nicht zusammenhängenden Azure Active Directory-Gesamtstrukturen.

Folgende Produktionskonfigurationen werden empfohlen:

| Anforderung | Empfehlung |

|---|---|

| Anzahl der bereitzustellenden Microsoft Entra Connect-Bereitstellungsagenten. | Zwei pro zusammenhangloser Active Directory-Gesamtstruktur. |

| Anzahl der zu konfigurierenden Bereitstellungsconnector-Apps | Eine App pro untergeordneter Domäne. |

| Server-Host für Microsoft Entra Connect-Bereitstellungsagent. | Windows Server 2016 mit „Sichtverbindung“ zu geografisch verteilten Active Directory-Domänencontrollern. Kann mit Microsoft Entra Connect-Dienst koexistieren. |

Anforderungen an den Microsoft Entra Connect-Bereitstellungsagent

Die Lösung für die Bereitstellung der HR-Cloud-App für Active Directory-Benutzer erfordert die Bereitstellung von einem oder mehreren Microsoft Entra Connect-Bereitstellungsagents. Diese Agents müssen auf Servern bereitgestellt werden, auf denen Windows Server 2016 oder höher läuft. Die Server müssen über mindestens 4 GB RAM und .NET 4.7.1 Runtime verfügen. Stellen Sie sicher, dass der Hostserver Netzwerkzugriff auf die Azure Active Directory-Zieldomäne hat.

Um die lokale Umgebung vorzubereiten, registriert der Konfigurationsassistent des Microsoft Entra Connect-Bereitstellungsagents den Agent bei Ihrem Microsoft Entra-Mandanten, öffnet Ports, gestattet den Zugriff auf URLs und unterstützt die HTTPS-Proxy-Konfiguration für den ausgehenden Datenverkehr.

Der Bereitstellungs-Agent konfiguriert ein gruppenverwaltetes Dienstkonto (Group Managed Service Account, GMSA) für die Kommunikation mit den Active Directory-Domänen.

Sie können Domänencontroller auswählen, die Bereitstellungsanforderungen verarbeiten sollen. Wenn Sie über mehrere geografisch verteilte Domänencontroller verfügen, installieren Sie den Bereitstellungs-Agent am selben Standort wie Ihre bevorzugten Domänencontroller. Damit steigern Sie Zuverlässigkeit und Leistungsfähigkeit der End-to-End-Lösung.

Für die Hochverfügbarkeit können Sie auch mehrere Microsoft Entra Connect-Bereitstellungsagents bereitstellen. Registrieren Sie die Agents so, dass sie für den gleichen Satz von lokalen Azure Active Directory-Domänen zuständig sind.

Entwerfen der Bereitstellungstopologie der HR-Bereitstellungs-App

Abhängig von der Anzahl der Active Directory-Domänen, die an der Konfiguration der eingehenden Benutzerbereitstellung beteiligt sind, können Sie eine der folgenden Bereitstellungstopologien in Betracht ziehen. In jedem Topologiediagramm wird ein Beispielbereitstellungsszenario verwendet, um Konfigurationsaspekte hervorzuheben. Verwenden Sie das Beispiel, das Ihren Anforderungen am nächsten kommt, um die für Sie geeignete Konfiguration zu ermitteln.

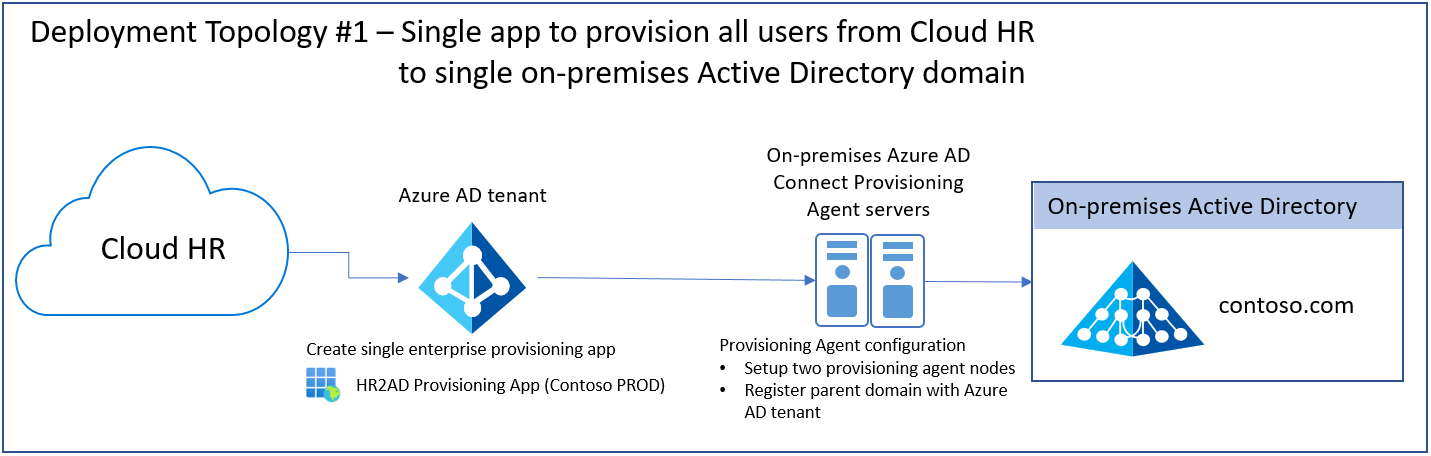

Bereitstellungstopologie 1: Eine einzige Anwendung zur Bereitstellung aller Benutzer aus der HR-Cloud-App für eine einzige lokale Active Directory-Domäne

Die erste Bereitstellungstopologie wird am häufigsten verwendet. Verwenden Sie diese Topologie, wenn Sie alle Benutzer von der HR-Cloud-App in einer einzelnen AD-Domäne bereitstellen müssen und für alle Benutzer dieselben Bereitstellungsregeln gelten.

Wichtige Konfigurationsaspekte

- Richten Sie zwei Bereitstellungs-Agent-Knoten für Hochverfügbarkeit und Failover ein.

- Verwenden Sie den Konfigurations-Assistenten für den Bereitstellungsagent, um Ihre AD-Domäne bei Ihrem Microsoft Entra-Mandanten zu registrieren.

- Wählen Sie beim Konfigurieren der Bereitstellungs-App in der Dropdownliste der registrierten Domänen die AD-Domäne aus.

- Wenn Sie Bereichsfilter verwenden, konfigurieren Sie das Flag Löschungen außerhalb des Bereichs überspringen, um versehentliche Kontodeaktivierungen zu verhindern.

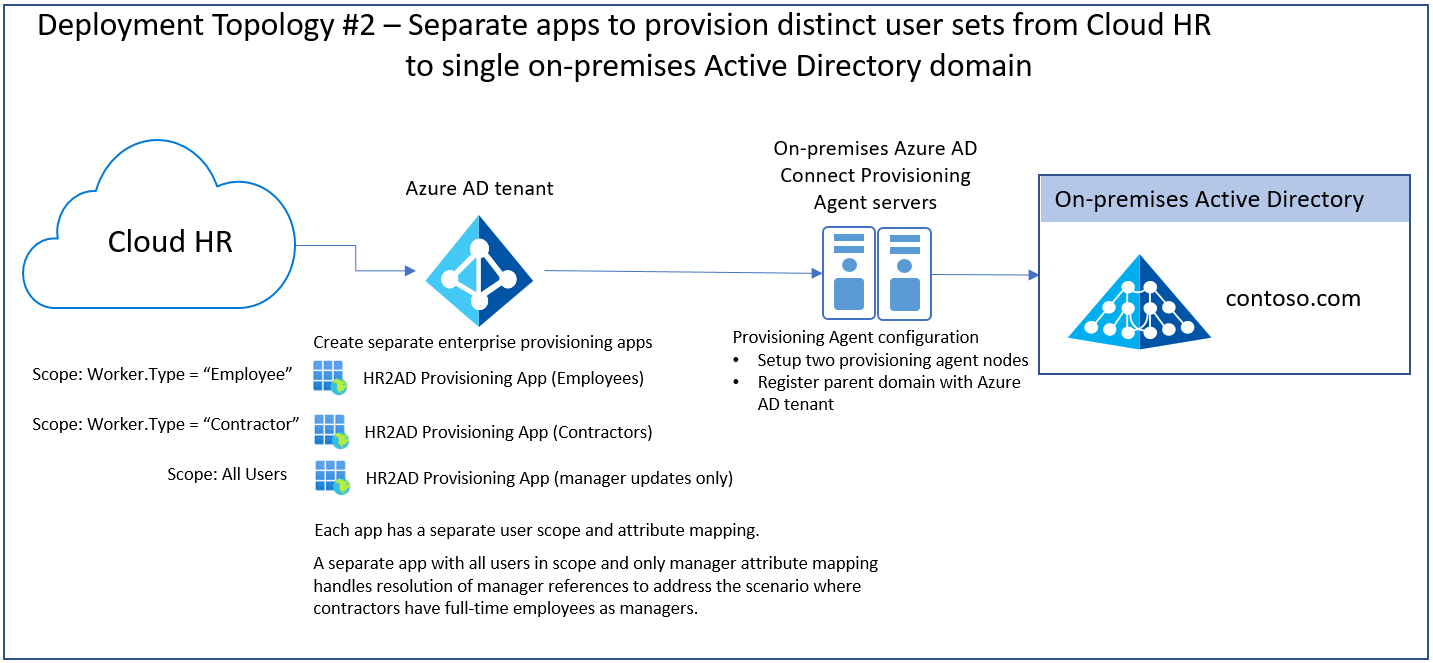

Bereitstellungstopologie 2: Getrennte Apps zur Bereitstellung verschiedener Benutzergruppen aus der HR-Cloud-App in einer einzigen lokalen Active Directory-Domäne

Diese Topologie unterstützt Unternehmensanforderungen, bei denen sich die Attributzuordnung und die Bereitstellungslogik abhängig von Benutzertyp (Mitarbeiter/Auftragnehmer), Benutzerstandort oder Geschäftseinheit des Benutzers unterscheiden. Sie können diese Topologie auch verwenden, um die Verwaltung und Wartung der eingehenden Benutzerbereitstellung basierend auf dem Geschäftsbereich oder dem Land/der Region zu delegieren.

Wichtige Konfigurationsaspekte

- Richten Sie zwei Bereitstellungs-Agent-Knoten für Hochverfügbarkeit und Failover ein.

- Erstellen Sie eine HR2AD-Bereitstellungs-App für jeden Benutzersatz, den Sie bereitstellen möchten.

- Verwenden Sie in der Bereitstellungs-App Bereichsfilter, um Benutzer für die Verarbeitung jeder Anwendung zu definieren.

- Erstellen Sie in dem Szenario, in dem Manager-Verweise über verschiedene Benutzergruppen hinweg aufgelöst werden müssen, eine separate HR2AD-Bereitstellungs-App. Zum Beispiel Auftragnehmer, die Führungskräften unterstellt sind, die Mitarbeiter sind. Verwenden Sie die separate App, um nur das Manager-Attribut zu aktualisieren. Legen Sie den Bereich dieser App auf alle Benutzer fest.

- Konfigurieren Sie das Flag zum Überspringen des Löschens von Benutzerkonten außerhalb des gültigen Bereichs, um versehentliche Kontodeaktivierungen zu verhindern.

Hinweis

Wenn Sie nicht über eine AD-Testdomäne verfügen und einen TEST-OE-Container in AD verwenden, können Sie diese Topologie verwenden, um zwei separate Apps – HR2AD (Prod) und HR2AD (Test) – zu erstellen. Verwenden Sie die App HR2AD (Test) , um die von Ihnen vorgenommenen Änderungen an der Attributzuordnung zu testen, bevor Sie diese zur App HR2AD (Prod) heraufstufen.

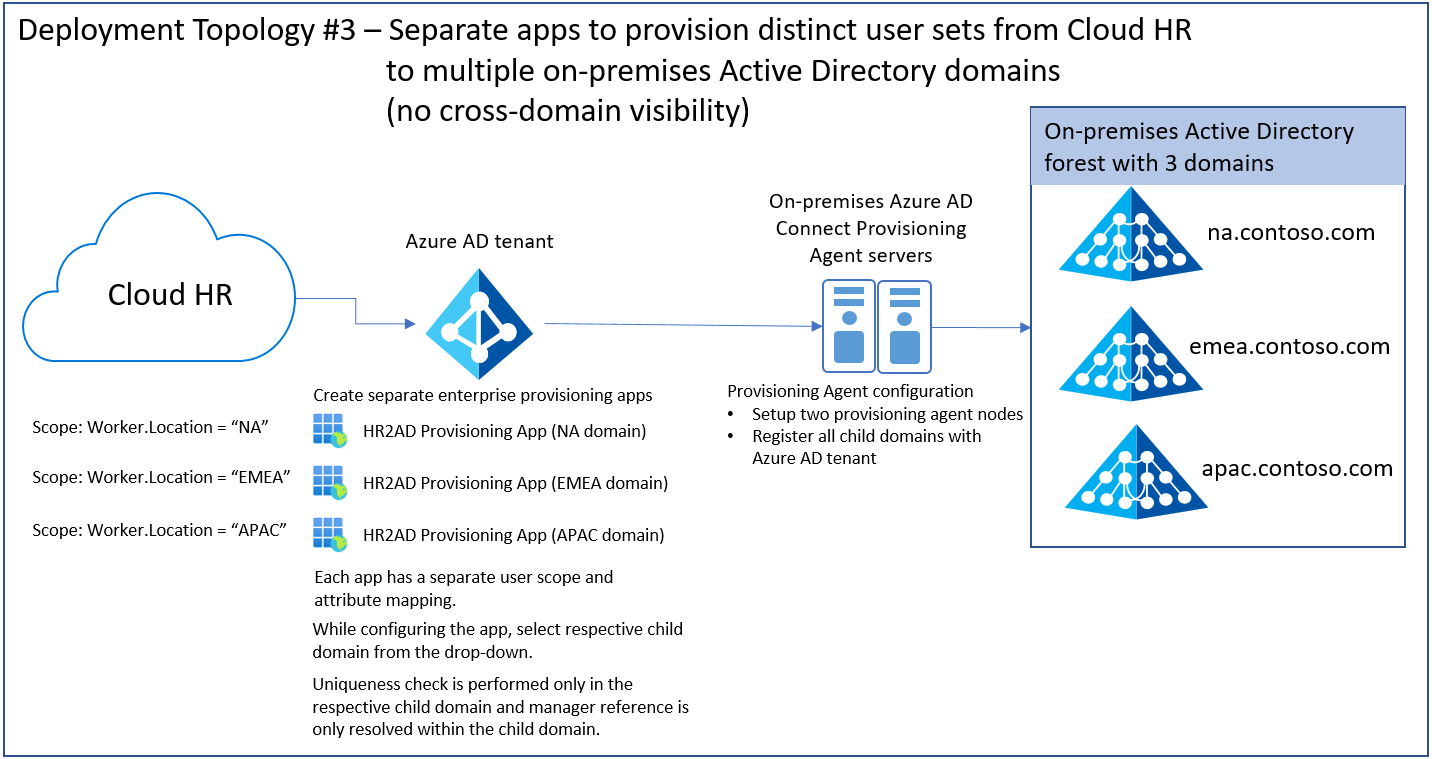

Bereitstellungstopologie 3: Separate Apps zum Bereitstellen unterschiedlicher Benutzersätze aus der HR-Cloud-App in mehreren lokalen Active Directory-Domänen (keine domänenübergreifende Sichtbarkeit)

Verwenden Sie Topologie drei, um mehrere unabhängige untergeordnete AD-Domänen zu verwalten, die zu derselben Gesamtstruktur gehören. Stellen Sie sicher, dass Manager immer in derselben Domäne wie der Benutzer vorhanden sind. Stellen Sie außerdem sicher, dass Ihre Regeln zur Erzeugung eindeutiger IDs für Attribute wie userPrincipalName, samAccountName und mail keine gesamtstrukturweite Suche erfordern. Topologie 3 bietet die Flexibilität, die Verwaltung der einzelnen Bereitstellungsaufträge nach Domänengrenzen zu delegieren.

Ein Beispiel: Im Diagramm werden die Bereitstellungs-Apps für jede geografische Region eingerichtet: Nordamerika (NA), Europa, Naher Osten und Afrika (EMEA) und Asien-Pazifik (APAC). Je nach Standort werden Benutzer in der jeweiligen AD-Domäne bereitgestellt. Die delegierte Verwaltung der Bereitstellungs-App ist möglich, sodass EMEA-Administratoren die Bereitstellungskonfiguration von Benutzern, die zur Region „EMEA“ gehören, unabhängig verwalten können.

Wichtige Konfigurationsaspekte

- Richten Sie zwei Bereitstellungs-Agent-Knoten für Hochverfügbarkeit und Failover ein.

- Verwenden Sie den Konfigurations-Assistenten für den Bereitstellungsagent, um alle untergeordneten AD-Domänen bei Ihrem Microsoft Entra-Mandanten zu registrieren.

- Erstellen Sie eine separate HR2AD-Bereitstellungs-App für jede Zieldomäne.

- Wählen Sie beim Konfigurieren der Bereitstellungs-App in der Dropdownliste der verfügbaren AD-Domänen die entsprechende untergeordnete AD-Domäne aus.

- Verwenden Sie in der Bereitstellungs-App Bereichsfilter, um Benutzer für die Verarbeitung jeder App zu definieren.

- Konfigurieren Sie das Flag zum Überspringen des Löschens von Benutzerkonten außerhalb des gültigen Bereichs, um versehentliche Kontodeaktivierungen zu verhindern.

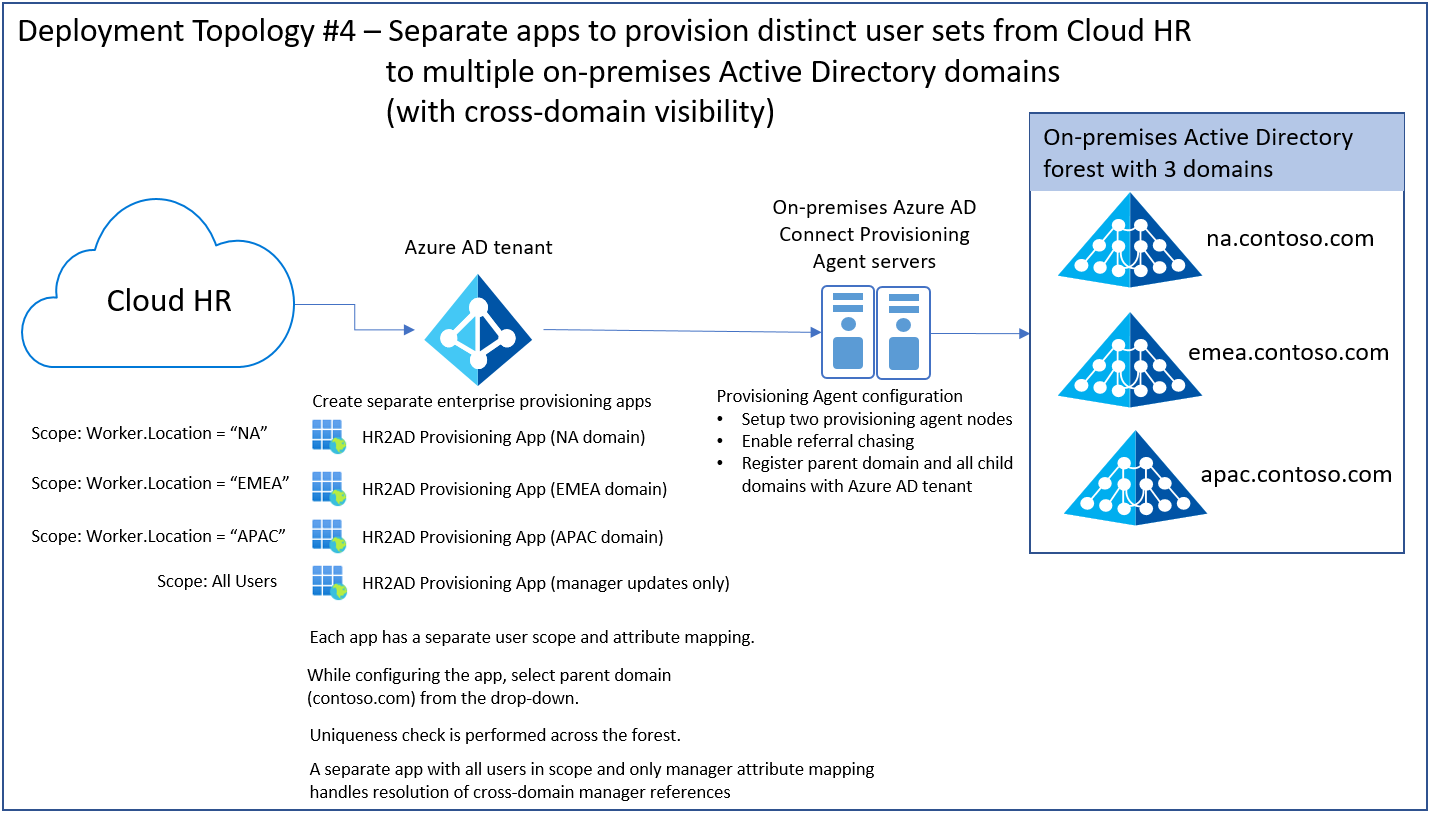

Bereitstellungstopologie 4: Separate Apps zum Bereitstellen unterschiedlicher Benutzersätze aus der HR-Cloud-App in mehreren lokalen Active Directory-Domänen (mit domänenübergreifender Sichtbarkeit)

Verwenden Sie Topologie 4, um mehrere unabhängige untergeordnete AD-Domänen zu verwalten, die zu derselben Gesamtstruktur gehören. Der Manager eines Benutzers kann sich in einer anderen Domäne befinden. Außerdem erfordern Ihre Regeln zur Erzeugung eindeutiger IDs für Attribute wie userPrincipalName, samAccountName und mail eine gesamtstrukturweite Suche.

Ein Beispiel: Im Diagramm werden die Bereitstellungs-Apps für jede geografische Region eingerichtet: Nordamerika (NA), Europa, Naher Osten und Afrika (EMEA) und Asien-Pazifik (APAC). Je nach Standort werden Benutzer in der jeweiligen AD-Domäne bereitgestellt. Domänenübergreifende Manager-Verweise und die gesamtstrukturweite Suche werden durch Aktivieren der Empfehlungsverfolgung für den Bereitstellungs-Agent verarbeitet.

Wichtige Konfigurationsaspekte

- Richten Sie zwei Bereitstellungs-Agent-Knoten für Hochverfügbarkeit und Failover ein.

- Konfigurieren Sie die Empfehlungsverfolgung für den Bereitstellungs-Agent.

- Verwenden Sie den Konfigurations-Assistenten für den Bereitstellungsagent, um die übergeordnete AD-Domäne und alle untergeordneten AD-Domänen bei Ihrem Microsoft Entra-Mandanten zu registrieren.

- Erstellen Sie eine separate HR2AD-Bereitstellungs-App für jede Zieldomäne.

- Wählen Sie beim Konfigurieren der einzelnen Bereitstellungs-Apps in der Dropdownliste der verfügbaren AD-Domänen die übergeordnete AD-Domäne aus. Durch Auswählen der übergeordneten Domäne wird eine gesamtstrukturweite Suche sichergestellt, während eindeutige Werte für Attribute wie userPrincipalName, samAccountName und mail generiert werden.

- Verwenden Sie parentDistinguishedName mit Ausdruckszuordnung, um Benutzer in der richtigen untergeordneten Domäne und im OE-Container dynamisch zu erstellen.

- Verwenden Sie in der Bereitstellungs-App Bereichsfilter, um Benutzer für die Verarbeitung jeder App zu definieren.

- Erstellen Sie zum Auflösen domänenübergreifender Manager-Verweise eine separate HR2AD-Bereitstellungs-App, um nur das manager-Attribut zu aktualisieren. Legen Sie den Bereich dieser App auf alle Benutzer fest.

- Konfigurieren Sie das Flag zum Überspringen des Löschens von Benutzerkonten außerhalb des gültigen Bereichs, um versehentliche Kontodeaktivierungen zu verhindern.

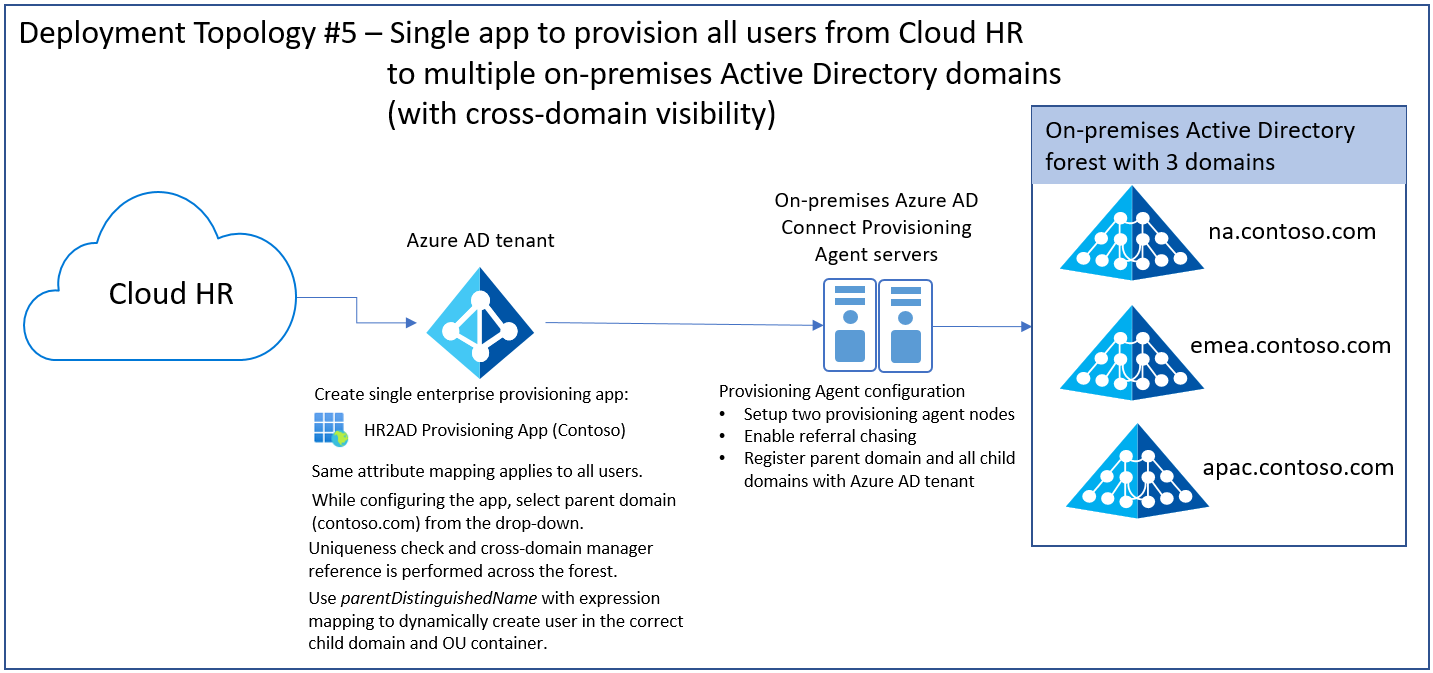

Bereitstellungstopologie 5: Einzelne App zum Bereitstellen aller Benutzer von der HR-Cloud-App in mehreren lokalen Active Directory-Domänen (mit domänenübergreifender Sichtbarkeit)

Verwenden Sie diese Topologie, um alle Benutzer, die Ihrer übergeordneten AD-Domäne und Ihren untergeordneten AD-Domänen angehören, mit einer einzelnen Bereitstellungs-App zu verwalten. Diese Topologie wird empfohlen, wenn für alle Domänen einheitliche Bereitstellungsregeln gelten und keine delegierte Verwaltung von Bereitstellungsaufträgen erforderlich ist. Diese Topologie unterstützt das Auflösen domänenübergreifender Manager-Verweise und ermöglicht die Durchführung einer gesamtstrukturweiten Eindeutigkeitsprüfung.

Beispiel: Im Diagramm verwaltet eine einzige Bereitstellungs-App Benutzer in drei verschiedenen untergeordneten Domänen, die nach Regionen gruppiert sind: Nordamerika (NA), Europa, Naher Osten und Afrika (EMEA) und Asien-Pazifik (APAC). Die Attributzuordnung für parentDistinguishedName wird verwendet, um einen Benutzer in der entsprechenden untergeordneten Domäne dynamisch zu erstellen. Domänenübergreifende Manager-Verweise und die gesamtstrukturweite Suche werden durch Aktivieren der Empfehlungsverfolgung für den Bereitstellungs-Agent verarbeitet.

Wichtige Konfigurationsaspekte

- Richten Sie zwei Bereitstellungs-Agent-Knoten für Hochverfügbarkeit und Failover ein.

- Konfigurieren Sie die Empfehlungsverfolgung für den Bereitstellungs-Agent.

- Verwenden Sie den Konfigurations-Assistenten für den Bereitstellungsagent, um die übergeordnete AD-Domäne und alle untergeordneten AD-Domänen bei Ihrem Microsoft Entra-Mandanten zu registrieren.

- Erstellen Sie eine einzelne HR2AD-Bereitstellungs-App für die gesamte Gesamtstruktur.

- Wählen Sie beim Konfigurieren der Bereitstellungs-App in der Dropdownliste der verfügbaren AD-Domänen die übergeordnete AD-Domäne aus. Durch Auswählen der übergeordneten Domäne wird eine gesamtstrukturweite Suche sichergestellt, während eindeutige Werte für Attribute wie userPrincipalName, samAccountName und mail generiert werden.

- Verwenden Sie parentDistinguishedName mit Ausdruckszuordnung, um Benutzer in der richtigen untergeordneten Domäne und im OE-Container dynamisch zu erstellen.

- Wenn Sie Bereichsfilter verwenden, konfigurieren Sie das Flag Löschungen außerhalb des Bereichs überspringen, um versehentliche Kontodeaktivierungen zu verhindern.

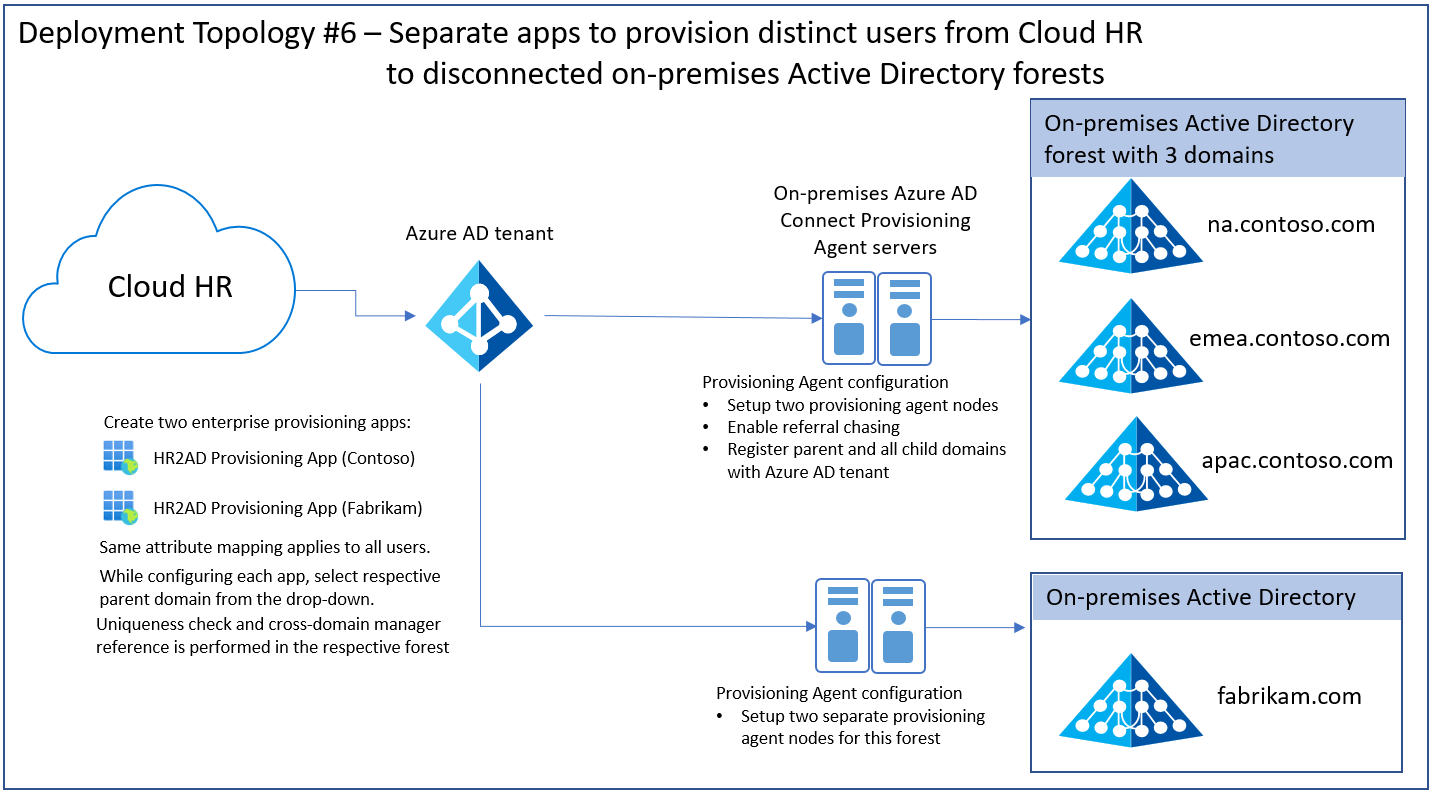

Bereitstellungstopologie 6: Separate Apps zum Bereitstellen unterschiedlicher Benutzer von der HR-Cloud-App in getrennten lokalen Active Directory-Gesamtstrukturen

Verwenden Sie diese Topologie, wenn Ihre IT-Infrastruktur getrennte/nicht zusammenhängende AD-Gesamtstrukturen umfasst und Sie Benutzer basierend auf der Unternehmenszugehörigkeit in verschiedenen Gesamtstrukturen bereitstellen müssen. Beispiel: Benutzer, die für die Niederlassung Contoso arbeiten, müssen in der Domäne contoso.com bereitgestellt werden, während Benutzer, die für die Niederlassung Fabrikam arbeiten, in der Domäne fabrikam.com bereitgestellt werden müssen.

Wichtige Konfigurationsaspekte

- Richten Sie zwei verschiedene Sätze von Bereitstellungs-Agents (jeweils einen für jede Gesamtstruktur) für Hochverfügbarkeit und Failover ein.

- Erstellen Sie zwei verschiedene Bereitstellungs-Apps, eine für jede Gesamtstruktur.

- Wenn Sie domänenübergreifende Verweise innerhalb der Gesamtstruktur auflösen müssen, aktivieren Sie die Empfehlungsverfolgung für den Bereitstellungs-Agent.

- Erstellen Sie eine separate HR2AD-Bereitstellungs-App für jede getrennte Gesamtstruktur.

- Wählen Sie beim Konfigurieren der einzelnen Bereitstellungs-Apps in der Dropdownliste der verfügbaren AD-Domänen die entsprechende übergeordnete AD-Domäne aus.

- Konfigurieren Sie das Flag zum Überspringen des Löschens von Benutzerkonten außerhalb des gültigen Bereichs, um versehentliche Kontodeaktivierungen zu verhindern.

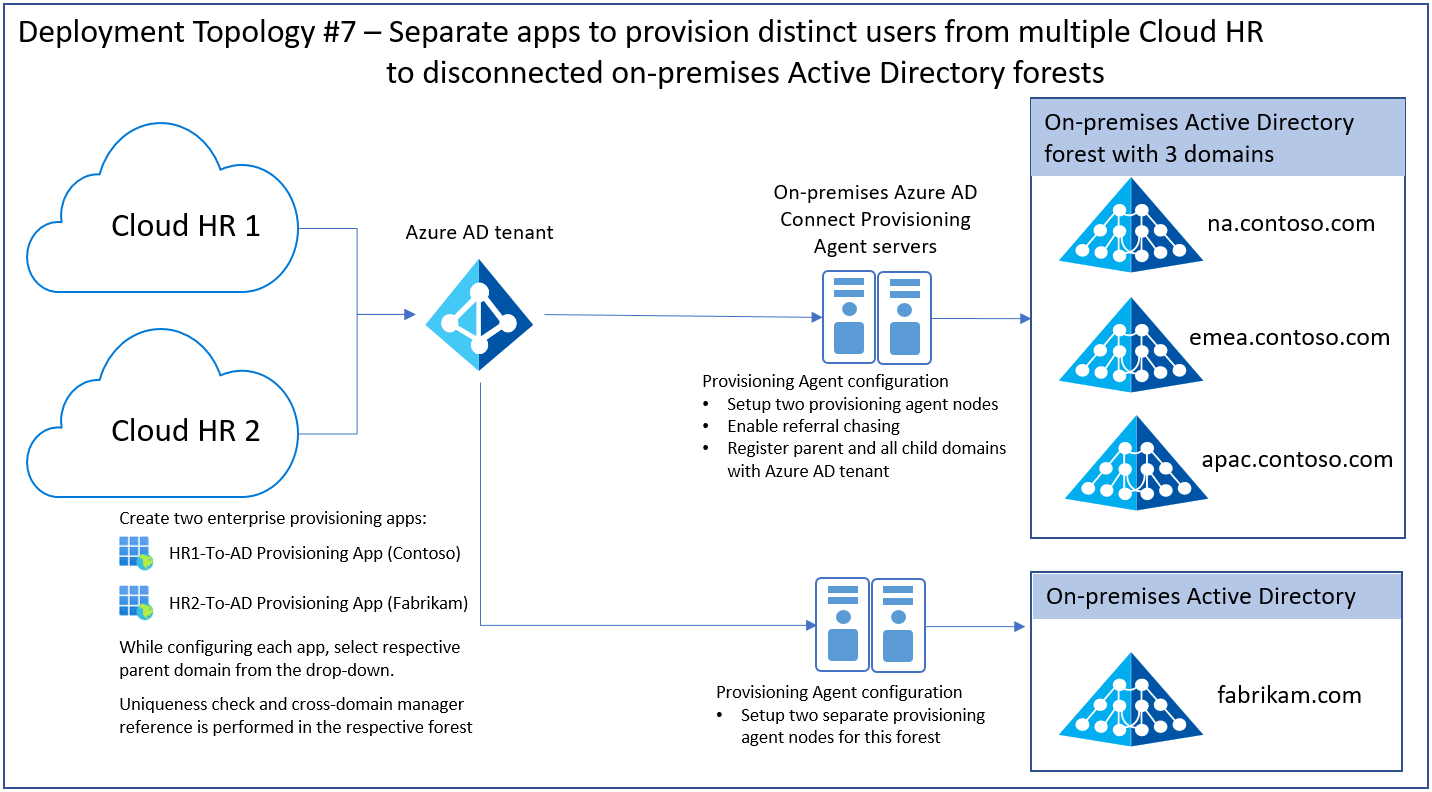

Bereitstellungstopologie 7: Separate Apps zum Bereitstellen unterschiedlicher Benutzer von mehreren HR-Cloud-Apps in getrennten lokalen Active Directory-Gesamtstrukturen

In großen Organisationen ist es nicht ungewöhnlich, dass mehrere HR-Systeme verwendet werden. In Szenarien mit Unternehmensfusionen und -übernahmen kann es vorkommen, dass Sie Ihre lokale Active Directory-Instanz mit mehreren HR-Quellen verbinden müssen. Wenn Sie über mehrere HR-Quellen verfügen und die Identitätsdaten aus diesen HR-Quellen entweder an dieselben oder an verschiedene lokale Active Directory-Domänen übertragen möchten, empfehlen wir diese Topologie.

Wichtige Konfigurationsaspekte

- Richten Sie zwei verschiedene Sätze von Bereitstellungs-Agents (jeweils einen für jede Gesamtstruktur) für Hochverfügbarkeit und Failover ein.

- Wenn Sie domänenübergreifende Verweise innerhalb der Gesamtstruktur auflösen müssen, aktivieren Sie die Empfehlungsverfolgung für den Bereitstellungs-Agent.

- Erstellen Sie eine separate HR2AD-Bereitstellungs-App für jede Kombination aus HR-System und lokaler Active Directory-Instanz.

- Wählen Sie beim Konfigurieren der einzelnen Bereitstellungs-Apps in der Dropdownliste der verfügbaren AD-Domänen die entsprechende übergeordnete AD-Domäne aus.

- Konfigurieren Sie das Flag zum Überspringen des Löschens von Benutzerkonten außerhalb des gültigen Bereichs, um versehentliche Kontodeaktivierungen zu verhindern.

Planen von Bereichsfiltern und Attributzuordnung

Wenn Sie die Bereitstellung von der HR-Cloud-App in Active Directory oder Microsoft Entra ID aktivieren, werden im Microsoft Entra Admin Center die Attributwerte durch Attributzuordnung gesteuert.

Definieren von Bereichsfiltern

Verwenden Sie Bereichsfilter, um die attributbasierten Regeln zu definieren, die bestimmen, welche Benutzer von der HR-Cloud-App in Active Directory oder Microsoft Entra ID bereitgestellt werden sollen.

Wenn Sie den Einstellungsprozess starten, erfassen Sie die folgenden Anforderungen:

- Wird die HR-Cloud-App sowohl für Mitarbeiter als auch für vorübergehend Beschäftigte verwendet?

- Planen Sie, die HR-Cloud-App für die Microsoft Entra-Benutzerbereitstellung zu verwenden, um sowohl Mitarbeiter als auch vorübergehend Beschäftigte zu verwalten?

- Planen Sie den Rollout der HR-Cloud-App für die Microsoft Entra-Benutzerbereitstellung nur für eine Teilmenge der Benutzer der HR-Cloud-App? Zum Beispiel nur für Mitarbeiter?

Abhängig von Ihren Anforderungen können Sie bei der Konfiguration der Attributzuordnungen das Feld Quellobjektbereich so festlegen, dass Sie auswählen können, welche Benutzergruppen in der HR-Cloud-App für die Bereitstellung in Azure Active Directory in Frage kommen. Weitere Informationen zu häufig verwendeten Bereichsfiltern finden Sie im Tutorial zur HR-Cloud-App.

Festlegen von übereinstimmenden Attributen

Mit der Bereitstellung erhalten Sie die Möglichkeit, bestehende Konten zwischen Quell- und Zielsystem abzugleichen. Wenn Sie die HR-Cloud-App in den Microsoft Entra-Bereitstellungsdienst integrieren, können Sie die Attributzuordnung konfigurieren und bestimmen, welche Benutzerdaten von der HR-Cloud-App in Active Directory oder Microsoft Entra ID fließen sollen.

Wenn Sie den Einstellungsprozess starten, erfassen Sie die folgenden Anforderungen:

- Welche eindeutige ID in dieser HR-Cloud-App soll zum Identifizieren der einzelnen Benutzer verwendet werden?

- Wie gehen Sie aus der Sicht des Identitätslebenszyklus mit Wiedereinstellungen um? Behalten Wiedereinstellungen ihre alte Mitarbeiter-ID?

- Verarbeiten Sie vordatierte Einstellungen, und erstellen Sie bereits im voraus Azure Active Directory-Konten für diese Personen?

- Wie gehen Sie in Hinblick auf den Identitätslebenszyklus mit der Umwandlung von einem Mitarbeiter zu einem vorübergehend Beschäftigten bzw. umgekehrt um?

- Behalten umgewandelte Benutzer ihre alten Azure Active Directory-Konten oder erhalten sie neue?

Je nach Anforderungen unterstützt Microsoft Entra ID durch die Bereitstellung konstanter Werte oder das Schreiben von Ausdrücken für Attributzuordnungen die direkte Attributzuordnung (Attribut-Attribut). Mithilfe dieser Flexibilität können Sie genau steuern, was im Attribut der Ziel-App eingetragen wird. Mit Microsoft Graph API und dem Graph-Explorer können Sie die Attributzuordnungen und das Schema Ihrer Benutzerbereitstellung in eine JSON-Datei exportieren und wieder in Microsoft Entra ID importieren.

Standardmäßig wird das Attribut in der HR-Cloud-App, das die eindeutige Mitarbeiter-ID darstellt, als übereinstimmendes Attribut verwendet, das dem eindeutigen Attribut in Azure Active Directory zugeordnet wird. Im Szenario mit der Workday-App wird z. B. das Workday-Attribut WorkerID dem Azure Active Directory-Attribut employeeID zugeordnet.

Sie können mehrere übereinstimmende Attribute festlegen und geeignete Prioritäten zuweisen. Sie werden nach der Rangfolge für den Abgleich ausgewertet. Sobald eine Übereinstimmung gefunden wird, werden keine weiteren Attribute für den Abgleich mehr ausgewertet.

Sie können auch die Standardattributzuordnungen anpassen und z. B. vorhandene Attributzuordnungen ändern oder löschen. Sie können auch je nach geschäftlichem Bedarf neue Attributzuordnungen erstellen. Weitere Informationen finden Sie im Tutorial zur HR-Cloud-App (z. B. Workday) in der Liste mit den benutzerdefinierten Attributen für die Zuordnung.

Bestimmen des Benutzerkontostatus

Standardmäßig ordnet die Bereitstellungsconnector-App den Status des HR-Benutzerprofils dem Status des Benutzerkontos zu. Anhand des Status wird bestimmt, ob das Benutzerkonto aktiviert oder deaktiviert werden soll.

Erfassen Sie die folgenden Anforderungen, wenn Sie den Prozess für Einstellungen/Kündigungen starten.

| Prozess | Requirements (Anforderungen) |

|---|---|

| Einstellungen | Wie gehen Sie aus der Sicht des Identitätslebenszyklus mit Wiedereinstellungen um? Behalten Wiedereinstellungen ihre alte Mitarbeiter-ID? |

| Verarbeiten Sie vordatierte Einstellungen, und erstellen Sie bereits im voraus Azure Active Directory-Konten für diese Personen? Werden diese Konten im aktivierten oder deaktivierten Zustand erstellt? | |

| Wie gehen Sie in Hinblick auf den Identitätslebenszyklus mit der Umwandlung von einem Mitarbeiter zu einem vorübergehend Beschäftigten bzw. umgekehrt um? | |

| Behalten umgewandelte Benutzer ihre alten Azure Active Directory-Konten oder erhalten sie neue? | |

| Kündigungen | Werden Kündigungen von Mitarbeitern und vorübergehend Beschäftigten in Azure Active Directory unterschiedlich behandelt? |

| Welche Stichtage werden für die Verarbeitung der Benutzerkündigung berücksichtigt? | |

| Wie wirken sich Umwandlungen von Mitarbeitern und vorübergehend Beschäftigten auf bestehende Azure Active Directory-Konten aus? | |

| Wie verarbeiten Sie den Vorgang „Widerruf“ in Azure Active Directory? Widerrufvorgänge müssen verarbeitet werden, wenn im Rahmen des Einstellungsprozesses in Azure Active Directory vordatierte Einstellungen erstellt werden. |

Abhängig von Ihren Anforderungen können Sie die Zuordnungslogik mithilfe von Microsoft Entra-Ausdrücken so anpassen, dass das Active Directory-Konto basierend auf einer Kombination von Datenpunkten aktiviert oder deaktiviert wird.

Zuordnen von HR-Cloud-App- zu Azure Active Directory-Benutzerattributen

Jede HR-Cloud-App ist werksseitig mit standardmäßigen Zuordnungen von HR-Cloud-App zu Azure Active Directory ausgestattet.

Erfassen Sie die folgenden Anforderungen, wenn Sie den Prozess für Einstellungen/Wechsel/Kündigungen starten.

| Prozess | Requirements (Anforderungen) |

|---|---|

| Einstellungen | Verläuft der Azure Active Directory-Kontoerstellungsprozess manuell, automatisch oder teilweise automatisch? |

| Planen Sie, benutzerdefinierte Attribute von der HR-Cloud-App an Azure Active Directory weiterzugeben? | |

| Wechsel | Welche Attribute möchten Sie verarbeiten, wenn in der HR-Cloud-App ein Wechselvorgang stattfindet? |

| Führen Sie zum Zeitpunkt der Benutzeraktualisierung bestimmte Attributprüfungen durch? Wenn ja, geben Sie Details an. | |

| Kündigungen | Werden Kündigungen von Mitarbeitern und vorübergehend Beschäftigten in Azure Active Directory unterschiedlich behandelt? |

| Welche Stichtage werden für die Verarbeitung der Benutzerkündigung berücksichtigt? | |

| Wie wirken sich Umwandlungen von Mitarbeitern und vorübergehend Beschäftigten auf bestehende Azure Active Directory-Konten aus? |

Je nach Ihren Anforderungen können Sie die Zuordnungen an Ihre Integrationsziele anpassen. Weitere Informationen finden Sie im Tutorial zur jeweiligen HR-Cloud-App (z. B. Workday) in der Liste mit den benutzerdefinierten Attributen für die Zuordnung.

Generieren von eindeutigen Attributwerten

Attribute wie CN, samAccountName und der UPN weisen eindeutige Einschränkungen auf. Sie müssen möglicherweise eindeutige Attributwerte generieren, wenn Sie den Joiners-Prozess initiieren.

Die Microsoft Entra ID-Funktion SelectUniqueValues wertet jede Regel aus und anschließend wird der Wert überprüft, der generiert wurde, um die Eindeutigkeit im Zielsystem sicherzustellen. Ein Beispiel finden Sie unter Generieren eines eindeutigen Werts für das Attribut „userPrincipalName (UPN)“.

Hinweis

Diese Funktion wird derzeit nur für Workday in Active Directory, SAP SuccessFactors in der Active Directory-Benutzerbereitstellung und API-gesteuerte Bereitstellung für lokales Active Directory unterstützt. Sie wird nicht für die Verwendung mit anderen Bereitstellungs-Apps unterstützt.

Konfigurieren der Containerzuweisung für Organisationseinheiten in Azure Active Directory

Häufig müssen Azure Active Directory-Benutzerkonten auf Basis von Geschäftseinheiten, Standorten und Abteilungen in Container platziert werden. Wenn Sie einen Wechselprozess initiieren und damit eine Änderung der Aufsichtsorganisation verbunden ist, müssen Sie den Benutzer möglicherweise in Azure Active Directory von einer Organisationseinheit in eine andere verschieben.

Verwenden Sie die Funktion Switch(), um die Geschäftslogik für die Zuordnung der Organisationseinheit zu konfigurieren und sie dem Azure Active Directory-Attribut parentDistinguishedName zuzuordnen.

Wenn Sie z. B. Benutzer in der Organisationseinheit auf der Grundlage des Personalabteilungsattributs Municipality (Gemeinde) erstellen möchten, können Sie den folgenden Ausdruck verwenden:

Switch([Municipality], "OU=Default,OU=Users,DC=contoso,DC=com", "Dallas", "OU=Dallas,OU=Users,DC=contoso,DC=com", "Austin", "OU=Austin,OU=Users,DC=contoso,DC=com", "Seattle", "OU=Seattle,OU=Users,DC=contoso,DC=com", "London", "OU=London,OU=Users,DC=contoso,DC=com")

Mit diesem Ausdruck wird das Benutzerkonto in der entsprechenden OE erstellt, wenn der Wert für die Gemeinde Dallas, Austin, Seattle oder London lautet. Wenn es keine Übereinstimmung gibt, wird das Konto in der Standardorganisationseinheit erstellt.

Planen Sie die Zustellung von Kennwörtern für neue Benutzerkonten.

Wenn Sie den Einstellungsprozess starten, müssen Sie ein temporäres Kennwort für neue Benutzerkonten festlegen und zustellen. Mit der Benutzerbereitstellung von der HR-Cloud-App in Microsoft Entra können Sie am ersten Tag für den Benutzer die SSPR-Funktion (Self-Service-Kennwortzurücksetzung) von Microsoft Entra ID einführen.

SSPR ist für IT-Administratoren eine einfache Möglichkeit, Benutzern das Zurücksetzen ihrer Kennwörter oder das Entsperren ihrer Konten zu ermöglichen. Sie können das Attribut Mobiltelefonnummer von der HR-Cloud-App in Active Directory bereitstellen und mit Microsoft Entra ID synchronisieren. Sobald Microsoft Entra ID das Attribut Mobiltelefonnummer enthält, können Sie SSPR für das Benutzerkonto aktivieren. Am ersten Tag kann der neue Benutzer dann die registrierte und überprüfte Mobiltelefonnummer zur Authentifizierung verwenden. Details zum Vorabausfüllen von Authentifizierungskontaktinformationen finden Sie in der SSPR-Dokumentation.

Planen des erster Zyklus

Bei der ersten Ausführung des Microsoft Entra-Bereitstellungsdiensts führt dieser einen ersten Zyklus für die HR-Cloud-App durch, um eine Momentaufnahme aller Benutzerobjekte in der HR-Cloud-App zu erstellen. Die für die ersten Zyklen erforderliche Zeit ist direkt davon abhängig, wie viele Benutzer im Quellsystem vorhanden sind. Der erste Zyklus für einige HR-Cloud-Apps mit über 100.000 Benutzern kann sehr lange dauern.

Führen Sie bei großen HR-Cloud-App-Mandanten (>30.000 Benutzer) den ersten Zyklus schrittweise aus. Starten Sie die inkrementellen Updates erst dann, wenn Sie überprüft haben, ob in Azure Active Directory die richtigen Attribute für verschiedene Benutzerbereitstellungsszenarien festgelegt sind. Halten Sie die folgende Reihenfolge ein.

- Führen Sie den ersten Zyklus nur für eine begrenzte Anzahl von Benutzern durch, indem Sie den Bereichsfilter festlegen.

- Überprüfen Sie die Azure Active Directory-Kontobereitstellung und die für die Benutzer festgelegten Attributwerte, die für die erste Ausführung ausgewählt wurden. Wenn das Ergebnis Ihren Erwartungen entspricht, erweitern Sie den Bereichsfilter, um schrittweise weitere Benutzer einzubeziehen, und überprüfen Sie dann die Ergebnisse für die zweite Ausführung.

Wenn Sie mit den Ergebnissen des ersten Zyklus für Testbenutzer zufrieden sind, starten Sie die inkrementellen Updates.

Planen von Tests und der Sicherheit

Eine Bereitstellung besteht aus mehreren Phasen, die vom ersten Pilotversuch bis zum Aktivieren der Benutzerbereitstellung reichen. Stellen Sie in jeder Phase sicher, dass Sie auf erwartete Ergebnisse testen. Überwachen Sie außerdem die Bereitstellungszyklen.

Planen von Tests

Überprüfen Sie nach der Konfiguration der Benutzerbereitstellung von der HR-Cloud-App in Microsoft Entra anhand von Testfällen, ob diese Lösung den Anforderungen Ihres Unternehmens entspricht.

| Szenarien | Erwartete Ergebnisse |

|---|---|

| Einstellung neuer Mitarbeiter in der HR-Cloud-App | – Das Benutzerkonto wird in Active Directory bereitgestellt. – Benutzer können sich bei Active Directory-Domänen-Apps anmelden und die gewünschten Aktionen durchführen. – Bei Konfiguration der Microsoft Entra Connect-Synchronisierung wird das Benutzerkonto auch in Microsoft Entra ID erstellt. |

| Der Benutzer wird in der HR-Cloud-App beendet | – Das Benutzerkonto wird in Azure Active Directory deaktiviert. – Der Benutzer kann sich nicht bei den durch Azure Active Directory geschützten Unternehmens-Apps anmelden. |

| Die Aufsichtsorganisation des Benutzers wird in der HR-Cloud-App aktualisiert | Anhand der Attributzuordnung wechselt das Benutzerkonto in Azure Active Directory von einer Organisationseinheit zu einer anderen. |

| Die Personalabteilung (HR) aktualisiert den Vorgesetzten des Benutzers in der HR-Cloud-App | Das Feld für den Vorgesetzten in Azure Active Directory wird aktualisiert und gibt den Namen des neuen Vorgesetzten wieder. |

| Die Personalabteilung stellt einen Mitarbeiter in einer neuen Position ein. | Das Verhalten ist abhängig davon, wie die HR-Cloud-App konfiguriert ist, um Mitarbeiter-IDs zu generieren. Wenn eine alte Mitarbeiter-ID für eine Wiedereinstellungen wiederverwendet wird, aktiviert der Connector das vorhandene Azure Active Directory-Konto für den Benutzer. Wenn der Mitarbeiter stattdessen eine neue Mitarbeiter-ID erhält, erstellt der Connector ein neues Azure Active Directory-Konto für den Benutzer. |

| Die Personalabteilung wandelt den Mitarbeiter in einen vorübergehend Beschäftigten um oder umgekehrt | Für die neue Persona wird ein neues Azure Active Directory-Konto erstellt, und das alte Konto wird mit Inkrafttreten der Umwandlung deaktiviert. |

Bestimmen Sie anhand der obigen Ergebnisse, wie Sie die automatische Implementierung Ihrer Benutzerbereitstellung in der Produktionsumgebung basierend auf dem festgelegten Zeitrahmen umsetzen können.

Tipp

Verwenden Sie Verfahren wie Datenreduzierung und Datenbereinigung, wenn die Testumgebung mit Produktionsdaten aktualisiert wird, um vertrauliche Daten mit personenbezogenen Informationen zu entfernen oder zu maskieren und so die Datenschutz- und Sicherheitsstandards einzuhalten.

Planen der Sicherheit

Es ist üblich, dass im Rahmen der Bereitstellung eines neuen Diensts eine Sicherheitsüberprüfung erforderlich ist. Wenn eine Sicherheitsüberprüfung erforderlich ist oder noch nicht ausgeführt wurde, überprüfen Sie die zahlreichen Microsoft Entra ID-Whitepapers, die eine Übersicht über die Identität als Dienst bereitstellen.

Planen eines Rollbacks

Es kann passieren, dass die Implementierung der HR-Cloud-App-Benutzerbereitstellung in der Produktionsumgebung nicht wie gewünscht funktioniert. In diesem Fall können Ihnen die folgenden Rollbackschritte dabei helfen, einen früheren bekannten fehlerfreien Zustand wiederherzustellen.

- Überprüfen Sie die Bereitstellungsprotokolle, um zu ermitteln, welche fehlerhaften Vorgänge für die betroffenen Benutzer oder Gruppen ausgeführt wurden. Weitere Informationen zum Zusammenfassungsbericht für die Bereitstellung und zu den Bereitstellungsprotokollen finden Sie unter Verwalten der HR-Cloud-App-Benutzerbereitstellung.

- Der letzte bekannte fehlerfreie Zustand der betroffenen Benutzer oder Gruppen kann anhand der Bereitstellungsprotokolle für die Bereitstellung oder durch Überprüfen der Zielsysteme (Microsoft Entra ID oder Active Directory) ermittelt werden.

- Arbeiten Sie mit dem App-Besitzer zusammen, um die betroffenen Benutzer oder Gruppen direkt in der App mit den letzten bekannten fehlerfreien Statuswerten zu aktualisieren.

Bereitstellen der HR-Cloud-App

Wählen Sie die HR-Cloud-App aus, die Ihren Lösungsanforderungen entspricht.

Workday: Informationen zum Importieren von Workerprofilen von Workday in Active Directory und Microsoft Entra ID finden Sie im Tutorial: Konfigurieren von Workday für die automatische Benutzerbereitstellung. Optional können Sie eine Rückschreibung von E-Mail-Adresse, Benutzername und Telefonnummer in Workday vornehmen.

SAP SuccessFactors: Informationen zum Importieren von Workerprofilen von SuccessFactors in Active Directory und Microsoft Entra ID finden Sie im Tutorial: Konfigurieren von SAP SuccessFactors für die automatische Benutzerbereitstellung. Optional können Sie eine Rückschreibung von E-Mail-Adresse und Benutzername in SuccessFactors vornehmen.

Verwalten Ihrer Konfiguration

Microsoft Entra ID kann anhand von Bereitstellungsprotokollen und Berichten zusätzliche Einblicke in die Nutzung der Benutzerbereitstellung und die Betriebsintegrität Ihrer Organisation gewähren.

Gewinnen von Erkenntnissen aus Berichten und Protokollen

Nach einem erfolgreichen Startzyklus führt der Microsoft Entra-Bereitstellungsdienst so lange aufeinanderfolgende inkrementelle Updates in den Intervallen aus, die in den Tutorials für die einzelnen Apps beschrieben sind, bis eines der folgenden Ereignisse eintritt:

- Der Dienst wird manuell beendet. Über das Microsoft Entra Admin-Center oder mithilfe des entsprechenden Microsoft Graph API-Befehls wird ein neuer Startzyklus ausgelöst.

- Aufgrund einer Änderung bei den Attributzuordnungen oder Bereichsfiltern wird ein neuer Startzyklus ausgelöst.

- Aufgrund einer hohen Fehlerquote wird der Bereitstellungsprozess unter Quarantäne gestellt. Er bleibt mehr als vier Wochen in Quarantäne und wird dann automatisch deaktiviert.

Informationen zum Überprüfen dieser Ereignisse und aller anderen vom Bereitstellungsdienst ausgeführten Aktivitäten finden Sie unter Erfahren Sie, wie Sie Protokolle überprüfen und Bereitstellungsaktivitätsberichte abrufen.

Azure Monitor-Protokolle

Alle vom Bereitstellungsdienst ausgeführten Vorgänge werden in Microsoft Entra-Bereitstellungsprotokollen aufgezeichnet. Sie können Microsoft Entra-Bereitstellungsprotokolle an einen Log Analytics-Arbeitsbereich weiterleiten, der Ihre Daten an Azure Monitor-Protokolle und Microsoft Entra-Arbeitsmappen sendet, in denen Sie Daten abfragen können, um Ereignisse zu finden, Trends zu analysieren und Korrelation über verschiedene Datenquellen hinweg auszuführen. Sehen Sie sich dieses Video an, um die Vorteile der Verwendung von Azure Monitor-Protokollen für Microsoft Entra-Protokolle in praktischen Benutzerszenarios kennenzulernen.

Um Log Analytics- und Microsoft Entra-Arbeitsmappen zu aktivieren, müssen Sie einen Log Analytics-Arbeitsbereich konfigurieren. Leiten Sie dann Ihre Daten an den entsprechenden Endpunkt weiter, indem Sie Diagnoseeinstellungen konfigurieren. Weitere Informationen finden Sie unter:

- Konfigurieren eines Log Analytics-Arbeitsbereichs

- Integrieren von Microsoft Entra-Aktivitätsprotokollen mit Azure Monitor-Protokollen

- Verwenden von Microsoft Entra-Arbeitsmappen

- Bereitstellen einer Arbeitsmappe mit Erkenntnissen

Verwalten persönlicher Daten

Der auf dem Windows-Server installierte Microsoft Entra Connect-Bereitstellungsagent erstellt Protokolle im Windows-Ereignisprotokoll, die abhängig von den Attributzuordnungen zwischen Ihrer HR-Cloud-App und Active Directory persönliche Daten enthalten können. Legen Sie zur Erfüllung der Benutzerdatenschutzverpflichtungen eine geplante Windows-Aufgabe fest, um das Ereignisprotokoll zu löschen und sicherzustellen, dass keine Daten länger als 48 Stunden gespeichert werden.

Der Microsoft Entra-Bereitstellungsdienst generiert weder Berichte noch Analysen und bietet auch keine Einblicke über den Zeitraum von 30 Tagen hinaus, da der Dienst Daten nicht länger als 30 Tage speichert, verarbeitet oder aufbewahrt.

Verwalten von Lebenszyklus-Workflows für Zugang/Wechsel/Abgang

Sie können Ihren auf den HR-Bereich gerichteten Bereitstellungsprozess erweitern, um Geschäftsprozesse und Sicherheitskontrollen im Zusammenhang mit Neueinstellungen, Personalwechseln und Beendigungen von Arbeitsverhältnissen weiter zu automatisieren. Mit Microsoft Entra ID Governance-Lebenszyklus-Workflows können Sie etwa folgende Workflows für den Zugang/Wechsel/Abgang konfigurieren:

- „X“ Tage vor dem Eintrittsdatum des neuen Mitarbeiters wird eine E-Mail an den Vorgesetzten gesendet, der Benutzer wird Gruppen hinzugefügt, und ein befristeter Zugriffspass für die erste Anmeldung wird generiert.

- Wenn sich die Abteilung, die Position oder die Gruppenmitgliedschaft eines Benutzers ändert, wird eine benutzerdefinierte Aufgabe gestartet.

- Am letzten Arbeitstag wird eine E-Mail an den Vorgesetzten gesendet, und der Benutzer wird aus Gruppen und Lizenzzuweisungen entfernt.

- „X“ Tage nach Beendigung des Arbeitsverhältnisses wird der Benutzer aus Microsoft Entra ID gelöscht.

Problembehandlung

In den folgenden Artikeln finden Sie Informationen zum Beheben von Problemen, die bei der Bereitstellung auftreten können:

- Problem beim Konfigurieren der Benutzerbereitstellung für eine Microsoft Entra-Kataloganwendung

- Synchronisieren eines Attributs aus lokalen Active Directory Domain Services mit Microsoft Entra ID für die Bereitstellung einer Anwendung

- Problem beim Speichern von Administratoranmeldeinformationen während des Konfigurierens der Benutzerbereitstellung in einer Anwendung aus dem Microsoft Entra-Katalog

- Weitere Informationen finden Sie unter Es werden keine Benutzer für eine Microsoft Entra-Kataloganwendung bereitgestellt

- Der falsche Satz von Benutzern wird für eine Microsoft Entra-Kataloganwendung bereitgestellt

- Einrichten der Windows-Ereignisanzeige für die Problembehandlung bei Agents

- Einrichten von Bereitstellungsprotokollen für das Microsoft Entra Admin Center für die Problembehandlung

- Grundlegendes zu Protokollen für Erstellungsvorgänge für ein AD-Benutzerkonto

- Grundlegendes zu Protokollen für Aktualisierungsvorgänge für Manager

- Beheben von häufig auftretenden Fehlern

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für