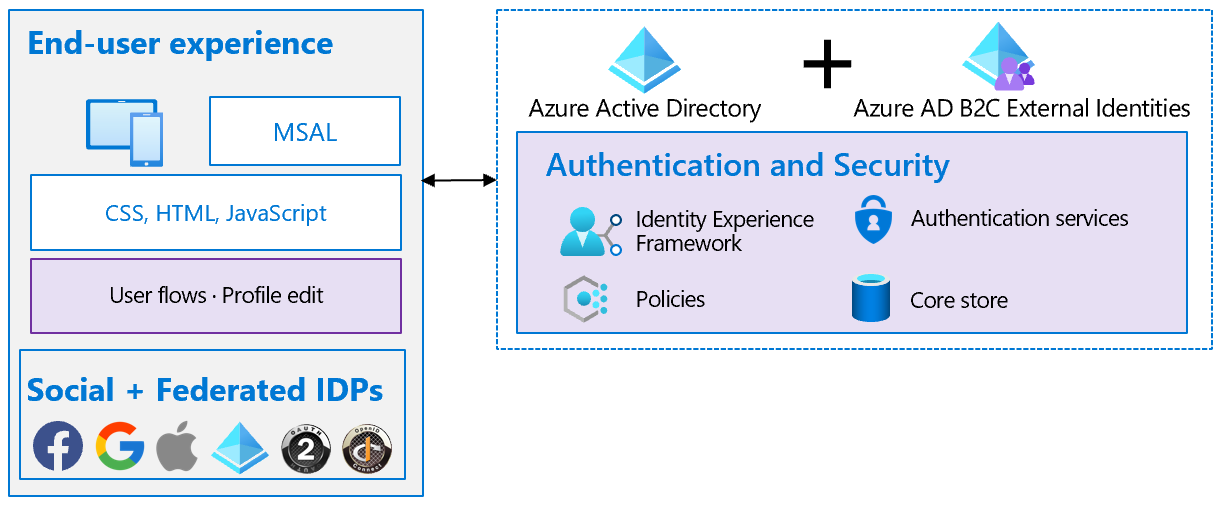

Resiliente Endbenutzerumgebung

Die Benutzerumgebung für die Registrierung und Anmeldung besteht aus den folgenden Elementen:

Den Schnittstellen, mit denen der Benutzer interagiert – z. B. CSS, HTML und JavaScript.

Die Benutzerabläufe und benutzerdefinierten Richtlinien, die Sie erstellen – z. B. Registrierung, Anmeldung und Profilbearbeitung.

Identitätsanbieter (IDPs) für Ihre Anwendung – z. B. Benutzername/Kennwort des lokalen Kontos, Outlook, Facebook und Google.

Auswählen zwischen Benutzerflow und benutzerdefinierter Richtlinie

Um Ihnen bei der Einrichtung der gängigsten Identitätsaufgaben zu helfen, stellt Azure AD B2C integrierte konfigurierbare Benutzerflows bereit. Sie können auch eigene benutzerdefinierte Richtlinien erstellen, um maximale Flexibilität zu erreichen. Es wird jedoch empfohlen, benutzerdefinierte Richtlinien nur für komplexe Szenarien zu verwenden.

Entscheidung zwischen Benutzerflow und benutzerdefinierter Richtlinie

Wählen Sie integrierte Benutzerflows aus, wenn Ihre Geschäftsanforderungen durch diese erfüllt werden können. Da sie von Microsoft ausgiebig getestet wurden, können Sie den Testaufwand für die Validierung der Funktion, Leistung oder Skalierung dieser Identitätsbenutzerflows auf Richtlinienebene minimieren. Sie müssen Ihre Anwendungen weiterhin auf Funktionalität, Leistung und Skalierung testen.

Sollten Sie sich aufgrund Ihrer Geschäftsanforderungen für benutzerdefinierte Richtlinien entscheiden, stellen Sie sicher, dass Sie zusätzlich zu den Tests auf Anwendungsebene auch Tests auf Richtlinienebene hinsichtlich Funktionalität, Leistung oder Skalierung durchführen.

Lesen Sie den Artikel, in dem Benutzerflows und benutzerdefinierte Richtlinien verglichen werden, um Sie bei Ihrer Entscheidung zu unterstützen.

Auswählen mehrerer IDPs

Wenn Sie einen externen Identitätsanbieter wie Facebook verwenden, stellen Sie sicher, dass Sie einen Ausweichplan für den Fall haben, dass der externe Anbieter nicht verfügbar ist.

Einrichten mehrerer IDPs

Schließen Sie als Teil des Registrierungsprozesses des externen Identitätsanbieters einen verifizierten Identitätsanspruch wie die Mobiltelefonnummer oder E-Mail-Adresse des Benutzers ein. Committen Sie die überprüften Ansprüche an die zugrunde liegende Azure AD B2C-Verzeichnisinstanz. Wenn der externe Anbieter nicht verfügbar ist, kehren Sie zum verifizierten Identitätsanspruch zurück, und greifen Sie auf die Telefonnummer als Authentifizierungsmethode zurück. Eine weitere Möglichkeit besteht darin, dem Benutzer einen einmaligen Passcode zu senden, damit sich der Benutzer anmelden kann.

Führen Sie die folgenden Schritte aus, um alternative Authentifizierungspfade zu erstellen:

Konfigurieren Sie Ihre Registrierungsrichtlinie so, dass sie die Registrierung über ein lokales Konto und externe IDPs zulässt.

Konfigurieren Sie eine Profilrichtlinie, um Benutzern zu ermöglichen, die andere Identität mit Ihrem Konto zu verknüpfen, nachdem sie sich angemeldet haben.

Benachrichtigen Sie die Benutzer und erlauben Sie ihnen, während eines Ausfalls zu einem alternativen IDP zu wechseln.

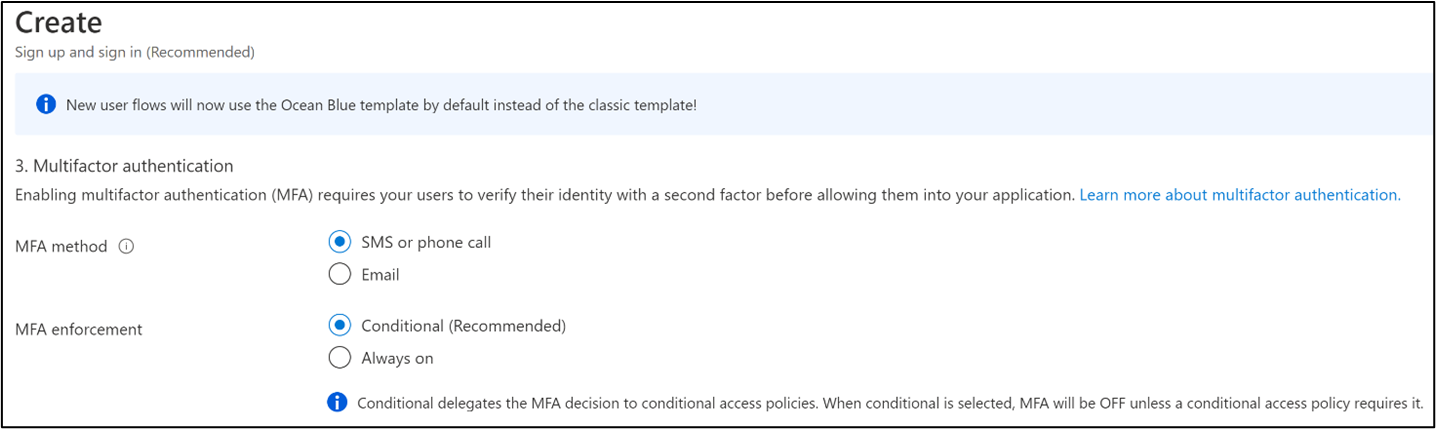

Verfügbarkeit von Multi-Factor Authentication

Wenn Sie einen Telefondienst für Multi-Factor Authentication (MFA) verwenden, stellen Sie sicher, einen alternativen Dienstanbieter zu berücksichtigen. Beim lokalen Telco- oder Telefondienstanbieter können Unterbrechungen im Dienst auftreten.

Auswählen einer alternativen MFA

Der Azure AD B2C-Dienst verwendet einen integrierten, telefonbasierten MFA-Anbieter, um zeitbasierte Einmalpasscodes (One-Time Passcodes, OTPs) bereitzustellen. Dies erfolgt in Form eines Sprachanrufs und einer Textnachricht an die vorab registrierte Telefonnummer des Benutzers. Die folgenden alternativen Methoden sind für verschiedene Szenarien verfügbar:

Wenn Sie Benutzerflows verwenden, gibt es zwei Methoden, Resilienz zu erzielen:

- Ändern der Konfiguration des Benutzerflows: Ändern Sie nach dem Erkennen einer Unterbrechung der telefonbasierten OTP-Übermittlung die OTP-Übermittlungsmethode von telefonbasiert in E-Mail-basiert, und stellen Sie den Benutzerflow erneut bereit, wobei die Anwendungen unverändert bleiben.

- Ändern von Anwendungen: Definieren Sie für jede Identitätsaufgabe (z. B. Registrierung und Anmeldung) zwei Sätze von Benutzerflows. Konfigurieren Sie den ersten Satz für die Verwendung von telefonbasierter OTP-Übermittlung und den zweiten für E-Mail-basierte OTP-Übermittlung. Wenn Sie eine Unterbrechung in der telefonbasierten OTP-Übermittlung feststellen, ändern Sie die Anwendungen und stellen Sie sie erneut bereit, um vom ersten Satz von Benutzerflows zum zweiten zu wechseln, wobei die Benutzerflows unverändert bleiben.

Wenn Sie benutzerdefinierte Richtlinien verwenden, gibt es vier Methoden, Resilienz zu erzielen. Die nachstehende Liste berücksichtigt die Reihenfolge der Komplexität, und Sie müssen aktualisierte Richtlinien erneut bereitstellen.

Aktivieren Sie die Benutzerauswahl von telefonbasierter OTP- oder E-Mail-basierter OTP-Übermittlung: Stellen Sie beide Optionen Benutzern zur Verfügung, und ermöglichen Sie es Benutzern, eine dieser Optionen selbst auszuwählen. Es ist nicht erforderlich, Änderungen an den Richtlinien oder Anwendungen vorzunehmen.

Dynamisches Wechseln zwischen telefonbasierter OTP- und E-Mail-basierter OTP-Übermittlung: Erfassen Sie Telefon- und E-Mail-Informationen bei der Registrierung. Definieren Sie eine benutzerdefinierte Richtlinie im voraus, um während einer Telefonunterbrechung bedingt von der telefonbasierten zur E-Mail-basierten OTP-Übermittlung zu wechseln. Es ist nicht erforderlich, Änderungen an den Richtlinien oder Anwendungen vorzunehmen.

Verwenden einer Authenticator-App: Aktualisieren Sie die benutzerdefinierte Richtlinie für die Verwendung einer Authenticator-App. Wenn Ihre normale MFA telefonbasierte oder E-Mail-basierte OTP-Übermittlung ist, stellen Sie Ihre benutzerdefinierten Richtlinien erneut bereit, um zur Verwendung der Authenticator-App zu wechseln.

Hinweis

Benutzer müssen die Integration der Authenticator-App während der Registrierung konfigurieren.

- Verwenden von Sicherheitsfragen: Wenn keine der oben genannten Methoden anwendbar ist, implementieren Sie Sicherheitsfragen als Sicherung. Legen Sie Sicherheitsfragen für Benutzer während des Onboardings oder der Profilbearbeitung fest, und speichern Sie die Antworten in einer anderen Datenbank als dem Verzeichnis. Diese Methode erfüllt nicht die MFA-Anforderung von „Etwas, das Sie besitzen“ (z. B. Telefon), bietet aber eine sekundäre Möglichkeit für „Etwas, das Sie wissen“.

Verwenden eines Content Delivery Networks

Content Delivery Networks (CDNs) sind leistungsfähiger und kostengünstiger als Blobspeicher für die Speicherung einer benutzerdefinierten Benutzeroberfläche für Benutzerflows. Der Inhalt der Webseite wird von einem geografisch verteilten Netzwerk von Servern mit Hochverfügbarkeit schneller übermittelt.

Testen Sie regelmäßig die Verfügbarkeit und die Leistung des CDN bezüglich Inhaltsverteilung im Rahmen eines lückenlosen Szenarios und von Auslastungstests. Wenn Sie aufgrund von Heraufstufung oder hohem Datenverkehr aufgrund von Feiertagen einen bevorstehenden Anstieg planen, überarbeiten Sie Ihre Schätzungen für Auslastungstests.