Verbund mit SAML/WS-Fed-Identitätsanbietern

Gilt für:  Mitarbeitermandanten

Mitarbeitermandanten  Externe Mandanten (weitere Informationen)

Externe Mandanten (weitere Informationen)

Hinweis

Ein Direkter Verbund in Microsoft Entra External ID wird jetzt als SAML/WS-Fed-Identitätsanbieter (IdP)-Verbundbezeichnet.

Dieser Artikel beschreibt, wie Sie einen Verbund mit jedem Unternehmen einrichten können, deren Identitätsanbieter (IdP) das SAML 2.0- oder WS-Fed-Protokoll unterstützt. Wenn Sie einen Verbund mit dem IdP eines Partners einrichten, können neue Gastbenutzer aus dieser Domäne ihr eigenes, vom IdP verwaltetes Unternehmenskonto verwenden, um sich bei Ihrem Microsoft Entra-Mandanten anzumelden und mit Ihnen zusammenzuarbeiten. Es ist nicht erforderlich, dass der Gastbenutzer ein separates Microsoft Entra-Konto erstellt.

Wichtig

- Sie können jetzt einen SAML/WS-Fed-IdP-Verbund mit überprüften Microsoft Entra ID-Domänen einrichten. Die überprüfte Domäne muss sich in einem separaten Mandanten befinden, von dem aus Sie den Verbund einrichten. Nach der Konfiguration können Sie sicherstellen, dass sich Benutzer mit dem Verbund-IdP anstelle von Microsoft Entra ID anmelden, indem Sie die Reihenfolge für die Einlösung der Einladung in Ihren mandantenübergreifenden Zugriffseinstellungen für die eingehende B2B-Zusammenarbeit konfigurieren.

- Eine Positivliste von IdPs wird für neue SAML-/WS-Fed-IdP-Verbunde nicht mehr unterstützt. Wenn Sie einen neuen externen Verbund einrichten, lesen Sie Schritt 1: Ermitteln, ob der Partner seine DNS-Texteinträge aktualisieren muss.

- In der SAML-Anforderung, die von Microsoft Entra ID für externe Verbunde gesendet wird, ist die Aussteller-URL ein Mandantenendpunkt. Für alle neuen Verbunde wird empfohlen, dass alle unsere Partner die Zielgruppe des SAML- oder WS-Fed-basierten IdP auf einen mandantenbasierten Endpunkt festlegen. Weitere Informationen finden Sie in den Abschnitten zu den für SAML 2.0 und WS-Fed erforderlichen Attributen und Ansprüchen. Alle vorhandenen Verbunde, die mit dem globalen Endpunkt konfiguriert sind, funktionieren weiterhin. Neue Verbunde funktionieren jedoch nicht mehr, wenn Ihr externer IdP eine globale Aussteller-URL in der SAML-Anforderung erwartet.

- Wir haben die Einzeldomänenbeschränkung entfernt. Sie können jetzt mehrere Domänen mit einer individuellen Verbundkonfiguration zuordnen.

- Wir haben die Einschränkung entfernt, die erforderte, dass die Authentifizierungs-URL-Domäne der Zieldomäne entspricht oder von einem zulässigen IdP stammt. Weitere Informationen finden Sie unter Schritt 1: Ermitteln, ob der Partner seine DNS-Textdatensätze aktualisieren muss.

Wann wird ein Gastbenutzer mit einem SAML/WS-Fed-Identitätsanbieter-Verbund authentifiziert?

Nachdem Sie den Partnerverbund mit dem SAML/WS-Fed IdP einer Organisation eingerichtet haben:

Wenn die Domäne, mit der Sie verbunden sind, keine verifizierte Microsoft Entra ID-Domäne ist, werden alle neuen Gastbenutzer, die Sie einladen, über diesen SAML/WS-Fed IdP authentifiziert.

Wenn die Domäne mit Microsoft Entra ID verifiziert ist, müssen Sie auch die Einstellungen für die Einlöseaufträge (Vorschau) in Ihren mandantenübergreifenden Zugriffseinstellungen für eingehende B2B-Zusammenarbeit konfigurieren, um die Rücknahme mit dem Verbund-IdP zu priorisieren. Dann werden alle von Ihnen eingeladenen neuen Gastbenutzer mit diesem SAML/WS-Fed IdP authentifiziert.

Es ist wichtig zu beachten, dass durch das Einrichten des Verbunds nicht die Authentifizierungsmethode für Gastbenutzer geändert wird, die bereits eine Einladung von Ihnen eingelöst haben. Im Folgenden finden Sie einige Beispiele:

- Gastbenutzer*innen haben bereits Einladungen von Ihnen eingelöst, und später haben Sie den Verbund mit dem SAML/WS-Fed-Identitätsanbieter der Organisation eingerichtet. Diese Gastbenutzer*innen verwenden weiterhin dieselbe Authentifizierungsmethode, die sie vor dem Einrichten des Verbunds verwendet haben.

- Sie richten den Verbund mit dem SAML/WS-Fed-Identitätsanbieter einer Organisation ein und laden Gastbenutzer*innen ein. Anschließend wird die Partnerorganisation zu Microsoft Entra ID verschoben. Die Gastbenutzer*innen, die bereits Einladungen eingelöst haben, verwenden weiterhin den SAML/WS-Fed-Identitätsanbieter im Verbund, solange die Verbundrichtlinie in Ihrem Mandanten existiert.

- Sie löschen den Verbund mit dem SAML/WS-Fed-Identitätsanbieter einer Organisation. Alle Gastbenutzer*innen, die derzeit den SAML/WS-Fed-Identitätsanbieter verwenden, können sich nicht anmelden.

In jedem dieser Szenarien können Sie die Authentifizierungsmethode eines Gastbenutzers aktualisieren, indem Sie seinen Einlösungsstatus zurücksetzen.

Der SAML/WS-Fed IdP-Verbund ist an Domänen-Namespaces, z. B. „contoso.com“ und „fabrikam.com“, gebunden. Wenn Sie einen Verbund mit AD FS oder einem Drittanbieter-IdP einrichten, ordnen Unternehmen diesem IdP einen oder mehrere Domänen-Namespaces zu.

Endbenutzererfahrung

Mit dem SAML/WS-Fed Identitätsprovider-Verbund melden sich Gastbenutzer mit ihrem eigenen Unternehmenskonto bei Ihrem Microsoft Entra-Mandanten an. Wenn sie auf freigegebene Ressourcen zugreifen und zur Anmeldung aufgefordert werden, werden die Benutzer*innen zu ihrem Identitätsanbieter umgeleitet. Nach erfolgreicher Anmeldung werden sie an Microsoft Entra ID zurückgeleitet, um auf Ressourcen zuzugreifen. Wenn die Microsoft Entra-Sitzung abläuft oder ungültig wird und für den Verbundidentitätsanbieter SSO aktiviert ist, wird für Benutzer*innen das einmalige Anmelden durchgeführt. Wenn die Sitzung des Verbundbenutzers/der Verbundbenutzerin gültig ist, wird er/sie nicht aufgefordert, sich erneut anzumelden. Andernfalls wird der Benutzer/die Benutzerin für die Anmeldung an seinen Identitätsanbieter umgeleitet.

Endpunkte für die Anmeldung

Beim SAML/WS-Fed IdP-Verbund können sich Gastbenutzer*innen nun mithilfe eines gemeinsamen Endpunkts (d. h. mit einer allgemeinen App-URL, die Ihren Mandantenkontext nicht enthält) bei Ihren mehrinstanzenfähigen Anwendungen oder bei Microsoft-Erstanbieter-Apps anmelden. Beim Anmeldevorgang wählt der Gastbenutzer zuerst Anmeldeoptionen und dann Bei einer Organisation anmelden aus. Der Benutzer gibt dann den Namen Ihres Unternehmens ein und setzt den Vorgang mit seinen eigenen Anmeldeinformationen fort.

Beim SAML/WS-Fed IdP-Verbund können Gastbenutzer auch Anwendungsendpunkte verwenden, die Ihre Mandanteninformationen enthalten, z. B.:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

Sie können Gastbenutzern auch einen direkten Link zu einer Anwendung oder Ressource zur Verfügung stellen, indem Sie Ihre Mandanteninformationen einfügen, z. B. https://myapps.microsoft.com/signin/X/<application ID?tenantId=<your tenant ID>.

Häufig gestellte Fragen

Kann ich einen SAML/WS-Fed-IdP-Verbund mit überprüften Microsoft Entra-Domänen einrichten?

Ja, Sie können jetzt den SAML/WS-Fed IdP-Partnerverbund mit anderen verifizierten Microsoft Entra-ID-Domänen einrichten. Dazu gehören verifizierte Domänen, in denen der Mandant eine Administratorübernahme durchlaufen hat. Wenn die Domäne, mit der Sie den Verbund herstellen, Microsoft Entra ID-verifiziert ist, müssen Sie auch die Einstellungen für die Einlöseaufträge (Vorschau) in Ihren mandantenübergreifenden Zugriffseinstellungen für die eingehende B2B-Zusammenarbeit konfigurieren, um sicherzustellen, dass eingeladene Benutzer ihre Einladungen mit dem Verbund-IdP und nicht mit Microsoft Entra ID einlösen, wenn sie sich anmelden.

Derzeit werden die Einstellungen für Einlöseaufträge nicht cloudübergreifend unterstützt. Wenn die Domäne, mit der Sie sich verbinden, in einer anderen Microsoft-Cloud mit Microsoft Entra ID verifiziert ist, hat die Microsoft Entra-Einlösung immer Vorrang.

Kann ich einen SAML/WS-Fed IdP-Verbund mit einer Domäne einrichten, für die ein nicht verwalteter (E-Mail verifizierten) Mandant vorhanden ist?

Ja, Sie können einen SAML/WS-Fed-IdP-Verbund mit Domänen einrichten, die in Microsoft Entra ID nicht DNS-verifiziert sind, einschließlich nicht verwalteter (per E-Mail verifizierter oder „viraler“) Microsoft Entra-Mandanten. Derartige Mandanten werden erstellt, wenn ein Benutzer eine B2B-Einladung einlöst oder eine Self-Service-Registrierung für Microsoft Entra ID mit einer Domäne durchführt, die derzeit nicht vorhanden ist.

Kann ich einen Verbund mit mehreren Domänen desselben Mandanten einrichten?

Jetzt unterstützen wir den SAML-/WS-Fed-IdP-Verbund mit mehreren Domänen desselben Mandanten.

Muss ich das Signaturzertifikat erneuern, wenn es abläuft?

Wenn Sie die Metadaten-URL in den Identitätsanbietereinstellungen angeben, verlängert Microsoft Entra ID das Signaturzertifikat automatisch, wenn es abläuft. Wenn das Zertifikat jedoch aus irgendeinem Grund vor der Ablaufzeit rotiert wird oder wenn Sie keine Metadaten-URL bereitstellen, kann Microsoft Entra ID es nicht verlängern. In diesem Fall müssen Sie das Signaturzertifikat manuell aktualisieren.

Welche Methode hat Vorrang, wenn die Authentifizierung mittels SAML/WS-Fed IdP-Verbund und mit der E-Mail-Einmalkennung aktiviert ist?

Wenn ein SAML/WS-Fed IdP-Verbund mit einem Partnerunternehmen eingerichtet ist, hat dieser Vorrang vor der Authentifizierung per E-Mail-Einmalkennung für neue Gastbenutzer dieses Unternehmens. Wenn ein Gastbenutzer/eine Gastbenutzerin eine Einladung mit Authentifizierung mittels Einmalkennung eingelöst hat, bevor Sie den SAML/WS-Fed-Identitätsanbieterverbund einrichten, wird weiterhin die Authentifizierung mit Einmalkennung verwendet.

Behandelt der SAML/WS-Fed IdP-Verbund Anmeldeprobleme aufgrund eines teilweise synchronisierten Mandanten?

Nein, in diesem Szenario sollte die Funktion E-Mail-Einmalkennung verwendet werden. Ein „teilweise synchronisierter Mandant“ bezieht sich auf einen Microsoft Entra-Partnermandanten, bei dem lokale Benutzeridentitäten nicht vollständig mit der Cloud synchronisiert sind. Ein Gast, dessen Identität noch nicht in der Cloud vorhanden ist, der aber versucht, Ihre B2B-Einladung einzulösen, kann sich nicht anmelden. Die Einmalkennungsfunktion gestattet diesem Gast die Anmeldung. Die SAML/WS-Fed IdP-Verbundfunktion behandelt Szenarien, in denen der Gast über ein eigenes vom IdP verwaltetes Unternehmenskonto verfügt, das Unternehmen aber über gar keine Microsoft Entra-Präsenz verfügt.

Wenn der SAML/WS-Fed IdP-Verbund mit einem Unternehmen konfiguriert ist, muss dann jedem Gast eine individuelle Einladung gesendet werden, die dieser dann einlösen muss?

Beim Einladen neuer Gastbenutzer*innen müssen Sie weiterhin Einladungen senden oder direkte Links bereitstellen, damit die Gäste die Schritte zum Einlösen der Einladung ausführen können. Für vorhandene Gastbenutzer*innen müssen Sie nicht unbedingt neue Einladungen senden. Vorhandene Gastbenutzer*innen verwenden weiterhin die Authentifizierungsmethode, die sie vor der Einrichtung des Verbunds verwendet haben. Wenn Sie möchten, dass diese Gastbenutzer*innen den Verbund für die Authentifizierung verwenden, können Sie ihren Einlösestatus zurücksetzen. Wenn die Gastbenutzer*innen das nächste Mal auf Ihre App zugreifen oder den Link in Ihrer Einladung verwenden, wird der Einlöseprozess wiederholt und der Verbund als Authentifizierungsmethode verwendet.

Gibt es eine Möglichkeit, eine signierte Anforderung an den SAML-Identitätsanbieter zu senden?

Derzeit unterstützt das Microsoft Entra-SAML/WS-Fed-Verbundfeature das Senden eines signierten Authentifizierungstokens an den SAML-Identitätsanbieter nicht.

Welche Berechtigungen sind erforderlich, um einen SAML/WS-Verbund-Identitätsanbieter zu konfigurieren?

Zum Konfigurieren eines SAML/WS-Verbund-Identitätsanbieters müssen Sie mindestens Admin für externe Identitätsanbieter sein.

Bedeutet der Verbund, dass ich kein Gastkonto in meinem Verzeichnis für den B2B-Zusammenarbeitsbenutzer erstellen muss?

Nein Ein Gastkonto wird für einen B2B-Zusammenarbeitsbenutzer in Ihrem Verzeichnis erstellt, unabhängig von der verwendeten Authentifizierungs- oder Verbundmethode. Mithilfe dieses Benutzerobjekts können Sie Zugriff auf Anwendungen gewähren, Rollen zuweisen und die Mitgliedschaft in Sicherheitsgruppen definieren.

Schritt 1: Ermitteln, ob der Partner seine DNS-Textdatensätze aktualisieren muss

Je nach seinem IdP muss der Partner möglicherweise seine DNS-Einträge aktualisieren, um einen Verbund mit Ihnen zu aktivieren. Verwenden Sie die folgenden Schritte, um zu ermitteln, ob DNS-Updates erforderlich sind.

Hinweis

Eine Positivliste von IdPs wird für neue SAML-/WS-Fed-IdP-Verbunde nicht mehr unterstützt.

Überprüfen Sie die passive IdP-Authentifizierungs-URL des Partners, um festzustellen, ob die Domäne mit der Zieldomäne oder einem Host innerhalb der Zieldomäne übereinstimmt. Anders ausgedrückt: Beim Einrichten eines Verbunds für

fabrikam.comgilt Folgendes:- Wenn der passive Authentifizierungsendpunkt

https://fabrikam.comoderhttps://sts.fabrikam.com/adfs(ein Host in derselben Domäne) lautet, sind keine DNS-Änderungen erforderlich. - Wenn der passive Authentifizierungsendpunkt

https://fabrikamconglomerate.com/adfsoderhttps://fabrikam.com.uk/adfslautet, stimmt die Domäne nicht mit der fabrikam.com-Domäne überein. Der Partner muss seiner DNS-Konfiguration daher einen Texteintrag für die Authentifizierungs-URL hinzufügen.

- Wenn der passive Authentifizierungsendpunkt

Wenn gemäß dem vorherigen Schritt DNS-Änderungen erforderlich sind, bitten Sie den Partner, den DNS-Einträgen seiner Domäne einen TXT-Eintrag hinzuzufügen, wie im folgenden Beispiel gezeigt:

fabrikam.com. IN TXT DirectFedAuthUrl=https://fabrikamconglomerate.com/adfs

Schritt 2: Konfigurieren des IdPs des Partnerunternehmens

Als Nächstes muss Ihr Partnerunternehmen ihren IdP mit den erforderlichen Ansprüchen und Vertrauensstellungen der vertrauenden Seite konfigurieren.

Hinweis

Wir verwenden als Beispiel Active Directory-Verbunddienste (AD FS), um zu veranschaulichen, wie SAML/WS-Fed IdP für einen Verbund konfiguriert wird. Beispiele zum Konfigurieren von AD FS als SAML 2.0 oder WS-Fed-IdP in der Vorbereitung für einen Verbunds finden Sie unter Konfigurieren eines SAML/WS-Fed IdP-Verbunds mit AD FS.

SAML 2.0-Konfiguration

Microsoft Entra B2B kann so konfiguriert werden, dass es einen Verbund mit Identitätsanbietern bildet, die das SAML-Protokoll mit bestimmten Anforderungen, die in diesem Abschnitt aufgeführt werden, verwenden. Weitere Informationen zum Einrichten einer Vertrauensstellung zwischen Ihrem SAML-Identitätsanbieter und Microsoft Entra ID, finden Sie unter Verwenden eines SAML 2.0-Identitätsanbieters (IdP) für das einmalige Anmelden (SSO).

Hinweis

Sie können jetzt einen SAML/WS-Fed-IdP-Verbund mit anderen überprüften Microsoft Entra ID-Domänen einrichten. Weitere Informationen finden Sie im Abschnitt Häufig gestellte Fragen.

Erforderliche SAML 2.0-Attribute und -Ansprüche

In den folgenden Tabellen sind die Anforderungen für bestimmte Attribute und Ansprüche aufgeführt, die bei dem Drittanbieter-IdP konfiguriert werden müssen. Die folgenden Attribute müssen in der SAML 2.0-Antwort vom Identitätsanbieter empfangen werden, um einen Verbund einzurichten. Diese Attribute können durch Verlinkung mit der XML-Datei des Online-Sicherheitstokendiensts oder durch manuelle Eingabe konfiguriert werden.

Hinweis

Stellen Sie sicher, dass der Wert mit der Cloud übereinstimmt, für die Sie einen externen Verbund einrichten.

Erforderliche Attribute für die SAML 2.0-Antwort des Identitätsanbieters:

| attribute | Wert |

|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

| Zielgruppe | https://login.microsoftonline.com/<tenant ID>/ (Empfohlen) Ersetzen Sie <tenant ID> durch die Mandanten-ID des Microsoft Entra-Mandanten, mit dem Sie einen Verbund einrichten.In der SAML-Anforderung, die von Microsoft Entra ID für externe Verbunde gesendet wird, ist die Aussteller-URL ein Mandantenendpunkt (zum Beispiel https://login.microsoftonline.com/<tenant ID>/). Für alle neuen Verbunde wird empfohlen, dass alle unsere Partner die Zielgruppe des SAML- oder WS-Fed-basierten IdP auf einen mandantenbasierten Endpunkt festlegen. Alle vorhandenen Verbunde, die mit dem globalen Endpunkt konfiguriert sind (z. B. urn:federation:MicrosoftOnline), funktionieren weiterhin. Neue Verbunde funktionieren jedoch nicht mehr, wenn Ihr externer IdP eine globale Aussteller-URL in der von Microsoft Entra ID gesendeten SAML-Anforderung erwartet. |

| Issuer (Aussteller) | Der Aussteller-URI des Partneridentitätsanbieters, z. B. http://www.example.com/exk10l6w90DHM0yi... |

Erforderliche Ansprüche für das vom Identitätsanbieter ausgegebene SAML 2.0-Token:

| Attributname | Wert |

|---|---|

| NameID-Format | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

emailaddress |

WS-Verbund-Konfiguration

Microsoft Entra B2B kann so konfiguriert werden, dass es einen Verbund mit Identitätsanbietern bildet, die das WS-Fed-Protokoll verwenden. In diesem Abschnitt werden die Anforderungen erläutert. Derzeit sind die beiden WS-Fed-Anbieter auf Kompatibilität mit Microsoft Entra ID getestet, einschließlich AD FS und Shibboleth. Weitere Informationen zum Aufbau einer Vertrauensstellung der vertrauenden Seite zwischen einem WS-Verbund-kompatiblen Anbieter mit Microsoft Entra ID finden Sie in dem „Artikel zur STS-Integration unter Verwendung von WS-Protokollen“, der in den Dokumenten zur Kompatibilität von Microsoft Entra-Identitätsanbietern verfügbar ist.

Hinweis

Sie können jetzt einen SAML/WS-Fed-IdP-Verbund mit anderen überprüften Microsoft Entra ID-Domänen einrichten. Weitere Informationen finden Sie im Abschnitt Häufig gestellte Fragen.

Erforderliche WS-Verbund-Attribute und -Ansprüche

In den folgenden Tabellen sind die Anforderungen für bestimmte Attribute und Ansprüche aufgeführt, die bei dem Drittanbieter WS-Fed-IdP konfiguriert werden müssen. Die folgenden Attribute müssen in der WS-Fed-Nachricht vom Identitätsanbieter empfangen werden, um einen Verbund einzurichten. Diese Attribute können durch Verlinkung mit der XML-Datei des Online-Sicherheitstokendiensts oder durch manuelle Eingabe konfiguriert werden.

Hinweis

Stellen Sie sicher, dass der Wert mit der Cloud übereinstimmt, für die Sie einen externen Verbund einrichten.

Erforderliche Attribute in der WS-Verbund-Nachricht vom Identitätsanbieter:

| attribute | Wert |

|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

| Zielgruppe | https://login.microsoftonline.com/<tenant ID>/ (Empfohlen) Ersetzen Sie <tenant ID> durch die Mandanten-ID des Microsoft Entra-Mandanten, mit dem Sie einen Verbund einrichten.In der SAML-Anforderung, die von Microsoft Entra ID für externe Verbunde gesendet wird, ist die Aussteller-URL ein Mandantenendpunkt (zum Beispiel https://login.microsoftonline.com/<tenant ID>/). Für alle neuen Verbunde wird empfohlen, dass alle unsere Partner die Zielgruppe des SAML- oder WS-Fed-basierten IdP auf einen mandantenbasierten Endpunkt festlegen. Alle vorhandenen Verbunde, die mit dem globalen Endpunkt konfiguriert sind (z. B. urn:federation:MicrosoftOnline), funktionieren weiterhin. Neue Verbunde funktionieren jedoch nicht mehr, wenn Ihr externer IdP eine globale Aussteller-URL in der von Microsoft Entra ID gesendeten SAML-Anforderung erwartet. |

| Issuer (Aussteller) | Der Aussteller-URI des Partneridentitätsanbieters, z. B. http://www.example.com/exk10l6w90DHM0yi... |

Erforderliche Ansprüche für das vom Identitätsanbieter ausgegebene WS-Verbund-Token:

| attribute | Wert |

|---|---|

| ImmutableID | http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| emailaddress | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Schritt 3: Konfigurieren des SAML/WS-Fed-IdP-Verbunds in Microsoft Entra ID

Als Nächstes konfigurieren Sie den Verbund mit dem in Schritt 1 in Microsoft Entra ID konfigurierten Identitätsanbieter. Sie können entweder das Microsoft Entra Admin Center oder die Microsoft Graph-API verwenden. Es kann 5–10 Minuten dauern, bis die Verbundrichtlinie wirksam wird. Versuchen Sie während dieser Zeit nicht, eine Einladung für die Verbunddomäne einzulösen. Die folgenden Attribute sind erforderlich:

- Aussteller-URI des Partneridentitätsanbieters

- Passiver Authentifizierungsendpunkt des Partneridentitätsanbieters (nur HTTPS wird unterstützt)

- Zertifikat

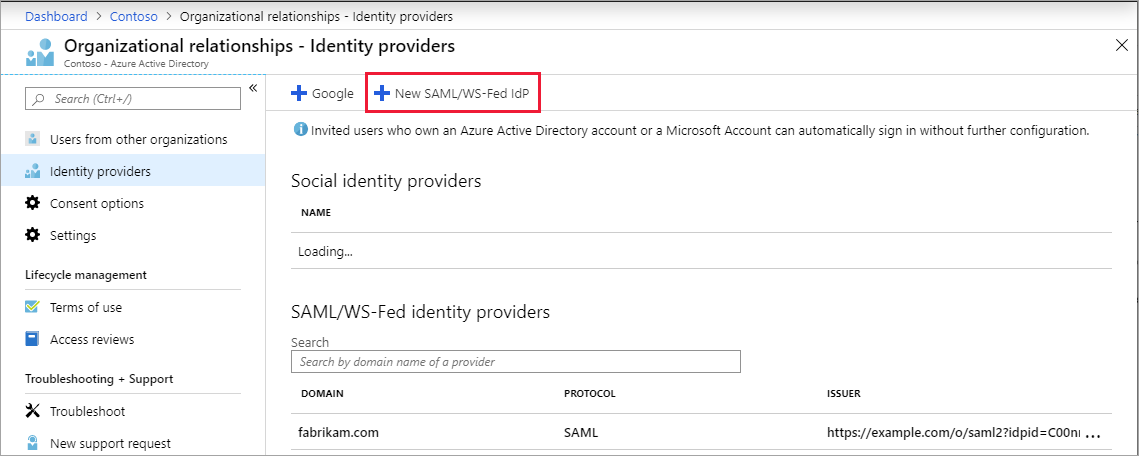

So konfigurieren Sie einen Verbund im Microsoft Entra Admin Center

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für externe Identitätsanbieter an.

Browsen Sie zu Identität>External Identities>Alle Identitätsanbieter.

Wählen Sie die Registerkarte Benutzerdefiniert und dann Neue hinzufügen>SAML/WS-Fed aus.

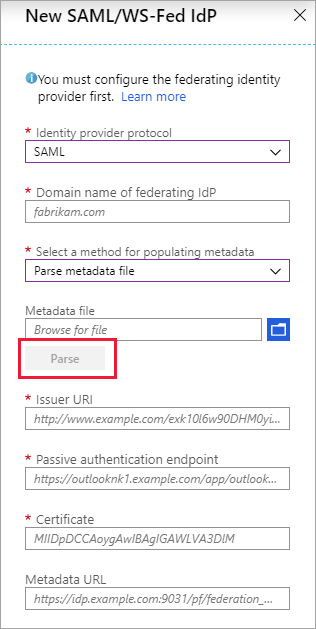

Geben Sie auf der Seite Neuer SAML/WS-Fed-Identitätsanbieter Folgendes ein:

- Anzeigename: Geben Sie einen Namen ein, der Ihnen beim Identifizieren des Partneridentitätsanbieters hilft.

- Identitätsanbieterprotokoll: Wählen Sie SAML oder WS-Fed aus.

- Domänenname des Verbundidentätsanbieters: Geben Sie den Namen der Zieldomäne des Partneridentitätsanbieters für den Verbund ein. Geben Sie während dieser anfänglichen Konfiguration nur einen Domänennamen ein. Sie können später weitere Domänen hinzufügen.

Auswählen einer Methode zum Auffüllen von Metadaten. Sie können die Felder automatisch auffüllen, wenn Sie über eine Datei verfügen, die die Metadaten enthält. Wählen Sie dazu Metadatendatei analysieren aus, und suchen Sie nach der Datei. Alternativ können Sie Metadaten manuell einzugeben wählen und die folgenden Informationen eingeben:

- Der Aussteller-URI des SAML-IdP des Partners oder die Entitäts-ID des WS-Fed-IdP des Partners.

- Der Passive Authentifizierungsendpunkt des SAML-IdP des Partners oder der Passive Anfordererendpunkt des WS-Fed IdP des Partners.

- Zertifikat: Die ID des Signaturzertifikats.

- Metadaten-URL: Der Speicherort der Metadaten des Identitätsanbieters für die automatische Verlängerung des Signaturzertifikats.

Hinweis

Metadaten-URL ist optional, wird aber dringend empfohlen. Wenn Sie die Metadaten-URL angeben, kann Microsoft Entra ID das Signaturzertifikat automatisch verlängern, wenn es abläuft. Wenn das Zertifikat aus irgendeinem Grund vor der Ablaufzeit rotiert wird, oder wenn Sie keine Metadaten-URL bereitstellen, kann Microsoft Entra ID es nicht verlängern. In diesem Fall müssen Sie das Signaturzertifikat manuell aktualisieren.

Wählen Sie Speichern aus. Der Identitätsanbieter wird der Liste der SAML/WS-Fed-Identitätsanbieter hinzugefügt.

(Optional) So fügen Sie diesem Verbundidentitätsanbieter weitere Domänennamen hinzu:

So konfigurieren Sie den Verbund mit der Microsoft Graph-API

Sie können den Microsoft Graph-API-Ressourcentyp samlOrWsFedExternalDomainFederation verwenden, um einen Verbund mit einem Identitätsanbieter einzurichten, der entweder das SAML- oder WS-Fed-Protokoll unterstützt.

Schritt 4: Konfigurieren der Einlösereihenfolge für verifizierte Microsoft Entra ID-Domänen

Wenn die Domäne mit Microsoft Entra ID verifiziert ist, müssen Sie die Einstellungen für die Einlöseaufträge in Ihren mandantenübergreifenden Zugriffseinstellungen für eingehende B2B-Zusammenarbeit konfigurieren. Verschieben Sie SAML/WS-Fed-Identitätsanbieter an den Anfang der Liste der primären Identitätsanbieter, um die Einlösung mit dem Partner-IDP zu priorisieren.

Hinweis

Die Microsoft Entra Admin Center-Einstellungen für das konfigurierbare Einlösungsfeature werden derzeit für Kunden bereitgestellt. Bis die Einstellungen im Admin Center verfügbar sind, können Sie die Bereitstellung für das Einlösen der Einladung mithilfe der REST-API von Microsoft Graph (Betaversion) konfigurieren. Siehe Beispiel 2: Aktualisieren der standardmäßigen Konfiguration für das Einlösen der Einladung in der Microsoft Graph-Referenzdokumentation.

Schritt 5: Testen des SAML/WS-Fed-IdP-Verbunds in Microsoft Entra ID

Testen Sie nun Ihre Einrichtung des Verbunds, indem Sie einen neuen B2B-Gastbenutzer einladen. Weitere Informationen finden Sie unter Benutzer*innen für die Microsoft Entra B2B-Zusammenarbeit im Microsoft Entra Admin Center hinzufügen.

Wie kann ich die Zertifikats- oder Konfigurationsdetails aktualisieren?

Auf der Seite Alle Identitätsanbieter können Sie die Liste der SAML/WS-Fed-Identitätsanbieter mit den jeweiligen Zertifikatablaufdaten anzeigen, die Sie konfiguriert haben. In dieser Liste können Sie Zertifikate verlängern und andere Konfigurationsdetails ändern.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für externe Identitätsanbieter an.

Browsen Sie zu Identität>External Identities>Alle Identitätsanbieter.

Wählen Sie die Registerkarte Benutzerdefiniert aus.

Scrollen Sie zu einem Identitätsanbieter in der Liste, oder verwenden Sie das Suchfeld.

So aktualisieren Sie die Zertifikats- oder Konfigurationsdetails

- Wählen Sie in der Spalte Konfiguration für den Identitätsanbieter den Link Bearbeiten aus.

- Ändern Sie auf der Konfigurationsseite nach Bedarf die folgenden Details:

- Anzeigename: Anzeigename für die Organisation des Partners.

- Identitätsanbieterprotokoll: Wählen Sie SAML oder WS-Fed aus.

- Passiver Authentifizierungsendpunkt: Der passive Anforderungsendpunkt des Partneridentitätsanbieters.

- Zertifikat: Die ID des Signaturzertifikats. Um das Zertifikat zu verlängern, geben Sie eine neue Zertifikat-ID ein.

- Metadaten-URL: Die URL, die die Metadaten des Partners enthält, die zur automatischen Verlängerung des Signaturzertifikats verwendet werden.

- Wählen Sie Speichern aus.

Um die Domänen zu bearbeiten, die dem Partner zugeordnet sind, wählen Sie den Link in der Spalte Domänen aus. Im Bereich „Domänendetails“:

- Um eine Domäne hinzuzufügen, geben Sie den Domänennamen neben dem Domänennamen des Identitätsanbieters für Verbund ein, und wählen Sie dann Hinzufügen aus. Wiederholen Sie diesen Schritt für jede Domäne, die Sie hinzufügen möchten.

- Um eine Domäne zu löschen, wählen Sie das Symbol „Löschen“ neben der Domäne aus.

- Klicken Sie auf Fertig, wenn Sie fertig sind.

Hinweis

Um den Verbund mit dem Partner zu entfernen, löschen Sie alle Domänen bis auf eine, und führen Sie die Schritte im nächsten Abschnitt aus.

Gewusst wie – einen Verbund entfernen

Sie können Ihre Verbundkonfiguration entfernen. Wenn Sie das tun, können sich Verbundgastbenutzer*innen, die ihre Einladungen bereits eingelöst haben, nicht mehr anmelden. Sie können ihnen jedoch den Zugriff auf ihre Ressourcen zurückgeben, indem Sie ihren Einlösungsstatus zurücksetzen. So entfernen Sie eine Konfiguration für einen IdP im Microsoft Entra Admin Center:

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für externe Identitätsanbieter an.

Browsen Sie zu Identität>External Identities>Alle Identitätsanbieter.

Wählen Sie die Registerkarte Benutzerdefinierte aus und scrollen Sie in der Liste zu dem Identitätsanbieter, oder verwenden Sie das Suchfeld.

Wählen Sie den Link in der Spalte Domänen aus, um die Domänendetails des Identitätsanbieters anzuzeigen.

Löschen Sie alle Domänen bis auf eine in der Liste Domänennamen.

Wählen Sie Konfiguration löschen und dann Fertig aus.

Wählen Sie OK aus, um den Löschvorgang zu bestätigen.

Sie können den Verbund auch mithilfe des Microsoft Graph-API-Ressourcentyps samlOrWsFedExternalDomainFederation-Ressourcentyps entfernen.

Nächste Schritte

Erfahren Sie mehr über die Umgebung zum Einlösen von Einladungen, wenn sich externe Benutzer mit verschiedenen Identitätsanbietern anmelden.