Microsoft Entra B2B-Zusammenarbeit: Einlösen von Einladungen

Gilt für: Mitarbeitermandanten

Mitarbeitermandanten  Externe Mandanten (weitere Informationen)

Externe Mandanten (weitere Informationen)

Dieser Artikel beschreibt die Möglichkeiten, wie Gastbenutzer auf Ihre Ressourcen zugreifen können, und den Einwilligungsprozess, auf den sie stoßen werden. Wenn Sie eine Einladungs-E-Mail an den Gast senden, enthält die Einladung einen Link, den der Gast einlösen kann, um Zugriff auf Ihre App oder Ihr Portal zu erhalten. Die Einladungs-E-Mail ist nur eine der Möglichkeiten, wie Gäste Zugriff auf Ihre Ressourcen erhalten können. Alternativ können Sie Ihrem Verzeichnis Gäste hinzufügen und ihnen einen direkten Link zu dem Portal oder der App zur Verfügung stellen, das bzw. die Sie freigeben möchten. Unabhängig von der verwendeten Methode werden Gäste schrittweise durch einen erstmaligen Einwilligungsprozess geführt. Dieser Prozess stellt sicher, dass Ihre Gäste den Datenschutzbestimmungen zustimmen und alle Nutzungsbedingungen akzeptieren, die Sie eingerichtet haben.

Wenn Sie Ihrem Verzeichnis einen Gastbenutzer hinzufügen, hat das Gastbenutzerkonto einen Zustimmungsstatus (in PowerShell einsehbar), der zunächst auf PendingAcceptance festgelegt ist. Diese Einstellung bleibt bestehen, bis der Gast Ihre Einladung annimmt und Ihrer Datenschutzerklärung und Ihren Nutzungsbedingungen zustimmt. Danach ändert sich der Zustimmungsstatus in Accepted (Akzeptiert), und die Zustimmungsseiten werden dem Gast nicht mehr angezeigt.

Wichtig

- Wenn Microsoft Entra B2B-Kunden neue Google-Integrationen zur Verwendung mit der Self-Service-Registrierung für ihre benutzerdefinierten oder branchenspezifischen Anwendungen einrichten, funktioniert die Authentifizierung mit Google-Identitäten ab dem 12. Juli 2021 nicht mehr, bis die Authentifizierungen in System-Webansichten verschoben werden. Weitere Informationen

- Ab dem 30. September 2021 wird Google die Unterstützung für die Anmeldung in der eingebetteten Webansicht einstellen. Wenn Ihre Apps Benutzer*innen mit einer eingebetteten Webansicht authentifizieren und Sie den Google-Verbund mit Azure AD B2C oder Microsoft Entra B2B für externe Benutzereinladungen oder die Self-Service-Registrierung verwenden, können sich Google Gmail-Benutzer*innen nicht authentifizieren. Weitere Informationen

- Die Funktion Einmalkennung per E-Mail ist jetzt standardmäßig bei allen neuen Mandanten und allen bestehenden Mandanten aktiviert, für die Sie es nicht explizit deaktiviert haben. Wenn diese Funktion deaktiviert ist, fordert die alternative Authentifizierungsmethode eingeladene Personen auf, ein Microsoft-Konto zu erstellen.

Einlösung und Anmeldung über einen gemeinsamen Endpunkt

Gastbenutzer können sich jetzt über einen gemeinsamen Endpunkt (URL, z. B. https://myapps.microsoft.com) bei Ihren mehrinstanzenfähigen Anwendungen oder Microsoft-Erstanbieter-Apps anmelden. Bisher wäre ein Gastbenutzer über eine gemeinsame URL zur Authentifizierung an seinen Basismandanten und nicht an Ihren Ressourcenmandanten geleitet worden, sodass ein mandantenspezifischer Link erforderlich wurde (z. B. https://myapps.microsoft.com/?tenantid=<tenant id>). Jetzt kann ein Gastbenutzer zur gemeinsamen URL der Anwendung wechseln, dann Anmeldeoptionen und danach Bei einer Organisation anmelden auswählen. Die Benutzer*innen geben dann den Namen Ihrer Organisation ein.

Der Benutzer wird dann an den mandantenspezifischen Endpunkt umgeleitet, wo er sich entweder mit seiner E-Mail-Adresse anmelden oder einen von Ihnen konfigurierten Identitätsanbieter auswählen kann.

Einlösung über einen direkten Link

Als Alternative zur Einladungs-E-Mail oder zur gemeinsamen URL einer Anwendung können Sie einem Gast einen direkten Link zu Ihrer App oder Ihrem Portal zur Verfügung stellen. Sie müssen Ihrem Verzeichnis zuerst den Gastbenutzer über das Microsoft Entra Admin Center oder PowerShell hinzufügen. Dann können Sie eine der anpassbaren Möglichkeiten zum Bereitstellen von Anwendungen für Benutzer verwenden, einschließlich direkter Anmeldelinks. Wenn ein Gast anstelle der Einladungs-E-Mail einen direkten Link verwendet, wird er dennoch schrittweise durch die Benutzeroberfläche für die erste Zustimmung geführt.

Hinweis

Ein direkter Link ist mandantenspezifisch. Mit anderen Worten: Er enthält eine Mandanten-ID oder eine überprüfte Domäne, damit sich der Gast bei Ihrem Mandanten, in dem sich die freigegebene App befindet, authentifizieren kann. Hier sind einige Beispiele für direkte Links mit Mandantenkontext:

- App-Zugriffsbereich:

https://myapps.microsoft.com/?tenantid=<tenant id> - App-Zugriffsbereich für eine überprüfte Domäne:

https://myapps.microsoft.com/<;verified domain> - Microsoft Entra Admin Center:

https://entra.microsoft.com/<tenant id> - Einzelne App: Lesen Sie, wie ein direkter Anmeldelink verwendet wird.

Es gibt einige Fälle, in denen die Einladungs-E-Mail über einen direkten Link empfohlen wird. Wenn diese Sonderfälle für Ihre Organisation relevant sind, empfiehlt es sich, für die Einladung von Benutzern eine Methode zu verwenden, bei der weiterhin eine Einladungs-E-Mail gesendet wird:

- Manchmal verfügt das eingeladene Benutzerobjekt aufgrund eines Konflikts mit einem Kontaktobjekt (beispielsweise ein Outlook-Kontaktobjekt) möglicherweise über keine E-Mail-Adresse. In diesem Fall muss der Benutzer die Einlösungs-URL in der Einladungs-E-Mail auswählen.

- Der Benutzer meldet sich möglicherweise mit einem Alias für die eingeladene E-Mail-Adresse an. (Ein Alias ist eine zusätzliche E-Mail-Adresse, die einem E-Mail-Konto zugeordnet ist.) In diesem Fall muss der Benutzer die Einlösungs-URL in der Einladungs-E-Mail auswählen.

Einlösung über die Einladungs-E-Mail

Wenn Sie Ihrem Verzeichnis über das Azure-Portal einen Gastbenutzer hinzufügen, wird dabei eine Einladungs-E-Mail an den Gast gesendet. Sie können auch Einladungs-E-Mails senden, wenn Sie Ihrem Verzeichnis mit PowerShell Gastbenutzer hinzufügen. Hier ist eine Beschreibung der Erfahrungen des Gasts, wenn er den Link in der E-Mail einlöst.

- Der Gast erhält eine Einladungs-E-Mail, die über Microsoft-Einladungen gesendet wird.

- Der Gast wählt Einladung annehmen in der E-Mail aus.

- Der Gast verwendet seine eigenen Anmeldeinformationen, um sich bei Ihrem Verzeichnis anzumelden. Wenn der Gast kein Konto hat, das über einen Verbund in Ihrem Verzeichnis verwendet werden kann, und die Funktion Einmalkennung per E-Mail nicht aktiviert ist, wird der Gast aufgefordert, ein persönliches Microsoft-Konto (MSA) zu erstellen. Ausführliche Informationen finden Sie unter Flow beim Einlösen der Einladung.

- Der Gast wird schrittweise durch die im Folgenden beschriebene Zustimmungsbenutzeroberfläche geführt.

Einschränkung der Einlösung bei widersprüchlichem Kontaktobjekt

Manchmal kann die E-Mail des eingeladenen externen Gastbenutzers mit einem vorhandenen Contact-Objekt in Konflikt treten, was dazu führt, dass der Gastbenutzer ohne proxyAddress erstellt wird. Dies ist eine bekannte Einschränkung, die Gastbenutzer daran hindert, eine Einladung mithilfe von SAML/WS-Fed-IdP, Microsoft-Konten, Google Federation oder Einmalkennung per E-Mail über einen direkten Link einzulösen.

Die folgenden Szenarien sollten jedoch weiterhin funktionieren:

- Einlösen einer Einladung über einen Link zum Einlösen von Einladungs-E-Mails mit SAML/WS-Fed IdP, E-Mail-One-Time-Passcode und Google Federation-Konten.

- Erneutes Anmelden bei einer Anwendung nach der Einlösung mit SAML-/WS-Fed-IdP-Verbund, E-Mail-Einmal-Passcode und Google-Verbundkonten.

Führen Sie die folgenden Schritte aus, um die Blockierung von Benutzern aufzuheben, die eine Einladung aufgrund eines in Konflikt stehenden Contact-Objekts nicht einlösen können:

- Löschen Sie das in Konflikt stehende Contact-Objekt.

- Löschen Sie den/die Gastbenutzer*in im Microsoft Entra Admin Center (die Eigenschaft „Einladung angenommen“ des Benutzers/der Benutzerin sollte sich im unerledigten Zustand befinden).

- Laden Sie den Gastbenutzer erneut ein.

- Warten Sie, bis der Benutzer die Einladung eingelöst hat.

- Fügen Sie die Kontakt-E-Mail des Benutzers wieder zu Exchange hinzu, und fügen Sie alle DLs hinzu, zu denen er gehören sollte.

Flow beim Einlösen der Einladung

Wenn ein Benutzer in einer Einladungs-E-Mail den Link Einladung annehmen auswählt, löst Microsoft Entra ID die Einladung automatisch ein, und zwar auf Grundlage des unten gezeigten Standard-Einlöseauftrags:

Microsoft Entra ID führt eine benutzerbasierte Ermittlung durch, um festzustellen, ob der Benutzer bereits in einem verwalteten Microsoft Entra-Mandanten vorhanden ist. (Nicht verwaltete Microsoft Entra-Konten können für den Einlösungsflow nicht mehr verwendet werden.) Wenn der Benutzerprinzipalname (User Principal Name, UPN) des Benutzers sowohl einem vorhandenen Microsoft Entra-Konto als auch einem persönlichen Microsoft-Konto entspricht, wird der Benutzer aufgefordert, das Konto auszuwählen, mit dem er die Einladung einlösen möchte.

Wenn ein Administrator SAML/WS-Fed IdP-Verbund aktiviert hat, prüft Microsoft Entra ID, ob das Domänensuffix des Benutzers mit der Domäne eines konfigurierten SAML/WS-Fed-Identitätsanbieters übereinstimmt und leitet den Benutzer zum vorkonfigurierten Identitätsanbieter um.

Wenn ein Administrator Verbund mit Google aktiviert hat, prüft Microsoft Entra ID, ob das Domänensuffix des Benutzers gmail.com oder googlemail.com ist und leitet den Benutzer zu Google um.

Beim Einlösungsprozess wird geprüft, ob der Benutzer bereits ein persönliches Microsoft-Konto (Microsoft Account, MSA) hat. Verfügt der Benutzer bereits über ein vorhandenes MSA, meldet er sich mit dem vorhandenen MSA an.

Sobald das Basisverzeichnis des Benutzers bestimmt wurde, wird der Benutzer zur Anmeldung an den entsprechenden Identitätsanbieter weitergeleitet.

Wenn kein Stammverzeichnis gefunden wird und die Funktion „Einmalkennung per E-Mail“ für Gäste aktiviert ist, wird über die eingeladene E-Mail-Adresse eine Kennung an den Benutzer gesendet. Der Benutzer ruft diese Kennung ab und gibt sie auf der Anmeldeseite von Microsoft Entra ein.

Wenn kein Stammverzeichnis gefunden wird und die Einmalkennung per E-Mail für Gäste deaktiviert ist, wird der Benutzer aufgefordert, mit der eingeladenen E-Mail-Adresse ein Microsoft-Konto für Verbraucher zu erstellen. Wir unterstützen das Erstellen eines Microsoft-Kontos mit geschäftlichen E-Mail-Adressen in Domänen, die in Microsoft Entra ID nicht überprüft werden.

Nach Authentifizierung beim richtigen Identitätsanbieter wird der Benutzer zu Microsoft Entra ID umgeleitet, um den Einwilligungsvorgang abzuschließen.

Konfigurierbare Einlösung

Mit konfigurierbarer Einlösung können Sie die Reihenfolge von Identitätsanbietern anpassen, die Gästen angezeigt werden, wenn sie Ihre Einladungen einlösen. Wenn ein Gast den Link Einladung annehmen auswählt, löst die Microsoft Entra-ID die Einladung automatisch basierend auf der Standardbestellung ein. Sie können dies außer Kraft setzen, indem Sie die Einlösungsreihenfolge des Identitätsanbieters in Ihren mandantenübergreifenden Zugriffseinstellungen ändern.

Einwilligungsbenutzeroberfläche für den Gast

Wenn sich ein Gast zum ersten Mal bei einer Ressourcen in einer Partnerorganisation anmeldet, wird ihm die folgende Umgebung zum Erteilen seiner Einwilligung angezeigt. Diese Seiten für die Einwilligung werden dem Gast nur nach der Anmeldung angezeigt. Sie werden nicht angezeigt, wenn der Benutzer sie bereits akzeptiert hat.

Der Gast überprüft die Seite Berechtigungen überprüfen, die die Datenschutzerklärung der einladenden Organisation beschreibt. Der Benutzer muss der Nutzung seiner Informationen gemäß den Datenschutzrichtlinien der Organisation zustimmen, um fortfahren zu können.

Indem Sie dieser Zustimmungsaufforderung zustimmen, bestätigen Sie, dass bestimmte Elemente Ihres Kontos freigegeben werden. Dazu gehören Ihr Name, Ihr Foto und Ihre E-Mail-Adresse sowie Verzeichnis-IDs, die von der anderen Organisation verwendet werden können, um Ihr Konto besser zu verwalten und ihre organisationsübergreifende Erfahrung zu verbessern.

Hinweis

Informationen dazu, wie Sie als Mandantenadministrator einen Link zu den Datenschutzbestimmungen Ihrer Organisation einrichten, finden Sie unter Hinzufügen der Datenschutzinformationen Ihrer Organisation in Microsoft Entra ID.

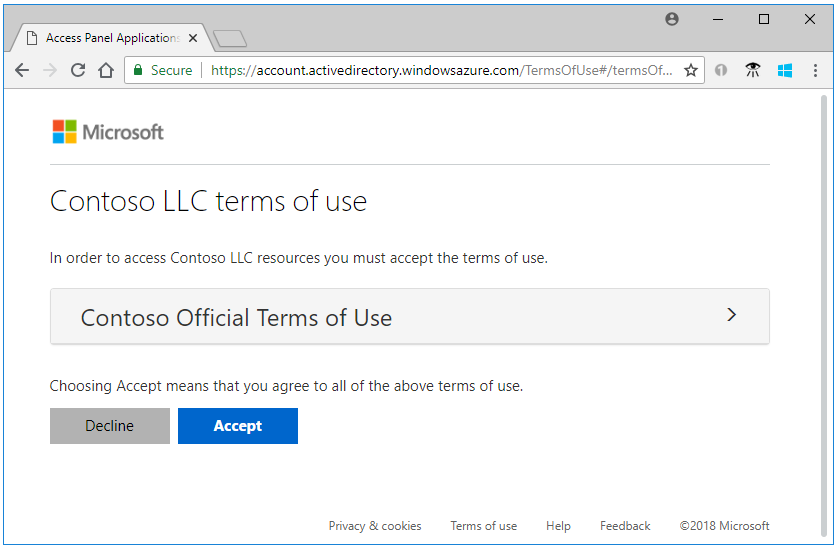

Wenn Nutzungsbedingungen konfiguriert sind, öffnet und überprüft der Gast die Nutzungsbedingungen und wählt dann Ich stimme zu aus.

Sie können Nutzungsbedingungen unter Externe Identitäten>Nutzungsbedingungen konfigurieren.

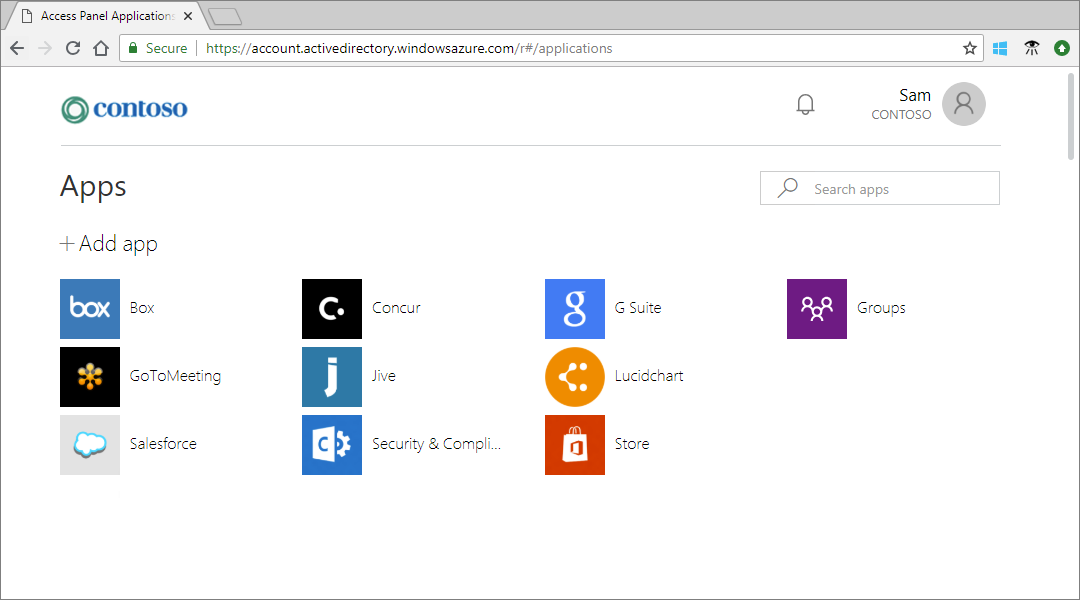

Sofern nicht anders angegeben, wird der Gast zum Zugriffsbereich für Apps weitergeleitet, der die Anwendungen auflistet, auf die der Gast zugreifen kann.

In Ihrem Verzeichnis ändert sich der Wert Invitation accepted (Einladung angenommen) des Gasts in Yes (Ja). Wenn ein MSA erstellt wurde, wird als Quelle des Gasts Microsoft-Konto angezeigt. Weitere Informationen zu den Eigenschaften des Gastbenutzerkontos finden Sie unter Eigenschaften eines Benutzers von Microsoft Entra B2B-Zusammenarbeit. Wenn beim Zugreifen auf eine Anwendung eine Fehlermeldung angezeigt wird, die besagt, dass eine Administratoreinwilligung erforderlich ist, lesen Sie Erteilen der Administratoreinwilligung für Apps.

Einstellung für die automatische Einlösung

Es wird empfohlen, Einladungen automatisch einzulösen, damit Benutzer die Einwilligungsaufforderung nicht akzeptieren müssen, wenn sie einem anderen Mandanten für die B2B-Zusammenarbeit hinzugefügt werden. Bei der Konfiguration wird eine Benachrichtigungs-E-Mail an den B2B-Zusammenarbeitsbenutzer gesendet, die keine Aktion des Benutzers erfordert. Benutzer erhalten die Benachrichtigungs-E-Mail direkt und müssen nicht zuerst auf den Mandanten zugreifen, damit sie die E-Mail empfangen.

Informationen zum automatischen Einlösen von Einladungen finden Sie unter Übersicht: Mandantenübergreifender Zugriff mit Azure AD External Identities und Konfigurieren mandantenübergreifender Zugriffseinstellungen für die B2B-Zusammenarbeit.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für