Identitätsanbieter für External ID in Mitarbeitermandanten

Gilt für: Mitarbeitermandanten

Mitarbeitermandanten  Externe Mandanten (weitere Informationen)

Externe Mandanten (weitere Informationen)

Tipp

Dieser Artikel gilt für B2B Collaboration in Mitarbeitermandanten. Informationen zu externen Mandanten finden Sie unter Authentifizierungsmethoden und Identitätsanbieter in externen Mandanten.

Ein Identitätsanbieter erstellt und verwaltet die Identitätsinformationen und stellt gleichzeitig Authentifizierungsdienste für Anwendungen bereit. Wenn Sie Ihre Apps und Ressourcen für externe Benutzer*innen freigeben, ist Microsoft Entra ID der Standardidentitätsanbieter für die Freigabe. Wenn Sie externe Benutzer*innen einladen, die bereits über ein Microsoft Entra- oder Microsoft-Konto verfügen, können sich diese Benutzer*innen automatisch anmelden, ohne dass Sie weitere Konfigurationsschritte ausführen müssen.

External ID bietet verschiedene Identitätsanbieter.

Microsoft Entra-Konten: Gastbenutzer können ihre Microsoft Entra-Arbeits- oder Schulkonten verwenden, um Ihre Einladungen für die B2B-Zusammenarbeit einzulösen oder Ihre Benutzerflows für die Registrierung abzuschließen. Microsoft Entra ID ist standardmäßig einer der zulässigen Identitätsanbieter. Es ist keine weitere Konfiguration erforderlich, um diesen Identitätsanbieter für Benutzerflows verfügbar zu machen.

Microsoft-Konten: Gastbenutzer können ihr eigenes persönliches Microsoft-Konto (MSA) verwenden, um Ihre Einladungen zur B2B-Zusammenarbeit anzunehmen. Wenn Sie einen Benutzerflow für die Self-Service-Registrierung einrichten, können Sie Microsoft-Konto als einen der zulässigen Identitätsanbieter hinzufügen. Es ist keine weitere Konfiguration erforderlich, um diesen Identitätsanbieter für Benutzerflows verfügbar zu machen.

Einmal-Passcode per E-Mail: Wenn Gäste eine Einladung einlösen oder auf eine freigegebene Ressource zugreifen, können sie einen temporären Code anfordern. Dieser Code wird an ihre E-Mail-Adresse gesendet. Anschließend gibt er diesen Code ein, um den Anmeldevorgang fortzusetzen. Mit der Funktion „Einmalkennung per E-Mail“ werden B2B-Gastbenutzer authentifiziert, wenn sie über andere Wege nicht authentifiziert werden können. Wenn Sie einen Benutzerflow für die Self-Service-Registrierung einrichten, können Sie Einmalkennung per E-Mail als einen der zulässigen Identitätsanbieter hinzufügen. Es sind einige wenige Einrichtungsschritte erforderlich. Weitere Informationen finden Sie unter Authentifizierung mit Einmalkennung per E-Mail.

Google: Mit dem Google-Verbund können externe Benutzer Ihre Einladungen einlösen, indem sie sich mit ihren eigenen Gmail-Konten bei Ihren Apps anmelden. Der Google-Verbund kann auch in Ihren Benutzerflows mit Self-Service-Registrierung verwendet werden. Weitere Informationen finden Sie unter Hinzufügen von Google als Identitätsanbieter für B2B-Gastbenutzer.

Wichtig

- Wenn Microsoft Entra B2B-Kunden neue Google-Integrationen zur Verwendung mit der Self-Service-Registrierung für ihre benutzerdefinierten oder branchenspezifischen Anwendungen einrichten, funktioniert die Authentifizierung mit Google-Identitäten ab dem 12. Juli 2021 nicht mehr, bis die Authentifizierungen in System-Webansichten verschoben werden. Weitere Informationen

- Ab dem 30. September 2021 wird Google die Unterstützung für die Anmeldung in der eingebetteten Webansicht einstellen. Wenn Ihre Apps Benutzer*innen mit einer eingebetteten Webansicht authentifizieren und Sie den Google-Verbund mit Azure AD B2C oder Microsoft Entra B2B für externe Benutzereinladungen oder die Self-Service-Registrierung verwenden, können sich Google Gmail-Benutzer*innen nicht authentifizieren. Weitere Informationen

Facebook: Beim Entwickeln einer App können Sie die Self-Service-Registrierung konfigurieren und den Facebook-Verbund aktivieren, damit sich Benutzer mit ihren eigenen Facebook-Konten für Ihre App registrieren können. Facebook kann nur für Benutzerflows mit Self-Service-Registrierung verwendet werden und steht nicht als Anmeldeoption zur Verfügung, wenn Benutzer Ihre Einladungen einlösen. Weitere Informationen finden Sie unter Hinzufügen von Facebook als Identitätsanbieter für externe Identitäten.

SAML/WS-Fed Identitätsanbieterverbund: Sie können auch einen Verbund mit einem beliebigen externen IdP einrichten, der das SAML- oder WS-Fed-Protokoll unterstützt. Mit dem SAML/WS-Fed-IdP-Verbund können externe Benutzer Ihre Einladungen einlösen, indem sie sich mit ihren eigenen Social Media- oder Unternehmenskonten bei Ihren Apps anmelden. Wie das Einrichten eines SAML-/WS-Fed-IdP-Verbunds funktioniert.

Hinweis

SAML-/WS-Fed-IdP-Verbünde können nicht in Ihren Benutzerabläufen für die Self-Service-Anmeldung verwendet werden.

Zum Konfigurieren eines Verbunds mit Google, Facebook oder einem SAML/Ws-Fed-Identitätsanbieter benötigen Sie die Rolle Administrator für externe Identitätsanbieter in Ihrem Microsoft Entra-Mandanten.

Hinzufügen von sozialen Netzwerken als Identitätsanbieter

Microsoft Entra ist standardmäßig für die Self-Service-Registrierung aktiviert. Daher haben Benutzer immer die Möglichkeit, sich mit einem Microsoft Entra-Konto zu registrieren. Sie können jedoch auch andere Identitätsanbieter aktivieren. Hierzu zählen unter anderem auch soziale Netzwerke wie Google und Facebook. Um soziale Netzwerke als Identitätsanbieter in Ihrem Microsoft Entra-Mandanten einzurichten, erstellen Sie bei jedem Identitätsanbieter eine Anwendung und konfigurieren die Anmeldeinformationen. Sie erhalten eine Client- oder App-ID sowie einen geheimen Client- oder App-Schlüssel, den Sie dann zu Ihrem Microsoft Entra-Mandanten hinzufügen können.

Nachdem Sie Ihrem Microsoft Entra-Mandanten einen Identitätsanbieter hinzugefügt haben, ist Folgendes möglich:

Wenn Sie einen externen Benutzer zu Apps oder Ressourcen in Ihrer Organisation einladen, kann sich der externe Benutzer mit seinem eigenen Konto dieses Identitätsanbieters anmelden.

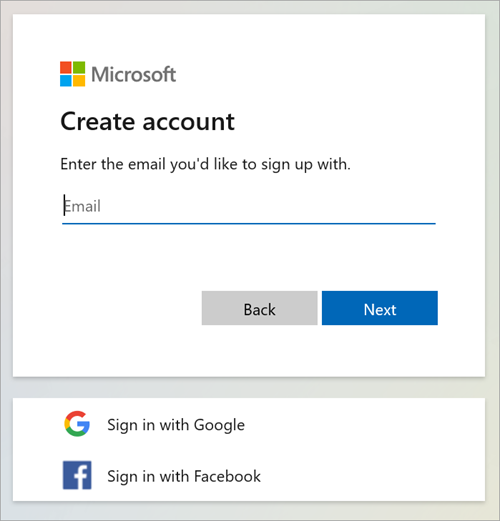

Wenn Sie die Self-Service-Registrierung für Ihre Apps aktivieren, können sich externe Benutzer*innen mit ihren eigenen Konten der von Ihnen hinzugefügten Identitätsanbieter für Ihre Apps registrieren. Sie können aus den Optionen für soziale Medien als Identitätsanbieter wählen, die Sie auf der Registrierungsseite verfügbar gemacht haben:

Um für ein optimales Benutzererlebnis bei der Anmeldung zu sorgen, sollten Sie nach Möglichkeit einen Verbund mit Identitätsanbietern einrichten, damit Sie Ihren eingeladenen Gästen eine nahtlose Anmeldung ermöglichen, wenn sie auf Ihre Apps zugreifen.

Nächste Schritte

Lesen Sie die folgenden Artikel, um Informationen zum Hinzufügen von Identitätsanbietern für die Anmeldung bei Ihren Anwendungen zu erhalten:

- Hinzufügen der Authentifizierung mit Einmalkennung per E-Mail

- Hinzufügen von Google als zulässiger Identitätsanbieter

- Hinzufügen von Facebook als zulässiger Identitätsanbieter

- Einrichten eines SAML-/WS-Fed-IdP-Verbunds mit jeder Organisation, deren Identitätsanbieter das SAML 2.0- oder WS-Fed-Protokoll unterstützt. Für Benutzerflows für die Self-Service-Registrierung ist der SAML/WS-Fed-IdP-Verbund keine Option.