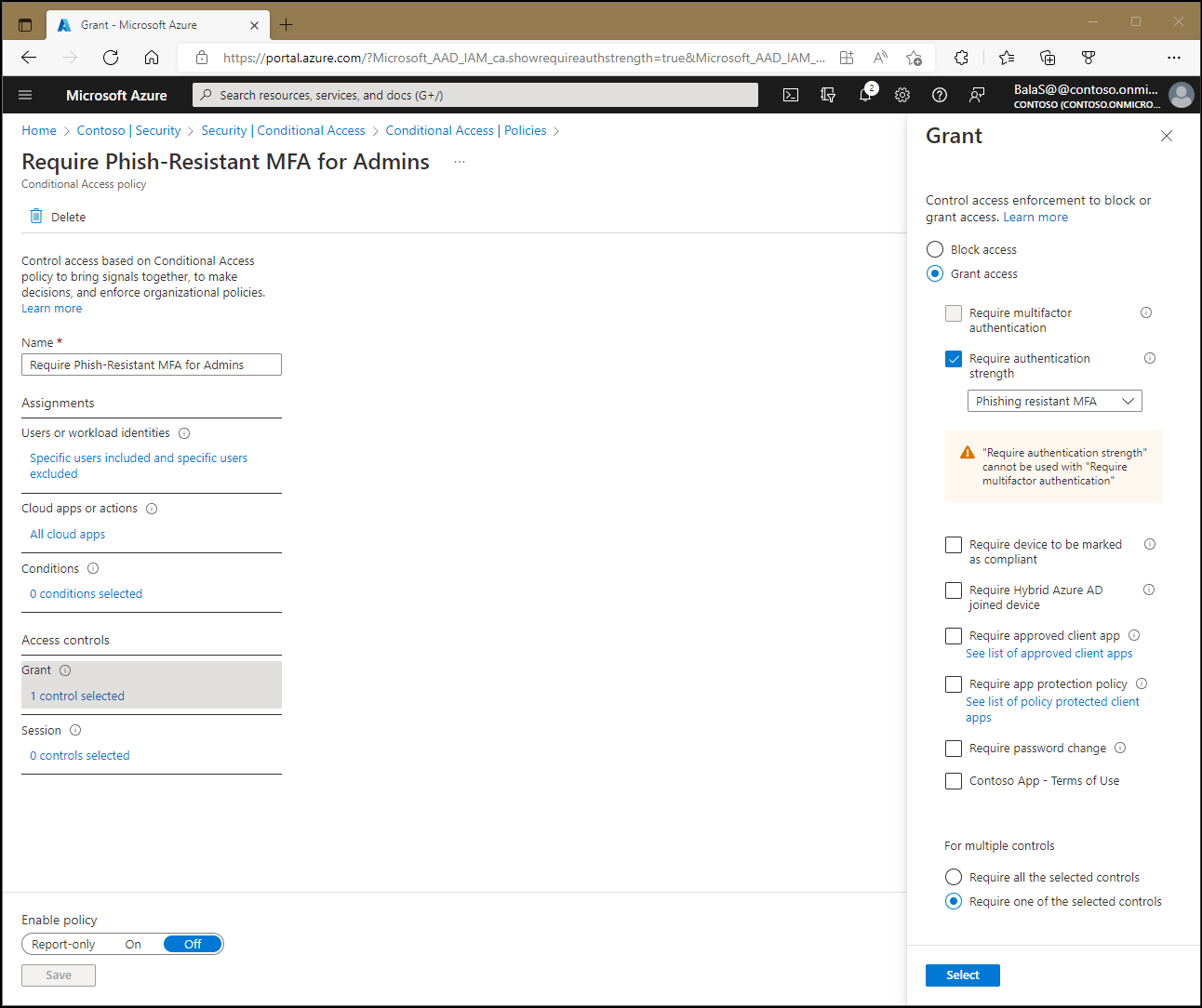

Bedingter Zugriff: Gewähren

In einer Richtlinie für bedingten Zugriff kann ein Administrator Zugriffssteuerungen verwenden, um den Zugriff auf Ressourcen zu gewähren oder zu blockieren.

Zugriff blockieren

Das Steuerelement zum Blockieren des Zugriffs berücksichtigt alle Zuweisungen und verhindert den Zugriff anhand der Konfiguration der Richtlinie für bedingten Zugriff.

Zugriff blockieren ist ein leistungsstarkes Steuerelement, das nur mit entsprechenden Kenntnissen eingesetzt werden sollte. Richtlinien mit Blockanweisungen können unbeabsichtigte Nebeneffekte haben. Ordnungsgemäße Tests und Überprüfungen sind wichtig, bevor Sie das Steuerelement im großen Stil aktivieren. Administratoren sollten bei Änderungen Tools wie den Modus Nur Bericht und das What if-Tool für den bedingten Zugriff verwenden.

Gewähren von Zugriff

Administratoren können auswählen, ob beim Gewähren des Zugriffs ein oder mehrere Steuerelemente erzwungen werden sollen. Diese Steuerelemente umfassen die folgenden Optionen:

- Multi-Faktor-Authentifizierung erforderlich (Microsoft Entra Multifactor Authentication)

- Authentifizierungsstärke erforderlich

- Markieren des Geräts als kompatibel erforderlich (Microsoft Intune)

- Microsoft Entra hybrid eingebundenen Gerät erforderlich

- Genehmigte Client-App erforderlich

- App-Schutzrichtlinie erforderlich

- Kennwortänderung erforderlich

Wenn Administratoren diese Optionen kombinieren möchten, können sie die folgenden Methoden verwenden:

- Alle ausgewählten Steuerungen anfordern (Steuerelement AND)

- Eine der ausgewählten Steuerungen anfordern (Steuerelement OR)

Der bedingten Zugriff fordert standardmäßig alle ausgewählten Steuerelemente an.

Erzwingen der mehrstufigen Authentifizierung

Wenn Sie dieses Kontrollkästchen aktivieren, müssen Benutzer Microsoft Entra Multi-Faktor-Authentifizierung ausführen. Weitere Informationen zum Bereitstellen von Microsoft Entra Multifactor Authentication finden Sie unter Planen einer Microsoft Entra Multi-Faktor-Authentifizierung-Bereitstellung.

Windows Hello for Business erfüllt die Anforderungen für Multi-Faktor-Authentifizierung in Richtlinien für bedingten Zugriff.

Authentifizierungsstärke erforderlich

Administratoren können auswählen, dass bestimmte Authentifizierungsstärken in ihren Richtlinien für bedingten Zugriff erforderlich sind. Diese Authentifizierungsstärken werden in Microsoft Entra Admin Center>Schutz>Authentifizierungsmethoden>Authentifizierungsstärken definiert. Administratoren können entweder ihre eigenen Authentifizierungsstärken erstellen oder die integrierten Versionen verwenden.

Markieren des Geräts als kompatibel erforderlich

Organisationen, die Intune bereitstellen, können mithilfe der von ihren Geräten zurückgegebenen Informationen Geräte identifizieren, die bestimmte Richtlinienkonformitätsanforderungen erfüllen. Intune sendet Konformitätsinformationen an Microsoft Entra ID, sodass beim bedingten Zugriff entschieden werden kann, ob der Zugriff auf Ressourcen gewährt oder blockiert wird. Weitere Informationen zu Konformitätsrichtlinien finden Sie im Artikel Festlegen von Regeln für Geräte, um den Zugriff auf Ressourcen in Ihrer Organisation mithilfe von Intune zu erlauben.

Ein Gerät kann von Intune als kompatibel für ein beliebiges Gerätebetriebssystem oder von einem Drittanbietersystem für die Verwaltung mobiler Geräte als kompatibel für Windows-Geräte gekennzeichnet werden. Eine Liste der unterstützten Drittanbietersysteme für die Verwaltung mobiler Geräte finden Sie unter Unterstützung von Drittanbieter-Gerätekonformitätspartnern in Intune.

Geräte müssen in Microsoft Entra ID registriert werden, damit Sie als kompatibel gekennzeichnet werden können. Weitere Informationen zur Geräteregistrierung finden Sie unter Was ist eine Geräteidentität?.

Für das Steuerelement Markieren des Geräts als kompatibel erforderlich gilt Folgendes:

- Unterstützt nur Geräte mit Windows 10 und höher, iOS, Android, macOS und Linux Ubuntu, die bei Microsoft Entra ID und Intune registriert sind.

- Microsoft Edge im InPrivate-Modus unter Windows gilt als nicht kompatibles Gerät.

Hinweis

Unter Windows, iOS, Android, macOS und einigen Webbrowsern von Drittanbietern identifiziert Microsoft Entra ID das Gerät anhand eines Clientzertifikats, das beim Registrieren des Geräts bei Microsoft Entra ID bereitgestellt wird. Wenn sich ein Benutzer zum ersten Mal über den Browser anmeldet, wird er zum Auswählen des Zertifikats aufgefordert. Der Benutzer muss dieses Zertifikat auswählen, bevor der Browser weiterhin verwendet werden kann.

Sie können die Microsoft Defender for Endpoint-App zusammen mit der Richtlinie „Genehmigte Client-App“ in Intune verwenden, um die Gerätekonformitätsrichtlinie für Richtlinien für bedingten Zugriff festzulegen. Beim Einrichten des bedingten Zugriffs ist kein Ausschluss der Microsoft Defender for Endpoint-App erforderlich. Auch wenn Microsoft Defender for Endpoint unter Android und iOS (App-ID dd47d17a-3194-4d86-bfd5-c6ae6f5651e3) keine genehmigte App ist, hat sie die Berechtigung zum Melden des Gerätesicherheitsstatus. Diese Berechtigung ermöglicht bei bedingtem Zugriff den Fluss von Complianceinformationen.

Microsoft Entra hybrid eingebundenen Gerät erforderlich

Organisationen können die Geräteidentität als Teil ihrer Richtlinie für bedingten Zugriff verwenden. Mit diesem Kontrollkästchen können Organisationen festlegen, dass Geräte hybrid in Microsoft Entra eingebunden sein müssen. Weitere Informationen zu Geräteidentitäten finden Sie unter Was ist eine Geräteidentität?.

Wenn Sie den OAuth-Gerätecodeflow verwenden, wird das erforderliche Gewährungssteuerelement für das verwaltete Gerät oder eine Gerätestatusbedingung nicht unterstützt. Dies liegt daran, dass das Gerät, das die Authentifizierung ausführt, seinen Gerätestatus nicht für das Gerät bereitstellen kann, das einen Code bereitstellt. Außerdem ist der Gerätestatus im Token für das Gerät gesperrt, das die Authentifizierung ausführt. Verwenden Sie stattdessen das Steuerelement Multi-Faktor-Authentifizierung erfordern.

Das Steuerelement In Microsoft Entra eingebundenes Hybridgerät erforderlich:

- Unterstützt nur in die Domäne eingebundene Geräte mit älteren Windows-Versionen (vor Windows 10) und Geräte mit aktuellen Windows-Versionen (Windows 10+).

- Betrachtet Microsoft Edge im InPrivate-Modus nicht als hybrid in Microsoft Entra eingebundenes Gerät.

Genehmigte Client-App erforderlich

Organisationen können anfordern, dass für den Zugriff auf ausgewählte Cloud-Apps eine genehmigte Client-App verwendet wird. Diese genehmigten Client-Apps unterstützen Intune-App-Schutzrichtlinien, und zwar unabhängig von einer MDM-Lösung (Mobile-Device Management, Verwaltung mobiler Geräte).

Warnung

Der genehmigte Zuschuss für die Client-App läuft Anfang März 2026 aus. Organisationen müssen bis März 2026 alle aktuellen Richtlinien für bedingten Zugriff, die nur die Berechtigung „Genehmigte Client-App erforderlich“ verwenden, auf die Richtlinie Genehmigte Client-App erforderlich oder Anwendungsschutz umstellen. Wenden Sie außerdem für jede neue Richtlinie für bedingten Zugriff nur die Richtliniengewährung Anwendungsschutz verlangen an. Weitere Informationen finden Sie im Artikel Migrieren genehmigter Client-App zu Anwendungsschutzrichtlinien im bedingten Zugriff.

Um dieses Genehmigungssteuerelement anzuwenden, muss das Gerät in Microsoft Entra ID registriert sein, was die Verwendung einer Broker-App voraussetzt. Als Broker-App kann Microsoft Authenticator für iOS-Geräte bzw. Microsoft Authenticator oder das Microsoft-Unternehmensportal für Android-Geräte verwendet werden. Wenn auf dem Gerät keine Broker-App installiert ist und ein Benutzer versucht, sich zu authentifizieren, wird er zum entsprechenden App Store umgeleitet, um die erforderliche Broker-App zu installieren.

Diese Einstellung wird von den folgenden Client-Apps unterstützt. Diese Liste ist nicht vollständig und kann sich ändern:

- Microsoft Azure Information Protection

- Microsoft Cortana

- Microsoft Dynamics 365

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Invoicing

- Microsoft Kaizala

- Microsoft Launcher

- Microsoft-Listen

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft Planner

- Microsoft Power Apps

- Microsoft Power BI

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Skype for Business

- Microsoft Stream

- Microsoft Teams

- Microsoft To Do

- Microsoft Visio

- Microsoft Word

- Microsoft Yammer

- Microsoft Whiteboard

- Microsoft 365 Admin

Hinweise

- Die genehmigten Client-Apps unterstützen das Intune-Feature für die mobile Anwendungsverwaltung.

- Anforderung Genehmigte Client-App erforderlich:

- Unterstützt als Geräteplattformbedingung nur iOS und Android.

- Zum Registrieren des Geräts ist eine Broker-App erforderlich. Als Broker-App kann Microsoft Authenticator für iOS-Geräte bzw. Microsoft Authenticator oder das Microsoft-Unternehmensportal für Android-Geräte verwendet werden.

- Beim bedingten Zugriff kann Microsoft Edge im InPrivate-Modus nicht als genehmigte Client-App betrachtet werden.

- Richtlinien für bedingten Zugriff, die Microsoft Power BI als genehmigte Client-App voraussetzen, unterstützen bei der Verbindung der mobilen Power BI-App mit dem lokalen Power BI-Berichtsserver den Microsoft Entra-Anwendungsproxy nicht.

- Außerhalb von Microsoft Edge gehostete Webansichten erfüllen nicht die genehmigte Client-App-Richtlinie. Beispiel: Wenn eine App versucht, SharePoint in einer Webansicht zu laden, versagen die Appschutz-Richtlinien.

Konfigurationsbeispiele finden Sie unter Bedingter Zugriff: Genehmigte Client-Apps oder App-Schutzrichtlinie erforderlich.

App-Schutzrichtlinie erforderlich

In der Richtlinie für bedingten Zugriff können Sie festlegen, dass eine Intune-App-Schutzrichtlinie für die Client-App vorhanden sein muss, bevor der Zugriff auf die ausgewählten Anwendungen verfügbar ist. Mit diesen App-Schutzrichtlinien der Verwaltung mobiler Anwendungen (Mobile Application Management, MAM) können Sie die Daten Ihrer Organisation innerhalb einer bestimmten Anwendung verwalten und schützen.

Um dieses Gewährungssteuerelement anzuwenden, muss für den bedingten Zugriff das Gerät in Microsoft Entra ID registriert sein. Dafür ist eine Broker-App erforderlich. Als Broker-App kann Microsoft Authenticator für iOS-Geräte oder das Microsoft-Unternehmensportal für Android-Geräte verwendet werden. Wenn auf dem Gerät keine Broker-App installiert ist und der Benutzer versucht, sich zu authentifizieren, wird er zum entsprechenden App Store umgeleitet, um die Broker-App zu installieren. Die Microsoft Authenticator-App kann als Broker-App verwendet werden, unterstützt jedoch nicht die Adressierung als genehmigte Client-App. App-Schutzrichtlinien sind allgemein für iOS und Android und in der öffentlichen Vorschau für Microsoft Edge unter Windows verfügbar. Windows-Geräte unterstützen maximal drei Microsoft Entra-Benutzerkonten in derselben Sitzung. Weitere Informationen zum Anwenden von Richtlinien auf Windows-Geräte finden Sie im Artikel Erfordern einer App-Schutzrichtlinie auf Windows-Geräten (Vorschauversion).

Anwendungen müssen bestimmte Anforderungen erfüllen, um App-Schutzrichtlinien zu unterstützen. Weitere Informationen zu diesen Anforderungen finden Entwickler im Abschnitt Apps, die mit App-Schutzrichtlinien verwaltet werden können.

Diese Einstellung wird von den folgenden Client-Apps unterstützt. Diese Liste ist nicht vollständig und kann sich ändern. Wenn Ihre App nicht in der Liste enthalten ist, wenden Sie sich an den Anwendungshersteller, um die Unterstützung zu bestätigen:

- Mobile Adobe Acrobat Reader-App

- iAnnotate für Office 365

- Microsoft Cortana

- Microsoft Dynamics 365 für Smartphones

- Microsoft Dynamics 365 Sales

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Launcher

- Microsoft-Listen

- Microsoft Loop

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft Planner

- Microsoft Power BI

- Microsoft PowerApps

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Stream Mobile Native 2.0

- Microsoft Teams

- Microsoft To Do

- Microsoft Word

- Microsoft Whiteboard Services

- MultiLine for Intune

- Nine Mail – Email & Calendar

- Notate für Intune

- Provectus – Secure Contacts

- Viva Engage (Android, iOS und iPadOS)

Hinweis

Kaizala, Skype for Business und Visio unterstützen den Gewährungstyp App-Schutzrichtlinie erforderlich nicht. Wenn Sie mit diesen Apps arbeiten müssen, verwenden Sie exklusiv den Gewährungstyp Genehmigte Apps erforderlich. Die Verwendung der OR-Klausel zwischen den beiden Gewährungstypen funktioniert bei diesen drei Anwendungen nicht.

Konfigurationsbeispiele finden Sie unter Bedingter Zugriff: Genehmigte Client-Apps oder App-Schutzrichtlinie erforderlich.

Kennwortänderung anfordern

Wenn Benutzerrisiken erkannt werden, können Administratoren Bedingungen für die Richtlinie zum Benutzerrisiko festlegen und den Benutzer veranlassen, sein Kennwort mithilfe der Self-Service-Kennwortzurücksetzung von Microsoft Entra sicher zu ändern. Benutzer können mit der Self-Service-Kennwortzurücksetzung ihr Kennwort zurücksetzen, um das Problem selbst zu beheben. Durch diesen Vorgang wird das Benutzerrisikoereignis geschlossen, und unnötige Administratorwarnungen werden vermieden.

Wenn Benutzer zum Ändern des Kennworts aufgefordert werden, müssen sie zunächst die Multi-Faktor-Authentifizierung ausführen. Stellen Sie sicher, dass alle Benutzer sich für die Multi-Faktor-Authentifizierung registrieren, damit sie auf eine Risikoerkennung bei ihren Konten vorbereitet sind.

Warnung

Benutzer müssen vor dem Auslösen der Benutzerrisiko-Richtlinie für die Multi-Faktor-Authentifizierung registriert worden sein.

Die folgenden Einschränkungen gelten beim Konfigurieren einer Richtlinie mithilfe des Steuerelements für die Kennwortänderung:

- Die Richtlinie muss „allen Cloud-Apps“ zugewiesen werden. Diese Anforderung verhindert, dass ein Angreifer eine andere App verwendet, um das Kennwort des Benutzers zu ändern. So wird auch verhindert, dass er das Kontorisiko zurücksetzt, indem er sich bei einer anderen App anmeldet.

- Kennwortänderung erforderlich kann nicht mit anderen Steuerelementen (z. B. kompatibles Gerät erforderlich) verwendet werden.

- Das Steuerelement für die Kennwortänderung kann nur mit der Benutzer- und Gruppenzuweisungsbedingung, der Cloud-App-Zuweisungsbedingung (die auf „Alle“ festgelegt sein muss) und den Benutzerrisikobedingungen verwendet werden.

Nutzungsbedingungen

Wenn Ihre Organisation Nutzungsbedingungen erstellt, werden unter den Gewährungssteuerelementen ggf. andere Optionen angezeigt. Mit diesen Optionen können Administratoren die Bestätigung von Nutzungsbedingungen als Bedingung für den Zugriff auf die Ressourcen festlegen, die durch die Richtlinie geschützt sind. Weitere Informationen zu Nutzungsbedingungen finden Sie unter Nutzungsbedingungen für Microsoft Entra.

Benutzerdefinierte Steuerelemente (Vorschau)

Benutzerdefinierte Steuerelemente sind eine Vorschaufunktion von Microsoft Entra ID. Wenn Sie benutzerdefinierte Steuerelemente verwenden, werden Ihre Benutzer zu einem kompatiblen Dienst umgeleitet, um die Authentifizierungsanforderungen außerhalb von Azure AD ID zu erfüllen. Weitere Informationen finden Sie im Artikel Benutzerdefinierte Steuerelemente.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für