Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

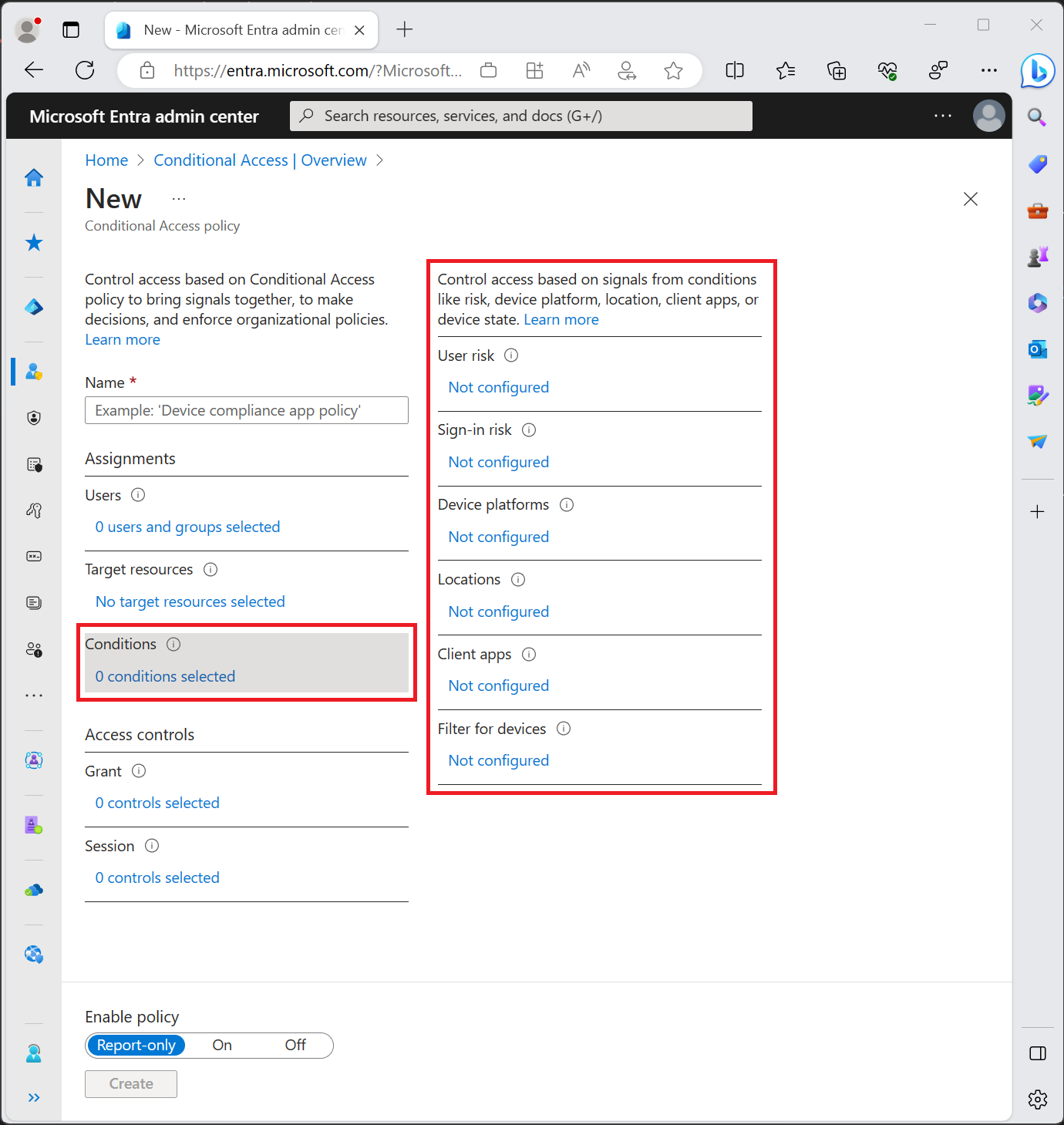

In einer Richtlinie für bedingten Zugriff verwenden Administratoren ein oder mehrere Signale, um Richtlinienentscheidungen zu verbessern.

Administratoren kombinieren mehrere Bedingungen, um spezifische, differenzierte Richtlinien für bedingten Zugriff zu erstellen.

Wenn Benutzer auf eine vertrauliche Anwendung zugreifen, können Administratoren in ihren Zugriffsentscheidungen mehrere Bedingungen berücksichtigen, z. B.:

- Risikoinformationen von Microsoft Entra ID Protection

- Netzwerkadresse

- Geräteinformationen

Agentrisiko (Vorschau)

Administratoren mit Zugriff auf ID Protection können das Agentrisiko als Teil einer Richtlinie für bedingten Zugriff auswerten. Das Agentrisiko zeigt die Wahrscheinlichkeit, dass ein Agent kompromittiert wird.

Benutzerrisiko

Administratoren mit Zugriff auf ID Protection können das Benutzerrisiko als Teil einer Richtlinie für bedingten Zugriff auswerten. Das Benutzerrisiko zeigt die Wahrscheinlichkeit, dass eine Identität oder ein Konto kompromittiert wird. Erfahren Sie mehr über das Benutzerrisiko in "Risiko " und "Konfigurieren und Aktivieren von Risikorichtlinien".

Anmelderisiko

Administratoren mit Zugriff auf ID Protection können das Anmelderisiko als Teil einer Richtlinie für bedingten Zugriff auswerten. Das Anmelderisiko zeigt die Wahrscheinlichkeit an, dass eine Authentifizierungsanforderung nicht vom Identitätsbesitzer vorgenommen wird. Weitere Informationen zum Anmelderisiko finden Sie in den Artikeln "Risiko " und "Konfigurieren und Aktivieren von Risikorichtlinien".

Insiderrisiko

Administratoren mit Zugriff auf den adaptiven Schutz von Microsoft Purview können Risikosignale von Microsoft Purview in Richtlinienentscheidungen für bedingten Zugriff integrieren. Beim Insider-Risiko werden Ihre Datengovernance, die Datensicherheit und Ihre Risiko- und Compliancekonfigurationen von Microsoft Purview berücksichtigt. Diese Signale basieren auf kontextbezogenen Faktoren wie:

- Benutzerverhalten

- Frühere Muster

- Anomalieerkennungen

Mit dieser Bedingung können Administratoren Richtlinien für den bedingten Zugriff verwenden, um Aktionen wie das Blockieren des Zugriffs, die Notwendigkeit einer stärkeren Authentifizierungsmethode oder die Annahme von Nutzungsbedingungen zu ergreifen.

Diese Funktion enthält Parameter, die sich speziell auf potenzielle Risiken innerhalb einer Organisation beziehen. Wenn Sie bedingten Zugriff konfigurieren, um insider-Risiken zu berücksichtigen, können Administratoren Zugriffsberechtigungen basierend auf kontextbezogenen Faktoren wie Benutzerverhalten, historischen Mustern und Anomalieerkennung anpassen.

Weitere Informationen finden Sie unter Konfigurieren und Aktivieren einer insider-risikobasierten Richtlinie.

Geräteplattformen

Bedingter Zugriff identifiziert die Geräteplattform mithilfe von Informationen, die vom Gerät bereitgestellt werden, z. B. Benutzer-Agent-Zeichenfolgen. Da Benutzer-Agent-Zeichenfolgen geändert werden können, werden diese Informationen nicht überprüft. Verwenden Sie die Plattform für Geräte mit Microsoft Intune-Richtlinien zur Gerätekonformität oder als Teil einer Blockanweisung. Standardmäßig gilt sie für alle Geräteplattformen.

Bedingter Zugriff unterstützt diese Geräteplattformen:

- Android

- Ios

- Fenster

- macOS

- Linux

Wenn Sie die ältere Authentifizierung mit der Bedingung „Andere Clients“ blockieren, können Sie auch die Geräteplattform als Bedingung festlegen.

Die Auswahl von macOS- oder Linux-Geräteplattformen wird nicht unterstützt, wenn Sie " Genehmigte Client-App anfordern " oder "App-Schutzrichtlinie anfordern " als einzige Berechtigungssteuerelemente auswählen oder wenn Sie "Alle ausgewählten Steuerelemente anfordern" auswählen.

Wichtig

Microsoft empfiehlt, eine Richtlinie für bedingten Zugriff für nicht unterstützte Geräteplattformen zu erstellen. Wenn Sie beispielsweise den Zugriff auf Unternehmensressourcen von Chrome OS oder anderen nicht unterstützten Clients blockieren möchten, konfigurieren Sie eine Richtlinie mit einer Geräteplattform-Bedingung, die jede Plattform einschließt, unterstützte Geräteplattformen ausschließt, und stellen Sie die Zugriffskontrolle auf "Zugriff blockieren" ein.

Standorte

Die Bedingung "Standort" wurde verschoben.

Client-Apps

Standardmäßig gelten alle neu erstellten Richtlinien für bedingten Zugriff für alle Client-App-Typen, auch wenn die Client-Apps-Bedingung nicht konfiguriert ist.

Hinweis

Das Verhalten der Client-Apps-Bedingung wurde im August 2020 aktualisiert. Wenn Sie über vorhandene Richtlinien für den bedingten Zugriff verfügen, bleiben sie unverändert. Wenn Sie jedoch eine vorhandene Richtlinie auswählen, wird die Umschaltfläche "Konfigurieren" entfernt, und die Client-Apps, für die die Richtlinie gilt, werden ausgewählt.

Wichtig

Bei Anmeldungen von Clients mit Legacyauthentifizierung wird die Multi-Faktor-Authentifizierung (MFA) nicht unterstützt, und es werden keine Gerätestatusinformationen übergeben. Die Anmeldungen werden daher durch den bedingten Zugriff mit seinen Zuweisungssteuerelementen (z. B. MFA oder kompatible Geräte erforderlich) blockiert. Wenn Sie über Konten verfügen, die die Legacyauthentifizierung verwenden müssen, müssen Sie diese Konten entweder aus der Richtlinie ausschließen oder die Richtlinie so konfigurieren, dass sie nur für moderne Authentifizierungsclients gilt.

Wenn die Umschaltfläche Konfigurieren auf Ja festgelegt ist, gilt sie für markierte Elemente. Wenn sie auf Nein eingestellt ist, gilt sie für alle Client-Apps, einschließlich Clients mit moderner und Legacyauthentifizierung. Diese Umschaltfläche ist in Richtlinien, die vor August 2020 erstellt wurden, nicht enthalten.

- Clients mit moderner Authentifizierung

- Browser

- Zu diesen Clients gehören webbasierte Anwendungen, die Protokolle wie SAML, WS-Federation, OpenID Connect oder Dienste verwenden, die als vertraulicher OAuth-Client registriert sind.

- Mobile Apps und Desktop-Apps

- Diese Option umfasst Anwendungen wie Office-Desktop- und Telefonanwendungen.

- Browser

- Clients mit Legacyauthentifizierung

- Exchange ActiveSync-Clients

- Diese Auswahl umfasst die gesamte Verwendung des Exchange ActiveSync (EAS)-Protokolls. Wenn die Verwendung von Exchange ActiveSync blockiert wird, empfängt der betroffene Benutzer eine einzelne Quarantäne-E-Mail. Diese E-Mail enthält Informationen dazu, warum sie blockiert werden, und enthält ggf. Korrekturanweisungen.

- Administratoren können Richtlinien nur auf unterstützte Plattformen (z. B. iOS, Android und Windows) über die Microsoft Graph-API für bedingten Zugriff anwenden.

- Andere Clients

- Diese Option umfasst Clients, die Standard-/Legacyauthentifizierungsprotokolle verwenden, von denen keine moderne Authentifizierung unterstützt wird.

- SMTP – Wird von POP- und IMAP-Clients zum Senden von E-Mail-Nachrichten verwendet.

- AutoErmittlung: wird von Outlook und EAS-Clients verwendet, um Postfächer in Exchange Online zu suchen und diese zu verbinden.

- Exchange Online PowerShell: wird zum Herstellen einer Verbindung mit Exchange Online über Remote-PowerShell verwendet Wenn Sie die Standardauthentifizierung für Exchange Online PowerShell blockieren, müssen Sie das Exchange Online PowerShell-Modul verwenden, um eine Verbindung herzustellen. Anweisungen finden Sie unter Herstellen einer Verbindung mit Exchange Online PowerShell mithilfe der mehrstufigen Authentifizierung.

- Exchange-Webdienste (EWS) – Eine Programmierschnittstelle, die von Outlook, Outlook für Mac und Nicht-Microsoft-Apps verwendet wird.

- IMAP4: wird von IMAP-E-Mail-Clients verwendet

- MAPI über HTTP (MAPI/HTTP): wird von Outlook 2010 und höher verwendet

- Offlineadressbuch (OAB): eine Kopie der Adressenlistensammlungen, die von Outlook heruntergeladen und verwendet werden

- Outlook Anywhere (RPC über HTTP): wird von Outlook 2016 und früher verwendet

- Outlook-Dienst: wird von der Mail- und Kalender-App für Windows 10 verwendet

- POP3: wird von POP-E-Mail-Clients verwendet

- Berichtswebdienste: Werden zum Abrufen von Berichtsdaten in Exchange Online verwendet.

- Diese Option umfasst Clients, die Standard-/Legacyauthentifizierungsprotokolle verwenden, von denen keine moderne Authentifizierung unterstützt wird.

- Exchange ActiveSync-Clients

Diese Bedingungen werden häufig für Folgendes verwendet:

- Erfordern eines verwalteten Geräts

- Blockieren älterer Authentifizierungsmethoden

- Blockieren von Webanwendungen, aber Zulassen von mobile oder Desktop-Apps

Unterstützte Browser

Diese Einstellung funktioniert mit allen Browsern. Die folgenden Betriebssysteme und Browser werden jedoch unterstützt, um eine Geräterichtlinie (beispielsweise eine Gerätekonformitätsanforderung) zu erfüllen. Betriebssysteme und Browser, die nicht mehr vom grundlegenden Support abgedeckt werden, sind in dieser Liste nicht enthalten:

| Betriebssysteme | Browser |

|---|---|

| Windows 10 und höher | Microsoft Edge, Chrome, Firefox 91 und höher |

| Windows Server 2025 | Microsoft Edge, Chrome |

| Windows Server 2022 | Microsoft Edge, Chrome |

| Windows Server 2019 | Microsoft Edge, Chrome |

| Ios | Microsoft Edge, Safari (siehe die Hinweise) |

| Android | Microsoft Edge, Chrome |

| macOS | Microsoft Edge, Chrome, Firefox 133+, Safari |

| Linux Desktop | Microsoft Edge |

Diese Browser unterstützen die Geräteauthentifizierung, sodass das Gerät identifiziert und anhand einer Richtlinie überprüft werden kann. Bei der Geräteüberprüfung tritt ein Fehler auf, wenn der Browser im privaten Modus ausgeführt wird oder Cookies deaktiviert sind.

Hinweis

Microsoft Edge 85+ erfordert, dass der Benutzer beim Browser angemeldet ist, um die Geräteidentität ordnungsgemäß zu übergeben. Andernfalls ist das Verhalten vergleichbar mit Chrome ohne die Erweiterung für Microsoft Single Sign-On. Diese Anmeldung erfolgt in einem hybriden Geräteeinbindungsszenario möglicherweise nicht automatisch.

Safari wird auf einem verwalteten Gerät für den gerätebasierten bedingten Zugriff unterstützt, kann jedoch die Bedingungen Genehmigte Client-App erforderlich und App-Schutzrichtlinie erforderlich nicht erfüllen. Ein verwalteter Browser wie Microsoft Edge erfüllt genehmigte Client-App- und App-Schutzrichtlinienanforderungen. Unter iOS mit nicht von Microsoft stammenden MDM-Lösungen unterstützt nur der Microsoft Edge-Browser Geräterichtlinien.

Firefox 91 und höher wird für den gerätebasierten bedingten Zugriff unterstützt, doch muss die Option „Einmaliges Anmelden von Windows für Microsoft-Konten sowie Geschäfts-, Schul- oder Unikonten zulassen“ muss aktiviert werden.

Chrome 111+ wird für gerätebasierten bedingten Zugriff unterstützt, doch muss „CloudApAuthEnabled“ aktiviert werden.

macOS-Geräte, die das Enterprise SSO-Plug-In verwenden, erfordern die Erweiterung für Microsoft Single Sign-On, um SSO und gerätebasierten bedingten Zugriff in Google Chrome zu unterstützen.

MacOS-Geräte, die den Firefox-Browser verwenden, müssen macOS Version 10.15 oder höher ausführen und das Microsoft Enterprise SSO-Plug-In ordnungsgemäß installiert und konfiguriert haben.

Warum wird im Browser eine Aufforderung zur Clientzertifikatauswahl angezeigt?

Unter Windows 7 werden iOS-, Android- und macOS-Geräte mithilfe eines Clientzertifikats identifiziert. Dieses Zertifikat wird bereitgestellt, wenn das Gerät registriert wird. Wenn sich ein Benutzer zum ersten Mal über den Browser anmeldet, wird er zum Auswählen des Zertifikats aufgefordert. Der Benutzer muss dieses Zertifikat vor dem Verwenden des Browsers auswählen.

Chrome-Unterstützung

Fenster

Damit Chrome in Windows 10 Creators Update (Version 1703) oder höher unterstützt wird, installieren Sie die Erweiterung für Microsoft Single Sign-On, oder aktivieren Sie CloudAPAuthEnabled in Chrome. Diese Konfigurationen sind erforderlich, wenn eine Richtlinie für bedingten Zugriff gerätespezifische Details speziell für Windows-Plattformen erfordert.

Um die CloudAPAuthEnabled-Richtlinie in Chrome automatisch zu aktivieren, erstellen Sie den folgenden Registrierungsschlüssel:

- Pfad:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome - Name:

CloudAPAuthEnabled - Wert:

0x00000001 - PropertyType:

DWORD

Um die Erweiterung für Microsoft Single Sign-On automatisch in Chrome-Browsern bereitzustellen, erstellen Sie den folgenden Registrierungsschlüssel mithilfe der ExtensionInstallForcelist-Richtlinie in Chrome:

- Pfad:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome\ExtensionInstallForcelist - Name:

1 - Typ:

REG_SZ (String) - Daten:

ppnbnpeolgkicgegkbkbjmhlideopiji;https://clients2.google.com/service/update2/crx

Erstellen Sie den folgenden Registrierungsschlüssel, damit Chrome unter Windows 8.1 und 7 unterstützt wird:

- Pfad:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome\AutoSelectCertificateForUrls - Name:

1 - Typ:

REG_SZ (String) - Daten:

{"pattern":"https://device.login.microsoftonline.com","filter":{"ISSUER":{"CN":"MS-Organization-Access"}}}

macOS

macOS-Geräte, die das Enterprise SSO-Plug-In verwenden, erfordern die Erweiterung für Microsoft Single Sign-On, um SSO und gerätebasierten bedingten Zugriff in Google Chrome zu unterstützen.

Informationen zu MDM-basierten Bereitstellungen von Google Chrome und der Verwaltung von Erweiterungen finden Sie unter Einrichten des Chrome Browsers unter Mac und ExtensionInstallForcelist.

Unterstützte mobile Anwendungen und Desktopclients

Administratoren können mobile Apps und Desktopclients als Client-App auswählen.

Diese Einstellung wirken sich auf Zugriffsversuche von den folgenden mobilen Apps und Desktopclients aus:

| Client-Apps | Zieldienst | Plattform |

|---|---|---|

| Dynamics CRM-App | Dynamics CRM | Windows 10, Windows 8.1, iOS und Android |

| E-Mail-/Kalender-/Kontakte-App, Outlook 2016, Outlook 2013 (mit moderner Authentifizierung) | Austausch online | Windows 10 |

| MFA- und Standort-Richtlinien für Apps Gerätebasierte Richtlinien werden nicht unterstützt. | Alle Meine Apps-App-Dienste | Android und iOS |

| Microsoft Teams-Dienste: Diese Client-App steuert alle Dienste, die Microsoft Teams und alle zugehörigen Client-Apps (Windows Desktop, iOS, Android, WP und Webclient) unterstützen | Microsoft Teams | Windows 10, Windows 8.1, Windows 7, iOS, Android und macOS |

| Office 2016-Apps, Office 2013 (mit moderner Authentifizierung), OneDrive-Synchronisierungsclient | SharePoint | Windows 8.1, Windows 7 |

| Office 2016-Apps, universelle Office-Apps, Office 2013 (mit moderner Authentifizierung), OneDrive-Synchronisierungsclient | SharePoint Online | Windows 10 |

| Office 2016 (nur Word, Excel, PowerPoint und OneNote). | SharePoint | macOS |

| Office 2019 | SharePoint | Windows 10, macOS |

| Office Mobile Apps | SharePoint | Android, iOS |

| Office Yammer-App | Yammer | Windows 10, iOS und Android |

| Outlook 2019 | SharePoint | Windows 10, macOS |

| Outlook 2016 (Office für macOS) | Austausch online | macOS |

| Outlook 2016, Outlook 2013 (mit moderner Authentifizierung), Skype for Business (mit moderner Authentifizierung) | Austausch online | Windows 8.1, Windows 7 |

| Outlook Mobile-App | Austausch online | Android, iOS |

| Power BI-App | Power BI-Dienst | Windows 10, Windows 8.1, Windows 7, Android und iOS |

| Skype for Business | Austausch online | Android, iOS |

| Azure DevOps Services-App (früher Visual Studio Team Services bzw. VSTS) | Azure DevOps Services (früher Visual Studio Team Services bzw. VSTS) | Windows 10, Windows 8.1, Windows 7, iOS, Android |

Exchange ActiveSync-Clients

- Administratoren können Exchange ActiveSync-Clients nur auswählen, wenn Sie Benutzern oder Gruppen Richtlinien zuweisen. Wenn Alle Benutzer, Alle Gast- und externen Benutzer oder Verzeichnisrollen ausgewählt wird, unterliegen alle Benutzer der Richtlinie.

- Wenn Administratoren eine Richtlinie erstellen, die Exchange ActiveSync-Clients zugewiesen ist, sollte Exchange Online die einzige Cloudanwendung sein, die der Richtlinie zugewiesen ist.

- Administratoren können den Umfang dieser Richtlinie auf bestimmte Plattformen einschränken, indem sie die Bedingung "Geräteplattformen " verwenden.

Wenn die der Richtlinie zugewiesene Zugriffssteuerung die Option Genehmigte Client-App erforderlich verwendet, wird der Benutzer angewiesen, den Outlook Mobile-Client zu installieren und zu verwenden. Wenn Multi-Faktor-Authentifizierung, Nutzungsbedingungen oder benutzerdefinierte Kontrollen erforderlich ist/sind, werden betroffene Benutzer*innen blockiert, weil die Standardauthentifizierung diese Kontrollmechanismen nicht unterstützt.

Weitere Informationen finden Sie in den folgenden Artikeln:

- Blockieren der Legacyauthentifizierung mit bedingtem Zugriff

- Vorschreiben der Verwendung von genehmigten Client-Apps für den Zugriff auf Cloud-Apps mithilfe des bedingten Zugriffs

Andere Clients

Wenn Sie Andere Clients auswählen, können Sie eine Bedingung für Apps mit Standardauthentifizierung über E-Mail-Protokolle wie IMAP, MAPI, POP oder SMTP sowie für ältere Office-Apps angeben, die keine moderne Authentifizierung verwenden.

Gerätestatus (veraltet)

Diese Bedingung ist veraltet. Kunden sollten die "Filter für Geräte"-Bedingung in der Richtlinie für bedingten Zugriff verwenden, um Szenarien zu erfüllen, die zuvor mithilfe der Gerätestatus-Bedingung erreicht wurden.

Wichtig

Gerätestatus und Filter für Geräte können in der Richtlinie für bedingten Zugriff nicht zusammen verwendet werden. Filter für Geräte bieten eine präzisere Zielbestimmung, einschließlich Unterstützung für das Targeting von Gerätestatusinformationen über die trustType und isCompliant Eigenschaft.

Filtern nach Geräten

Wenn Administratoren Filter für Geräte als Bedingung konfigurieren, können sie Geräte basierend auf einem Filter mithilfe eines Regelausdrucks auf Geräteeigenschaften einschließen oder ausschließen. Sie können den Regelausdruck für den Filter für Geräte mithilfe des Regel-Generators oder der Regelsyntax erstellen. Dieser Prozess ähnelt dem Verfahren, das für Regeln für dynamische Mitgliedschaftsgruppen verwendet wird. Weitere Informationen finden Sie unter "Bedingter Zugriff: Filtern nach Geräten".

Authentifizierungsflows (Vorschau)

Authentifizierungsflows steuern, wie Ihre Organisation bestimmte Authentifizierungs- und Autorisierungsprotokolle verwendet und gewährt. Diese Abläufe können für Geräte ohne lokale Eingaben, wie z. B. gemeinsam genutzte Geräte oder digitale Beschilderung, eine nahtlose Erfahrung ermöglichen. Verwenden Sie dieses Steuerelement, um Übertragungsmethoden wie Gerätecodeflow oder Authentifizierungsübertragung zu konfigurieren.