Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Sie können benutzerbasierte oder geräteatributbasierte Regeln erstellen, um die Mitgliedschaft für dynamische Mitgliedschaftsgruppen in Microsoft Entra ID zu aktivieren. Sie können dynamische Mitgliedschaftsgruppen automatisch hinzufügen und entfernen, indem Sie Mitgliedschaftsregeln basierend auf Mitgliedsattributen verwenden. In Microsoft Entra kann ein einzelner Mandant maximal 15.000 dynamische Mitgliedschaftsgruppen enthalten.

In diesem Artikel werden die Eigenschaften und die Syntax zum Erstellen der Regeln für dynamische Mitgliedschaftsgruppen auf der Grundlage von Benutzern oder Geräten erläutert.

Hinweis

Sicherheitsgruppen können entweder Geräte oder Benutzer enthalten, aber Microsoft 365-Gruppen können nur Benutzer enthalten.

Überlegungen zu dynamischen Mitgliedschaftsgruppen

Wenn sich die Attribute eines Benutzers oder eines Geräts ändern, wertet das System alle Regeln für dynamische Mitgliedschaftsgruppen in einem Verzeichnis aus, um festzustellen, ob die Änderung Gruppenzufügungen oder Entfernungen auslösen würde. Wenn Benutzer oder Geräte eine Regel in einer Gruppe erfüllen, werden sie als Mitglieder dieser Gruppe hinzugefügt. Wenn sie die Regel nicht mehr erfüllen, werden sie entfernt. Sie können ein Mitglied einer dynamischen Mitgliedschaftsgruppe nicht manuell hinzufügen oder entfernen.

Beachten Sie auch diese Einschränkungen:

- Sie können zwar eine dynamische Mitgliedschaftsgruppe für Benutzer oder Geräte erstellen, jedoch keine Regel festlegen, die sowohl Benutzer als auch Geräte enthält.

- Sie können keine Geräte-Mitgliedschaftsgruppe basierend auf den Benutzerattributen des Geräteeigentümers erstellen. In Regeln für die Gerätemitgliedschaft kann nur auf Geräteattribute verwiesen werden.

Lizenzanforderungen

Das Feature dynamischer Mitgliedschaftsgruppen erfordert eine Microsoft Entra ID P1-Lizenz oder eine Intune for Education-Lizenz für jeden eindeutigen Benutzer, der Mitglied einer oder mehrerer dynamischer Mitgliedschaftsgruppen ist. Sie müssen Benutzern keine Lizenzen zuweisen, damit sie Mitglieder dynamischer Mitgliedschaftsgruppen sind. Sie müssen jedoch über die Mindestanzahl von Lizenzen in der Microsoft Entra-Organisation verfügen, um alle diese Benutzer abzudecken.

Wenn Sie beispielsweise insgesamt über 1.000 eindeutige Benutzer in allen dynamischen Mitgliedschaftsgruppen in Ihrer Organisation verfügen, benötigen Sie mindestens 1.000 Lizenzen für Microsoft Entra ID P1, um die Lizenzanforderung zu erfüllen.

Für Geräte, die Mitglied einer dynamischen Mitgliedschaftsgruppe auf der Grundlage eines Geräts sind, ist keine Lizenz erforderlich.

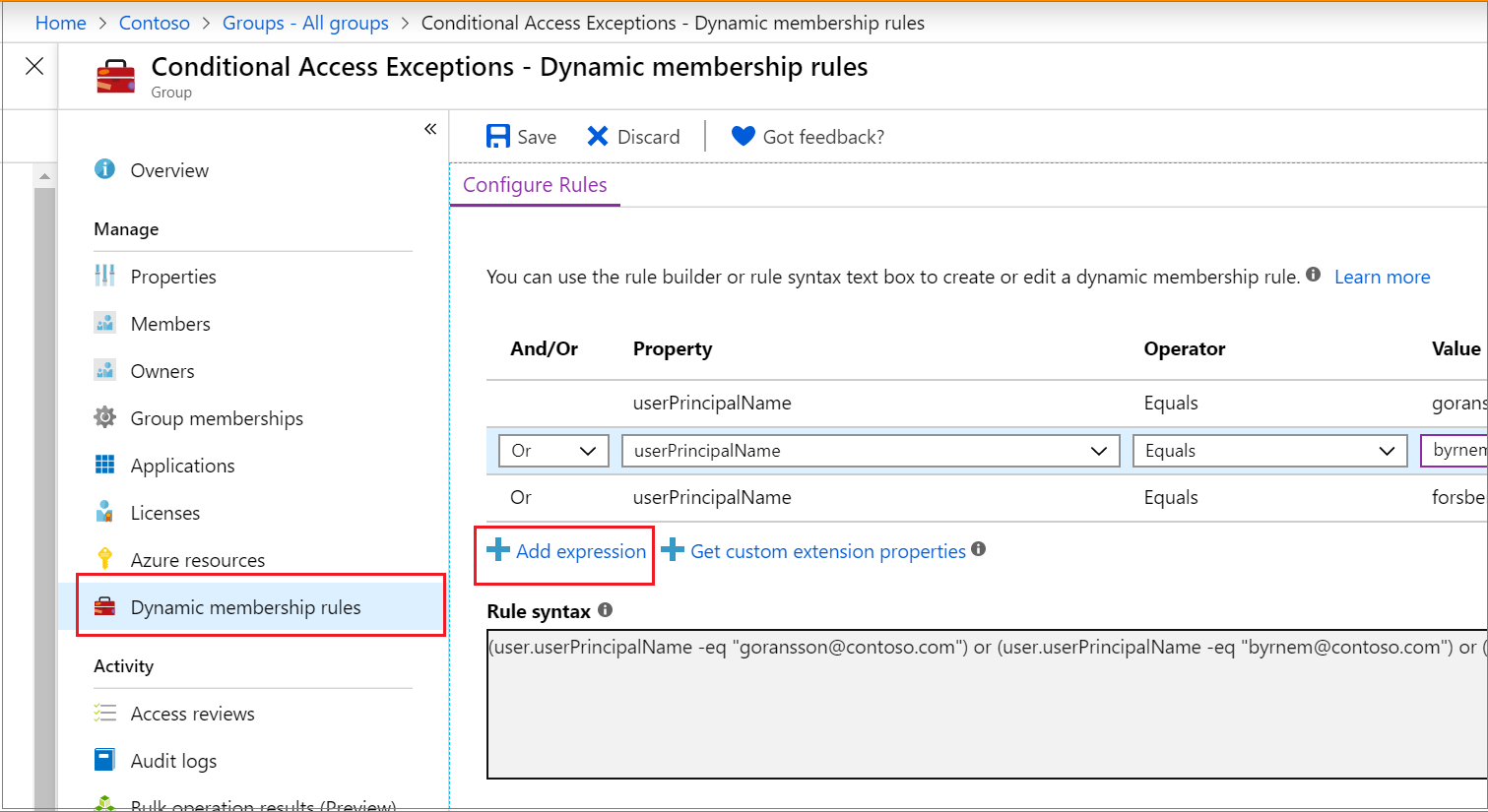

Regel-Generator im Azure-Portal

Microsoft Entra ID stellt einen Regel-Generator bereit, mit dem Sie wichtige Regeln schneller erstellen und aktualisieren können. Der Regel-Generator unterstützt die Erstellung von bis zu fünf Ausdrücken. Sie können den Regel-Generator verwenden, um eine Regel mit einigen einfachen Ausdrücken zu erstellen, aber Sie können sie nicht verwenden, um jede Regel zu reproduzieren. Wenn der Regel-Generator die zu erstellende Regel nicht unterstützt, können Sie das Textfeld verwenden.

Schrittweise Anleitungen finden Sie unter Erstellen oder Aktualisieren einer dynamischen Mitgliedschaftsgruppe.

Wichtig

Der Regel-Generator ist nur für benutzerbasierte dynamische Mitgliedschaftsgruppen verfügbar. Sie können gerätebasierte dynamische Mitgliedschaftsgruppen nur mithilfe des Textfelds erstellen.

Hier finden Sie einige Beispiele für erweiterte Regeln oder Syntaxen, die die Verwendung des Textfelds erfordern:

- Regel mit mehr als fünf Ausdrücken

- Regel für direkte Berichte

- Regel mit einem

-contains- oder-notContains-Operator - Festlegen der Rangfolge der Operatoren

- Regel mit komplexen Ausdrücken; Zum Beispiel

(user.proxyAddresses -any (_ -startsWith "contoso"))

Hinweis

Der Regel-Generator kann ggf. einige Regeln, die über das Textfeld erstellt wurden, nicht anzeigen. Möglicherweise wird eine Meldung angezeigt, wenn der Regel-Generator die Regel nicht anzeigen kann. Der Regel-Generator nimmt keinerlei Änderungen an der unterstützten Syntax, Überprüfung oder Verarbeitung von Regeln für dynamische Mitgliedschaftsgruppen vor.

Regelsyntax für einen einzelnen Ausdruck

Ein einzelner Ausdruck ist die einfachste Form einer Mitgliedschaftsregel. Eine Regel mit einem einzelnen Ausdruck hat die Form <Property> <Operator> <Value>, wobei die Syntax für die Eigenschaft der Name von <object>.<property> ist.

Das folgende Beispiel zeigt eine richtig aufgebaute Mitgliedschaftsregel mit einem einzelnen Ausdruck:

user.department -eq "Sales"

Bei einem einzelnen Ausdruck sind Klammern optional. Die Gesamtlänge des Textkörpers Ihrer Mitgliedschaftsregel darf 3.072 Zeichen nicht überschreiten.

Erstellen des Texts einer Mitgliedschaftsregel

Eine Mitgliedschaftsregel, die eine Gruppe automatisch mit Benutzenden oder Geräten auffüllt, ist ein binärer Ausdruck, der als Ergebnis „true“ oder „false“ ergibt. Die drei Teile einer einfachen Regel sind:

- Eigenschaft

- Bediener

- value

Die Reihenfolge der Teile in einem Ausdruck ist wichtig, um Syntaxfehler zu vermeiden.

Unterstützte Eigenschaften

Sie können drei Eigenschaftentypen verwenden, um eine Mitgliedschaftsregel zu erstellen:

- Boolescher Wert

- Datum/Uhrzeit

- Zeichenfolge

- Zeichenfolgensammlung

Sie können die folgenden Benutzereigenschaften verwenden, um einen einzelnen Ausdruck zu erstellen.

Eigenschaften vom Typ Boolean

| Eigenschaft | Zulässige Werte | Verbrauch |

|---|---|---|

accountEnabled |

true, false |

user.accountEnabled -eq true |

dirSyncEnabled |

true, false |

user.dirSyncEnabled -eq true |

Eigenschaften des Typs Datum/Uhrzeit

| Eigenschaft | Zulässige Werte | Verbrauch |

|---|---|---|

employeeHireDate (Vorschau) |

Beliebiger DateTimeOffset Wert oder Schlüsselwort system.now |

user.employeeHireDate -eq "value" |

Eigenschaften vom Typ „Zeichenfolge“

| Eigenschaft | Zulässige Werte | Verbrauch |

|---|---|---|

city |

Beliebiger Zeichenfolgenwert oder null |

user.city -eq "value" |

country |

Beliebiger Zeichenfolgenwert oder null |

user.country -eq "value" |

companyName |

Beliebiger Zeichenfolgenwert oder null |

user.companyName -eq "value" |

department |

Beliebiger Zeichenfolgenwert oder null |

user.department -eq "value" |

displayName |

Beliebiger Zeichenfolgenwert | user.displayName -eq "value" |

employeeId |

Beliebiger Zeichenfolgenwert | user.employeeId -eq "value"user.employeeId -ne "null" |

facsimileTelephoneNumber |

Beliebiger Zeichenfolgenwert oder null |

user.facsimileTelephoneNumber -eq "value" |

givenName |

Beliebiger Zeichenfolgenwert oder null |

user.givenName -eq "value" |

jobTitle |

Beliebiger Zeichenfolgenwert oder null |

user.jobTitle -eq "value" |

mail |

Beliebiger Zeichenfolgenwert oder null (SMTP-Adresse des Benutzers) |

user.mail -eq "value"user.mail -notEndsWith "@Contoso.com" |

mailNickName |

Beliebiger Zeichenfolgenwert (E-Mail-Alias der benutzenden Person) | user.mailNickName -eq "value"user.mailNickname -endsWith "-vendor" |

memberOf |

Beliebiger Zeichenfolgenwert (gültige Gruppenobjekt-ID) | user.memberOf -any (group.objectId -in ['value']) |

mobile |

Beliebiger Zeichenfolgenwert oder null |

user.mobile -eq "value" |

objectId |

GUID des Benutzerobjekts | user.objectId -eq "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb" |

onPremisesDistinguishedName |

Beliebiger Zeichenfolgenwert oder null |

user.onPremisesDistinguishedName -eq "value" |

onPremisesSecurityIdentifier |

Lokale Sicherheits-ID (SID) für Benutzer, die von lokal mit der Cloud synchronisiert wurden | user.onPremisesSecurityIdentifier -eq "S-1-1-11-1111111111-1111111111-1111111111-1111111" |

passwordPolicies |

None, , DisableStrongPasswordDisablePasswordExpiration, , DisablePasswordExpirationDisableStrongPassword |

user.passwordPolicies -eq "DisableStrongPassword" |

physicalDeliveryOfficeName |

Beliebiger Zeichenfolgenwert oder null |

user.physicalDeliveryOfficeName -eq "value" |

postalCode |

Beliebiger Zeichenfolgenwert oder null |

user.postalCode -eq "value" |

preferredLanguage |

ISO 639-1-Code | user.preferredLanguage -eq "en-US" |

sipProxyAddress |

Beliebiger Zeichenfolgenwert oder null |

user.sipProxyAddress -eq "value" |

state |

Beliebiger Zeichenfolgenwert oder null |

user.state -eq "value" |

streetAddress |

Beliebiger Zeichenfolgenwert oder null |

user.streetAddress -eq "value" |

surname |

Beliebiger Zeichenfolgenwert oder null |

user.surname -eq "value" |

telephoneNumber |

Beliebiger Zeichenfolgenwert oder null |

user.telephoneNumber -eq "value" |

usageLocation |

Code für Land oder Region mit zwei Buchstaben | user.usageLocation -eq "US" |

userPrincipalName |

Beliebiger Zeichenfolgenwert | user.userPrincipalName -eq "alias@domain" |

userType |

member, guestnull |

user.userType -eq "Member" |

Eigenschaften vom Typ „Zeichenfolgensammlung“

| Eigenschaft | Zulässige Werte | Beispiele |

|---|---|---|

otherMails |

Beliebiger Zeichenfolgenwert | user.otherMails -startsWith "alias@domain"user.otherMails -endsWith"@contoso.com" |

proxyAddresses |

SMTP: alias@domain, smtp: alias@domain |

user.proxyAddresses -startsWith "SMTP: alias@domain"user.proxyAddresses -notEndsWith "@outlook.com" |

Die für Geräteregeln verwendeten Eigenschaften finden Sie unter Regeln für Geräte.

Unterstützte Ausdrucksoperatoren

Die folgende Tabelle enthält alle unterstützten Operatoren und ihre Syntax für einen einzelnen Ausdruck. Sie können Operatoren mit oder ohne das Präfix (-Bindestrich) verwenden. Der Contains Operator führt teilweise Zeichenfolgenabgleiche durch, jedoch keine Übereinstimmungen für Objekte in einer Sammlung.

Vorsicht

Um optimale Ergebnisse zu erzielen, minimieren Sie die Verwendung von Match oder Contains so viel wie möglich. Der Artikel "Einfachere, effizientere Regeln für dynamische Mitgliedschaftsgruppen erstellen " enthält Anleitungen zum Erstellen von Regeln, die zu besseren Verarbeitungszeiten für dynamische Gruppen führen. Der memberOf Operator befindet sich in der Vorschau und hat einige Einschränkungen. Verwenden Sie ihn daher mit Vorsicht.

| Bediener | Syntax |

|---|---|

Ends With |

-endsWith |

Not Ends With |

-notEndsWith |

Not Equals |

-ne |

Equals |

-eq |

Not Starts With |

-notStartsWith |

Starts With |

-startsWith |

Not Contains |

-notContains |

Contains |

-contains |

Not Match |

-notMatch |

Match |

-match |

In |

-in |

Not In |

-notIn |

Verwenden der Operatoren „-in“ und „-notIn“

Wenn Sie den Wert eines Benutzerattributes mit mehreren Werten vergleichen möchten, können Sie den -in-Operator oder den -notIn-Operator verwenden. Verwenden Sie die Klammersymbole ([ und ]) zum Starten und Beenden der Liste der Werte.

Im folgenden Beispiel wird der Ausdruck als true ausgewertet, wenn der Wert von user.department einem der Werte in der Liste entspricht:

user.department -in ["50001","50002","50003","50005","50006","50007","50008","50016","50020","50024","50038","50039","51100"]

Verwenden der Operatoren „-le“ und „-ge“

Sie können den Operator kleiner als (-le) oder größer als (-ge) verwenden, wenn Sie das employeeHireDate Attribut in Regeln für dynamische Mitgliedschaftsgruppen verwenden.

Hier finden Sie Beispiele:

user.employeehiredate -ge system.now -plus p1d

user.employeehiredate -le 2020-06-10T18:13:20Z

Verwenden des Operators „-match“

Sie können den -match-Operator verwenden, um jedem regulären Ausdruck zu entsprechen.

Für das folgende Beispiel werden Da, Dav und David als true evaluiert. aDa wird ausgewertet zu false

user.displayName -match "^Da.*"

Im folgenden Beispiel wird David als true ausgewertet. Da wird ausgewertet zu false

user.displayName -match ".*vid"

Unterstützte Werte

Die Werte, die Sie in einem Ausdruck verwenden, können aus mehreren Typen bestehen:

- Zeichenfolgen

- Boolescher Wert (

true,false) - Zahlen

- Arrays (Zahlenarray, Zeichenfolgenarray)

Wenn Sie einen Wert innerhalb eines Ausdrucks angeben, ist es wichtig, die richtige Syntax zu verwenden, um Fehler zu vermeiden. Hier sind einige Syntaxtipps:

- Doppelte Anführungszeichen sind optional, es sei denn, der Wert ist eine Zeichenfolge.

- Bei Vorgängen für reguläre Ausdrücke und Zeichenfolgen wird die Groß- und Kleinschreibung nicht beachtet.

- Stellen Sie sicher, dass Eigenschaftennamen ordnungsgemäß wie dargestellt formatiert sind, da die Groß-/Kleinschreibung beachtet werden muss.

- Wenn ein Zeichenfolgenwert doppelte Anführungszeichen enthält, sollten Sie beide Anführungszeichen mithilfe des umgekehrten Schrägstrichs (

\) maskieren. Beispielsweise ist "user.department" -eq "Sales" die richtige Syntax, wennSaleses sich um den Wert handelt. Maskieren Sie einzelne Anführungszeichen, indem Sie jeweils zwei einfache Anführungszeichen anstelle eines einfachen Anführungszeichens verwenden. - Sie können Null-Prüfungen auch mithilfe eines Werts unter Verwendung von

nullausführen; zum Beispieluser.department -eq null.

Verwendung von NULL-Werten

So geben Sie einen null Wert in einer Regel an:

- Verwenden

-eqOder-newenn Sie dennullWert in einem Ausdruck vergleichen. - Verwenden Sie nur Anführungszeichen um das Wort

null, wenn es als literaler Zeichenfolgenwert interpretiert werden soll. - Verwenden Sie den

-notOperator nicht als Vergleichsoperator für den Nullwert. Wenn Sie es verwenden, erhalten Sie eine Fehlermeldung, ob Sie verwendennulloder$null.

Die richtige Methode zum Verweisen auf den null Wert lautet wie folgt:

user.mail –ne null

Regeln mit mehreren Ausdrücken

Regeln für dynamische Mitgliedschaftsgruppen können aus mehreren einzelnen Ausdrücken bestehen, die durch die logischen Operatoren -and, -or, und -not miteinander verbunden sind. Sie können auch logische Operatoren in Kombination verwenden.

Im Folgenden sehen Sie Beispiele für ordnungsgemäß konstruierte Mitgliedschaftsregeln mit mehreren Ausdrücken:

(user.department -eq "Sales") -or (user.department -eq "Marketing")

(user.department -eq "Sales") -and -not (user.jobTitle -startsWith "SDE")

Rangfolge der Operatoren

Die folgende Liste zeigt alle Operatoren in der Reihenfolge der Priorität, von der höchsten zur niedrigsten. Operatoren in der gleichen Zeile haben den gleichen Rang.

-eq -ne -startsWith -notStartsWith -contains -notContains -match –notMatch -in -notIn

-not

-and

-or

-any -all

Das folgende Beispiel zeigt die Rangfolge der Operatoren, bei dem zwei Ausdrücke für den Benutzer ausgewertet werden:

user.department –eq "Marketing" –and user.country –eq "US"

Sie benötigen Klammern nur, wenn die Rangfolge Ihre Anforderungen nicht erfüllt. Wenn die Abteilung beispielsweise zuerst ausgewertet werden soll, zeigt der folgende Code, wie Sie die Reihenfolge mithilfe von Klammern bestimmen können:

user.country –eq "US" –and (user.department –eq "Marketing" –or user.department –eq "Sales")

Regeln mit komplexen Ausdrücken

Eine Mitgliedschaftsregel kann aus komplexen Ausdrücken bestehen, in denen die Eigenschaften, Operatoren und Werte komplexere Formen annehmen. Ausdrücke werden als komplex betrachtet, wenn einer der folgenden Punkte zutrifft:

- Die Eigenschaft besteht aus einer Sammlung von Werten, insbesondere mehrwertigen Eigenschaften.

- Die Ausdrücke verwenden die

-any- und-all-Operatoren. - Der Wert des Ausdrucks kann selbst ein oder mehrere Ausdrücke sein.

Mehrwertige Eigenschaften

Mehrwertige Eigenschaften sind Sammlungen von Objekten desselben Typs. Sie können sie verwenden, um Mitgliedschaftsregeln mithilfe der logischen Operatoren -any und -all zu erstellen.

| Eigenschaft | Werte | Verbrauch |

|---|---|---|

assignedPlans |

Jedes Objekt in der Auflistung macht die folgenden Zeichenfolgeneigenschaften verfügbar: capabilityStatus, , serviceservicePlanId |

user.assignedPlans -any (assignedPlan.servicePlanId -eq "aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e" -and assignedPlan.capabilityStatus -eq "Enabled") |

proxyAddresses |

SMTP: alias@domain, smtp: alias@domain |

(user.proxyAddresses -any (\_ -startsWith "contoso")) |

Verwenden der Operatoren „-any“ und „-all“

Sie können die folgenden Operatoren verwenden, um eine Bedingung auf eines oder alle Elemente in der Auflistung anzuwenden:

-any: Erfüllt, wenn mindestens ein Element in der Auflistung mit der Bedingung übereinstimmt.-all: Zufriedenstellend, wenn alle Elemente in der Auflistung die Bedingung erfüllen.

Beispiel 1

assignedPlans ist eine mehrwertige Eigenschaft, die alle dem Benutzer zugewiesenen Dienstpläne auflistet. Der folgende Ausdruck wählt Benutzer aus, die über den Exchange Online-Dienstplan (Plan 2) verfügen (als GUID-Wert), der sich ebenfalls in einem Enabled Zustand befindet:

user.assignedPlans -any (assignedPlan.servicePlanId -eq "efb87545-963c-4e0d-99df-69c6916d9eb0" -and assignedPlan.capabilityStatus -eq "Enabled")

Sie können eine Regel wie diese verwenden, um alle Benutzer zu gruppieren, für die eine Microsoft 365- oder andere Microsoft Online Services-Funktion aktiviert ist. Anschließend können Sie die Regel mit einer Reihe von Richtlinien auf die Gruppe anwenden.

Beispiel 2

Der folgende Ausdruck wählt alle Benutzer aus, die über einen Serviceplan verfügen, der dem Intune-Dienst zugeordnet ist (durch den Dienstnamen SCOidentifiziert):

user.assignedPlans -any (assignedPlan.service -eq "SCO" -and assignedPlan.capabilityStatus -eq "Enabled")

Beispiel 3

Mit dem folgenden Ausdruck werden alle Benutzer ausgewählt, die über keinen zugewiesenen Dienstplan verfügen:

user.assignedPlans -all (assignedPlan.servicePlanId -eq null)

Verwenden der Syntax mit Unterstrich (_)

Die „Unterstrich“ (_)-Syntax entspricht dem Vorkommen eines bestimmten Werts in einer mehrwertigen Eigenschaft der Zeichenfolgensammlung, um Benutzer oder Geräte einer dynamischen Gruppe hinzuzufügen. Sie verwenden es mit dem -any oder -all Operator.

Hier ist ein Beispiel für die Verwendung des Unterstrichs in einer Regel zum Hinzufügen von Elementen basierend auf user.proxyAddress. (Es funktioniert für user.otherMails.) Diese Regel fügt jeden Benutzer hinzu, der über eine Proxyadresse verfügt, die mit contoso der Gruppe beginnt.

(user.proxyAddresses -any (_ -startsWith "contoso"))

Andere Eigenschaften und allgemeine Regeln

Erstellen einer Regel für direkte Berichte

Sie können eine Gruppe erstellen, die alle direkten Berichte eines Vorgesetzten enthält. Wenn sich die direkt unterstellten Mitarbeitenden einer Führungskraft in der Zukunft ändern, wird die Mitgliedschaft in der Gruppe automatisch angepasst.

Sie erstellen die Regel für direkte Berichte mithilfe der folgenden Syntax:

Direct Reports for "{objectID_of_manager}"

Hier ist ein Beispiel für eine gültige Regel, wobei aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb es sich um die Objekt-ID des Managers handelt:

Direct Reports for "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb"

Die folgenden Tipps helfen Ihnen bei der ordnungsgemäßen Verwendung der Regel:

- Die Manager-ID ist die Objekt-ID des Managers. Sie finden es im Profil des Vorgesetzten.

- Damit die Regel funktioniert, stellen Sie sicher, dass die

ManagerEigenschaft für Benutzer in Ihrer Organisation ordnungsgemäß festgelegt ist. Sie können den aktuellen Wert im Profil des Benutzers überprüfen. - Diese Regel unterstützt nur die der Führungskraft direkt unterstellten Mitarbeitenden. Sie können keine Gruppe erstellen, die die direkt unterstellten Mitarbeiter des Vorgesetzten und deren direkt unterstellte Mitarbeiter beinhaltet.

- Sie können diese Regel nicht mit anderen Mitgliedschaftsregeln kombinieren.

Erstellen einer Regel für alle Benutzer

Sie können eine Gruppe erstellen, die alle Benutzer innerhalb einer Organisation enthält, indem Sie eine Mitgliedschaftsregel verwenden. Wenn Benutzer in Zukunft zur Organisation hinzugefügt oder daraus entfernt werden, wird die Mitgliedschaft in der Gruppe automatisch angepasst.

Sie erstellen die Regel für alle Benutzer mithilfe eines einzelnen Ausdrucks, der den -ne Operator und den null Wert enthält. Diese Regel fügt der Gruppe Business-to-Business-Gastbenutzer und Mitgliedsbenutzer hinzu.

user.objectId -ne null

Wenn Ihre Gruppe Gastbenutzende ausschließen und nur Mitglieder Ihrer Organisation enthalten soll, können Sie die folgende Syntax verwenden:

(user.objectId -ne null) -and (user.userType -eq "Member")

Erstellen einer Regel für alle Geräte

Sie können eine Gruppe erstellen, die alle Geräte innerhalb einer Organisation enthält, indem Sie eine Mitgliedschaftsregel verwenden. Wenn Geräte in Zukunft zur Organisation hinzugefügt oder daraus entfernt werden, wird die Mitgliedschaft in der Gruppe automatisch angepasst.

Sie erstellen die Regel für alle Geräte mithilfe eines einzelnen Ausdrucks, der den -ne Operator und den null Wert enthält:

device.objectId -ne null

Erweiterungsattribute und benutzerdefinierte Erweiterungseigenschaften

Erweiterungsattribute und benutzerdefinierte Erweiterungseigenschaften werden als Zeichenfolgeneigenschaften in den Regeln für dynamische Mitgliedschaftsgruppen unterstützt.

Sie können Erweiterungsattribute aus lokalem Windows Server Active Directory synchronisieren. Oder Sie können Erweiterungsattribute mithilfe von Microsoft Graph aktualisieren.

Erweiterungsattribute haben das Format ExtensionAttribute<X>, wobei <X> gleich 1-15 ist. Erweiterungseigenschaften mit mehreren Werten werden in dynamischen Mitgliedschaftsgruppen nicht unterstützt.

Dies ist ein Beispiel für eine Regel, die ein Erweiterungsattribut als Eigenschaft verwendet:

(user.extensionAttribute15 -eq "Marketing")

Sie können benutzerdefinierte Erweiterungseigenschaften aus lokalem Windows Server Active Directory oder aus einer verbundenen Software as a Service (SaaS)-Anwendung synchronisieren. Sie können benutzerdefinierte Erweiterungseigenschaften mithilfe von Microsoft Graph erstellen.

Benutzerdefinierte Erweiterungseigenschaften verwenden das Format von user.extension_[GUID]_[Attribute], wobei:

-

[GUID]ist die Kurzfassung des eindeutigen Bezeichners in Microsoft Entra ID für die Anwendung, die die Eigenschaft erstellt hat. Es enthält nur Zeichen 0-9 und A-Z. [Attribute]ist der Name der Eigenschaft, wie er bei der Erstellung festgelegt wurde.

Beispiel für eine Regel, die eine benutzerdefinierte Erweiterungseigenschaft verwendet:

user.extension_c272a57b722d4eb29bfe327874ae79cb_OfficeNumber -eq "123"

Benutzerdefinierte Erweiterungseigenschaften werden auch als Verzeichnis- oder Microsoft Entra-Erweiterungseigenschaften bezeichnet.

Sie finden den benutzerdefinierten Eigenschaftennamen im Verzeichnis, indem Sie die Eigenschaft eines Benutzers im Graph-Explorer abfragen und nach dem Eigenschaftennamen suchen. Außerdem können Sie nun den Link " Benutzerdefinierte Erweiterungseigenschaften abrufen" im dynamischen Regel-Generator auswählen, um eine eindeutige App-ID einzugeben und die vollständige Liste der benutzerdefinierten Erweiterungseigenschaften zu erhalten, die beim Erstellen einer Regel für dynamische Mitgliedschaftsgruppen verwendet werden sollen. Sie können diese Liste aktualisieren, um alle neuen benutzerdefinierten Erweiterungseigenschaften für diese App abzurufen. Erweiterungsattribute und benutzerdefinierte Erweiterungseigenschaften müssen aus Anwendungen in Ihrem Mandanten stammen.

Weitere Informationen finden Sie unter Verwenden der Attribute in dynamischen Mitgliedschaftsgruppen.

Regeln für Geräte

Sie können eine Regel erstellen, die Geräteobjekte für die Mitgliedschaft in einer Gruppe auswählt. Benutzende und Geräte können nicht gleichzeitig Gruppenmitglieder sein.

Hinweis

Das organizationalUnit Attribut wird nicht mehr aufgeführt, und Sie sollten es nicht verwenden. Intune legt diese Zeichenfolge in bestimmten Fällen fest, aber die Microsoft Entra-ID erkennt sie nicht. Basierend auf diesem Attribut werden keine Geräte zu Gruppen hinzugefügt.

Das Attribut systemlabels ist schreibgeschützt. Sie können sie nicht mit Intune festlegen.

Für Windows 10 ist deviceOSVersiondas richtige Format des device.deviceOSVersion -startsWith "10.0.1" Attributs . Sie können die Formatierung mithilfe des Get-MgDevice PowerShell-Cmdlets überprüfen:

Get-MgDevice -Search "displayName:YourMachineNameHere" -ConsistencyLevel eventual | Select-Object -ExpandProperty 'OperatingSystemVersion'

Sie können die folgenden Geräteattribute verwenden.

| Geräteattribut | Werte | Beispiele |

|---|---|---|

accountEnabled |

true, false |

device.accountEnabled -eq true |

deviceCategory |

Ein gültiger Gerätekategoriename | device.deviceCategory -eq "BYOD" |

deviceId |

Eine gültige Microsoft Entra-Geräte-ID | device.deviceId -eq "d4fe7726-5966-431c-b3b8-cddc8fdb717d" |

deviceManagementAppId |

Eine gültige Anwendungs-ID für die Verwaltung mobiler Geräte in der Microsoft Entra-ID | device.deviceManagementAppId -eq "0000000a-0000-0000-c000-000000000000" für von Microsoft Intune verwaltete Geräte"54b943f8-d761-4f8d-951e-9cea1846db5a" für gemeinsam verwaltete System Center Configuration Manager-Geräte |

deviceManufacturer |

Beliebiger Zeichenfolgenwert | device.deviceManufacturer -eq "Samsung" |

deviceModel |

Beliebiger Zeichenfolgenwert | device.deviceModel -eq "iPad Air" |

displayName |

Beliebiger Zeichenfolgenwert | device.displayName -eq "Rob iPhone" |

deviceOSType |

Beliebiger Zeichenfolgenwert | (device.deviceOSType -eq "iPad") -or (device.deviceOSType -eq "iOS")device.deviceOSType -startsWith "AndroidEnterprise"device.deviceOSType -eq "AndroidForWork"device.deviceOSType -eq "Windows" |

deviceOSVersion |

Beliebiger Zeichenfolgenwert | device.deviceOSVersion -eq "9.1"device.deviceOSVersion -startsWith "10.0.1" |

deviceOwnership1 |

Personal, CompanyUnknown |

device.deviceOwnership -eq "Company" |

devicePhysicalIds |

Ein beliebiger Zeichenfolgenwert, den Windows Autopilot verwendet, z. B. alle Windows Autopilot-Geräte, OrderIDoder PurchaseOrderID |

device.devicePhysicalIDs -any _ -startsWith "[ZTDId]"device.devicePhysicalIds -any _ -eq "[OrderID]:179887111881"device.devicePhysicalIds -any _ -eq "[PurchaseOrderId]:76222342342" |

deviceTrustType2 |

AzureAD, ServerADWorkplace |

device.deviceTrustType -eq "AzureAD" |

enrollmentProfileName |

Profilname für Apple Automated Device Enrollment, Android Enterprise-Registrierung firmeneigener dedizierter Geräte oder Windows Autopilot | device.enrollmentProfileName -eq "DEP iPhones" |

extensionAttribute13 |

Beliebiger Zeichenfolgenwert | device.extensionAttribute1 -eq "some string value" |

extensionAttribute2 |

Beliebiger Zeichenfolgenwert | device.extensionAttribute2 -eq "some string value" |

extensionAttribute3 |

Beliebiger Zeichenfolgenwert | device.extensionAttribute3 -eq "some string value" |

extensionAttribute4 |

Beliebiger Zeichenfolgenwert | device.extensionAttribute4 -eq "some string value" |

extensionAttribute5 |

Beliebiger Zeichenfolgenwert | device.extensionAttribute5 -eq "some string value" |

extensionAttribute6 |

Beliebiger Zeichenfolgenwert | device.extensionAttribute6 -eq "some string value" |

extensionAttribute7 |

Beliebiger Zeichenfolgenwert | device.extensionAttribute7 -eq "some string value" |

extensionAttribute8 |

Beliebiger Zeichenfolgenwert | device.extensionAttribute8 -eq "some string value" |

extensionAttribute9 |

Beliebiger Zeichenfolgenwert | device.extensionAttribute9 -eq "some string value" |

extensionAttribute10 |

Beliebiger Zeichenfolgenwert | device.extensionAttribute10 -eq "some string value" |

extensionAttribute11 |

Beliebiger Zeichenfolgenwert | device.extensionAttribute11 -eq "some string value" |

extensionAttribute12 |

Beliebiger Zeichenfolgenwert | device.extensionAttribute12 -eq "some string value" |

extensionAttribute13 |

Beliebiger Zeichenfolgenwert | device.extensionAttribute13 -eq "some string value" |

extensionAttribute14 |

Beliebiger Zeichenfolgenwert | device.extensionAttribute14 -eq "some string value" |

extensionAttribute15 |

Beliebiger Zeichenfolgenwert | device.extensionAttribute15 -eq "some string value" |

isRooted |

true, false |

device.isRooted -eq true |

managementType |

Verwaltung mobiler Geräte (für mobile Geräte) | device.managementType -eq "MDM" |

memberOf |

Beliebiger Zeichenfolgenwert (gültige Gruppenobjekt-ID) | device.memberOf -any (group.objectId -in ['value']) |

objectId |

Eine gültige Microsoft Entra-Objekt-ID | device.objectId -eq "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb" |

profileType |

Ein gültiger Profiltyp in der Microsoft Entra-ID | device.profileType -eq "RegisteredDevice" |

systemLabels4 |

Eine schreibgeschützte Zeichenfolge, die mit der Intune-Geräteeigenschaft zum Kennzeichnen von Geräten der modernen Arbeitswelt übereinstimmt | device.systemLabels -startsWith "M365Managed" SystemLabels |

1 Wenn Sie mit deviceOwnership dynamische Mitgliedschaftsgruppen für Geräte erstellen, müssen Sie den Wert auf Company festlegen. In Intune wird die Geräteeigentümerschaft dagegen mit Corporate angegeben. Weitere Informationen finden Sie unter ownerTypes.

2 Wenn Sie deviceTrustType verwenden, um dynamische Mitgliedschaftsgruppen für Geräte zu erstellen, müssen Sie den Wert gleich AzureAD setzen, um Microsoft Entra verbundene Geräte darzustellen, gleich ServerAD, um Microsoft Entra hybrid verbundene Geräte zu repräsentieren, oder gleich Workplace, um Microsoft Entra registrierte Geräte zu repräsentieren.

3 Wenn Sie mit extensionAttribute1-15 dynamische Mitgliedschaftsgruppen für Geräte erstellen, müssen Sie den Wert für extensionAttribute1-15 auf dem Gerät festlegen. Erfahren Sie mehr darüber, wie Sie auf ein Microsoft Entra-Geräteobjekt schreibenextensionAttributes.

4 Wenn Sie systemLabels verwenden, ist ein schreibgeschütztes Attribut, das in verschiedenen Kontexten (z. B. Geräteverwaltung und Vertraulichkeitsbezeichnungen) verwendet wird, über Intune nicht bearbeitbar.