Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für:  Mitarbeitermandanten

Mitarbeitermandanten  Externe Mandanten (weitere Informationen)

Externe Mandanten (weitere Informationen)

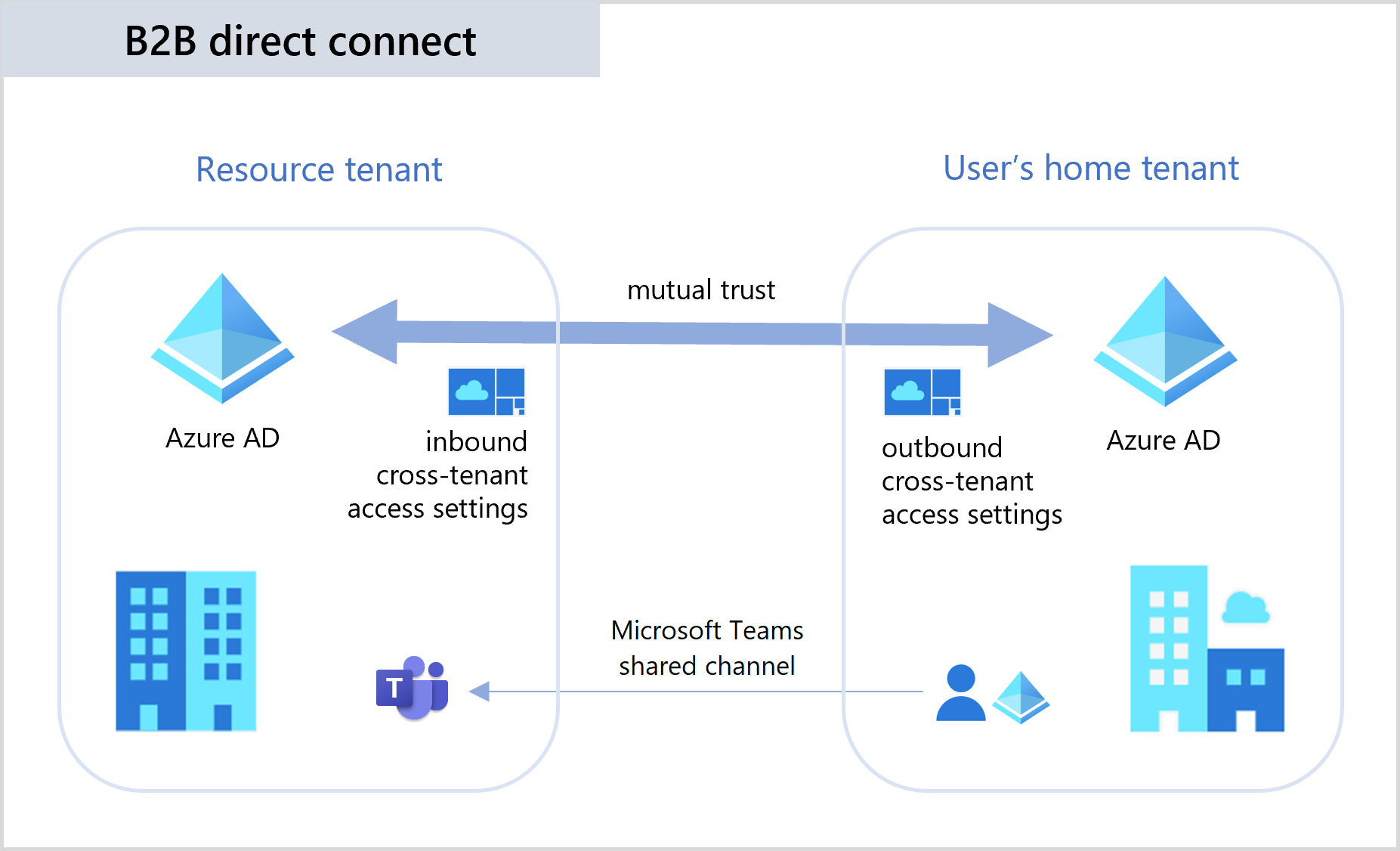

Die direkte B2B-Verbindung ist ein Feature von Microsoft Entra External ID, mit dem Sie eine gegenseitige Vertrauensstellung mit einer anderen Microsoft Entra-Organisation für eine nahtlose Zusammenarbeit einrichten können. Dieses Feature funktioniert derzeit mit freigegebenen Microsoft Teams-Kanälen. Mit der direkten B2B-Verbindung können Benutzer beider Organisationen mit ihren eigenen Anmeldeinformationen und einem freigegebenen Kanal in Teams zusammenarbeiten, ohne dass sie der Organisation des jeweils anderen als Gäste hinzugefügt werden müssen. Mit direkten B2B-Verbindungen können Sie Ressourcen für externe Microsoft Entra-Organisationen freigeben. Sie können damit auch Ressourcen für mehrere Microsoft Entra-Mandanten in Ihrer eigenen Organisation freigeben.

Direkte B2B-Verbindungen erfordern eine gegenseitige Vertrauensstellung zwischen zwei Microsoft Entra-Organisationen, um Zugriff auf die Ressourcen der jeweils anderen zu ermöglichen. Sowohl die Ressourcenorganisation als auch die externe Organisation müssen die direkte B2B-Verbindung in ihren mandantenübergreifenden Zugriffseinstellungen gegenseitig aktivieren. Wenn die Vertrauensstellung eingerichtet wurde, kann der Benutzer der direkten B2B-Verbindung mit den Anmeldeinformationen der Microsoft Entra-Basisorganisation auf Ressourcen außerhalb seiner Organisation zugreifen.

Derzeit können die Funktionen für direkte B2B-Verbindungen mit freigegebenen Teams-Kanälen verwendet werden. Wenn eine direkte B2B-Verbindung zwischen zwei Organisationen hergestellt wird, können Benutzer in einer Organisation einen freigegebenen Kanal in Teams erstellen und einen externen Benutzer einer direkten B2B-Verbindung dazu einladen. In Teams kann der Benutzer mit direkter B2B-Verbindung dann in der Teams-Instanz seines Basismandanten nahtlos auf den freigegebenen Kanal zugreifen, ohne sich manuell bei der Organisation anmelden zu müssen, die den freigegebenen Kanal hostet.

Verwalten des mandantenübergreifenden Zugriffs für direkte B2B-Verbindungen

Microsoft Entra-Organisationen können ihre Vertrauensstellungen mit anderen Microsoft Entra-Organisationen verwalten, indem sie mandantenübergreifende Zugriffseinstellungen für eingehenden und ausgehenden Datenverkehr definieren. Mandantenübergreifende Zugriffseinstellungen ermöglichen eine präzise Kontrolle darüber, wie andere Organisationen mit Ihnen zusammenarbeiten (eingehender Zugriff) und wie Ihre Benutzer mit anderen Organisationen zusammenarbeiten (ausgehender Zugriff).

Mithilfe von Einstellungen für Zugriff auf eingehenden Datenverkehr wird gesteuert, ob Benutzer aus externen Organisationen auf Ressourcen in Ihrer Organisation zugreifen können. Sie können diese Einstellungen auf alle Benutzer anwenden oder einzelne Benutzer, Gruppen und Anwendungen angeben.

Einstellungen für ausgehenden Zugriff kontrollieren, ob Ihre Benutzer auf Ressourcen in einer externen Organisation zugreifen können. Sie können diese Einstellungen auf alle Benutzer anwenden oder einzelne Benutzer, Gruppen und Anwendungen angeben.

Mandanteneinschränkungen bestimmen, wie Ihre Benutzer auf eine externe Organisation zugreifen können, wenn sie Ihre Geräte und Ihr Netzwerk verwenden. Sie werden jedoch mit einem Konto angemeldet, das von der externen Organisation für sie ausgestellt wurde.

Vertrauenseinstellungen bestimmen, ob Ihre Richtlinien für bedingten Zugriff den Ansprüchen der Multi-Faktor-Authentifizierung (MFA), von konformen Geräten und von in Microsoft Entra eingebundenen Hybridgeräten einer externen Organisation vertrauen, wenn deren Benutzer auf Ihre Ressourcen zugreifen.

Wichtig

Eine direkte B2B-Verbindung ist nur möglich, wenn beide Organisationen den Zugriff auf die jeweils andere Organisation zulassen. Beispielsweise kann Contoso eingehende direkte B2B-Verbindungen von Fabrikam zulassen. Die gemeinsame Nutzung ist jedoch erst möglich, wenn Fabrikam auch die ausgehende direkte B2B-Verbindung für Contoso aktiviert. Daher müssen Sie sich mit dem Administrator der externen Organisation abstimmen, um sicherzustellen, dass die mandantenübergreifenden Zugriffseinstellungen eine Freigabe zulassen. Diese gegenseitige Vereinbarung ist wichtig, da direkte B2B-Verbindungen eine eingeschränkte Freigabe von Daten für die Benutzer ermöglicht, die Sie für direkte B2B-Verbindungen aktivieren.

Standardeinstellungen

Die standardmäßigen mandantenübergreifenden Zugriffseinstellungen gelten für alle externen Microsoft Entra-Organisationen, mit Ausnahme der Organisationen, für die Sie individuelle Einstellungen konfiguriert haben. Standardmäßig blockiert Microsoft Entra ID zunächst alle eingehenden und ausgehenden Funktionen für direkte B2B-Verbindungen für alle externen Microsoft Entra-Mandanten. Sie können diese Standardeinstellungen ändern. In der Regel lassen Sie diese jedoch unverändert und aktivieren den Zugriff über direkte B2B-Verbindungen für einzelne Organisationen.

Organisationsspezifische Einstellungen

Sie können organisationsspezifische Einstellungen konfigurieren, indem Sie eine Organisation hinzufügen und die mandantenübergreifenden Zugriffseinstellungen ändern. Diese Einstellungen haben dann Vorrang vor den Standardeinstellungen für diese Organisation.

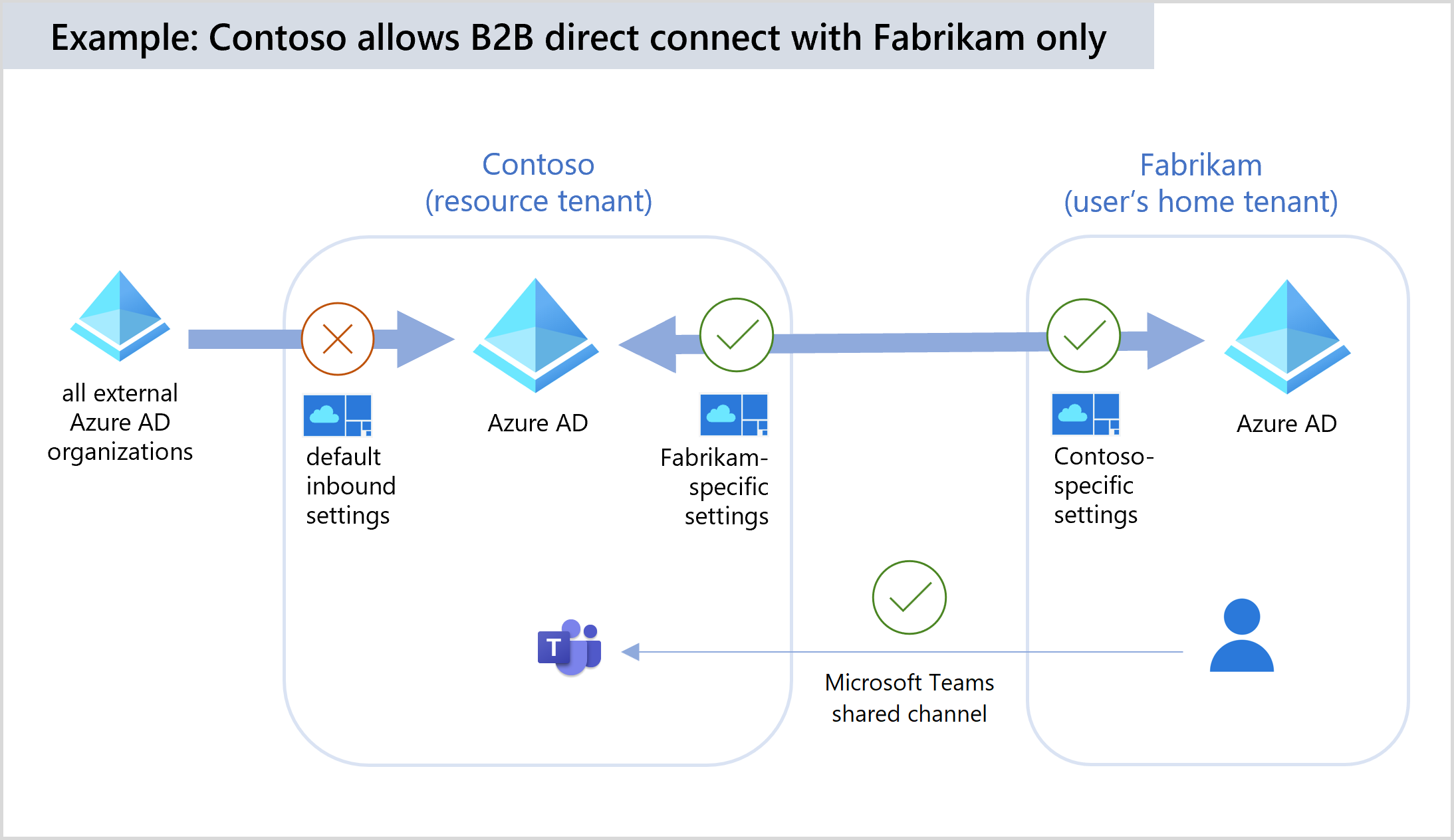

Beispiel 1: Zulassen einer direkten B2B-Verbindung mit Fabrikam und Blockieren aller anderen

In diesem Beispiel möchte Contoso standardmäßig direkte B2B-Verbindungen für alle externen Organisationen blockieren, aber für alle Benutzer, Gruppen und Apps in Fabrikam eine direkte B2B-Verbindung zulassen.

Contoso legt die folgenden Standardeinstellungen für den mandantenübergreifenden Zugriff fest:

- Der eingehende Zugriff auf die direkte B2B-Verbindung wird für alle externen Benutzer und Gruppen blockiert.

- Der ausgehende Zugriff auf die direkte B2B-Verbindung wird für alle Benutzer und Gruppen von Contoso blockiert.

Contoso fügt anschließend die Fabrikam-Organisation hinzu und konfiguriert die folgenden Organisationseinstellungen für Fabrikam:

- Der eingehende Zugriff auf die direkte B2B-Verbindung wird für alle Benutzer und Gruppen von Fabrikam zugelassen.

- Der eingehende Zugriff auf alle internen Contoso-Anwendungen durch Benutzer von Fabrikam mit direkter B2B-Verbindung wird zugelassen.

- Für alle Contoso-Benutzer oder für ausgewählte Benutzer und Gruppen wird ausgehender Zugriff auf Fabrikam über die direkte B2B-Verbindung zugelassen.

- Für Contoso-Benutzer mit direkter B2B-Verbindung wird ausgehender Zugriff auf alle Fabrikam-Anwendungen zugelassen.

Damit dieses Szenario funktioniert, muss Fabrikam auch eine direkte B2B-Verbindung mit Contoso zulassen, indem dieselben mandantenübergreifenden Zugriffseinstellungen für Contoso sowie für die eigenen Benutzer und Anwendungen konfiguriert werden. Nach Abschluss der Konfiguration können Contoso-Benutzer, die freigegebene Teams-Kanäle verwalten, Fabrikam-Benutzer hinzufügen, indem sie jeweils die vollständigen Fabrikam-E-Mail-Adressen suchen.

Beispiel 2: Ausschließliches Aktivieren der direkten B2B-Verbindung für die Marketinggruppe von Fabrikam

Ausgehend von obigem Beispiel könnte Contoso auch festlegen, dass nur die Marketinggruppe von Fabrikam über die direkte B2B-Verbindung mit Contoso-Benutzern zusammenarbeiten kann. In diesem Fall muss Contoso die Objekt-ID der Marketinggruppe von Fabrikam anfordern. Anstatt dann allen Fabrikam-Benutzern eingehenden Zugriff zu ermöglichen, werden die Fabrikam-spezifischen Zugriffseinstellungen wie folgt konfiguriert:

- Eingehender Zugriff auf die direkte B2B-Verbindung wird nur für die Marketinggruppe von Fabrikam zugelassen. Contoso gibt die Objekt-ID der Marketinggruppe von Fabrikam in der Liste der zulässigen Benutzer und Gruppen an.

- Der eingehende Zugriff auf alle internen Contoso-Anwendungen durch Benutzer von Fabrikam mit direkter B2B-Verbindung wird zugelassen.

- Für alle Contoso-Benutzer und -Gruppen wird ausgehender Zugriff auf Fabrikam über die direkte B2B-Verbindung zugelassen.

- Für Contoso-Benutzer mit direkter B2B-Verbindung wird ausgehender Zugriff auf alle Fabrikam-Anwendungen zugelassen.

Fabrikam muss außerdem die Einstellungen für den mandantenübergreifenden ausgehenden Zugriff konfigurieren, damit die Marketinggruppe über die direkte B2B-Verbindung mit Contoso zusammenarbeiten kann. Nach Abschluss der Konfiguration können Contoso-Benutzer, die freigegebene Teams-Kanäle verwalten, nur Benutzer der Marketinggruppe von Fabrikam hinzufügen, indem sie jeweils die vollständigen Fabrikam-E-Mail-Adressen suchen.

Authentifizierung

In einem Szenario mit direkter B2B-Verbindung involviert die Authentifizierung einen Benutzer aus einer Microsoft Entra-Organisation (Basismandant des Benutzers), der versucht, sich bei einer Datei oder App in einer anderen Microsoft Entra-Organisation (Ressourcenmandant) anzumelden. Der Benutzer meldet sich mit den Microsoft Entra-Anmeldeinformationen seines Basismandanten an. Der Anmeldeversuch wird anhand der mandantenübergreifenden Zugriffseinstellungen sowohl im Basismandanten des Benutzers als auch im Ressourcenmandanten ausgewertet. Wenn alle Zugriffsanforderungen erfüllt sind, wird für den Benutzer ein Token ausgestellt, das dem Benutzer den Zugriff auf die Ressource ermöglicht. Dieses Token ist 1 Stunde lang gültig.

Weitere Informationen zur Funktionsweise der Authentifizierung in einem mandantenübergreifenden Szenario mit Richtlinien für bedingten Zugriff finden Sie unter Authentifizierung und bedingter Zugriff in mandantenübergreifenden Szenarien.

Mehrstufige Authentifizierung (MFA)

Wenn Sie eine direkte B2B-Verbindung mit einer externen Organisation zulassen möchten und Ihre Richtlinien für bedingten Zugriff MFA vorschreiben, müssen Sie Ihre eingehenden Vertrauenseinstellungen so konfigurieren, dass Ihre Richtlinien für bedingten Zugriff MFA-Ansprüche von der externen Organisation akzeptieren. Diese Konfiguration stellt sicher, dass Benutzer mit direkter B2B-Verbindung der externen Organisation Ihre Richtlinien für bedingten Zugriff erfüllen, sodass eine nahtlose Benutzerfunktionalität möglich ist.

Beispiel: Contoso (Ressourcenmandant) vertraut MFA-Ansprüchen von Fabrikam. Contoso verfügt über eine Richtlinie für bedingten Zugriff, die MFA vorschreibt. Diese Richtlinie gilt für alle Gäste, externen Benutzer und SharePoint Online. Als Voraussetzung für die direkte B2B-Verbindung muss Contoso Vertrauenseinstellungen in den mandantenübergreifenden Zugriffseinstellungen konfigurieren, um MFA-Ansprüche von Fabrikam zu akzeptieren. Wenn ein Fabrikam-Benutzer auf eine App zugreift, die für die direkte B2B-Verbindung aktiviert ist (z. B. ein freigegebener Teams Connect-Kanal), gilt für den Benutzer die von Contoso vorgeschriebene MFA-Anforderung:

- Wenn der Fabrikam-Benutzer in seinen Basismandanten bereits eine MFA ausgeführt hat, kann er innerhalb des freigegebenen Kanals auf die Ressource zugreifen.

- Wenn der Fabrikam-Benutzer noch keine MFA durchgeführt hat, wird der Zugriff auf die Ressource blockiert.

Weitere Informationen zum bedingten Zugriff und Teams finden Sie in der Übersicht über Sicherheit und Konformität in der Microsoft Teams-Dokumentation.

Vertrauenseinstellungen für die Gerätekonformität

In den Einstellungen für den mandantenübergreifenden Zugriff können Sie mithilfe der Vertrauenseinstellungen festlegen, ob Sie den Angaben des Basismandanten eines externen Benutzers darüber, ob das Gerät des Benutzers den Richtlinien für die Gerätekonformität entspricht oder ob es sich um ein hybrides, in Microsoft Entra eingebundenes Gerät handelt, vertrauen. Wenn die Gerätevertrauenseinstellungen aktiviert sind, prüft Microsoft Entra ID die Authentifizierungssitzung eines Benutzers auf einen Geräteanspruch. Wenn die Sitzung einen Geräteanspruch enthält, der angibt, dass die Richtlinien im Basismandanten des Benutzers bereits erfüllt wurden, wird dem externen Benutzer eine nahtlose Anmeldung an Ihrer freigegebenen Ressource gewährt. Sie können Einstellungen für die Gerätevertrauensstellung für alle Microsoft Entra-Organisationen oder einzelne Organisationen aktivieren. (Weitere Informationen)

Benutzerfunktionalität für direkte B2B-Verbindungen

Derzeit können direkte B2B-Verbindungen das Teams Connect-Feature für freigegebene Kanäle verwenden. Benutzer mit direkter B2B-Verbindung können auf den freigegebenen Teams-Kanal einer externen Organisation zugreifen, ohne den Mandanten wechseln oder sich mit einem anderen Konto anmelden zu müssen. Der Zugriff des Benutzers mit direkter B2B-Verbindung wird durch die Richtlinien des freigegebenen Kanals bestimmt.

In der Ressourcenorganisation kann der Besitzer des freigegebenen Teams-Kanals in Teams nach Benutzern einer externen Organisation suchen und sie zum freigegebenen Kanal hinzufügen. Nachdem sie hinzugefügt wurden, können Benutzer mit direkter B2B-Verbindung von ihrer eigenen Instanz von Teams aus auf den freigegebenen Kanal zugreifen und mithilfe von Features wie Chat, Anrufen, Dateifreigabe und App-Freigabe zusammenarbeiten. Ausführliche Informationen finden Sie unter Übersicht über Teams und Kanäle in Microsoft Teams. Weitere Informationen zu den Ressourcen, Dateien und Anwendungen, die Benutzern mit direkten B2B-Verbindungen über den freigegebenen Teams-Kanal zur Verfügung stehen, finden Sie unter Chat, Teams, Kanäle & und Apps in Microsoft Teams.

Benutzerzugriff und -verwaltung

Benutzer mit direkter B2B-Verbindung arbeiten über eine gegenseitige Verbindung zwischen zwei Organisationen zusammen, während B2B-Zusammenarbeitsbenutzer in eine Organisation eingeladen und über ein Benutzerobjekt verwaltet werden.

Eine direkte B2B-Verbindung ermöglicht die Zusammenarbeit mit Benutzern einer anderen Microsoft Entra-Organisation über eine gegenseitige bidirektionale Verbindung, die von Administratoren beider Organisationen konfiguriert wurde. Benutzer haben SSO-Zugriff auf Microsoft-Anwendungen, für die direkte B2B-Verbindungen aktiviert sind. Derzeit unterstützen direkte B2B-Verbindungen das freigegebene Teams Connect-Kanäle.

Die B2B-Zusammenarbeit bietet die Möglichkeit, externe Partner einzuladen, damit diese auf Microsoft-, SaaS- oder benutzerdefinierte Apps zugreifen können. Die B2B-Zusammenarbeit ist besonders nützlich, wenn der externe Partner nicht Microsoft Entra ID verwendet oder die Einrichtung einer direkten B2B-Verbindung nicht praktikabel bzw. unmöglich ist. Die B2B-Zusammenarbeit ermöglicht externen Benutzern die Anmeldung mit ihrer bevorzugten Identität (z. B. Microsoft Entra-Konto, Microsoft-Kundenkonto oder eine von Ihnen aktivierte Identität in einem sozialen Netzwerke wie Google). Mit der B2B-Zusammenarbeit können Sie externen Benutzern die Anmeldung bei Ihren Microsoft-Anwendungen, SaaS-Apps, benutzerdefinierten Apps und so weiter ermöglichen.

Verwenden von Teams mit direkter B2B-Verbindung im Vergleich zur B2B-Zusammenarbeit

Im Kontext von Teams gibt es abhängig davon, ob Sie mit einer Person zusammenarbeiten, die eine direkte B2B-Verbindung oder die B2B-Zusammenarbeit verwendet, Unterschiede in der Art und Weise, wie Ressourcen freigegeben werden können.

Bei einer direkten B2B-Verbindung fügen Sie den externen Benutzer zu einem freigegebenen Kanal in einem Team hinzu. Dieser Benutzer kann auf die Ressourcen im freigegebenen Kanal zugreifen. Er hat aber keinen Zugriff auf das gesamte Team oder andere Ressourcen außerhalb des freigegebenen Kanals. Er hat beispielsweise keinen Zugriff auf das Azure-Portal. Er kann jedoch auf das Portal „Meine Apps“ zugreifen. Benutzer mit einer direkten B2B-Verbindung sind in nicht Ihrer Microsoft Entra-Organisation vorhanden, sodass diese Benutzer im Teams-Client vom Besitzer des freigegebenen Kanals verwaltet werden. Weitere Informationen finden Sie im Artikel zum Zuweisen von Teambesitzern und Mitgliedern in Microsoft Teams.

Bei der B2B-Zusammenarbeit können Sie den Gastbenutzer in ein Team einladen. Der Gastbenutzer der B2B-Zusammenarbeit meldet sich mit der E-Mail-Adresse, die zum Einladen verwendet wurde, beim Ressourcenmandanten an. Der Zugriff wird durch die Berechtigungen bestimmt, die Gastbenutzern im Ressourcenmandanten zugewiesen sind. Gastbenutzer können keine freigegebenen Kanäle im Team sehen und nicht daran teilnehmen.

Weitere Informationen zu den Unterschieden zwischen B2B-Zusammenarbeit und direkten B2B-Verbindungen in Teams finden Sie unter Gastzugriff in Microsoft Teams.

Überwachung und Auditing

Die Berichterstellung für Überwachung und Überprüfung von Aktivitäten über direkte B2B-Verbindungen ist sowohl im Azure-Portal als auch im Admin Center für Microsoft Teams verfügbar.

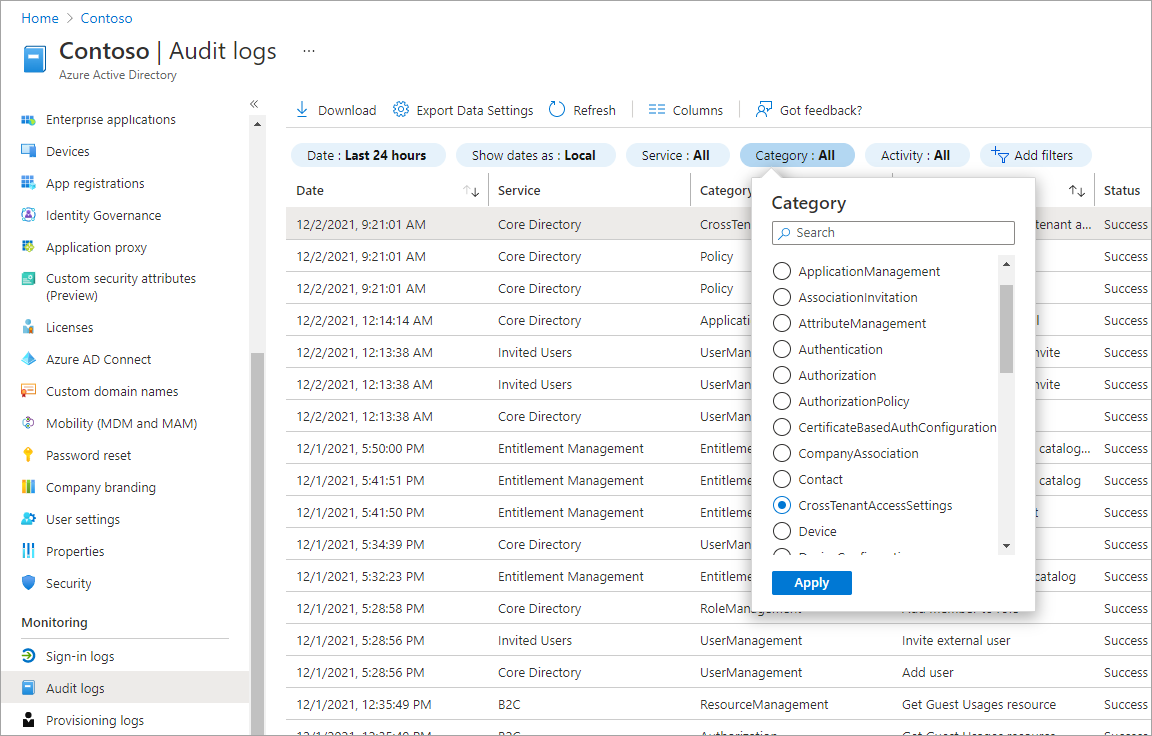

Microsoft Entra-Überwachung und -Überwachungsprotokolle

Microsoft Entra enthält Informationen zum mandantenübergreifenden Zugriff und zur direkten B2B-Verbindung in den Überwachungs- und Anmeldeprotokollen der Organisation. Diese Protokolle können in der Azure-Portal unter Überwachung angezeigt werden.

Microsoft Entra-Überwachungsprotokolle: Microsoft Entra-Überwachungsprotokolle zeichnen auf, wann Richtlinien für eingehenden und ausgehenden Datenverkehr erstellt, aktualisiert oder gelöscht werden.

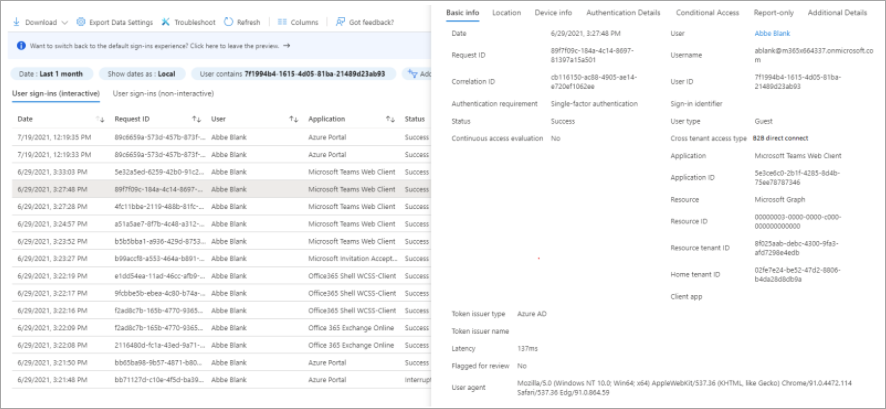

Microsoft Entra-Anmeldeprotokolle: Microsoft Entra-Anmeldeprotokolle sind sowohl in der Basisorganisation als auch in der Ressourcenorganisation verfügbar. Sobald die direkte B2B-Verbindung aktiviert wurde, werden die Benutzerobjekt-IDs von Benutzern mit direkter B2B-Verbindung anderer Mandanten in den Anmeldeprotokollen aufgezeichnet. Die jeweils in den Organisation aufgezeichneten Informationen variieren, z. B.:

In beiden Organisationen werden Anmeldungen mit direkter B2B-Verbindung als mandantenübergreifender Zugriff über eine direkte B2B-Verbindung gekennzeichnet. Ein Anmeldeereignis wird aufgezeichnet, wenn ein Benutzer mit direkter B2B-Verbindung zum ersten Mal auf eine Ressourcenorganisation zugreift. Wird danach ein Aktualisierungstoken für den Benutzer ausgestellt, wird ebenfalls ein Anmeldeereignis aufgezeichnet. Benutzer können auf ihre eigenen Anmeldeprotokolle zugreifen. Administratoren können Anmeldungen für ihre gesamte Organisation anzeigen, um festzustellen, wie Benutzer mit direkter B2B-Verbindung auf Ressourcen in ihrem Mandanten zugreifen.

In der Basisorganisation enthalten die Protokolle Informationen zu Clientanwendungen.

In der Ressourcenorganisation enthalten die Protokolle Richtlinien für bedingten Zugriff auf der Registerkarte „Bedingter Zugriff“.

Microsoft Entra-Zugriffsüberprüfungen: Mit Microsoft Entra-Zugriffsüberprüfungen kann ein Mandantenadministrator sicherstellen, dass externe Gastbenutzer nicht länger als erforderlich Zugriff auf Ihre Apps und Ressourcen haben, indem eine einmalige oder wiederholte Zugriffsüberprüfung der externen Benutzer konfiguriert wird. Weitere Informationen zu Zugriffsüberprüfungen.

Microsoft Teams-Überwachung und -Überwachungsprotokolle

Im Microsoft Teams Admin Center werden Berichte für freigegebene Kanäle angezeigt, einschließlich externer Mitglieder mit direkter B2B-Verbindung für jedes Team.

Teams-Überwachungsprotokolle: Teams unterstützt die folgenden Überwachungsereignisse im Mandanten, der den freigegebenen Kanal hostet: Lebenszyklus von freigegebenen Kanälen (Kanal erstellen/löschen), mandanteninterner/mandantenübergreifender Lebenszyklus von Mitgliedern (Mitglied hinzufügen/entfernen/hochstufen/herabstufen). Diese Überwachungsprotokolle sind im Ressourcenmandanten verfügbar, damit Administratoren ermitteln können, wer Zugriff auf den freigegebenen Teams-Kanal hat. Im Basismandanten des externen Benutzers sind keine Überwachungsprotokolle für Aktivitäten des Benutzers in einem externen freigegebenen Kanal verfügbar.

Teams-Zugriffsüberprüfungen: Zugriffsüberprüfungen von Gruppen, die Teams sind, können jetzt Benutzer mit direkter B2B-Verbindung erkennen, die freigegebene Teams-Kanäle verwenden. Beim Erstellen einer Zugriffsüberprüfung können Sie die Überprüfung für alle internen Benutzer, Gastbenutzer und externen Benutzer mit direkter B2B-Verbindung durchführen, die direkt zu einem freigegebenen Kanal hinzugefügt wurden. Dem Prüfer werden dann die Benutzer angezeigt, die direkten Zugriff auf den freigegebenen Kanal haben.

Aktuelle Einschränkungen: Eine Zugriffsüberprüfung kann interne Benutzer und externe Benutzer mit direkter B2B-Verbindung erkennen, aber keine anderen Teams, die zu einem freigegebenen Kanal hinzugefügt wurden. Zum Anzeigen und Entfernen von Teams, die einem freigegebenen Kanal hinzugefügt wurden, kann der Besitzer des freigegebenen Kanals die Mitgliedschaft in Teams verwalten.

Weitere Informationen zu Microsoft Teams-Überwachungsprotokollen finden Sie in der Dokumentation zur Microsoft Teams-Überwachung.

Datenschutz und Datenverarbeitung

Über eine direkte B2B-Verbindung können Ihre Benutzer und Gruppen auf Apps und Ressourcen zugreifen, die von einer externen Organisation gehostet werden. Um eine Verbindung herzustellen, muss ein Administrator der externen Organisation die direkte B2B-Verbindung ebenfalls aktivieren.

Durch Aktivierung einer B2B-Verbindung mit einer externen Organisation ermöglichen Sie es externen Organisationen, für die Sie Einstellungen für ausgehenden Datenverkehr aktiviert haben, Zugriff auf begrenzte Kontaktdaten Ihrer Benutzer. Microsoft gibt diese Daten für die betreffenden Organisationen frei, damit sie eine Anforderung zum Herstellen einer Verbindung mit Ihren Benutzern senden können. Daten, die von externen Organisationen erfasst werden, z. B. begrenzte Kontaktdaten, unterliegen den Datenschutzrichtlinien und -verfahren dieser Organisationen.

Wenn Sie eine Richtlinie mit einem bestimmten Zielressourcenmandanten konfigurieren, stimmen Sie zu, dass diese Richtlinie sowohl in Ihrem Mandanten als auch im Zielressourcenmandanten gespeichert werden soll. Dazu gehört auch die Zustimmung, dass Ihre Richtlinie außerhalb Ihrer geografischen Region gespeichert wird, wenn sich Ihr Zielressourcen-Mandant in einer anderen Region befindet als Ihr Mandant. Wenn Sie eine standardmäßige mandantenübergreifende Zugriffsrichtlinie konfigurieren, stimmen Sie zu, dass auf diese Richtlinie von anderen Mandanten zugegriffen werden kann. Das bedeutet, dass die Richtlinie zur allgemeinen Verfügbarkeit für andere Microsoft-Mandanten und außerhalb der Grenzen Ihres Mandanten gespeichert wird. Sie folgt einem geoübergreifenden Replikationsmuster, um den Zugriff möglicher Mandanten von Kooperationspartnern mit angemessener Leistung zu gewährleisten. Entweder die Mandant-zu-Mandant-Richtlinie oder die Standardrichtlinie können unabhängig voneinander implementiert werden, jeweils mit den oben aufgeführten Bedingungen für die gemeinsame Nutzung von Richtlinien.

Ausgehender Zugriff

Wenn die direkte B2B-Verbindung mit einer externen Organisation aktiviert ist, können Benutzer in der externen Organisation anhand der vollständigen E-Mail-Adresse nach Ihren Benutzern suchen. Übereinstimmende Suchergebnisse geben begrenzte Daten für Ihre Benutzer zurück, einschließlich Vor- und Nachname. Ihre Benutzer müssen den Datenschutzrichtlinien der externen Organisation zustimmen, bevor weitere Daten freigegeben werden. Es wird empfohlen, die Datenschutzinformationen zu überprüfen, die von der Organisation bereitgestellt und Ihren Benutzern präsentiert werden.

Eingehender Zugriff

Es wird dringend empfohlen, sowohl die Kontaktdaten Ihres globalen Ansprechpartners für den Datenschutz als auch die Datenschutzerklärung Ihrer Organisation hinzuzufügen, damit Ihre internen Mitarbeiter und externen Gäste Ihre Richtlinien lesen können. Führen Sie die Schritte zum Hinzufügen der Datenschutzinformationen Ihrer Organisation aus.

Einschränken des Zugriffs auf Benutzer und Gruppen

Sie sollten die Verwendung mandantenübergreifender Zugriffseinstellungen in Betracht ziehen, um die direkte B2B-Verbindung auf bestimmte Benutzer und Gruppen in Ihrer Organisation und in der externen Organisation einzuschränken.

Nächste Schritte

- Konfigurieren von mandantenübergreifenden Zugriffseinstellungen

- Weitere Informationen zum Verhindern von Datenverlusten, Aufbewahrungsrichtlinien und eDiscovery finden Sie in der Microsoft Teams-Dokumentation.