Einrichten einer direkten B2B-Verbindung mit einer externen Organisation

Gilt für:  Mitarbeitermandanten

Mitarbeitermandanten  Externe Mandanten (weitere Informationen)

Externe Mandanten (weitere Informationen)

Verwalten Sie mithilfe von mandantenübergreifenden Zugriffseinstellungen, wie Sie über eine direkte B2B-Verbindung mit anderen Microsoft Entra-Organisationen zusammenarbeiten. Mit diesen Einstellungen können Sie die Ebene des ausgehenden Zugriffs ihrer Benutzer auf externe Organisationen bestimmen. Außerdem können Sie damit die Ebene des eingehenden Zugriffs steuern, die Benutzer*innen in externen Microsoft Entra-Organisationen auf Ihre internen Ressourcen haben.

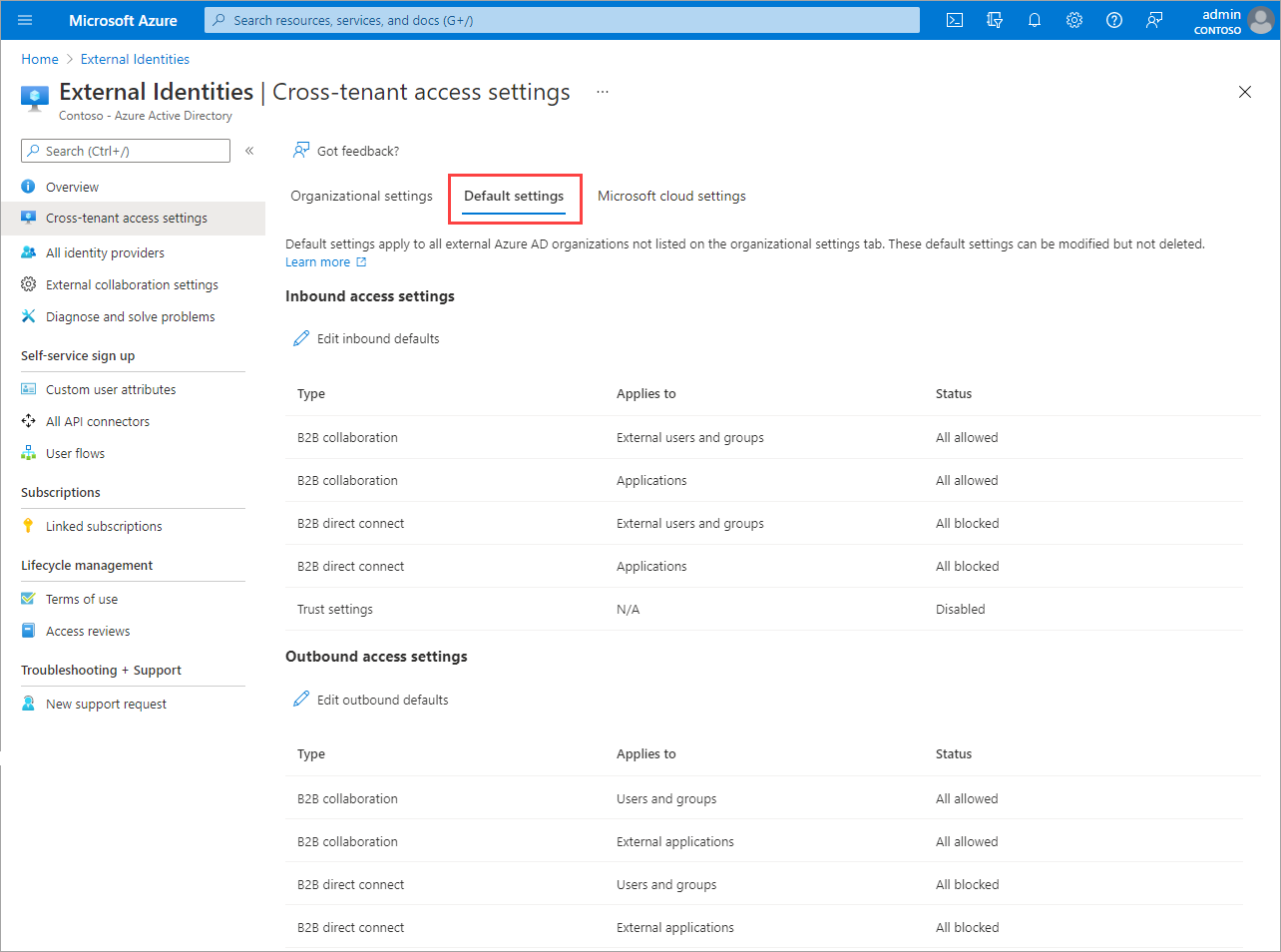

Standardeinstellungen: Die standardmäßigen mandantenübergreifenden Zugriffseinstellungen gelten für alle externen Microsoft Entra-Organisationen, mit Ausnahme der Organisationen, für die Sie individuelle Einstellungen konfigurieren. Sie können diese Standardeinstellungen ändern. Für die direkte B2B-Verbindung werden die Standardeinstellungen in der Regel unverändert übernommen, und der Zugriff über die direkte B2B-Verbindung wird mit organisationsspezifischen Einstellungen aktiviert. Die Standardwerte lauten zunächst wie folgt:

- Anfängliche Standardeinstellungen für die direkte B2B-Verbindung: Standardmäßig werden ausgehende direkte B2B-Verbindungen für Ihren gesamten Mandanten blockiert, und eingehende direkte B2B-Verbindungen werden für alle externen Microsoft Entra-Organisationen blockiert.

- Organisationseinstellungen: Standardmäßig werden keine Organisationen hinzugefügt.

Organisationsspezifische Einstellungen: Sie können organisationsspezifische Einstellungen konfigurieren, indem Sie eine Organisation hinzufügen und die Einstellungen für ein- und ausgehenden Zugriff für diese Organisation ändern. Organisationseinstellungen haben Vorrang vor Standardeinstellungen.

Weitere Informationen zur Verwendung mandantenübergreifender Zugriffseinstellungen finden Sie im Artikel zur Verwaltung von direkten B2B-Verbindungen.

Wichtig

Microsoft beginnt am 30. August 2023 mit der Umstellung von Kunden mit mandantenübergreifenden Zugriffseinstellungen auf ein neues Speichermodell. Möglicherweise bemerken Sie einen Eintrag in Ihren Überwachungsprotokollen, der Sie darüber informiert, dass Ihre mandantenübergreifenden Zugriffseinstellungen aktualisiert wurden, während ihre Einstellungen von unserer automatisierten Aufgabe migriert werden. Für ein kurzes Zeitfenster können Sie während der Migrationsprozesse keine Änderungen an Ihren Einstellungen vornehmen. Wenn Sie keine Änderung vornehmen können, sollten Sie einige Augenblicke warten und es erneut versuchen. Nach Abschluss der Migration sind Sie nicht mehr auf 25 KB Speicherplatz begrenzt, und die Anzahl der Partner, die Sie hinzufügen können, ist nicht mehr begrenzt.

Voraussetzungen

- Lesen Sie den Abschnitt Wichtige Überlegungen unter Übersicht: Mandantenübergreifender Zugriff mit Azure AD External Identities (Vorschau), bevor Sie Ihre mandantenübergreifenden Zugriffseinstellungen konfigurieren.

- Legen Sie die Standardzugriffsebene fest, die Sie auf alle externen Microsoft Entra-Organisationen anwenden möchten.

- Ermitteln Sie alle Microsoft Entra-Organisationen, die angepasste Einstellungen benötigen.

- Nehmen Sie Kontakt zu den Organisationen auf, mit denen Sie eine direkte B2B-Verbindung einrichten möchten. Da die direkte B2B-Verbindung über eine gegenseitige Vertrauensstellung hergestellt wird, müssen sowohl Sie als auch die andere Organisation die direkte B2B-Verbindung jeweils in den mandantenübergreifenden Zugriffseinstellungen aktivieren.

- Fordern Sie alle erforderlichen Informationen von den externen Organisationen an. Wenn Sie Zugriffseinstellungen auf bestimmte Benutzer, Gruppen oder Anwendungen in einer externen Organisation anwenden möchten, müssen Sie die betreffenden IDs von der Organisation anfordern, um die Zugriffseinstellungen konfigurieren zu können.

- Zum Konfigurieren mandantenübergreifender Zugriffseinstellungen im Microsoft Entra Admin Center benötigen Sie ein Konto mit mindestens der Rolle Sicherheitsadministrator. Teams-Administratoren können mandantenübergreifende Zugriffseinstellungen lesen, diese Einstellungen aber nicht aktualisieren.

Konfigurieren von Standardeinstellungen

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Mandantenübergreifende Standardzugriffseinstellungen gelten für alle externen Organisationen, für die Sie keine organisationsspezifischen benutzerdefinierten Einstellungen erstellt haben. Wenn Sie die von Microsoft Entra ID bereitgestellten Standardeinstellungen ändern möchten, führen Sie die folgenden Schritte aus.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Sicherheitsadministrator an.

Browsen Sie zu Identität>Externe Identitäten>Mandantenübergreifende Zugriffseinstellungen.

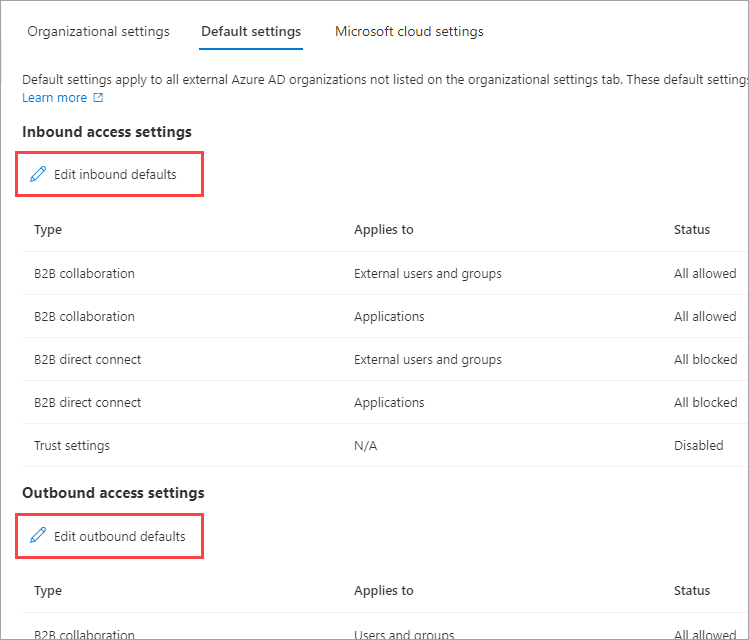

Wählen Sie die Registerkarte Standardeinstellungen aus, und sehen Sie sich die Seite mit der Zusammenfassung an.

Wählen Sie zum Ändern der Einstellungen den Link Standardwerte für Eingangsdaten bearbeiten oder Standardwerte für Ausgangsdaten bearbeiten aus.

Ändern Sie die Standardeinstellungen anhand der ausführlichen Schritte in diesen Abschnitten:

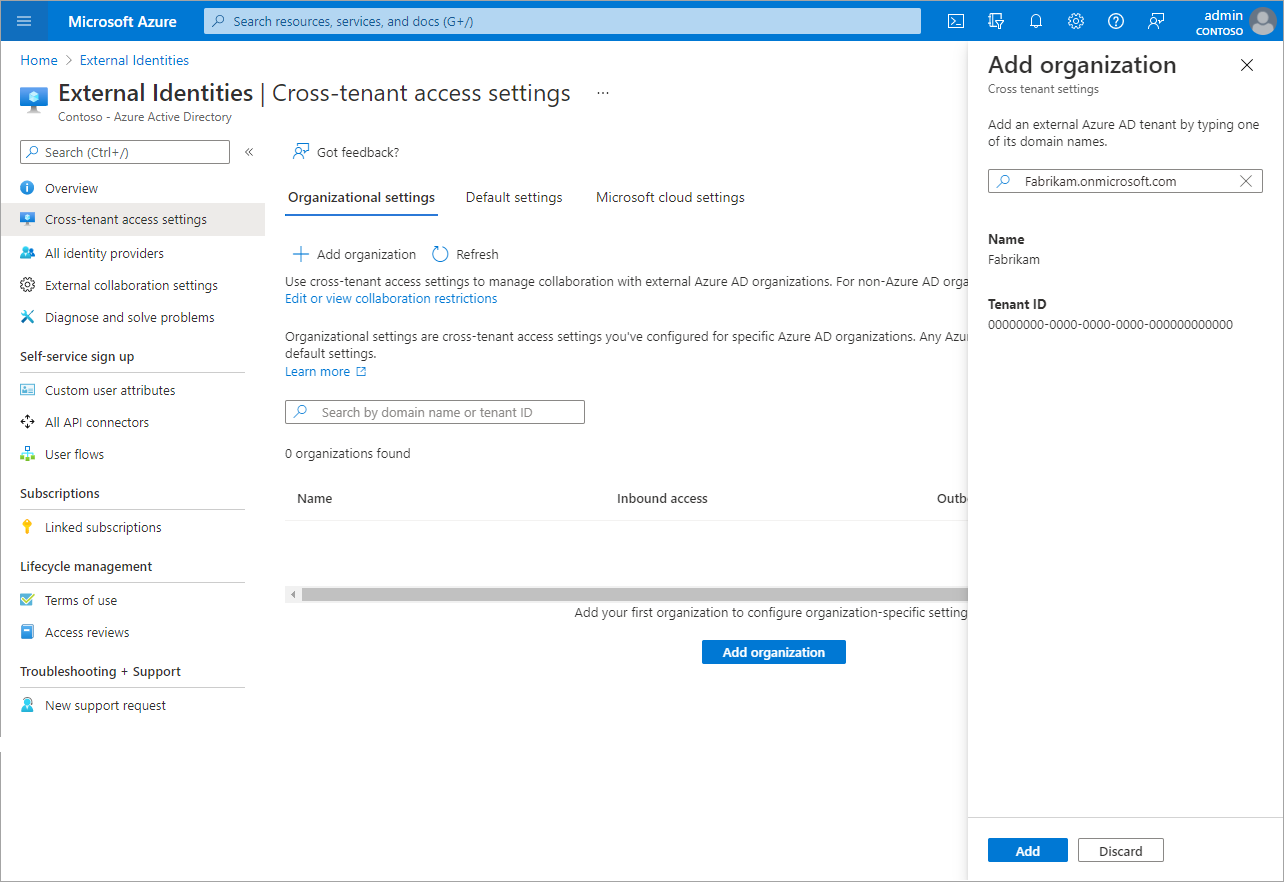

Hinzufügen einer Organisation

Führen Sie die folgenden Schritte aus, um benutzerdefinierte Einstellungen für bestimmte Organisationen zu konfigurieren:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Sicherheitsadministrator an.

Browsen Sie zu Identität>Externe Identitäten>Mandantenübergreifende Zugriffseinstellungen.

Wählen Sie Organisationseinstellungen aus.

Wählen Sie Organisation hinzufügen aus.

Geben Sie im Bereich Organisation hinzufügen den vollständigen Domänennamen (oder die Mandanten-ID) für die Organisation ein.

Wählen Sie die Organisation in den Suchergebnissen und dann Hinzufügen aus.

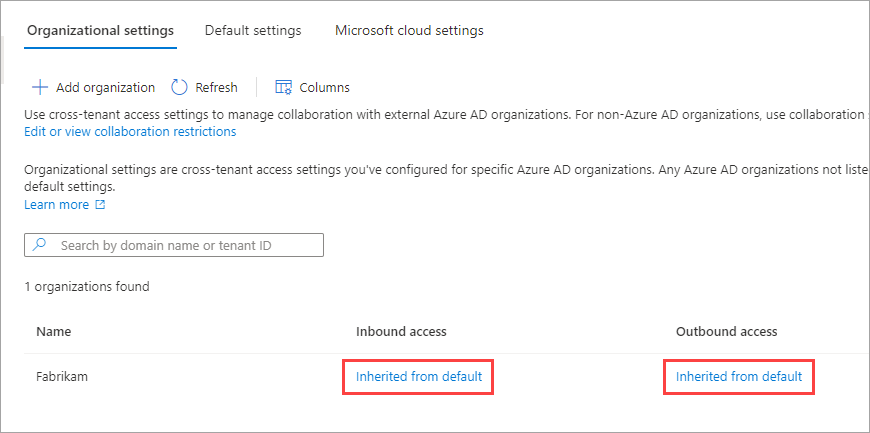

Die Organisation wird in der Liste Organisationseinstellungen angezeigt. An diesem Punkt werden alle Zugriffseinstellungen für diese Organisation von Ihren Standardeinstellungen geerbt. Um die Einstellungen für diese Organisation zu ändern, wählen Sie in der Spalte Zugriff auf eingehenden Datenverkehr oder Zugriff auf ausgehenden Datenverkehr den Link Geerbt von Standard aus.

Ändern Sie die Einstellungen der Organisation anhand der ausführlichen Schritte in diesen Abschnitten:

Ändern der Einstellungen für eingehenden Zugriff

Mit den Einstellungen für eingehenden Zugriff wählen Sie aus, welche externen Benutzer*innen und Gruppen auf die von Ihnen ausgewählten internen Anwendungen zugreifen können. Unabhängig davon, ob Sie Standardeinstellungen oder organisationsspezifische Einstellungen konfigurieren, sind die Schritte zum Ändern der mandantenübergreifenden Einstellungen für den eingehenden Zugriff identisch. Wie in diesem Abschnitt beschrieben, navigieren Sie entweder zur Registerkarte Standard oder zu einer Organisation auf der Registerkarte Organisationseinstellungen und nehmen dann Ihre Änderungen vor.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Sicherheitsadministrator an.

Browsen Sie zu Identität>Externe Identitäten>Mandantenübergreifende Zugriffseinstellungen.

Navigieren Sie zu den Einstellungen, die Sie ändern möchten:

- Wählen Sie zum Ändern der Standardeinstellungen für den eingehenden Zugriff die Registerkarte Standardeinstellungen und dann unter Einstellungen für Zugriff auf eingehenden Datenverkehr die Option Standardwerte für Eingangsdaten bearbeiten aus.

- Um Einstellungen für eine bestimmte Organisation zu ändern, wählen Sie die Registerkarte Organisationseinstellungen aus, suchen Sie die Organisation in der Liste (oder fügen Sie eine hinzu), und wählen Sie dann den Link in der Spalte Zugriff auf eingehenden Datenverkehr aus.

Führen Sie die ausführlichen Schritte für die Einstellungen aus, die Sie ändern möchten:

Ändern der Einstellungen für eingehenden Datenverkehr der direkten B2B-Verbindung

Wählen Sie die Registerkarte Direkte B2B-Verbindung aus.

Wenn Sie Einstellungen für eine Organisation konfigurieren, wählen Sie eine der folgenden Optionen aus:

Standardeinstellungen: Die Organisation verwendet die Einstellungen, die auf der Registerkarte Standardeinstellungen konfiguriert sind. Wenn bereits benutzerdefinierte Einstellungen für diese Organisation konfiguriert wurden, müssen Sie Ja auswählen, um zu bestätigen, dass alle Einstellungen durch die Standardeinstellungen ersetzt werden sollen. Wählen Sie dann Speichern aus, und überspringen Sie die übrigen Schritte in diesem Verfahren.

Einstellungen anpassen: Sie können die Einstellungen anpassen, die Sie für diese Organisation anstelle der Standardeinstellungen erzwingen möchten. Fahren Sie mit den übrigen Schritten in diesem Verfahren fort.

Wählen Sie Externe Benutzer und Gruppen aus.

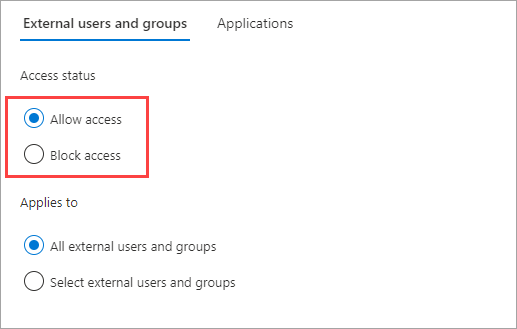

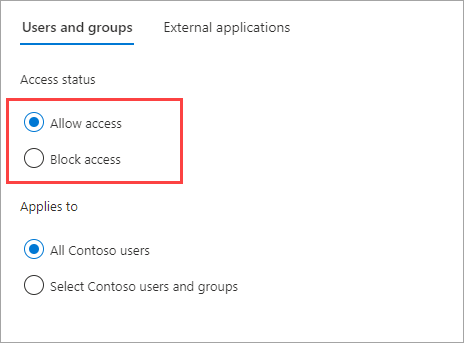

Wählen Sie unter Zugriffsstatus eine der folgenden Optionen aus:

- Zugriff zulassen: Lässt zu, dass die unter Gilt für angegebenen Benutzer und Gruppen auf die direkte B2B-Verbindung zugreifen können.

- Zugriff blockieren: Verhindert, dass die unter Gilt für angegebenen Benutzer und Gruppen auf die direkte B2B-Verbindung zugreifen können. Durch das Blockieren des Zugriffs für alle externen Benutzer und Gruppen wird auch sichergestellt, dass keine internen Anwendungen über die direkte B2B-Verbindung freigegeben werden.

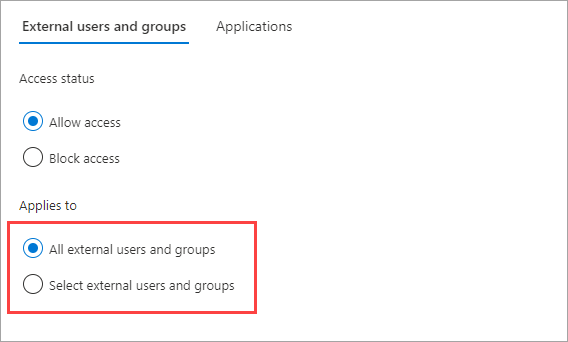

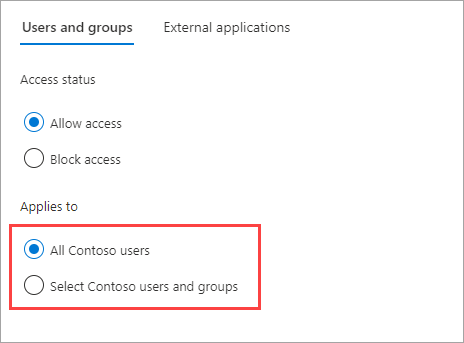

Wählen Sie unter Gilt für eine der folgenden Optionen aus:

- Alle externen Benutzer und Gruppen: wendet die unter Zugriffsstatus ausgewählte Aktion auf alle Benutzer*innen und Gruppen aus externen Microsoft Entra-Organisationen an.

- Ausgewählte externe Benutzer und Gruppen: Mit dieser Option können Sie die unter Zugriffsstatus ausgewählte Aktion auf bestimmte Benutzer und Gruppen in der externen Organisation anwenden. Für den konfigurierten Mandanten ist eine Microsoft Entra ID-P1-Lizenz erforderlich.

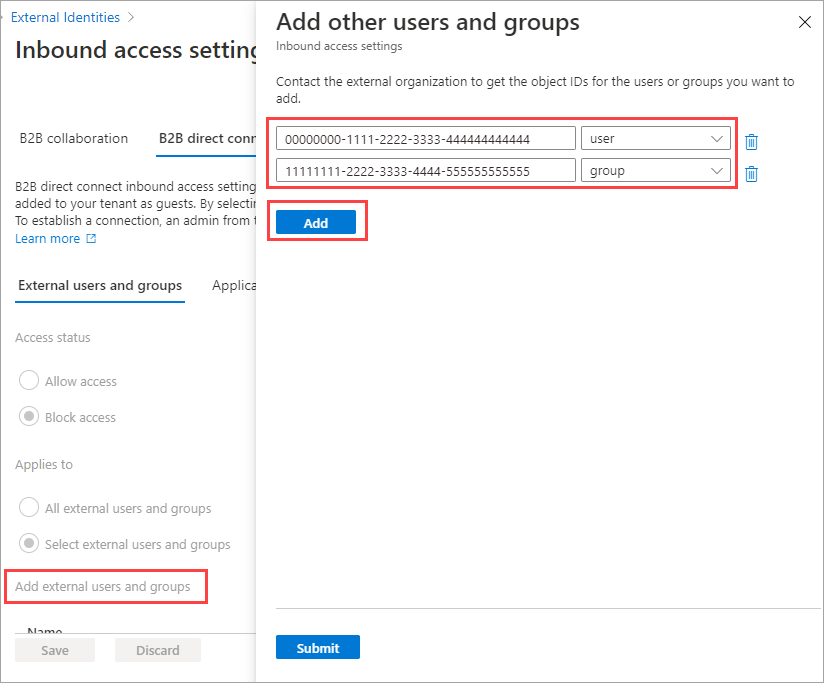

Wenn Sie Ausgewählte Benutzer und Gruppen ausgewählt haben, gehen Sie für jeden Benutzer oder jede Gruppe, den bzw. die Sie hinzufügen möchten, wie folgt vor:

- Wählen Sie Externe Benutzer und Gruppen hinzufügen aus.

- Geben Sie im Bereich Weitere Benutzer und Gruppen hinzufügen im Suchfeld die Benutzerobjekt-ID oder Gruppenobjekt-ID ein.

- Wählen Sie im Menü neben dem Suchfeld entweder Benutzer oder Gruppe aus.

- Wählen Sie Hinzufügen.

Hinweis

Sie können keine Benutzer oder Gruppen in den Standardeinstellungen für eingehenden Datenverkehr anvisieren.

Wenn Sie mit dem Hinzufügen von Benutzern und Gruppen fertig sind, wählen Sie Übermitteln aus.

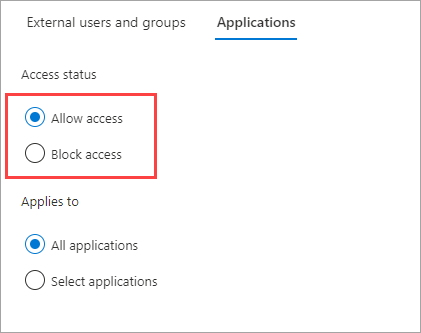

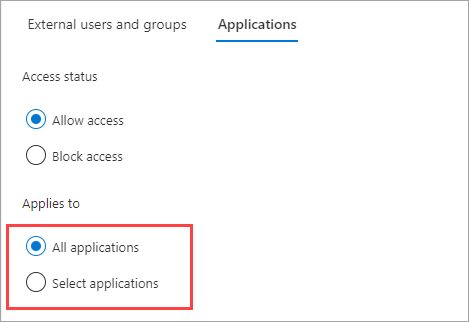

Klicken Sie auf die Registerkarte Anwendungen.

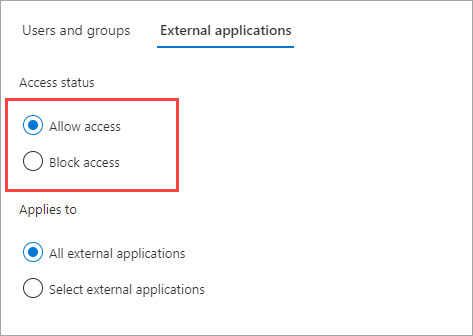

Wählen Sie unter Zugriffsstatus eine der folgenden Optionen aus:

- Zugriff zulassen: Ermöglicht es, dass Benutzer der direkten B2B-Verbindung auf die unter Gilt für angegebenen Anwendungen zugreifen können.

- Zugriff blockieren: Verhindert, dass Benutzer der direkten B2B-Verbindung auf die unter Gilt für angegebenen Anwendungen zugreifen können.

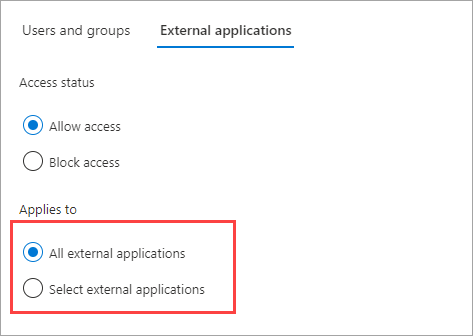

Wählen Sie unter Gilt für eine der folgenden Optionen aus:

- Alle Anwendungen: Wendet die unter Zugriffsstatus ausgewählte Aktion auf alle Ihre Anwendungen an.

- Anwendungen auswählen (erfordert ein Microsoft Entra ID-P1- oder -P2-Abonnement): Mit dieser Option können Sie die unter Zugriffsstatus ausgewählte Aktion auf bestimmte Anwendungen in Ihrer Organisation anwenden.

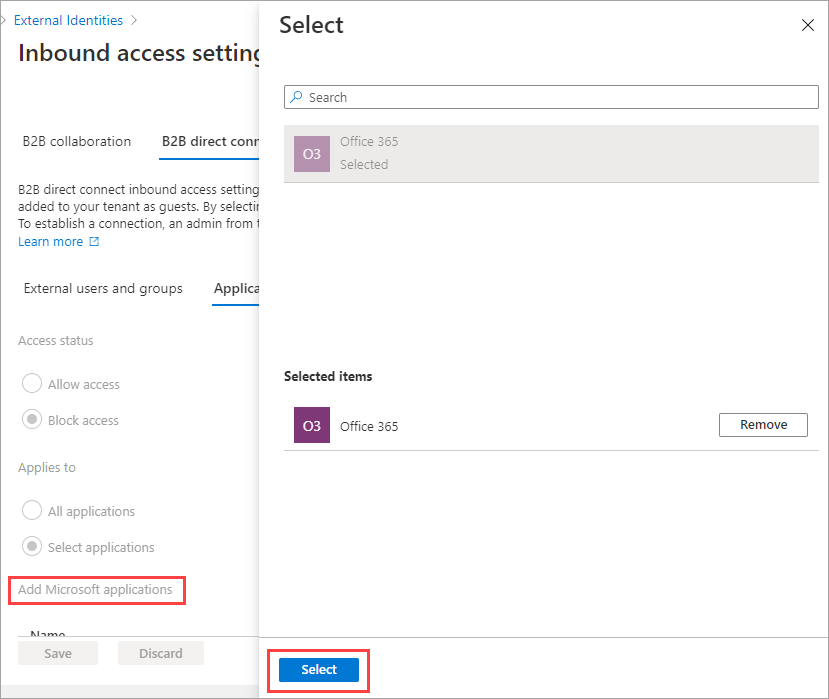

Wenn Sie Anwendungen auswählen ausgewählt haben, gehen Sie für jede Anwendung, die Sie hinzufügen möchten, wie folgt vor:

- Wählen Sie Microsoft-Anwendungen hinzufügen aus.

- Geben Sie im Bereich „Anwendungen“ den Anwendungsnamen in das Suchfeld ein, und wählen Sie die Anwendung in den Suchergebnissen aus.

- Wenn Sie die Anwendungen ausgewählten haben, wählen Sie Auswählen aus.

Wählen Sie Speichern aus.

Ändern der Einstellungen für eingehende Vertrauensstellungen für MFA- und Gerätezustand

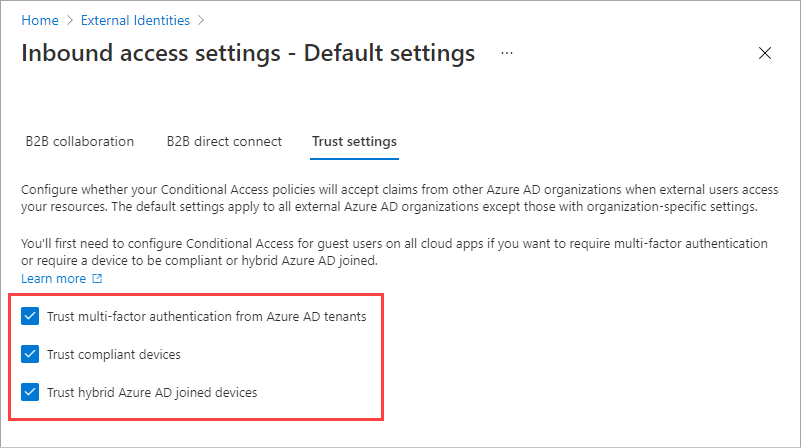

Wählen Sie die Registerkarte Vertrauenseinstellungen aus.

Wenn Sie Einstellungen für eine Organisation konfigurieren, wählen Sie eine der folgenden Optionen aus:

Standardeinstellungen: Die Organisation verwendet die Einstellungen, die auf der Registerkarte Standardeinstellungen konfiguriert sind. Wenn bereits benutzerdefinierte Einstellungen für diese Organisation konfiguriert wurden, müssen Sie Ja auswählen, um zu bestätigen, dass alle Einstellungen durch die Standardeinstellungen ersetzt werden sollen. Wählen Sie dann Speichern aus, und überspringen Sie die übrigen Schritte in diesem Verfahren.

Einstellungen anpassen: Sie können die Einstellungen anpassen, die Sie für diese Organisation anstelle der Standardeinstellungen erzwingen möchten. Fahren Sie mit den übrigen Schritten in diesem Verfahren fort.

Wählen Sie eine oder mehrere der folgenden Optionen aus:

Vertrauen der Multi-Faktor-Authentifizierung von Microsoft Entra-Mandanten: Aktivieren Sie dieses Kontrollkästchen, wenn Ihre Richtlinien für bedingten Zugriff eine Multi-Faktor-Authentifizierung (MFA) vorschreiben. Durch diese Einstellung können Ihre Richtlinien für bedingten Zugriff MFA-Ansprüchen externer Organisationen vertrauen. Während der Authentifizierung überprüft Microsoft Entra ID die Anmeldeinformationen von Benutzer*innen auf einen Anspruch, dass die MFA abgeschlossen wurde. Falls nicht, wird im Basismandanten des Benutzers bzw. der Benutzerin eine MFA-Abfrage initiiert.

Konformen Geräten vertrauen: Diese Option ermöglicht es Ihren Richtlinien für bedingten Zugriff, Ansprüchen konformer Geräte einer externen Organisation zu vertrauen, wenn deren Benutzer auf Ihre Ressourcen zugreifen.

Hybriden, in Microsoft Entra eingebundenen Geräten vertrauen: Diese Option ermöglicht es Ihren Richtlinien für bedingten Zugriff, Ansprüchen von in Microsoft Entra eingebundenen Hybridgeräten einer externen Organisation zu vertrauen, wenn deren Benutzer*innen auf Ihre Ressourcen zugreifen.

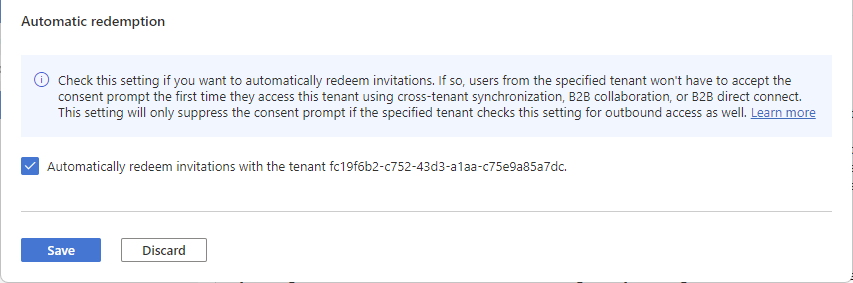

(Dieser Schritt gilt nur für Organisationseinstellungen.) Überprüfen Sie die Option Automatische Einlösung:

- Einladungen automatisch beim Mandanten<Mandanten> einlösen: Überprüfen Sie diese Einstellung, wenn Sie Einladungen automatisch einlösen möchten. In diesem Fall müssen Benutzer des angegebenen Mandanten die Einwilligungsaufforderung nicht akzeptieren, wenn sie zum ersten Mal über mandantenübergreifende Synchronisierung, B2B-Zusammenarbeit oder direkte B2B-Verbindung auf diesen Mandanten zugreifen. Diese Einstellung unterdrückt die Einwilligungsaufforderung nur, wenn der angegebene Mandant diese Einstellung auch für den ausgehenden Zugriff überprüft.

Wählen Sie Speichern aus.

Hinweis

Beim Konfigurieren der Einstellungen für eine Organisation werden Sie die Registerkarte Mandantenübergreifende Synchronisierung bemerken. Diese Registerkarte gilt nicht für die Konfiguration direkter B2B-Verbindungen. Vielmehr wird dieses Feature von Organisationen mit mehreren Mandanten dazu verwendet, B2B Collaboration über ihre Mandanten hinweg zu aktivieren. Weitere Informationen finden Sie in der Dokumentation zu Organisationen mit mehreren Mandanten.

Ändern der Einstellungen für ausgehenden Zugriff

Mit den Einstellungen für ausgehenden Zugriff wählen Sie aus, welche Benutzer*innen und Gruppen auf die von Ihnen ausgewählten externen Anwendungen zugreifen können. Unabhängig davon, ob Sie Standardeinstellungen oder organisationsspezifische Einstellungen konfigurieren, sind die jeweiligen Schritte zum Ändern der mandantenübergreifenden Einstellungen für den ausgehenden Zugriff identisch. Wie in diesem Abschnitt beschrieben, navigieren Sie zur Registerkarte Standard oder zu einer Organisation auf der Registerkarte Organisationseinstellungen und nehmen dann Ihre Änderungen vor.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Sicherheitsadministrator an.

Browsen Sie zu Identität>Externe Identitäten>Mandantenübergreifende Zugriffseinstellungen.

Navigieren Sie zu den Einstellungen, die Sie ändern möchten:

Wählen Sie zum Ändern der Standardeinstellungen für den ausgehenden Zugriff die Registerkarte Standardeinstellungen und dann unter Einstellungen für Zugriff auf ausgehenden Datenverkehr die Option Standardwerte für Ausgangsdaten bearbeiten aus.

Um Einstellungen für eine bestimmte Organisation zu ändern, wählen Sie die Registerkarte Organisationseinstellungen aus, suchen Sie die Organisation in der Liste (oder fügen Sie eine hinzu), und wählen Sie dann den Link in der Spalte Zugriff auf ausgehenden Datenverkehr aus.

Ändern der Einstellungen für den ausgehenden Zugriff

Wählen Sie die Registerkarte Direkte B2B-Verbindung aus.

Wenn Sie Einstellungen für eine Organisation konfigurieren, wählen Sie eine der folgenden Optionen aus:

Standardeinstellungen: Die Organisation verwendet die Einstellungen, die auf der Registerkarte Standardeinstellungen konfiguriert sind. Wenn bereits benutzerdefinierte Einstellungen für diese Organisation konfiguriert wurden, müssen Sie Ja auswählen, um zu bestätigen, dass alle Einstellungen durch die Standardeinstellungen ersetzt werden sollen. Wählen Sie dann Speichern aus, und überspringen Sie die übrigen Schritte in diesem Verfahren.

Einstellungen anpassen: Sie können die Einstellungen für diese Organisation anpassen, die für diese Organisation anstelle der Standardeinstellungen erzwungen werden. Fahren Sie mit den übrigen Schritten in diesem Verfahren fort.

Wählen Sie Benutzer und Gruppen.

Wählen Sie unter Zugriffsstatus eine der folgenden Optionen aus:

- Zugriff zulassen: Lässt zu, dass die unter Gilt für angegebenen Benutzer und Gruppen auf die direkte B2B-Verbindung zugreifen können.

- Zugriff blockieren: Verhindert, dass die unter Gilt für angegebenen Benutzer und Gruppen auf die direkte B2B-Verbindung zugreifen können. Durch das Blockieren des Zugriffs für alle Benutzer und Gruppen wird auch sichergestellt, dass keine externen Anwendungen über die direkte B2B-Verbindung freigegeben werden.

Wählen Sie unter Gilt für eine der folgenden Optionen aus:

- All <your organization> users (Alle

-Benutzer): Wendet die unter Zugriffsstatus ausgewählte Aktion auf alle Ihre Benutzer und Gruppen an. - Ausgewählte <Organisation>-Benutzer*innen (erfordert ein Microsoft Entra ID-P1- oder -P2-Abonnement): Mit dieser Option können Sie die unter Zugriffsstatus ausgewählte Aktion auf bestimmte Benutzer*innen und Gruppen anwenden.

- All <your organization> users (Alle

Wenn Sie Select <your organization> users and groups (Ausgewählte

-Benutzer) ausgewählt haben, gehen Sie für jeden Benutzer oder jede Gruppe, den bzw. die Sie hinzufügen möchten, wie folgt vor: - Wählen Sie Add <your organization> users and groups (

-Benutzer hinzufügen) aus. - Geben Sie im Bereich Auswählen den Benutzernamen oder den Gruppennamen in das Suchfeld ein.

- Klicken Sie nach Auswahl der Benutzer und Gruppen auf Auswählen.

Hinweis

Bei der Ausrichtung auf Ihre Benutzer und Gruppen können Sie keine Benutzer auswählen, die die SMS-basierte Authentifizierung konfiguriert haben. Dies liegt daran, dass Benutzer, die über „Verbundanmeldeinformationen“ für ihr Benutzerobjekt verfügen, blockiert werden, um zu verhindern, dass externe Benutzer zu ausgehenden Zugriffseinstellungen hinzugefügt werden. Als Problemumgehung können Sie die Microsoft-Graph-API verwenden, um die Objekt-ID des Benutzers direkt hinzuzufügen oder eine Gruppe anzufügen, zu der der Benutzer gehört.

- Wählen Sie Add <your organization> users and groups (

Wählen Sie Speichern aus.

Wählen Sie die Registerkarte Externe Anwendungen aus.

Wählen Sie unter Zugriffsstatus eine der folgenden Optionen aus:

- Zugriff zulassen: Ermöglicht es, dass Benutzer der direkten B2B-Verbindung auf die unter Gilt für angegebenen Anwendungen zugreifen können.

- Zugriff blockieren: Verhindert, dass Benutzer der direkten B2B-Verbindung auf die unter Gilt für angegebenen Anwendungen zugreifen können.

Wählen Sie unter Gilt für eine der folgenden Optionen aus:

- Alle externen Anwendungen: Wendet die unter Zugriffsstatus ausgewählte Aktion auf alle externen Anwendungen an.

- Anwendungen auswählen (erfordert ein Microsoft Entra ID-P1- oder -P2-Abonnement): Mit dieser Option können Sie die unter Zugriffsstatus ausgewählte Aktion auf bestimmte externe Anwendungen anwenden.

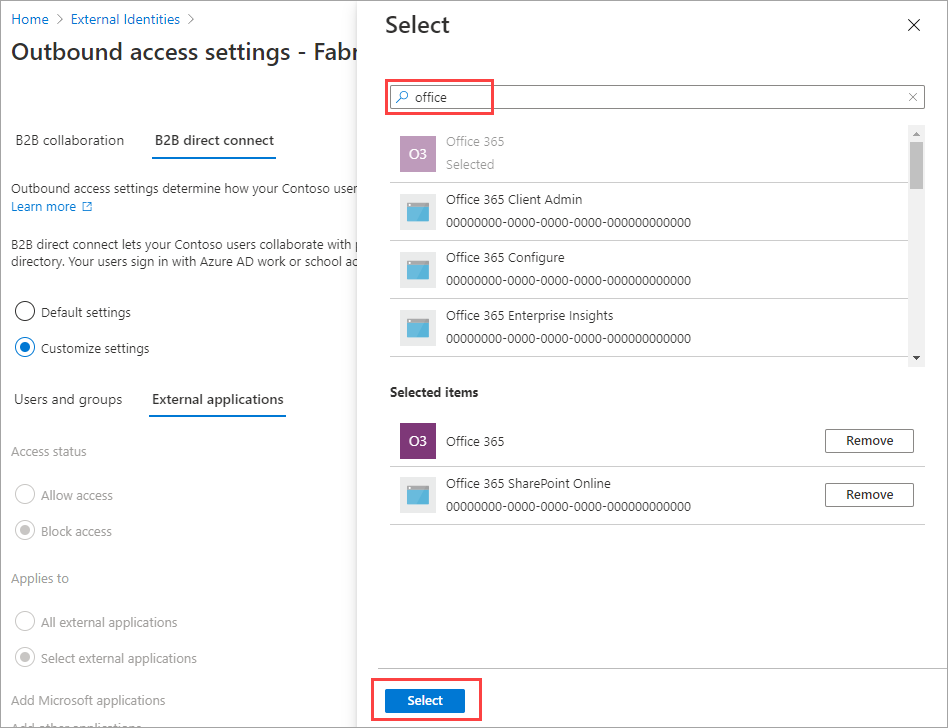

Wenn Sie Externe Anwendungen auswählen ausgewählt haben, gehen Sie für jede Anwendung, die Sie hinzufügen möchten, wie folgt vor:

- Wählen Sie Add Microsoft applications (Microsoft-Anwendungen hinzufügen) oder Weitere Anwendungen hinzufügen aus.

- Geben Sie im Bereich „Anwendungen“ den Anwendungsnamen in das Suchfeld ein, und wählen Sie die Anwendung in den Suchergebnissen aus.

- Wenn Sie die Anwendungen ausgewählten haben, wählen Sie Auswählen aus.

Wählen Sie Speichern aus.

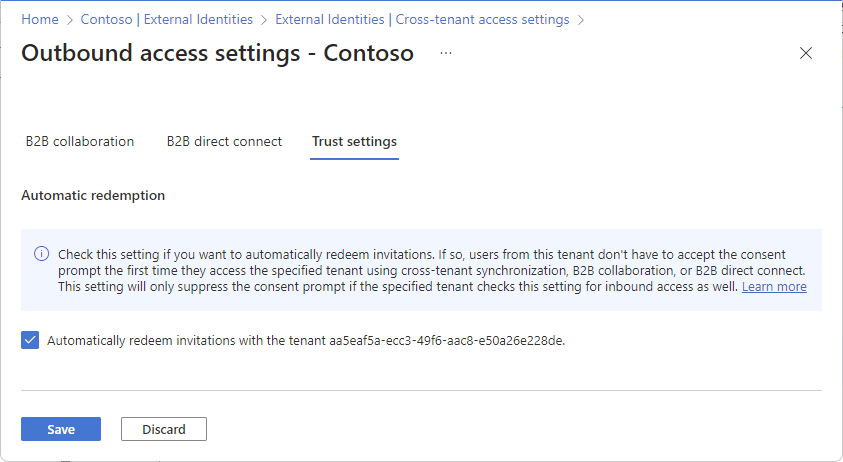

So ändern Sie die Einstellungen für ausgehenden Vertrauensstellungen

(Dieser Abschnitt gilt nur für Organisationseinstellungen.)

Wählen Sie die Registerkarte Vertrauenseinstellungen aus.

Überprüfen Sie die Option Automatische Einlösung:

- Einladungen automatisch beim Mandanten<Mandanten> einlösen: Überprüfen Sie diese Einstellung, wenn Sie Einladungen automatisch einlösen möchten. In diesem Fall müssen Benutzer dieses Mandanten die Einwilligungsaufforderung nicht akzeptieren, wenn sie zum ersten Mal über mandantenübergreifende Synchronisierung, B2B-Zusammenarbeit oder direkte B2B-Verbindung auf den angegebenen Mandanten zugreifen. Diese Einstellung unterdrückt die Einwilligungsaufforderung nur, wenn der angegebene Mandant diese Einstellung auch für den eingehenden Zugriff überprüft.

Wählen Sie Speichern aus.

Entfernen einer Organisation

Wenn Sie eine Organisation aus ihren Organisationseinstellungen entfernen, werden die mandantenübergreifenden Standardzugriffseinstellungen für diese Organisation wirksam.

Hinweis

Wenn die Organisation ein Clouddienstanbieter für Ihre Organisation ist (die isServiceProvider-Eigenschaft in der partnerspezifischen Konfiguration von Microsoft Graph ist „true“), können Sie die Organisation nicht entfernen.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Sicherheitsadministrator an.

Browsen Sie zu Identität>Externe Identitäten>Mandantenübergreifende Zugriffseinstellungen.

Wählen Sie die Registerkarte Organisationseinstellungen aus.

Suchen Sie die Organisation in der Liste, und wählen Sie dann das Papierkorbsymbol in der betreffenden Zeile aus.

Nächste Schritte

Konfigurieren mandantenübergreifender Zugriffseinstellungen für die B2B-Zusammenarbeit