Referenzhandbuch für Microsoft Entra ID Governance-Vorgänge

In diesem Abschnitt des Referenzleitfadens zu Microsoft Entra-Vorgängen werden die Überprüfungen und Aktionen beschrieben, die Sie zum Bewerten und Bestätigen des bewilligten Zugriffs für privilegierte und nicht privilegierte Identitäten sowie zum Überwachen und Steuern von Änderungen an der Umgebung ergreifen sollten.

Hinweis

Diese Empfehlungen sind auf dem Stand des Veröffentlichungsdatums, können sich aber im Laufe der Zeit ändern. Organisationen sollten ihre Governancemethoden fortlaufend überprüfen, da sich die Produkte und Dienste von Microsoft mit der Zeit entwickeln.

Wichtige Betriebsabläufe

Zuweisen von Besitzern zu wichtigen Aufgaben

Für die Verwaltung von Microsoft Entra ID ist die kontinuierliche Ausführung wichtiger betrieblicher Aufgaben und Prozesse erforderlich, die möglicherweise nicht Teil eines Rolloutprojekts sind. Es ist weiterhin wichtig, dass Sie diese Aufgaben einrichten, um Ihre Umgebung zu optimieren. Im Folgenden werden die wichtigen Aufgaben und empfohlene Besitzer für diese aufgeführt:

| Aufgabe | Besitzer |

|---|---|

| Archivieren von Microsoft Entra-Überwachungsprotokollen im SIEM-System | Team für Informationssicherheitvorgänge |

| Ermitteln von Anwendungen, deren Verwaltung nicht konform ist | Team für IAM-Vorgänge (Identity & Access Management, Identitäts- und Zugriffsverwaltung) |

| Regelmäßiges Überprüfen des Zugriffs auf Anwendungen | Team für die Informationssicherheitsarchitektur |

| Regelmäßiges Überprüfen des Zugriffs auf externe Identitäten | Team für die Informationssicherheitsarchitektur |

| Regelmäßige Überprüfung, wer privilegierte Rollen innehat | Team für die Informationssicherheitsarchitektur |

| Definieren von Sicherheitsgates zum Aktivieren privilegierter Rollen | Team für die Informationssicherheitsarchitektur |

| Regelmäßiges Überprüfen der Einwilligungen | Team für die Informationssicherheitsarchitektur |

| Entwerfen von Katalogen und Zugreifen auf Pakete für Anwendungen und Ressourcen, die für Mitarbeiter in der Organisation vorgesehen sind | App-Besitzer |

| Definieren von Sicherheitsrichtlinien zum Zuweisen von Benutzern zu Zugriffspaketen | Informationssicherheitsteam und App-Besitzer |

| Wenn Richtlinien Genehmigungsworkflows enthalten, müssen Sie die Einwilligungen für diese Workflows regelmäßig überprüfen. | App-Besitzer |

| Überprüfen von Ausnahmen in Sicherheitsrichtlinien (z. B. Richtlinien für den bedingten Zugriff) mit Zugriffsüberprüfungen | Team für Informationssicherheitvorgänge |

Beim Überprüfen Ihrer Liste stellen Sie ggf. fest, dass Sie entweder einen Besitzer für Aufgaben zuweisen müssen, denen kein Besitzer zugeteilt ist, oder Aufgaben anpassen müssen, deren Besitzer nicht den obigen Empfehlungen entspricht.

Empfohlene Artikel für Besitzer

Testen von Konfigurationsänderungen

Für einige Änderungen sind beim Testen besondere Maßnahmen erforderlich, beispielsweise einfache Techniken wie das Rollout für eine Teilmenge der Zielbenutzer oder das Bereitstellen einer Änderung in einem parallelen Testmandanten. Wenn Sie keine Teststrategie implementiert haben, sollten Sie einen Testansatz definieren, der auf den Richtlinien in der folgenden Tabelle basiert:

| Szenario | Empfehlung |

|---|---|

| Ändern des Authentifizierungstyps von „Verbund“ in „PHS/PTA“ oder umgekehrt | Testen Sie die Auswirkung der Änderung des Authentifizierungstyp mit einem gestaffelten Rollout. |

| Rollout einer neuen Richtlinie für bedingten Zugriff oder einer Identitätsschutzrichtlinie | Erstellen Sie eine neue Richtlinie für bedingten Zugriff, und weisen Sie diese Testbenutzern zu. |

| Onboarding einer Testumgebung für eine Anwendung | Fügen Sie die Anwendung zu einer Produktionsumgebung hinzu, blenden Sie sie im MyApps-Panel aus, und weisen Sie sie während der Qualitätssicherungsphase Testbenutzern zu. |

| Ändern von Synchronisierungsregeln | Führen Sie die Änderungen in einer Microsoft Entra Connect-Testumgebung mit der gleichen Konfiguration aus, die zu diesem Zeitpunkt in der Produktion verwendet wird (auch als Stagingmodus bezeichnet), und analysieren Sie die Ergebnisse von CSExport. Wenn Sie zufrieden sind, wechseln Sie in die Produktion. |

| Brandingänderung | Führen Sie einen Test in einem separaten Testmandanten durch. |

| Rollout eines neuen Features | Wenn das Feature das Rollout für bestimmte Zielbenutzer ermöglicht, legen Sie Pilotbenutzer fest, und erweitern Sie diese nach und nach. Für die Self-Service-Kennwortzurücksetzung und die mehrstufige Authentifizierung können beispielsweise bestimmte Zielbenutzer oder -gruppen festgelegt werden. |

| Umstellung einer Anwendung von einem lokalen Identitätsanbieter (IdP) wie Active Directory zu Microsoft Entra ID | Wenn die Anwendung mehrere IdP-Konfigurationen unterstützt, z. B. Salesforce, konfigurieren Sie alle verfügbaren Optionen, und testen Sie Microsoft Entra ID während eines Änderungsfensters (falls die Anwendung die HRD-Seite einführt). Wenn die Anwendung nur einen Identitätsanbieter unterstützt, sollten Sie das Testen während eines Änderungssteuerungsfensters und einer Downtime des Programms planen. |

| Aktualisieren dynamischer Gruppenregeln | Erstellen Sie eine parallele dynamische Gruppe mit der neuen Regel. Gleichen Sie das berechnete Ergebnis ab, indem Sie beispielsweise PowerShell mit der gleichen Bedingung ausführen. Wenn der Test erfolgreich verlaufen ist, tauschen Sie die Stellen aus, an denen die alte Gruppe verwendet wurde (sofern möglich). |

| Migrieren von Produktlizenzen | Weitere Informationen finden Sie unter Ändern der Lizenz für einen einzelnen Benutzer in einer lizenzierten Gruppe in Microsoft Entra ID. |

| Ändern von AD FS-Regeln wie Autorisierung, Ausstellung, MFA | Verwenden Sie einen Gruppenanspruch, um eine Teilmenge der Benutzer zu verwenden. |

| Ändern der AD FS-Authentifizierungsfunktion oder ähnliche farmweite Änderungen | Erstellen Sie eine parallele Farm mit demselben Hostnamen, implementieren Sie Konfigurationsänderungen, testen Sie sie auf Clients mithilfe von HOSTS-Dateien, NLB-Routingregeln oder ähnlichem Routing. Wenn die Zielplattform keine HOSTS-Dateien unterstützt (z. B. mobile Geräte), kontrollieren Sie die Änderung. |

Zugriffsüberprüfungen

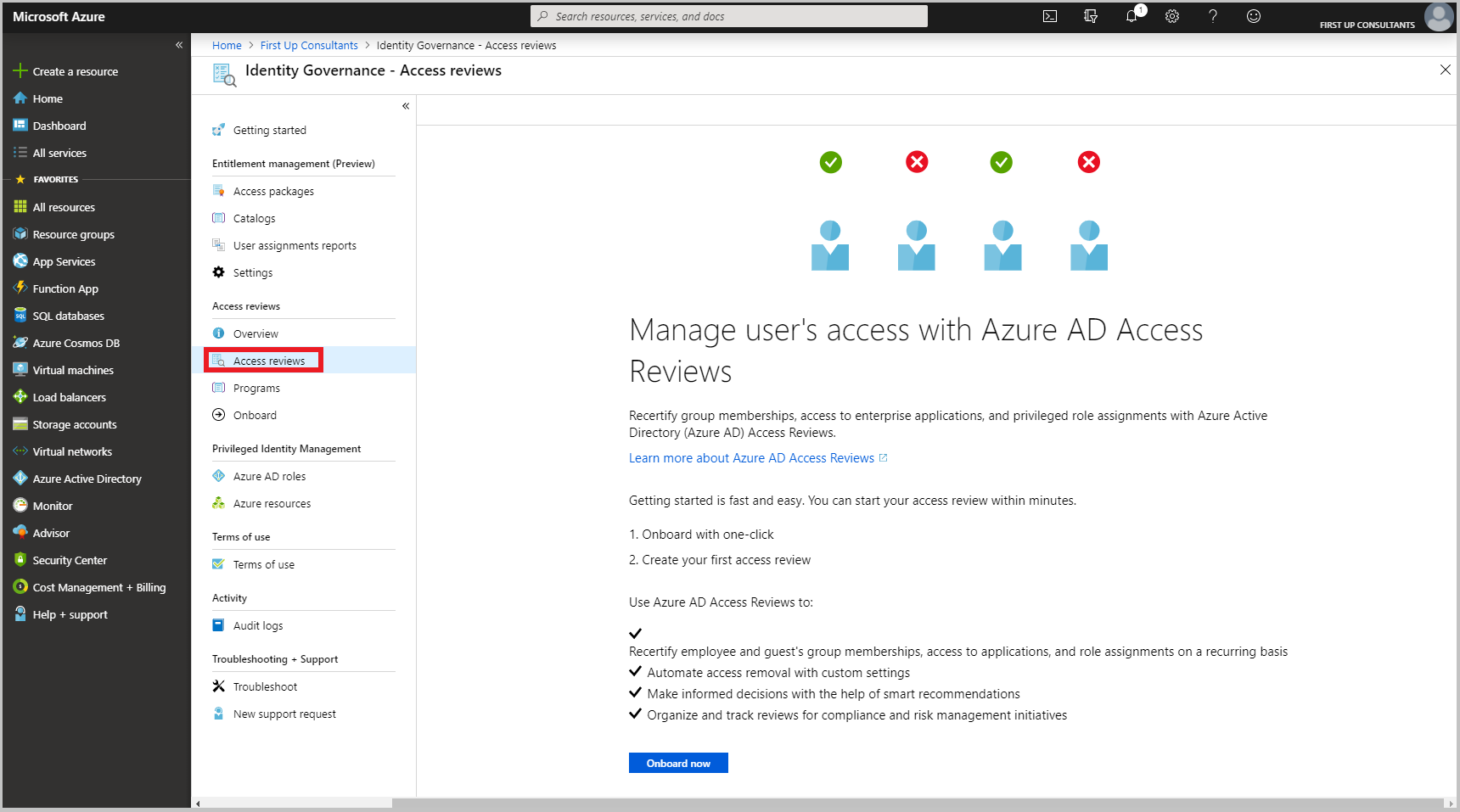

Zugriffsüberprüfungen auf Anwendungen

Im Laufe der Zeit können Benutzer den Zugriff auf Ressourcen ansammeln, wenn sie verschiedene Teams und Positionen durchlaufen. Es ist wichtig, dass Ressourcenbesitzer den Zugriff auf Anwendungen regelmäßig überprüfen und Berechtigungen entfernen, die während des Lebenszyklus von Benutzern nicht mehr benötigt werden. Mithilfe von Microsoft Entra-Zugriffsüberprüfungen können Unternehmen Gruppenmitgliedschaften, den Zugriff auf Unternehmensanwendungen sowie Rollenzuweisungen effizient verwalten. Ressourcenbesitzer sollten den Benutzerzugriff regelmäßig überprüfen, um sicherzustellen, dass nur die richtigen Personen weiterhin Zugriff haben. Im Idealfall sollten Sie Microsoft Entra-Zugriffsüberprüfungen für diese Aufgabe verwenden.

Hinweis

Alle Benutzer*innen, die mit Zugriffsüberprüfungen interagieren, benötigen eine kostenpflichtige Microsoft Entra ID P2-Lizenz.

Zugriffsüberprüfungen für externe Identitäten

Es ist von entscheidender Bedeutung, dass der Zugriff auf externe Identitäten nur auf Ressourcen für die Zeit beschränkt wird, während der sie benötigt werden. Richten Sie mithilfe der Microsoft Entra-Zugriffsüberprüfungen einen regulären automatisierten Prozess für die Zugriffsüberprüfung für alle externen Identitäten und den Anwendungszugriff ein. Wenn ein Prozess bereits lokal vorhanden ist, sollten Sie die Verwendung der Microsoft Entra-Zugriffsüberprüfungen in Erwägung ziehen. Wenn eine Anwendung eingestellt oder nicht mehr verwendet wird, entfernen Sie alle externen Identitäten, die Zugriff auf die Anwendung haben.

Hinweis

Alle Benutzer*innen, die mit Zugriffsüberprüfungen interagieren, benötigen eine kostenpflichtige Microsoft Entra ID P2-Lizenz.

Verwaltung privilegierter Konten

Verwendung privilegierter Konten

Hacker haben häufig Administratorkonten und andere Komponenten mit privilegiertem Zugriff im Visier, um mit Angriffen schnell Zugriff auf vertrauliche Daten und Systeme zu erhalten. Da es im Laufe der Zeit tendenziell immer mehr Benutzer*innen mit privilegierten Rollen gibt, ist es wichtig, den Administratorzugriff regelmäßig zu überprüfen und zu verwalten und privilegierten Just-In-Time-Zugriff auf Microsoft Entra ID- und Azure-Ressourcen zu gewähren.

Wenn in Ihrer Organisation kein Prozess zum Verwalten privilegierter Konten vorhanden ist, oder wenn einige Administratoren derzeit ihre regulären Benutzerkonten zum Verwalten von Diensten und Ressourcen verwenden, sollten Sie sofort mit der Verwendung separater Konten beginnen, z. B. eines für reguläre Alltagsaktivitäten und ein anderes für privilegierten Zugriff, das mit MFA konfiguriert wurde. Wenn Ihre Organisation ein Microsoft Entra ID P2-Abonnement besitzt, sollten Sie sofort Microsoft Entra Privileged Identity Management (PIM) aktivieren. Im gleichen Zug sollten Sie auch diese privilegierten Konten überprüfen und ggf. Rollen mit geringeren Berechtigungen zuweisen.

Sie sollten im Rahmen der Verwaltung privilegierter Konten zudem Zugriffsüberprüfungen für diese Konten festlegen (manuell oder über PIM automatisiert).

Empfohlene Artikel zur Verwaltung privilegierter Konten

Konten für den Notfallzugriff

Organisationen müssen Notfallkonten einrichten, damit sie im Fall von Authentifizierungsausfällen wie den folgenden auf die Verwaltung von Microsoft Entra ID vorbereitet sind:

- Ausfall von Komponenten der Authentifizierungsinfrastruktur (AD FS, lokale AD-Instanzen, MFA-Dienst)

- Mitarbeiterfluktuation in der Verwaltungsebene

Um zu verhindern, dass Sie versehentlich aus Ihrem Mandanten ausgesperrt werden, weil Sie sich nicht anmelden oder ein bestehendes Benutzerkonto als Administrator aktivieren können, sollten Sie zwei oder mehr Notfallkonten einrichten und sicherstellen, dass diese implementiert und mit den Best Practices von Microsoft und den Break-Glass-Verfahren konform sind.

Privilegierter Zugriff auf das Azure EA-Portal

Über das Azure EA-Portal (Azure Enterprise Agreement) können Sie Azure-Abonnements für ein Master-Enterprise-Agreement erstellen. Diese Rolle ist in einem Unternehmen besonders wichtig. Häufig wird dieses Portal erstellt, noch bevor Microsoft Entra ID eingerichtet ist. Daher ist es notwendig, Microsoft Entra-Identitäten verwenden, um es zu sperren, persönliche Konten aus dem Portal zu entfernen, sicherzustellen, dass eine ordnungsgemäße Delegierung vorhanden ist, und das Risiko einer Aussperrung zu verhindern.

Wenn die Authentifizierungsebene derzeit also auf „Gemischter Modus“ festgelegt ist, müssen Sie allen Microsoft-Konten den privilegierten Zugriff im EA-Portal entziehen und das Portal so konfigurieren, dass nur Microsoft Entra-Konten verwendet werden können. Wenn die delegierten Rollen im EA-Portal nicht konfiguriert sind, sollten Sie auch delegierte Rollen für Abteilungen und Konten suchen und implementieren.

Empfohlene Artikel für den privilegierten Zugriff

Berechtigungsverwaltung

Mit der Berechtigungsverwaltung können App-Besitzer Ressourcen bündeln und diese bestimmten internen oder externen Personas in der Organisation zuweisen. So können Sie die Self-Service-Registrierung und Delegierung für Unternehmensbesitzer einrichten und gleichzeitig Governancerichtlinien für das Genehmigen von Zugriff, das Festlegen der Zugriffsdauer und das Zulassen von Genehmigungsworkflows beibehalten.

Hinweis

Microsoft Entra-Berechtigungsverwaltung erfordert Microsoft Entra ID P2-Lizenzen.

Zusammenfassung

Eine sichere Identitätsgovernance zeichnet sich durch acht Merkmale aus. Diese Liste hilft Ihnen dabei, die Aktionen zu identifizieren, die Sie ergreifen sollten, um den Zugriff, der nicht privilegierten und privilegierten Identitäten gewährt wird, zu bewerten und zu bescheinigen sowie Änderungen an der Umgebung zu überwachen und zu steuern.

- Zuweisen von Besitzern zu wichtigen Aufgaben

- Implementieren Sie eine Teststrategie.

- Verwenden Sie Zugriffsüberprüfungen für Microsoft Entra, um Gruppenmitgliedschaften, den Zugriff auf Unternehmensanwendungen sowie Rollenzuweisungen effizient zu verwalten.

- Richten Sie einen regulären automatisierten Prozess für die Zugriffsüberprüfung für alle externen Identitäten und den Anwendungszugriff ein.

- Richten Sie einen Zugriffsüberprüfungsprozess ein, um den Administratorzugriff regelmäßig zu überprüfen und zu verwalten und privilegierten Just-In-Time-Zugriff auf Microsoft Entra ID- und Azure-Ressourcen zu gewähren.

- Richten Sie Notfallkonten ein, die für die Verwaltung von Microsoft Entra ID bei unerwarteten Ausfällen vorbereitet werden sollen.

- Sperren Sie den Zugriff auf das Azure EA-Portal.

- Implementieren Sie die Berechtigungsverwaltung, um den kontrollierten Zugriff auf eine Ressourcensammlung zu ermöglichen.

Nächste Schritte

Machen Sie sich zunächst mit Überprüfungen und Aktionen für Microsoft Entra vertraut.