Microsoft Entra-Referenz zu allgemeinen Betriebsanleitungen

In diesem Abschnitt des Microsoft Entra-Referenzleitfadens werden die Überprüfungen und Aktionen beschrieben, die Sie durchführen sollten, um die allgemeinen Vorgänge von Microsoft Entra ID zu optimieren.

Hinweis

Diese Empfehlungen sind auf dem Stand des Veröffentlichungsdatums, können sich aber im Laufe der Zeit ändern. Organisationen sollten ihre Betriebsverfahren fortlaufend überprüfen, da die Produkte und Dienste von Microsoft mit der Zeit weiterentwickelt werden.

Wichtige Betriebsabläufe

Zuweisen von Besitzern zu wichtigen Aufgaben

Für die Verwaltung von Microsoft Entra ID ist die kontinuierliche Ausführung wichtiger betrieblicher Aufgaben und Prozesse erforderlich, die möglicherweise nicht Teil eines Rolloutprojekts sind. Es ist weiterhin wichtig, dass Sie diese Aufgaben einrichten, um Ihre Umgebung zu optimieren. Im Folgenden werden die wichtigen Aufgaben und empfohlene Besitzer für diese aufgeführt:

| Aufgabe | Besitzer |

|---|---|

| Vorantreiben von Verbesserungen bei der Identitätssicherheitsbewertung | Team für Informationssicherheitvorgänge |

| Verwalten der Microsoft Entra-Verbindungsserver | Team für IAM-Vorgänge (Identity & Access Management, Identitäts- und Zugriffsverwaltung) |

| Regelmäßiges Ausführen und Sichten von IdFix-Berichten | Team für IAM-Vorgänge (Identity & Access Management, Identitäts- und Zugriffsverwaltung) |

| Sichten von Microsoft Entra Connect Health-Warnungen für die Synchronisierung und AD FS | Team für IAM-Vorgänge (Identity & Access Management, Identitäts- und Zugriffsverwaltung) |

| Wenn Sie Microsoft Entra Connect Health nicht verwenden, verfügt der Kunde über gleichwertige Prozesse und Tools zum Überwachen der benutzerdefinierten Infrastruktur | Team für IAM-Vorgänge (Identity & Access Management, Identitäts- und Zugriffsverwaltung) |

| Wenn Sie AD FS nicht verwenden, verfügt der Kunde über gleichwertige Prozesse und Tools zum Überwachen der benutzerdefinierten Infrastruktur | Team für IAM-Vorgänge (Identity & Access Management, Identitäts- und Zugriffsverwaltung) |

| Überwachen von Hybrid-Protokollen: private Microsoft Entra-Netzwerkconnectors | Team für IAM-Vorgänge (Identity & Access Management, Identitäts- und Zugriffsverwaltung) |

| Überwachen von Hybrid-Protokollen: Passthrough-Authentifizierungs-Agents | Team für IAM-Vorgänge (Identity & Access Management, Identitäts- und Zugriffsverwaltung) |

| Überwachen von Hybrid-Protokollen: Dienst für das Kennwortrückschreiben | Team für IAM-Vorgänge (Identity & Access Management, Identitäts- und Zugriffsverwaltung) |

| Überwachen von Hybrid-Protokollen: Lokales Kennwortschutzgateway | Team für IAM-Vorgänge (Identity & Access Management, Identitäts- und Zugriffsverwaltung) |

| Überwachen von Hybridprotokollen: Microsoft Entra NPS-Erweiterung für die mehrstufige Authentifizierung (falls zutreffend) | Team für IAM-Vorgänge (Identity & Access Management, Identitäts- und Zugriffsverwaltung) |

Beim Überprüfen Ihrer Liste stellen Sie ggf. fest, dass Sie entweder einen Besitzer für Aufgaben zuweisen müssen, denen kein Besitzer zugeteilt ist, oder Aufgaben anpassen müssen, deren Besitzer nicht den obigen Empfehlungen entspricht.

Empfohlene Artikel für Besitzer

Hybridverwaltung

Aktuelle Versionen von lokalen Komponenten

Die Verwendung der neuesten Versionen der lokalen Komponenten bietet dem Kunden die neuesten Sicherheitsupdates, Leistungsverbesserungen und Funktionalitäten, die zur weiteren Vereinfachung der Umgebung beitragen können. Die meisten Komponenten verfügen über eine Einstellung für automatische Upgrades, die den Upgradeprozess automatisiert.

Zu diesen Komponenten gehören:

- Microsoft Entra Connect

- Private Microsoft Entra-Netzwerkconnectors

- Microsoft Entra-Passthrough-Authentifizierungsagents

- Microsoft Entra Connect Health-Agents

Sofern dies nicht bereits geschehen ist, sollten Sie einen Prozess für das Upgrade dieser Komponenten definieren und sich nach Möglichkeit auf die Funktion für automatische Upgrades verlassen. Wenn Sie Komponenten finden, die sechs oder mehr Monate im Rückstand sind, sollten Sie so schnell wie möglich ein Upgrade durchführen.

Empfohlene Artikel zur Hybridverwaltung

- Microsoft Entra Connect: Automatisches Upgrade

- Grundlegendes zu privaten Microsoft Entra-Netzwerkconnectors | Automatische Updates

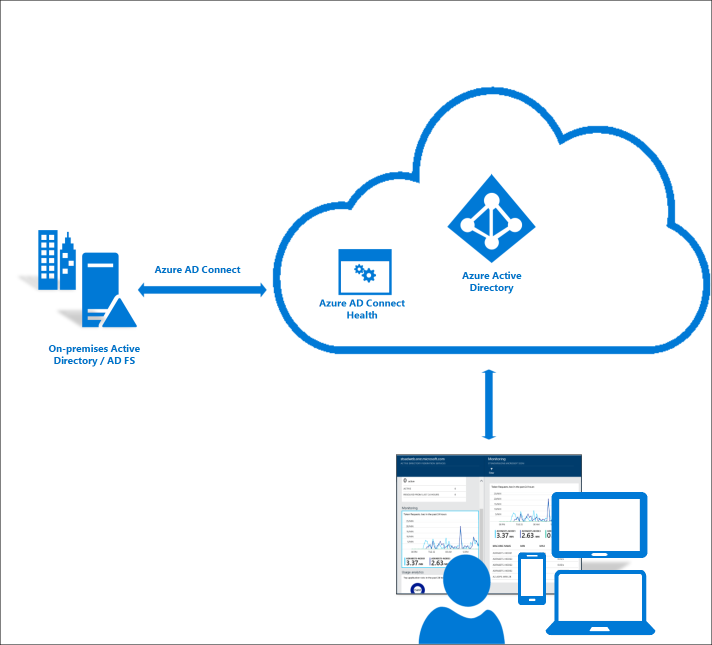

Microsoft Entra Connect Health-Warnungsbaseline

Organisationen sollten Microsoft Entra Connect Health bereitstellen, um Microsoft Entra Connect und AD FS zu überwachen und zugehörige Berichte zu erstellen. Microsoft Entra Connect und AD FS sind wichtige Komponenten, die zu schwerwiegenden Fehlern bei der Lebenszyklusverwaltung und Authentifizierung und damit zu Ausfällen führen können. Microsoft Entra Connect Health unterstützt Sie bei der Überwachung Ihrer lokalen Identitätsinfrastruktur, liefert Ihnen wichtige Erkenntnisse und stellt so die Zuverlässigkeit Ihrer Umgebung sicher.

Wenn Sie den Zustand Ihrer Umgebung überwachen, müssen Sie sofort alle Warnungen mit hoher Priorität behandeln, gefolgt von Warnungen mit niedrigerer Priorität.

Microsoft Entra Connect Health– empfohlene Lektüre

Lokale Agent-Protokolle

Einige Identitäts- und Zugriffsverwaltungsdienste erfordern lokale Agents, um Hybridszenarien zu ermöglichen. Beispiele hierfür sind die Kennwortzurücksetzung, die Passthrough-Authentifizierung (PTA), Microsoft Entra Anwendungsproxy und NPS-Erweiterung der mehrstufigen Microsoft Entra-Authentifizierung. Es ist von entscheidender Bedeutung, dass das Betriebsteam die Integrität dieser Komponenten durch Archivierung und Analyse der Agentenprotokolle der Komponenten mit Lösungen wie System Center Operations Manager oder SIEM erfasst und überwacht. Es ist ebenso wichtig, dass Ihr Infosec Operations-Team oder Ihr Helpdesk versteht, wie Sie Fehlermuster beheben können.

Empfohlene Artikel für lokale Agent-Protokolle

- Problembehandlung von Anwendungsproxys

- Behandeln von Problemen mit der Self-Service-Kennwortzurücksetzung

- Grundlegendes zu privaten Microsoft Entra-Netzwerkconnectors

- Microsoft Entra Connect: Behandeln von Problemen mit der Passthrough-Authentifizierung

- Problembehandlung bei Fehlercodes für die NPS-Erweiterung der mehrstufigen Microsoft Entra-Authentifizierung

Verwaltung lokaler Agents

Die Einführung von bewährten Methoden kann den optimalen Einsatz von lokalen Agents unterstützen. Berücksichtigen Sie die folgenden bewährten Methoden:

- Es werden mehrere private Microsoft Entra-Netzwerkconnectors pro Connectorgruppe empfohlen, um einen reibungslosen Lastenausgleich und Hochverfügbarkeit sicherzustellen, indem ein Single Point of Failure beim Zugriff auf die Proxyanwendungen vermieden wird. Wenn Sie derzeit nur über einen Connector in einer Connectorgruppe verfügen, der Anwendungen in der Produktion verwaltet, sollten Sie aus Redundanzgründen mindestens zwei Connectors bereitstellen.

- Das Erstellen und Verwenden einer privaten Netzwerk-Connectorgruppe zu Debuggingzwecken kann in Problembehandlungsszenarien und beim Onboarding neuer lokaler Anwendungen nützlich sein. Wir empfehlen zudem die Installation von Netzwerktools wie Message Analyzer und Fiddler auf den Connectorcomputern.

- Es werden mehrere Passthrough-Authentifizierungs-Agents empfohlen, um einen nahtlosen Lastenausgleich und die Hochverfügbarkeit sicherzustellen, indem ein Single Point of Failure (SPOF) während des Authentifizierungsablaufs vermieden wird. Stellen Sie sicher, dass Sie mindestens zwei Passthrough-Authentifizierungs-Agents zwecks Redundanz bereitstellen.

Empfohlene Artikel für die Verwaltung lokaler Agents

- Grundlegendes zum privaten Microsoft Entra-Netzwerkconnector

- Microsoft Entra-Passthrough-Authentifizierung: Schnellstart

Bedarfsorientierte Verwaltung

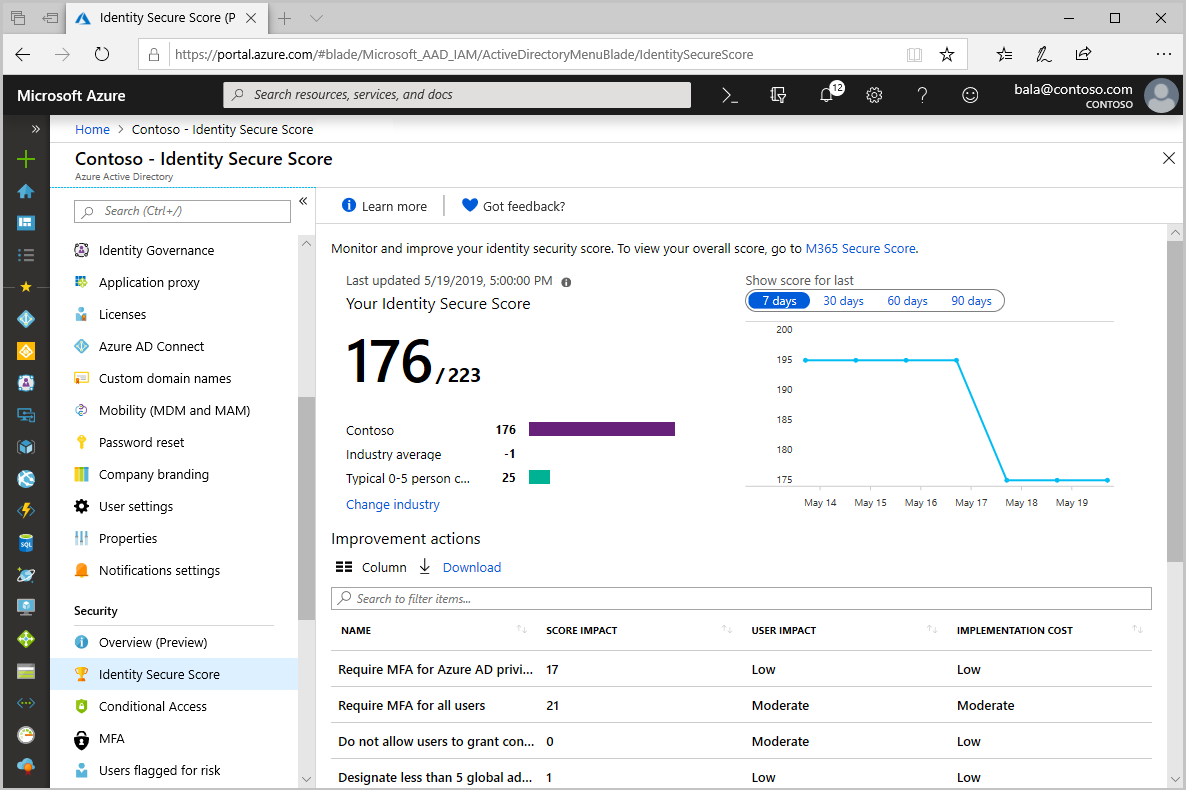

Identity Secure Score

Die Identitätssicherheitsbewertung liefert ein quantifizierbares Maß für den Sicherheitsstatus Ihres Unternehmens. Es ist von entscheidender Bedeutung, die gemeldeten Ergebnisse ständig zu überprüfen und zu behandeln und sich um die bestmögliche Bewertung zu bemühen. Anhand der Bewertung können Sie:

- Den Status Ihrer Identitätssicherheit objektiv messen

- Verbesserungen der Identitätssicherheit planen

- Den Erfolg Ihrer Verbesserungen überprüfen

Wenn Ihr Unternehmen derzeit über kein Programm zur Überwachung von Änderungen bei der Identitätssicherheitsbewertung verfügt, wird empfohlen, einen Plan zu implementieren und Besitzer zuzuweisen, die Verbesserungsaktionen überwachen und steuern. Unternehmen sollten Verbesserungsaktionen mit einer Auswirkung der Bewertung von mehr als 30 so schnell wie möglich beheben.

Benachrichtigungen

Microsoft sendet E-Mail-Nachrichten an Administratoren, um verschiedene Änderungen im Dienst, erforderliche Konfigurationsupdates und Fehler, die ein Eingreifen des Administrators erfordern, zu melden. Es ist wichtig, dass Kunden die E-Mail-Adressen für die Benachrichtigung so festlegen, dass Benachrichtigungen an die richtigen Teammitglieder gesendet werden, die alle Benachrichtigungen bestätigen und darauf reagieren können. Es wird empfohlen, mehrere Empfänger zum Nachrichtencenter hinzuzufügen und anzufordern, dass Benachrichtigungen (einschließlich Microsoft Entra Connect Health-Benachrichtigungen) an eine Verteilerliste oder ein freigegebenes Postfach gesendet werden. Wenn Sie nur über ein Konto als „Globaler Administrator“ mit einer E-Mail-Adresse verfügen, stellen Sie sicher, dass Sie mindestens zwei E-Mail-fähige Konten konfigurieren.

Es werden zwei Absenderadressen („Von“) von Microsoft Entra ID verwendet: o365mc@email2.microsoft.com, von der Benachrichtigungen des Nachrichtencenters gesendet werden, und azure-noreply@microsoft.com, von der Benachrichtigungen zu Folgendem gesendet werden:

- Microsoft Entra-Zugriffsüberprüfungen

- Microsoft Entra Connect Health

- Microsoft Entra ID-Schutz

- Microsoft Entra Privileged Identity Management

- Benachrichtigungen zu ablaufenden Zertifikaten von Unternehmen-Apps

- Benachrichtigungen zum Bereitstellungsdienst von Unternehmen-Apps

In der folgenden Tabelle erfahren Sie, welche Art von Benachrichtigungen gesendet werden und wo Sie diese finden können:

| Benachrichtigungsquelle | Was wird gesendet? | Wo suchen? |

|---|---|---|

| Technischer Kontakt | Synchronisierungsfehler | Azure-Portal – Blatt „Eigenschaften“ |

| Nachrichtencenter | Hinweise zu Incidents und Leistungsminderung bei Identitätsdiensten und Microsoft 365-Back-End-Diensten | Office-Portal |

| Wöchentliche Übersicht für Identity Protection | Übersicht für Identity Protection | Blatt „Microsoft Entra ID-Schutz“ |

| Microsoft Entra Connect Health | Benachrichtigungen | Azure-Portal: Blatt „Microsoft Entra Connect Health“ |

| Benachrichtigungen von Unternehmensanwendungen | Benachrichtigungen beim Ablauf von Zertifikaten und bei Bereitstellungsfehlern | Azure-Portal – Blatt „Unternehmensanwendung“ (jede App verfügt über eigene Einstellung für E-Mail-Adresse) |

Empfohlene Artikel zu Benachrichtigungen

Betriebsflächenbereich

AD FS-Sperre

Organisationen, die Anwendungen für die direkte Authentifizierung bei Microsoft Entra ID konfigurieren, profitieren von der intelligenten Microsoft Entra-Sperre. Wenn Sie AD FS unter Windows Server 2012 R2 verwenden, implementieren Sie den Extranetsperrschutz von AD FS. Wenn Sie AD FS unter Windows Server 2016 oder höher verwenden, implementieren Sie Extranet Smart Lockout. Wir empfehlen Ihnen, mindestens die Extranetsperre zu aktivieren, um das Risiko von Brute-Force-Angriffen für das lokale Active Directory einzugrenzen. Wenn Sie jedoch AD FS unter Windows 2016 oder höher verwenden, sollten Sie auch die intelligente Extranetsperre aktivieren, die dazu beiträgt, das Risiko von Kennwortspray-Angriffen zu verringern.

Wenn AD FS nur für den Microsoft Entra-Verbund verwendet wird, können einige Endpunkte deaktiviert werden, um die Angriffsfläche zu minimieren. Wenn AD FS beispielsweise nur für Microsoft Entra ID verwendet wird, sollten Sie andere WS-Trust-Endpunkte als die für usernamemixed und windowstransport aktivierten Endpunkte deaktivieren.

Zugriff auf Computer mit lokalen Identitätskomponenten

Unternehmen sollten den Zugriff auf Computer mit lokalen Hybridkomponenten genauso sperren wie für Ihre lokale Domäne. So sollten sich z. B. Sicherungsoperator*innen oder Hyper-V-Administrator*innen nicht bei der Microsoft Entra Connect-Server-Instanz anmelden können, um Regeln zu ändern.

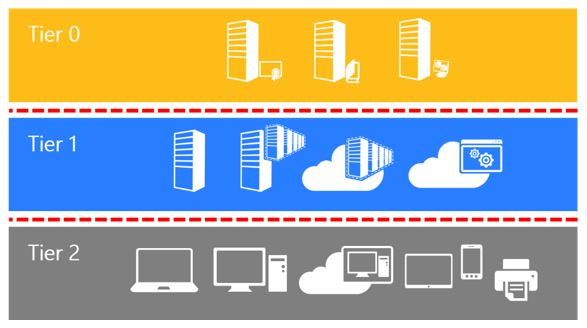

Das Active Directory-Verwaltungsebenenmodell wurde entwickelt, um Identitätssysteme mithilfe einer Reihe von Pufferzonen zwischen dem Vollzugriff auf die Umgebung (Ebene 0) und den Arbeitsstationsressourcen mit hohem Risiko zu schützen, die Angreifer häufig kompromittieren.

Das Ebenenmodell besteht aus drei Ebenen und umfasst nur Verwaltungskonten, nicht Standardbenutzerkonten.

- Ebene 0: Direkte Kontrolle von Unternehmensidentitäten innerhalb der Umgebung. Ebene 0 umfasst Konten, Gruppen und andere Ressourcen, die direkt oder indirekt über die administrative Steuerung der Active Directory-Gesamtstruktur, Domänen oder Domänencontroller und aller darin enthaltenen Ressourcen verfügen. Die Sicherheitsempfindlichkeit aller Ressourcen der Ebene 0 ist gleichwertig, da sie sich effektiv alle gegenseitig kontrollieren.

- Ebene 1: Kontrolle von Unternehmensservern und -anwendungen. Zu den Ressourcen der Ebene 1 gehören Serverbetriebssysteme, Clouddienste und Unternehmensanwendungen. Administratorkonten der Ebene 1 haben die administrative Kontrolle über einen erheblichen Teil des Geschäftswerts, der auf diesen Ressourcen gehostet wird. Eine allgemeine Beispielrolle sind Serveradministratoren, die diese Betriebssysteme mit der Möglichkeit pflegen, auf alle Unternehmensdienste einwirken zu können.

- Ebene 2: Kontrolle von Benutzerarbeitsstationen und -geräten. Administratorkonten der Ebene 2 haben die administrative Kontrolle über einen erheblichen Teil des Geschäftswerts, der auf Benutzerarbeitsstationen und -geräten gehostet wird. Beispiele sind Helpdesk- und Computersupport-Administratoren, da sie auf die Integrität fast aller Benutzerdaten Einfluss nehmen können.

Sperren Sie den Zugriff auf lokale Identitätskomponenten wie Microsoft Entra Connect, AD FS und SQL-Dienste auf dieselbe Weise wie bei Domänencontrollern.

Zusammenfassung

Sichere Identitätsinfrastrukturen weisen sieben Aspekte auf. Diese Liste hilft Ihnen dabei, die zu ergreifenden Aktionen zu finden, um die Vorgänge für Microsoft Entra ID zu optimieren.

- Zuweisen von Besitzern zu wichtigen Aufgaben

- Automatisieren des Upgradeprozesses für lokale Hybridkomponenten

- Stellen Sie Microsoft Entra Connect Health bereit bereitstellen, um Microsoft Entra Connect und AD FS zu überwachen und zugehörige Berichte zu erstellen.

- Überwachen des Zustands von lokalen Hybridkomponenten durch Archivierung und Analyse der Komponenten-Agent-Protokolle mit System Center Operations Manager oder einer SIEM-Lösung

- Implementieren von Sicherheitsverbesserungen durch Messung Ihres Sicherheitsstatus mit Identitätssicherheitsbewertung

- Sperren von AD FS

- Sperren des Zugriffs auf Computer mit lokalen Identitätskomponenten

Nächste Schritte

Weitere Informationen zu Implementierungsdetails für Funktionen, die Sie nicht bereitgestellt haben, finden Sie in den Microsoft Entra-Bereitstellungsplänen.