Hier erfahren Sie mehr zu Gruppen und Zugriffsrechten in Microsoft Entra ID.

Microsoft Entra ID bietet verschiedene Möglichkeiten zum Verwalten des Zugriffs auf Ressourcen, Anwendungen und Aufgaben. Mit Microsoft Entra-Gruppen können Sie einer Gruppe von Benutzer*innen statt allen einzeln Zugriff und Berechtigungen erteilen. Das Einschränken des Zugriffs auf Microsoft Entra-Ressourcen auf ausschließlich die Benutzer*innen, die Zugriff benötigen, ist eines der wichtigsten Sicherheitsprinzipien von Zero Trust.

Dieser Artikel enthält einen Überblick darüber, wie Gruppen und Zugriffsrechte zusammen verwendet werden können, um das Verwalten Ihrer Microsoft Entra-Benutzer*innen zu vereinfachen und gleichzeitig bewährte Methoden für die Sicherheit anzuwenden.

Mit Microsoft Entra ID können Sie Gruppen verwenden, um den Zugriff auf Anwendungen, Daten und Ressourcen zu verwalten. Ressourcen können sein:

- Ein Teil der Microsoft Entra-Organisation, z. B. Berechtigungen zum Verwalten von Objekten über Rollen in Microsoft Entra ID

- Organisationsexterne Ressourcen, wie z. B. Software-as-a-Service-(SaaS)-Apps

- Azure-Dienste

- SharePoint-Websites

- Lokale Ressourcen

Einige Gruppen können im Azure-Portal nicht verwaltet werden:

- Gruppen, die vom lokalen Active Directory synchronisiert werden, können nur im lokalen Active Directory verwaltet werden.

- Verteilerlisten und E-Mail-aktivierte Sicherheitsgruppen werden nur im Exchange Admin Center oder im Microsoft 365 Admin Center verwaltet. Zum Verwalten dieser Gruppen müssen Sie sich beim Exchange Admin Center bzw. beim Microsoft 365 Admin Center anmelden.

Wissenswertes Vor dem Erstellen einer Gruppe

Es gibt zwei Arten von Gruppen und drei Arten von Gruppenmitgliedschaften. Schauen Sie sich die Optionen an, um die richtige Kombination für Ihr Szenario zu finden.

Gruppentypen:

Sicherheit: Dient zur Verwaltung von Benutzer*innen und des Computerzugriffs auf freigegebene Ressourcen

Sie können beispielsweise eine Sicherheitsgruppe erstellen, damit alle Gruppenmitglieder dieselben Sicherheitsberechtigungen haben. Mitglieder einer Sicherheitsgruppe können Benutzer, Geräte, Dienstprinzipale und andere Gruppen (auch als geschachtelte Gruppen bezeichnet) enthalten, durch die Zugriffsrichtlinien und Berechtigungen definiert werden. Besitzer einer Sicherheitsgruppe können Benutzer und Dienstprinzipale sein.

Hinweis

Beim Schachteln einer vorhandenen Sicherheitsgruppe in eine andere Sicherheitsgruppe haben nur Mitglieder in der übergeordneten Gruppe Zugriff auf freigegebene Ressourcen und Anwendungen. Den Mitgliedern einer geschachtelten Gruppe ist nicht dieselbe Mitgliedschaft zugewiesen wie den Mitgliedern der übergeordneten Gruppe. Weitere Informationen zum Verwalten geschachtelter Gruppen finden Sie im Artikel Verwalten von Gruppen.

Microsoft 365: Dieser Gruppentyp bietet Möglichkeiten zur Zusammenarbeit, indem Gruppenmitgliedern Zugriff auf freigegebene Postfächer, Kalender, Dateien, SharePoint-Websites und vieles mehr gewährt wird.

Über diese Option können Sie auch Personen außerhalb Ihrer Organisation Zugriff auf die Gruppe gewähren. Mitglieder einer Microsoft 365-Gruppe können nur Benutzer sein. Besitzer einer Microsoft 365-Gruppe können Benutzer und Dienstprinzipale sein. Weitere Informationen zu Microsoft 365-Gruppen finden Sie unter Informationen zu Microsoft 365-Gruppen.

Mitgliedschaftstypen:

Zugewiesene Gruppen: Ermöglicht es Ihnen, bestimmte Benutzende als Mitglieder einer Gruppe hinzuzufügen, die über besondere Berechtigungen verfügen.

Dynamische Mitgliedergruppe für Benutzende: Erlaubt es Ihnen, Regeln für Benutzende zu verwenden, um sie automatisch als Mitglieder hinzuzufügen und zu entfernen. Wenn sich die Attribute eines Mitglieds ändern, prüft das System Ihre Regeln zu dynamischen Mitgliedergruppen für das Verzeichnis. Das System überprüft, ob das Mitglied die Regelanforderungen erfüllt (wird hinzugefügt) oder nicht mehr erfüllt (wird entfernt).

Dynamische Mitgliedergruppe für Geräte: Ermöglicht die Verwendung von Regeln für Geräte, um Geräte automatisch als Mitglieder hinzuzufügen und zu entfernen. Wenn sich die Attribute eines Geräts ändern, prüft das System Ihre dynamischen Gruppenregeln für das Verzeichnis, um festzustellen, ob das Gerät den Regelanforderungen entspricht (wird hinzugefügt) oder nicht mehr entspricht (wird entfernt).

Wichtig

Sie können eine dynamische Gruppe entweder für Geräte oder für Benutzer erstellen, jedoch nicht für beides. Sie können keine Gerätegruppe basierend auf den Attributen der Gerätebesitzer erstellen. Regeln für die Gerätemitgliedschaft können nur Geräteattribute referenzieren. Weitere Informationen zum Erstellen einer dynamischen Gruppe von Benutzern und Geräten finden Sie unter Erstellen einer dynamischen Gruppe und Überprüfen des Status.

Wissenswertes vor dem Hinzufügen von Zugriffsrechten zu einer Gruppe

Nachdem Sie eine Microsoft Entra-Gruppe erstellt haben, müssen Sie ihr den entsprechenden Zugriff gewähren. Alle Anwendungen, Ressourcen und Dienste, die Zugriffsrechte erfordern, müssen separat verwaltet werden, da die Berechtigungen für eine oder einen möglicherweise nicht dieselben wie für die anderen sind. Gewähren Sie Zugang nach dem Prinzip der geringsten Rechte, um das Risiko eines Angriffs oder einer Sicherheitsverletzung zu verringern.

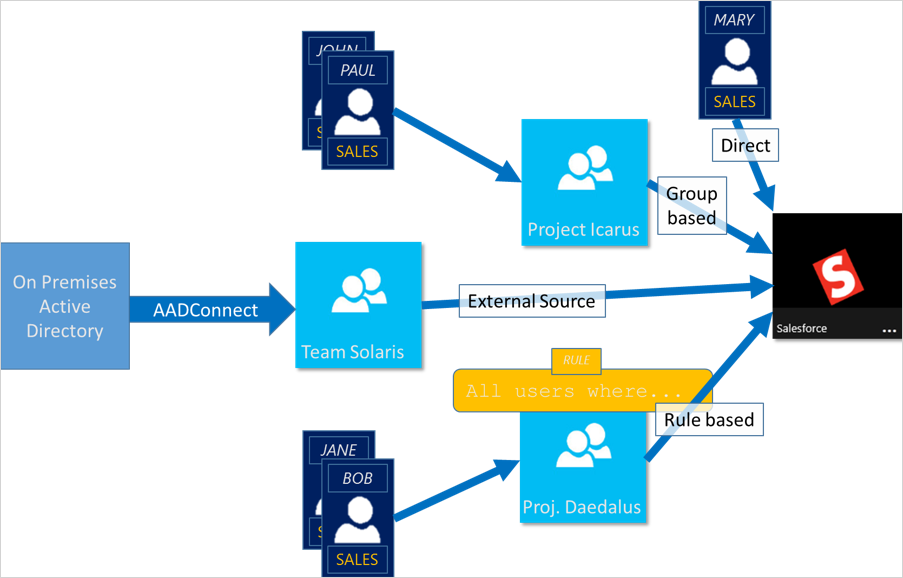

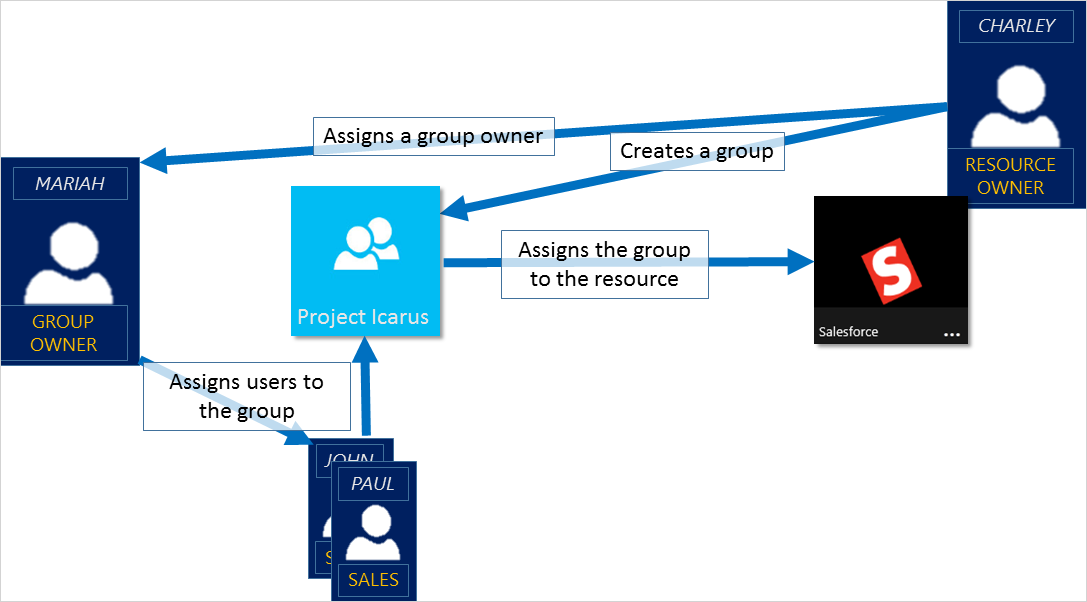

Funktionsweise von Access Management in Microsoft Entra ID

Mit Microsoft Entra ID können Sie Zugriff auf die Ressourcen Ihrer Organisation gewähren, indem Sie Zugriffsrechte für einzelne Benutzer*innen oder eine gesamte Microsoft Entra-Gruppe erteilen. Mithilfe von Gruppen kann der Ressourcenbesitzer oder der Microsoft Entra-Verzeichnisbesitzer allen Mitgliedern der Gruppe Zugriffsrechte gewähren. Der Ressourcen- oder Verzeichnisbesitzer kann darüber hinaus Verwaltungsrechte an eine andere Person übertragen, etwa den Abteilungsleiter oder einen Helpdeskadministrator, und dadurch dieser Person das Hinzufügen und Entfernen von Mitgliedern ermöglichen. Weitere Informationen zum Verwalten von Gruppenbesitzern finden Sie im Artikel Verwalten von Gruppen.

Möglichkeiten zum Zuweisen von Rechten

Nachdem Sie eine Gruppe erstellt haben, müssen Sie entscheiden, wie Sie Zugriffsrechte zuweisen. Erkunden Sie die Möglichkeiten zum Zuweisen von Zugriffsrechten, um die beste Vorgehensweise für Ihr Szenario zu ermitteln.

Direkte Zuweisung: Der Ressourcenbesitzer weist den Benutzer direkt der Ressource zu.

Gruppenzuweisung: Der Ressourcenbesitzer weist der Ressource eine Microsoft Entra-Gruppe zu. Dadurch erhalten automatisch alle Gruppenmitglieder Zugriff auf die Ressource. Sowohl Gruppen- als auch Ressourcenbesitzende verwalten die Gruppenmitgliedschaft, wobei beide Besitzende Mitglieder der Gruppe hinzufügen oder entfernen können. Weitere Informationen zur Verwaltung von Gruppenmitgliedschaften finden Sie im Artikel Verwaltete Gruppen.

Regelbasierte Zuweisung: Der Ressourcenbesitzer erstellt eine Gruppe und verwendet eine Regel, um festzulegen, welche Benutzer einer bestimmten Ressource zugewiesen werden. Die Regel basiert auf Attributen, die einzelnen Benutzern zugewiesen sind. Der Ressourcenbesitzer verwaltet die Regel und bestimmt, welche Attribute und Werte zum Zulassen des Zugriffs auf die Ressource erforderlich sind. Weitere Informationen finden Sie unter Erstellen einer dynamischen Gruppe und Überprüfen des Status.

Zuweisung durch eine externe Autorität: Der Zugriff stammt aus einer externen Quelle, etwa einem lokalen Verzeichnis oder einer SaaS-App. In diesem Fall weist der Ressourcenbesitzer eine Gruppe zu, um Zugriff auf die Ressource zu ermöglichen, und die externe Quelle verwaltet die Gruppenmitglieder.

Können Benutzer Gruppen beitreten, ohne zugewiesen zu werden?

Der Gruppenbesitzer kann zulassen, dass Benutzer ihre Gruppen selbst ermitteln, denen sie beitreten möchten, statt sie zuzuweisen. Der Besitzer kann die Gruppe auch so einrichten, dass sie alle beitretenden Benutzer automatisch akzeptiert oder dass eine Genehmigung erforderlich ist.

Nachdem ein Benutzer den Beitritt zu einer Gruppe angefordert hat, wird diese Anforderung an den Gruppenbesitzer weitergeleitet. Wenn es erforderlich ist, können Besitzende die Anforderung genehmigen, und die Benutzerin bzw. der Benutzer wird über die Gruppenmitgliedschaft informiert. Wenn mehrere Besitzer vorhanden sind und einer davon die Anforderung ablehnt, wird der Benutzer zwar benachrichtigt, aber nicht zur Gruppe hinzugefügt. Weitere Informationen sowie Anweisungen dazu, wie Sie Benutzer*innen die Gruppenbeitrittsanforderung ermöglichen, finden Sie unter Einrichten von Microsoft Entra ID für das Anfordern des Gruppenbeitritts durch Benutzer*innen.

Nächste Schritte

- Erstellen und Verwalten von Microsoft Entra-Gruppen und -Gruppenmitgliedschaften

- Weitere Informationen zur gruppenbasierten Lizenzierung in Microsoft Entra ID

- Verwalten des Zugriffs auf SaaS-Apps mittels Gruppen

- Verwalten von Regeln für dynamische Mitgliedergruppen

- Weitere Informationen zu Privileged Identity Management (PIM) für Microsoft Entra-Rollen