Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

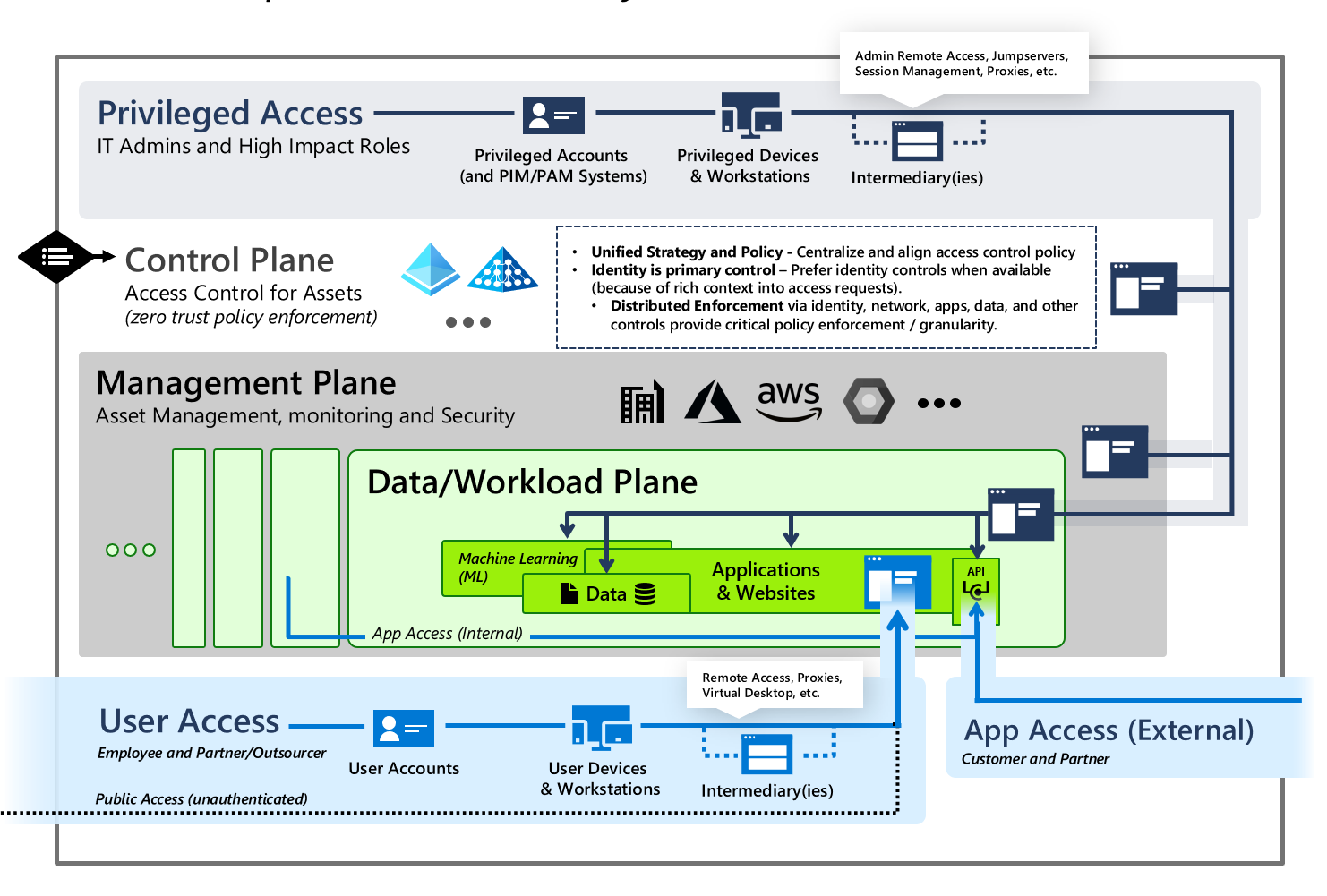

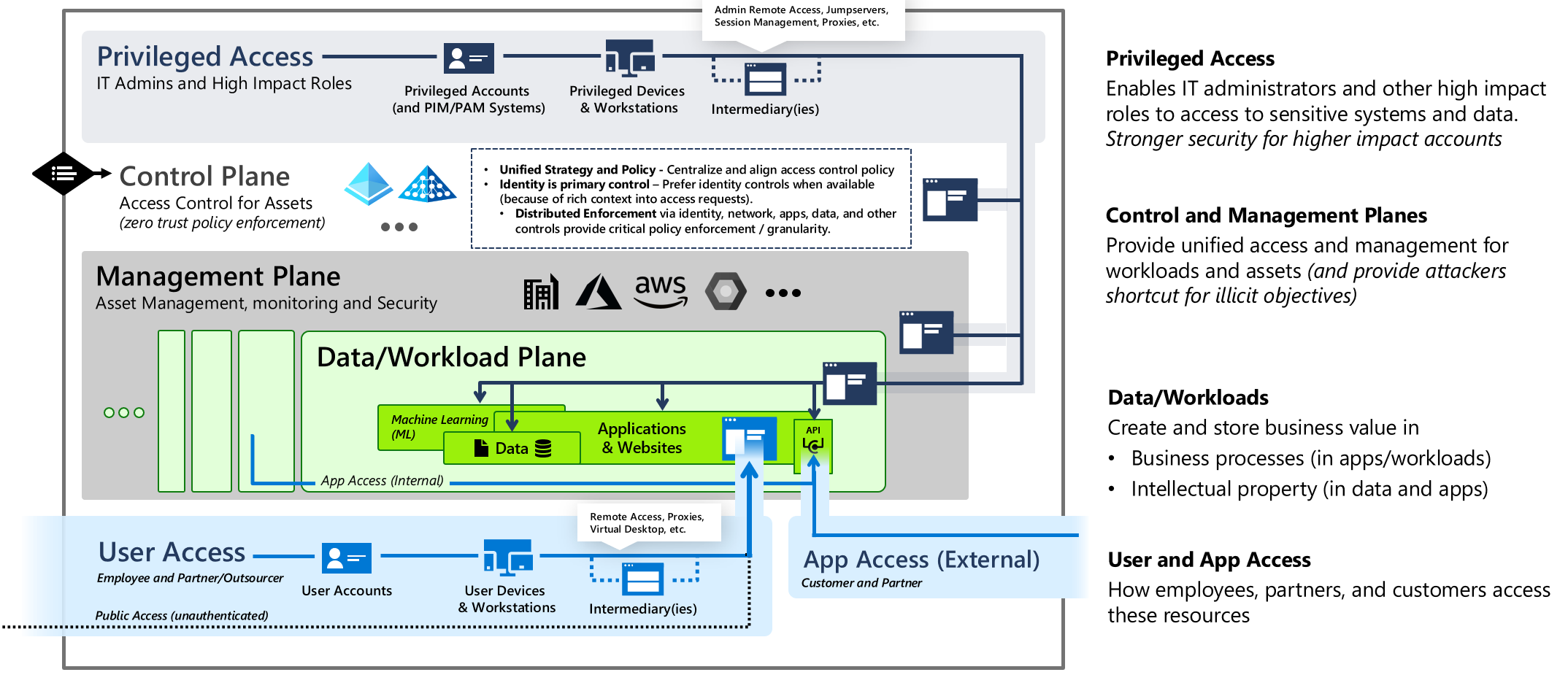

Dieses Dokument beschreibt ein allgemeines Unternehmens-Zugriffsmodell, das den Kontext beinhaltet bzgl. wie eine Strategie für den privilegierten Zugriff hineinpasst. Für einen Fahrplan zur Einführung einer Strategie für privilegierten Zugang sehen Sie bitte im schnellen Modernisierungsplan (RaMP) nach. Implementierungsanleitungen zur Bereitstellung finden Sie unter Bereitstellung mit privilegiertem Zugriff

Die Strategie für privilegierten Zugriff ist Teil einer allgemeinen Strategie für die Zugriffssteuerung des Unternehmens. Dieses Enterprise-Zugriffsmodell zeigt, wie privilegierter Zugriff in ein allgemeines Unternehmenszugriffsmodell passt.

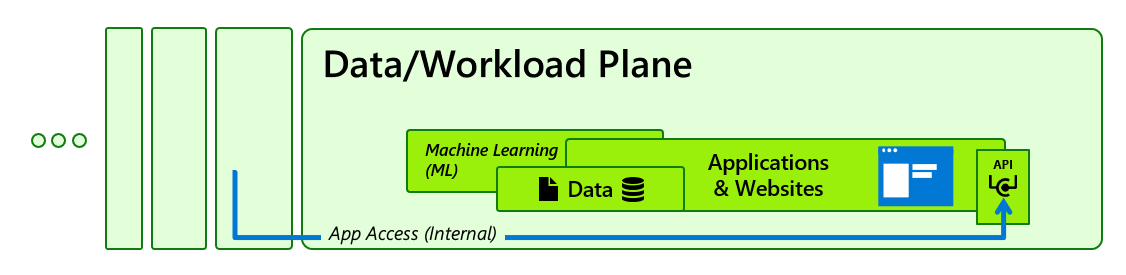

Die primären Geschäftsspeicher, die von einer Organisation geschützt werden müssen, befinden sich in der Ebene "Daten/Workload":

Die Anwendungen und Daten speichern in der Regel einen großen Prozentsatz der Organisation:

- Geschäftsprozesse in Anwendungen und Workloads

- geistiges Eigentum in Daten und Anwendungen

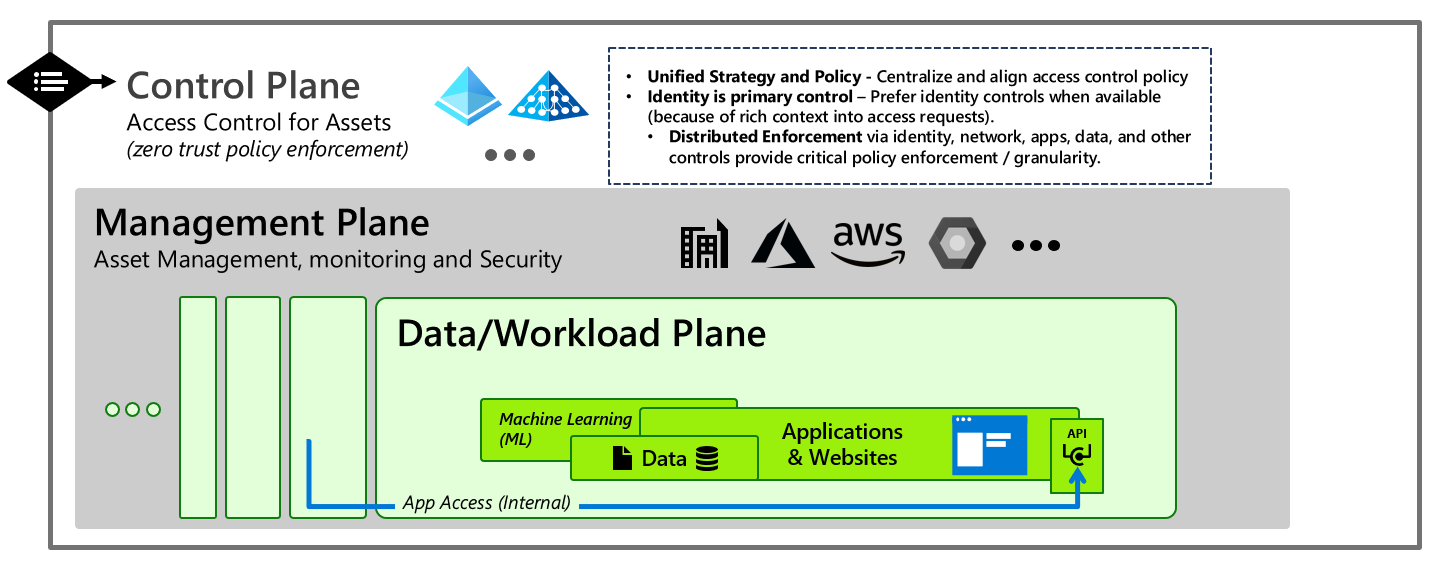

Die IT-Organisation des Unternehmens verwaltet und unterstützt die Workloads sowie die Infrastruktur, auf der sie gehostet werden, unabhängig davon, ob diese lokal, auf Azure oder bei einem Drittanbieter-Cloud-Dienst gehostet sind, und schafft dabei eine Verwaltungsebene. Die Bereitstellung einer konsistenten Zugriffssteuerung für diese Systeme im gesamten Unternehmen erfordert eine Steuerungsebene basierend auf zentralisierten Unternehmensidentitätssystemen, die häufig durch die Netzwerkzugriffskontrolle für ältere Systeme wie betriebstechnische Geräte (OT) ergänzt werden.

Jede dieser Flugzeuge hat die Kontrolle über die Daten und Workloads aufgrund ihrer Funktionen und schafft einen attraktiven Weg für Angreifer zum Missbrauch, wenn sie die Kontrolle über beide Flugzeuge erlangen können.

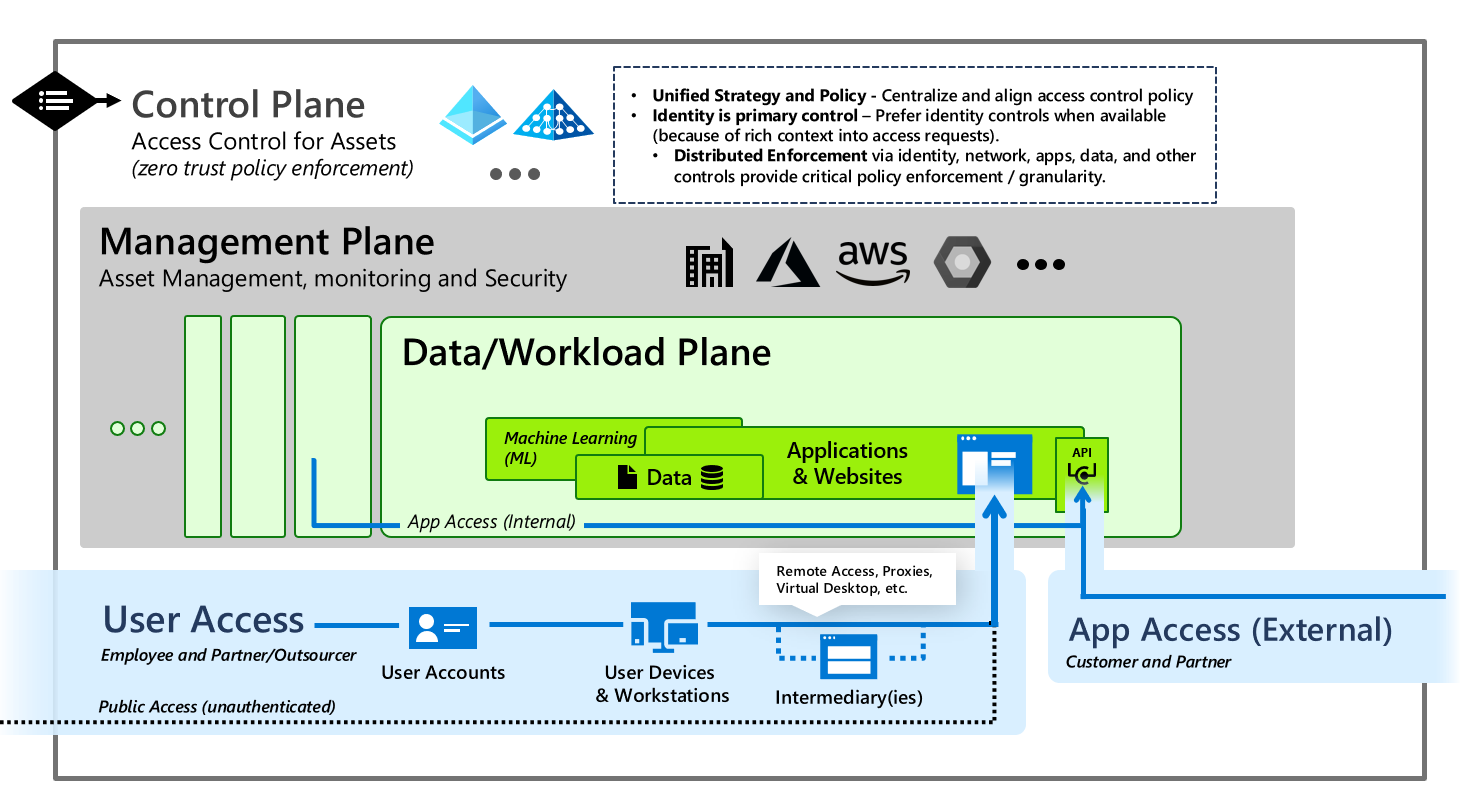

Damit diese Systeme einen Geschäftlichen Wert schaffen können, müssen sie für interne Benutzer, Partner und Kunden zugänglich sein, die ihre Arbeitsstationen oder Geräte verwenden (häufig mithilfe von Remotezugriffslösungen), wodurch Benutzerzugriff Pfade erstellt werden. Sie müssen auch häufig programmgesteuert über Anwendungsprogrammierschnittstellen (Application Programming Interfaces, APIs) verfügbar sein, um die Prozessautomatisierung zu vereinfachen und Anwendungszugriff Pfade zu erstellen.

Schließlich müssen diese Systeme von IT-Mitarbeitern, Entwicklern oder anderen Personen im Unternehmen verwaltet und gewartet werden, und privilegierte Zugriffswege erstellen. Aufgrund der hohen Kontrolle, die sie über unternehmenskritische Ressourcen in der Organisation bereitstellen, müssen diese Pfade streng vor Kompromittierung geschützt werden.

Die Bereitstellung einer konsistenten Zugriffssteuerung in der Organisation, die Produktivität ermöglicht und Risiken verringert, erfordert, dass Sie

- Erzwingen von Zero Trust-Prinzipien für den gesamten Zugriff

- Annehmen eines Verstoßes gegen andere Komponenten

- Explizite Überprüfung der Vertrauensstellung

- Zugriff mit den geringsten Rechten

- Durchgängige Sicherheit und Durchsetzung von Richtlinien in allen Bereichen

- Interner und externer Zugriff, um eine konsistente Richtlinienanwendung sicherzustellen

- Alle Zugriffsmethoden, einschließlich Benutzer, Administratoren, APIs, Dienstkonten usw.

- Vermeidung nicht autorisierter Berechtigungsausweitungen

- Erzwingen der Hierarchie – um die Kontrolle höherer Ebenen von niedrigeren Ebenen zu verhindern (über Angriffe oder Missbrauch legitimer Prozesse)

- Steuerebene

- Verwaltungsebene

- Daten-/Arbeitslastebene

- Kontinuierliche Überwachung auf Konfigurationsrisiken, die versehentliche Eskalation ermöglichen

- Überwachen und Reagieren auf Anomalien, die potenzielle Angriffe darstellen könnten

- Erzwingen der Hierarchie – um die Kontrolle höherer Ebenen von niedrigeren Ebenen zu verhindern (über Angriffe oder Missbrauch legitimer Prozesse)

Evolution aus dem veralteten AD-Stufenmodell

Das Enterprise-Zugriffsmodell ersetzt das alte Stufenmodell, das darauf ausgerichtet war, unbefugte Erhöhung von Berechtigungen in einer lokalen Windows Server Active Directory-Umgebung einzudämmen.

Das Unternehmenszugriffsmodell umfasst diese Elemente sowie vollständige Zugriffsverwaltungsanforderungen eines modernen Unternehmens, das lokal, mehrere Clouds, interne oder externe Benutzerzugriffe umfasst und vieles mehr.

Bereichserweiterung der Ebene 0

Stufe 0 wird erweitert, um zur Steuerungsebene zu werden und befasst sich mit allen Aspekten der Zugriffssteuerung, einschließlich Netzwerk, bei dem es sich um die einzige/beste Zugriffssteuerungsoption handelt, z. B. ältere OT-Optionen

Stufe-1-Aufteilungen

Um Klarheit und Verwertbarkeit zu erhöhen, ist nun die Stufe 1 in die folgenden Bereiche unterteilt:

- Managementebene – für unternehmensweite IT-Managementfunktionen

- Daten/Workload-Ebene – für die Verwaltung pro Workload, die manchmal von IT-Mitarbeitern und manchmal von Geschäftseinheiten durchgeführt wird

Diese Aufteilung gewährleistet den Fokus auf den Schutz geschäftskritischer Systeme und administrativer Rollen, die einen hohen systeminternen Geschäftswert haben, aber eingeschränkte technische Kontrolle. Darüber hinaus ist diese Aufteilung besser für Entwickler und DevOps-Modelle geeignet, anstatt sich zu stark auf klassische Infrastrukturrollen zu konzentrieren.

Aufteilungen auf Ebene 2

Um die Abdeckung für den Anwendungszugriff und die verschiedenen Partner- und Kundenmodelle zu gewährleisten, wurde Stufe 2 in die folgenden Bereiche unterteilt:

- Benutzerzugriff – einschließlich aller B2B-, B2C- und öffentlichen Zugriffsszenarien

- App-Zugriff – um API-Zugriffspfade und resultierende Angriffsfläche zu berücksichtigen