Erzielen von Resilienz durch Verwaltung von Anmeldeinformationen

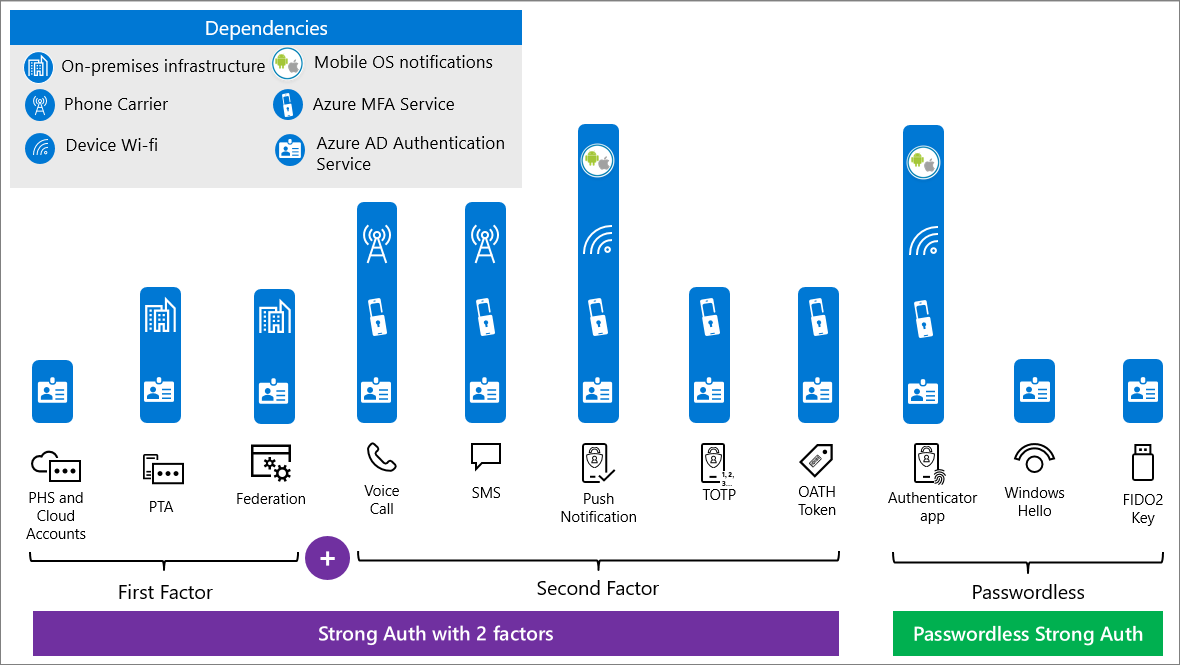

Wenn für Microsoft Entra in einer Tokenanforderung Anmeldeinformationen bereitgestellt werden, gibt es mehrere Abhängigkeiten, die für die Überprüfung verfügbar sein müssen. Der erste Authentifizierungsfaktor basiert auf Microsoft Entra-Authentifizierung und in einigen Fällen auf lokaler Infrastruktur. Weitere Informationen zu Hybridauthentifizierungsarchitekturen finden Sie unter Erzielen von Resilienz in Ihrer Hybridarchitektur.

Wenn Sie einen zweiten Faktor implementieren, werden die Abhängigkeiten für den zweiten Faktor den Abhängigkeiten für den ersten Faktor hinzugefügt. Wenn der erste Faktor z. B. über PTA erfolgt und Ihr zweiter Faktor SMS ist, liegen die folgenden Abhängigkeiten vor:

- Microsoft Entra-Authentifizierung-Dienste

- Multi-Faktor-Authentifizierung bei Microsoft Entra-Dienst

- Lokale Infrastruktur

- Mobilfunkanbieter

- Das Gerät des Benutzers (nicht abgebildet)

Ihre Strategie für Anmeldeinformationen sollte die Abhängigkeiten der einzelnen Authentifizierungstypen berücksichtigen und Methoden bereitstellen, die einen Single Point of Failure vermeiden.

Da Authentifizierungsmethoden unterschiedliche Abhängigkeiten aufweisen, empfiehlt es sich, Benutzern die Registrierung für so viele zweistufige Optionen wie möglich zu ermöglichen. Stellen Sie sicher, dass Sie zweite Faktoren mit anderen Abhängigkeiten berücksichtigen, wenn möglich. Beispielsweise weisen Sprachanrufe und SMS als zweite Faktoren dieselben Abhängigkeiten auf, sodass das Risiko durch die Verwendung als einzige Optionen nicht verringert wird.

Die robusteste Strategie für Anmeldeinformationen ist die Verwendung von kennwortloser Authentifizierung. Windows Hello for Business- und FIDO 2.0-Sicherheitsschlüssel weisen weniger Abhängigkeiten als starke Authentifizierung mit zwei separaten Faktoren auf. Die Microsoft Authenticator-App, Windows Hello for Business- und FIDO 2.0-Sicherheitsschlüssel bieten die größte Sicherheit.

Für zweite Faktoren verfügen die Microsoft Authenticator-App oder andere Authenticator-Apps, die zeitbasierte einmalige Passcodes (Time-based One Time Passcode, TOTP) oder OAuth-Hardwaretoken verwenden, über die geringsten Abhängigkeiten und sind daher robuster.

Wie unterstützen mehrere Anmeldeinformationen die Resilienz?

Durch die Bereitstellung mehrerer Anmeldeinformationstypen erhalten Benutzer Optionen, die ihre Vorlieben und Umgebungseinschränkungen berücksichtigen. Das führt dazu, dass die interaktive Authentifizierung, bei der Benutzer zur Eingabe von Multi-Factor Authentication aufgefordert werden, robuster ist, wenn bestimmte Abhängigkeiten zum Zeitpunkt der Anforderung nicht verfügbar sind. Sie können Eingabeaufforderungen für eine erneute Authentifizierung für Multi-Factor Authentication optimieren.

Zusätzlich zu der oben beschriebenen Benutzerresilienz sollten Unternehmen Notfallmaßnahmen für größere Störungen planen, z. B. für Betriebsfehler, die einen lokalen Verbunddienst mit einer Fehlkonfiguration, einer Naturkatastrophe oder einem unternehmensweiten Ressourcenausfall konfrontieren (insbesondere wenn diese für Multi-Factor Authentication verwendet werden).

Wie werden robuste Anmeldeinformationen implementiert?

- Stellen Sie kennwortlose Anmeldeinformationen bereit, z. B. Windows Hello for Business, Authentifizierung über das Telefon und FIDO2-Sicherheitsschlüssel, um Abhängigkeiten zu verringern.

- Stellen Sie die Microsoft Authenticator-App als zweiten Faktor bereit.

- Aktivieren Sie Kennworthashsynchronisierung für Hybridkonten, die über Windows Server Active Directory synchronisiert werden. Diese Option kann neben Verbunddiensten wie Active Directory-Verbunddienste (Active Directory Federation Services, AD FS) aktiviert werden und bietet eine Fallbackmöglichkeit für den Fall, dass der Verbunddienst ausfällt.

- Analysieren Sie die Verwendung von Methoden für die Multi-Faktor-Authentifizierung, um die Erfahrung der Benutzer zu verbessern.

- Implementieren Sie eine robuste Zugriffsseuerungsstrategie.

Nächste Schritte

Resilienzressourcen für Administratoren und Architekten

- Erzielen von Resilienz mithilfe des Gerätestatus

- Erzielen von Resilienz durch die Nutzung fortlaufender Zugriffsevaluierung (Continuous Access Evaluation, CAE)

- Erzielen von Resilienz bei der externen Benutzerauthentifizierung

- Erzielen von Resilienz bei der Hybridauthentifizierung

- Erzielen von Resilienz beim Anwendungszugriff mit dem Anwendungsproxy