Erzielen von Resilienz mithilfe des Gerätestatus

Durch die Aktivierung des Gerätestatus mit Microsoft Entra ID können Administratoren Richtlinien für bedingten Zugriff erstellen und damit den Zugriff auf Anwendungen nach Gerätestatus steuern. Das Aktivieren des Gerätestatus erfüllt strenge Authentifizierungsanforderungen für den Ressourcenzugriff, reduziert MFA-Anforderungen und verbessert die Resilienz.

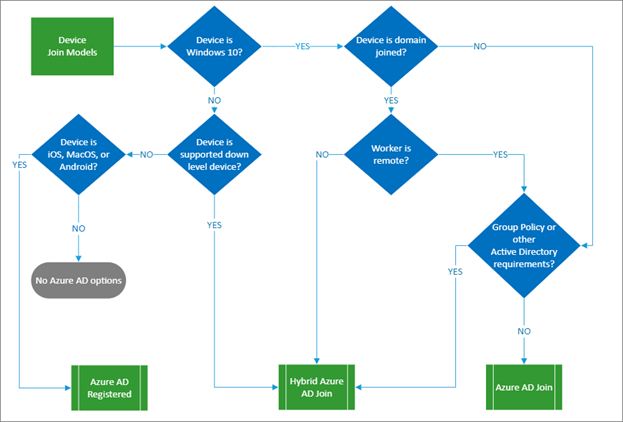

Im folgenden Flussdiagramm werden Methoden zum Integrieren von Geräten in Microsoft Entra ID dargestellt, welche die Nutzung des Gerätestatus ermöglichen. Sie können in Ihrer Organisation auch mehrere verwenden.

Bei Verwendung des Gerätestatus profitieren die Benutzer in den meisten Fällen durch ein primäres Aktualisierungstoken (Primary Refresh Token, PRT) vom einmaligen Anmelden bei Ressourcen. Das PRT enthält Ansprüche bezüglich des Benutzers und des Geräts. Sie können diese Ansprüche verwenden, um Authentifizierungstoken für den Zugriff auf Anwendungen vom Gerät abzurufen. Das primäre Aktualisierungstoken ist 14 Tage lang gültig und wird fortlaufend verlängert, solange der Benutzer das Gerät aktiv nutzt. So entsteht für den Benutzer eine resiliente Umgebung. Weitere Informationen dazu, wie ein PRT Ansprüche für die Multi-Faktor-Authentifizierung abrufen kann, finden Sie unter Was ist ein primäres Aktualisierungstoken (Primary Refresh Token, PRT)?.

In welcher Form ist der Gerätestatus hilfreich?

Wenn ein primäres Aktualisierungstoken Zugriff auf eine Anwendung anfordert, werden das zugehörige Gerät, die Sitzung und die MFA-Ansprüche von Microsoft Entra ID als vertrauenswürdig eingestuft. Wenn Administratoren Richtlinien erstellen, die entweder eine gerätebasierte Steuerung oder ein Steuerelement für die Multi-Faktor-Authentifizierung erfordern, kann die Richtlinienanforderung ohne den Versuch einer MFA durch den Gerätestatus erfüllt werden. Benutzern werden auf demselben Gerät keine weiteren MFA-Eingabeaufforderungen angezeigt. Dadurch erhöht sich die Resilienz bei einer Unterbrechung des Microsoft Entra-MFA-Diensts bzw. dessen Abhängigkeit, etwa von lokalen Telekommunikationsanbietern.

Wie wird der Gerätestatus implementiert?

- Aktivieren Sie Microsoft Entra Hybrid verknüpft und Microsoft Entra verknüpfen für unternehmenseigene Windows-Geräte, und fordern Sie nach Möglichkeit die Einbindung an. Wenn dies nicht möglich ist, fordern Sie die Registrierung an. Wenn in Ihrer Organisation ältere Versionen von Windows vorhanden sind, aktualisieren Sie diese Geräte auf Windows 10.

- Legen Sie als Standard für den Browserzugriff die Verwendung von Microsoft Edge oder Google Chrome mit der Microsoft-Erweiterung für das einmalige Anmelden (SSO) fest, um das nahtlose einmalige Anmelden bei Webanwendungen mit dem PRT zu ermöglichen.

- Stellen Sie für private oder unternehmenseigene iOS- und Android-Geräte die Microsoft Authenticator-App bereit. Neben der MFA und den kennwortlosen Anmeldefunktionen ermöglicht die Microsoft Authenticator-App durch die Brokerauthentifizierung (mit weniger Authentifizierungsaufforderungen für den Endbenutzer) das einmalige Anmelden, und zwar anwendungsübergreifend für native Anwendungen.

- Verwenden Sie bei privaten oder unternehmenseigenen iOS- und Android-Geräten die mobile Anwendungsverwaltung für den sicheren Zugriff auf Unternehmensressourcen mit weniger Authentifizierungsanforderungen.

- Verwenden Sie für macOS-Geräte das Microsoft Enterprise SSO-Plug-In für Apple-Geräte (Vorschau), um das Gerät zu registrieren und einmaliges Anmelden für Browser und native Microsoft Entra-Anwendungen bereitzustellen. Führen Sie dann basierend auf Ihrer Umgebung die für Microsoft Intune oder Jamf Pro spezifischen Schritte aus.

Nächste Schritte

Resilienzressourcen für Administratoren und Architekten

- Erzielen von Resilienz durch die Verwaltung von Anmeldeinformationen

- Erzielen von Resilienz durch die Nutzung der fortlaufenden Zugriffsevaluierung (Continuous Access Evaluation, CAE)

- Erzielen von Resilienz bei der externen Benutzerauthentifizierung

- Erzielen von Resilienz bei der Hybridauthentifizierung

- Erzielen von Resilienz beim Anwendungszugriff mit dem Anwendungsproxy