Verwenden von Zugriffsüberprüfungen zum Verwalten von Benutzern, die in Richtlinien für den bedingten Zugriff ausgeschlossen wurden

Im Idealfall unterliegen alle Benutzer den Zugriffsrichtlinien, um den Zugriff auf die Ressourcen Ihrer Organisation zu schützen. Es kann aber auch Geschäftsszenarien geben, in denen Ausnahmen erforderlich sind. In diesem Artikel werden einige Beispiele für Situationen beschrieben, in denen Ausschlüsse erforderlich sein könnten. Sie als IT-Administrator können diese Aufgabe verwalten, das Kontrollieren von Richtlinienausnahmen vermeiden und gegenüber Prüfern nachweisen, dass diese Ausnahmen regelmäßig mithilfe von Microsoft Entra-Zugriffsüberprüfungen überprüft werden.

Hinweis

Eine gültige Microsoft Entra ID P2- oder Microsoft Entra ID Governance-Lizenz, eine kostenpflichtige Enterprise Mobility + Security E5-Lizenz oder eine Testlizenz ist erforderlich, um Microsoft Entra-Zugriffsüberprüfungen nutzen zu können. Weitere Informationen finden Sie unter Microsoft Entra-Editionen.

Welche Gründe gibt es, Benutzer von Richtlinien auszuschließen?

Nehmen Sie beispielsweise an, dass Sie als Administrator den bedingten Zugriff von Microsoft Entra verwenden möchten, um Multi-Faktor-Authentifizierung (MFA) anzufordern und die Authentifizierungsanforderungen auf bestimmte Netzwerke oder Geräte zu beschränken. Bei der Planung der Bereitstellung stellen Sie fest, dass nicht alle Benutzer diese Anforderungen erfüllen können. Beispielsweise könnte es Benutzerinnen und Benutzer geben, die in Außenstellen arbeiten und nicht zu Ihrem internen Netzwerk gehören. Sie müssen möglicherweise auch Benutzerinnen und Benutzer berücksichtigen, die über nicht unterstützte Geräte eine Verbindung herstellen, während sie auf den Austausch dieser Geräte warten. Kurz gesagt, für die Geschäftstätigkeit ist es erforderlich, dass sich diese Benutzer anmelden und ihre Arbeit erledigen können. Daher schließen Sie sie aus den Richtlinien für bedingten Zugriff aus.

Ein weiteres Beispiel: Unter Umständen nutzen Sie im Rahmen des bedingten Zugriffs benannte Orte, um eine Reihe von Ländern und Regionen zu konfigurieren, aus denen Benutzer nicht auf Ihren Mandanten zugreifen sollen.

Unglücklicherweise kann es sein, dass sich aus gutem Grund doch noch einige Benutzerinnen und Benutzer aus diesen blockierten Ländern bzw. Regionen anmelden müssen. Beispiel: Benutzer sind auf Dienstreise und benötigen Zugriff auf die Unternehmensressourcen. In diesem Fall könnten Sie in der Richtlinie für bedingten Zugriff, mit der diese Länder/Regionen blockiert werden, eine Cloudsicherheitsgruppe für aus der Richtlinie ausgeschlossene Benutzer verwenden. Benutzer, die unterwegs Zugriff benötigen, können sich der Gruppe durch das Einrichten von Microsoft Entra für die Self-Service-Gruppenverwaltung selbst hinzufügen.

Als weiteres Beispiel kann eine Richtlinie für bedingten Zugriff verwendet werden, mit der die Legacyauthentifizierung für die meisten Ihrer Benutzerinnen und Benutzer blockiert wird. Wenn jedoch einiger Benutzenden mit Legacyauthentifizierungsmethoden auf bestimmte Ressourcen zugreifen müssen, können Sie diese Benutzerkonten aus der Richtlinie ausschließen, mit der die Legacyauthentifizierungsmethoden blockiert werden.

Hinweis

Microsoft empfiehlt dringend, dass Sie die Nutzung von Legacyprotokollen in Ihrem Mandanten blockieren, um Ihren Sicherheitsstatus zu verbessern.

Warum stellen Ausschlüsse eine Herausforderung dar?

In Microsoft Entra ID können Sie den Bereich für eine Richtlinie für bedingten Zugriff auf eine Gruppe von Benutzern festlegen. Sie können Ausschlüsse auch durch Auswahl von Microsoft Entra-Rollen, einzelnen Benutzern oder Gästen konfigurieren. Bei der Konfiguration von Ausschlüssen sollten Sie beachten, dass der Zweck der Richtlinie bei den ausgeschlossenen Benutzern nicht durchgesetzt werden kann. Wenn Ausschlüsse mithilfe einer Benutzerliste oder mithilfe von älteren lokalen Sicherheitsgruppen konfiguriert wurden, haben Sie nur begrenzten Einblick in die Ausschlüsse. Infolgedessen:

Die Benutzerinnen und Benutzer wissen möglicherweise nicht, dass sie ausgeschlossen wurden.

Benutzer können der Sicherheitsgruppe beitreten, um die Richtlinie zu umgehen.

Ausgeschlossene Benutzerinnen und Benutzer waren möglicherweise zuvor für den Ausschluss qualifiziert, sind es aber nicht mehr.

Wenn Sie zum ersten Mal einen Ausschluss konfigurieren, gibt es häufig eine Shortlist von Benutzern, welche die Richtlinie umgehen. Im Laufe der Zeit werden immer mehr Benutzer ausgeschlossen, und die Liste wird umfangreicher. An einem bestimmten Punkt müssen Sie die Liste überprüfen und bestätigen, dass die einzelnen Benutzer weiterhin für den Ausschluss qualifiziert sind. Aus technischer Sicht ist die Verwaltung der Ausschlussliste wahrscheinlich relativ einfach. Aber wer trifft die geschäftlichen Entscheidungen, und wie wird insgesamt die Prüffähigkeit sichergestellt? Wenn Sie den Ausschluss jedoch mithilfe einer Microsoft Entra-Gruppe konfigurieren, können Sie Zugriffsüberprüfungen als ausgleichendes Steuerelement nutzen, um die Sichtbarkeit zu erhöhen und die Anzahl von ausgeschlossenen Benutzern zu reduzieren.

Erstellen einer Ausschlussgruppe in einer Richtlinie für bedingten Zugriff

Führen Sie diese Schritte aus, um eine neue Microsoft Entra-Gruppe und eine Richtlinie für bedingten Zugriff zu erstellen, die nicht für diese Gruppe gilt.

Erstellen einer Ausschlussgruppe

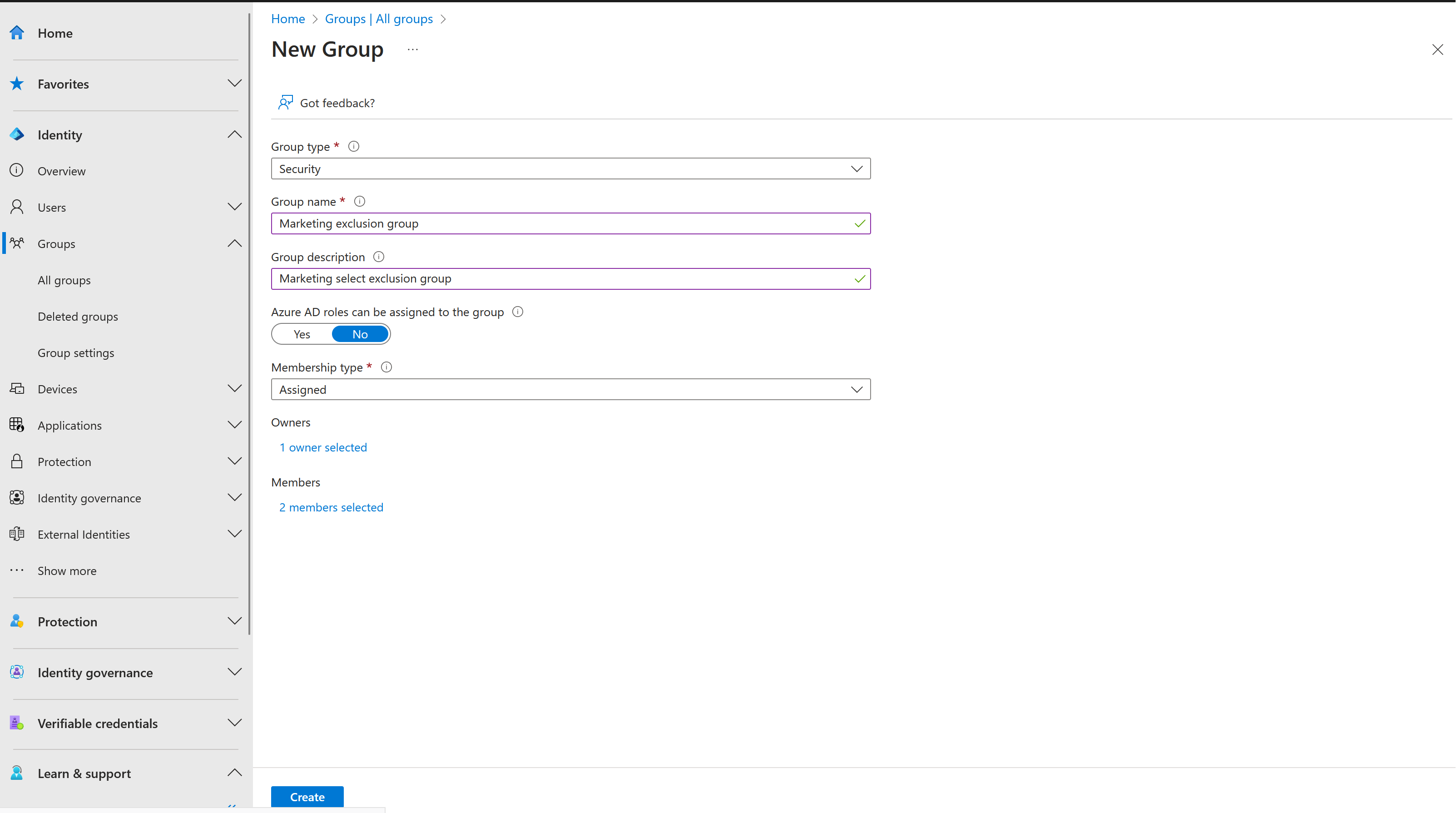

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

Browsen Sie zu Identität>Gruppen>Alle Gruppen.

Wählen Sie Neue Gruppe aus.

Wählen Sie in der Liste Gruppentyp die Option Sicherheit. Geben Sie einen Namen und eine Beschreibung an.

Stellen Sie sicher, dass Sie den Typ Mitgliedschaft auf Zugewiesen festlegen.

Wählen Sie die Benutzer aus, die zu dieser Ausschlussgruppe gehören sollen, und wählen Sie anschließend Erstellen aus.

Erstellen einer Richtlinie für bedingten Zugriff, die die Gruppe ausschließt

Sie können jetzt eine Richtlinie für bedingten Zugriff erstellen, die diese Ausschlussgruppe verwendet.

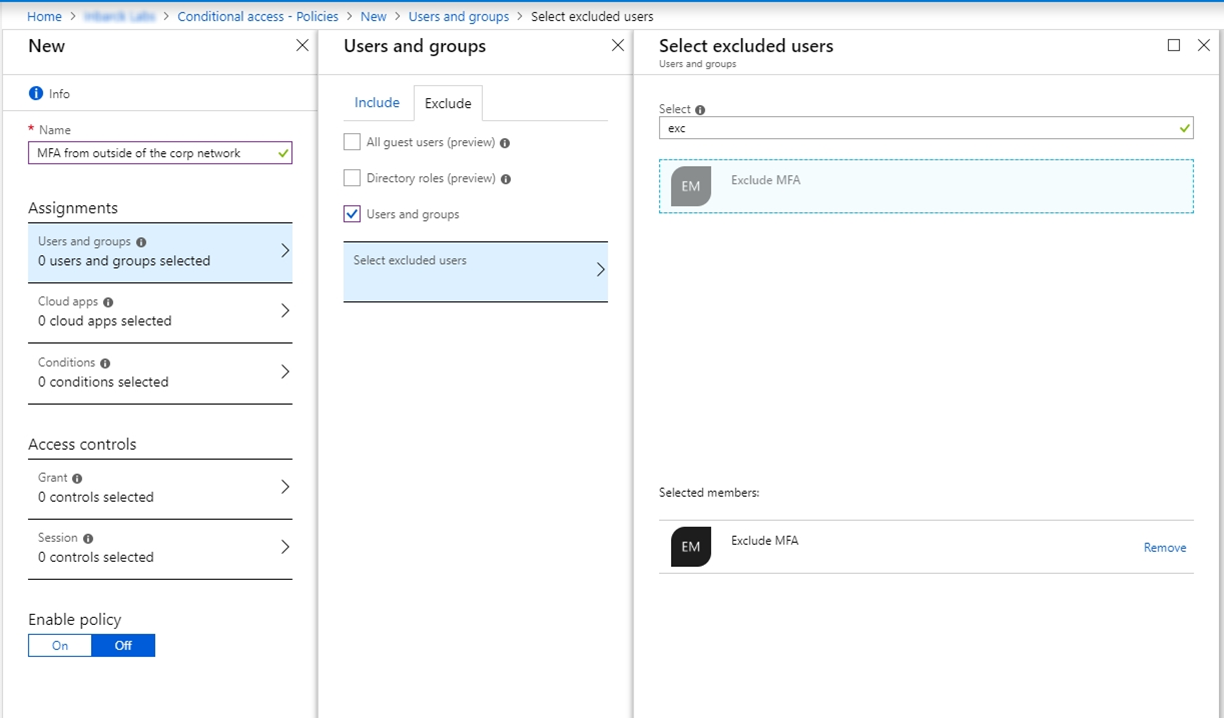

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

Browsen Sie zu Schutz>Bedingter Zugriff.

Wählen Sie Neue Richtlinie erstellen aus.

Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

Wählen Sie unter „Zuweisungen“ die Option Benutzer und Gruppen aus.

Wählen Sie auf der Registerkarte Einschließen die Option Alle Benutzer.

Wählen Sie unter Ausschließendie Option Benutzer und Gruppen und dann die von Ihnen erstellte Ausschlussgruppe aus.

Hinweis

Die empfohlene bewährte Methode besteht darin, beim Testen mindestens ein Administratorkonto aus der Richtlinie auszuschließen, um sicherzustellen, dass Sie nicht aus Ihrem Mandanten ausgesperrt werden.

Fahren Sie mit dem Einrichten der Richtlinie für bedingten Zugriff basierend auf den Anforderungen Ihrer Organisation fort.

Im Folgenden werden zwei Beispiele beschrieben, in denen Sie Zugriffsüberprüfungen nutzen können, um Ausschlüsse in Richtlinien für bedingten Zugriff zu verwalten.

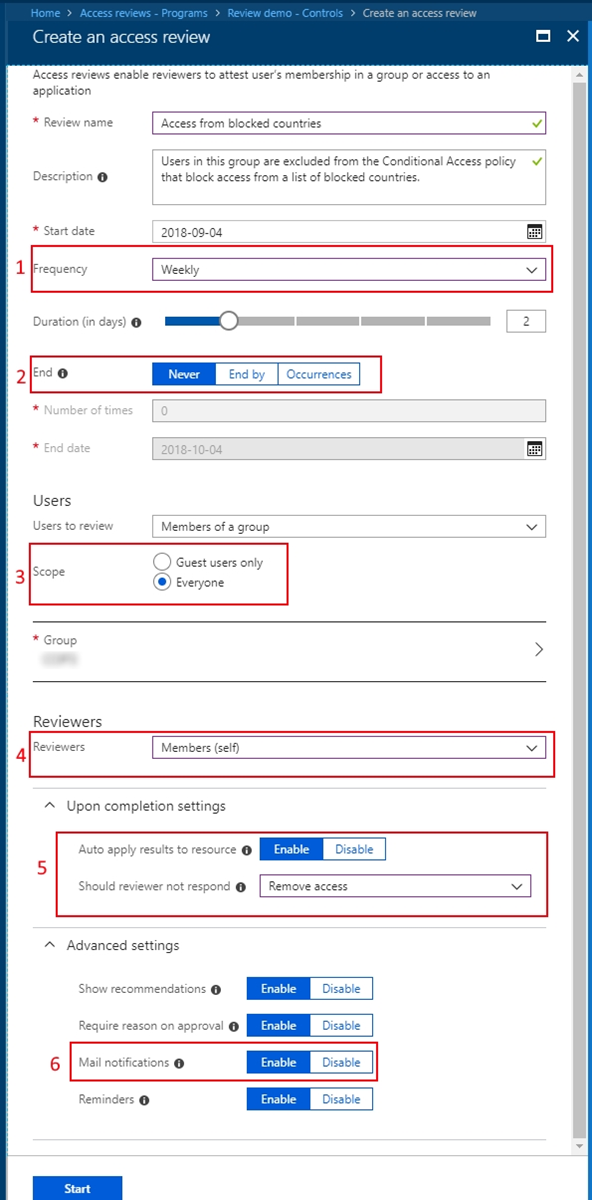

Beispiel 1: Zugriffsüberprüfung für Benutzer, die aus blockierten Ländern/Regionen zugreifen

Angenommen, Sie verfügen über eine Richtlinie für bedingten Zugriff, die den Zugriff aus bestimmten Ländern/Regionen blockiert. Sie enthält eine Gruppe, die von der Richtlinie ausgeschlossen ist. Hier ist eine empfohlene Zugriffsüberprüfung angegeben, mit der die Mitglieder der Gruppe überprüft werden.

Hinweis

Mindestens die Rolle Identity Governance-Administrator oder Benutzeradministrator ist erforderlich, um Zugriffsüberprüfungen zu erstellen. Eine Schrittanleitung zum Erstellen einer Zugriffsüberprüfung finden Sie unter Erstellen einer Zugriffsüberprüfung von Gruppen und Anwendungen.

Die Überprüfung erfolgt jede Woche.

Die Überprüfung erfolgt auf unbegrenzte Zeit, um sicherzustellen, dass Sie diese Ausschlussgruppe immer auf dem aktuellen Stand halten.

Alle Mitglieder dieser Gruppe werden in die Überprüfung einbezogen.

Jede Benutzerin und jeder Benutzer muss selbst nachweisen, dass sie oder er weiterhin Zugriff aus diesen blockierten Ländern/Regionen benötigt und deshalb ein Mitglied der Gruppe bleiben muss.

Wenn die Benutzerin oder der Benutzer nicht auf die Überprüfungsanforderung reagiert, wird sie oder er automatisch aus der Gruppe entfernt und kann nicht mehr auf den Mandanten zugreifen, wenn sie oder er in diesen Ländern/Regionen unterwegs ist.

Aktivieren Sie E-Mail-Benachrichtigungen, damit die Benutzer über Beginn und Abschluss der Zugriffsüberprüfung informiert werden.

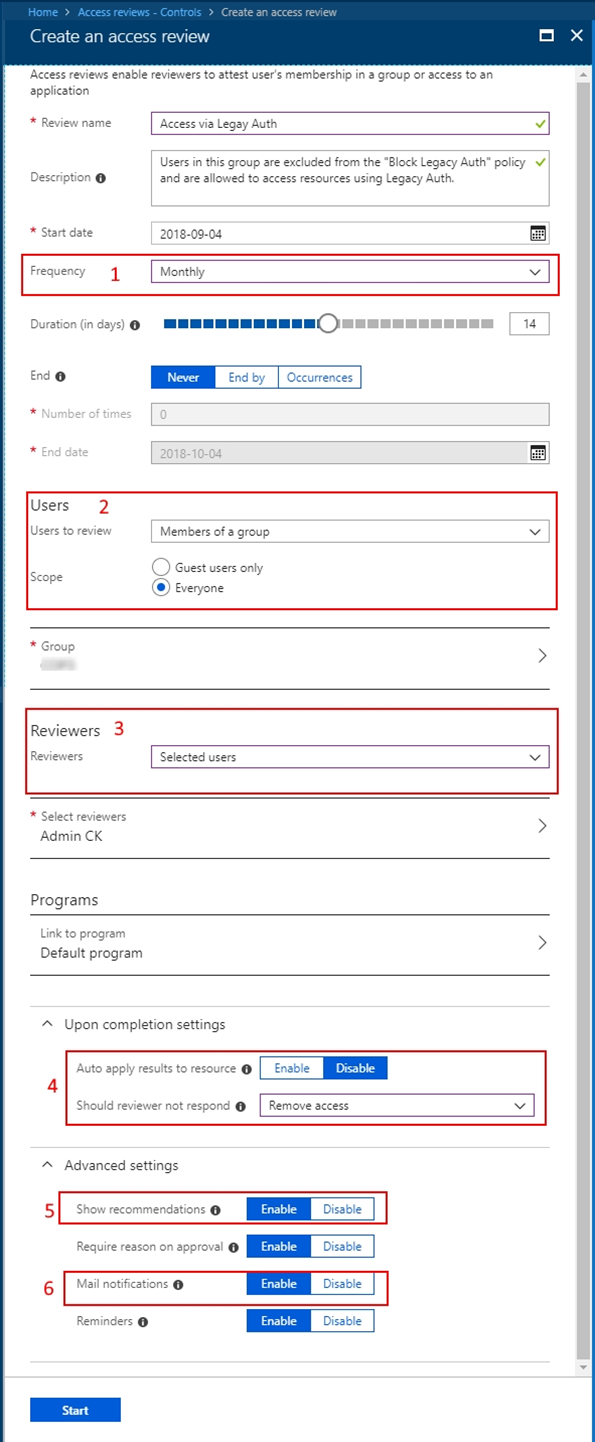

Beispiel 2: Zugriffsüberprüfung für Benutzer, die per Legacyauthentifizierung zugreifen

Angenommen, Sie verfügen über eine Richtlinie für bedingten Zugriff, die den Zugriff für Benutzer mit Legacyauthentifizierung und älteren Clientversionen blockiert und eine Gruppe enthält, die aus der Richtlinie ausgeschlossen ist. Hier ist eine empfohlene Zugriffsüberprüfung angegeben, mit der die Mitglieder der Gruppe überprüft werden.

Bei dieser Überprüfung muss es sich um eine wiederkehrende Überprüfung handeln.

Alle Mitglieder der Gruppe müssen überprüft werden.

Sie kann so konfiguriert werden, dass die „Besitzer“ von Geschäftseinheiten als ausgewählte Prüfer aufgeführt werden.

Verwenden Sie die automatische Anwendung der Ergebnisse, und entfernen Sie Benutzerinnen und Benutzer, die noch nicht genehmigt sind, damit diese weiterhin die Methoden für die Legacyauthentifizierung nutzen können.

Es kann vorteilhaft sein, die Empfehlungen zu aktivieren, damit für die Prüfer großer Gruppen das Treffen von Entscheidungen vereinfacht wird.

Aktivieren Sie E-Mail-Benachrichtigungen, damit die Benutzer über den Beginn und den Abschluss der Zugriffsüberprüfung informiert sind.

Wichtig

Wenn Sie über viele Ausschlussgruppen verfügen und daher mehrere Zugriffsüberprüfungen erstellen müssen, können Sie diese mit Microsoft Graph programmatisch erstellen und verwalten. Informationen zu den ersten Schritten finden Sie unter Zugriffsüberprüfungen –API-Referenz und im Tutorial zur Verwendung der API für Zugriffsüberprüfungen in Microsoft Graph..

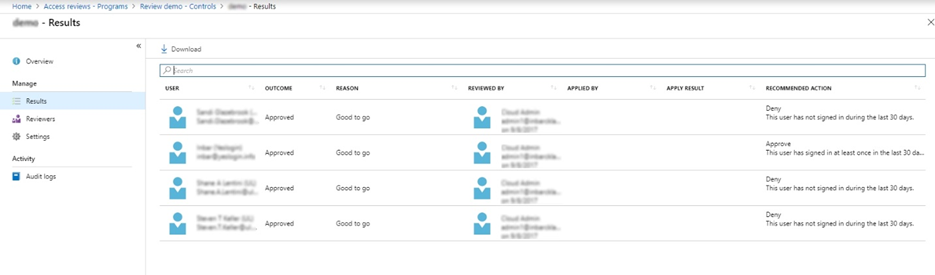

Zugreifen auf Überprüfungsergebnisse und Überwachungsprotokolle

Nachdem Sie nun alles eingerichtet haben (Gruppe, Richtlinie für bedingten Zugriff und Zugriffsüberprüfungen), können Sie die Ergebnisse der Überprüfungen überwachen und nachverfolgen.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Navigieren Sie zu Identitätsgovernance>Zugriffsüberprüfungen.

Wählen Sie die von Ihnen verwendete Zugriffsüberprüfung mit der Gruppe aus, für die Sie eine Ausschlussrichtlinie erstellt haben.

Wählen Sie Ergebnisse aus, um anzuzeigen, für wen der Verbleib in der Liste genehmigt und wer entfernt wurde.

Wählen Sie anschließend Überwachungsprotokolle aus, um die Aktionen anzuzeigen, die während dieser Überprüfung ausgeführt wurden.

Als IT-Administrator wissen Sie, dass sich die Verwaltung von Ausschlussgruppen für Ihre Richtlinien manchmal nicht verhindern lässt. Mit Zugriffsüberprüfungen können Sie jedoch die Pflege dieser Gruppen, die regelmäßige Überprüfung durch den Geschäftsinhaber bzw. die Geschäftsinhaberin oder die Benutzerinnen und Benutzer selbst sowie die Überprüfung dieser Änderungen deutlich vereinfachen.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für