Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

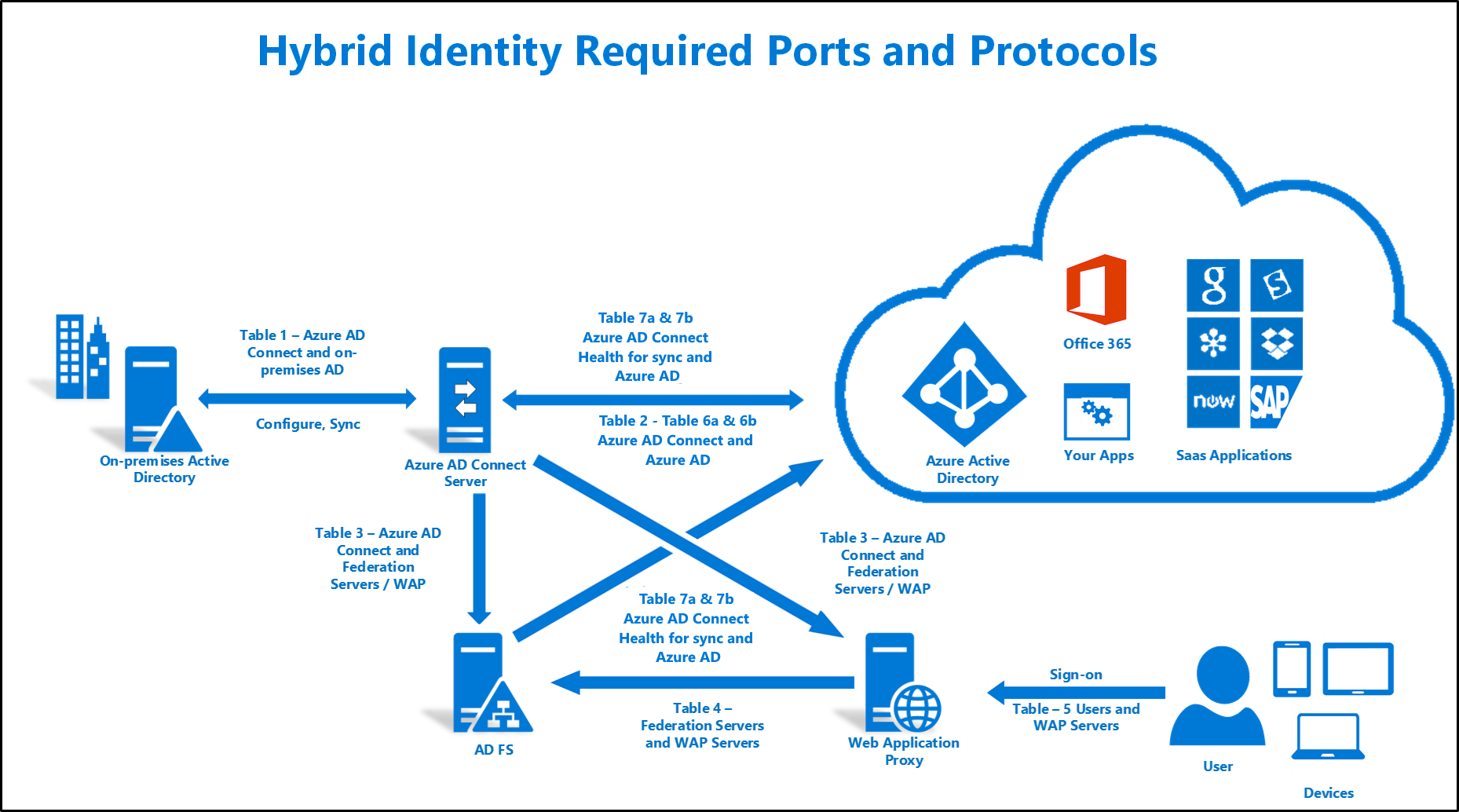

Das folgende Dokument ist eine technische Referenz zu den erforderlichen Ports und Protokollen für die Implementierung einer Hybrididentitätslösung. Verwenden Sie die folgende Abbildung, und verweisen Sie auf die entsprechende Tabelle.

Tabelle 1 : Microsoft Entra Connect und lokales AD

In dieser Tabelle werden die Ports und Protokolle beschrieben, die für die Kommunikation zwischen dem Microsoft Entra Connect-Server und dem lokalen AD erforderlich sind.

| Protokoll | Häfen | BESCHREIBUNG |

|---|---|---|

| Domain Name System (DNS) | 53 (TCP/UDP) | DNS-Nachschlagevorgänge in der Zielstruktur. |

| Kerberos | 88 (TCP/UDP) | Kerberos-Authentifizierung für die AD-Gesamtstruktur. |

| MS-RPC | 135 (TCP) | Wird während der Erstkonfiguration des Microsoft Entra Connect-Assistenten beim Binden an die AD-Gesamtstruktur und auch während der Kennwortsynchronisierung verwendet. |

| LDAP | 389 (TCP/UDP) | Wird für den Datenimport aus AD verwendet. Daten werden mit Kerberos-Sign & Seal verschlüsselt. |

| KMU | 445 (TCP) | Wird von nahtlosem SSO verwendet, um ein Computerkonto in der AD-Gesamtstruktur und während des Kennwortrückschreibens zu erstellen. Weitere Informationen finden Sie unter Ändern des Kennworts eines Benutzerkontos. |

| LDAP/SSL | 636 (TCP/UDP) | Wird für den Datenimport aus AD verwendet. Die Datenübertragung ist signiert und verschlüsselt. Wird nur verwendet, wenn Sie TLS verwenden. |

| RPC | 49152- 65535 (Random high RPC Port) (TCP) | Wird während der Erstkonfiguration von Microsoft Entra Connect beim Binden an die AD-Gesamtstrukturen und während der Kennwortsynchronisierung verwendet. Wenn der dynamische Port geändert wurde, müssen Sie diesen Port öffnen. Weitere Informationen finden Sie unter KB929851, KB832017 und KB224196 . |

| WinRM | 5985 (TCP) | Wird nur verwendet, wenn Sie AD FS mit gMSA vom Microsoft Entra Connect-Assistenten installieren |

| AD DS-Webdienste | 9389 (TCP) | Wird nur verwendet, wenn Sie AD FS mit gMSA vom Microsoft Entra Connect-Assistenten installieren |

| Globaler Katalog | 3268 (TCP) | Wird von nahtlosem SSO verwendet, um den globalen Katalog in der Gesamtstruktur abzufragen, bevor sie ein Computerkonto in der Domäne erstellen. |

Tabelle 2 – Microsoft Entra Connect und Microsoft Entra ID

In dieser Tabelle werden die Ports und Protokolle beschrieben, die für die Kommunikation zwischen dem Microsoft Entra Connect-Server und der Microsoft Entra-ID erforderlich sind.

| Protokoll | Häfen | BESCHREIBUNG |

|---|---|---|

| HTTP | 80 (TCP) | Wird verwendet, um CRLs (Zertifikatsperrlisten) herunterzuladen, um TLS/SSL-Zertifikate zu überprüfen. |

| HTTPS | 443 (TCP) | Wird verwendet, um mit Microsoft Entra-ID zu synchronisieren. |

Eine Liste der URLs und IP-Adressen, die Sie in Ihrer Firewall öffnen müssen, finden Sie unter Office 365-URLs und IP-Adressbereiche und Problembehandlung bei der Microsoft Entra Connect-Konnektivität.

Tabelle 3 : Microsoft Entra Connect und AD FS-Verbundserver/WAP

In dieser Tabelle werden die Ports und Protokolle beschrieben, die für die Kommunikation zwischen dem Microsoft Entra Connect-Server und den AD FS-Verbund-/WAP-Servern erforderlich sind.

| Protokoll | Häfen | BESCHREIBUNG |

|---|---|---|

| HTTP | 80 (TCP) | Wird verwendet, um CRLs (Zertifikatsperrlisten) herunterzuladen, um TLS/SSL-Zertifikate zu überprüfen. |

| HTTPS | 443 (TCP) | Wird verwendet, um mit Microsoft Entra-ID zu synchronisieren. |

| WinRM | 5985 | WinRM Listener |

Tabelle 4 – WAP- und Verbundserver

In dieser Tabelle werden die Ports und Protokolle beschrieben, die für die Kommunikation zwischen den Verbundservern und WAP-Servern erforderlich sind.

| Protokoll | Häfen | BESCHREIBUNG |

|---|---|---|

| HTTPS | 443 (TCP) | Wird für die Authentifizierung verwendet. |

Tabelle 5 – WAP und Benutzer

In dieser Tabelle werden die Ports und Protokolle beschrieben, die für die Kommunikation zwischen Benutzern und den WAP-Servern erforderlich sind.

| Protokoll | Häfen | BESCHREIBUNG |

|---|---|---|

| HTTPS | 443 (TCP) | Wird für die Geräteauthentifizierung verwendet. |

| TCP | 49443 (TCP) | Wird für die Zertifikatauthentifizierung verwendet. |

Tabelle 6a & 6b – Pass-Through-Authentifizierung mit Einmaligem Anmelden (Single Sign On, SSO) und Kennworthashsynchronisierung mit einmaligem Anmelden (Single Sign On, SSO)

In den folgenden Tabellen werden die Ports und Protokolle beschrieben, die für die Kommunikation zwischen microsoft Entra Connect und Microsoft Entra ID erforderlich sind.

Tabelle 6a – Pass-Through-Authentifizierung mit SSO

| Protokoll | Häfen | BESCHREIBUNG |

|---|---|---|

| HTTP | 80 (TCP) | Wird verwendet, um CRLs (Zertifikatsperrlisten) herunterzuladen, um TLS/SSL-Zertifikate zu überprüfen. Außerdem erforderlich, damit die Automatische Aktualisierungsfunktion des Connectors ordnungsgemäß funktioniert. |

| HTTPS | 443 (TCP) | Wird verwendet, um das Feature zu aktivieren und zu deaktivieren, Connectors zu registrieren, Connectorupdates herunterzuladen und alle Benutzeranmeldungsanforderungen zu verarbeiten. |

Darüber hinaus muss Microsoft Entra Connect direkte IP-Verbindungen mit den IP-Bereichen des Azure-Rechenzentrums herstellen können.

Tabelle 6b – Kennworthashsynchronisierung mit SSO

| Protokoll | Häfen | BESCHREIBUNG |

|---|---|---|

| HTTPS | 443 (TCP) | Wird verwendet, um die SSO-Registrierung zu aktivieren (nur für den SSO-Registrierungsprozess erforderlich). |

Darüber hinaus muss Microsoft Entra Connect direkte IP-Verbindungen mit den IP-Bereichen des Azure-Rechenzentrums herstellen können. Auch hier ist dies nur für den SSO-Registrierungsprozess erforderlich.

Tabelle 7a & 7b – Microsoft Entra Connect Health Agent für (AD FS/Sync) und Microsoft Entra ID

In den folgenden Tabellen werden die Endpunkte, Ports und Protokolle beschrieben, die für die Kommunikation zwischen Microsoft Entra Connect Health Agents und Microsoft Entra ID erforderlich sind.

Tabelle 7a – Ports und Protokolle für microsoft Entra Connect Health Agent für (AD FS/Sync) und Microsoft Entra ID

In dieser Tabelle werden die folgenden ausgehenden Ports und Protokolle beschrieben, die für die Kommunikation zwischen den Microsoft Entra Connect Health-Agents und der Microsoft Entra ID erforderlich sind.

| Protokoll | Häfen | BESCHREIBUNG |

|---|---|---|

| Azure-Servicebus | 5671 (TCP) | Wird verwendet, um Integritätsinformationen an die Microsoft Entra-ID zu senden. (empfohlen, aber nicht in den neuesten Versionen erforderlich) |

| HTTPS | 443 (TCP) | Wird verwendet, um Integritätsinformationen an die Microsoft Entra-ID zu senden. (failback) |

Wenn 5671 blockiert wird, fällt der Agent auf 443 zurück, die Verwendung von 5671 wird jedoch empfohlen. Dieser Endpunkt ist in der neuesten Version des Agents nicht erforderlich. Die neuesten Versionen des Microsoft Entra Connect Health-Agents erfordern nur Port 443.

7b – Endpunkte für Microsoft Entra Connect Health Agent für (AD FS/Sync) und Microsoft Entra ID

Eine Liste der Endpunkte finden Sie im Abschnitt "Anforderungen" für den Microsoft Entra Connect Health-Agent.