Installieren der Microsoft Entra Connect Health-Agents

In diesem Artikel erfahren Sie, wie Sie die Microsoft Entra Connect Health-Agents installieren und konfigurieren.

Erfahren Sie, wie Sie die Agents herunterladen.

Hinweis

Microsoft Entra Connect Health ist in der China Sovereign Cloud nicht verfügbar.

Anforderungen

In der folgenden Tabelle sind die Anforderungen für die Verwendung von Microsoft Entra Connect Health aufgeführt:

| Anforderung | Beschreibung |

|---|---|

| Sie verfügen über ein Microsoft Entra ID P1- oder P2-Abonnement. | Microsoft Entra Connect Health ist ein Feature von Microsoft Entra ID P1 oder P2. Weitere Informationen finden Sie unter Registrieren für Microsoft Entra ID P1 oder P2. Wenn Sie eine 30-tägige kostenlose Testversion nutzen möchten, navigieren Sie zu Aktivieren der Azure Active Directory Premium-Testversion. |

| Sie sind globaler Administrator von Microsoft Entra ID. | Derzeit können nur Globale Administratorkonten Integritäts-Agents installieren und konfigurieren. Weitere Informationen finden Sie unter Verwalten Ihres Microsoft Entra-Verzeichnisses. Mit der rollenbasierten Zugriffssteuerung von Azure (Role-Based Access Control, Azure RBAC) können Sie anderen Benutzern in Ihrer Organisation den Zugriff auf Microsoft Entra Connect Health gewähren. Weitere Informationen hierzu finden Sie unter Azure RBAC für Microsoft Entra Connect Health. Wichtig: Verwenden Sie für die Installation der Agents ein Geschäfts-, Schul- oder Unikonto. Sie können kein Microsoft-Konto verwenden, um die Agents zu installieren. Weitere Informationen finden Sie unter Registrieren für Azure AD als Organisation. |

| Der Microsoft Entra Connect Health-Agent ist auf jedem Zielserver installiert. | Die Connect Health-Agents müssen auf den Zielservern installiert und konfiguriert sein, damit sie Daten empfangen und Überwachungs- und Analysefunktionen bereitstellen können. Beispiel: Um Daten aus Ihrer Active Directory-Verbunddienste-Infrastruktur (Active Directory Federation Services, AD FS) abrufen zu können, müssen Sie den Agent auf dem AD FS-Server und dem Webanwendungs-Proxyserver installieren. Ebenso müssen Sie den Agent auf den Domänencontrollern installieren, um Daten aus Ihrer lokalen AD Domain Services-Infrastruktur abzurufen. |

| Die Azure-Dienstendpunkte verfügen über ausgehende Verbindungen. | Während der Installation und der Laufzeit erfordert der Agent Verbindungen mit den Endpunkten des Microsoft Entra Connect Health-Diensts. Wenn ausgehende Verbindungen durch Firewalls blockiert werden, fügen Sie die Endpunkte für ausgehende Verbindungen zu einer Zulassungsliste hinzu. |

| Ausgehende Verbindungen basieren auf IP-Adressen. | Informationen zur Firewallfilterung auf der Grundlage von IP-Adressen finden Sie unter Azure-IP-Adressbereiche. |

| Die TLS-Überprüfung für ausgehenden Datenverkehr ist gefiltert oder deaktiviert. | Beim Agent-Registrierungsschritt oder bei Datenuploads tritt möglicherweise ein Fehler auf, wenn auf der Netzwerkebene eine TLS-Überprüfung oder Beendigung für ausgehenden Datenverkehr erfolgt. Weitere Informationen finden Sie unter Einrichten der TLS-Überprüfung. |

| Firewallports auf dem Server für die Ausführung des Agents. | Die folgenden Firewallports müssen offen sein, damit der Agent mit den Microsoft Entra Connect Health-Dienstendpunkten kommunizieren kann: - TCP-Port 443 - TCP-Port 5671 Für die neueste Agent-Version ist Port 5671 nicht erforderlich. Aktualisieren Sie auf die neueste Version, sodass nur Port 443 erforderlich ist. Weitere Informationen finden Sie unter Erforderliche Ports und Protokolle für die Hybrid-Identität. |

| Wenn die verstärkte Sicherheitskonfiguration für Internet Explorer aktiviert ist, lassen Sie die angegebenen Websites zu. | Wenn die verstärkte Sicherheitskonfiguration für Internet Explorer aktiviert ist, lassen Sie die folgenden Websites auf dem Server zu, auf dem Sie den Agent installieren: - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://login.windows.net - https://aadcdn.msftauth.net Der Verbundserver für Ihre Organisation, dem Microsoft Entra ID vertraut, z. B. https://sts.contoso.com. Weitere Informationen finden Sie unter Konfigurieren von Internet Explorer. Wenn Sie in Ihrem Netzwerk einen Proxy verwenden, lesen Sie den Hinweis am Ende dieser Tabelle. |

| PowerShell, Version 5.0 oder höher, ist installiert. | Windows Server 2016 enthält PowerShell, Version 5.0. |

Wichtig

Unter Windows Server Core wird die Installation des Microsoft Entra Connect Health-Agents nicht unterstützt.

Hinweis

Wenn Sie über eine streng geschützte und eingeschränkte Umgebung verfügen, müssen Sie mehr als die in der Tabelle für die verstärkte Sicherheitskonfiguration für Internet Explorer aufgeführten URLs hinzufügen. Fügen Sie auch URLs hinzu, die in der Tabelle im nächsten Abschnitt aufgeführt sind.

Neue Versionen des Agents und automatisches Upgrade

Wenn eine neue Version des Integritäts-Agents veröffentlicht wird, werden alle vorhandenen installierten Agents automatisch aktualisiert.

Ausgehende Verbindungen zu den Azure-Dienstendpunkten

Während der Installation und zur Laufzeit ist für den Agent die Konnektivität mit den Microsoft Entra Connect Health-Dienstendpunkten erforderlich. Wenn ausgehende Verbindungen durch Firewalls blockiert werden, müssen Sie sicherstellen, dass die in der folgenden Tabelle aufgeführten URLs nicht standardmäßig blockiert werden.

Deaktivieren Sie nicht die Sicherheitsüberwachung oder die Überprüfung dieser URLs. Lassen Sie diese URLs stattdessen wie anderen Internetdatenverkehr zu.

Diese URLs ermöglichen die Kommunikation mit den Microsoft Entra Connect Health-Dienstendpunkten. Weiter unten in diesem Artikel erfahren Sie, wie Sie ausgehende Verbindungen mithilfe von Test-MicrosoftEntraConnectHealthConnectivity testen.

| Domänenumgebung | Erforderliche Azure-Dienstendpunkte |

|---|---|

| Öffentlich | - *.blob.core.windows.net - *.aadconnecthealth.azure.com - **.servicebus.windows.net – Port: 5671 (Wenn 5671 blockiert ist, greift der Agent auf 443 zurück, es wird jedoch die Verwendung von 5671 empfohlen. Dieser Endpunkt ist in der neuesten Version des Agents nicht erforderlich.)- *.adhybridhealth.azure.com/- https://management.azure.com - https://policykeyservice.dc.ad.msft.net/ - https://login.windows.net - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Dieser Endpunkt wird nur zu Ermittlungszwecken während der Registrierung verwendet.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.net - http://www.microsoft.com - https://www.microsoft.com |

| Azure Government | - *.blob.core.usgovcloudapi.net - *.servicebus.usgovcloudapi.net - *.aadconnecthealth.microsoftazure.us - https://management.usgovcloudapi.net - https://policykeyservice.aadcdi.azure.us - https://login.microsoftonline.us - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Dieser Endpunkt wird nur zu Ermittlungszwecken während der Registrierung verwendet.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.us - http://www.microsoft.com - https://www.microsoft.com |

Herunterladen der Agents

Installieren der Microsoft Entra Connect Health-Agents:

- Stellen Sie sicher, dass Sie die Anforderungen zum Installieren von Microsoft Entra Connect Health erfüllen.

- Erste Schritte bei der Verwendung von Microsoft Entra Connect Health für AD FS:

- Erste Schritte bei der Verwendung von Microsoft Entra Connect Health für die Synchronisierung:

- Laden Sie die neueste Version von Microsoft Entra Connect herunter, und installieren Sie sie. Der Health-Agent für die Synchronisierung wird im Rahmen der Installation von Microsoft Entra Connect (Version 1.0.9125.0 oder höher) installiert.

- Erste Schritte mit der Verwendung von Microsoft Entra Connect Health für AD Domain Services:

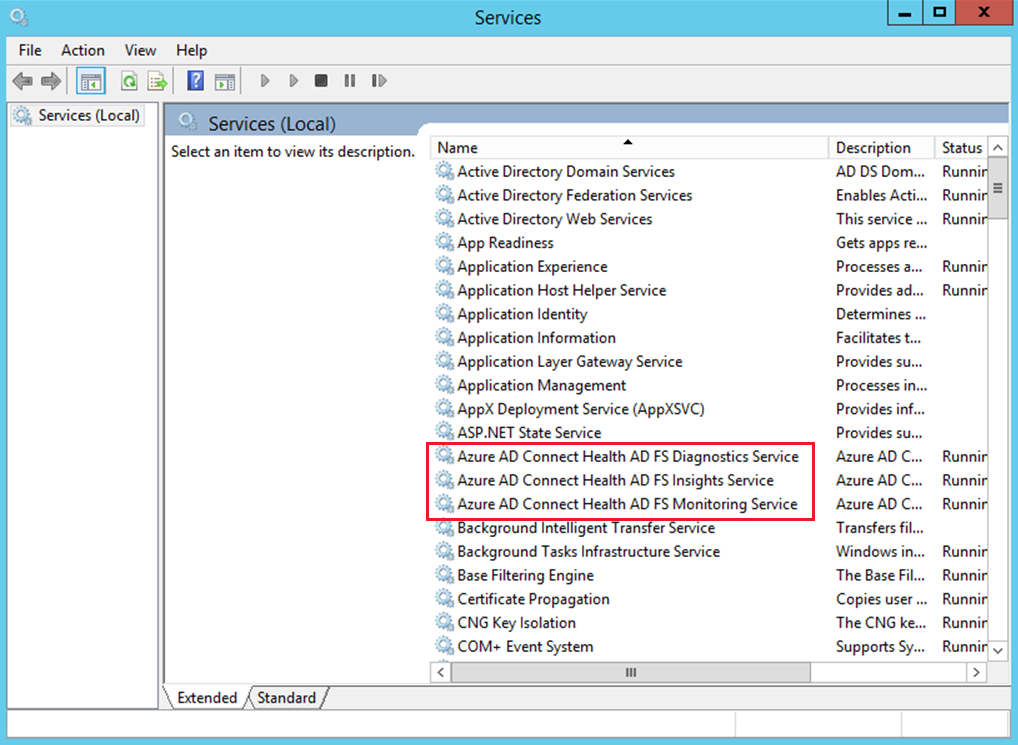

Installieren des Agents für AD FS

Informationen zum Installieren und Überwachen von AD FS mit dem Microsoft Entra Connect Health-Agent finden Sie unter Microsoft Entra Connect Health-Agents für AD FS.

Installieren des Agents für die Synchronisierung

Der Microsoft Entra Connect Health-Agent für die Synchronisierung wird automatisch in der neuesten Version von Microsoft Entra Connect installiert. Um Microsoft Entra Connect für die Synchronisierung zu verwenden, laden Sie die neueste Version von Microsoft Entra Connect herunter, und installieren Sie sie.

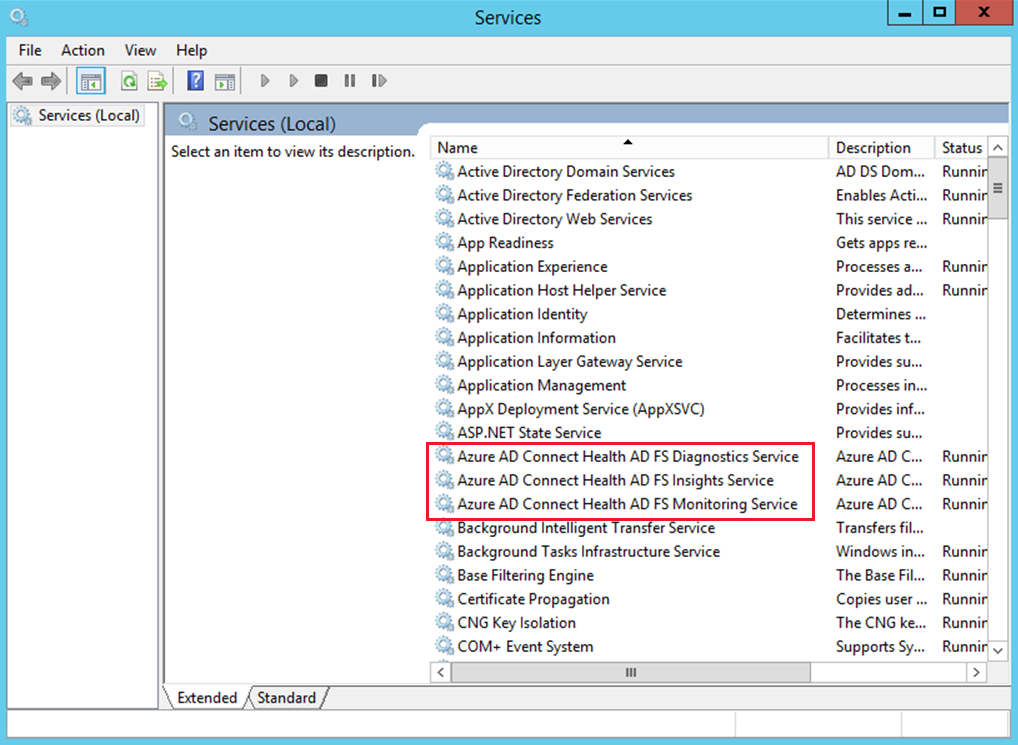

Suchen Sie auf dem Server nach den folgenden Diensten, um sicherzustellen, dass der Agent installiert wurde. Wenn Sie die Konfiguration abgeschlossen haben, sollten die Dienste bereits ausgeführt werden. Andernfalls werden die Dienste gestoppt, bis die Konfiguration abgeschlossen ist.

- Microsoft Entra Connect Agent Updater

- Microsoft Entra Connect Health Agent

Hinweis

Denken Sie daran, dass Sie über Microsoft Entra ID P1 oder P2 verfügen müssen, um Microsoft Entra Connect Health verwenden zu können. Wenn Sie nicht über Microsoft Entra ID P1 oder P2 verfügen, können Sie die Konfiguration nicht im Microsoft Entra Admin Center durchführen. Weitere Informationen finden Sie im Abschnitt Anforderungen.

Manuelles Registrieren von Microsoft Entra Connect Health für die Synchronisierung

Wenn die Registrierung des Microsoft Entra Connect Health-Agents für die Synchronisierung nach der erfolgreichen Installation von Microsoft Entra Connect fehlschlägt, können Sie einen PowerShell-Befehl verwenden, um den Agent manuell zu registrieren.

Wichtig

Verwenden Sie diesen PowerShell-Befehl nur, wenn die Agent-Registrierung nach der Installation von Microsoft Entra Connect fehlschlägt.

Führen Sie den folgenden PowerShell-Befehl aus, um den Microsoft Entra Connect Health-Agent für die Synchronisierung manuell zu registrieren. Die Microsoft Entra Connect Health-Dienste werden gestartet, nachdem der Agent erfolgreich registriert wurde.

Register-MicrosoftEntraConnectHealthAgent -AttributeFiltering $true -StagingMode $false

Der Befehl hat folgende Parameter:

AttributeFiltering:$true(Standardwert), wenn Microsoft Entra Connect den Standardattributsatz nicht synchronisiert und für die Verwendung eines gefilterten Attributsatzes angepasst wurde. Verwenden Sie andernfalls$false.StagingMode:$false(Standardwert), wenn sich der Microsoft Entra Connect-Server nicht im Stagingmodus befindet. Verwenden Sie$true, wenn der Server für den Stagingmodus konfiguriert ist.

Wenn Sie zur Authentifizierung aufgefordert werden, verwenden Sie das Konto des Globalen Administrators (z. B. admin@domain.onmicrosoft.com), das Sie zum Konfigurieren von Microsoft Entra Connect verwendet haben.

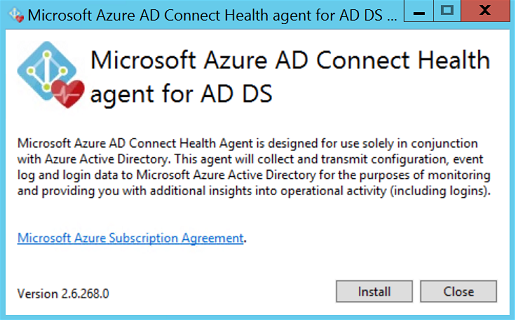

Installieren des Agents für AD Domain Services

Um die Installation des Agents zu starten, doppelklicken Sie auf die EXE-Datei, die Sie heruntergeladen haben. Wählen Sie im ersten Fenster die Option Installieren aus.

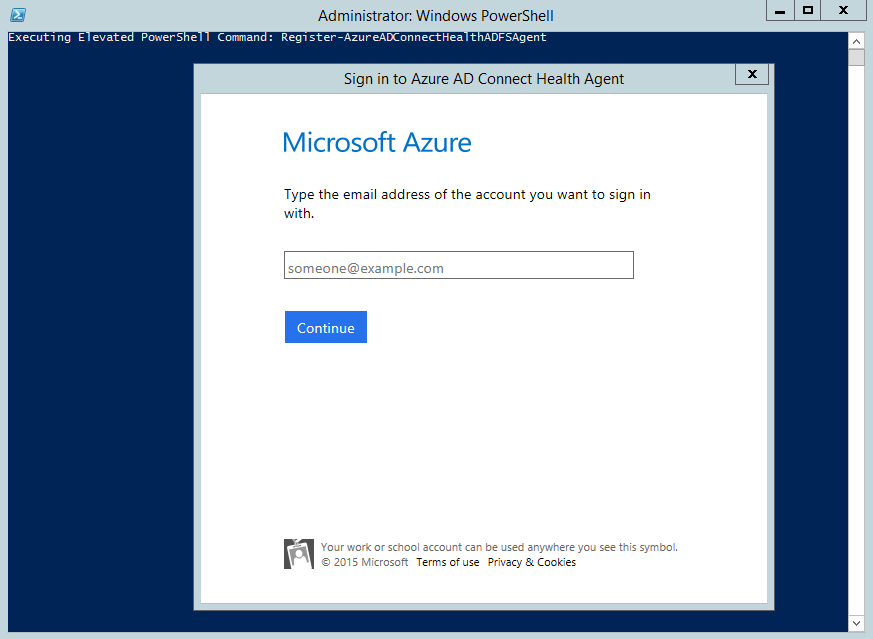

Melden Sie sich bei entsprechender Aufforderung mit einem Microsoft Entra-Konto an, das über Berechtigungen zum Registrieren des Agents verfügt. Standardmäßig verfügt das Hybrididentitätsadministratorkonto über die entsprechenden Berechtigungen.

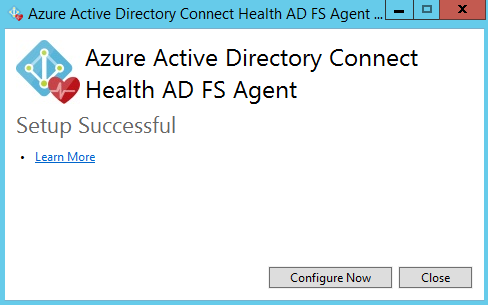

Nachdem Sie sich angemeldet haben, wird der Installationsvorgang abgeschlossen, und Sie können das Fenster schließen.

An diesem Punkt sollten die Agent-Dienste automatisch zulassen, dass der Agent die erforderlichen Daten sicher in den Clouddienst hochladen kann.

Suchen Sie auf dem Server nach den folgenden Diensten, um sicherzustellen, dass der Agent installiert wurde. Wenn Sie die Konfiguration durchgeführt haben, sollten sie bereits ausgeführt werden. Andernfalls werden sie gestoppt, bis die Konfiguration abgeschlossen ist.

- Microsoft Entra Connect Agent Updater

- Microsoft Entra Connect Health Agent

Schnelles Installieren des Agents auf mehreren Servern

Erstellen Sie ein Benutzerkonto in Microsoft Entra ID. Schützen Sie das Konto mithilfe eines Kennworts.

Weisen Sie die Besitzer-Rolle für dieses lokale Microsoft Entra-Konto in Microsoft Entra Connect Health über das Portal zu. Weisen Sie die Rolle allen Dienstinstanzen zu.

Laden Sie die EXE-MSI-Datei auf den lokalen Domänencontroller für die Installation herunter.

Führen Sie das folgende Skript aus. Ersetzen Sie die Parameter durch Ihr neues Benutzerkonto und das zugehörige Kennwort.

AdHealthAddsAgentSetup.exe /quiet AddsMonitoringEnabled=1 SkipRegistration=1 Start-Sleep 30 $userName = "NEWUSER@DOMAIN" $secpasswd = ConvertTo-SecureString "PASSWORD" -AsPlainText -Force $myCreds = New-Object System.Management.Automation.PSCredential ($userName, $secpasswd) import-module "C:\Program Files\Microsoft Azure AD Connect Health Agent\Modules\AdHealthConfiguration" Register-MicrosoftEntraConnectHealthAgent -Credential $myCreds

Wenn Sie damit fertig sind, können Sie den Zugriff für das lokale Konto entfernen, indem Sie mindestens eine der folgenden Aufgaben ausführen:

- Entfernen Sie die Rollenzuweisung für das lokale Konto für Microsoft Entra Connect Health.

- Rotieren Sie das Kennwort für das lokale Konto.

- Deaktivieren Sie das lokale Microsoft Entra-Konto.

- Löschen Sie das lokale Microsoft Entra-Konto.

Registrieren des Agents mit PowerShell

Nachdem Sie den passenden Agent (über die Datei setup.exe) installiert haben, können Sie ihn abhängig von der Rolle mithilfe der folgenden PowerShell-Befehle registrieren. Öffnen Sie PowerShell als Administrator, und führen Sie den passenden Befehl aus:

Register-MicrosoftEntraConnectHealthAgent

Hinweis

Verwenden Sie die folgenden Befehlszeilen, um sich für unabhängige Clouds zu registrieren:

Register-MicrosoftEntraConnectHealthAgent -UserPrincipalName upn-of-the-user

Diese Befehle akzeptieren „Credential“ als Parameter, um die Registrierung nicht interaktiv oder auf einem Computer abzuschließen, auf dem Server Core ausgeführt wird. Beachten Sie dabei die folgenden Faktoren:

- Sie können

Credentialin einer PowerShell-Variable erfassen, die als Parameter übergeben wird. - Sie können eine beliebige lokalen-Identität angeben, die über die Berechtigungen zum Registrieren der Agents verfügt und für die keine mehrstufige Authentifizierung aktiviert ist.

- Standardmäßig verfügen globale Administratoren über die Berechtigungen zum Registrieren der Agents. Sie können auch weniger privilegierten Identitäten die Ausführung dieses Schritts erlauben. Weitere Informationen finden Sie unter Azure RBAC.

$cred = Get-Credential

Register-MicrosoftEntraConnectHealthAgent -Credential $cred

Konfigurieren von Microsoft Entra Connect Health-Agents für die Verwendung eines HTTP-Proxys

Sie können Microsoft Entra Connect Health-Agents für die Arbeit mit einem HTTP-Proxy konfigurieren.

Hinweis

Netsh WinHttp set ProxyServerAddresswird nicht unterstützt. Zum Senden von Webanforderungen verwendet der Agent „System.Net“ anstelle von Windows HTTP-Diensten.- Die konfigurierte HTTP-Proxyadresse wird für das Weiterleiten verschlüsselter HTTPS-Nachrichten verwendet.

- Authentifizierte Proxys (mit HTTPBasic) werden nicht unterstützt.

Ändern der Agent-Proxykonfiguration

Wenn Sie den Microsoft Entra Connect Health-Agent für die Verwendung eines HTTP-Proxy konfigurieren möchten, haben Sie die folgenden Möglichkeiten:

- Sie können vorhandene Proxyeinstellungen importieren.

- Sie können die Proxyadressen manuell angeben.

- Sie können die vorhandene Proxykonfiguration löschen.

Hinweis

Sie müssen alle Microsoft Entra Connect Health-Agent-Dienste neu starten, damit die Proxyeinstellungen aktualisiert werden. Führen Sie den folgenden Befehl aus, um alle Agents neu zu starten:

Restart-Service AzureADConnectHealthAgent*

Importieren vorhandener Proxyeinstellungen

Sie können die HTTP-Proxyeinstellungen vom Internet Explorer importieren, damit die Microsoft Entra Connect Health-Agents diese Einstellungen verwenden können. Führen Sie den folgenden PowerShell-Befehl auf allen Servern aus, auf denen der Health-Agent ausgeführt wird:

Set-MicrosoftEntraConnectHealthProxySettings -ImportFromInternetSettings

Sie können die WinHTTP-Proxyeinstellungen importieren, damit die Microsoft Entra Connect Health-Agents diese Einstellungen verwenden können. Führen Sie den folgenden PowerShell-Befehl auf allen Servern aus, auf denen der Health-Agent ausgeführt wird:

Set-MicrosoftEntraConnectHealthProxySettings -ImportFromWinHttp

Manuelles Angeben von Proxyadressen

Sie können einen Proxyserver manuell angeben. Führen Sie den folgenden PowerShell-Befehl auf allen Servern aus, auf denen der Health-Agent ausgeführt wird:

Set-MicrosoftEntraConnectHealthProxySettings -HttpsProxyAddress address:port

Hier sehen Sie ein Beispiel:

Set-MicrosoftEntraConnectHealthProxySettings -HttpsProxyAddress myproxyserver: 443

In diesem Beispiel:

- Als

address-Einstellung kann ein über DNS auflösbarer Servername oder eine IPv4-Adresse verwendet werden. - Sie können

portweglassen. Wenn Sie dies tun, wird Port 443 als Standardport verwendet.

Löschen der vorhandenen Proxykonfiguration

Sie können die vorhandene Proxykonfiguration löschen, indem Sie den folgenden Befehl ausführen:

Set-MicrosoftEntraConnectHealthProxySettings -NoProxy

Lesen der aktuellen Proxyeinstellungen

Sie können die aktuellen Proxyeinstellungen lesen, indem Sie den folgenden Befehl ausführen:

Get-MicrosoftEntraConnectHealthProxySettings

Testen der Konnektivität mit dem Microsoft Entra Connect Health-Dienst

Gelegentlich geht die Konnektivität zwischen dem Microsoft Entra Connect Health-Agent und dem Microsoft Entra Connect Health-Dienst verloren. Mögliche Ursachen für diese Verbindungsunterbrechungen können Netzwerkprobleme, Berechtigungsprobleme und verschiedene andere Probleme sein.

Wenn der Agent für mehr als zwei Stunden keine Daten an den Microsoft Entra Connect Health-Dienst senden kann, wird im Portal die folgende Warnung angezeigt: Die Daten des Health-Dienstes sind nicht aktuell.

Durch Ausführen des folgenden PowerShell-Befehls können Sie herausfinden, ob der betroffene Microsoft Entra Connect Health-Agent Daten für den Microsoft Entra Connect Health-Dienst hochladen kann:

Test-MicrosoftEntraConnectHealthConnectivity -Role ADFS

Der Parameter „Role“ akzeptiert derzeit die folgenden Werte:

ADFSSyncADDS

Hinweis

Um das Konnektivitätstool verwenden zu können, müssen Sie zunächst den Agent registrieren. Wenn Sie die Agent-Registrierung nicht abschließen können, stellen Sie sicher, dass alle Anforderungen für Microsoft Entra Connect Health erfüllt sind. Die Konnektivität wird bei der Agent-Registrierung standardmäßig getestet.

Nächste Schritte

Lesen Sie die folgenden verwandten Artikel:

- Microsoft Entra Connect Health

- Microsoft Entra Connect Health-Vorgänge

- Verwenden von Microsoft Entra Connect Health mit AD FS

- Verwenden von Microsoft Entra Connect Health für die Synchronisierung

- Verwenden von Microsoft Entra Connect Health mit AD Domain Services

- Häufig gestellte Fragen zu Microsoft Entra Connect Health

- Microsoft Entra Connect Health-Versionsverlauf

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für