Microsoft Entra Passthrough-Authentifizierung: Schnellstart

Passthrough-Authentifizierung für Microsoft Entra

Mit der Passthrough-Authentifizierung (PTA) können sich Benutzer*innen mit denselben Kennwörtern sowohl bei lokalen als auch bei cloudbasierten Anwendungen anmelden. Benutzer werden bei der Passthrough-Authentifizierung angemeldet, indem sie ihre Kennwörter direkt für Ihre lokale Active Directory-Instanz angeben.

Wichtig

Wenn Sie von AD FS (oder anderen Verbundtechnologien) zur Passthrough-Authentifizierung migrieren, lesen Sie Ressourcen zum Migrieren von Anwendungen zu Microsoft Entra ID.

Hinweis

Wenn Sie die Passthrough-Authentifizierung in der Azure Government-Cloud bereitstellen, lesen Sie die Überlegungen zur Hybrididentität für Azure Government.

Befolgen Sie diese Anweisungen, um die Passthrough-Authentifizierung bereitzustellen:

Schritt 1: Überprüfen der Voraussetzungen

Stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt werden:

Wichtig

Vom Sicherheitsstandpunkt aus sollten Administratoren den Server, auf dem der PTA-Agent ausgeführt wird, so behandeln, als sei er ein Domänencontroller. Die PTA-Agent-Server sollten wie in Sichern von Domänencontrollern gegen Angriffe beschrieben geschützt werden

Im Microsoft Entra Admin Center

- Erstellen Sie ein auf die Cloud beschränktes Benutzerkonto für die Rolle „Administrator für hybride Identität“ oder „Globaler Administrator“ für Ihren Microsoft Entra-Mandanten. Auf diese Weise können Sie die Konfiguration Ihres Mandanten verwalten, falls Ihre lokalen Dienste ausfallen oder nicht verfügbar sind. Erfahren Sie, wie Sie ein rein cloudbasiertes Hybrididentitätsadministratorkonto hinzufügen. Die Ausführung dieses Schritts ist sehr wichtig, damit sichergestellt ist, dass Sie für Ihren Mandanten nicht gesperrt werden.

- Fügen Sie Ihrem Microsoft Entra-Mandanten mindestens einen benutzerdefinierten Domänennamen hinzu. Ihre Benutzer können sich mit einem dieser Domänennamen anmelden.

In Ihrer lokalen Umgebung

Bestimmen Sie einen Server mit Windows Server 2016 oder höher, auf dem Microsoft Entra Connect ausgeführt werden soll. Wenn nicht bereits aktiviert, aktivieren Sie TLS 1.2 auf dem Server. Fügen Sie den Server derselben Active Directory-Gesamtstruktur wie die Benutzer hinzu, deren Kennwörter überprüft werden müssen. Beachten Sie, dass die Installation des Passthrough-Authentifizierungs-Agents unter Windows Server Core-Versionen nicht unterstützt wird.

Installieren Sie die aktuelle Version von Microsoft Entra Connect auf dem Server, den Sie im vorherigen Schritt ausgewählt haben. Wenn Microsoft Entra Connect bereits ausgeführt wird, vergewissern Sie sich, dass die Version unterstützt wird.

Hinweis

Die Microsoft Entra Connect-Versionen 1.1.557.0, 1.1.558.0, 1.1.561.0 und 1.1.614.0 weisen ein Problem in Bezug auf die Kennwort-Hashsynchronisierung auf. Wenn Sie die Kennwort-Hashsynchronisierung nicht zusammen mit der Passthrough-Authentifizierung verwenden möchten, finden Sie Informationen dazu in den Versionshinweisen zu Microsoft Entra Connect.

Bestimmen Sie mindestens einen weiteren Server (mit Windows Server 2016 oder höher, mit aktivierter TLS 1.2), auf dem eigenständige Authentifizierungs-Agents ausgeführt werden können. Diese zusätzlichen Server werden benötigt, um die hohe Verfügbarkeit von Anmeldeanforderungen sicherzustellen. Fügen Sie die Server derselben Active Directory-Gesamtstruktur wie die Benutzer hinzu, deren Kennwörter überprüft werden müssen.

Wichtig

Für Produktionsumgebungen wird empfohlen, dass Sie mindestens drei Authentifizierungs-Agenten auf Ihrem Mandanten ausführen. In einem System können maximal 40 Authentifizierungs-Agenten pro Mandant installiert werden. Eine bewährte Methode ist die Behandlung aller Server, auf denen Authentifizierungs-Agenten ausgeführt werden, als Ebene-0-Systeme (siehe Referenz).

Wenn zwischen Ihren Servern und Microsoft Entra ID eine Firewall eingerichtet wurde, konfigurieren Sie die folgenden Elemente:

Stellen Sie sicher, dass Authentifizierungsagenten über die folgenden Ports ausgehende Anforderungen an Microsoft Entra ID senden können:

Portnummer Wie diese verwendet wird 80 Herunterladen der Zertifikatsperrlisten (Certificate Revocation Lists, CRLs) bei der Überprüfung des TLS/SSL-Zertifikats 443 Verarbeitung der gesamten ausgehende Kommunikation mit dem Dienst 8080 (optional) Authentifizierungs-Agents melden ihren Status alle zehn Minuten über Port 8080, wenn Port 443 verfügbar ist. Dieser Status wird im Microsoft Entra Admin Center angezeigt. Port 8080 wird nicht für Benutzeranmeldungen verwendet. Wenn Ihre Firewall Regeln gemäß Ursprungsbenutzern erzwingt, öffnen Sie diese Ports für den Datenverkehr aus Windows-Diensten, die als Netzwerkdienst ausgeführt werden.

Wenn Ihre Firewall oder Ihr Proxy das Hinzufügen von DNS-Einträgen zu einer Positivliste zulässt, fügen Sie Verbindungen mit *.msappproxy.net und *.servicebus.windows.net hinzu. Aktivieren Sie andernfalls den Zugriff auf die IP-Adressbereiche für das Azure-Rechenzentrum, die wöchentlich aktualisiert werden.

Vermeiden Sie alle Formen der Inline-Inspektion und Terminierung bei ausgehender TLS-Kommunikation zwischen Azure Passthrough Agent und Azure Endpoint.

Wenn Sie einen ausgehenden HTTP-Proxy verwenden, vergewissern Sie sich, dass diese URL (autologon.microsoftazuread-sso.com) in der Positivliste enthalten ist. Sie sollten diese URL explizit angeben, da der Platzhalter möglicherweise nicht akzeptiert wird.

Ihre Authentifizierungs-Agents benötigen für den anfänglichen Registrierungsprozess Zugriff auf login.windows.net und login.microsoftonline.com. Öffnen Sie Ihre Firewall auch für diese URLs.

Geben Sie zur Zertifikatüberprüfung die folgenden URLs frei: crl3.digicert.com:80, crl4.digicert.com:80, ocsp.digicert.com:80, www.d-trust.net:80, root-c3-ca2-2009.ocsp.d-trust.net:80, crl.microsoft.com:80, oneocsp.microsoft.com:80 und ocsp.msocsp.com:80. Da diese URLs für die Überprüfung des Zertifikats in Verbindung mit anderen Microsoft-Produkten verwendet werden, haben Sie diese möglicherweise bereits freigegeben.

Voraussetzungen für die Azure Government-Cloud

Laden Sie vor dem Aktivieren der Passthrough-Authentifizierung über Microsoft Entra Connect in Schritt 2 das neueste Release des PTA-Agents im Microsoft Entra Admin Center herunter. Sie müssen sicherstellen, dass die Agent-Version mindestens 1.5.1742.0 lautet. Informationen zum Überprüfen des Agents finden Sie unter Upgrade von Authentifizierungs-Agents

Nachdem Sie das neueste Release des Agents heruntergeladen haben, fahren Sie anhand der folgenden Anweisungen fort, um die Passthrough-Authentifizierung über Microsoft Entra Connect zu konfigurieren.

Schritt 2: Aktivieren des Features

Aktivieren der Passthrough-Authentifizierung über Microsoft Entra Connect.

Wichtig

Sie können die Passthrough-Authentifizierung auf dem primären Server oder dem Staging-Server von Microsoft Entra Connect aktivieren. Es wird dringend empfohlen, die Aktivierung über den primären Server durchzuführen. Wenn Sie in Zukunft einen Microsoft Entra Connect-Staging-Server einrichten, müssen Sie weiterhin die Passthrough-Authentifizierung als Anmeldeoption auswählen. Wenn Sie eine andere Option auswählen, wird die Passthrough-Authentifizierung auf dem Mandanten deaktiviert und die Einstellung auf dem primären Server überschrieben.

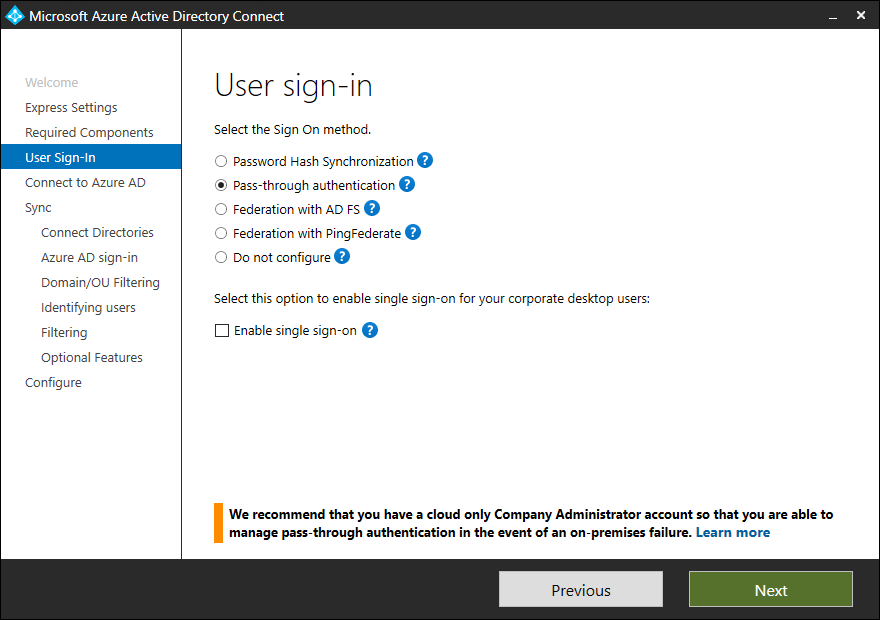

Wählen Sie den benutzerdefinierten Installationspfad, wenn Sie Microsoft Entra Connect zum ersten Mal installieren. Wählen Sie auf der Seite Benutzeranmeldung die Option Passthrough-Authentifizierung als Anmeldemethode aus. Nach erfolgreicher Durchführung wird auf demselben Server wie Microsoft Entra Connect ein Passthrough-Authentifizierungs-Agent installiert. Darüber hinaus wird die Passthrough-Authentifizierungsfunktion auf Ihrem Mandanten aktiviert.

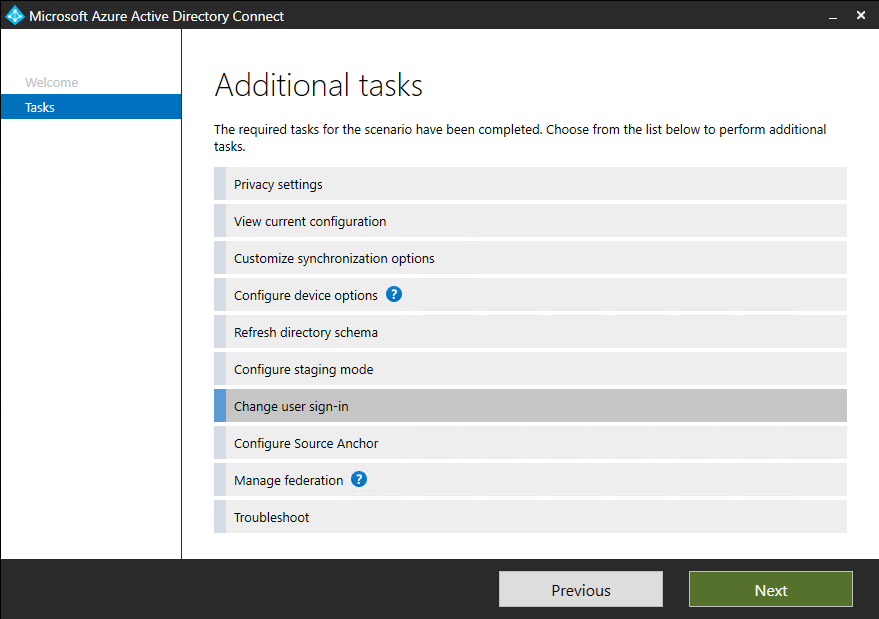

Wenn Sie Microsoft Entra Connect bereits installiert haben (per Expressinstallation oder benutzerdefinierter Installation), wählen Sie in Microsoft Entra Connect die Aufgabe Benutzeranmeldung ändern aus und klicken Sie auf Weiter. Wählen Sie anschließend Passthrough-Authentifizierung als Anmeldemethode aus. Nach erfolgreicher Durchführung wird auf demselben Server wie Microsoft Entra Connect ein Passthrough-Authentifizierungs-Agent installiert, und das Feature wird auf Ihrem Mandanten aktiviert.

Wichtig

Die Passthrough-Authentifizierung ist ein Feature auf Mandantenebene. Wenn Sie es aktivieren, wirkt sich dies auf die Anmeldung der Benutzer in allen verwalteten Domänen Ihres Mandanten aus. Wenn Sie von Active Directory-Verbunddienste (AD FS) zur Passthrough-Authentifizierung wechseln, sollten Sie mindestens zwölf Stunden warten, bevor Sie Ihre AD FS-Infrastruktur herunterfahren. Diese Wartezeit soll sicherstellen, dass Benutzer sich während des Übergangs weiterhin bei Exchange ActiveSync anmelden können. Weitere Informationen zur Migration von AD FS zur Passthrough-Authentifizierung finden Sie hier in den Bereitstellungsplänen.

Schritt 3: Testen des Features

Befolgen Sie diese Anweisungen, um zu überprüfen, ob die Passthrough-Authentifizierung ordnungsgemäß aktiviert ist:

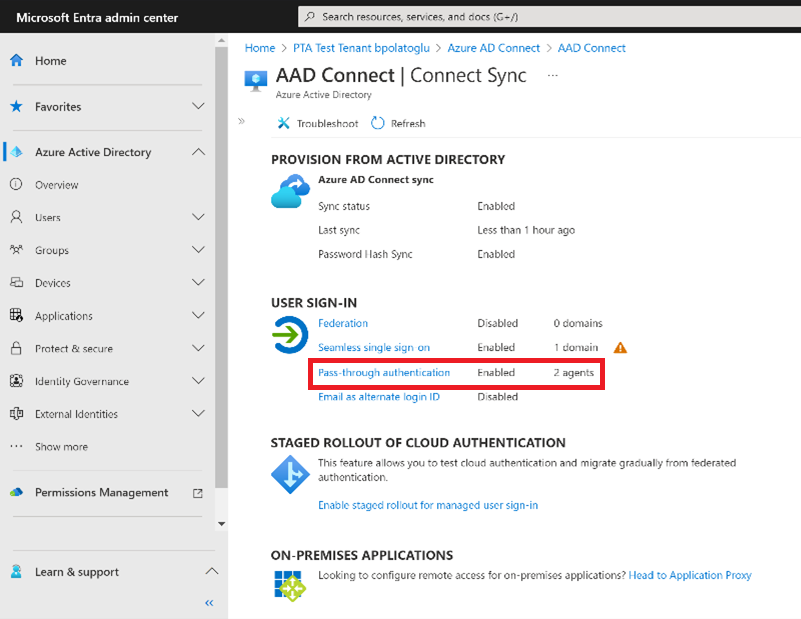

Melden Sie sich mit den Anmeldedaten des Hybrid Identity-Administrators für Ihren Mandanten beim Microsoft Entra Admin Center an.

Wählen Sie Microsoft Entra ID aus.

Wählen Sie Microsoft Entra Connect aus.

Überprüfen Sie, ob das Feature Passthrough-Authentifizierung als aktiviert angezeigt wird.

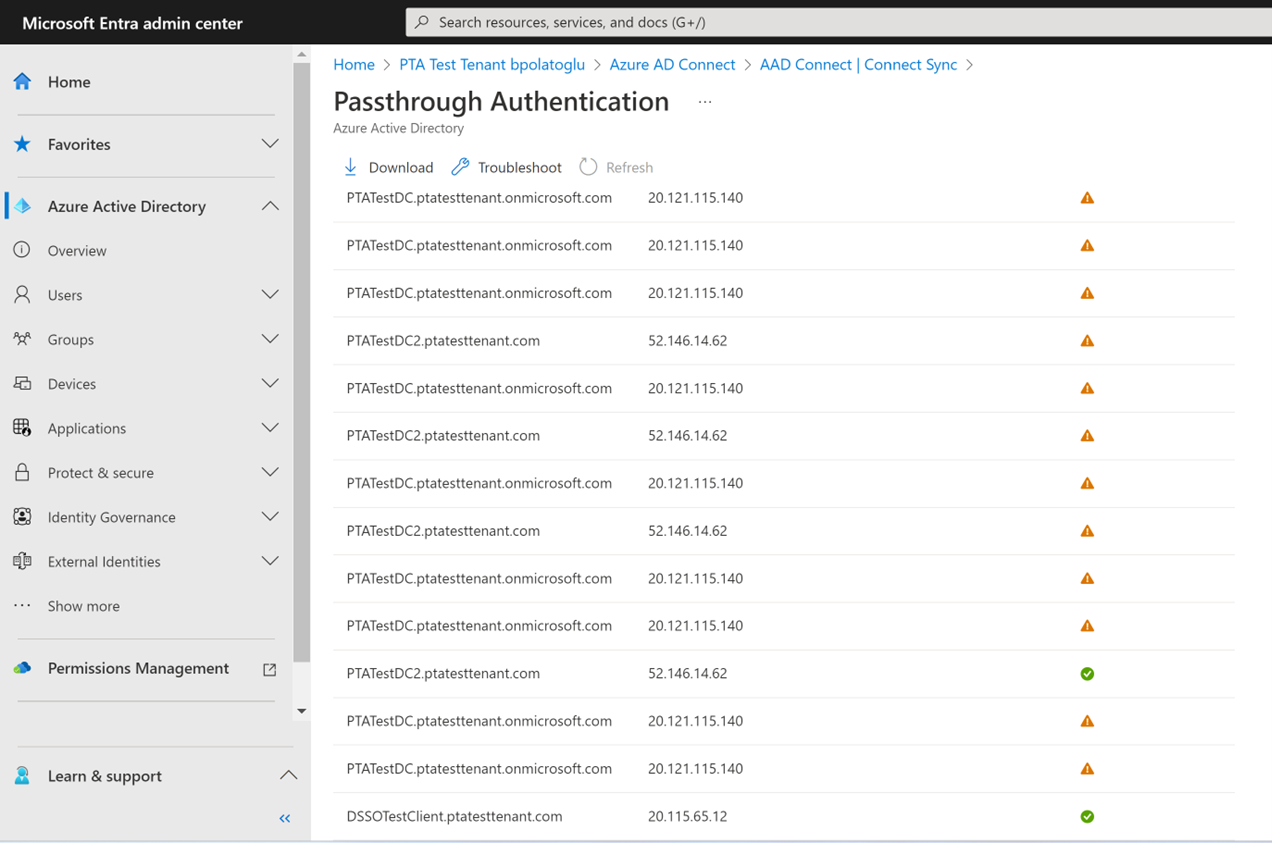

Wählen Sie Passthrough-Authentifizierung aus. Im Bereich Passthrough-Authentifizierung werden die Server aufgelistet, auf denen Ihre Authentifizierungs-Agents installiert sind.

Jetzt können sich Benutzer aus allen verwalteten Domänen Ihres Mandanten mit der Passthrough-Authentifizierung anmelden. Benutzer von Verbunddomänen melden sich aber weiterhin mithilfe der AD FS oder einem anderen Verbundanbieter an, den Sie zuvor konfiguriert haben. Wenn Sie eine Verbunddomäne in eine verwaltete Domäne konvertieren, melden sich alle Benutzer dieser Domäne automatisch mit der Passthrough-Authentifizierung an. Benutzer, die auf die Cloud beschränkt sind, sind von der Passthrough-Authentifizierungsfunktion nicht betroffen.

Schritt 4: Sicherstellen der hohen Verfügbarkeit

Wenn Sie die Bereitstellung der Passthrough-Authentifizierung in einer Produktionsumgebung planen, sollten Sie weitere eigenständige Authentifizierungs-Agents installieren. Installieren Sie Authentifizierungs-Agents auf anderen Servern als dem, auf dem Microsoft Entra Connect ausgeführt wird. Mit dieser Einrichtung erzielen Sie hohe Verfügbarkeit für Anforderungen zur Benutzeranmeldung.

Wichtig

Für Produktionsumgebungen wird empfohlen, dass Sie mindestens drei Authentifizierungs-Agenten auf Ihrem Mandanten ausführen. In einem System können maximal 40 Authentifizierungs-Agenten pro Mandant installiert werden. Eine bewährte Methode ist die Behandlung aller Server, auf denen Authentifizierungs-Agenten ausgeführt werden, als Ebene-0-Systeme (siehe Referenz).

Durch die Installation von mehreren Passthrough-Authentifizierungs-Agents wird zwar Hochverfügbarkeit, jedoch kein deterministischer Lastenausgleich zwischen den Authentifizierungs-Agents sichergestellt. Berücksichtigen Sie beim Ermitteln der Anzahl der für Ihren Mandanten erforderlichen Authentifizierungs-Agents die Spitzenlast und die durchschnittliche Last in Bezug auf die Anmeldeanforderungen, die Sie für Ihren Mandanten erwarten. Als Richtwert gilt, dass ein einzelner Authentifizierungs-Agent auf einem Standardserver mit einer CPU mit vier Kernen und 16 GB RAM pro Sekunde 300 bis 400 Authentifizierungen verarbeiten kann.

Um den Netzwerkverkehr abzuschätzen, verwenden Sie die folgende Anleitung zur Skalierung:

- Jede Anforderung hat eine Nutzlastgröße von (500 + 1.000 * num_of_agents) Bytes, d. h. Daten von Microsoft Entra ID zum Authentifizierungs-Agent. Hier gibt „anz_agents“ die Anzahl der für Ihren Mandanten registrierten Authentifizierungs-Agenten an.

- Jede Antwort hat eine Nutzlastgröße von 1.000 Bytes, d. h. Daten vom Authentifizierungs-Agent zu Microsoft Entra ID.

Bei den meisten Kunden reichen insgesamt drei Authentifizierungs-Agents aus, um hohe Verfügbarkeit und genügend Kapazität bereitzustellen. Es wird empfohlen, die Authentifizierungs-Agenten in der Nähe Ihres Domänen-Controllers zu installieren, um die Anmeldungslatenz zu verbessern.

Befolgen Sie zunächst die folgenden Anweisungen zum Herunterladen der Authentifizierungs-Agent-Software:

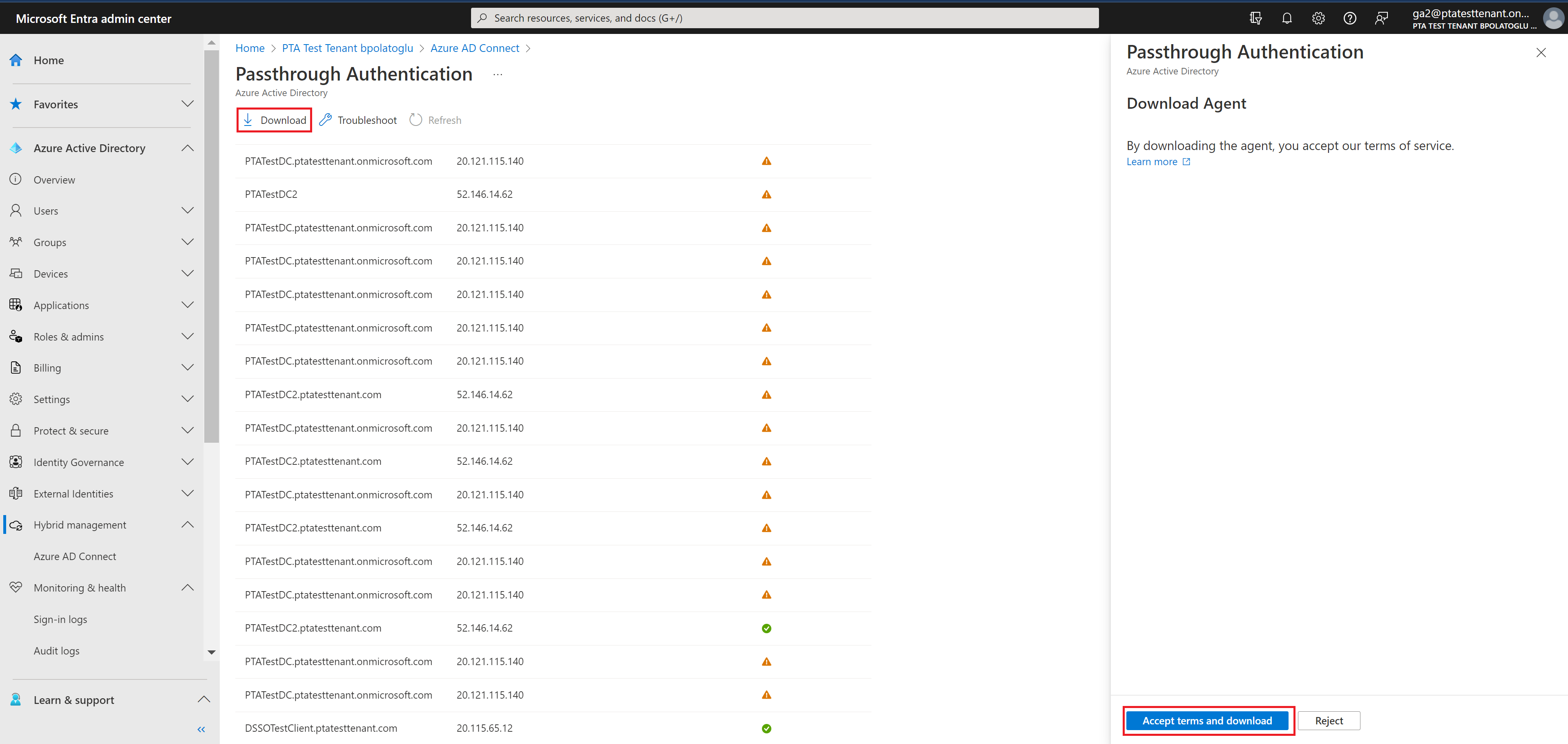

Zum Herunterladen der neuesten Version des Authentifizierungs-Agenten (Version 1.5.193.0 oder höher) melden Sie sich mit den Anmeldedaten des Hybrid Identity-Administrators für Ihren Mandanten beim Microsoft Entra Admin Center an.

Wählen Sie Microsoft Entra ID aus.

Klicken Sie auf Microsoft Entra Connect, Passthrough-Authentifizierung und dann auf Agent herunterladen.

Klicken Sie auf die Schaltfläche Bedingungen akzeptieren und herunterladen.

Hinweis

Sie können die Authentifizierungs-Agent-Software auch direkt herunterladen. Lesen und akzeptieren Sie die Nutzungsbedingungen für den Authentifizierungs-Agent, bevor Sie ihn installieren.

Es gibt zwei Methoden zum Bereitstellen eines eigenständigen Authentifizierungs-Agents:

Die erste Methode ist die interaktive Bereitstellung, bei der einfach die heruntergeladene ausführbare Authentifizierungs-Agent-Datei ausgeführt wird, und Sie bei Aufforderung die Anmeldedaten des Hybrid Identity-Administrators Ihres Mandanten angeben.

Zweitens können Sie auch ein unbeaufsichtigtes Bereitstellungsskript erstellen und ausführen. Dies ist hilfreich, wenn Sie mehrere Authentifizierungs-Agents gleichzeitig bereitstellen oder Authentifizierungs-Agents auf Windows-Servern installieren möchten, auf denen keine Benutzeroberfläche aktiviert ist bzw. auf die Sie nicht mit Remotedesktop zugreifen können. Hier finden Sie die Anweisungen für diesen Ansatz:

- Führen Sie den folgenden Befehl aus, um einen Authentifizierungs-Agent zu installieren:

AADConnectAuthAgentSetup.exe REGISTERCONNECTOR="false" /q. - Sie können den Authentifizierungs-Agent über PowerShell bei unserem Dienst registrieren. Erstellen Sie ein PowerShell-Anmeldeinformationsobjekt (

$cred) mit einem globalen Administratorbenutzernamen und -kennwort für Ihren Mandanten. Führen Sie den folgenden Befehl aus und ersetzen Sie dabei<username>und<password>:

$User = "<username>"

$PlainPassword = '<password>'

$SecurePassword = $PlainPassword | ConvertTo-SecureString -AsPlainText -Force

$cred = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $User, $SecurePassword

- Wechseln Sie zu C:\Programme\Microsoft Azure AD Connect Authentication Agent und führen Sie das folgende Skript unter Verwendung des zuvor erstellten Objekts

$credaus:

RegisterConnector.ps1 -modulePath "C:\Program Files\Microsoft Azure AD Connect Authentication Agent\Modules\" -moduleName "PassthroughAuthPSModule" -Authenticationmode Credentials -Usercredentials $cred -Feature PassthroughAuthentication

Wichtig

Wenn ein Authentifizierungs-Agent auf einem virtuellen Computer installiert ist, können Sie den virtuellen Computer nicht klonen, um einen weiteren Authentifizierungs-Agent einzurichten. Diese Methode wird nicht unterstützt.

Schritt 5: Konfigurieren der Smart Lockout-Funktion

Smart Lockout unterstützt Sie beim Sperren von Angreifern, die versuchen, Benutzerkennwörter zu erraten oder mithilfe von Brute-Force-Methoden in Ihr System einzudringen. Durch Konfigurieren der Smart Lockout-Einstellungen in Microsoft Entra ID und/oder entsprechender Sperrungseinstellungen in einer lokalen Active Directory-Instanz können Angriffe herausgefiltert werden, bevor sie Active Directory erreichen. Lesen Sie diesen Artikel, um mehr darüber zu erfahren, wie Sie die Smart Lockout-Einstellungen für Ihren Mandanten zum Schutz Ihrer Benutzerkonten konfigurieren können.

Nächste Schritte

- Migrieren Ihrer Apps zur Microsoft Entra ID: Ressourcen, mit deren Hilfe Sie den Anwendungszugriff und die Anwendungsauthentifizierung zu Microsoft Entra ID migrieren können.

- Smart Lockout: Erfahren Sie, wie Sie die Smart Lockout-Funktion für Ihren Mandanten zum Schutz von Benutzerkonten konfigurieren.

- Aktuelle Einschränkungen: Hier finden Sie Informationen zu den unterstützten und nicht unterstützten Szenarien für die Passthrough-Authentifizierung.

- Technische Einzelheiten: Hier finden Sie Informationen zur Funktionsweise der Passthrough-Authentifizierung.

- Häufig gestellte Fragen: Finden Sie Antworten auf häufig gestellte Fragen.

- Problembehandlung: Hier finden Sie Informationen zum Beheben von allgemeinen Problemen, die bei der Passthrough-Authentifizierung auftreten können.

- Ausführliche Informationen zur Sicherheit: Hier erhalten Sie technische Informationen zur Passthrough-Authentifizierung.

- Hybride Einbindung in Microsoft Entra: Konfigurieren Sie die Funktion des hybriden Einbindens in Microsoft Entra auf Ihrem Mandanten, um das einmalige Anmelden bei Ihren sämtlichen cloudbasierten und lokalen Ressourcen nutzen zu können.

- Nahtloses SSO mit Microsoft Entra: Hier finden Sie Informationen zu diesem ergänzenden Feature.

- UserVoice: Verwenden Sie das Microsoft Entra-Forum, um neue Features anzufordern.