Nahtloses einmaliges Anmelden in Microsoft Entra: Ausführliche technische Informationen

In diesem Artikel finden Sie technische Details zur Funktionsweise des nahtlosen einmaligen Anmeldens in Microsoft Entra (nahtloses SSO).

Wie funktioniert das nahtlose einmalige Anmelden?

Dieser Abschnitt enthält drei Teile:

- Die Einrichtung des nahtlosen einmaligen Anmeldens

- Funktionsweise einer Anmeldungstransaktion eines einzelnen Benutzers in einem Webbrowser mit dem nahtlosen einmaligen Anmelden

- Funktionsweise einer Anmeldungstransaktion eines einzelnen Benutzers auf einem nativen Client mit dem nahtlosen einmaligen Anmelden

Wie funktioniert die Einrichtung?

Das nahtlose einmalige Anmelden wird mithilfe von Microsoft Entra Connect wie hier gezeigt aktiviert. Während der Aktivierung des Features laufen die folgenden Schritte ab:

- In jeder AD-Gesamtstruktur, die Sie (mithilfe von Microsoft Entra Connect) mit Microsoft Entra ID synchronisieren, wird in Ihrem lokalen Active Directory (AD) ein Computerkonto (

AZUREADSSOACC) erstellt. - Darüber hinaus werden eine Reihe von Kerberos-Dienstprinzipalnamen (SPNs) erstellt, die während des Microsoft Entra-Anmeldevorgangs verwendet werden.

- Der Kerberos-Entschlüsselungsschlüssel des Computerkontos wird sicher für Microsoft Entra ID freigegeben. Wenn mehrere AD-Gesamtstrukturen vorhanden sind, muss jedes Computerkonto seinen eigenen Kerberos-Entschlüsselungsschlüssel haben.

Wichtig

Das Computerkonto AZUREADSSOACC muss aus Sicherheitsgründen stark geschützt werden. Nur Domänen-Admins sollten das Computerkonto verwalten können. Stellen Sie sicher, dass Kerberos-Delegierung für das Computerkonto deaktiviert ist und dass kein anderes Konto in Active Directory über Delegierungsberechtigungen für das AZUREADSSOACC-Computerkonto verfügt. Speichern Sie das Computerkonto in einer Organisationseinheit, in der es vor versehentlichem Löschen geschützt ist und auf die nur Domänenadministratoren zugreifen können. Der Kerberos-Entschlüsselungsschlüssel für das Computerkonto sollte ebenfalls vertraulich behandelt werden. Es wird dringend empfohlen, den Rollover des Kerberos-Entschlüsselungsschlüssels für das Computerkonto AZUREADSSOACC mindestens alle 30 Tage durchzuführen.

Wichtig

Nahtloses einmaliges Anmelden unterstützt die Verschlüsselungstypen AES256_HMAC_SHA1, AES128_HMAC_SHA1 und RC4_HMAC_MD5 für Kerberos. Um die Sicherheit zu erhöhen, wird empfohlen, den Verschlüsselungstyp für das Konto AzureADSSOAcc$ auf AES256_HMAC_SHA1 oder einen der AES-Typen und nicht auf RC4 festzulegen. Der Verschlüsselungstyp wird im Attribut msDS-SupportedEncryptionTypes des Kontos in Ihrer Active Directory-Instanz gespeichert. Wenn der Verschlüsselungstyp des Kontos AzureADSSOAcc$ auf RC4_HMAC_MD5 festgelegt ist und Sie ihn in einen der AES-Verschlüsselungstypen ändern möchten, stellen Sie sicher, dass Sie zuerst einen Rollover für den Kerberos-Entschlüsselungsschlüssel des Kontos AzureADSSOAcc$ (wie im FAQ-Dokument unter der relevanten Frage erläutert) ausführen, weil andernfalls kein nahtloses einmaliges Anmelden erfolgt.

Sobald die Einrichtung abgeschlossen ist, funktioniert Seamless SSO wie jede andere Anmeldung, bei der die integrierte Windows-Authentifizierung (IWA) verwendet wird.

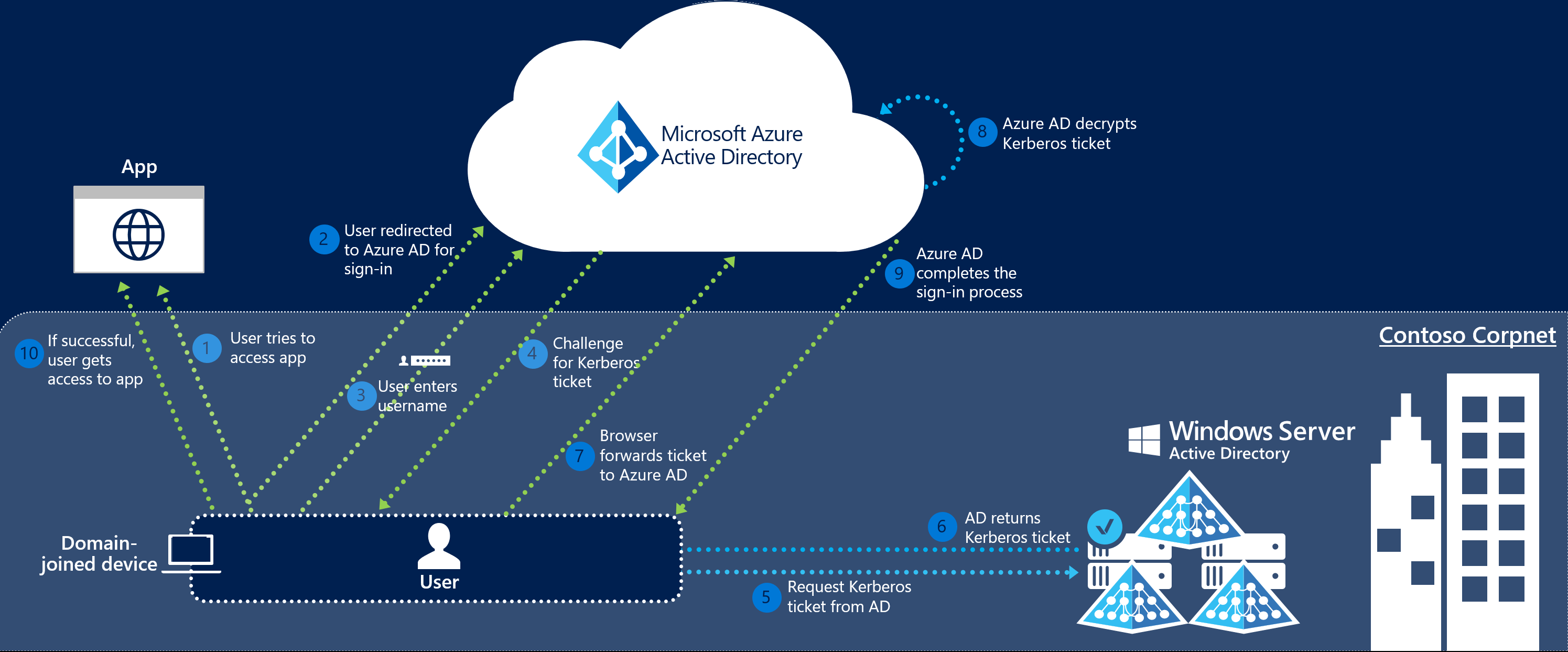

Wie funktioniert die Anmeldung in einem Webbrowser mit dem nahtlosen einmaligen Anmelden?

Anmeldungsablauf in einem Webbrowser:

Der Benutzer versucht, auf einem in eine Domäne eingebundenen unternehmenseigenen Gerät innerhalb Ihres Netzwerks auf eine Webanwendung zuzugreifen (etwa auf Outlook Web App: https://outlook.office365.com/owa/).

Wenn der Benutzer nicht bereits angemeldet ist, wird er zur Microsoft Entra-Anmeldeseite umgeleitet.

Der Benutzer gibt auf der Microsoft Entra-Anmeldeseite seinen Benutzernamen ein.

Hinweis

Für bestimmte Anwendungen werden die Schritte 2 und 3 übersprungen.

Wenn JavaScript im Hintergrund verwendet wird, fordert Microsoft Entra ID den Browser über eine Antwort vom Typ „401 – Nicht autorisiert“ auf, ein Kerberos-Ticket bereitzustellen.

Der Browser fordert wiederum ein Ticket von Active Directory für das

AZUREADSSOACC-Computerkonto an (das Microsoft Entra ID darstellt).Active Directory sucht das Computerkonto und gibt ein Kerberos-Ticket an den Browser zurück, das mit dem Geheimnis des Computerkontos verschlüsselt ist.

Der Browser leitet das von Active Directory abgerufene Kerberos-Ticket an Microsoft Entra ID weiter.

Microsoft Entra ID entschlüsselt das Kerberos-Ticket, das die Identität des auf dem unternehmenseigenen Gerät angemeldeten Benutzers enthält, mithilfe des zuvor freigegebenen Schlüssels.

Nach der Auswertung gibt Microsoft Entra ID entweder ein Token an die Anwendung zurück oder fordert den Benutzer zum Durchführen zusätzlicher Nachweise auf, z. B. per Multi-Faktor-Authentifizierung.

Wenn die Anmeldung erfolgreich ist, kann der Benutzer auf die Anwendung zugreifen.

Das folgende Diagramm veranschaulicht die dafür notwendigen Schritte und Komponenten.

Das nahtlose einmalige Anmelden ist ein opportunistisches Feature, d.h., wenn ein Fehler auftritt, wird auf die reguläre Benutzeranmeldung zurückgegriffen – die Benutzer müssen für die Anmeldung also ihr Kennwort eingeben.

Wie funktioniert die Anmeldung auf einem nativen Client mit dem nahtlosen einmaligen Anmelden?

Anmeldungsablauf auf einem nativen Client:

- Der Benutzer versucht auf einem in eine Domäne eingebundenen unternehmenseigenen Gerät innerhalb Ihres Netzwerks auf eine native Anwendung zuzugreifen (z.B. auf den Outlook-Client).

- Wenn der Benutzer noch nicht angemeldet ist, ruft die native Anwendung den Benutzernamen des Benutzers aus der Windows-Sitzung des Geräts ab.

- Die App sendet den Benutzernamen an Microsoft Entra ID und ruft den WS-Trust-MEX-Endpunkt Ihres Mandanten ab. Dieser WS-Trust-Endpunkt wird ausschließlich von der Funktion zur nahtlosen einmaligen Anmeldung verwendet und ist keine allgemeine Implementierung des WS-Trust-Protokolls in Microsoft Entra ID.

- Anschließend fragt die App den WS-Trust-MEX-Endpunkt ab, um festzustellen, ob der integrierte Authentifizierungsendpunkt verfügbar ist. Der integrierte Authentifizierungsendpunkt wird ausschließlich von der Funktion zur nahtlosen einmaligen Anmeldung verwendet.

- Wenn Schritt 4 erfolgreich ist, wird eine Kerberos-Aufforderung ausgegeben.

- Wenn die App das Kerberos-Ticket abrufen kann, wird es bis zum integrierten Authentifizierungsendpunkt von Microsoft Entra weitergeleitet.

- Microsoft Entra ID entschlüsselt das Kerberos-Ticket und überprüft es.

- Microsoft Entra ID meldet den Benutzer an und gibt ein SAML-Token für die App aus.

- Die App übermittelt das SAML-Token dann an den OAuth2-Tokenendpunkt von Microsoft Entra.

- Microsoft Entra ID überprüft das SAML-Token und gibt ein Zugriffstoken an die App sowie ein Aktualisierungstoken für die angegebene Ressource und ein ID-Token aus.

- Der Benutzer erhält Zugriff auf die Ressource der App.

Das folgende Diagramm veranschaulicht die dafür notwendigen Schritte und Komponenten.

Nächste Schritte

- Schnellstart: Starten Sie das nahtlose einmalige Anmelden in Microsoft Entra.

- Häufig gestellte Fragen: Antworten auf häufig gestellte Fragen

- Problembehandlung – Beheben von häufig auftretenden Problemen mit diesem Feature

- UserVoice: Verfassen neuer Feature-Anforderungen