Was sind Microsoft Entra-Anmeldeprotokolle?

Microsoft Entra protokolliert alle Anmeldungen bei einem Microsoft Entra-Mandanten, einschließlich Ihrer internen Apps und Ressourcen. Als IT-Administrator müssen Sie wissen, was die Werte in einem Anmeldeprotokoll bedeuten, damit Sie die Protokollwerte richtig interpretieren können.

Die Überprüfung von Anmeldefehlern und -mustern bietet wertvolle Erkenntnisse darüber, wie Ihre Benutzer auf Anwendungen und Dienste zugreifen. Die von Microsoft Entra ID bereitgestellten Anmeldeprotokolle sind leistungsstarke Aktivitätsprotokolle, die von Ihnen analysiert werden können. In diesem Artikel werden mehrere wichtige Aspekte der Anmeldeprotokolle beschrieben.

Es gibt noch zwei weitere Aktivitätsprotokolle, mit denen Sie die Integrität Ihres Mandanten überwachen können:

- Überwachung: Informationen zu Änderungen, die auf Ihren Mandanten angewendet wurden, z. B. Benutzer- und Gruppenverwaltung oder Updates, die auf die Ressourcen Ihres Mandanten angewendet wurden.

- Bereitstellung: Von einem Bereitstellungsdienst ausgeführte Aktivitäten, z. B. die Erstellung einer Gruppe in ServiceNow oder der Import eines Benutzers aus Workday.

Lizenz- und Rollenanforderungen

Die erforderlichen Rollen und Lizenzen können je nach Bericht variieren. Für den Zugriff auf Überwachungs- und Integritätsdaten in Microsoft Graph sind separate Berechtigungen erforderlich. Es wird jedoch empfohlen, gemäß dem Zero Trust-Leitfaden eine Rolle mit den geringsten Berechtigungen zu verwenden. Eine vollständige Liste der Rollen finden Sie unter Rolle mit den geringsten Privilegien nach Aufgabe.

| Protokoll/Bericht | Rollen | Lizenzen |

|---|---|---|

| Überwachungsprotokolle | Berichtleseberechtigter Sicherheitsleseberechtigter Sicherheitsadministrator |

Alle Editionen von Microsoft Entra ID |

| Anmeldeprotokolle | Berichtleseberechtigter Sicherheitsleseberechtigter Sicherheitsadministrator |

Alle Editionen von Microsoft Entra ID |

| Bereitstellungsprotokolle | Berichtleseberechtigter Sicherheitsleseberechtigter Anwendungsadministrator Cloud-App-Administrator*in |

Microsoft Entra ID P1 oder P2 |

| Überwachungsprotokolle für benutzerdefinierte Sicherheitsattribute* | Attributprotokolladministrator Attributprotokollleser |

Alle Editionen von Microsoft Entra ID |

| Integrität | Berichtleseberechtigter Sicherheitsleseberechtigter Helpdeskadministrator |

Microsoft Entra ID P1 oder P2 |

| Microsoft Entra ID Protection** | Sicherheitsadministrator Sicherheitsoperator Sicherheitsleseberechtigter Globaler Leser |

Microsoft Entra ID Free Microsoft 365 Apps Microsoft Entra ID P1 oder P2 |

| Microsoft Graph-Aktivitätsprotokolle | Sicherheitsadministrator Berechtigungen für den Zugriff auf Daten im entsprechenden Protokollziel |

Microsoft Entra ID P1 oder P2 |

| Nutzung und Erkenntnisse | Berichtleseberechtigter Sicherheitsleseberechtigter Sicherheitsadministrator |

Microsoft Entra ID P1 oder P2 |

*Das Anzeigen der benutzerdefinierten Sicherheitsattribute in den Überwachungsprotokollen oder das Erstellen von Diagnoseeinstellungen für benutzerdefinierte Sicherheitsattribute erfordert eine der Attributprotokollrollen. Außerdem benötigen Sie die entsprechende Rolle, um die Standardüberwachungsprotokolle anzuzeigen.

**Die Zugriffsebene und die Funktionen für Microsoft Entra ID Protection variieren je nach Rolle und Lizenz. Weitere Informationen finden Sie in den Lizenzanforderungen für ID Protection.

Wozu können Sie Anmeldeprotokolle nutzen?

Sie können anhand der Anmeldeprotokolle Fragen beantworten, z. B.:

- Wie viele Benutzer*innen meldeten sich in dieser Woche bei einer bestimmten Anwendung an?

- Wie viele Anmeldeversuche schlugen in den letzten 24 Stunden fehl?

- Melden sich Benutzer*innen über bestimmte Browser oder Betriebssysteme an?

- Auf welche meiner Azure-Ressourcen wurde von verwalteten Identitäten und Dienstprinzipalen zugegriffen?

Sie können auch die Aktivität beschreiben, die einer Anmeldeanforderung zugeordnet ist, indem Sie die folgenden Details angeben:

- Wer: die Identität (Benutzer*in), die die Anmeldung ausführt.

- Wie: Der Client (Anwendung), der für die Anmeldung verwendet wird.

- Was: das Ziel (Ressource), auf das von der Identität zugegriffen wird.

Wie erfolgt der Zugriff auf die Anmeldeprotokolle?

Je nach Ihren Anforderungen gibt es mehrere Möglichkeiten, auf die Protokolle zuzugreifen. Weitere Informationen finden Sie unter Zugreifen auf Aktivitätsprotokolle.

So zeigen Sie die Anmeldeprotokolle im Microsoft Entra Admin Center an:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Berichtleseberechtigter an.

- Browsen Sie zu Identität>Überwachung und Integrität>Anmeldeprotokolle.

Um die Anmeldeprotokolle im Microsoft Entra Admin Center effektiver zu verwenden, passen Sie die Filter so an, dass nur eine bestimmte Gruppe von Protokollen angezeigt wird. Weitere Informationen finden Sie unter Filter-Anmeldeprotokolle.

Welche Typen von Anmeldeprotokollen gibt es?

In der Vorschauversion der Anmeldeprotokolle gibt es vier Typen von Protokollen:

- Interaktive Benutzeranmeldungen

- Nicht interaktive Benutzeranmeldungen

- Dienstprinzipalanmeldungen

- Anmeldungen verwalteter Identitäten

Die klassischen Anmeldeprotokolle enthalten nur interaktive Benutzeranmeldungen.

Hinweis

Einträge in den Anmeldeprotokollen werden vom System generiert und können nicht geändert oder gelöscht werden.

Von anderen Diensten verwendete Anmeldedaten

Anmeldedaten werden von mehreren Diensten in Azure und Microsoft Entra beispielsweise verwendet, um Risikoanmeldungen zu überwachen und Erkenntnisse zur Anwendungsnutzung bereitzustellen.

Microsoft Entra ID Protection

Anmeldeprotokolldaten im Zusammenhang mit Risikoanmeldungen können in der Übersicht von Microsoft Entra ID Protection visualisiert werden. Die Übersicht umfasst die folgenden Daten:

- Riskante Benutzer

- Anmeldungen von Risikobenutzern

- Gefährdete Workload Identities

Weitere Informationen zu Microsoft Entra ID Protection-Tools finden Sie unter Übersicht der Microsoft Entra ID Protection.

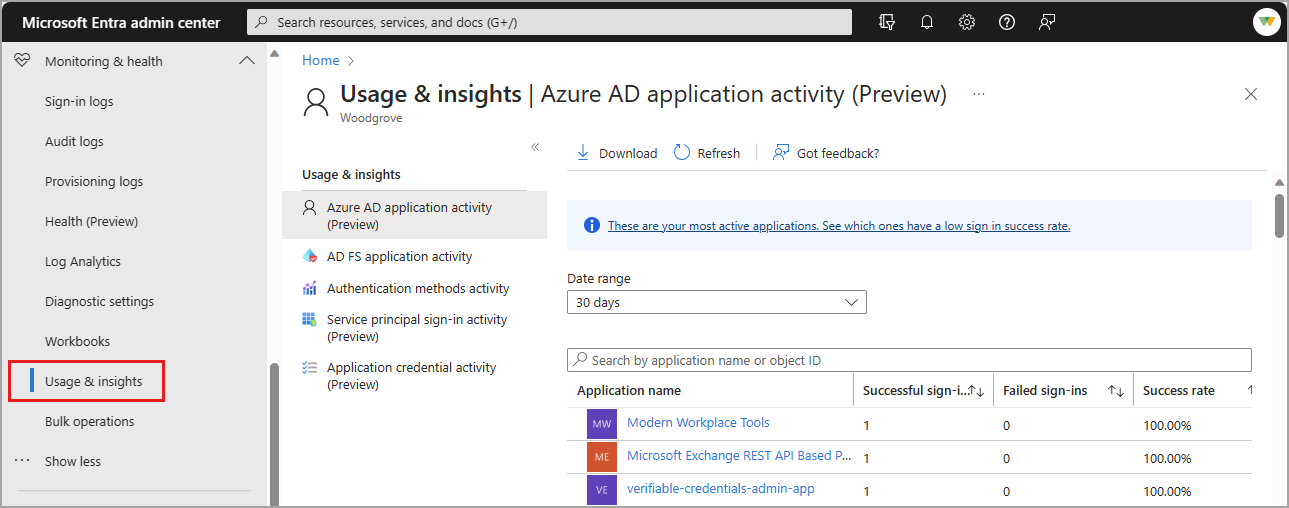

Nutzung von und Erkenntnisse in Microsoft Entra

Zum Anzeigen anwendungsspezifischer Anmeldedaten navigieren Sie zu Microsoft Entra-ID>Überwachung und Integrität>Verbrauch und Erkenntnisse. Diese Berichte bieten einen genaueren Einblick in Anmeldedaten für Microsoft Entra-Anwendungsaktivitäten und AD FS-Anwendungsaktivitäten. Weitere Informationen finden Sie unter Microsoft Entra-Verbrauch und Erkenntnisse.

Unter Verbrauch und Erkenntnissse sind mehrere Berichte verfügbar. Einige dieser Berichte sind in der Vorschauversion.

- Microsoft Entra-Anwendungsaktivität (Vorschau)

- AD FS-Anwendungsaktivität

- Aktivität für Authentifizierungsmethoden

- Dienstprinzipal-Anmeldeaktivität

- Aktivität für Anwendungsanmeldeinformationen

Microsoft 365-Aktivitätsprotokolle

Sie können Microsoft 365-Aktivitätsprotokolle im Microsoft 365 Admin Center anzeigen. Microsoft 365- und Microsoft Entra-Aktivitätsprotokolle nutzen eine erhebliche Anzahl von Verzeichnisressourcen gemeinsam. Nur das Microsoft 365 Admin Center bietet eine vollständige Übersicht über die Microsoft 365-Aktivitätsprotokolle.

Mithilfe der Office 365-Verwaltungs-APIs können Sie programmgesteuert auf die Microsoft 365-Aktivitätsprotokolle zugreifen.