Arbeitsmappe für die Identity Protection-Risikoanalyse

Microsoft Entra ID Protection erkennt, bereinigt und verhindert kompromittierte Identitäten. Als IT-Administrator möchten Sie die Risikotrends in Ihrem Unternehmen und die Möglichkeiten für eine bessere Richtlinienkonfiguration verstehen. Mithilfe der Arbeitsmappe für die Identity Protection-Risikoanalyse können Sie häufige Fragen zu Ihrer Identity Protection-Implementierung beantworten.

Dieser Artikel enthält eine Übersicht über die Arbeitsmappe Identity Protection-Risikoanalyse.

Voraussetzungen

Um Azure Workbooks für Microsoft Entra ID zu verwenden, benötigen Sie Folgendes:

- Ein Microsoft Entra-Mandant mit einer Premium P1-Lizenz

- Log Analytics-Arbeitsbereich und Zugriff auf diesen Arbeitsbereich

- Die geeigneten Rollen für Azure Monitor und Microsoft Entra ID

Log Analytics-Arbeitsbereich

Sie müssen einen Log Analytics-Arbeitsbereich erstellen, bevor Sie Microsoft Entra-Arbeitsmappen verwenden können. Mehrere Faktoren bestimmen den Zugriff auf Log Analytics-Arbeitsbereiche. Sie benötigen die richtigen Rollen für den Arbeitsbereich und die Ressourcen, die die Daten senden.

Weitere Informationen finden Sie unter Verwalten des Zugriffs auf Log Analytics-Arbeitsbereiche.

Azure Monitor-Rollen

Azure Monitor bietet zwei integrierte Rollen zum Anzeigen von Überwachungsdaten und zum Bearbeiten von Überwachungseinstellungen. Die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) von Azure bietet außerdem zwei integrierte Log Analytics-Rollen, die ähnlichen Zugriff gewähren.

Anzeigen:

- Überwachungsleser

- Log Analytics-Leser

Anzeigen und Ändern von Einstellungen:

- Überwachungsmitwirkender

- Log Analytics-Mitwirkender

Microsoft Entra-Rollen

Mit dem schreibgeschützten Zugriff können Sie Microsoft Entra ID-Protokolldaten in einer Arbeitsmappe anzeigen, Daten aus Log Analytics abfragen oder Protokolle im Microsoft Entra Admin Center lesen. Der Updatezugriff bietet die Möglichkeit, Diagnoseeinstellungen zu erstellen und zu bearbeiten, um Microsoft Entra-Daten an einen Log Analytics-Arbeitsbereich zu senden.

Read (Lesen):

- Berichtleseberechtigter

- Sicherheitsleseberechtigter

- Globaler Leser

Update (Aktualisieren):

- Sicherheitsadministrator

Weitere Informationen zu in Microsoft Entra integrierten Rollen finden Sie unter integrierte Rollen in Microsoft Entra.

Weitere Informationen zu den RBAC-Rollen für Log Analytics finden Sie unter Integrierte Azure-Rollen.

Beschreibung

Als IT-Administrator müssen Sie die Trends in Bezug auf Identitätsrisiken und die Lücken in der Umsetzung Ihrer Richtlinien kennen, um sicherzustellen, dass Sie Ihr Unternehmen bestmöglich vor der Kompromittierung von Identitäten schützen. Die Arbeitsmappe für die Identity Protection-Risikoanalyse unterstützt Sie bei der Analyse des Risikostatus in Ihrem Unternehmen.

Diese Arbeitsmappe bietet folgende Möglichkeiten:

- Anzeige von weltweit erkannten Risiken

- Ermöglicht es, Trends in Echtzeit im Vergleich zu Offline-Risikoerkennungen zu verstehen

- Gibt Aufschluss darüber, wie effizient Sie auf Risikobenutzer reagieren

So greifen Sie auf die Arbeitsmappe zu

Melden Sie sich mit einer geeigneten Kombination von Rollen beim Microsoft Entra Admin Center an.

Browsen Sie zu Identität>Überwachung und Integrität>Workbooks.

Wählen Sie im Bereich Nutzung die Arbeitsmappe Identity Protection-Risikoanalyse.

Arbeitsmappenabschnitte

Diese Arbeitsmappe umfasst fünf Abschnitte:

- Wärmebild der Risikoerkennungen

- Vergleich der Offline- und Echtzeitrisikoerkennungen

- Trends bei der Risikoerkennung

- Riskante Benutzer

- Zusammenfassung

Filter

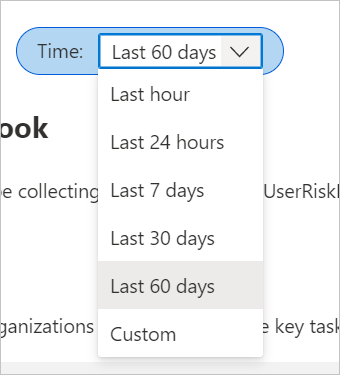

Diese Arbeitsmappe unterstützt das Festlegen eines Zeitbereichsfilters.

In den Abschnitten für Risikoerkennungstrends und Risikobenutzer stehen weitere Filter zur Verfügung.

Trends bei der Risikoerkennung

- Typ der Erkennungszeit (Echtzeit oder Offline)

- Risikostufe („Niedrig“, „Mittel“, „Hoch“, „Keine“)

Risikobenutzer:

- Risikodetails (Gründe für die Änderung der Risikostufe eines Benutzers)

- Risikostufe („Niedrig“, „Mittel“, „Hoch“, „Keine“)

Bewährte Methoden

Aktivieren von Richtlinien für Risikoanmeldungen: Zur Anforderung der Multi-Faktor-Authentifizierung (MFA) bei einem mittleren oder höheren Risiko. Durch das Aktivieren der Richtlinie wird der Anteil der aktiven Echtzeit-Risikoerkennungen reduziert, da legitime Benutzer die Risikoerkennungen mithilfe von MFA selbst auflösen können.

Aktivieren einer Richtlinie für Risikobenutzer: Ermöglicht es Benutzern, ihre Konten bei scheinbar hohem Risiko sicher zu bereinigen. Durch das Aktivieren der Richtlinie wird die Anzahl der aktiven gefährdeten Benutzer in Ihrer Organisation verringert, weil die Anmeldeinformationen des Benutzers in einen sicheren Zustand zurückversetzt werden.

Weitere Informationen zu Identity Protection finden Sie unter Was ist Identity Protection?.

Weitere Informationen zu Microsoft Entra-Arbeitsmappen finden Sie unter Verwendung der Microsoft Entra-Arbeitsmappen.