Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Die Daten, auf die Sie in einem Log Analytics-Arbeitsbereich zugreifen können, werden durch folgende Faktoren bestimmt:

- Die Einstellungen für den Arbeitsbereich selbst.

- Ihre Zugriffsberechtigungen für Ressourcen, die Daten an den Arbeitsbereich senden

- Die Methode, die für den Zugriff auf den Arbeitsbereich verwendet wird.

In diesem Artikel wird beschrieben, wie Sie den Zugriff auf Daten in einem Log Analytics-Arbeitsbereich verwalten.

Überblick

In der folgenden Tabelle werden die Faktoren beschrieben, die bestimmen, auf welche Daten Sie zugreifen können. Die einzelnen Faktoren werden in den nachfolgenden Abschnitten jeweils ausführlicher beschrieben.

| Faktor | BESCHREIBUNG |

|---|---|

| Zugriffsmodus | Methode, die für den Zugriff auf den Arbeitsbereich verwendet wird. Definiert den Bereich der verfügbaren Daten und den Zugriffssteuerungsmodus, der angewendet wird. |

| Zugriffssteuerungsmodus | Eine Einstellung für den Arbeitsbereich, die definiert, ob Berechtigungen auf der Arbeitsbereich- oder Ressourcenebene angewendet werden. |

| Was ist die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) für Azure-Ressourcen? | Berechtigungen, die auf einzelne Benutzer oder Gruppen von Benutzern für den Arbeitsbereich oder die Ressource angewendet werden, der bzw. die Daten an den Arbeitsbereich sendet. Definiert, auf welche Daten Sie zugreifen können. |

| Granular RBAC | Optionale Berechtigungen, die den Zugriff auf Tabellen- und Zeilenebene basierend auf Bedingungen definieren. Gilt für alle Zugriffsmodi, sollte jedoch nur mit dem Zugriffssteuerungsmodus des Arbeitsbereichs verwendet werden. |

| Azure RBAC auf Tabellenebene | Optionale Berechtigungen, die bestimmte Datentypen im Arbeitsbereich definieren, auf die Sie zugreifen können. Gilt für alle Zugriffsmodi oder Zugriffssteuerungsmodi. |

Zugriffsmodus

Der Zugriffsmodus bezieht sich darauf, wie Sie auf einen Log Analytics-Arbeitsbereich zugreifen, und definiert die Daten, auf die Sie im Rahmen der aktuellen Sitzung zugreifen können. Der Modus wird anhand des Bereichs bestimmt, den Sie in Log Analytics auswählen.

Es gibt zwei Zugriffsmodi:

Arbeitsbereichskontext: Sie können alle Protokolle in dem Arbeitsbereich anzeigen, für den Sie eine Berechtigung besitzen. Abfragen in diesem Modus beziehen sich auf alle Daten in Tabellen, auf die Sie im Arbeitsbereich Zugriff haben. Dieser Zugriffsmodus wird verwendet, wenn auf Protokolle mit dem Arbeitsbereich als Bereich zugegriffen wird, z. B. wenn Sie Protokolle im Menü Azure Monitor im Azure-Portal auswählen.

Ressourcenkontext: Wenn Sie auf den Arbeitsbereich für eine bestimmte Ressource, eine Ressourcengruppe oder ein Abonnement zugreifen (etwa, wenn Sie Protokolle aus einem Ressourcenmenü im Azure-Portal auswählen), können Sie Protokolle nur für diese Ressource in allen Tabellen anzeigen, auf die Sie Zugriff besitzen. Abfragen in diesem Modus beziehen sich auf nur Daten, die dieser Ressource zugeordnet sind. Dieser Modus ermöglicht außerdem eine differenzierte rollenbasierte Zugriffssteuerung (RBAC) in Azure. Arbeitsbereiche verwenden ein Ressourcenkontext-Protokollmodell, in dem jeder von einer Azure-Ressource ausgegebene Protokolldatensatz automatisch dieser Ressource zugeordnet wird.

Datensätze sind nur in Ressourcenkontextabfragen verfügbar, wenn sie der relevanten Ressource zugeordnet sind. Um diese Zuordnung zu überprüfen, führen Sie eine Abfrage aus, und überprüfen Sie, ob die _ResourceId-Spalte aufgefüllt ist.

Es gibt bekannte Einschränkungen für folgende Ressourcen:

- Computer außerhalb von Azure: Werden nur über Azure Arc für Server für den Ressourcenkontext unterstützt.

- Application Insights: Wird nur bei Verwendung einer arbeitsbereichsbasierten Application Insights-Ressource für den Ressourcenkontext unterstützt.

- Azure Service Fabric

Vergleichen von Zugriffsmodi

Die Zugriffsmodi werden in der folgenden Tabelle zusammengefasst:

| Problem | Arbeitsbereichskontext | Ressourcenkontext |

|---|---|---|

| Für wen ist das jeweilige Modell vorgesehen? | Zentraladministration. Administratoren, die die Datensammlung konfigurieren müssen, und Benutzer, die Zugriff auf eine Vielzahl von Ressourcen benötigen. Zurzeit auch erforderlich für Benutzer, die Zugriff auf Protokolle für Ressourcen außerhalb von Azure benötigen. |

Anwendungsteams. Administratoren von Azure-Ressourcen, die überwacht werden. Ermöglicht es ihnen, sich auf ihre Ressource zu konzentrieren, ohne filtern zu müssen. |

| Was ist für einen Benutzer erforderlich, um Protokolle anzuzeigen? | Berechtigungen für den Arbeitsbereich. Informationen finden Sie unter „Arbeitsbereichsberechtigungen“ im Abschnitt Zugriffsverwaltung mithilfe von Arbeitsbereichsberechtigungen. |

Lesezugriff auf die Ressource. Informationen finden Sie unter „Ressourcenberechtigungen“ im Abschnitt Zugriffsverwaltung mithilfe von Azure-Berechtigungen. Berechtigungen können von der Ressourcengruppe oder vom Abonnement geerbt oder direkt der Ressource zugewiesen werden. Die Berechtigung für die Protokolle für die Ressource wird automatisch zugewiesen. Der Benutzer benötigt keinen Zugriff auf den Arbeitsbereich. |

| Welchen Geltungsbereich haben Berechtigungen? | Den Arbeitsbereich. Benutzer mit Zugriff auf den Arbeitsbereich können alle Protokolle in diesem Arbeitsbereich aus Tabellen abfragen, für die sie über Berechtigungen verfügen. Weitere Informationen finden Sie unter Festlegen des Lesezugriffs auf Tabellenebene. |

Die Azure-Ressource. Der Benutzer kann Protokolle für bestimmte Ressourcen, Ressourcengruppen oder Abonnements, auf die er Zugriff hat, in einem beliebigen Arbeitsbereich abfragen, aber keine Protokolle für andere Ressourcen. |

| Wie kann ein Benutzer auf Protokolle zugreifen? | Wählen Sie im Menü Azure Monitor die Option Protokolle aus. Wählen Sie Protokolle unter Log Analytics-Arbeitsbereiche aus. Aus Monitor-Arbeitsmappen von Azure, wenn der Log Analytics-Arbeitsbereich als Ressourcentyp ausgewählt ist. |

Wählen Sie Protokolle im Menü für die Azure-Ressource aus. Benutzer haben Zugriff auf Daten für diese Ressource. Wählen Sie im Menü Azure Monitor die Option Protokolle aus. Benutzer können auf Daten für alle Ressourcen zugreifen, auf die sie Zugriff haben. Wählen Sie Protokolle aus Log Analytics-Arbeitsbereichen aus, wenn Benutzer Zugriff auf den Arbeitsbereich haben. Aus Azure Monitor-Arbeitsmappen, wenn die Ressource als Ressourcentyp ausgewählt wird. |

Zugriffssteuerungsmodus

Der Zugriffssteuerungsmodus ist eine Einstellung für jeden Arbeitsbereich, die definiert, wie Berechtigungen für den Arbeitsbereich bestimmt werden.

Arbeitsbereichsberechtigungen erforderlich: Dieser Steuerungsmodus ermöglicht keine differenzierte rollenbasierte Zugriffssteuerung (RBAC) in Azure. Damit ein Benutzer auf den Arbeitsbereich zugreifen kann, müssen ihm Berechtigungen für den Arbeitsbereich oder für bestimmte Tabellen gewährt werden.

Wenn ein Benutzer im Arbeitsbereichskontextmodus auf den Arbeitsbereich zugreift, hat er Zugriff auf alle Daten in allen Tabellen, für die ihm Zugriff gewährt wurde. Wenn ein Benutzer im Ressourcenkontextmodus auf den Arbeitsbereich zugreift, hat er nur Zugriff auf Daten für diese Ressource in Tabellen, für die ihm Zugriff gewährt wurde.

Dies ist die Standardeinstellung für alle Arbeitsbereiche, die vor März 2019 erstellt wurden.

Ressourcen- oder Arbeitsbereichsberechtigungen verwenden: Dieser Steuerungsmodus ermöglicht eine differenzierte rollenbasierte Zugriffssteuerung (RBAC) in Azure. Benutzern kann nur Zugriff auf Daten gewährt werden, die den Ressourcen zugeordnet sind, die aufgrund der Zuweisung der Azure-Berechtigung

readvon den Benutzern angezeigt werden können.Wenn ein Benutzer im Arbeitsbereichskontextmodus auf den Arbeitsbereich zugreift, gelten Arbeitsbereichsberechtigungen. Wenn ein Benutzer im Ressourcenkontextmodus auf den Arbeitsbereich zugreift, werden nur die Ressourcenberechtigungen überprüft. Die Arbeitsbereichsberechtigungen werden ignoriert. Aktivieren Sie Azure RBAC für einen Benutzer, indem Sie ihn aus den Arbeitsbereichsberechtigungen entfernen und zulassen, dass seine Ressourcenberechtigungen erkannt werden.

Dies ist die Standardeinstellung für alle Arbeitsbereiche, die nach März 2019 erstellt werden.

Hinweis

Wenn ein Benutzer nur über Ressourcenberechtigungen für den Arbeitsbereich verfügt, kann er nur über den Ressourcenkontextmodus auf den Arbeitsbereich zugreifen, sofern der Arbeitsbereichszugriffsmodus auf das Verwenden von Ressourcen- oder Arbeitsbereichsberechtigungen festgelegt ist.

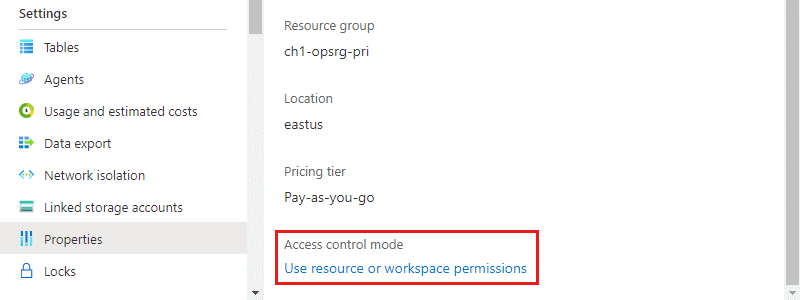

Konfigurieren des Zugriffssteuerungsmodus für einen Arbeitsbereich

Sehen Sie sich den aktuellen Zugriffssteuerungsmodus für den Arbeitsbereich auf der Seite Übersicht für den Arbeitsbereich im Menü Log Analytics-Arbeitsbereich an.

Ändern Sie diese Einstellung auf der Seite Eigenschaften des Arbeitsbereichs. Wenn Sie keine Berechtigungen zum Konfigurieren des Arbeitsbereichs besitzen, ist das Ändern der Einstellung deaktiviert.

Azure RBAC

Der Zugriff auf einen Arbeitsbereich wird mithilfe von Azure RBAC verwaltet. Führen Sie die Schritte unter Zuweisen von Azure-Rollen zum Verwalten des Zugriffs auf Ihre Azure-Abonnementressourcen aus, um den Zugriff auf den Log Analytics-Arbeitsbereich mit Azure-Berechtigungen zu gewähren.

Arbeitsbereichberechtigungen

Jedem Arbeitsbereich können mehrere Konten zugeordnet werden. Jedes Konto kann Zugriff auf mehrere Arbeitsbereiche haben. In der folgenden Tabelle sind die Azure-Berechtigungen für verschiedene Arbeitsbereichaktionen aufgeführt:

| Aktion | Azure-Berechtigungen erforderlich | Hinweise |

|---|---|---|

| Ändern des Tarifs. | Microsoft.OperationalInsights/workspaces/*/write |

|

| Erstellen eines Arbeitsbereichs im Azure-Portal. | Microsoft.Resources/deployments/* Microsoft.OperationalInsights/workspaces/* |

|

| Anzeigen von grundlegenden Arbeitsbereichseigenschaften und Eingeben des Arbeitsbereichs im Portal. | Microsoft.OperationalInsights/workspaces/read |

|

| Abfragen von Protokollen mit einer beliebigen Schnittstelle. | Microsoft.OperationalInsights/workspaces/query/read |

|

| Zugriff auf alle Protokolltypen mithilfe von Abfragen. | Microsoft.OperationalInsights/workspaces/query/*/read |

|

| Zugreifen auf eine bestimmte Protokolltabelle – Legacymethode | Microsoft.OperationalInsights/workspaces/query/<table_name>/read |

|

| Lesen der Arbeitsbereichsschlüssel, um das Senden von Protokollen an den Arbeitsbereich zuzulassen. | Microsoft.OperationalInsights/workspaces/sharedKeys/action |

|

| Erstellen oder Aktualisieren einer Zusammenfassungsregel | Microsoft.Operationalinsights/workspaces/summarylogs/write |

|

| Hinzufügen und Entfernen von Überwachungslösungen. | Microsoft.Resources/deployments/*Microsoft.OperationalInsights/*Microsoft.OperationsManagement/*Microsoft.Automation/*Microsoft.Resources/deployments/*/writeDiese Berechtigungen müssen auf der Ressourcengruppen- oder Abonnementebene gewährt werden. |

|

| Anzeigen von Daten auf den Lösungskacheln Backup und Site Recovery. | Administrator/Co-Administrator Zugriff auf Ressourcen, die mit dem klassischen Bereitstellungsmodell bereitgestellt werden. |

|

| Ausführen eines Suchauftrags. | Microsoft.OperationalInsights/workspaces/tables/writeMicrosoft.OperationalInsights/workspaces/searchJobs/write |

|

| Wiederherstellen von Daten aus Langzeitaufbewahrung | Microsoft.OperationalInsights/workspaces/tables/writeMicrosoft.OperationalInsights/workspaces/restoreLogs/write |

|

| Erstellen oder Bearbeiten einer Zusammenfassungsregel | Microsoft.Operationalinsights/workspaces/summarylogs/write |

Integrierte Rollen

Weisen Sie Benutzer den folgenden Rollen zu, um ihnen Zugriff auf verschiedenen Ebenen zu gewähren:

- Abonnement: Zugriff auf alle Arbeitsbereiche im Abonnement

- Ressourcengruppe: Zugriff auf alle Arbeitsbereiche in der Ressourcengruppe

- Ressource: Nur Zugriff auf den angegebenen Arbeitsbereich

Erstellen Sie Zuweisungen auf Ressourcenebene (Arbeitsbereich) vornehmen, um eine exakte Zugriffssteuerung zu gewährleisten. Verwenden Sie benutzerdefinierte Rollen, um Rollen mit spezifischen Berechtigungen zu erstellen.

Hinweis

Wenn Sie Benutzer einer Benutzerrolle hinzufügen oder daraus entfernen möchten, müssen Sie über die Berechtigungen Microsoft.Authorization/*/Delete und Microsoft.Authorization/*/Write verfügen.

Log Analytics-Leser

Mitglieder der Rolle „Log Analytics-Leser“ können alle Überwachungsdaten und Überwachungseinstellungen anzeigen – einschließlich der Konfiguration von Azure-Diagnosen für alle Azure-Ressourcen. Ermöglicht Mitgliedern das Anzeigen aller Daten zu Ressourcen innerhalb des zugewiesenen Bereichs, einschließlich:

- Anzeigen und Durchsuchen aller Überwachungsdaten

- Anzeigen von Überwachungseinstellungen (einschließlich der Konfiguration von Azure-Diagnosen für alle Azure-Ressourcen)

Die Rolle „Log Analytics-Leser“ umfasst die folgenden Azure-Aktionen:

| type | Berechtigung | BESCHREIBUNG |

|---|---|---|

| Aktion | */read |

Anzeigen aller Azure-Ressourcen und der Ressourcenkonfiguration, einschließlich: – VM-Erweiterungsstatus – Konfiguration von Azure-Diagnosen für Ressourcen - Sämtliche Eigenschaften und Einstellungen aller Ressourcen Für Arbeitsbereiche werden uneingeschränkte Berechtigungen zum Lesen der Arbeitsbereichseinstellungen und zum Abfragen von Daten erteilt. Detailliertere Optionen finden Sie in der vorherigen Liste. |

| Aktion | Microsoft.Support/* |

Möglichkeit zum Öffnen von Supportfällen. |

| Keine Aktion | Microsoft.OperationalInsights/workspaces/sharedKeys/read |

Verhindert das Lesen des Arbeitsbereichsschlüssels, der zum Verwenden der Datensammlungs-API und zum Installieren von Agents erforderlich ist. Dadurch wird verhindert, dass Benutzer dem Arbeitsbereich neue Ressourcen hinzufügen. |

Log Analytics-Mitwirkender

Mitglieder der Rolle Log Analytics-Mitwirkender können folgende Aktionen ausführen:

- Lesen aller Überwachungsdaten, die mit der Rolle „Log Analytics-Leser“ gelesen werden können.

- Bearbeiten von Überwachungseinstellungen für Azure-Ressourcen, einschließlich:

- Hinzufügen der VM-Erweiterung zu virtuellen Computern.

- Konfigurieren von Azure-Diagnosen für alle Azure-Ressourcen.

- Erstellen und Konfigurieren von Automation-Konten. Die Berechtigung muss auf Ressourcengruppen- oder Abonnementebene erteilt werden.

- Hinzufügen und Entfernen von Verwaltungslösungen. Die Berechtigung muss auf Ressourcengruppen- oder Abonnementebene erteilt werden.

- Lesen von Speicherkontoschlüsseln.

- Konfigurieren der Erfassung von Protokollen aus Azure Storage.

- Konfigurieren von Datenexportregeln.

- Ausführen eines Suchauftrags.

- Wiederherstellen von Daten aus Langzeitaufbewahrung

Warnung

Sie können die Berechtigung zum Hinzufügen einer VM-Erweiterung zu einem virtuellen Computer nutzen, um die vollständige Kontrolle über einen virtuellen Computer zu erlangen.

Die Rolle „Log Analytics-Mitwirkender“ umfasst die folgenden Azure-Aktionen:

| Berechtigung | BESCHREIBUNG |

|---|---|

*/read |

Anzeigen aller Azure-Ressourcen und der Ressourcenkonfiguration, einschließlich: – VM-Erweiterungsstatus – Konfiguration von Azure-Diagnosen für Ressourcen - Sämtliche Eigenschaften und Einstellungen aller Ressourcen Für Arbeitsbereiche werden uneingeschränkte Berechtigungen zum Lesen der Arbeitsbereichseinstellungen und zum Abfragen von Daten erteilt. Detailliertere Optionen finden Sie in der vorherigen Liste. |

Microsoft.Automation/automationAccounts/* |

Erstellen und Konfigurieren von Azure Automation-Konten einschließlich Hinzufügen und Bearbeiten von Runbooks. |

Microsoft.ClassicCompute/virtualMachines/extensions/*Microsoft.Compute/virtualMachines/extensions/* |

Hinzufügen, Aktualisieren und Entfernen von VM-Erweiterungen einschließlich Microsoft Monitoring Agent und des OMS-Agent für Linux. |

Microsoft.ClassicStorage/storageAccounts/listKeys/actionMicrosoft.Storage/storageAccounts/listKeys/action |

Anzeigen des Speicherkontoschlüssels. Erforderlich, um Log Analytics für das Lesen von Protokollen aus Azure-Speicherkonten zu konfigurieren. |

Microsoft.Insights/alertRules/* |

Hinzufügen, Aktualisieren und Entfernen von Warnungsregeln. |

Microsoft.Insights/diagnosticSettings/* |

Hinzufügen, Aktualisieren und Entfernen von Diagnoseeinstellungen für Azure-Ressourcen. |

Microsoft.OperationalInsights/* |

Hinzufügen, Aktualisieren und Entfernen der Konfiguration für Log Analytics-Arbeitsbereiche. Zum Bearbeiten erweiterter Einstellungen für Arbeitsbereiche benötigt der Benutzer die Berechtigung Microsoft.OperationalInsights/workspaces/write. |

Microsoft.OperationsManagement/* |

Hinzufügen und Entfernen von Verwaltungslösungen. |

Microsoft.Resources/deployments/* |

Erstellen und Löschen von Bereitstellungen. Erforderlich für das Hinzufügen und Entfernen von Lösungen, Arbeitsbereichen und Automation-Konten. |

Microsoft.Resources/subscriptions/resourcegroups/deployments/* |

Erstellen und Löschen von Bereitstellungen. Erforderlich für das Hinzufügen und Entfernen von Lösungen, Arbeitsbereichen und Automation-Konten. |

Ressourcenberechtigungen

Um Daten im Ressourcenkontext aus einem Arbeitsbereich zu lesen oder an einen Arbeitsbereich zu senden, benötigen Sie die folgenden Berechtigungen für die Ressource:

| Berechtigung | BESCHREIBUNG |

|---|---|

Microsoft.Insights/logs/*/read |

Möglichkeit, alle Protokolldaten für die Ressource anzuzeigen. |

Microsoft.Insights/logs/<tableName>/readBeispiel: Microsoft.Insights/logs/Heartbeat/read |

Möglichkeit zum Anzeigen einer bestimmten Tabelle für diese Ressource – Legacymethode |

Microsoft.Insights/diagnosticSettings/write |

Die Möglichkeit zum Konfigurieren von Diagnoseeinstellungen, um das Einrichten von Protokollen für diese Ressource zuzulassen. |

Die /read-Berechtigung wird in der Regel von einer Rolle erteilt, die */read oder*-Berechtigungen enthält, beispielsweise von den integrierten Rollen Leser und Mitwirkender. Benutzerdefinierte Rollen, die bestimmte Aktionen umfassen, oder dedizierte integrierte Rollen enthalten diese Berechtigung möglicherweise nicht.

Beispiele für benutzerdefinierte Rollen

Neben der Verwendung der integrierten Rollen für den Log Analytics-Arbeitsbereich können Sie auch benutzerdefinierte Rollen erstellen, um präzisere Berechtigungen zuzuweisen. Hier sind einige allgemeine Beispiele aufgeführt.

Beispiel 1: Gewähren Sie einem Benutzer die Berechtigung, Protokolldaten seiner Ressourcen zu lesen.

- Legen Sie den Zugriffssteuerungsmodus für den Arbeitsbereich auf die Verwendung von Arbeitsbereichs- oder Ressourcenberechtigungen fest.

- Erteilen Sie den Benutzern die Berechtigung

*/readoderMicrosoft.Insights/logs/*/readfür ihre Ressourcen. Wenn den Benutzern bereits die Rolle Log Analytics-Leser für den Arbeitsbereich zugewiesen ist, reicht dies aus.

Beispiel 2: Gewähren Sie einem Benutzer die Berechtigung, Protokolldaten seiner Ressourcen zu lesen und einen Suchauftrag auszuführen.

- Legen Sie den Zugriffssteuerungsmodus für den Arbeitsbereich auf die Verwendung von Arbeitsbereichs- oder Ressourcenberechtigungen fest.

- Erteilen Sie den Benutzern die Berechtigung

*/readoderMicrosoft.Insights/logs/*/readfür ihre Ressourcen. Wenn den Benutzern bereits die Rolle Log Analytics-Leser für den Arbeitsbereich zugewiesen ist, reicht dies aus. - Erteilen Sie den Benutzern die folgenden Berechtigungen für den Arbeitsbereich:

Microsoft.OperationalInsights/workspaces/tables/write: Erforderlich, um die Suchergebnisstabelle (_SRCH) erstellen zu können.Microsoft.OperationalInsights/workspaces/searchJobs/write: Erforderlich, um die Ausführung des Suchauftrags zuzulassen.

Beispiel 3: Gewähren Sie einem Benutzer die Berechtigung, Protokolldaten seiner Ressourcen zu lesen und seine Ressourcen so zu konfigurieren, dass sie Protokolle an den Log Analytics-Arbeitsbereich senden.

- Legen Sie den Zugriffssteuerungsmodus für den Arbeitsbereich auf die Verwendung von Arbeitsbereichs- oder Ressourcenberechtigungen fest.

- Erteilen Sie den Benutzern die folgenden Berechtigungen für den Arbeitsbereich:

Microsoft.OperationalInsights/workspaces/readundMicrosoft.OperationalInsights/workspaces/sharedKeys/action. Mit diesen Berechtigungen können Benutzer keine Abfragen auf Arbeitsbereichsebene ausführen. Sie können den Arbeitsbereich lediglich aufzählen und ihn als Ziel für Diagnoseeinstellungen oder die Agentkonfiguration verwenden. - Erteilen Sie den Benutzern die folgenden Berechtigungen für ihre Ressourcen:

Microsoft.Insights/logs/*/readundMicrosoft.Insights/diagnosticSettings/write. Wenn den Benutzern bereits die Rolle Log Analytics-Mitwirkender, die Leserrolle oder*/read-Berechtigungen für diese Ressource zugewiesen sind, reicht dies aus.

Beispiel 4: Gewähren Sie einem Benutzer die Berechtigung, Protokolldaten seiner Ressourcen zu lesen, aber nicht die Berechtigung zum Senden von Protokollen an den Log Analytics-Arbeitsbereich, oder Sicherheitsereignisse zu lesen.

- Legen Sie den Zugriffssteuerungsmodus für den Arbeitsbereich auf die Verwendung von Arbeitsbereichs- oder Ressourcenberechtigungen fest.

- Erteilen Sie den Benutzern die folgenden Berechtigungen für ihre Ressourcen:

Microsoft.Insights/logs/*/read. - Fügen Sie die folgende NonAction hinzu, um das Lesen des SecurityEvent-Typs durch Benutzer zu blockieren:

Microsoft.Insights/logs/SecurityEvent/read. Die NonAction muss sich in der gleichen benutzerdefinierten Rolle wie die Aktion befinden, die die Leseberechtigung bereitstellt (Microsoft.Insights/logs/*/read). Wenn der Benutzer die Leseaktion von einer anderen Rolle erbt, die dieser Ressource, dem Abonnement oder der Ressourcengruppe zugeordnet ist, ist er in der Lage, alle Protokolltypen zu lesen. Dieses Szenario trifft ebenfalls zu, wenn er*/readerbt, beispielsweise aus der Rolle „Leser“ oder „Mitwirkender“.

Beispiel 5: Erteilen Sie einem Benutzer die Berechtigung, Protokolldaten seiner Ressourcen, aller Microsoft Entra-Anmeldungen und Protokolldaten der Update Management-Lösung im Log Analytics-Arbeitsbereich zu lesen.

- Legen Sie den Zugriffssteuerungsmodus für den Arbeitsbereich auf die Verwendung von Arbeitsbereichs- oder Ressourcenberechtigungen fest.

- Erteilen Sie den Benutzern die folgenden Berechtigungen für den Arbeitsbereich:

Microsoft.OperationalInsights/workspaces/read: Erforderlich, damit der Benutzer die Arbeitsbereiche auflisten und den Arbeitsbereich im Azure-Portal öffnen kann.Microsoft.OperationalInsights/workspaces/query/read: Für jeden Benutzer erforderlich, der Abfragen ausführen kann.Microsoft.OperationalInsights/workspaces/query/SigninLogs/read: So können Sie Microsoft Entra-Anmeldeprotokolle lesenMicrosoft.OperationalInsights/workspaces/query/Update/read: Damit Protokolle der Updateverwaltungslösung gelesen werden können.Microsoft.OperationalInsights/workspaces/query/UpdateRunProgress/read: Damit Protokolle der Updateverwaltungslösung gelesen werden können.Microsoft.OperationalInsights/workspaces/query/UpdateSummary/read: Damit Protokolle der Updateverwaltung gelesen werden können.Microsoft.OperationalInsights/workspaces/query/Heartbeat/read: Erforderlich, damit Updateverwaltungslösungen verwendet werden können.Microsoft.OperationalInsights/workspaces/query/ComputerGroup/read: Erforderlich, damit Updateverwaltungslösungen verwendet werden können.- Erteilen Sie den Benutzern die folgenden Berechtigungen für ihre Ressourcen:

*/read, die der Leserrolle zugewiesen ist, oderMicrosoft.Insights/logs/*/read.

Beispiel 6: Benutzer daran hindern, Daten aus Langzeitaufbewahrung wiederherzustellen.

- Legen Sie den Zugriffssteuerungsmodus für den Arbeitsbereich auf die Verwendung von Arbeitsbereichs- oder Ressourcenberechtigungen fest.

- Weisen Sie dem Benutzer die Rolle Log Analytics-Mitwirkender zu.

- Fügen Sie die folgende NonAction hinzu, um zu verhindern, dass Benutzer Daten aus Langzeitaufbewahrung wiederherstellen:

Microsoft.OperationalInsights/workspaces/restoreLogs/write.

Präzises RBAC festlegen

Dies ist die empfohlene Methode für die Zugriffssteuerung auf Tabellen- und Zeilenebene. Weitere Informationen finden Sie unter Granular role-based access control (RBAC) in Azure Monitor.

Festlegen des Lesezugriffs auf Tabellenebene

Granular RBAC verfügt über alle Funktionen des Lesezugriffs auf Tabellenebene. Die bewährte Methode für die neue Konfiguration der Zugriffssteuerung besteht darin, granulares RBAC zu implementieren. Informationen zum Verweisen auf die Methode, die nur die Steuerung auf Tabellenebene ausführt, finden Sie unter Verwalten des Lesezugriffs auf Tabellenebene.

Nächste Schritte

- Informationen zum Erfassen der Daten von Computern in Ihrem Datencenter oder einer anderen Cloudumgebung finden Sie unter Collect log data with the Azure Log Analytics agent (Sammeln von Protokolldaten mit dem Azure Log Analytics-Agent).

- Informationen zum Konfigurieren der Datensammlung von virtuellen Azure-Computern finden Sie unter Sammeln von Daten über virtuelle Azure-Computer.