Verbindungen in Azure KI Studio

Wichtig

Einige der in diesem Artikel beschriebenen Features sind möglicherweise nur in der Vorschau verfügbar. Diese Vorschauversion wird ohne Vereinbarung zum Servicelevel bereitgestellt und sollte nicht für Produktionsworkloads verwendet werden. Manche Features werden möglicherweise nicht unterstützt oder sind nur eingeschränkt verwendbar. Weitere Informationen finden Sie unter Zusätzliche Nutzungsbestimmungen für Microsoft Azure-Vorschauen.

Verbindungen in Azure KI Studio sind eine Möglichkeit, Ressourcen von Microsoft und Drittanbietern in Ihren Azure KI Studio-Projekten zu authentifizieren und zu nutzen. Beispielsweise können Verbindungen für prompt flow, Trainingsdaten und Bereitstellungen verwendet werden. Verbindungen können erstellt werden, entweder ausschließlich für ein Projekt, oder freigegeben für alle Projekte im selben Hub.

Verbindungen mit Azure KI Services

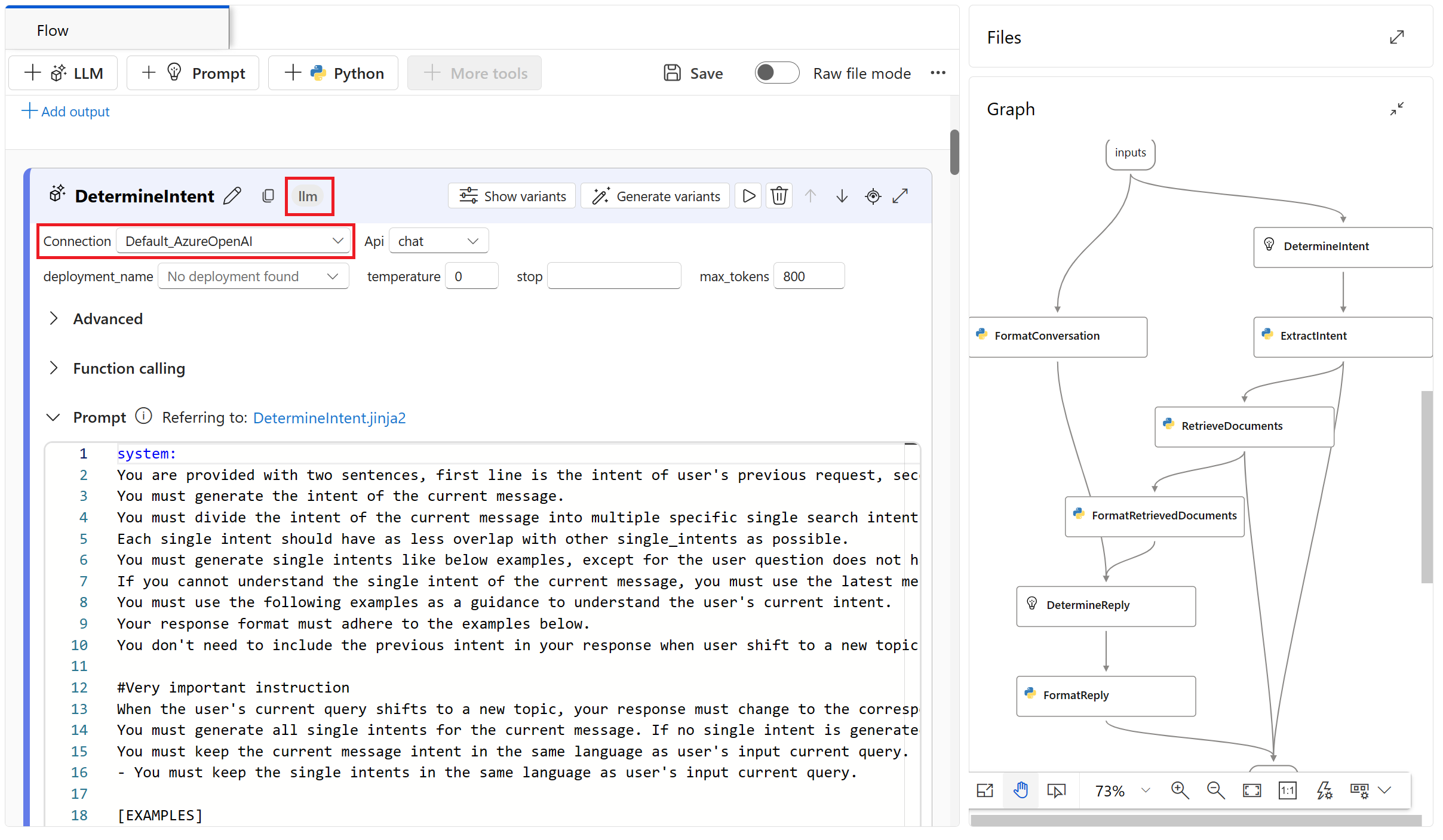

Sie können Verbindungen mit Azure KI Services wie Azure OpenAI und Azure KI Inhaltssicherheit erstellen. Anschließend können Sie die Verbindung in einem Prompt Flow-Tool wie dem LLM-Tool verwenden.

Als weiteres Beispiel können Sie eine Verbindung mit einer Azure KI-Suchressource erstellen. Die Verbindung kann dann von prompt flow-Tools wie dem Indexsuchtool verwendet werden.

Verbindungen zu nicht von Microsoft bereitgestellten Diensten

Azure KI Studio unterstützt Verbindungen mit nicht von Microsoft bereitgestellten Diensten, einschließlich der folgenden:

- Die API-Schlüsselverbindung verarbeitet die Authentifizierung für Ihr angegebenes Ziel individuell. Dies ist der am häufigsten verwendete nicht von Microsoft bereitgestellte Verbindungstyp.

- Die benutzerdefinierte Verbindung ermöglicht das sichere Speichern von Schlüsseln und den Zugriff darauf, während Sie zugehörige Eigenschaften wie Ziele und Versionen speichern. Benutzerdefinierte Verbindungen sind nützlich, wenn Sie viele Ziele haben oder in Fällen, in denen Sie für den Zugriff keine Anmeldeinformationen benötigen würden. LangChain-Szenarien sind ein gutes Beispiel für die Verwendung benutzerdefinierter Dienstverbindungen. Benutzerdefinierte Verbindungen verwalten die Authentifizierung nicht, somit müssen Sie die Authentifizierung selbst verwalten.

Verbindungen mit Datenspeichern

Wichtig

Datenverbindungen können nicht projektübergreifend freigegeben werden. Sie werden ausschließlich im Kontext eines Projekts erstellt.

Durch das Erstellen einer Datenverbindung können Sie auf externe Daten zugreifen, ohne sie in Ihr Projekt zu kopieren. Stattdessen stellt die Verbindung einen Verweis auf die Datenquelle bereit.

Eine Datenverbindung bietet folgende Vorteile:

- Eine allgemeine, benutzerfreundliche API, die mit verschiedenen Speichertypen interagiert, einschließlich Microsoft OneLake, Azure Blob und Azure Data Lake Gen2.

- Einfachere Ermittlung nützlicher Verbindungen in Teamvorgängen.

- Für den Zugriff mit Anmeldeinformationen (Dienstprinzipal/SAS/Schlüssel) sichert die KI Studio-Verbindung die Anmeldeinformationen. Auf diese Weise müssen Sie diese Informationen nicht in Ihren Skripts platzieren.

Wenn Sie eine Verbindung mit einem vorhandenen Azure-Speicherkonto erstellen, haben Sie die Wahl zwischen zwei verschiedenen Authentifizierungsmethoden:

- Basierend auf Anmeldeinformationen: Authentifizieren Sie den Datenzugriff mit einem Dienstprinzipal, SAS-Token (Shared Access Signature) oder Kontoschlüssel. Benutzer*innen mit Projektberechtigungen für Leser können auf die Anmeldeinformationen zugreifen.

- Basierend auf Identitäten: Verwenden Sie Ihre Microsoft Entra ID oder Ihre verwaltete Identität, um den Datenzugriff zu authentifizieren.

Die folgende Tabelle zeigt die unterstützten cloudbasierten Azure-Speicherdienste und Authentifizierungsmethoden:

| Unterstützter Speicherdienst | Auf Anmeldeinformationen basierende Authentifizierung | Identitätsbasierte Authentifizierung |

|---|---|---|

| Azure-Blobcontainer | ✓ | ✓ |

| Microsoft OneLake | ✓ | ✓ |

| Azure Data Lake Gen2 | ✓ | ✓ |

Ein URI (Uniform Resource Identifier) stellt einen Speicherort auf Ihrem lokalen Computer, einen Azure-Speicher oder einen öffentlich verfügbaren HTTP- oder HTTPS-Speicherort dar. Diese Beispiele zeigen URIs für verschiedene Speicheroptionen:

| Speicherort | URI-Beispiele |

|---|---|

| Azure KI Studio-Verbindung | azureml://datastores/<data_store_name>/paths/<folder1>/<folder2>/<folder3>/<file>.parquet |

| Lokale Dateien | ./home/username/data/my_data |

| Öffentlicher HTTP- oder HTTPS-Server | https://raw.githubusercontent.com/pandas-dev/pandas/main/doc/data/titanic.csv |

| Blob Storage | wasbs://<containername>@<accountname>.blob.core.windows.net/<folder>/ |

| Azure Data Lake (Gen2) | abfss://<file_system>@<account_name>.dfs.core.windows.net/<folder>/<file>.csv |

| Microsoft OneLake | abfss://<file_system>@<account_name>.dfs.core.windows.net/<folder>/<file>.csv https://<accountname>.dfs.fabric.microsoft.com/<artifactname> |

Schlüsseltresore und geheime Schlüssel

Mit Verbindungen können Sie Anmeldeinformationen sicher speichern, Zugriff authentifizieren und Daten und Informationen nutzen. Geheimnisse, die Verbindungen zugeordnet sind, werden sicher in der zugehörigen Azure Key Vault-Instanz, wobei strenge Sicherheits- und Compliancestandards eingehalten werden. Admins können freigegebene und projektbezogene Verbindungen auf Hubebene überwachen (Verknüpfung mit Verbindungs-RBAC).

Azure-Verbindungen dienen als Schlüsseltresorproxys, und Interaktionen mit Verbindungen sind direkte Interaktionen mit einem Azure-Schlüsseltresor. Azure KI Studio-Verbindungen speichern API-Schlüssel sicher als geheime Schlüssel in einem Schlüsseltresor. Der Schlüsseltresor Rollenbasierte Zugriffssteuerung in Azure (Azure RBAC) steuert den Zugriff auf diese Verbindungsressourcen. Eine Verbindung verweist zur weiteren Verwendung auf die Anmeldeinformationen aus dem Schlüsseltresorspeicherort. Sie müssen sich nicht direkt mit den Anmeldeinformationen befassen, nachdem sie im Schlüsseltresor des Hub gespeichert wurden. Sie haben die Möglichkeit, die Anmeldeinformationen in der YAML-Datei zu speichern. Ein CLI-Befehl oder SDK kann sie überschreiben. Es wird empfohlen, die Speicherung von Anmeldeinformationen in einer YAML-Datei zu vermeiden, da eine Sicherheitsverletzung zu einem Verlust von Anmeldeinformationen führen kann.