Exportieren einer vertrauenswürdigen ZS-Clientzertifikatkette für die Clientauthentifizierung

Zum Konfigurieren der gegenseitigen Authentifizierung für den Client oder der Clientauthentifizierung muss für Application Gateway eine vertrauenswürdige ZS-Clientzertifikatkette auf das Gateway hochgeladen werden. Falls Sie über mehrere Zertifikatketten verfügen, müssen Sie die Ketten separat erstellen und als einzelne Dateien auf die Application Gateway-Instanz hochladen. In diesem Artikel wird beschrieben, wie Sie eine vertrauenswürdige ZS-Clientzertifikatkette exportieren, die Sie für die Konfiguration der Clientauthentifizierung auf Ihrem Gateway verwenden können.

Voraussetzungen

Es muss ein Clientzertifikat vorhanden sein, um die vertrauenswürdige ZS-Clientzertifikatkette generieren zu können.

Exportieren eines vertrauenswürdigen ZS-Clientzertifikats

Ein vertrauenswürdiges ZS-Clientzertifikat wird benötigt, um die Clientauthentifizierung auf der Application Gateway-Instanz zu ermöglichen. In diesem Beispiel verwenden wir ein TLS/SSL-Zertifikat für das Clientzertifikat, exportieren den zugehörigen öffentlichen Schlüssel und exportieren dann die ZS-Zertifikate aus dem öffentlichen Schlüssel, um die vertrauenswürdigen ZS-Clientzertifikate zu erhalten. Anschließend verketten wir alle ZS-Clientzertifikate zu einer vertrauenswürdigen ZS-Clientzertifikatkette.

Mit den folgenden Schritten können Sie die PEM- oder CER-Datei für Ihr Zertifikat exportieren:

Exportieren eines öffentlichen Zertifikats

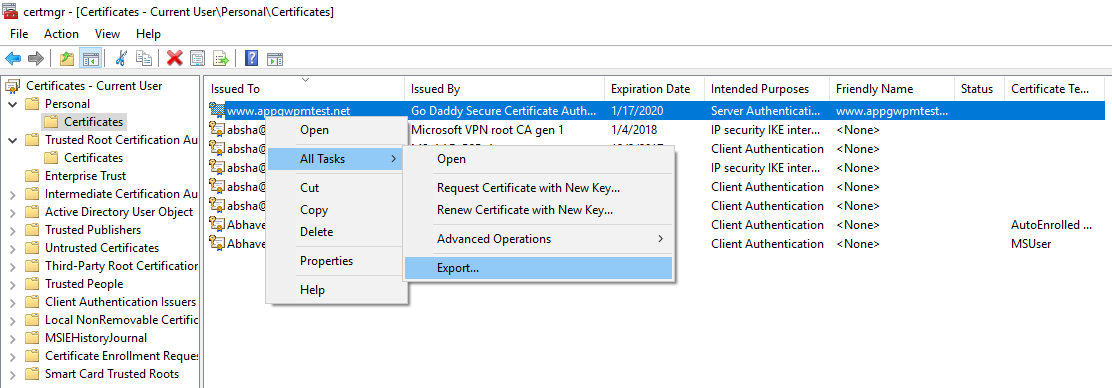

Öffnen Sie Benutzerzertifikate verwalten, um eine CER-Datei für das Zertifikat zu erhalten. Suchen Sie das Zertifikat (in der Regel befindet es sich unter „Certificates > Aktueller Benutzer\Personal\Certificates“), und klicken Sie mit der rechten Maustaste darauf. Klicken Sie auf Alle Aufgaben und anschließend auf Exportieren. Dadurch wird der Zertifikatexport-Assistentgeöffnet. Wenn Sie das Zertifikat unter „Aktueller Benutzer\Eigene Zertifikate\Zertifikate“ nicht finden, haben Sie unter Umständen versehentlich „Zertifikate – Lokaler Benutzer“ anstelle von „Zertifikate – Aktueller Benutzer“ geöffnet. Wenn Sie den Zertifikat-Manager im Bereich für den aktuellen Benutzer mithilfe von PowerShell öffnen möchten, geben Sie certmgr ins Konsolenfenster ein.

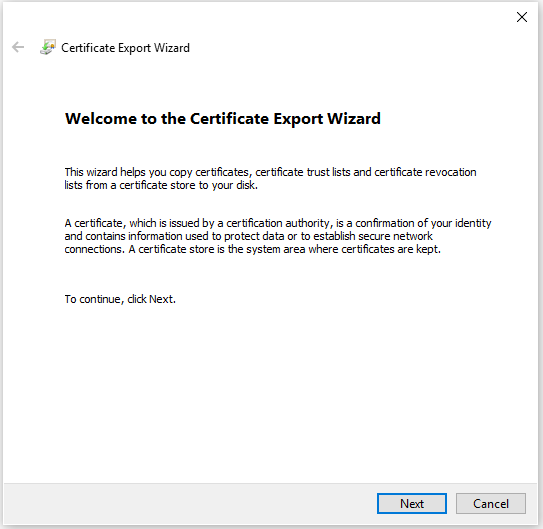

Klicken Sie im Assistenten auf Weiter.

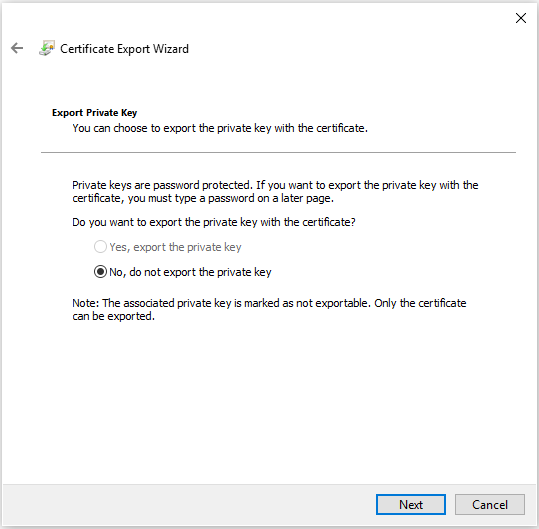

Wählen Sie Nein, privaten Schlüssel nicht exportieren aus, und klicken Sie dann auf Weiter.

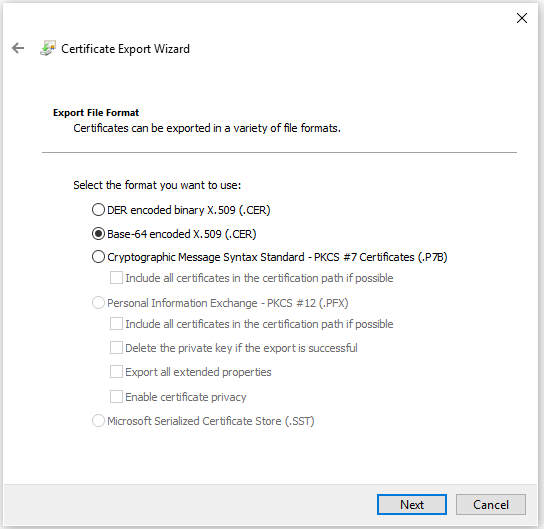

Wählen Sie auf der Seite Dateiformat für den Export die Option Base-64-codiert X.509 (.CER) aus, und klicken Sie dann auf Weiter.

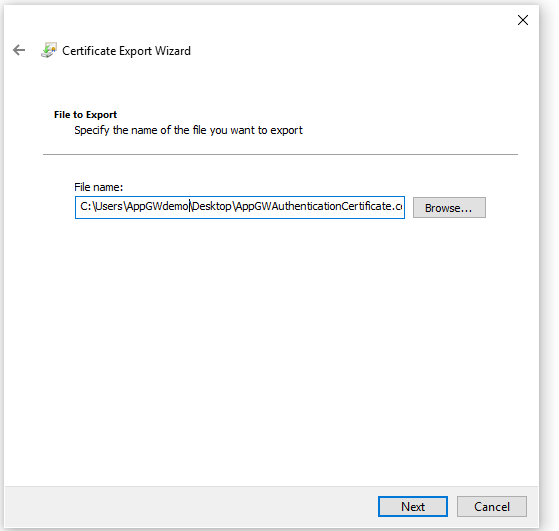

Wählen Sie unter Zu exportierende Datei die Option Durchsuchen aus, um zu dem Speicherort zu wechseln, an den das Zertifikat exportiert werden soll. Geben Sie unter Dateinameeinen Namen für die Zertifikatdatei ein. Klicken Sie auf Weiter.

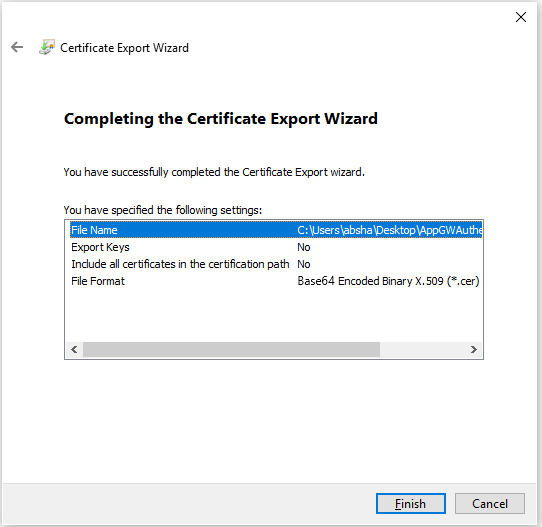

Klicken Sie auf Fertig stellen , um das Zertifikat zu exportieren.

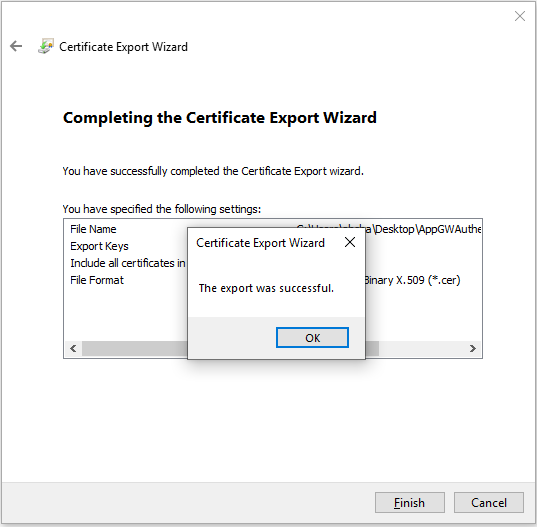

Das Zertifikat wurde erfolgreich exportiert.

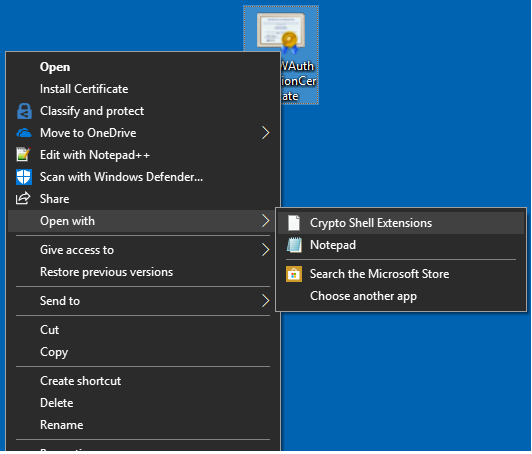

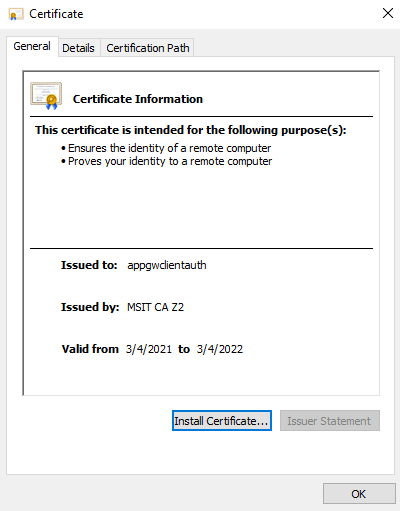

Das exportierte Zertifikat sieht in etwa wie folgt aus:

Exportieren von ZS-Zertifikaten aus dem öffentlichen Zertifikat

Nachdem Sie Ihr öffentliches Zertifikat nun exportiert haben, exportieren Sie das bzw. die ZS-Zertifikate aus Ihrem öffentlichen Zertifikat. Falls Sie nicht mehr als eine Stammzertifizierungsstelle nutzen, müssen Sie nur das entsprechende zugehörige Zertifikat exportieren. Wenn Sie aber über mehr als eine Zwischenzertifizierungsstelle verfügen, müssen Sie auch dafür jeweils den Exportschritt ausführen.

Öffnen Sie die Datei, wenn der öffentliche Schlüssel exportiert wurde.

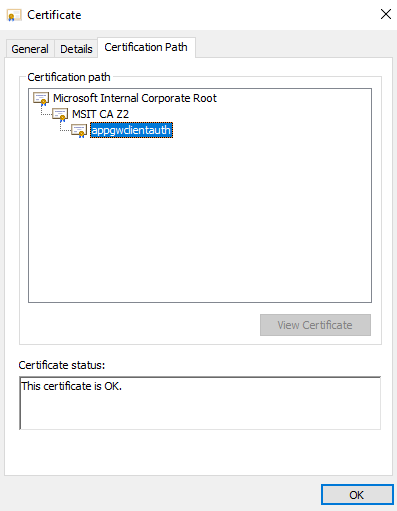

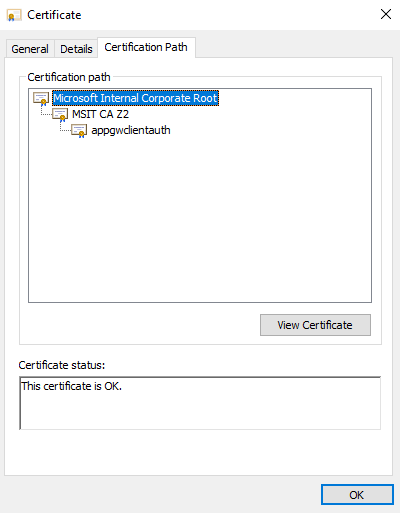

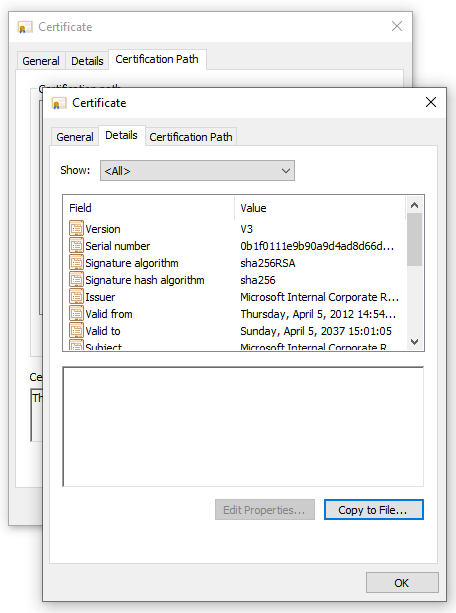

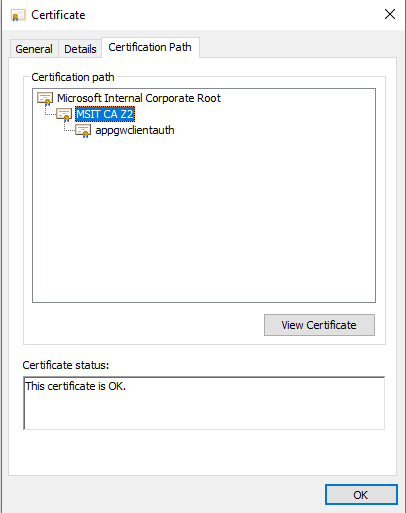

Wählen Sie die Registerkarte „Zertifizierungspfad“ aus, um die Zertifizierungsstelle anzuzeigen.

Wählen Sie das Sicherheitszertifikat aus, und klicken Sie auf Zertifikat anzeigen.

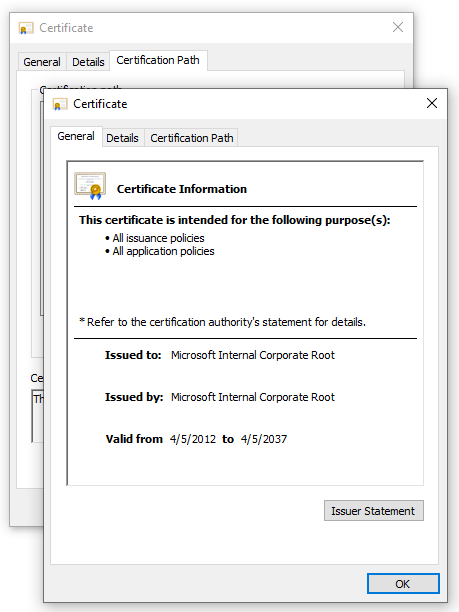

Die Details des Stammzertifikats sollten angezeigt werden.

Wählen Sie die Registerkarte Details aus, und klicken Sie auf In Datei kopieren....

Sie haben die Details des Zertifikats der Stammzertifizierungsstelle nun aus dem öffentlichen Zertifikat extrahiert. Der Zertifikatexport-Assistent wird angezeigt. Führen Sie die Schritte 2 bis 7 aus dem vorherigen Abschnitt (Exportieren eines öffentlichen Zertifikats) aus, um den Zertifikatexport-Assistent abzuschließen.

Wiederholen Sie nun die Schritte 2 bis 6 des aktuellen Abschnitts (Exportieren von ZS-Zertifikaten aus dem öffentlichen Zertifikat) für alle Zwischenzertifizierungsstellen, um alle Zertifikate der Zwischenzertifizierungsstellen im Base64-codierten X.509-Format (.CER) zu exportieren.

Sie können die Schritte 2 bis 6 aus diesem Abschnitt beispielsweise für die Zwischenzertifizierungsstelle MSIT CAZ2 wiederholen, um die Extraktion als eigenes Zertifikat durchzuführen.

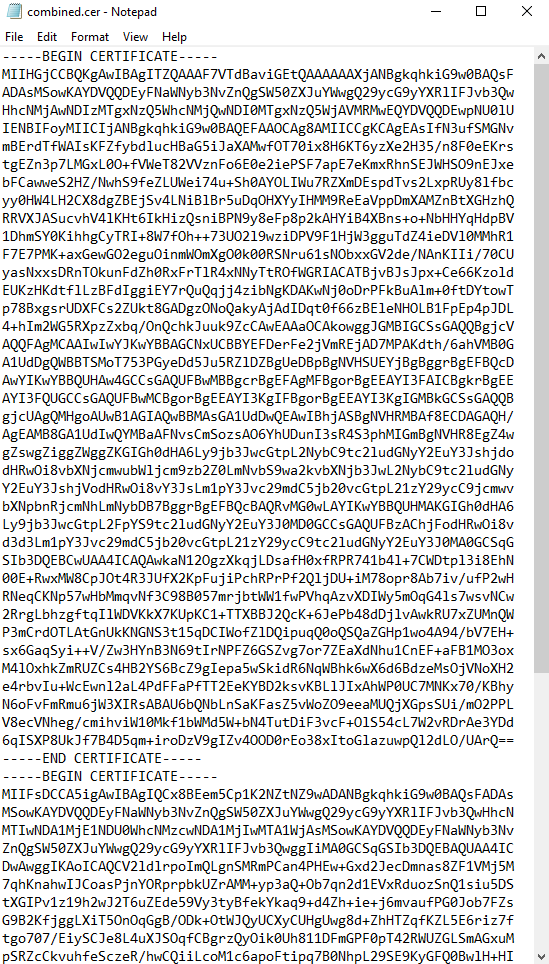

Verketten Ihrer gesamten Zertifizierungsstellenzertifikate in einer Datei

Führen Sie den folgenden Befehl mit allen ZS-Zertifikaten aus, die Sie zuvor extrahiert haben.

Windows:

type intermediateCA.cer rootCA.cer > combined.cerLinux:

cat intermediateCA.cer rootCA.cer >> combined.cerDas sich ergebende kombinierte Zertifikat sollte in etwa wie folgt aussehen:

Nächste Schritte

Sie verfügen nun über die vertrauenswürdige ZS-Clientzertifikatkette. Diese können Sie der Konfiguration Ihrer Clientauthentifizierung auf der Application Gateway-Instanz hinzufügen, um die gegenseitige Authentifizierung für Ihr Gateway zu ermöglichen. Weitere Informationen finden Sie unter Konfigurieren der gegenseitigen Authentifizierung in Application Gateway über das Portal (Vorschau) oder Konfigurieren der gegenseitigen Authentifizierung in Application Gateway mit PowerShell (Vorschau).

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für