Verwaltung des Lebenszyklus von Zertifikaten in Azure

Im Bereich der Cybersicherheit ist die Einrichtung einer automatischen Zertifikatverlängerung ein wichtiger Bestandteil der Aufrechterhaltung einer sicheren und zuverlässigen Umgebung. Werden die Zertifikate nicht rechtzeitig aktualisiert oder erneuert, sind die Systeme anfällig für Schwachstellen. Zu den potenziell gefährdeten Gebieten gehören:

- TLS/SSL-Zertifikate, die abgelaufen sind.

- Netze, die potenziellen Verstößen ausgesetzt sind.

- Sensible Daten, die ungesichert sind.

- Dienste, die für Business-to-Business-Prozesse genutzt werden.

- Verlust des Markenrufs, der die Integrität und Vertraulichkeit digitaler Transaktionen gefährdet.

Azure Key Vault unterstützt die automatische Zertifikatverlängerung , die von einer integrierten Zertifizierungsstelle (CA) wie DigiCert oder GlobalSign ausgestellt wurde. Für eine nicht integrierte Zertifizierungsstelle ist ein manueller Ansatz erforderlich.

Dieser Artikel schließt diese Lücke, indem er einen automatisierten Verlängerungsprozess bereitstellt, der auf Zertifikate von nicht integrierten CAs zugeschnitten ist. Dieser Prozess speichert die neuen Zertifikate nahtlos in Key Vault, verbessert die Effizienz, erhöht die Sicherheit und vereinfacht die Bereitstellung durch Integration mit verschiedenen Azure-Ressourcen.

Ein automatischer Verlängerungsprozess reduziert menschliche Fehler und minimiert Dienstunterbrechungen. Wenn Sie die Zertifikatverlängerung automatisieren, beschleunigt sie den Erneuerungsprozess und verringert die Wahrscheinlichkeit von Fehlern, die während der manuellen Behandlung auftreten können. Wenn Sie die Funktionen von Key Vault und seinen Erweiterungen nutzen, können Sie einen effizienten automatischen Prozess aufbauen, der den Betrieb und die Zuverlässigkeit optimiert.

Die automatische Zertifikatverlängerung ist der erste Schwerpunkt, aber ein breiteres Ziel besteht darin, die Sicherheit in allen Bereichen des Prozesses zu verbessern. Dieser Aufwand umfasst die Implementierung des Prinzips der geringsten Berechtigungen oder ähnlichen Zugriffssteuerungen mithilfe von Key Vault. Außerdem wird die Bedeutung robuster Protokollierungs- und Überwachungsverfahren für Key Vault hervorgehoben. In diesem Artikel wird hervorgehoben, wie wichtig die Verwendung von Key Vault zur Stärkung des gesamten Zertifikatverwaltungslebenszyklus ist. Dazu wird gezeigt, dass die Sicherheitsvorteile nicht auf das Speichern von Zertifikaten beschränkt sind.

Sie können Key Vault und den automatischen Verlängerungsprozess verwenden, um Zertifikate kontinuierlich zu aktualisieren. Die automatische Verlängerung spielt eine wichtige Rolle im Bereitstellungsprozess und trägt dazu bei, dass Azure-Dienste, die in Key Vault integriert sind, von stets aktuellen Zertifikaten profitieren. In diesem Artikel erfahren Sie, wie die kontinuierliche Verlängerung und Zugänglichkeit zur allgemeinen Effizienz und Zuverlässigkeit der Azure-Dienste beitragen.

Aufbau

Das folgende Diagramm bietet eine Übersicht über die zugrunde liegende Architektur, die diese Lösung unterstützt.

Laden Sie eine Visio-Datei dieser Architektur herunter.

Die Azure-Umgebung umfasst die folgende Plattform als Dienstressourcen (PaaS):

Ein Schlüsseltresor, der zum Speichern von Zertifikaten dient, die nur von derselben nicht integrierten Zertifizierungsstelle ausgestellt wurden

Ein Thema zum Azure Event Grid-System

Eine Speicherkontowarteschlange

Ein Azure Automation-Konto, das einen Webhook verfügbar macht, der von Event Grid ausgerichtet ist

Um den Prozess und den Status abgelaufener und abgelaufener Zertifikate zu überwachen, speichert Log Analytics die Daten, und der Arbeitsbereich stellt sie in Form von tabellarischen und grafischen Dashboards dar.

In diesem Szenario wird davon ausgegangen, dass bereits eine Public Key Infrastructure (PKI) vorhanden ist, die aus einer Microsoft Enterprise CA besteht, die mit einer Domäne in Microsoft Entra ID verbunden ist. Sowohl die PKI als auch die Active Directory-Domäne können sich auf Azure- oder lokalen Servern befinden, die für die Zertifikatverlängerung konfiguriert sind.

Die virtuellen Computer (VMs), die Zertifikate zum Überwachen der Verlängerung besitzen, müssen nicht mit Active Directory oder Microsoft Entra ID verbunden werden. Die einzige Anforderung ist für die Zertifizierungsstelle und den Hybrid-Worker, wenn sie sich auf einer anderen VM als der Zertifizierungsstelle befindet, um mit Active Directory verbunden zu werden.

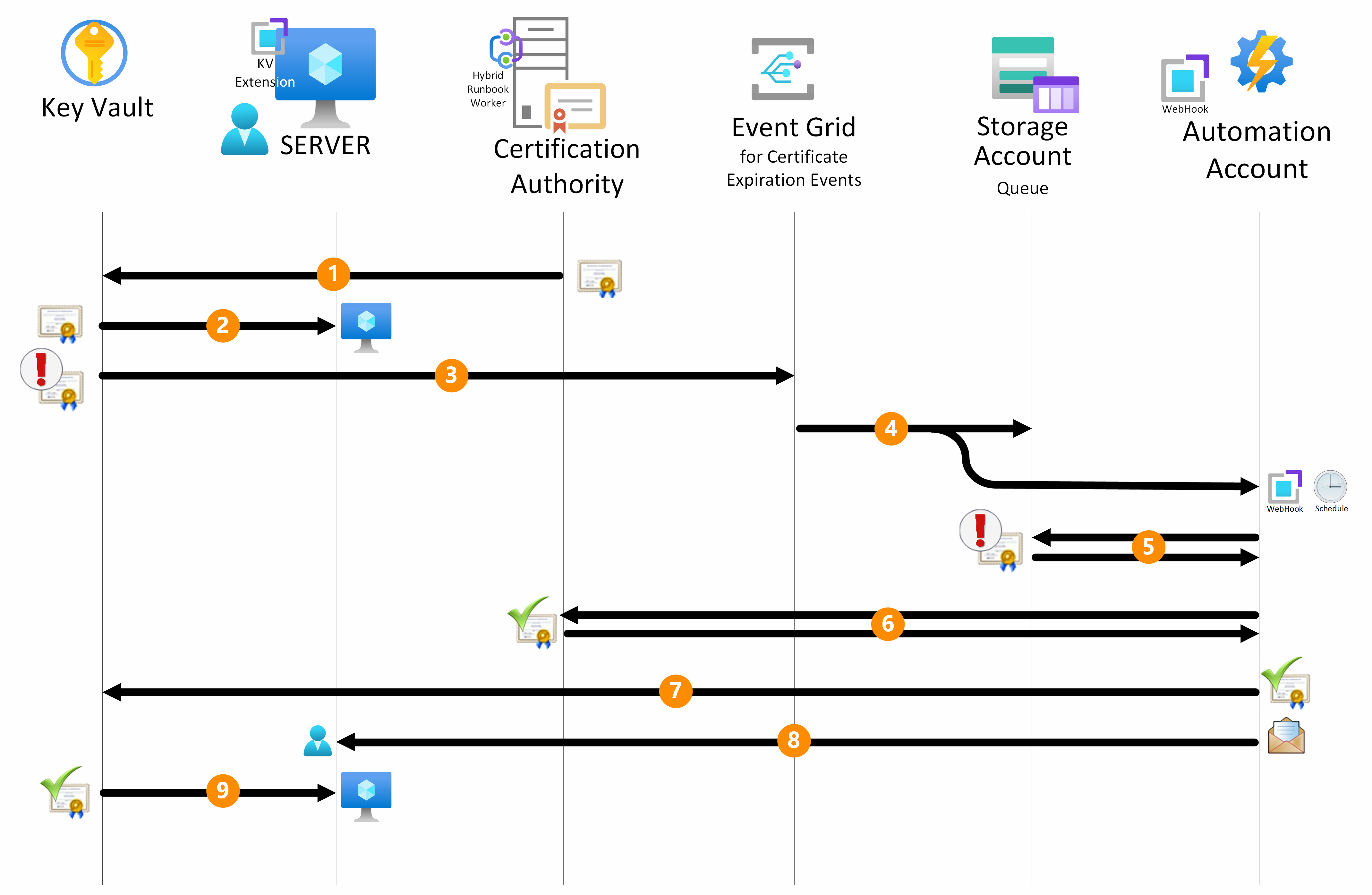

Das folgende Diagramm zeigt den automatischen Workflow für die Zertifikaterneuerung innerhalb des Azure-Ökosystems.

Arbeitsablauf

Der folgende Workflow entspricht dem vorherigen Diagramm:

Key Vault-Konfiguration: Die erste Phase des Erneuerungsprozesses beinhaltet das Speichern des Zertifikatobjekts im angegebenen Abschnitt "Zertifikate" des Schlüsseltresors.

Obwohl nicht obligatorisch, können Sie benutzerdefinierte E-Mail-Benachrichtigungen einrichten, indem Sie das Zertifikat mit der E-Mail-Adresse des Empfängers kategorisieren. Die Kennzeichnung des Zertifikats stellt sicher, dass Sie rechtzeitig benachrichtigt werden, wenn der Verlängerungsprozess abgeschlossen ist. Wenn mehrere Empfänger erforderlich sind, trennen Sie deren E-Mail-Adressen durch ein Komma oder ein Semikolon. Der Tagname für diesen Zweck ist "Recipient", und sein Wert ist eine oder mehrere E-Mail-Adressen der angegebenen Administratoren.

Wenn Sie Tags anstelle integrierter Zertifikatbenachrichtigungen verwenden, können Sie Benachrichtigungen auf ein bestimmtes Zertifikat mit einem bestimmten Empfänger anwenden. Integrierte Zertifikatbenachrichtigungen gelten unterschiedslos für alle Zertifikate im Key Vault, wobei für alle derselbe Empfänger verwendet wird.

Sie können integrierte Benachrichtigungen in die Lösung integrieren, aber einen anderen Ansatz verwenden. Integrierte Benachrichtigungen können nur über einen bevorstehenden Zertifikatablauf benachrichtigt werden, aber die Tags können Benachrichtigungen senden, wenn das Zertifikat auf der internen Zertifizierungsstelle erneuert wird und wenn es im Key Vault verfügbar ist.

Konfiguration der Key Vault-Erweiterung: Sie müssen die Server ausstatten, die die Zertifikate mit der Key Vault-Erweiterung verwenden müssen, ein vielseitiges Tool, das mit Windows - und Linux-Systemen kompatibel ist. Azure-Infrastruktur as a Service (IaaS)-Server und lokale oder andere Cloudserver, die über Azure Arc integriert werden, werden unterstützt. Konfigurieren Sie die Key Vault-Erweiterung so, dass sie Key Vault regelmäßig nach aktualisierten Zertifikaten abfragt. Das Abfrageintervall ist anpassbar und flexibel, sodass es an die jeweiligen betrieblichen Anforderungen angepasst werden kann.

Hinweis

Die Key Vault-Erweiterung ist unter Linux RedHat und CentOS nicht verfügbar. Um die Lösung auf diese Systeme zu erweitern, planen Sie das

script_for_not_supported_ARC_on_Linux_distroSkript, das regelmäßig Key Vault auf Zertifikatupdates überprüft und auf den Server anwendet. Das Skript kann auf azure nativen VMs (IaaS) und lokalen Servern ausgeführt werden, die in Azure Arc integriert sind.Event Grid-Integration: Als Ablauf eines Zertifikats abfangen zwei Event Grid-Abonnements dieses wichtige Lebensdauerereignis vom Schlüsseltresor ab.

Ereignisrasterauslöser: Ein Event Grid-Abonnement sendet Zertifikatverlängerungsinformationen an eine Speicherkontowarteschlange. Das andere Abonnement löst den Start eines Runbooks über den konfigurierten Webhook im Automatisierungskonto aus. Wenn das Runbook das Zertifikat nicht verlängern kann oder die Zertifizierungsstelle nicht verfügbar ist, versucht ein geplanter Prozess, das Runbook von diesem Zeitpunkt an zu verlängern, bis sich die Warteschlange leert. Dieser Prozess macht die Lösung äußerst robust.

Um die Resilienz der Lösung zu verbessern, richten Sie einen Standortmechanismus für Inschrift ein. Es verwaltet potenzielle Fehler, die während der Übertragung der Nachricht von Event Grid zu den Abonnementzielen, der Speicherwarteschlange und dem Webhook auftreten können.

Speicherkontowarteschlange: Das Runbook wird auf dem Zertifizierungsstellenserver gestartet, der als Automatisierungs-Hybrid-Runbook-Worker konfiguriert ist. Es empfängt alle Nachrichten in der Speicherkonto-Warteschlange, die den Namen des auslaufenden Zertifikats und den Key Vault enthalten, der das Runbook hostet. Die folgenden Schritte erfolgen für jede Nachricht in der Warteschlange.

Zertifikatverlängerung: Das Skript im Runbook verbindet sich mit Azure, um den Vorlagennamen des Zertifikats abzurufen, den Sie während der Generierung eingerichtet haben. Die Vorlage ist die Konfigurationskomponente der Zertifizierungsstelle, die die Attribute und den Zweck der zu erstellenden Zertifikate definiert.

Nachdem sich das Skript mit Key Vault verbunden hat, leitet es eine Zertifikatserneuerungsanfrage ein. Diese Anfrage veranlasst Key Vault, eine Zertifikatsignierungsanforderung (CSR) zu erstellen, wobei dieselbe Vorlage verwendet wird, mit der das ursprüngliche Zertifikat generiert wurde. Dieser Prozess gewährleistet, dass das erneuerte Zertifikat mit den vordefinierten Sicherheitsrichtlinien übereinstimmt. Weitere Informationen zur Sicherheit im Authentifizierungs- und Autorisierungsprozess finden Sie im Abschnitt "Sicherheit ".

Das Skript lädt die CSR herunter und sendet sie an die CA.

Die CA generiert ein neues x509-Zertifikat auf der Grundlage der richtigen Vorlage und sendet es an das Skript zurück. Dieser Schritt stellt sicher, dass das erneuerte Zertifikat mit den vordefinierten Sicherheitsrichtlinien übereinstimmt.

Zertifikatzusammenführung und Key Vault-Aktualisierung: Das Skript führt das erneuerte Zertifikat wieder in den Schlüsseltresor ein. In diesem Schritt wird der Aktualisierungsprozess abgeschlossen und die Nachricht aus der Warteschlange entfernt. Während des gesamten Prozesses wird der private Schlüssel des Zertifikats nie aus dem Key Vault entnommen.

Überwachung und E-Mail-Benachrichtigung: Alle Vorgänge, die verschiedene Azure-Komponenten ausführen, z. B. ein Automatisierungskonto, Key Vault, eine Speicherkontowarteschlange und das Ereignisraster, werden im Azure Monitor Logs-Arbeitsbereich protokolliert, um die Überwachung zu ermöglichen. Nachdem das Zertifikat in den Key Vault übertragen wurde, sendet das Skript eine E-Mail-Nachricht an die Administratoren, um sie über das Ergebnis zu informieren.

Zertifikatabruf: Die Key Vault-Erweiterung auf dem Server spielt während dieser Phase eine wichtige Rolle. Es lädt automatisch die neueste Version des Zertifikats aus dem Key Vault in den lokalen Speicher des Servers herunter, der das Zertifikat verwendet. Sie können mehrere Server mit der Key Vault-Erweiterung so konfigurieren, dass sie dasselbe Zertifikat (Wildcard oder mit mehreren Subject Alternative Name (SAN)-Zertifikaten) aus dem Key Vault abrufen.

Planen Sie für Linux-Distributionen, bei denen die Key Vault-Erweiterung nicht installiert werden kann, das script_for_not_supported_ARC_on_Linux_distro Skript so ein, dass die gleiche Funktionalität wie die Erweiterung erreicht wird.

Komponenten

Die Lösung verwendet verschiedene Komponenten für die automatische Zertifikatserneuerung auf Azure. In den folgenden Abschnitten wird jede Komponente und ihr spezifischer Zweck beschrieben.

Key Vault-Erweiterung

Die Key Vault-Erweiterung spielt eine wichtige Rolle bei der Automatisierung der Zertifikatverlängerung und muss auf Servern installiert werden, die diese Automatisierung benötigen. Weitere Informationen zu Installationsverfahren auf Windows-Servern finden Sie unter Key Vault-Erweiterung für Windows. Weitere Informationen zu Installationsschritten für Linux-Server finden Sie unter Key Vault-Erweiterung für Linux. Weitere Informationen zu Azure Arc-fähigen Servern finden Sie unter Key Vault-Erweiterung für Arc-fähige Server.

Hinweis

Die folgenden Skripts sind Beispiele, die Sie von Azure Cloud Shell ausführen können, um die Key Vault-Erweiterung zu konfigurieren:

Zu den wichtigsten Konfigurationsparametern der Key Vault-Erweiterung gehören:

Schlüsseltresorname: Der Schlüsseltresor, der das Zertifikat für die Verlängerung enthält.

Zertifikatname: Der Name des zu erneuernden Zertifikats.

Zertifikatspeicher, Name und Speicherort: Der Zertifikatspeicher, in dem das Zertifikat gespeichert ist. Auf Windows-Servern ist

Myder Standardwert für "Name" undLocalMachine" der persönliche Zertifikatspeicher des Computers. Auf Linux-Servern können Sie einen Dateisystempfad angeben, wobei Sie davon ausgehen, dass der StandardwertAzureKeyVaultist, der den Zertifikatspeicher für Key Vault darstellt.linkOnRenewal: Ein Flag, das angibt, ob das Zertifikat bei der Verlängerung mit dem Server verknüpft werden soll. Wenn es auf Windows-Computern festgelegt

trueist, kopiert es das neue Zertifikat im Speicher und verknüpft es mit dem alten Zertifikat, wodurch das Zertifikat effektiv neu verknüpft wird. Der Standardwert istfalse, sodass eine explizite Bindung erforderlich ist.pollingIntervalInS: Dieser Wert gibt das Abrufintervall für die Key Vault-Erweiterung an, um nach Zertifikataktualisierungen zu suchen. Der Standardwert ist

3600Sekunden (1 Stunde).authenticationSetting: Die Authentifizierungseinstellung für die Key Vault-Erweiterung. Bei Azure-Servern können Sie diese Einstellung weglassen, sodass die vom System zugewiesene verwaltete Identität der VM für den Schlüsseltresor verwendet wird. Geben Sie für lokale Server die Einstellung

msiEndpoint = "http://localhost:40342/metadata/identity"an, sodass der Dienstprinzipal, der dem Computerobjekt zugeordnet ist, das während des Azure Arc-Onboardings erstellt wurde, verwendet wird.

Hinweis

Geben Sie die Parameter für die Key Vault-Erweiterung nur bei der Ersteinrichtung an. Dieser Ansatz stellt sicher, dass sie während des gesamten Erneuerungsprozesses keine Änderungen durchlaufen.

Automation-Konto

Das Automatisierungskonto wickelt den Prozess der Zertifikatserneuerung ab. Sie müssen das Konto mit einem Runbook mithilfe des PowerShell-Skripts konfigurieren.

Außerdem müssen Sie eine Hybrid Worker-Gruppe erstellen. Verbinden Sie die Hybrid Worker-Gruppe mit einem Windows Server, der zur gleichen Active Directory-Domäne wie die CA gehört, idealerweise mit der CA selbst, um Runbooks zu starten.

Das Runbook muss über einen zugeordneten Webhook verfügen, der vom Hybrid Runbook Worker initiiert wurde. Konfigurieren Sie die Webhook-URL im Ereignisabonnement des Systemthemas Ereignisraster.

Warteschlange für Speicherkonten

In der Warteschlange des Speicherkontos werden die Nachrichten gespeichert, die den Namen des zu erneuernden Zertifikats und den Key Vault, der das Zertifikat enthält, enthalten. Konfigurieren Sie die Warteschlange des Speicherkontos im Ereignisabonnement des Systemthemas Ereignisraster. Die Warteschlange kümmert sich um die Entkopplung des Skripts vom Ereignis der Benachrichtigung über den Ablauf des Zertifikats. Sie unterstützt die Speicherung des Ereignisses in einer Warteschlangennachricht. Auf diese Weise wird sichergestellt, dass der Verlängerungsprozess für Zertifikate durch geplante Aufträge wiederholt wird, auch wenn während der Ausführung des Skripts Probleme auftreten.

Hybrid-Runbook-Worker

Der Hybrid Runbook Worker spielt eine wichtige Rolle bei der Verwendung von Runbooks. Sie müssen den Hybrid Runbook Worker mit der Azure Hybrid Worker-Erweiterungsmethode installieren, die der unterstützte Modus für eine neue Installation ist. Sie erstellen sie und verknüpfen sie mit einem Windows Server-Mitglied in derselben Active Directory-Domäne wie die CA, idealerweise mit der CA selbst.

Schlüsseltresor

Key Vault ist der sichere Aufbewahrungsort für Zertifikate. Verknüpfen Sie im Abschnitt Ereignis des Key Vaults das Systemthema Ereignisraster mit dem Webhook des Automatisierungskontos und einem Abonnement.

Ereignisraster

Event Grid verwaltet die ereignisgesteuerte Kommunikation innerhalb von Azure. Konfigurieren Sie das Ereignisraster, indem Sie das Systemthema und das Ereignisabonnement zur Überwachung relevanter Ereignisse einrichten. Zu den relevanten Ereignissen gehören Warnungen zum Ablauf von Zertifikaten, das Auslösen von Aktionen innerhalb des Automatisierungsworkflows und das Einstellen von Nachrichten in die Warteschlange des Speicherkontos. Konfigurieren Sie das Systemthema Ereignisraster mit den folgenden Parametern:

Quelle: Der Name des Schlüsseltresors, der die Zertifikate enthält.

Quelltyp: Der Typ der Quelle. Der Quellentyp für diese Lösung ist zum Beispiel

Azure Key Vault.Ereignistypen: Der zu überwachende Ereignistyp. Der Ereignistyp für diese Lösung ist zum Beispiel

Microsoft.KeyVault.CertificateNearExpiry. Dieses Ereignis wird ausgelöst, wenn ein Zertifikat bald abläuft.Abonnement für Webhook:

Abonnementname: Der Name des Ereignisabonnements.

Endpunkttyp: Der Typ des zu verwendenden Endpunkts. Der Endpunkttyp für diese Lösung ist zum Beispiel

Webhook.Endpunkt: Die URL des Webhooks, der dem Runbook des Automatisierungskontos zugeordnet ist. Weitere Informationen finden Sie im Abschnitt "Automatisierungskonto" .

Abonnement für StorageQueue:

Abonnementname: Der Name des Ereignisabonnements.

Endpunkttyp: Der Typ des zu verwendenden Endpunkts. Der Endpunkttyp für diese Lösung ist zum Beispiel

StorageQueue.Endpunkt: Die Speicherkontowarteschlange.

Log Analytics-Arbeitsbereich und Azure-Arbeitsmappe

Diese Lösung verwendet den Log Analytics-Arbeitsbereich und die Azure-Arbeitsmappe, um die Überwachung und Visualisierung von Zertifikatstatus zu verbessern, die im Key Vault gespeichert sind. Diese Komponenten spielen eine entscheidende Rolle bei der Aufrechterhaltung der Sichtbarkeit der Zertifikatintegrität:

Der Log Analytics-Arbeitsbereich sammelt und speichert Daten zu Zertifikatzuständen. Es gibt an, ob Zertifikate abgelaufen sind, bald ablaufen oder noch gültig sind.

Azure-Arbeitsmappe ruft Daten aus dem Log Analytics-Arbeitsbereich ab und stellt sie in einem Dashboard mit visuellen Darstellungen wie Kreisdiagrammen und detaillierten Tabellen dar. Es kategorisiert Zertifikate in "Nicht abgelaufen" (grün), "Bald ablaufen " (gelb) und "Abgelaufen" (rot).

Die folgenden Komponenten rufen Zertifikatinformationen in der Arbeitsmappe ab und präsentieren diese:

Ein Datenaufnahme-Runbook wird direkt aus Azure ausgeführt und erfordert keinen Kontext eines Hybrid-Workers. Es ruft Zertifikatdaten aus Key Vault ab und sendet sie an eine benutzerdefinierte Tabelle, die im Log Analytics-Arbeitsbereich definiert ist. Das Runbook wird in einem geplanten Zeitplan ausgeführt.

Eine Arbeitsmappe fragt die Daten aus der benutzerdefinierten Tabelle ab und zeigt sie sowohl in einem Kreisdiagramm als auch in einer detaillierten Tabelle an. Es hebt Zertifikate basierend auf ihrem Ablaufstatus hervor.

Durch die Integration dieser Komponenten erstellt Ihre Lösung einen umfassenderen Ansatz für die Verwaltung des Zertifikatlebenszyklus.

Alternativen

Diese Lösung verwendet ein Automatisierungskonto, um den Prozess der Zertifikatverlängerung zu orchestrieren, und bietet mittels Hybrid Runbook Worker die Flexibilität, sich mit einer CA vor Ort oder in anderen Clouds zu integrieren.

Ein alternativer Ansatz besteht darin, Azure Logic Apps zu verwenden. Der Hauptunterschied zwischen den beiden Ansätzen besteht darin, dass das Automatisierungskonto eine PaaS-Lösung ist, und Logic Apps ist eine Software as a Service (SaaS)-Lösung.

Der Hauptvorteil von Logic Apps ist, dass es sich um einen vollständig verwalteten Dienst handelt. Sie müssen sich nicht um die zugrunde liegende Infrastruktur kümmern. Außerdem können Logik-Apps problemlos in externe Connectors integriert werden. Diese Funktion erweitert die Palette an Benachrichtigungsmöglichkeiten, z. B. das Engagement mit Microsoft Teams oder Microsoft 365.

Logik-Apps verfügen nicht über ein Feature, das hybriden Runbook Worker ähnelt, was zu einer weniger flexiblen Integration in die Zertifizierungsstelle führt, sodass ein Automatisierungskonto der bevorzugte Ansatz ist.

Szenariodetails

Jede Organisation benötigt ein sicheres und effizientes Management des Lebenszyklus ihrer Zertifikate. Wird ein Zertifikat nicht vor Ablauf der Gültigkeit aktualisiert, kann dies zu Dienstunterbrechungen führen und erhebliche Kosten für das Unternehmen verursachen.

Unternehmen betreiben in der Regel komplexe IT-Infrastrukturen, die mehrere Teams betreffen, die für den Zertifikatlebenszyklus verantwortlich sind. Der manuelle Prozess der Zertifikatserneuerung führt häufig zu Fehlern und verschlingt wertvolle Zeit.

Diese Lösung behebt diese Herausforderungen, indem die vom Microsoft-Zertifikatdienst ausgestellte Zertifikatverlängerung automatisiert wird. Der Dienst wird häufig für verschiedene Serveranwendungen wie Webserver und SQL-Server verwendet und dient der Verschlüsselung, der Nichtabstreitbarkeit, der Signierung, der rechtzeitigen Aktualisierung und der sicheren Speicherung von Zertifikaten im Key Vault. Die Kompatibilität des Dienstes mit Azure-Servern und Servern vor Ort unterstützt eine flexible Bereitstellung.

Mögliche Anwendungsfälle

Diese Lösung richtet sich an Unternehmen aus verschiedenen Branchen, die:

Verwenden Sie den Microsoft Certificate Service für die Erstellung von Serverzertifikaten.

Erfordern Sie eine Automatisierung des Zertifikatverlängerungsprozesses, um die Abläufe zu beschleunigen und Fehler zu minimieren, wodurch Geschäftsverluste und Verletzungen von Service-Level-Agreements (SLAs) vermieden werden können.

Erfordern Sie eine sichere Speicherung von Zertifikaten in Repositories wie Key Vault.

Diese Architektur dient als grundlegender Bereitstellungsansatz für Zielzonenabonnements für Anwendungen.

Überlegungen

Diese Überlegungen bilden die Säulen des Azure Well-Architected Framework, einer Reihe von Leitprinzipien, die Sie zur Verbesserung der Qualität eines Workloads verwenden können. Weitere Informationen finden Sie unter Well-Architected Framework.

Sicherheit

Sicherheit bietet Sicherheitsmaßnahmen gegen bewusste Angriffe und den Missbrauch Ihrer wertvollen Daten und Systeme. Weitere Informationen finden Sie in der Prüfliste zur Entwurfsüberprüfung für Sicherheit.

Im Key Vault-System werden Zertifikate sicherer als verschlüsselte Geheime gespeichert und durch die rollenbasierte Zugriffssteuerung (RBAC) von Azure geschützt.

Während des gesamten Prozesses der Zertifikatserneuerung sind die Komponenten, die Identitäten verwenden:

Das Systemkonto des Hybrid Runbook Worker, der unter dem Konto der VM arbeitet.

Die Key Vault-Erweiterung, die die verwaltete Identität verwendet, die der VM zugeordnet ist.

Das Automatisierungskonto, das seine festgelegte verwaltete Identität verwendet.

Der Grundsatz des geringsten Rechtsanspruchs wird bei allen am Zertifikatserneuerungsverfahren beteiligten Identitäten strikt durchgesetzt.

Das Systemkonto des Hybrid Runbook Worker-Servers muss das Recht haben, Zertifikate für eine oder mehrere Zertifikatsvorlagen zu registrieren, die neue Zertifikate generieren.

Im Schlüsseltresor, der die Zertifikate enthält, muss die Identität des Automatisierungskontos über die Key Vault Certificate Officer Rolle verfügen. Darüber hinaus müssen Server, die Zertifikatzugriff erfordern, über Berechtigungen im Get Key Vault-Zertifikatspeicher verfügenList.

In der Warteschlange des Speicherkontos muss die Identität des Automatisierungskontos die Rollen Storage Queue Data Contributor, Reader and Data Access und Reader haben.

In Szenarien, in denen die Key Vault-Erweiterung auf einer Azure-VM bereitgestellt wird, erfolgt die Authentifizierung über die verwaltete Identität der VM. Wenn sie jedoch auf einem Azure Arc-fähigen Server bereitgestellt wird, wird die Authentifizierung mithilfe eines Dienstprinzipals behandelt. Sowohl der verwalteten Identität als auch dem Dienstprinzipal muss die geheime Benutzerrolle des Key Vaults zugewiesen werden, in dem das Zertifikat gespeichert ist. Sie müssen eine geheime Rolle verwenden, da das Zertifikat im Key Vault als Geheimnis gespeichert wird.

Kostenoptimierung

Die Kostenoptimierung konzentriert sich auf Möglichkeiten, unnötige Ausgaben zu reduzieren und die betriebliche Effizienz zu verbessern. Weitere Informationen finden Sie in der Prüfliste für die Entwurfsüberprüfung für die Kostenoptimierung.

Diese Lösung nutzt Azure PaaS-Lösungen, die nach dem Pay-as-you-go-Prinzip funktionieren und so die Kosten optimieren. Die Kosten hängen von der Anzahl der zu verlängernden Zertifikate und der Anzahl der mit der Key Vault-Erweiterung ausgestatteten Server ab, was zu einem geringen Overhead führt.

Die Kosten, die durch die Key Vault-Erweiterung und Hybrid Runbook Worker entstehen, hängen von Ihren Installationsentscheidungen und Abfrageintervallen ab. Die Kosten für Event Grid entsprechen dem Volumen der von Key Vault generierten Ereignisse. Gleichzeitig korreliert die Kosten des Automatisierungskontos mit der Anzahl der von Ihnen verwendeten Runbooks.

Die Kosten für Key Vault hängen von verschiedenen Faktoren ab, darunter die von Ihnen gewählte SKU (Standard oder Premium), die Menge der gespeicherten Zertifikate und die Häufigkeit der mit den Zertifikaten durchgeführten Operationen.

Für das Speicherkonto gelten ähnliche Überlegungen wie für die für Key Vault beschriebenen Konfigurationen. In diesem Szenario reicht eine Standard-SKU mit lokal redundanter Speicherreplikation für das Speicherkonto aus. Im Allgemeinen sind die Kosten für die Warteschlange des Speicherkontos minimal.

Verwenden Sie den Azure-Preisrechner, um die Kosten für die Implementierung dieser Lösung zu schätzen. Geben Sie die in diesem Artikel beschriebenen Dienste ein.

Operative Exzellenz

„Optimaler Betrieb“ deckt die Betriebsprozesse ab, die für die Bereitstellung einer Anwendung und deren Ausführung in der Produktion sorgen. Weitere Informationen finden Sie in der Prüfliste zur Entwurfsüberprüfung für Operational Excellence.

Das automatische Verfahren zur Zertifikatverlängerung speichert Zertifikate sicher durch standardisierte Prozesse, die für alle Zertifikate innerhalb des Key Vaults gelten.

Durch die Integration mit Event Grid werden zusätzliche Aktionen ausgelöst, z. B. die Benachrichtigung von Microsoft Teams oder Microsoft 365 und die Rationalisierung des Erneuerungsprozesses. Diese Integration reduziert die Zertifikatverlängerungszeit erheblich und verringert das Potenzial für Fehler, die zu Geschäftsunterbrechungen und Verstößen gegen SLAs führen können.

Die nahtlose Integration mit Azure Monitor, Microsoft Sentinel, Microsoft Copilot for Security und Microsoft Defender for Cloud erleichtert zudem die kontinuierliche Überwachung des Zertifikatverlängerungsprozesses. Sie unterstützt die Erkennung von Anomalien und trägt dazu bei, dass robuste Sicherheitsmaßnahmen aufrechterhalten werden.

Bereitstellen dieses Szenarios

Wählen Sie die folgende Schaltfläche, um die in diesem Artikel beschriebene Umgebung bereitzustellen. Die Bereitstellung dauert ca. zwei Minuten, und es wird ein Schlüsseltresor erstellt, ein Ereignisrastersystemthema, das mit den beiden Abonnements konfiguriert ist, ein Speicherkonto, das die Certlc-Warteschlange enthält, und ein Automatisierungskonto, das das Runbook und den Mit Event Grid verknüpften Webhook enthält.

Detaillierte Informationen zu den Parametern, die für die Bereitstellung erforderlich sind, finden Sie im Codebeispielportal .

Wichtig

Sie können eine vollständige Laborumgebung bereitstellen, um den gesamten Arbeitsablauf der automatischen Zertifikatserneuerung zu demonstrieren. Verwenden Sie das Codebeispiel , um die folgenden Ressourcen bereitzustellen:

- Active Directory Domain Services (AD DS) innerhalb einer Domänencontroller-VM.

- Active Directory-Zertifikatdienste (AD CS) innerhalb einer VIRTUELLEN Zertifizierungsstelle, die der Domäne beigetreten ist und mit einer Vorlage, WebServerShort, für die Registrierung der zu erneuernden Zertifikate konfiguriert ist.

- Ein Windows Simple Mail Transfer Protocol (SMTP)-Server , der auf demselben virtuellen Computer der Zertifizierungsstelle zum Senden von E-Mail-Benachrichtigungen installiert ist. MailViewer wird auch installiert, um die gesendeten E-Mail-Benachrichtigungen zu überprüfen.

- Die Auf dem virtuellen Computer des Domänencontrollers installierte Key Vault-Erweiterung zum Abrufen der erneuerten Zertifikate aus der Key Vault-Erweiterung.

Beitragende

Microsoft verwaltet diesen Artikel. Die folgenden Mitwirkenden haben diesen Artikel geschrieben.

Hauptautoren:

- Fabio Masciotra | Hauptberater

- Angelo Mazzucchi | Hauptberater

Um nichtublic LinkedIn-Profile anzuzeigen, melden Sie sich bei LinkedIn an.