Definieren der Netzwerkeinstellungen des Azure Monitor-Agents

Der Azure Monitor-Agent unterstützt die Verbindung mithilfe von direkten Proxys, Log Analytics-Gateways und privaten Verbindungen. In diesem Artikel wird erläutert, wie Sie Netzwerkeinstellungen definieren und die Netzwerkisolation für den Azure Monitor-Agent aktivieren.

Diensttags in virtuellen Netzwerken

Der Azure Monitor-Agent unterstützt Diensttags in virtuellen Azure-Netzwerken. Die beiden Tags AzureMonitor und AzureResourceManager sind erforderlich.

Mit Azure Virtual Network-Diensttags können Netzwerkzugriffssteuerungen in Netzwerksicherheitsgruppen, Azure Firewall und benutzerdefinierten Routen definiert werden. Verwenden Sie Diensttags anstelle von bestimmten IP-Adressen, wenn Sie Sicherheitsregeln und Routen erstellen. Für Szenarien, in denen Azure Virtual Network-Diensttags nicht verwendet werden können, sind nachfolgend die Firewallanforderungen aufgeführt.

Hinweis

Öffentliche IP-Adressen des Datensammlungsendpunkts sind nicht Teil der oben genannten Netzwerkdiensttags. Wenn Sie über benutzerdefinierte Protokolle oder IIS-Protokolldatensammlungsregeln verfügen, sollten Sie daran denken, dass die öffentlichen IP-Adressen des Datensammlungsendpunkts für diese Szenarios funktionieren, bis diese Szenarios von Netzwerkdiensttags unterstützt werden.

Firewallanforderungen

| Cloud | Endpunkt | Zweck | Port | Direction | Umgehung der HTTPS-Überprüfung | Beispiel |

|---|---|---|---|---|---|---|

| Azure Commercial | global.handler.control.monitor.azure.com | Zugriffssteuerungsdienst | Port 443 | Ausgehend | Ja | - |

| Azure Commercial | <virtual-machine-region-name>.handler.control.monitor.azure.com |

Abrufen von Datensammlungsregeln für einen bestimmten Computer | Port 443 | Ausgehend | Ja | westus2.handler.control.monitor.azure.com |

| Azure Commercial | <log-analytics-workspace-id>.ods.opinsights.azure.com |

Erfassen von Protokolldaten | Port 443 | Ausgehend | Ja | 1234a123-aa1a-123a-aaa1-a1a345aa6789.ods.opinsights.azure.com |

| Azure Commercial | management.azure.com | Nur erforderlich, wenn Zeitreihendaten (Metriken) an die Datenbank für benutzerdefinierte Metriken von Azure Monitor gesendet werden | Port 443 | Ausgehend | Ja | - |

| Azure Commercial | <virtual-machine-region-name>.monitoring.azure.com |

Nur erforderlich, wenn Zeitreihendaten (Metriken) an die Datenbank für benutzerdefinierte Metriken von Azure Monitor gesendet werden | Port 443 | Ausgehend | Ja | westus2.monitoring.azure.com |

| Azure Commercial | <data-collection-endpoint>.<virtual-machine-region-name>.ingest.monitor.azure.com |

Nur erforderlich, wenn Sie Daten an die Log Analytics-Tabelle Custom Logs senden | Port 443 | Ausgehend | Ja | 275test-01li.eastus2euap-1.canary.ingest.monitor.azure.com |

| Azure Government | Ersetzen Sie „.com“ oben durch „.us“ | Wie oben | Wie oben | Wie oben | Wie oben | |

| Microsoft Azure von 21Vianet | Ersetzen Sie „.com“ oben durch „.cn“ | Wie oben | Wie oben | Wie oben | Wie oben |

Hinweis

Wenn Sie private Verbindungen für den Agent verwenden, müssen Sie nur die privaten Datensammlungsendpunkte (Data Collection Endpoints, DCEs) hinzufügen. Der Agent verwendet die oben aufgeführten nicht privaten Endpunkte nicht, wenn private Links/Datensammlungsendpunkte verwendet werden. Die Vorschau von Azure Monitor Metrics (benutzerdefinierte Metriken) ist in Azure Government und Azure operated by 21Vianet-Clouds nicht verfügbar.

Proxykonfiguration

Wenn der Computer für die Kommunikation über das Internet einen Proxyserver verwendet, sehen Sie sich die folgenden Anforderungen an, um sich mit der erforderlichen Netzwerkkonfiguration vertraut zu machen.

Die Windows- und Linux-Erweiterungen für den Azure Monitor-Agent können mithilfe des HTTPS-Protokolls entweder über einen Proxyserver oder ein Log Analytics-Gateway mit Azure Monitor kommunizieren. Sie können dieses für virtuelle Azure-Computer, Azure-VM-Skalierungsgruppen und Azure Arc für Server verwenden. Nutzen Sie die Erweiterungseinstellungen wie in den folgenden Schritten beschrieben für die Konfiguration. Sowohl die anonyme Authentifizierung als auch die Standardauthentifizierung mithilfe eines Benutzernamens und eines Kennworts wird unterstützt.

Wichtig

Die Proxykonfiguration wird für Azure Monitor-Metriken (öffentliche Vorschau) als Ziel nicht unterstützt. Wenn Sie also Metriken an dieses Ziel senden, wird das öffentliche Internet ohne Proxy verwendet.

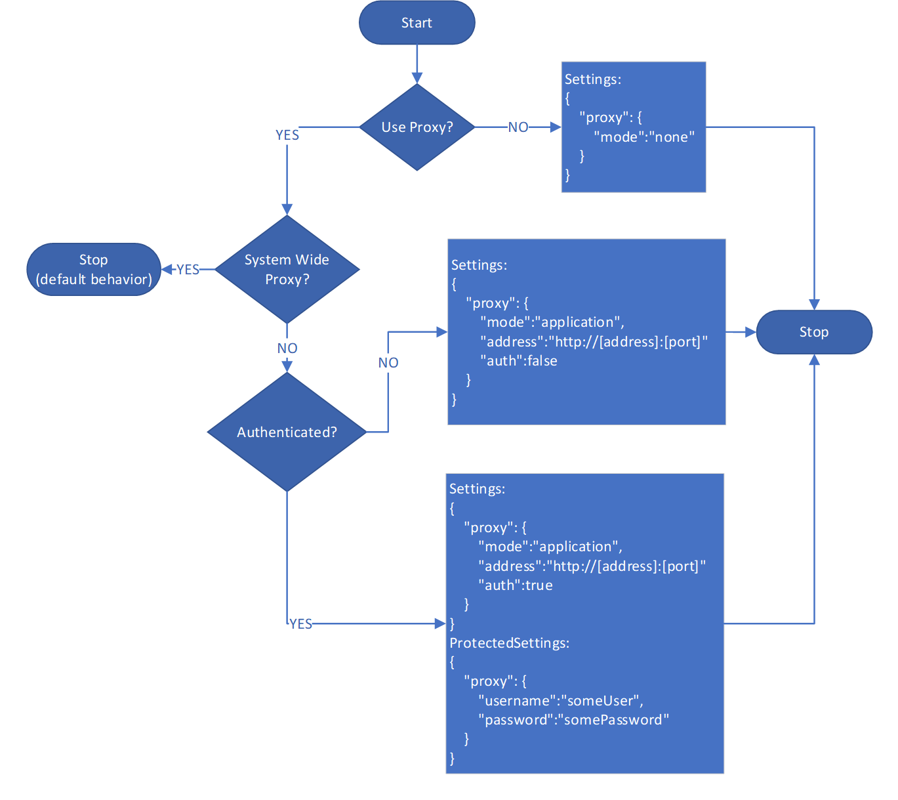

Verwenden Sie dieses Flussdiagramm, um zunächst die Werte der Parameter

SettingsundProtectedSettingszu bestimmen.Hinweis

Das Festlegen des Linux-Systemproxys über Umgebungsvariablen wie

http_proxyundhttps_proxywird nur mit Azure Monitor Agent für Linux, Version 1.24.2 und höher, unterstützt. Wenn Sie über eine Proxykonfiguration verfügen, orientieren Sie sich bei der ARM-Vorlage an dem unten angegebenen ARM-Vorlagenbeispiel, um die Proxyeinstellung in der ARM-Vorlage zu deklarieren. Darüber hinaus kann ein Benutzer „globale“ Umgebungsvariablen festlegen, die von allen systemd-Diensten über die Variable DefaultEnvironment in /etc/systemd/system.conf erfasst werden.Nachdem Sie die Werte für die Parameter

SettingsundProtectedSettingsfestgelegt haben, geben Sie diese anderen Parameter an, wenn Sie den Azure Monitor-Agent bereitstellen. Verwenden Sie PowerShell-Befehle, wie in den folgenden Beispielen gezeigt:

- Windows-VM

- Linux-VM

- Windows Arc-fähiger Server

- Server mit Linux Arc-Unterstützung

- Beispiel für eine ARM-Richtlinienvorlage

$settingsString = '{"proxy":{"mode":"application","address":"http://[address]:[port]","auth": "true"}}';

$protectedSettingsString = '{"proxy":{"username":"[username]","password": "[password]"}}';

Set-AzVMExtension -ExtensionName AzureMonitorWindowsAgent -ExtensionType AzureMonitorWindowsAgent -Publisher Microsoft.Azure.Monitor -ResourceGroupName <resource-group-name> -VMName <virtual-machine-name> -Location <location> -TypeHandlerVersion <type-handler-version> -SettingString $settingsString -ProtectedSettingString $protectedSettingsString

Konfiguration des Log Analytics-Gateways

- Befolgen Sie die Anweisungen zum Konfigurieren von Proxyeinstellungen für den Agent, und geben Sie die IP-Adresse und Portnummer des Gatewayservers an. Wenn Sie mehrere Gatewayserver hinter einem Lastenausgleichsmodul bereitgestellt haben, handelt es sich bei der Agent-Proxykonfiguration stattdessen um die virtuelle IP-Adresse des Lastenausgleichs.

- Fügen Sie die URL des Konfigurationsendpunkts zur Positivliste des Gateways

Add-OMSGatewayAllowedHost -Host global.handler.control.monitor.azure.comAdd-OMSGatewayAllowedHost -Host <gateway-server-region-name>.handler.control.monitor.azure.comhinzu, um Datensammlungsregeln abzurufen. (Wenn Sie private Verbindungen für den Agent verwenden, müssen Sie auch die Datensammlungsendpunkte hinzufügen.) - Fügen Sie die URL des Datenerfassungsendpunkts der Positivliste für das Gateway

Add-OMSGatewayAllowedHost -Host <log-analytics-workspace-id>.ods.opinsights.azure.comhinzu. - Starten Sie den Dienst OMS-Gateway neu, um die Änderungen an

Stop-Service -Name <gateway-name>undStart-Service -Name <gateway-name>zu übernehmen.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für