Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Ein Diensttag steht für eine Gruppe von IP-Adresspräfixen eines bestimmten Azure-Diensts. Microsoft verwaltet die Adresspräfixe, für die das Diensttag gilt, und aktualisiert das Tag automatisch, wenn sich die Adressen ändern. Auf diese Weise wird die Komplexität häufiger Updates an Netzwerksicherheitsregeln minimiert.

Wichtig

Diensttags vereinfachen zwar die Möglichkeit, IP-basierte Zugriffssteuerungslisten (Access Control Lists, ACLs) zu aktivieren, sind jedoch allein nicht ausreichend, um Datenverkehr zu sichern, ohne die Art des Diensts und den Datenverkehr zu berücksichtigen, den er sendet. Weitere Informationen zu IP-basierten ACLs finden Sie unter Was ist eine IP-basierte Zugriffssteuerungsliste (Access Control List, ACL)?.

Weitere Informationen zur Art des Datenverkehrs finden Sie weiter unten in diesem Artikel für jeden Dienst und sein Tag. Es ist wichtig, sicherzustellen, dass Sie mit dem Datenverkehr vertraut sind, den Sie beim Verwenden von Diensttags für IP-basierte ACLs zulassen. Erwägen Sie zusätzliche Sicherheitsstufen, um Ihre Umgebung zu schützen.

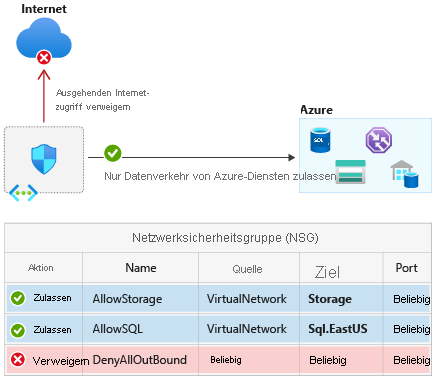

Sie können Diensttags verwenden, um Netzwerkzugriffssteuerungen in Netzwerksicherheitsgruppen, Azure Firewall und benutzerdefinierten Routen zu definieren. Verwenden Sie Diensttags anstelle von bestimmten IP-Adressen, wenn Sie Sicherheitsregeln und Routen erstellen. Indem Sie den Diensttagnamen (z. B. ApiManagement) im entsprechenden Feld Quelle oder Ziel einer Sicherheitsregel angeben, können Sie den Datenverkehr für den entsprechenden Dienst zulassen oder verweigern. Indem Sie den Tagnamen des Diensts im Adresspräfix einer Route angeben, können Sie den Datenverkehr, der für eins der Präfixe bestimmt ist, die durch das Diensttag gekapselt sind, an den gewünschten Typ eines nächsten Hop weiterleiten.

Mithilfe von Diensttags können Sie Netzwerkisolation erreichen und Ihre Azure-Ressourcen vor dem allgemeinen Internet schützen, während Sie auf Azure-Dienste mit öffentlichen Endpunkten zugreifen. Erstellen Sie Regeln für eingehende/ausgehende Netzwerksicherheitsgruppen, um Datenverkehr in das Internet und aus diesem zu verweigern und Datenverkehr in die Azure-Cloud oder andere verfügbare Diensttags von bestimmten Azure-Diensten und aus diesen zuzulassen.

Verfügbare Diensttags

Die folgende Tabelle listet alle Diensttags auf, die zur Verwendung in Regeln für Netzwerksicherheitsgruppen verfügbar sind.

In den Spalten wird angegeben, ob das jeweilige Tag:

- für Regeln geeignet ist, die eingehenden oder ausgehenden Datenverkehr abdecken.

- einen regionalen Bereich unterstützt.

- In Azure Firewall-Regeln nur für eingehenden oder ausgehenden Datenverkehr als Zielregel nutzbar ist.

Standardmäßig spiegeln Diensttags die Bereiche für die gesamte Cloud wider. Einige Diensttags ermöglichen eine präzisere Steuerung, indem sie die entsprechenden IP-Adressbereiche auf eine bestimmte Region beschränken. Das Diensttag Storage beispielsweise repräsentiert Azure Storage für die gesamte Cloud, Storage.WestUS schränkt den Bereich jedoch auf die IP-Adressbereiche der Region „USA, Westen“ ein. In der folgenden Tabelle wird angegeben, ob jedes Diensttag einen solchen regionalen Bereich unterstützt. Die für jedes Tag aufgeführte Richtung ist eine Empfehlung. Beispielsweise kann das AzureCloud-Tag verwendet werden, um eingehenden Datenverkehr zuzulassen. In den meisten Szenarien wird nicht empfohlen, Datenverkehr von allen Azure-IPs zuzulassen, da IPs, die von anderen Azure-Kunden verwendet werden, als Teil des Diensttags enthalten sind.

| Tag | Zweck | Eingehend oder ausgehend möglich? | Regional möglich? | Einsatz mit Azure Firewall möglich? |

|---|---|---|---|---|

| ActionGroup | Aktionsgruppe | Eingehend | Nein | Ja |

| ApiManagement | Verwaltungsdatenverkehr für dedizierte Azure API Management-Bereitstellungen. Hinweis: Dieses Tag stellt den Azure API Management-Dienstendpunkt für die Steuerungsebene pro Region dar. Durch dieses Tag können Kunden Verwaltungsvorgänge für die APIs, Vorgänge, Richtlinien und NamedValues ausführen, die für den API Management-Dienst konfiguriert sind. |

Eingehend | Ja | Ja |

| ApplicationInsightsAvailability | Verfügbarkeit von Application Insights | Eingehend | Nein | Ja |

| AppConfiguration | App-Konfiguration | Ausgehend | Nein | Ja |

| AppService | Azure App Service Dieses Tag wird für ausgehende Sicherheitsregeln zu Web-Apps und Funktions-Apps empfohlen. Hinweis: Dieses Tag enthält keine IP-Adressen, die bei Verwendung von IP-basiertem SSL (von der App zugewiesene Adresse) zugewiesen werden. |

Ausgehend | Ja | Ja |

| AppServiceManagement | Verwaltungsdatenverkehr für dedizierte Bereitstellungen der App Service-Umgebung. | Beide | Nein | Ja |

| AzureActiveDirectory | Microsoft Entra ID Services. Dieses Tag enthält Anmelde-, MS Graph- und andere Entra-Dienste, die nicht speziell in dieser Tabelle aufgeführt sind | Ausgehend | Nein | Ja |

| AzureActiveDirectoryDomainServices | Verwaltungsdatenverkehr für dedizierte Microsoft Entra Domain Services-Bereitstellungen | Beide | Nein | Ja |

| AzureAdvancedThreatProtection | Microsoft Defender for Identity. | Ausgehend | Nein | Ja |

| AzureArcInfrastructure | Server mit Azure Arc-Unterstützung, Kubernetes mit Azure Arc-Unterstützung und Datenverkehr der Gastkonfiguration. Hinweis: Dieses Tag weist eine Abhängigkeit von den Tags AzureActiveDirectory, AzureTrafficManager und AzureResourceManager auf. |

Ausgehend | Nein | Ja |

| AzureAttestation | Azure-Nachweis. | Ausgehend | Nein | Ja |

| AzureBackup | Azure Backup. Hinweis: Dieses Tag weist eine Abhängigkeit vom Tag Storage und AzureActiveDirectory auf. |

Ausgehend | Nein | Ja |

| AzureBotService | Azure Bot Service | Beide | Nein | Ja |

| AzureCloud | Alle öffentlichen IP-Adressen im Rechenzentrum. Dieses Tag enthält nicht IPv6. | Beide | Ja | Ja |

| AzureCognitiveSearch | Azure AI Search. Dieses Tag gibt die IP-Bereiche der Ausführungsumgebungen mit mehreren Mandanten an, die von einem Suchdienst für die indexerbasierte Indizierung verwendet werden. Hinweis: Die IP des Suchdiensts selbst wird nicht von diesem Diensttag abgedeckt. In der Firewallkonfiguration Ihrer Azure-Ressource sollten Sie das Diensttag und auch die spezifische IP-Adresse des Suchdiensts selbst angeben. |

Eingehend | Nein | Ja |

| AzureConnectors | Dieses Tag stellt die IP-Adresspräfixe für verwaltete Connectors dar, die eingehende Webhook-Rückrufe an den Azure Logic Apps-Dienst und ausgehende Aufrufe an die entsprechenden Dienste wie Azure Storage oder Azure Event Hubs senden. | Beide | Ja | Ja |

| AzureContainerRegistry | Azure Container Registry. | Ausgehend | Ja | Ja |

| AzureCosmosDB | Azure Cosmos DB. | Ausgehend | Ja | Ja |

| AzureDatabricks | Azure Databricks | Beide | Nein | Ja |

| AzureDataExplorerManagement | Azure Data Explorer-Verwaltung | Eingehend | Nein | Ja |

| AzureDeviceUpdate | Device Update for IoT Hub | Beide | Nein | Ja |

| AzureDevOps | Azure DevOps. | Eingehend | Ja | Ja |

| AzureDigitalTwins | Azure Digital Twins. Hinweis: Dieses Tag oder die von diesem Tag abgedeckten IP-Adressen können verwendet werden, um den Zugriff auf Endpunkte einzuschränken, die für Ereignisrouten konfiguriert sind. |

Eingehend | Nein | Ja |

| AzureEventGrid | Azure Event Grid: | Beide | Nein | Ja |

| AzureFrontDoor.Frontend AzureFrontDoor.Backend AzureFrontDoor.FirstParty AzureFrontDoor.MicrosoftSecurity |

Das Frontend-Diensttag enthält die IP-Adressen, die Clients zum Erreichen von Front Door verwenden. Sie können das AzureFrontDoor.Frontend-Diensttag anwenden, wenn Sie den ausgehenden Datenverkehr steuern möchten, der eine Verbindung mit Diensten hinter Azure Front Door herstellen kann. Das Back-End-Diensttag enthält die IP-Adressen, die Azure Front Door für den Zugriff auf Ihre Ursprünge verwendet. Sie können dieses Diensttag anwenden, wenn Sie die Sicherheit für Ihre Ursprünge konfigurieren. FirstParty und MicrosoftSecurity sind spezielle Tags, die für eine ausgewählte Gruppe von Microsoft-Diensten reserviert sind, die auf Azure Front Door gehostet werden. FirstParty-Diensttag ist nur in der öffentlichen Cloud verfügbar, während die anderen Diensttags in öffentlichen und regierungsbasierten Clouds verfügbar sind. | Beide | Ja | Ja |

| AzureHealthcareAPIs | Die von diesem Tag abgedeckten IP-Adressen können verwendet werden, um den Zugriff auf Azure Health Data Services einzuschränken. | Beide | Nein | Ja |

| AzureInformationProtection | Azure Information Protection - Lösungen für den Schutz von Informationen. Hinweis: Dieses Tag weist eine Abhängigkeit von den Tags AzureActiveDirectory, AzureFrontDoor.Frontend und AzureFrontDoor.FirstParty auf. |

Ausgehend | Nein | Ja |

| AzureIoTHub | Azure IoT Hub. | Ausgehend | Ja | Ja |

| AzureKeyVault | Azure Key Vault: Hinweis: Dieses Tag weist eine Abhängigkeit vom Tag AzureActiveDirectory auf. |

Ausgehend | Ja | Ja |

| AzureLoadBalancer | Das Lastenausgleichsmodul der Azure-Infrastruktur. Das Tag wird in eine virtuelle IP-Adresse des Hosts (168.63.129.16) umgewandelt, die als Ausgangspunkt für die Integritätstests von Azure dient. Dies umfasst nur den Testdatenverkehr, nicht den tatsächlichen Datenverkehr zu Ihrer Back-End-Ressource. Sie können diese Regel außer Kraft setzen, wenn Azure Load Balancer nicht verwendet wird. | Beide | Nein | Nein |

| AzureMachineLearningInference | Dieses Diensttag wird zum Einschränken des Eingangs öffentlicher Netzwerke in Szenarien mit verwalteten Rückschlüssen im privaten Netzwerk verwendet. | Eingehend | Nein | Ja |

| AzureManagedGrafana | Endpunkt einer Azure Managed Grafana-Instanz. | Ausgehend | Nein | Ja |

| AzureMonitor | Log Analytics, Application Insights, Azure Monitor Workspace, AzMon und benutzerdefinierte Metriken (GiG-Endpunkte). Hinweis: Für den Azure Monitor-Agent ist auch AzureResourceManager erforderlich. Für den Log Analytics-Agent ist auch das Tag Speicher erforderlich. Wenn Log Analytics-Agents für Linux verwendet werden, ist auch das Tag GuestAndHybridManagement erforderlich. (Der Log Analytics-Agent der Legacyversion ist seit dem 31. August 2024 veraltet.) |

Ausgehend | Nein | Ja |

| AzureOpenDatasets | Azure Open Datasets Hinweis: Dieses Tag weist eine Abhängigkeit von den Tags AzureFrontDoor.Frontend und Storage auf. |

Ausgehend | Nein | Ja |

| AzurePlatformDNS | Der grundlegende (standardmäßige) DNS-Dienst für die Infrastruktur. Sie können dieses Tag verwenden, um den standardmäßigen DNS-Dienst zu deaktivieren. Bei Verwendung dieses Tags ist Vorsicht geboten. Es wird empfohlen, die Überlegungen zur Azure-Plattform durchzulesen. Außerdem wird empfohlen, vor der Verwendung dieses Tags entsprechende Tests auszuführen. |

Ausgehend | Nein | Nein |

| AzurePlatformIMDS | Azure Instance Metadata Service (IMDS), ein grundlegender Infrastrukturdienst. Sie können dieses Tag verwenden, um den standardmäßigen IMDS-Dienst zu deaktivieren. Bei Verwendung dieses Tags ist Vorsicht geboten. Es wird empfohlen, die Überlegungen zur Azure-Plattform durchzulesen. Außerdem wird empfohlen, vor der Verwendung dieses Tags entsprechende Tests auszuführen. |

Ausgehend | Nein | Nein |

| AzurePlatformLKM | Windows-Lizenzierungs- oder Schlüsselverwaltungsdienst. Sie können dieses Tag verwenden, um die Standardwerte für die Lizenzierung zu deaktivieren. Bei Verwendung dieses Tags ist Vorsicht geboten. Es wird empfohlen, die Überlegungen zur Azure-Plattform durchzulesen. Außerdem wird empfohlen, vor der Verwendung dieses Tags entsprechende Tests auszuführen. |

Ausgehend | Nein | Nein |

| AzureResourceManager | Azure Resource Manager | Ausgehend | Nein | Ja |

| AzureSentinel | Microsoft Sentinel. | Eingehend | Nein | Ja |

| AzureSignalR | Azure SignalR | Ausgehend | Nein | Ja |

| AzureSiteRecovery | Azure Site Recovery. Hinweis: Dieses Tag weist eine Abhängigkeit von den Tags AzureActiveDirectory, AzureKeyVault, EventHub, GuestAndHybridManagement und Storage auf. |

Ausgehend | Nein | Ja |

| AzureSphere | Dieses Tag oder die von diesem Tag abgedeckten IP-Adressen können verwendet werden, um den Zugriff auf Azure Sphere Security Services einzuschränken. | Beide | Nein | Ja |

| AzureSpringCloud | Zulassen von Datenverkehr für Anwendungen, die in Azure Spring Apps gehostet werden. | Ausgehend | Nein | Ja |

| AzureStack | Azure Stack Bridge-Dienste. Dieses Tag stellt den Endpunkt des Azure Stack Bridge-Diensts pro Region dar. |

Ausgehend | Nein | Ja |

| AzureTrafficManager | Test-IP-Adressen von Azure Traffic Manager. Weitere Informationen zu Test-IP-Adressen von Traffic Manager finden Sie unter Häufig gestellte Fragen (FAQ) zu Traffic Manager. |

Eingehend | Nein | Ja |

| AzureUpdateDelivery | Das Azure Update Delivery Service-Tag, das für den Zugriff auf Windows-Updates verwendet wird, ist veraltet. Kunden wird geraten, sich nicht von diesem Diensttag abhängig zu machen, und Kunden, die es bereits nutzen, wird empfohlen, auf eine der folgenden Optionen umzusteigen: Konfigurieren von Azure Firewall für Ihre Windows 10/11-Geräte wie dokumentiert: • Verwalten der Verbindungsendpunkte für Windows 11 Enterprise • Verwalten der Verbindungsendpunkte für Windows 10 Enterprise, Version 21H2 Bereitstellen von Windows Server Update Services (WSUS) Planen der Bereitstellung für die Aktualisierung von Windows-VMs in Azure, und fahren Sie dann fort mit Schritt 2: Konfigurieren von WSUS Weitere Informationen finden Sie unter Änderungen in Verbindung mit dem Azure Update Delivery-Diensttag |

Ausgehend | Nein | Ja |

| AzureWebPubSubSub | AzureWebPubSub | Beide | Ja | Ja |

| BatchNodeManagement | Verwaltungsdatenverkehr für dedizierte Azure Batch-Bereitstellungen. | Beide | Ja | Ja |

| ChaosStudio | Azure Chaos Studio. Hinweis: Wenn Sie die Integration von Application Insights in den Chaos-Agent aktiviert haben, ist auch das AzureMonitor-Tag erforderlich. |

Beide | Nein | Ja |

| CognitiveServicesFrontend | Die Adressbereiche für Datenverkehr an Azure KI Services-Front-End-Portale. | Beide | Nein | Ja |

| CognitiveServicesManagement | Die Adressbereiche für Datenverkehr an Azure KI Services. | Beide | Nein | Ja |

| DataFactory | Azure Data Factory | Beide | Ja | Ja |

| DataFactoryManagement | Verwaltungsdatenverkehr für Azure Data Factory | Ausgehend | Nein | Ja |

| Dynamics365ForMarketingEmail | Die Adressbereiche für den Marketing-E-Mail-Dienst von Dynamics 365. | Beide | Ja | Ja |

| Dynamics365BusinessCentral | Dieses Tag oder die von diesem Tag abgedeckten IP-Adressen können verwendet werden, um den Zugriff von/auf Dynamics 365 Business Central Services einzuschränken. | Beide | Nein | Ja |

| EOPExternalPublishedIPs | Dieses Tag stellt die IP-Adressen dar, die für Security & Compliance Center PowerShell verwendet werden. Weitere Informationen finden Sie unter Herstellen einer Verbindung mit Security & Compliance Center-PowerShell mithilfe des Moduls EXO V2. | Beide | Nein | Ja |

| EventHub | Azure Event Hubs: | Ausgehend | Ja | Ja |

| GatewayManager | Verwaltungsdatenverkehr für dedizierte Azure VPN Gateway- und Application Gateway-Bereitstellungen. | Eingehend | Nein | Nein |

| GuestAndHybridManagement | Azure Automation und Gastkonfiguration | Ausgehend | Nein | Ja |

| HDInsight | Azure HDInsight. | Eingehend | Ja | Ja |

| Internet | Der IP-Adressraum, der außerhalb des virtuellen Netzwerks liegt und über das öffentliche Internet erreichbar ist. Der Adressbereich schließt den Azure-eigenen öffentlichen IP-Adressraum ein. |

Beide | Nein | Nein |

| KustoAnalytics | Kusto Analytics. | Beide | Nein | Nein |

| LogicApps | Logik-Apps | Beide | Nein | Ja |

| LogicAppsManagement | Verwaltungsdatenverkehr für Logik-Apps. | Eingehend | Nein | Ja |

| M365ManagementActivityApi | Die Office 365 Management Activity API stellt Informationen zu verschiedenen Benutzer-, Administrator-, System- und Richtlinienaktionen und Ereignissen aus Office 365 und Microsoft Entra-Aktivitätsprotokollen bereit. Kunden und Partner können diese Informationen verwenden, um neue Lösungen für bestehende Vorgänge, Sicherheit und Complianceüberwachung für das Unternehmen zu erstellen oder zu verbessern. Hinweis: Dieses Tag weist eine Abhängigkeit vom Tag AzureActiveDirectory auf. |

Ausgehend | Ja | Ja |

| M365ManagementActivityApiWebhook | Benachrichtigungen werden an das konfigurierte Webhook für ein Abonnement gesendet, sobald neue Inhalte verfügbar werden. | Eingehend | Ja | Ja |

| MicrosoftAzureFluidRelay | Dieses Tag stellt die IP-Adressen dar, die für Azure Microsoft Fluid Relay Server verwendet werden. Hinweis: Dieses Tag weist eine Abhängigkeit vom Tag AzureFrontDoor.Frontend auf. |

Beide | Nein | Ja |

| MicrosoftCloudAppSecurity | Microsoft Defender für Cloud-Apps. | Beide | Nein | Ja |

| MicrosoftDefenderForEndpoint | Microsoft Defender for Endpoint Kerndienste. Hinweis: Die Geräte müssen mit einer optimierten Konnektivität ausgestattet sein und die Anforderungen erfüllen, um diesen Diensttag nutzen zu können. Defender for Endpoint/Server erfordert zusätzliche Diensttags, wie OneDSCollector, um alle Funktionen zu unterstützen. Weitere Informationen finden Sie unter Onboarding von Geräten mit optimierter Konnektivität für Microsoft Defender für Endpunkt |

Beide | Nein | Ja |

| PowerBI | Power BI-Plattform-Back-End-Dienste und API-Endpunkte. |

Beide | Ja | Ja |

| PowerPlatformInfra | Dieses Tag stellt die IP-Adressen dar, die von der Infrastruktur zum Hosten von Power Platform-Diensten verwendet werden. | Beide | Ja | Ja |

| PowerPlatformPlex | Dieses Tag stellt die IP-Adressen dar, die von der Infrastruktur zum Hosten der Power Platform-Erweiterungsausführung im Auftrag des Kunden verwendet werden. | Beide | Ja | Ja |

| PowerQueryOnline | Power Query Online | Beide | Nein | Ja |

| Scuba | Datenkonnektoren für Microsoft-Sicherheitsprodukte (Sentinel, Defender usw.). | Eingehend | Nein | Nein |

| SerialConsole | Beschränken des Zugriffs auf Speicherkonten für die Boot-Diagnose auf das Diensttag des seriellen Konsolendienstes | Eingehend | Nein | Ja |

| ServiceBus | Azure Service Bus-Datenverkehr. | Ausgehend | Ja | Ja |

| ServiceFabric | Azure Service Fabric. Hinweis: Dieses Tag stellt den Service Fabric-Dienstendpunkt für die Steuerungsebene pro Region dar. Dadurch können Kunden Verwaltungsvorgänge für ihre Service Fabric-Cluster aus ihrem VNET-Endpunkt vornehmen. (Beispiel: https://westus.servicefabric.azure.com). |

Beide | Nein | Ja |

| SQL | Azure SQL-Datenbank, Azure-Datenbank für MariaDB und Azure Synapse Analytics. Hinweis: Dieses Tag stellt den Dienst dar, aber nicht bestimmte Instanzen des Diensts. Beispielsweise steht das Tag für den Azure SQL-Datenbank-Dienst, aber nicht für eine bestimmte SQL-Datenbank oder einen bestimmten SQL-Server. Dieses Tag gilt nicht für SQL Managed Instance. |

Ausgehend | Ja | Ja |

| SqlManagement | Verwaltungsdatenverkehr für dedizierte SQL-Bereitstellungen. | Beide | Nein | Ja |

| Storage | „Azure Storage“. Hinweis: Dieses Tag stellt den Dienst dar, aber nicht bestimmte Instanzen des Diensts. Beispielsweise steht das Tag für den Azure Storage-Dienst, aber nicht für ein bestimmtes Azure Storage-Konto. |

Ausgehend | Ja | Ja |

| StorageSyncService | Speichersynchronisierungsdienst | Beide | Nein | Ja |

| StorageMover | Speicherumzugswerkzeug. | Ausgehend | Ja | Ja |

| WindowsAdminCenter | Ermöglicht dem Windows Admin Center-Back-End-Dienst die Kommunikation mit der Kundeninstallation von Windows Admin Center. | Ausgehend | Nein | Ja |

| WindowsVirtualDesktop | Azure Virtual Desktop (ehemals Windows Virtual Desktop). | Beide | Nein | Ja |

| VideoIndexer | Videoindexer. Wird verwendet, um Kunden zu ermöglichen, ihren NSG-Videoindexer-Dienst zu öffnen und Rückrufe an ihren Dienst zu empfangen. |

Beide | Nein | Ja |

| VirtualNetwork | Der Adressraum des virtuellen Netzwerks (alle für das virtuelle Netzwerk definierten IP-Adressbereiche), alle verbundenen lokalen Adressräume, per Peering verknüpfte virtuelle Netzwerke, virtuelle Netzwerke, die mit einem Gateway des virtuellen Netzwerks verbunden sind, die virtuelle IP-Adresse des Hosts und Adresspräfixe, die in benutzerdefinierten Routen verwendet werden. Dieses Tag kann auch Standardrouten enthalten. | Beide | Nein | Nein |

Hinweis

Wenn Sie Diensttags mit Azure Firewall verwenden, können Sie nur Zielregeln für eingehenden und ausgehenden Datenverkehr erstellen. Quellregeln werden nicht unterstützt. Weitere Informationen finden Sie in der Dokumentation zu Azure Firewall-Diensttags.

Mit Diensttags von Azure-Diensten werden die Adresspräfixe der jeweils verwendeten Cloud angegeben. So unterscheiden sich beispielsweise die zugrunde liegenden IP-Bereiche, die dem SQL-Tag-Wert in der Azure Public Cloud entsprechen, von den zugrunde liegenden Bereichen in der Microsoft Azure operated by 21Vianet Cloud.

Wenn Sie einen VNET-Dienstendpunkt für einen Dienst implementieren, z. B. Azure Storage oder Azure SQL-Datenbank, fügt Azure eine Route zu einem Subnetz des virtuellen Netzwerks für den Dienst hinzu. Die Adresspräfixe für die Route sind die gleichen Adresspräfixe bzw. CIDR-Bereiche wie diejenigen für das entsprechende Diensttag.

Unterstützte Tags im klassischen Bereitstellungsmodell

Das klassische Bereitstellungsmodell (vor Azure Resource Manager) unterstützt einen kleinen Teil der in der obigen Tabelle aufgeführten Tags. Die Tags im klassischen Bereitstellungsmodell werden anders geschrieben, wie in der folgenden Tabelle gezeigt:

| Resource Manager-Tag | Entsprechendes Tag im klassischen Bereitstellungsmodell |

|---|---|

| AzureLoadBalancer | Azure-Lastenausgleicher |

| Internet | INTERNET |

| VirtualNetwork | Virtuelles_Netzwerk |

Tags, die für benutzerdefinierte Routen (UDR) nicht unterstützt werden

Im Folgenden ist eine Liste der Tags aufgeführt, die derzeit nicht für die Verwendung mit benutzerdefinierten Routen (UDR) unterstützt werden.

AzurePlatformDNS

AzurePlatformIMDS

AzurePlatformLKM

VirtualNetwork

Azure-Lastenausgleicher

Internet

Lokale Diensttags

Sie können die aktuellen Informationen zu Diensttag und Bereich abrufen und in Ihren lokalen Firewallkonfigurationen verwenden. Bei diesen Informationen handelt es sich um die zum jetzigen Zeitpunkt gültige Liste der IP-Adressbereiche, die den einzelnen Diensttags entsprechen. Sie sollten die Informationen programmgesteuert oder über einen JSON-Dateidownload abrufen, wie in den folgenden Abschnitten beschrieben.

Verwendung der Diensttagermittlungs-API

Sie können die aktuelle Liste der Diensttags zusammen mit Details zum IP-Adressbereich programmgesteuert abrufen:

Um beispielsweise alle Präfixe für das Tag „Storage Service“ abzurufen, können Sie die folgenden PowerShell-Cmdlets verwenden:

$serviceTags = Get-AzNetworkServiceTag -Location eastus2

$storage = $serviceTags.Values | Where-Object { $_.Name -eq "Storage" }

$storage.Properties.AddressPrefixes

Hinweis

- Die API-Daten repräsentieren diejenigen Tags, die mit NSG-Regeln in Ihrer Region verwendet werden können. Verwenden Sie die API-Daten als Quelle der Wahrheit für verfügbare Diensttags, da diese sich von der herunterladbaren JSON-Datei unterscheiden können.

- Es dauert bis zu 4 Wochen, bis neue Diensttagdaten in den API-Ergebnissen alle Azure-Regionen übergreifend weitergeleitet werden. Aufgrund dieses Prozesses sind die Datenergebnisse Ihrer API möglicherweise nicht mit der herunterladbaren JSON-Datei synchron, da die API-Daten eine Teilmenge der Tags darstellen, die derzeit in der herunterladbaren JSON-Datei vorhanden sind.

- Sie müssen authentifiziert sein und über eine Rolle mit Leseberechtigungen für Ihr aktuelles Abonnement verfügen.

Ermitteln von Diensttags mithilfe von herunterladbaren JSON-Dateien

Sie können JSON-Dateien mit der aktuellen Liste der Diensttags zusammen mit Details zum IP-Adressbereich herunterladen. Diese Listen werden wöchentlich aktualisiert und veröffentlicht. Standorte für jede Cloud sind vorhanden.

Die IP-Adressbereiche in diesen Dateien liegen in CIDR-Notation vor.

Die folgenden AzureCloud-Tags weisen keine regionalen Namen auf, die gemäß dem normalen Schema formatiert sind:

AzureCloud.centralfrance (Zentralfrankreich)

AzureCloud.southfrance (Südfrankreich)

AzureCloud.germanywc (West- und Mitteldeutschland)

AzureCloud.germanyn (Norddeutschland)

AzureCloud.norwaye (Ostnorwegen)

AzureCloud.norwayw (Westnorwegen)

AzureCloud.switzerlandn (Nordschweiz)

AzureCloud.switzerlandw (Westschweiz)

AzureCloud.usstagee (OstUSASTG)

AzureCloud.usstagec (Süd-und MittelUSASTG)

AzureCloud.brazilse (BrazilSoutheast)

Tipp

Sie können Updates zwischen verschiedenen Veröffentlichungen anhand der erhöhten changeNumber-Werte in der JSON-Datei erkennen. Jeder Teilabschnitt (z. B. Storage.WestUS) weist einen eigenen changeNumber-Wert auf, der bei Änderungen erhöht wird. Die oberste Ebene des changeNumber-Werts einer Datei wird erhöht, wenn einer der Teilabschnitte geändert wird.

Beispiele für die Analyse der Diensttaginformationen (z. B. zum Abrufen aller Adressbereiche für „Storage“ in „USA, Westen“) finden Sie in der Dokumentation zur Diensttagermittlungs-API in PowerShell.

Wenn Diensttags neue IP-Adressen hinzugefügt werden, werden diese frühestens nach einer Woche in Azure verwendet. Dadurch haben Sie Zeit, die Systeme zu aktualisieren, von denen ggf. die den Diensttags zugeordneten IP-Adressen nachverfolgt werden müssen.