Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Sie können Azure Policy verwenden, um den Azure Monitor-Agent automatisch auf Ihren vorhandenen und neuen virtuellen Computern zu installieren und diesen die entsprechenden DCRs automatisch zuzuordnen. In diesem Artikel werden die integrierten Richtlinien und Initiativen beschrieben, die Sie zur Unterstützung bei der Verwaltung dieser Funktionalität und der Azure Monitor-Features verwenden können.

Verwenden Sie die folgenden Richtlinien und Richtlinieninitiativen, um den Agent bei jeder Erstellung einer VM, einer VM-Skalierungsgruppe oder eines Azure Arc-fähigen Servers automatisch zu installieren und einer DCR zuzuordnen.

Hinweis

Azure Monitor bietet eine Vorschau der DCR, die das Erstellen von Zuweisungen für Richtlinien und Initiativen vereinfacht, die DCRs verwenden. Zu dieser Erfahrung gehören Initiativen, die den Azure Monitor-Agent installieren. Sie können diese Funktion verwenden, um Zuweisungen für die in diesem Artikel beschriebenen Initiativen zu erstellen. Weitere Informationen finden Sie unter Verwalten von Regelzuordnungen für die Datensammlung in Azure Monitor.

Voraussetzungen

Bevor Sie beginnen, sollten Sie die Voraussetzungen für die Installation des Agents prüfen.

Hinweis

Gemäß den bewährten Methoden der Microsoft Identity Platform basieren die Richtlinien für die Installation des Azure Monitor-Agents auf VMs und in VM-Skalierungsgruppen auf einer benutzerseitig zugewiesenen verwalteten Identität. Diese Option ist für die verwaltete Identität für diese Ressourcen skalierbarer und resilienter.

Bei Azure Arc-fähigen Servern basieren Richtlinien nur auf einer systemseitig zugewiesenen verwalteten Identität, da dies aktuell die einzige unterstützte Option ist.

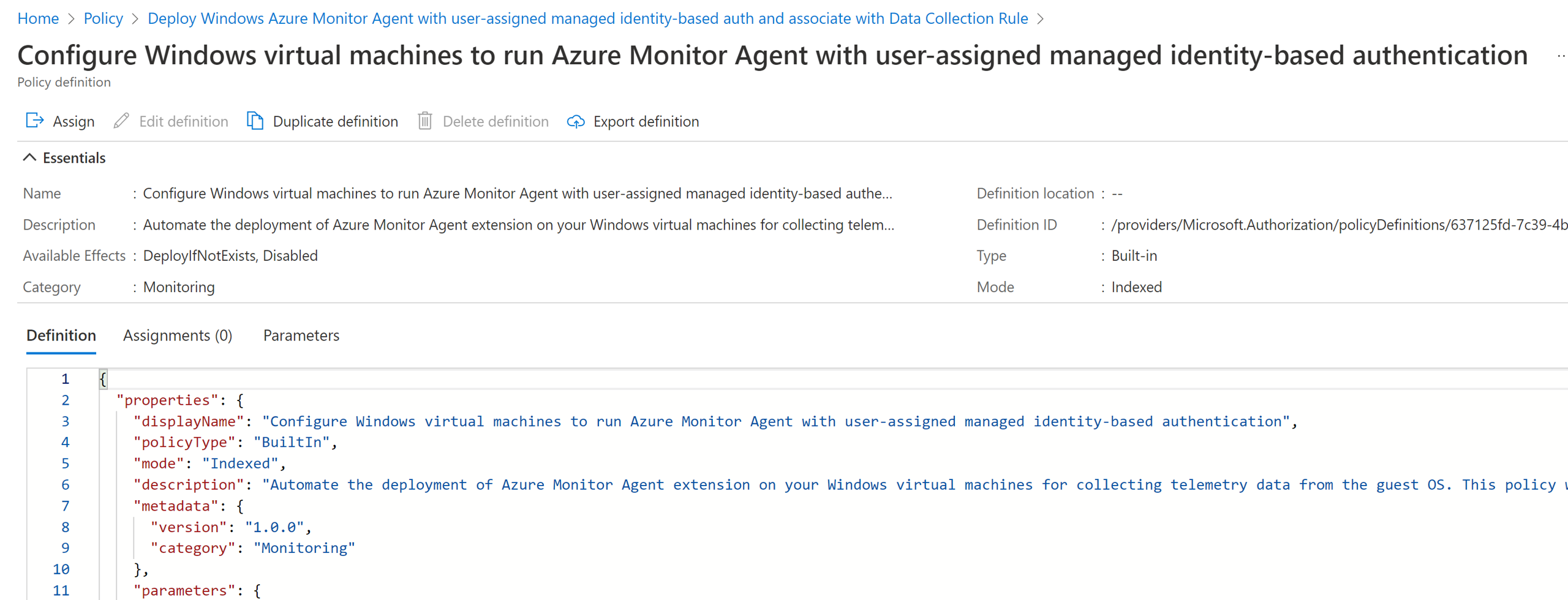

Integrierte Richtlinien

Sie können die einzelnen Richtlinien aus den Richtlinieninitiativen verwenden, die im nächsten Abschnitt beschrieben werden, um eine einzelne Aktion im großen Stil durchzuführen. Wenn Sie z. B. nur den Agent automatisch installieren möchten, verwenden Sie die zweite Richtlinie zur Agent-Installation in der Initiative.

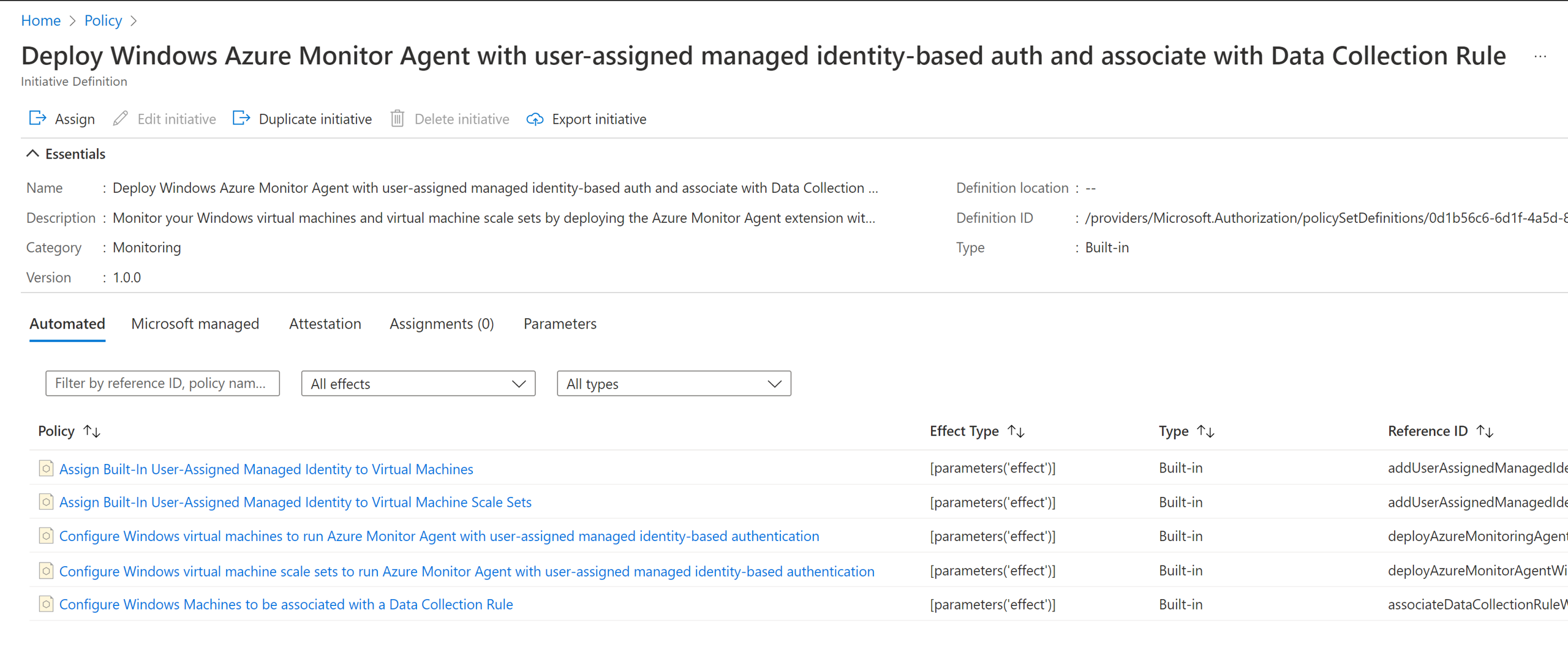

Integrierte Richtlinieninitiativen

Integrierte Richtlinieninitiativen für Windows- und Linux-VMs und Skalierungsgruppen ermöglichen das End-to-End-Onboarding im großen Stil mit Azure Monitor-Agents.

- Bereitstellen des Azure Monitor-Agents für Windows-Clientcomputer mithilfe der vom Benutzer zugewiesenen verwalteten identitätsbasierten Authentifizierung und Zuordnen zu einer DCR

- Bereitstellen des Azure Monitor-Agents für Linux-Clientcomputer mithilfe der vom Benutzer zugewiesenen verwalteten identitätsbasierten Authentifizierung und Zuordnen zu einer DCR

Hinweis

Die Richtliniendefinitionen enthalten nur die Liste der von Microsoft unterstützten Windows- und Linux-Versionen. Verwenden Sie zum Hinzufügen eines benutzerdefinierten Images den Parameter Zusätzliche VM-Images.

Diese Initiativen umfassen einzelne Richtlinien für Folgendes:

(Optional) Erstellen Sie eine integrierte, benutzerseitig zugewiesene verwaltete Identität pro Abonnement und pro Region und weisen Sie sie zu. Weitere Informationen

Benutzerseitig zugewiesene Identität – Bring Your Own:

- Sofern auf false festgelegt, wird die integrierte, benutzerseitig zugewiesene verwaltete Identität in der vordefinierten Ressourcengruppe erstellt und allen Computern zugewiesen, auf welche die Richtlinie angewendet wird. Der Speicherort der Ressourcengruppe kann im Parameter Built-In-Identity-RG Location (Speicherort für integrierte Identitätsressourcengruppe) konfiguriert werden.

- Wenn dies auf true festgelegt ist, können Sie stattdessen eine vorhandene benutzerseitig zugewiesene Identität verwenden, die automatisch allen Computern zugewiesen wird, auf welche die Richtlinie angewendet wird.

Installieren Sie die Azure Monitor-Agent-Erweiterung auf dem Computer, und konfigurieren Sie sie so, dass sie die benutzerseitig zugewiesene Identität verwendet, wie in den folgenden Parametern angegeben.

Benutzerseitig zugewiesene Identität – Bring Your Own:

- Wenn diese Option auf false festgelegt ist, wird der Agent so konfiguriert, dass er die integrierte, benutzerseitig zugewiesene verwaltete Identität verwendet, die mithilfe der Richtlinie oben erstellt wurde.

- Wenn dies auf true festgelegt ist, wird der Agent für die Verwendung einer benutzerseitig zugewiesenen Identität konfiguriert.

Name der benutzerseitig zugewiesenen verwalteten Identität: Wenn Sie Ihre eigene Identität verwenden (true ist ausgewählt), geben Sie den Namen der Identität an, die den Computern zugewiesen ist.

Ressourcengruppe der benutzerseitig zugewiesenen verwalteten Identität: Wenn Sie Ihre eigene Identität verwenden (true ist ausgewählt), geben Sie die Ressourcengruppe an, in der die Identität vorhanden ist.

Zusätzliche VM-Images: Übergeben Sie zusätzliche Namen für VM-Images, auf die Sie die Richtlinie anwenden möchten, wenn sie noch nicht enthalten sind.

Built-In-Identity-RG Location: Wenn Sie die integrierte benutzerseitig zugewiesene verwaltete Identität verwenden, geben Sie den Speicherort an, in dem die Identität und die Ressourcengruppe erstellt werden sollen. Dieser Parameter wird nur verwendet, wenn der Parameter Bring Your Own User-Assigned Managed Identity (Einbringen einer eigenen benutzerseitig zugewiesenen verwalteten Identität) auf false festgelegt ist.

Erstellen Sie die Zuordnung und stellen Sie sie bereit, um den Computer mit der angegebenen DCR zu verknüpfen.

Bekannte Probleme

- Standardverhalten einer verwalteten Identität. Weitere Informationen

- Mögliche Racebedingung bei Verwendung einer integrierten Erstellungsrichtlinie für benutzerseitig zugewiesene Identitäten. Weitere Informationen

- Zuweisen von Richtlinien zu Ressourcengruppen. Wenn der Zuweisungsumfang der Richtlinie eine Ressourcengruppe und kein Abonnement ist, muss die von der Richtlinienzuweisung verwendete Identität (die sich von der benutzerseitig zugewiesenen Identität unterscheidet, die vom Agent verwendet wird) vor der Zuweisung oder Neuzuweisung manuell mit bestimmten Rollen versehen werden. Wenn dieser Schritt nicht ausgeführt wird, kann dies zu Bereitstellungsfehlern führen.

- Andere Einschränkungen für verwaltete Identitäten.

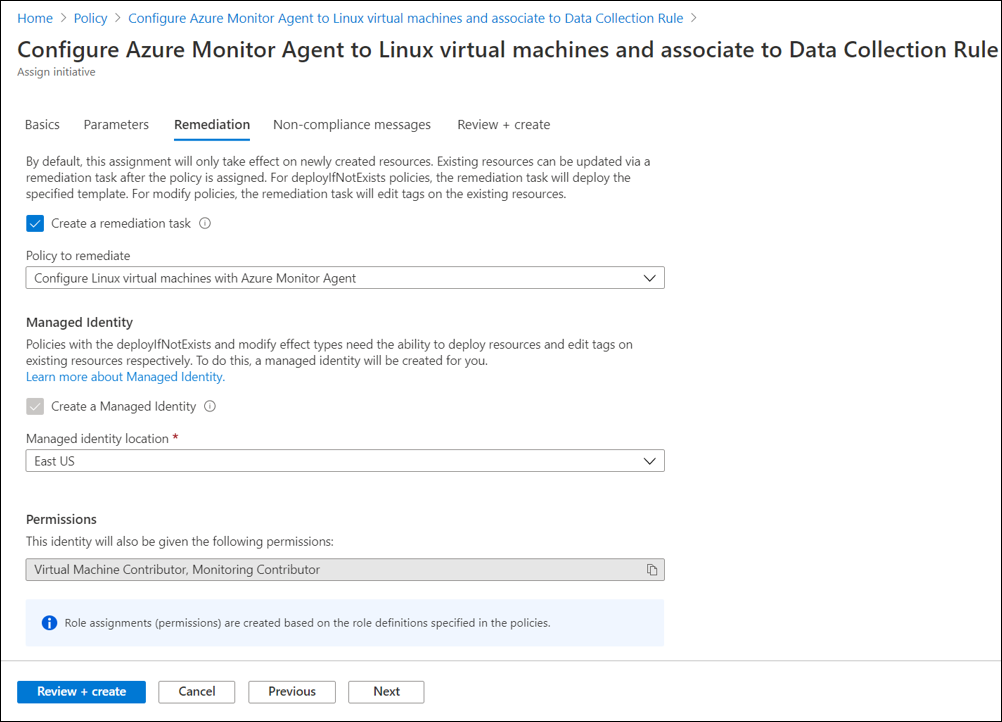

Wiederherstellung

Die Initiativen oder Richtlinien gelten für jeden virtuellen Computer, während er erstellt wird. Eine Wartungsaufgabe die Richtliniendefinitionen in der Initiative für vorhandene Ressourcen bereitstellt. Sie können den Azure Monitor-Agent für alle Ressourcen konfigurieren, die bereits erstellt wurden.

Wenn Sie die Zuweisung mithilfe des Azure-Portals erstellen, können Sie gleichzeitig einen Wartungstask erstellen. Weitere Informationen zur Wartung finden Sie unter Korrigieren nicht konformer Ressourcen mit Azure Policy.

Zugehöriger Inhalt

Erstellen Sie eine DCR, um Daten des Agents zu sammeln und an Azure Monitor zu senden.