Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Wenn sich Ihre überwachte Anwendung oder Infrastruktur hinter einer Firewall befindet, müssen Sie den Netzwerkzugriff so konfigurieren, dass die Kommunikation mit Azure Monitor-Diensten ermöglicht wird.

Azure Monitor verwendet Diensttags, die eine zuverlässigere und dynamischere Möglichkeit zum Verwalten des Netzwerkzugriffs bieten. Diensttags werden regelmäßig aktualisiert und können über eine API abgerufen werden, um sicherzustellen, dass Sie über die neuesten verfügbaren IP-Adressinformationen verfügen, ohne dass manuelle Updates erforderlich sind.

Wenn Sie Azure-Netzwerksicherheitsgruppen verwenden, können Sie den Zugriff mit Azure-Netzwerkdiensttags verwalten. Für Hybrid- oder lokale Ressourcen können Sie die entsprechenden IP-Adresslisten als JSON-Dateien herunterladen, die wöchentlich aktualisiert werden. Um alle erforderlichen Ausnahmen abzudecken, verwenden Sie die Diensttags ActionGroup, ApplicationInsightsAvailabilityund AzureMonitor. Weitere Informationen finden Sie unter Azure Service Tags Overview.

Hinweis

- Der gesamte Application Insights-Datenverkehr stellt ausgehenden Datenverkehr dar, mit Ausnahme der Verfügbarkeitsüberwachung und Webhook-Aktionsgruppen, die auch eingehende Firewallregeln erfordern.

- Diensttags ersetzen keine Überprüfungs-/Authentifizierungsprüfungen, die für die mandantenübergreifende Kommunikation zwischen der Azure-Ressource eines Kunden und anderen Diensttagressourcen erforderlich sind.

Ausgehende Ports

Sie müssen in der Firewall Ihres Servers ein paar ausgehende Ports öffnen, damit das Application Insights SDK oder Application Insights Agent Daten an das Portal senden kann.

| Zweck | Rechnername | Typ | Häfen |

|---|---|---|---|

| Telemetrie | dc.applicationinsights.azure.comdc.applicationinsights.microsoft.comdc.services.visualstudio.com{region}.in.applicationinsights.azure.com |

Weltweit Weltweit Weltweit Länderspezifisch |

443 |

| Livemetriken | live.applicationinsights.azure.comrt.applicationinsights.microsoft.comrt.services.visualstudio.com{region}.livediagnostics.monitor.azure.comBeispiel für {region}: westus2 |

Weltweit Weltweit Weltweit Länderspezifisch |

443 |

Hinweis

Application Insights-Erfassungsendpunkte sind nur IPv4.

Azure Government verwendet die Domäne

.usder obersten Ebene anstelle von.com. Vergleichen Sie die Azure Public- und Azure Government-Endpunkte für allgemeine Azure-Dienste.

Application Insights-Agent

Die Application Insights Agent-Konfiguration ist nur erforderlich, wenn Änderungen vorgenommen werden.

| Zweck | Rechnername | Häfen |

|---|---|---|

| Konfiguration | management.core.windows.net |

443 |

| Konfiguration | management.azure.com |

443 |

| Konfiguration | login.windows.net |

443 |

| Konfiguration | login.microsoftonline.com |

443 |

| Konfiguration | secure.aadcdn.microsoftonline-p.com |

443 |

| Konfiguration | auth.gfx.ms |

443 |

| Konfiguration | login.live.com |

443 |

| Einrichtung |

globalcdn.nuget.org, , packages.nuget.orgapi.nuget.org/v3/index.jsonnuget.org, , api.nuget.orgdc.services.vsallin.net |

443 |

Verfügbarkeitstests

Weitere Informationen zu Verfügbarkeitstests finden Sie unter Private Verfügbarkeitstests.

Protokollabfrage-API-Endpunkte

Ab dem 1. Juli 2025 erzwingt Log Analytics TLS 1.2 oder höher für die sichere Kommunikation. Weitere Informationen finden Sie unter Secure Logs data in transit.

| Zweck | Rechnername | Häfen |

|---|---|---|

| Application Insights | api.applicationinsights.ioapi1.applicationinsights.ioapi2.applicationinsights.ioapi3.applicationinsights.ioapi4.applicationinsights.ioapi5.applicationinsights.ioapi.applicationinsights.azure.com*.api.applicationinsights.azure.com |

443 |

| Log Analytics | api.loganalytics.io*.api.loganalytics.ioapi.loganalytics.azure.comapi.monitor.azure.com*.api.monitor.azure.com |

443 |

| Azure Data Explorer | ade.loganalytics.ioade.applicationinsights.ioadx.monitor.azure.com*.adx.monitor.azure.com*.adx.applicationinsights.azure.comadx.applicationinsights.azure.comadx.loganalytics.azure.com*.adx.loganalytics.azure.com |

443 |

Protokolliert Aufnahme-API-Endpunkte

Ab dem 1. März 2026 erzwingt Logs Ingestion TLS 1.2 oder höher für die sichere Kommunikation. Weitere Informationen finden Sie unter Secure Logs data in transit.

| Zweck | Rechnername | Häfen |

|---|---|---|

| Protokollerfassungs-API | *.ingest.monitor.azure.comprod.la.ingest.monitor.core.windows.NET*.prod.la.ingestion.msftcloudes.comprod.la.ingestion.msftcloudes.com*.prod.la.ingest.monitor.core.windows.NET |

443 |

Application Insights-Analyse

| Zweck | Rechnername | Häfen |

|---|---|---|

| CDN (Content Delivery Network) | applicationanalytics.azureedge.net |

80, 443 |

| Medien-CDN | applicationanalyticsmedia.azureedge.net |

80, 443 |

Das Application Insights-Team besitzt die Domäne *.applicationinsights.io.

Log Analytics-Portal

| Zweck | Rechnername | Häfen |

|---|---|---|

| Portal | portal.loganalytics.io |

443 |

Das Log Analytics-Team besitzt die Domäne *.loganalytics.io.

Azure-Portalerweiterung für Application Insights

| Zweck | Rechnername | Häfen |

|---|---|---|

| Application Insights-Erweiterung | stamp2.app.insightsportal.visualstudio.com |

80, 443 |

| Erweiterungs-CDN für Application Insights | insightsportal-prod2-cdn.aisvc.visualstudio.cominsightsportal-prod2-asiae-cdn.aisvc.visualstudio.cominsightsportal-cdn-aimon.applicationinsights.io |

80, 443 |

Application Insights SDKs (Software Development Kits)

| Zweck | Rechnername | Häfen |

|---|---|---|

| JS-SDK-CDN für Application Insights | az416426.vo.msecnd.netjs.monitor.azure.com |

80, 443 |

Webhooks für Aktionsgruppen

Sie können die Liste der IP-Adressen, die von Aktionsgruppen verwendet werden, mithilfe des PowerShell-Befehls „Get-AzNetworkServiceTag“ abfragen.

Diensttag für Aktionsgruppen

Die Verwaltung von Änderungen der Quell-IP-Adressen kann zeitaufwändig sein. Bei Verwendung von Diensttags müssen Sie die Konfiguration nicht aktualisieren. Ein Diensttag stellt eine Gruppe von IP-Adresspräfixen eines bestimmten Azure-Diensts dar. Microsoft verwaltet die IP-Adressen und aktualisiert automatisch das Diensttag, wenn sich Adressen ändern, sodass die Netzwerksicherheitsregeln für eine Aktionsgruppe nicht aktualisiert werden müssen.

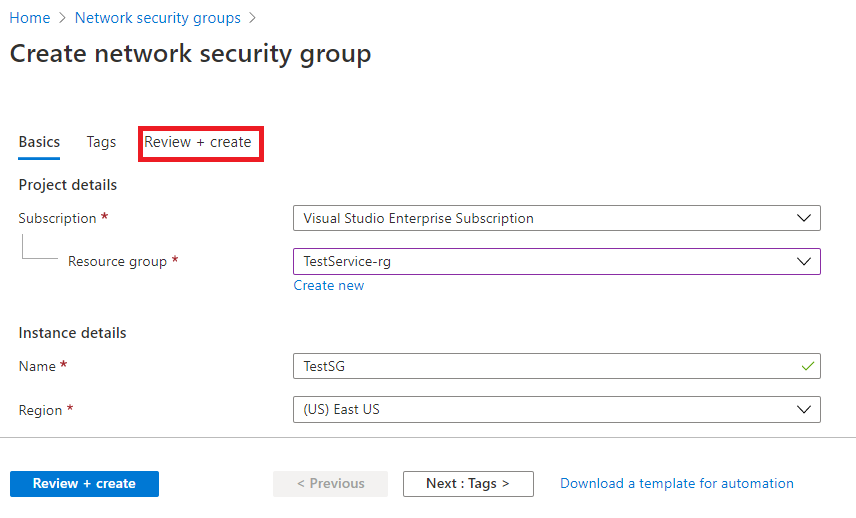

Suchen Sie im Azure-Portal unter Azure-Dienste nach Netzwerksicherheitsgruppe.

Wählen Sie Hinzufügen aus, und erstellen Sie eine Netzwerksicherheitsgruppe:

- Fügen Sie den Ressourcengruppennamen hinzu, und geben Sie Instanzdetails ein.

- Klicken Sie auf Review + Create (Überprüfen und erstellen) und dann auf Create (Erstellen).

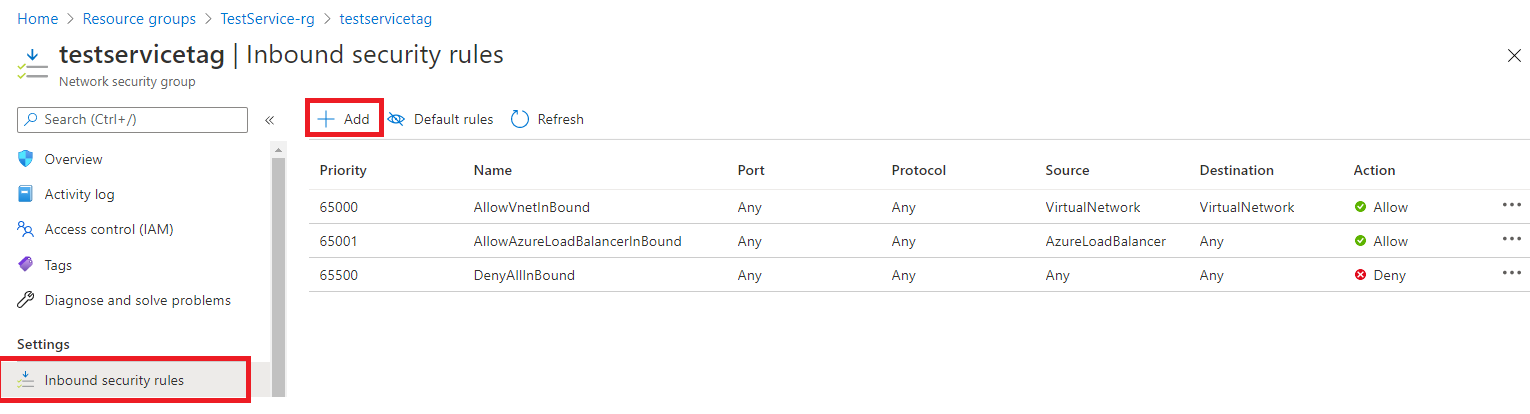

Navigieren Sie zu Ressourcengruppe, und wählen Sie anschließend die erstellte Netzwerksicherheitsgruppe aus:

- Klicken Sie auf Eingangssicherheitsregeln.

- Wählen Sie Hinzufügen aus.

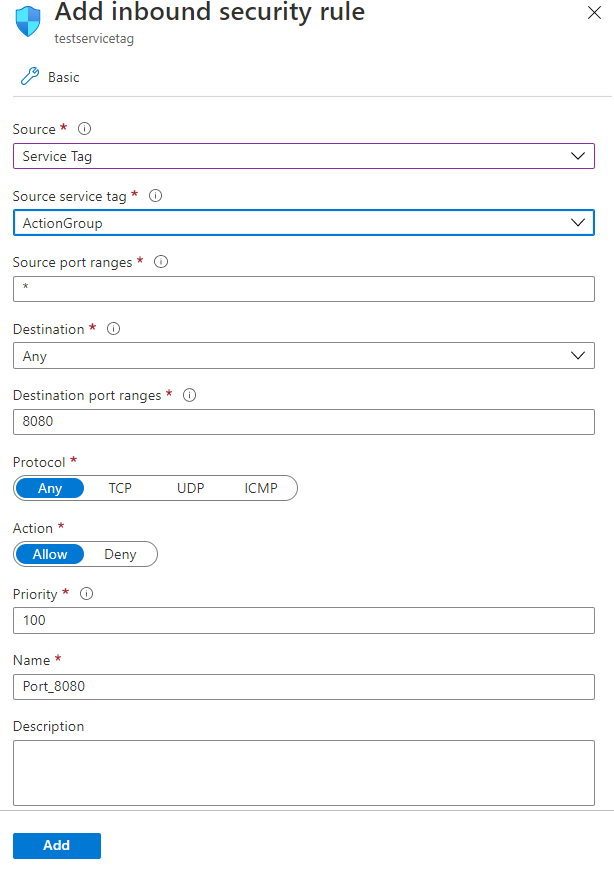

Im rechten Bereich wird ein neues Fenster geöffnet:

- Geben Sie unter Quelle die Zeichenfolge Diensttag ein.

- Geben Sie unter Quelldiensttag die Zeichenfolge ActionGroup ein.

- Wählen Sie Hinzufügen aus.

Application Insights Profiler für .NET

| Zweck | Rechnername | Häfen |

|---|---|---|

| Vertreter | agent.azureserviceprofiler.net*.agent.azureserviceprofiler.netprofiler.monitor.azure.com |

443 |

| Portal | gateway.azureserviceprofiler.netdataplane.diagnosticservices.azure.com |

443 |

| Lagerung | *.core.windows.net |

443 |

Debuggen von Momentaufnahmen

Hinweis

Application Insights Profiler für .NET und Snapshot Debugger verwenden denselben Satz von IP-Adressen.

| Zweck | Rechnername | Häfen |

|---|---|---|

| Vertreter | agent.azureserviceprofiler.net*.agent.azureserviceprofiler.netsnapshot.monitor.azure.com |

443 |

| Portal | gateway.azureserviceprofiler.netdataplane.diagnosticservices.azure.com |

443 |

| Lagerung | *.core.windows.net |

443 |

Häufig gestellte Fragen

Dieser Abschnitt enthält Antworten auf häufig gestellte Fragen.

Kann ich einen Intranetwebserver überwachen?

Ja, Aber Sie müssen den Datenverkehr zu unseren Diensten entweder durch Firewall-Ausnahmen oder Proxyumleitungen zulassen.

Unsere vollständige Liste der Dienste und IP-Adressen finden Sie unter Von Azure Monitor verwendete IP-Adressen.

Wie kann ich Datenverkehr von meinem Server an ein Gateway in meinem Intranet umleiten?

Leiten Sie Datenverkehr von Ihrem Server an ein Gateway im Intranet weiter, indem Sie Endpunkte in Ihrer Konfiguration überschreiben. Wenn die Endpoint Eigenschaften in Ihrer Konfiguration nicht vorhanden sind, verwenden diese Klassen die Standardwerte, die in von Azure Monitor verwendeten IP-Adressen dokumentiert sind.

Ihr Gateway muss Datenverkehr an die Basisadresse unseres Endpunkts weiterleiten. Ersetzen Sie in Ihrer Konfiguration die Standardwerte durch http://<your.gateway.address>/<relative path>.

Was geschieht, wenn mein Produkt Keine Servicetags unterstützt?

Wenn Ihr Produkt Diensttags nicht unterstützt, führen Sie die folgenden Schritte aus, um die vollständige Konnektivität sicherzustellen:

- Überprüfen Sie die neuesten IP-Bereiche in der herunterladbaren JSON-Datei von Azure IP-Bereichen und Diensttags, die wöchentlich aktualisiert wird.

- Überprüfen Sie Firewallprotokolle auf blockierte Anforderungen, und aktualisieren Sie Ihre Zulassungsliste nach Bedarf.

Weitere Informationen finden Sie unter Azure Service Tags Overview.