Durchsetzen der reinen Microsoft Entra-Authentifizierung mit Azure SQL unter Verwendung von Azure Policy

Gilt für:Azure SQL-Datenbank

Azure SQL Managed Instance

Dieser Artikel führt Sie durch die Erstellung einer Azure Policy-Richtlinie, die die reine Microsoft Entra-Authentifizierung durchsetzt, wenn Benutzer eine Azure SQL Managed Instance oder einen logischen Server für Azure SQL-Datenbank erstellen. Weitere Informationen über die reine Microsoft Entra-Authentifizierung während der Ressourcenerstellung finden Sie unter Erstellen eines Servers mit aktivierter reiner Microsoft Entra-Authentifizierung in Azure SQL.

Hinweis

Obwohl Azure Active Directory (Azure AD) in Microsoft Entra ID umbenannt wurde, enthalten die Richtliniennamen derzeit den ursprünglichen Azure AD-Namen, sodass „reine Microsoft Entra-Authentifizierung“ und „reine Azure AD-Authentifizierung“ in diesem Artikel austauschbar verwendet werden.

In diesem Artikel werden folgende Vorgehensweisen behandelt:

- Erstellen einer Azure Policy, die die Erstellung von logischen Servern oder verwalteten Instanzen mit aktivierter reiner Microsoft Entra-Authentifizierung durchsetzt

- Überprüfung der Einhaltung der Azure-Richtlinien

Voraussetzung

- Sie haben die Berechtigung, Azure-Richtlinien zu verwalten. Weitere Informationen finden Sie unter Azure RBAC-Berechtigungen in Azure Policy.

Azure-Richtlinie erstellen

Beginnen Sie mit der Erstellung einer Azure-Richtlinie, die die Bereitstellung von SQL-Datenbanken oder verwalteten Instanzen mit aktivierter reiner Azure AD-Authentifizierung erzwingt.

Öffnen Sie das Azure-Portal.

Suchen Sie nach der Dienstrichtlinie.

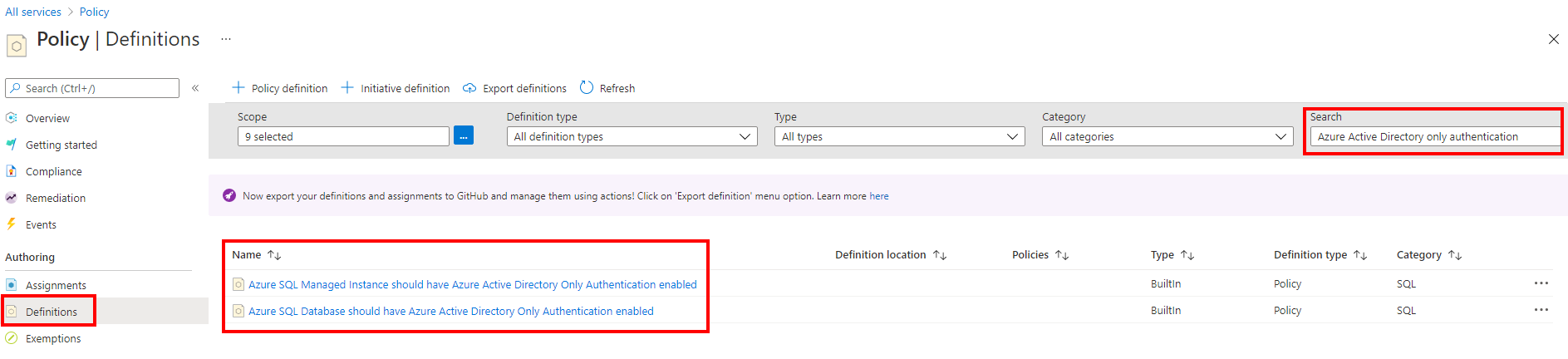

Wählen Sie unter den Authoring-Einstellungen die Option Definitionen.

Suchen Sie im Suchfeld nach Azure Active Directory only authentication.

Es stehen zwei integrierte Richtlinien zur Verfügung, um eine reine Azure AD-Authentifizierung durchzusetzen. Die eine ist für SQL-Datenbank, die andere für SQL Managed Instance.

- Für Azure SQL-Datenbank darf nur die Azure Active Directory-Authentifizierung aktiviert sein

- Für Azure SQL Managed Instance darf nur die Azure Active Directory-Authentifizierung aktiviert sein

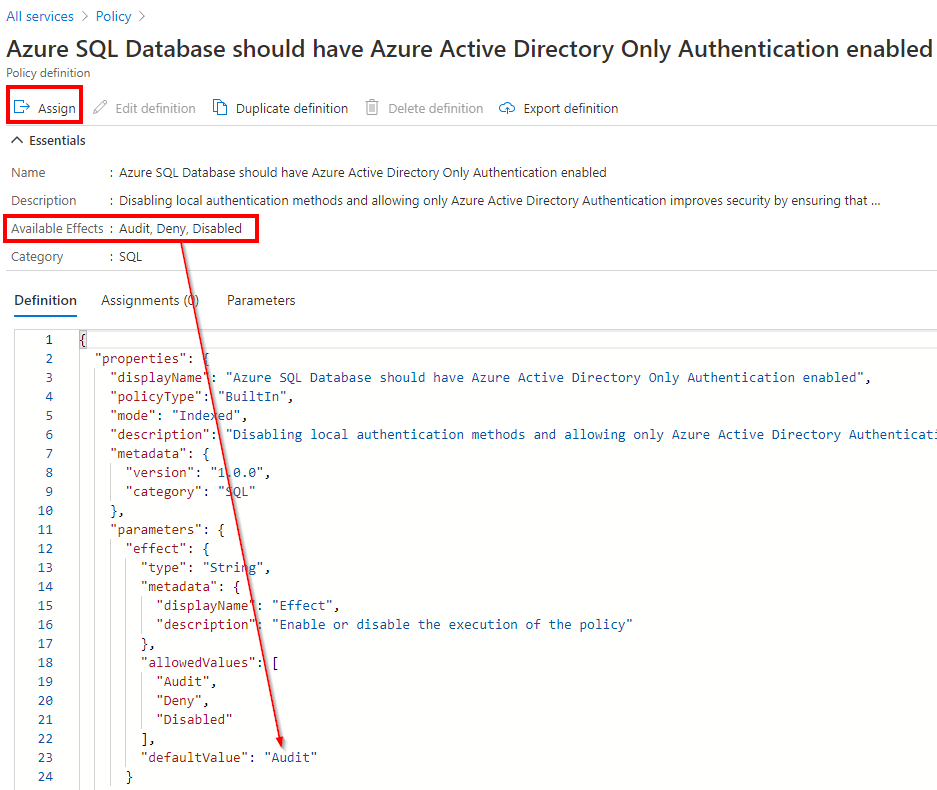

Wählen Sie den Namen der Richtlinie für Ihren Dienst. In diesem Beispiel werden wir Azure SQL Database verwenden. Wählen Sie Für Azure SQL-Datenbank darf nur die Azure Active Directory-Authentifizierung aktiviert sein.

Wählen Sie im neuen Menü Zuordnen.

Hinweis

Das JSON-Skript im Menü zeigt die integrierte Richtliniendefinition, die als Vorlage für die Erstellung einer benutzerdefinierten Azure-Richtlinie für SQL-Datenbank verwendet werden kann. Der Standardwert ist auf

Auditeingestellt.

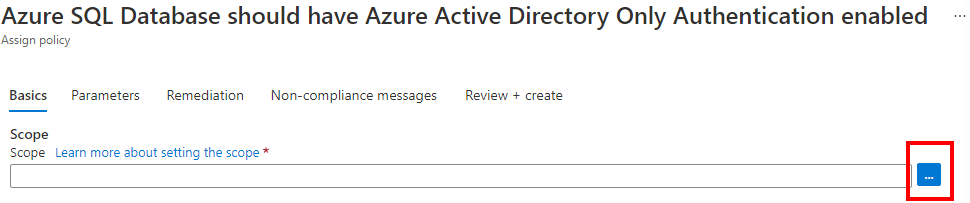

Fügen Sie auf der Registerkarte Grundlagen einen Umfang hinzu, indem Sie den Selektor ( ... ) an der Seite des Feldes verwenden.

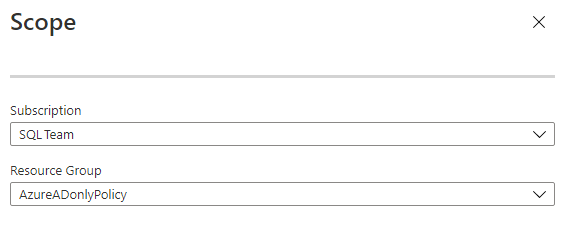

Wählen Sie im Bereich Umfang Ihr Abonnement aus dem Dropdown-Menü aus, und wählen Sie eine Ressourcengruppe für diese Richtlinie. Wenn Sie fertig sind, verwenden Sie die Schaltfläche Auswählen, um die Auswahl zu speichern.

Hinweis

Wenn Sie keine Ressourcengruppe auswählen, gilt die Richtlinie für das gesamte Abonnement.

Wenn Sie wieder auf der Registerkarte Grundlagen sind, passen Sie den Namen der Aufgabe an und geben Sie optional eine Beschreibung ein. Stellen Sie sicher, dass die Durchsetzung von Richtlinienaktiviert ist.

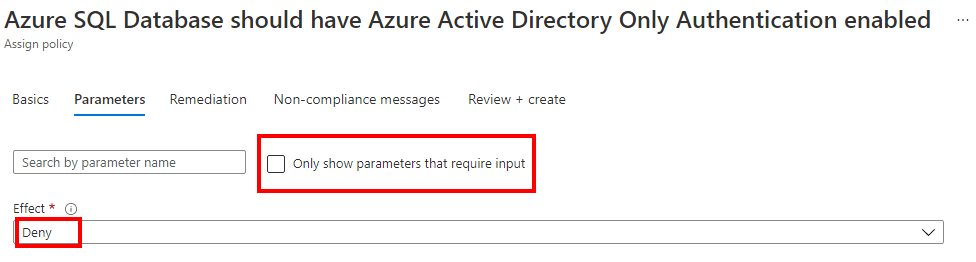

Wechseln Sie auf die Registerkarte Parameter. Deaktivieren Sie die Option Nur Parameter anzeigen, die eine Eingabe erfordern.

Wählen Sie unter Wirkung die Option Verweigern. Diese Einstellung verhindert die Erstellung eines logischen Servers ohne aktivierte reine Azure AD-Authentifizierung.

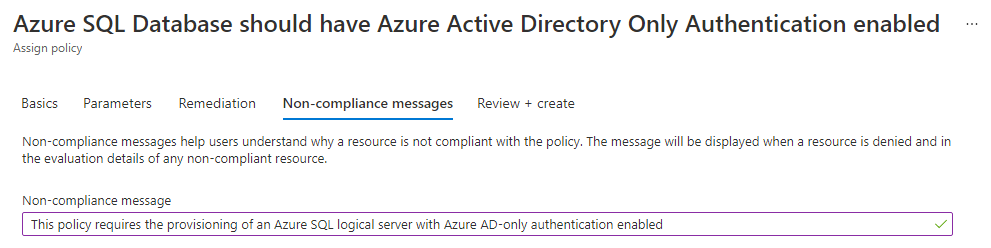

Auf der Registerkarte Meldungen bei Nichteinhaltung können Sie die Richtlinienmeldung anpassen, die angezeigt wird, wenn ein Verstoß gegen die Richtlinie vorliegt. Die Meldung informiert die Benutzer darüber, welche Richtlinie bei der Servererstellung durchgesetzt wurde.

Klicken Sie auf Überprüfen + erstellen. Überprüfen Sie die Richtlinie und klicken Sie auf die Schaltfläche Erstellen.

Hinweis

Es kann einige Zeit dauern, bis die neu geschaffene Richtlinie durchgesetzt wird.

Überprüfen der Richtlinienkonformität

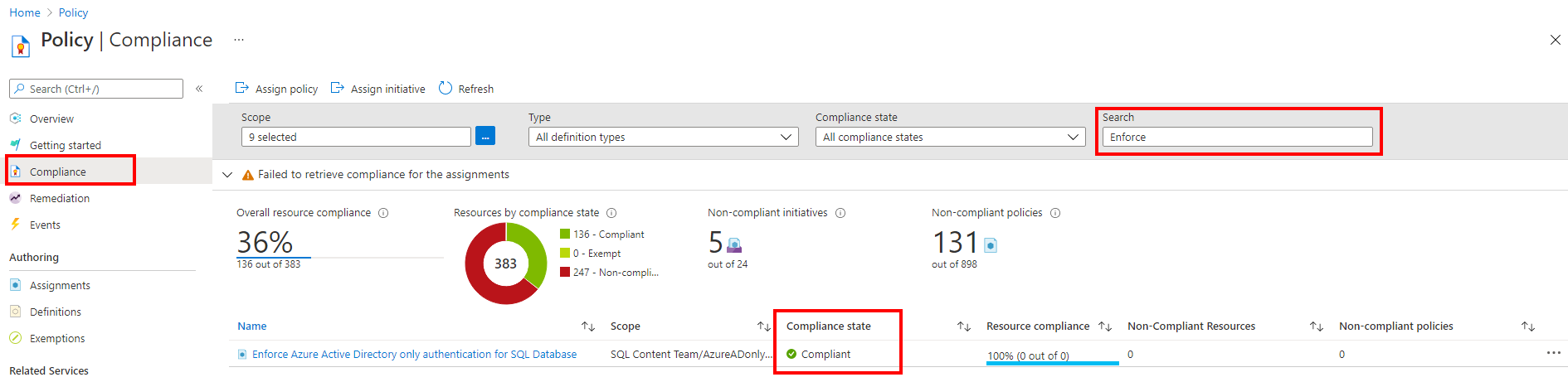

Sie können die Compliance-Einstellung unter dem Richtliniendienst überprüfen, um den Status der Compliance zu sehen.

Suchen Sie nach dem Zuweisungsnamen, den Sie der Police zuvor gegeben haben.

Sobald der logische Server mit reiner Azure AD-Authentifizierung erstellt wurde, erhöht der Richtlinienbericht den Zähler unter Ressourcen nach Konformitätsstatus visuell. Sie können sehen, welche Ressourcen konform oder nicht konform sind.

Wenn die Ressourcengruppe, die von der Richtlinie abgedeckt werden soll, bereits erstellte Server enthält, zeigt der Richtlinienbericht an, welche Ressourcen konform und welche nicht konform sind.

Hinweis

Das Aktualisieren des Konformitätsberichts kann einige Zeit dauern. Änderungen, die sich auf die Erstellung von Ressourcen oder reine Microsoft Entra-Authentifizierungseinstellungen beziehen, werden nicht sofort gemeldet.

Bereitstellung eines Servers

Sie können dann versuchen, einen logischen Server oder eine verwaltete Instanz in der Ressourcengruppe bereitzustellen, der Sie die Azure-Richtlinie zugewiesen haben. Wenn die reine Azure AD-Authentifizierung während der Servererstellung aktiviert ist, wird die Bereitstellung erfolgreich sein. Wenn die reine Azure AD-Authentifizierung nicht aktiviert ist, schlägt die Bereitstellung fehl.

Weitere Informationen finden Sie unter Erstellen eines Servers mit aktivierter reiner Microsoft Entra-Authentifizierung in Azure SQL.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für