Datenermittlung und -klassifizierung

Gilt für: Azure SQL-Datenbank

Azure SQL Managed Instance

Azure Synapse Analytics

Datenermittlung und -klassifizierung ist in Azure SQL-Datenbank, verwaltete Azure SQL-Instanzen und Azure Synapse Analytics integriert. Sie bietet grundlegende Funktionen zum Ermitteln, Klassifizieren und Bezeichnen vertraulicher Daten in Ihren Datenbanken und zum Erstellen von Berichten zu diesen Daten.

Zu den vertraulichsten Daten gehören Geschäfts-, Finanz-, Gesundheits- und personenbezogene Informationen. Sie kann für Folgendes als Infrastruktur gelten:

- Unterstützung bei der Einhaltung von Standards für den Datenschutz und von gesetzlichen Bestimmungen

- Verschiedene Sicherheitsszenarien, z. B. Überwachung vertraulicher Daten

- Steuern des Zugriffs auf und Härten der Sicherheit von Datenbanken mit vertraulichen Daten

Hinweis

Informationen zu lokalen SQL Server-Instanzen finden Sie unter SQL-Datenermittlung und -klassifizierung.

Tipp

Der bezeichnungsbasierte Zugriffsschutz mithilfe von Microsoft Purview Information Protection-Richtlinien befindet sich jetzt in der Vorschau. Weitere Informationen finden Sie unter Aktivieren der Zugriffssteuerung für vertrauliche Daten mithilfe von Microsoft Purview Information Protection-Richtlinien (öffentliche Vorschau).

Was ist die Datenermittlung und -klassifizierung?

Die Datenermittlung und -klassifizierung unterstützt derzeit die folgenden Funktionen:

Ermittlung und Empfehlungen: Das Klassifizierungsmodul scannt Ihre Datenbank und identifiziert Spalten, die unter Umständen vertrauliche Daten enthalten. Es bietet dann eine einfache Möglichkeit, die Ergebnisse zu überprüfen und die empfohlenen Klassifizierungen über das Azure-Portal anzuwenden.

Bezeichnung: Sie können Klassifizierungsbezeichnungen nach der Vertraulichkeit der Daten dauerhaft auf Spalten anwenden, indem Sie neue Metadatenattribute nutzen, die der SQL Server-Datenbank-Engine hinzugefügt wurden. Diese Metadaten können dann für Überwachungsszenarien auf Grundlage der Vertraulichkeit genutzt werden.

Vertraulichkeit von Abfrageergebnissen: Die Vertraulichkeit von Abfrageergebnissen wird zu Überwachungszwecken in Echtzeit berechnet.

Transparenz: Der Klassifizierungsstatus der Datenbank kann in einem detaillierten Dashboard im Azure-Portal angezeigt werden. Darüber hinaus können Sie einen Bericht (im Excel-Format) herunterladen, der für Compliance- und Überwachungszwecke und andere Anforderungen verwendet werden kann.

Ermitteln, Klassifizieren und Bezeichnen von vertraulichen Spalten

In diesem Abschnitt werden die Schritte für folgende Maßnahmen beschrieben:

- Ermitteln, Klassifizieren und Bezeichnen von Spalten mit vertraulichen Daten in Ihrer Datenbank

- Anzeigen des aktuellen Klassifizierungsstatus Ihrer Datenbank und Exportieren von Berichten

Die Klassifizierung umfasst zwei Metadatenattribute:

- Bezeichnungen: Die wichtigsten Klassifizierungsattribute zum Definieren der Vertraulichkeitsstufe der in der Spalte gespeicherten Daten.

- Informationstypen: Attribute mit detaillierteren Informationen zum Typ der in der Spalte gespeicherten Daten.

Information Protection-Richtlinie

Azure SQL bietet sowohl die SQL Information Protection-Richtlinie als auch die Microsoft Information Protection-Richtlinie in der Datenklassifizierung, und Sie können eine dieser beiden Richtlinien basierend auf Ihrer Anforderung auswählen.

SQL Information Protection-Richtlinie

Die Datenermittlung- und klassifizierung verfügt über integrierte Vertraulichkeitsbezeichnungen und Informationstypen mit Ermittlungslogik, die auf dem logischen SQL-Server nativ ist. Sie können weiterhin die in der Standardrichtliniendatei verfügbaren Schutzbezeichnungen verwenden, oder Sie können diese Taxonomie anpassen. Sie können eine spezielle Gruppe und Rangfolge von Klassifizierungskonstrukten für Ihre Umgebung definieren.

Definieren und Anpassen der Klassifizierungstaxonomie

Die Definition und Anpassung Ihrer Klassifizierungstaxonomie erfolgt an zentraler Stelle für die ganze Azure-Organisation. Dieser Speicherort befindet sich im Rahmen Ihrer Sicherheitsrichtlinie in Microsoft Defender für Cloud. Nur Benutzer mit Administratorrechten für die Stammverwaltungsgruppe der Organisation können diese Aufgabe ausführen.

Im Rahmen der Richtlinienverwaltung können Sie benutzerdefinierte Bezeichnungen definieren, deren Rangfolge festlegen und sie einer ausgewählten Gruppe von Informationstypen zuordnen. Sie können auch eigene benutzerdefinierte Informationstypen hinzufügen und diese mit Zeichenfolgenmustern konfigurieren. Die Muster werden der Ermittlungslogik hinzugefügt, um diese Datentypen in Ihren Datenbanken zu identifizieren.

Weitere Informationen finden Sie unter Anpassen der SQL Information Protection-Richtlinie in Microsoft Defender für Cloud (Vorschau).

Nachdem die organisationsweite Richtlinie definiert wurde, können Sie die Klassifizierung einzelner Datenbanken mithilfe Ihrer benutzerdefinierten Richtlinie fortsetzen.

Klassifizieren der Datenbank im SQL Information Protection-Richtlinienmodus

Hinweis

Im folgenden Beispiel wird Azure SQL-Datenbank verwendet, aber Sie sollten das entsprechende Produkt auswählen, für das Sie die Datenermittlung und -klassifizierung konfigurieren möchten.

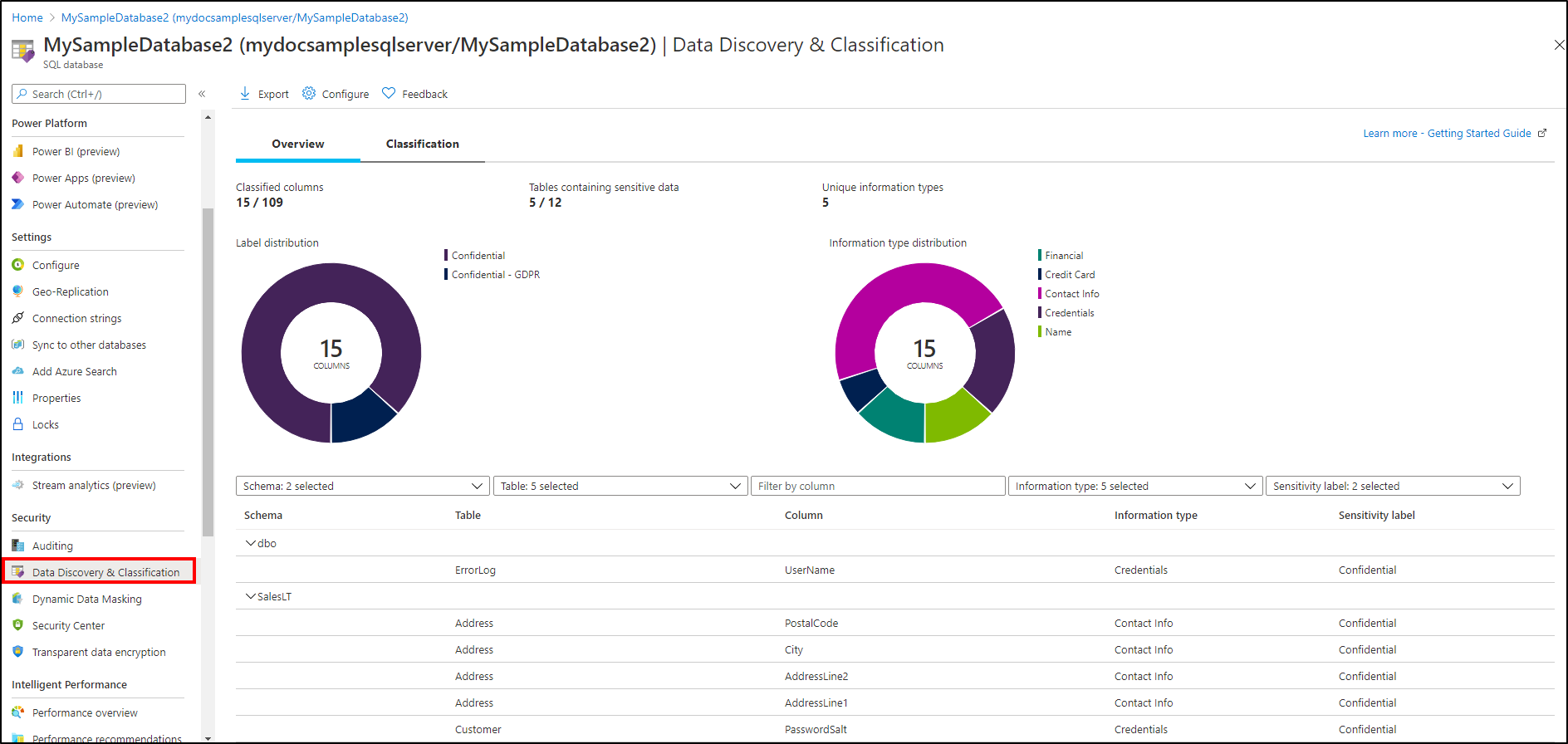

Öffnen Sie das Azure-Portal.

Navigieren Sie im Bereich von Azure SQL-Datenbank unter der Überschrift Sicherheit zu Datenermittlung und -klassifizierung. Die Registerkarte „Übersicht“ enthält eine Zusammenfassung des aktuellen Klassifizierungsstatus der Datenbank. Die Zusammenfassung enthält eine ausführliche Liste aller klassifizierten Spalten, die Sie auch filtern können, um nur bestimmte Schemateile, Informationstypen und Bezeichnungen anzuzeigen. Wenn Sie noch keine Spalten klassifiziert haben, fahren Sie mit Schritt 4 fort.

Um einen Bericht im Excel-Format herunterzuladen, wählen Sie oben im Fenster im Menü die Option Exportieren aus.

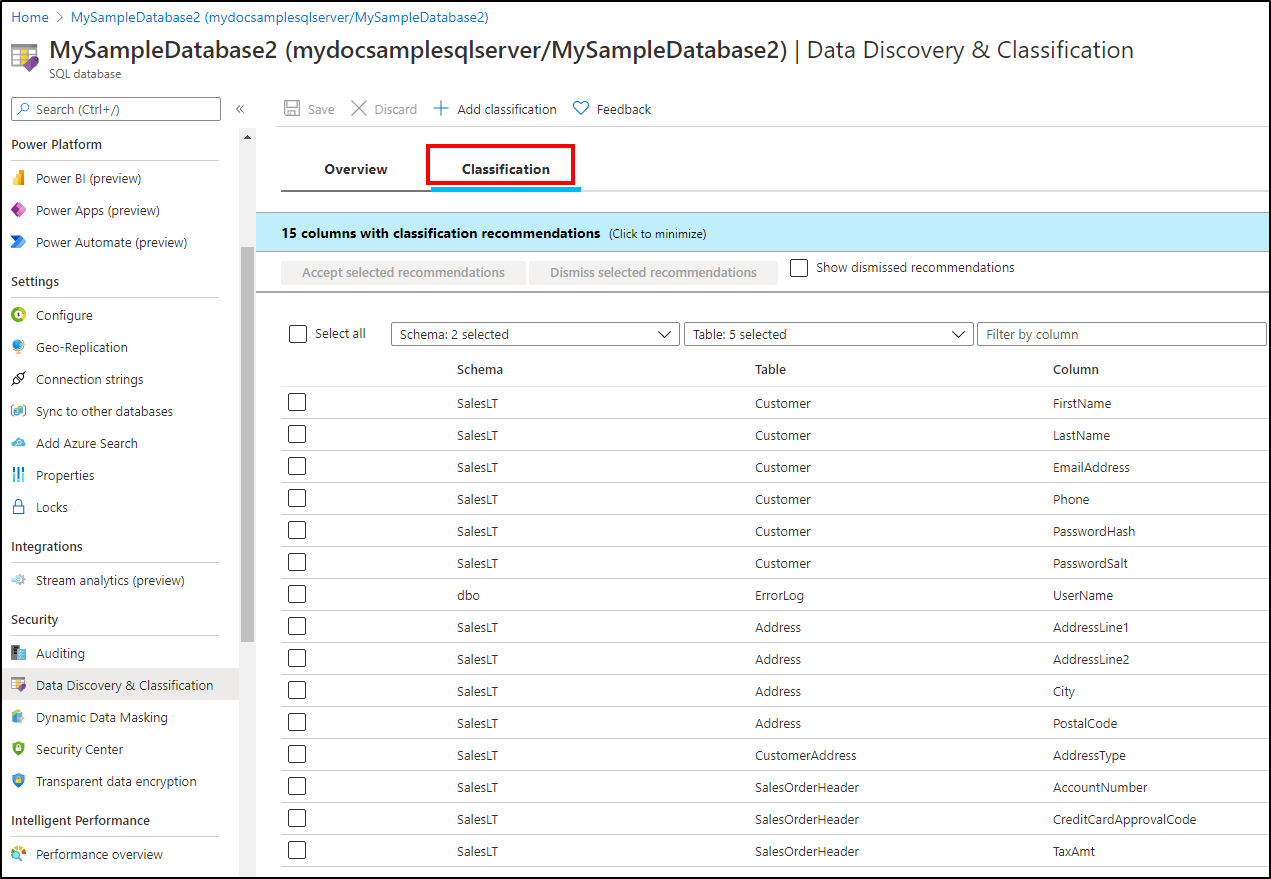

Um mit der Klassifizierung Ihrer Daten zu beginnen, wählen Sie die Registerkarte Klassifizierung auf der Seite Datenermittlung und -klassifizierung aus.

Die Klassifizierungs-Engine scannt Ihre Datenbank nach Spalten, die potenziell vertrauliche Daten enthalten, und erstellt eine Liste der empfohlenen Spaltenklassifizierungen.

Anzeigen und Anwenden von Klassifizierungsempfehlungen:

Um die Liste der empfohlenen Spaltenklassifizierungen anzuzeigen, wählen Sie unten im Bereich den Empfehlungsbereich aus.

Zum Akzeptieren einer Empfehlung für eine bestimmte Spalte aktivieren Sie das Kontrollkästchen in der linken Spalte der entsprechenden Zeile. Sie können auch alle Empfehlungen als akzeptiert markieren, indem Sie das Kontrollkästchen ganz links im Tabellenkopf der Empfehlungen aktivieren.

Wählen Sie zum Anwenden der ausgewählten Empfehlungen die Option Ausgewählte Empfehlungen annehmen aus.

Hinweis

Die Empfehlungs-Engine, die die automatische Datenerkennung durchführt und Empfehlungen für vertrauliche Spalten bereitstellt, wird deaktiviert, wenn der Richtlinienmodus für Microsoft Purview Information Protection verwendet wird.

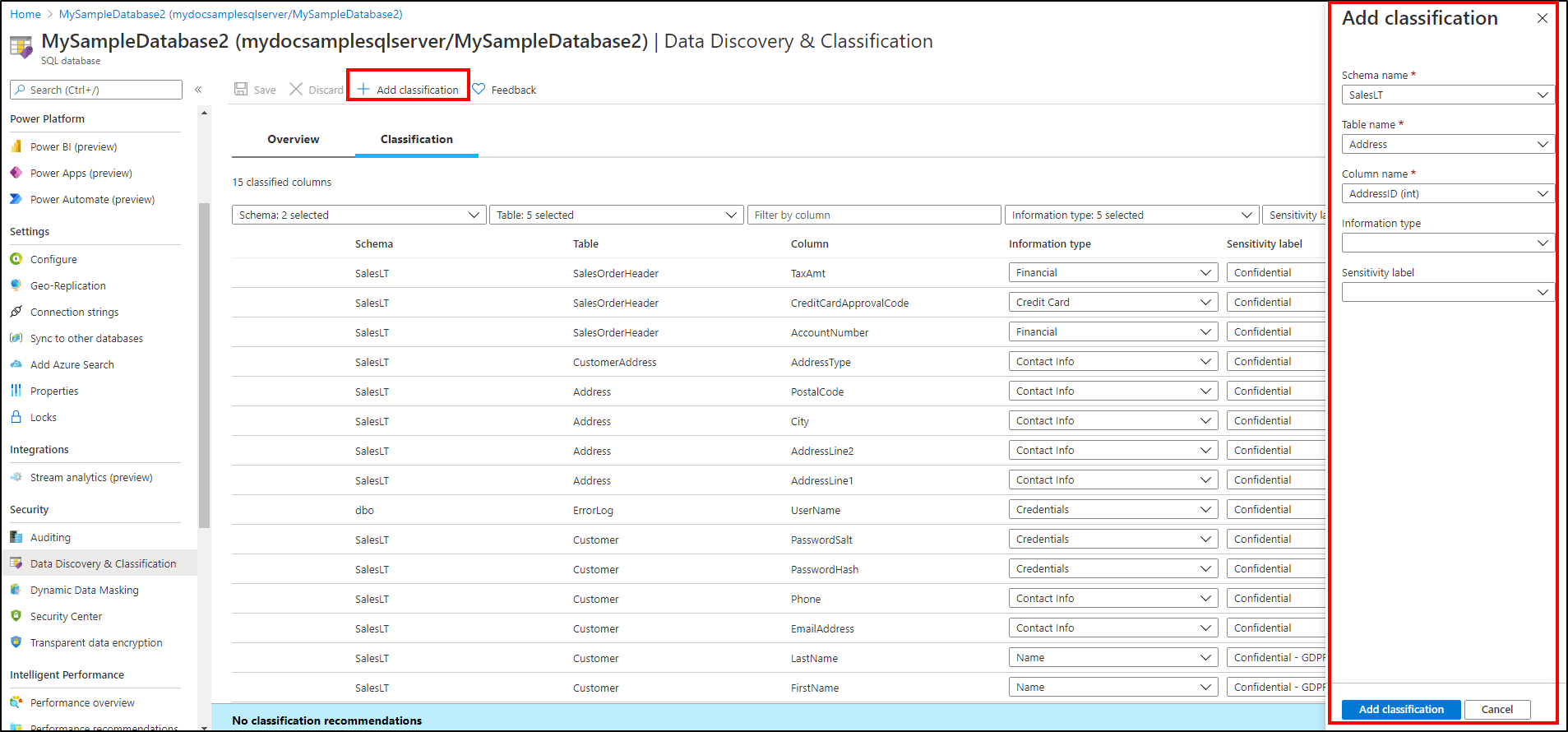

Alternativ oder zusätzlich zur empfehlungsbasierten Klassifizierung können Sie Spalten auch manuell klassifizieren:

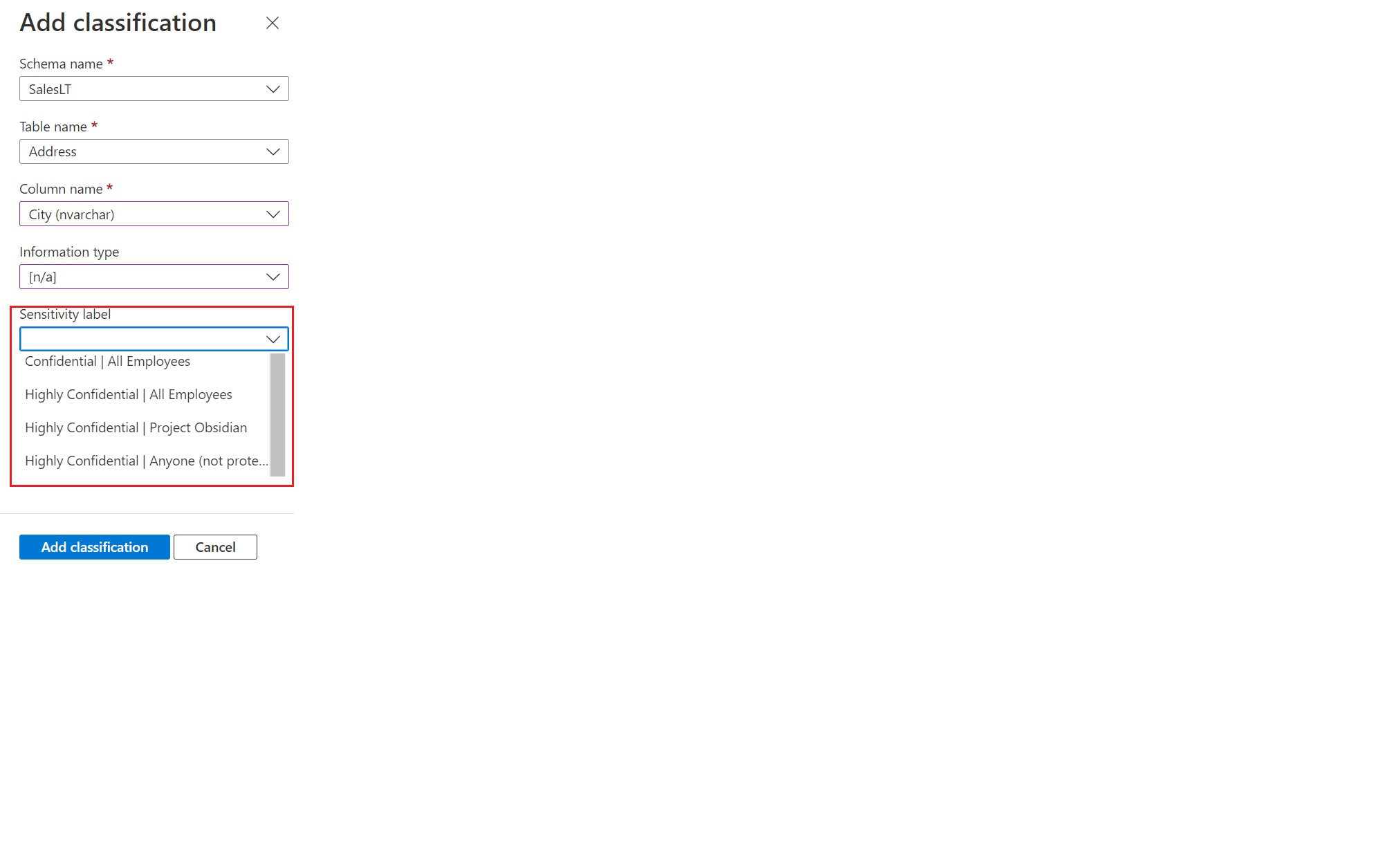

Wählen Sie im oberen Menü des Bereichs Klassifizierung hinzufügen aus.

Wählen Sie im daraufhin geöffneten Kontextfenster das Schema, die Tabelle und dann die Spalte, die Sie klassifizieren möchten, sowie den Informationstyp und die Vertraulichkeitsbezeichnung aus.

Wählen Sie dann am unteren Rand des Kontextfensters die Option Klassifizierung hinzufügen aus.

Wählen Sie auf der Seite Klassifizierung die Option Speichern aus, um Ihre Klassifizierung abzuschließen und die Datenbankspalten dauerhaft mit den neuen Klassifizierungsmetadaten (Tags) zu bezeichnen.

Richtlinie für Microsoft Purview Information Protection

Hinweis

Microsoft Information Protection (MIP) wurde in Microsoft Purview Information Protection umbenannt. „MIP“ und „Microsoft Purview Information Protection“ werden im vorliegenden Dokument synonym verwendet, beziehen sich jedoch auf dasselbe Konzept.

Bezeichnungen für Microsoft Purview Information Protection bieten eine einfache und einheitliche Möglichkeit für Benutzer*innen, vertrauliche Daten einheitlich in verschiedenen Microsoft-Anwendungen zu klassifizieren. MIP-Vertraulichkeitsbezeichnungen werden im Microsoft Purview-Complianceportal erstellt und verwaltet. Informationen zum Erstellen und Veröffentlichen von MIP-Vertraulichkeitsbezeichnungen im Microsoft Purview-Complianceportal finden Sie unter Erstellen und Veröffentlichen von Vertraulichkeitsbezeichnungen.

Voraussetzungen für den Wechsel zur Richtlinie für Microsoft Purview Information Protection

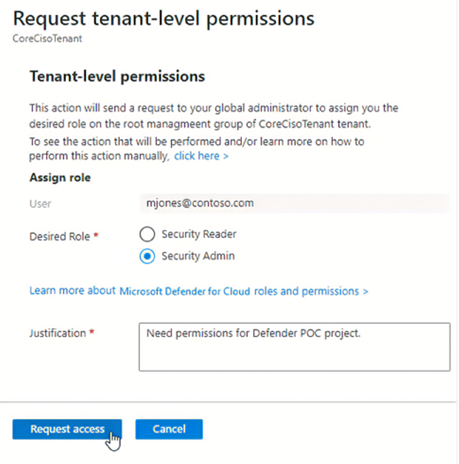

- Durch Festlegen/Ändern der Richtlinie zum Schutz von Informationen in der Azure SQL-Datenbank wird die entsprechende Informationsschutzrichtlinie für alle Datenbanken unter dem Mandanten festgelegt. Der Benutzer oder die Persona benötigt eine mandantenweite Sicherheitsadmin-Berechtigung, um die Informationsschutzrichtlinie von der SQL-Informationsschutzrichtlinie in eine MIP-Richtlinie zu ändern oder umgekehrt.

- Der Benutzer oder die Persona mit mandantenweiter Sicherheitsadmin-Berechtigung kann die Richtlinie auf Ebene der Stammverwaltungsgruppe des Mandanten anwenden. Weitere Informationen finden Sie unter Erteilen von mandantenweiten Berechtigungen an sich selbst.

- Ihr Mandant verfügt über ein aktives Microsoft 365-Abonnement, und Sie haben Bezeichnungen für den aktuellen Benutzer veröffentlicht. Weitere Informationen dazu finden Sie unter Erstellen und Konfigurieren von Vertraulichkeitsbezeichnungen und deren Richtlinien.

Klassifizieren der Datenbank im Richtlinienmodus für Microsoft Purview Information Protection

Öffnen Sie das Azure-Portal.

Navigieren Sie zu Ihrer Datenbank in Azure SQL-Datenbank.

Navigieren Sie im Bereich „Datenbank“ unter der Überschrift Sicherheit zu Datenermittlung und -klassifizierung.

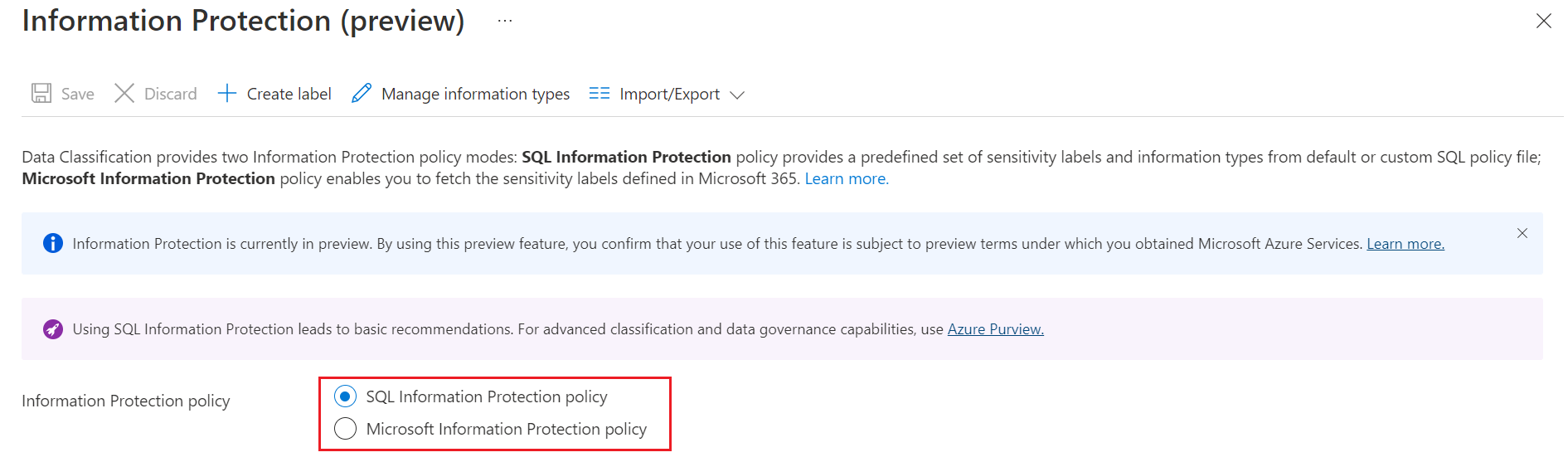

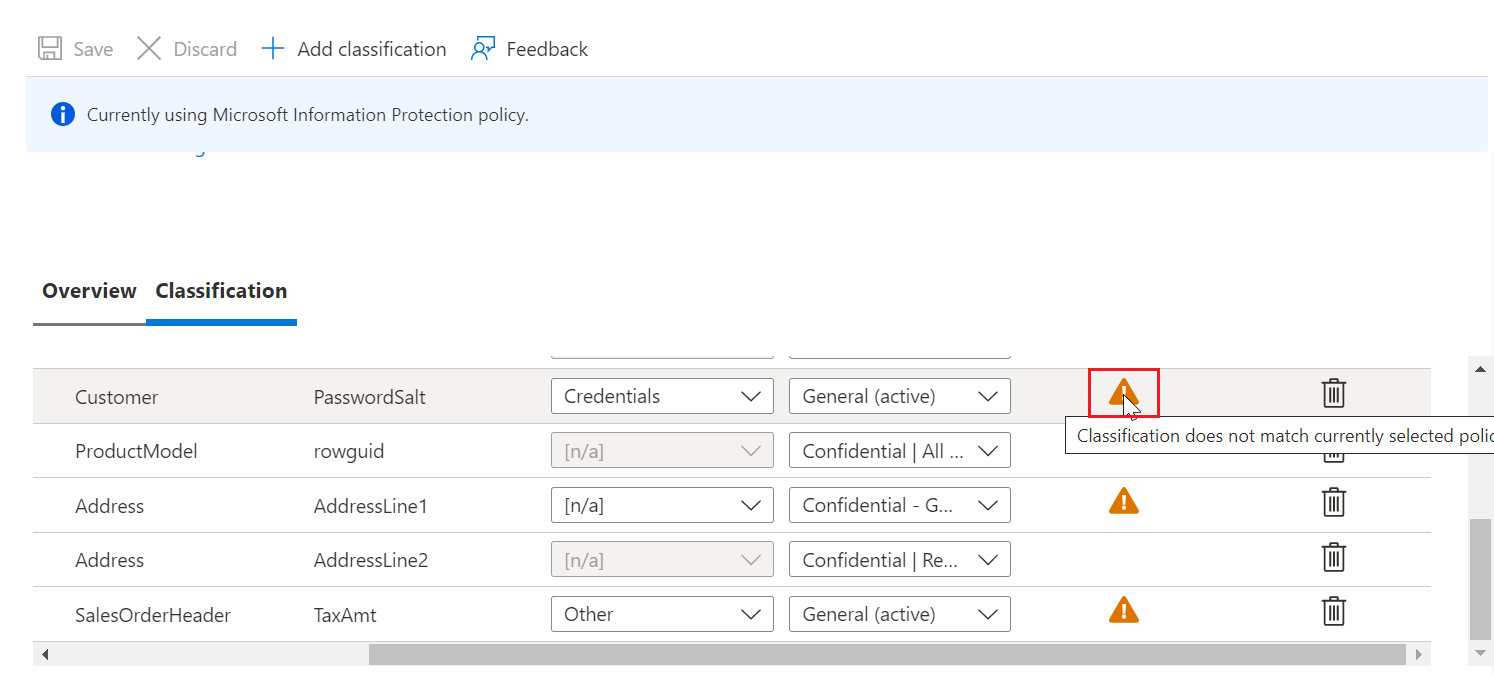

Um die Microsoft Information Protection-Richtlinie auszuwählen, wählen Sie die Registerkarte Übersicht und dann Konfigurieren aus.

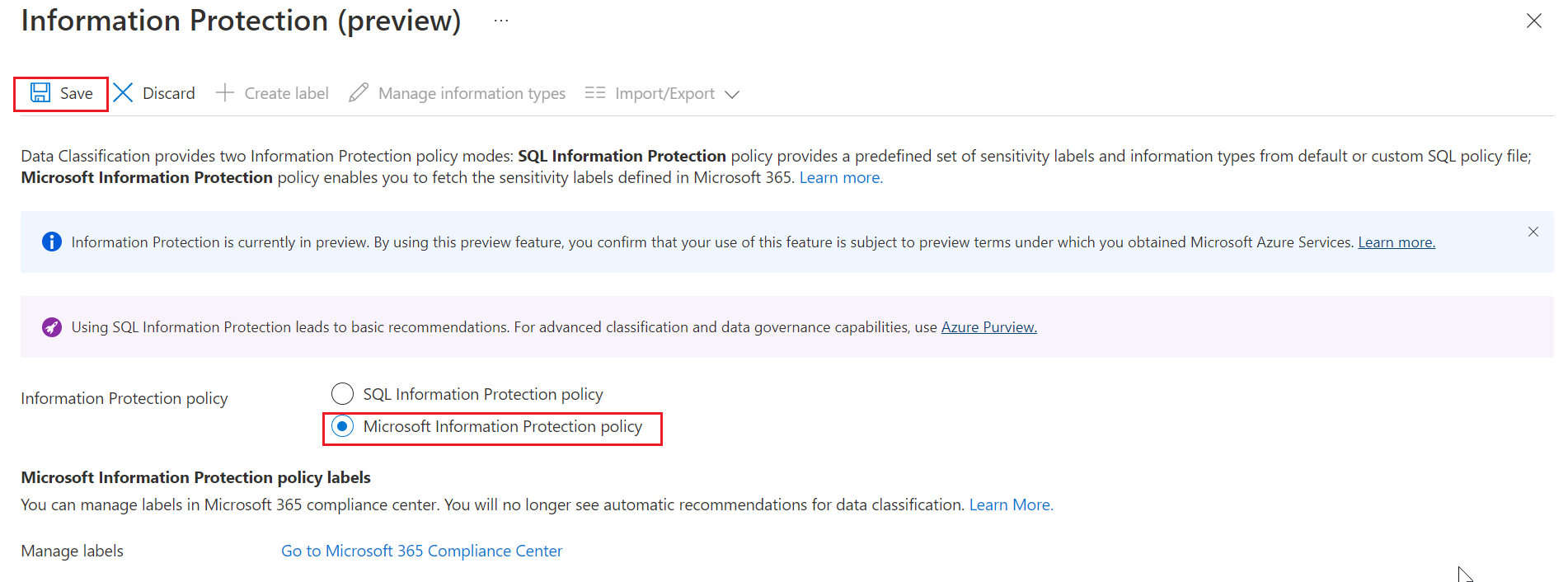

Wählen Sie Microsoft Information Protection-Richtlinie in den Information Protection-Richtlinienoptionen aus, und wählen Sie Speichern aus.

Wenn Sie zur Registerkarte Klassifizierung wechseln oder Klassifizierung hinzufügen auswählen, werden jetzt in der Dropdownliste Vertraulichkeitsbezeichnungen Microsoft 365-Vertraulichkeitsbezeichnungen angezeigt.

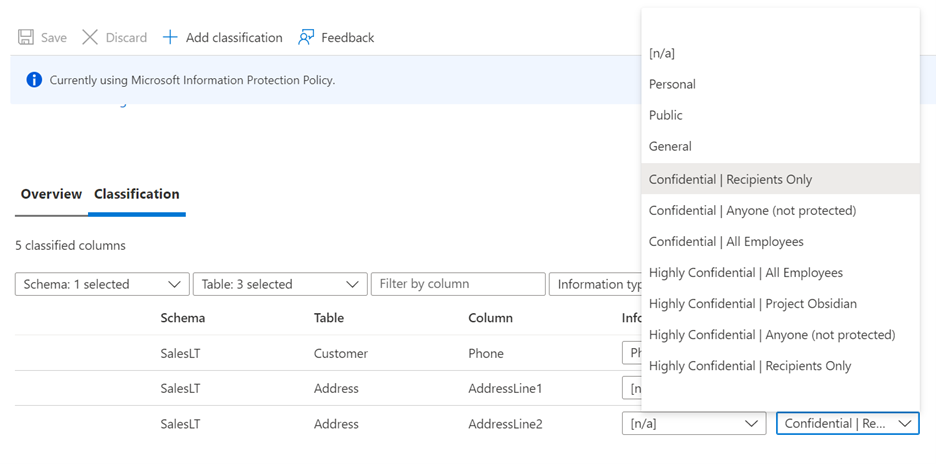

Im MIP-Richtlinienmodus ist der Informationstyp

[n/a], und die automatische Datenermittlung und die Empfehlungen bleiben deaktiviert.Ein Warnsymbol kann für eine bereits klassifizierte Spalte angezeigt werden, wenn die Spalte mithilfe einer anderen Information Protection-Richtlinie als die aktuell aktive Richtlinie klassifiziert wurde. Wenn die Spalte z. B. mit einer Bezeichnung mithilfe der SQL Information Protection-Richtlinie früher klassifiziert wurde und Sie sich jetzt im Microsoft Information Protection-Richtlinienmodus befinden. Es wird ein Warnsymbol für diese bestimmte Spalte angezeigt. Dieses Warnsymbol gibt keine Probleme an, es wird nur zu Informationszwecken verwendet.

Aktivieren der Zugriffssteuerung für vertrauliche Daten mithilfe von Microsoft Purview Information Protection-Richtlinien (öffentliche Vorschau)

Azure SQL-Datenbank unterstützt die Möglichkeit, die Zugriffssteuerung für die Spalten mit vertraulichen Daten zu erzwingen, die unter Verwendung von Microsoft Purview Information Protection-Zugriffsrichtlinien mit Microsoft Purview Information Protection (MIP)-Vertraulichkeitsbezeichnungen gekennzeichnet wurden.

Zugriffsrichtlinien in Purview ermöglichen Organisationen den Schutz vertraulicher Daten in ihren Datenquellen. Sie ermöglichen es Personas wie Unternehmenssicherheits-/Complianceadministratoren, Zugriffssteuerungsaktionen für vertrauliche Daten in ihren Datenbanken zu konfigurieren und zu erzwingen, um sicherzustellen, dass vertrauliche Daten nicht von nicht autorisierten Benutzern für eine bestimmte Vertraulichkeitsbezeichnung aufgerufen werden können. Purview-Zugriffsrichtlinien werden für die Azure SQL-Datenbank auf Spaltenebene erzwungen, wodurch vertrauliche Daten geschützt werden, ohne den Zugriff auf nicht vertrauliche Datenspalten in den Datenbanktabellen zu blockieren.

Um Purview-Zugriffsrichtlinien zu konfigurieren und zu erzwingen, muss der Benutzer über eine gültige Microsoft 365-Lizenz verfügen, und die Datenbank muss in der Purview Data Map registriert und gescannt werden, damit MIP-Vertraulichkeitsbezeichnungen von Purview den Datenbankspalten zugewiesen werden, die vertrauliche Daten enthalten. Sobald Vertraulichkeitsbezeichnungen zugewiesen wurden, kann der Benutzer Purview-Zugriffsrichtlinien konfigurieren, um Aktionen zur Verweigerung für Datenbankspalten mit einer bestimmten Vertraulichkeitsbezeichnung zu erzwingen, wobei der Zugriff auf vertrauliche Daten in diesen Spalten nur auf einen zulässigen Benutzer oder eine zulässige Gruppe von Benutzern beschränkt wird.

Konfigurieren und Aktivieren der Zugriffsrichtlinie in Purview für Azure SQL-Datenbank

Führen Sie die nachstehenden Schritte aus, um Purview-Zugriffsrichtlinien für Azure SQL-Datenbank zu konfigurieren und zu verwenden:

- Stellen Sie sicher, dass Sie über die erforderlichen Lizenzvoraussetzungen für Microsoft 365 und Purview verfügen.

- Legen Sie Rollen und Berechtigungen für Ihre Benutzer fest.

- Erstellen oder erweitern Sie Vertraulichkeitsbezeichnungen in Purview auf Azure SQL-Datenbank. Stellen Sie außerdem sicher, dass Sie die Vertraulichkeitsbezeichnungen für die erforderlichen Benutzer in Ihrer Organisation veröffentlichen.

- Registrieren und scannen Sie Ihre Azure SQL-Datenbank, um Vertraulichkeitsbezeichnungen automatisch anzuwenden.

- Erstellen und konfigurieren Sie die Zugriffssteuerungsrichtlinie in Purview für Azure SQL-Datenbank.

Nachdem die Zugriffsrichtlinie in Purview konfiguriert und veröffentlicht wurde, schlägt jeder Versuch eines nicht autorisierten Benutzers, eine T-SQL-Abfrage auszuführen, um auf Spalten in einer SQL-Datenbank zuzugreifen, deren Vertraulichkeitsbezeichnung auf die Richtlinie festgelegt ist, fehl. Wenn dieselbe Abfrage keine vertraulichen Spalten enthält, würde die Abfrage erfolgreich ausgeführt werden.

Begrenzungen

Beim Erstellen eines Georeplikats oder einer Kopie der Datenbank fließen Vertraulichkeitsbezeichnungen, die Spalten in der primären Datenbank zugewiesen sind, nicht automatisch an die neue/sekundäre Datenbank, und Purview-Zugriffssteuerungsrichtlinien gelten nicht automatisch für die neue/sekundäre Datenbank. Um die Zugriffssteuerung für die neue/sekundäre Datenbank zu aktivieren, registrieren und scannen Sie sie separat in Purview. Konfigurieren Sie dann alle Zugriffsrichtlinien so, dass sie auch die neue/sekundäre Datenbank enthalten.

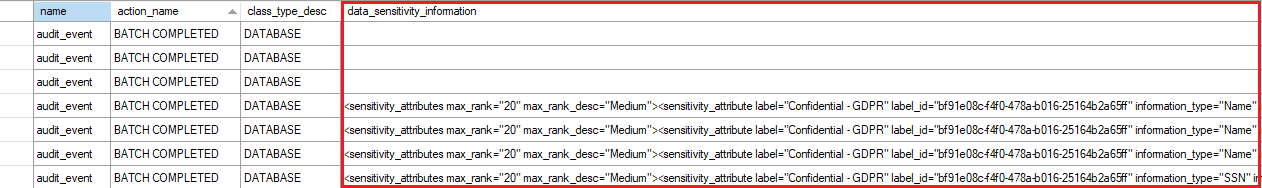

Überwachen des Zugriffs auf vertrauliche Daten

Ein wichtiger Aspekt der Klassifizierung ist die Möglichkeit, den Zugriff auf vertrauliche Daten zu überwachen. Die Azure SQL-Überwachung wurde erweitert, um ein neues Feld mit dem Namen data_sensitivity_information in das Überwachungsprotokoll zu integrieren. Dieses Feld protokolliert die Vertraulichkeitsklassifizierungen (Bezeichnungen) der Daten, die von einer Abfrage zurückgegeben wurden. Hier sehen Sie ein Beispiel:

Dies sind die Aktivitäten, die tatsächlich mit vertraulichen Informationen geprüft werden können:

- ALTER TABLE ... DROP COLUMN

- BULK INSERT

- SELECT

- Delete

- INSERT

- MERGE

- UPDATE

- UPDATETEXT

- WRITETEXT

- DROP TABLE

- BACKUP

- DBCC CloneDatabase

- SELECT INTO

- INSERT INTO EXEC

- TRUNCATE TABLE

- DBCC SHOW_STATISTICS

- sys.dm_db_stats_histogram

Verwenden Sie sys.fn_get_audit_file, um Informationen aus einer Überwachungsdatei zurückzugeben, die in einem Azure Storage-Konto gespeichert ist.

Berechtigungen

Diese integrierten Rollen können die Datenklassifizierung einer Datenbank lesen:

- Besitzer

- Leser

- Mitwirkender

- SQL-Sicherheits-Manager

- Benutzerzugriffsadministrator

Dies sind die erforderlichen Aktionen, um die Datenklassifizierung einer Datenbank zu lesen:

- Microsoft.Sql/servers/databases/currentSensitivityLabels/*

- Microsoft.Sql/servers/databases/recommendedSensitivityLabels/*

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

Diese integrierten Rollen können die Datenklassifizierung einer Datenbank ändern:

- Besitzer

- Mitwirkender

- SQL-Sicherheits-Manager

Dies ist die erforderliche Aktion, um die Datenklassifizierung einer Datenbank zu ändern:

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

Hier erfahren Sie mehr über rollenbasierte Berechtigungen unter Azure RBAC.

Hinweis

Die integrierten Azure SQL-Rollen in diesem Abschnitt gelten für einen dedizierten SQL-Pool (vormals SQL DW), stehen jedoch nicht für dedizierte SQL-Pools und andere SQL-Ressourcen in Azure Synapse-Arbeitsbereichen zur Verfügung. Verwenden Sie für SQL-Ressourcen in Azure Synapse-Arbeitsbereichen die verfügbaren Aktionen für die Datenklassifizierung, um bei Bedarf benutzerdefinierte Azure-Rollen für die Kennzeichnung zu erstellen. Weitere Informationen zu den Vorgängen des Microsoft.Synapse/workspaces/sqlPools-Anbieters finden Sie unter Microsoft.Synapse.

Verwalten von Klassifizierungen

Sie können zum Verwalten von Klassifizierungen T-SQL, eine REST-API oder PowerShell verwenden.

Verwenden von T-SQL

Mit T-SQL können Sie Spaltenklassifizierungen hinzufügen oder entfernen sowie alle Klassifizierungen für die gesamte Datenbank abrufen.

Hinweis

Bei der Verwendung von T-SQL zur Verwaltung von Bezeichnungen erfolgt keine Überprüfung, ob die einer Spalte hinzugefügten Bezeichnungen in der Datenschutzrichtlinie der Organisation (die in den Empfehlungen im Portal angezeigt werden) enthalten sind. Aus diesem Grund müssen Sie dies überprüfen.

Weitere Informationen zur Verwendung von T-SQL für Klassifizierungen finden Sie in den folgenden Ressourcen:

- Zum Hinzufügen oder Aktualisieren von Klassifizierungen einer oder mehrere Spalten: VERTRAULICHKEITSKLASSIFIZIERUNG HINZUFÜGEN

- Zum Entfernen der Klassifizierung aus einer oder mehreren Spalten: VERTRAULICHKEITSKLASSIFIZIERUNG LÖSCHEN

- Zum Anzeigen aller Klassifizierungen in der Datenbank: sys.sensitivity_classifications

Verwenden von PowerShell-Cmdlets

Verwenden Sie PowerShell, um Klassifizierungen und Empfehlungen für Azure SQL-Datenbank und verwaltete Azure SQL-Instanzen zu verwalten.

PowerShell-Cmdlets für Azure SQL-Datenbank

- Get-AzSqlDatabaseSensitivityClassification

- Set-AzSqlDatabaseSensitivityClassification

- Remove-AzSqlDatabaseSensitivityClassification

- Get-AzSqlDatabaseSensitivityRecommendation

- Enable-AzSqlDatabaSesensitivityRecommendation

- Disable-AzSqlDatabaseSensitivityRecommendation

PowerShell-Cmdlets für verwaltete Azure SQL-Instanzen

- Get-AzSqlInstanceDatabaseSensitivityClassification

- Set-AzSqlInstanceDatabaseSensitivityClassification

- Remove-AzSqlInstanceDatabaseSensitivityClassification

- Get-AzSqlInstanceDatabaseSensitivityRecommendation

- Enable-AzSqlInstanceDatabaseSensitivityRecommendation

- Disable-AzSqlInstanceDatabaseSensitivityRecommendation

Verwenden der REST-API

Sie können die REST-API verwenden, um Klassifizierungen und Empfehlungen programmgesteuert zu verwalten. Die veröffentlichte REST-API unterstützt die folgenden Vorgänge:

- Erstellen oder aktualisieren: Erstellt oder aktualisiert die Vertraulichkeitsbezeichnung der angegebenen Spalte.

- Löschen: Löscht die Vertraulichkeitsbezeichnung der angegebenen Spalte.

- Deaktivieren von Empfehlungen: Deaktiviert Vertraulichkeitsempfehlungen für die angegebene Spalte.

- Aktivieren von Empfehlungen: Aktiviert Vertraulichkeitsempfehlungen für die angegebene Spalte. (Standardmäßig sind Empfehlungen für alle Spalten aktiviert.)

- Get (Abrufen): Ruft die Vertraulichkeitsbezeichnung der angegebenen Spalte ab.

- Aktuelle nach Datenbank auflisten: Ruft die aktuellen Vertraulichkeitsbezeichnungen der angegebenen Datenbank ab.

- Empfohlene nach Datenbank auflisten: Ruft die empfohlenen Vertraulichkeitsbezeichnungen für die angegebene Datenbank ab.

Abrufen von Klassifizierungsmetadaten mit SQL-Treibern

Sie können die folgenden SQL-Treiber verwenden, um Klassifizierungsmetadaten abzurufen:

- Microsoft.Data.SqlClient

- ODBC-Treiber

- OLE DB-Treiber

- JDBC-Treiber

- Microsoft-Treiber für PHP für SQL Server

FAQ: Erweiterte Klassifizierungsfunktionen

Frage: Ersetzt Microsoft Purview die SQL-Datenermittlung und -klassifizierung, oder wird die SQL-Datenermittlung und -klassifizierung demnächst eingestellt? Antwort: Wir unterstützen weiterhin die SQL-Datenermittlung und -klassifizierung und empfehlen die Verwendung des Diensts Microsoft Purview, der umfassendere Funktionen für die erweiterte Klassifizierung und Data Governance bietet. Wenn wir uns entscheiden, einen Dienst, eine Funktion, eine API oder eine SKU einzustellen, erhalten Sie eine Vorankündigung, die einen Migrations- oder Übergangspfad enthält. Weitere Informationen zu Microsoft-Lebenszyklusrichtlinien finden Sie hier.

Nächste Schritte

- Erwägen Sie, die Azure SQL-Überwachung für die Überwachung und Überprüfung des Zugriffs auf Ihre klassifizierten vertraulichen Daten zu konfigurieren.

- Eine Präsentation mit Informationen zur Datenermittlung und -klassifizierung finden Sie unter Ermitteln, Klassifizieren, Bezeichnen und Schützen von SQL-Daten | Data Exposed.

- Informationen zum Klassifizieren von Azure SQL-Datenbanken und Azure Synapse Analytics mit Microsoft Purview-Bezeichnungen mithilfe von T-SQL-Befehlen finden Sie unter Klassifizieren der Azure SQL-Daten mithilfe von Microsoft Purview-Bezeichnungen.