Gewähren und Anfordern der mandantenweiten Sichtbarkeit

Es kann sein, dass ein Benutzer mit der Microsoft Entra-Rolle Globaler Administrator mandantenweite Aufgaben durchführen muss, aber nicht über die Azure-Berechtigungen zum Anzeigen der organisationsweiten Informationen in Microsoft Defender für Cloud verfügt. Eine Berechtigungserhöhung ist erforderlich, da Microsoft Entra-Rollenzuweisungen keinen Zugriff auf Azure-Ressourcen gewähren.

Erteilen von mandantenweiten Berechtigungen an sich selbst

So weisen Sie sich selbst Berechtigungen auf Mandantenebene zu

Wenn Ihre Organisation den Ressourcenzugriff über Microsoft Entra Privileged Identity Management (PIM) oder ein anderes PIM-Tool verwaltet, muss die Rolle als globaler Administrator für den Benutzer aktiv sein.

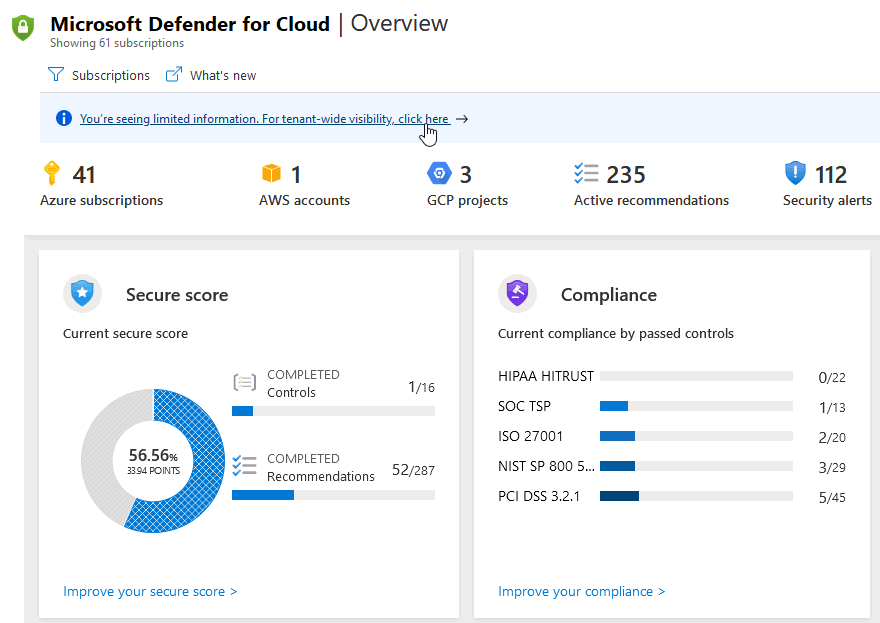

Öffnen Sie als globaler Administrator ohne Zuweisung in der Stammverwaltungsgruppe des Mandanten die Seite Übersicht von Defender für Cloud, und wählen Sie im Banner den Link Mandantenweite Sichtbarkeit aus.

Wählen Sie die neue Azure-Rolle aus, die Sie zuweisen möchten.

Tipp

Im Allgemeinen ist die Rolle „Sicherheitsadministrator“ erforderlich, um Richtlinien auf der Stammebene anzuwenden, während „Sicherheitsleseberechtigter“ ausreicht, um Sichtbarkeit für die Mandantenebene bereitzustellen. Weitere Informationen zu den Berechtigungen, die durch diese Rollen gewährt werden, finden Sie in der Beschreibung der integrierten Rolle „Sicherheitsadministrator“ bzw. in der Beschreibung der integrierten Rolle „Sicherheitsleseberechtigter“.

Informationen zu den Unterschieden zwischen diesen spezifischen Defender für Cloud-Rollen finden Sie in der Tabelle unter Rollen und zulässige Aktionen.

Eine organisationsweite Ansicht lässt sich erzielen, indem Sie Rollen auf Ebene der Stammverwaltungsgruppe des Mandanten zuweisen.

Melden Sie sich vom Azure-Portal ab und dann wieder an.

Wenn Sie erhöhte Zugriffsrechte besitzen, können Sie Microsoft Defender für Cloud öffnen bzw. aktualisieren, um sicherzustellen, dass die Sichtbarkeit für alle Abonnements Ihres Microsoft Entra-Mandanten vorhanden ist.

Bei dem Vorgang, mit dem Sie sich selbst Berechtigungen auf Mandantenebene zuweisen, werden viele Vorgänge automatisch für Sie ausgeführt:

Die Benutzerberechtigungen werden vorübergehend erhöht.

Mithilfe der neuen Berechtigungen wird der Benutzer der gewünschten Azure-RBAC-Rolle in der Stammverwaltungsgruppe zugewiesen.

Die erhöhten Berechtigungen werden entfernt.

Weitere Informationen zur Erhöhung der Microsoft Entra-Rechte finden Sie unter Erhöhen der Zugriffsrechte zum Verwalten aller Microsoft Entra-Abonnements und Verwaltungsgruppen.

Anfordern mandantenweiter Berechtigungen, wenn die eigenen Berechtigungen nicht ausreichen

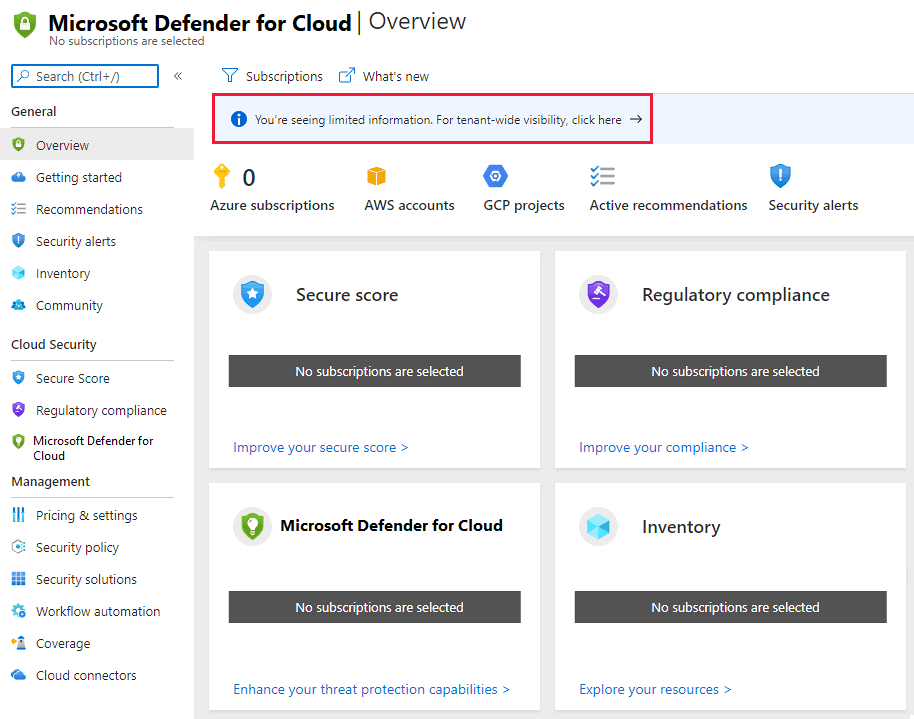

Wenn Sie zu Defender for Cloud navigieren, sehen Sie möglicherweise ein Banner mit der Warnung, dass Ihre Ansicht eingeschränkt ist. In diesem Fall wählen Sie das Banner aus, um eine Anforderung an den globalen Administrator für Ihre Organisation zu senden. In die Anforderung können Sie die Rolle einschließen, deren Zuweisung Sie wünschen, und der globale Administrator entscheidet, welche Rolle gewährt wird.

Der globale Administrator entscheidet, ob er diese Anforderungen annimmt oder ablehnt.

Wichtig

Sie können nur alle sieben Tage eine Anforderung übermitteln.

So fordern Sie von ihrem globalen Administrator erhöhte Berechtigungen an:

Öffnen Sie im Azure-Portal den Dienst „Microsoft Defender für Cloud“.

Wenn das Banner zur eingeschränkten Anzeige von Informationen angezeigt wird, wählen Sie es aus.

Wählen Sie im ausführlichen Anforderungsformular die gewünschte Rolle und die Begründung aus, warum Sie diese Berechtigungen benötigen.

Wählen Sie Zugriff anfordern aus.

Eine E-Mail wird an den globalen Administrator gesendet. Die E-Mail enthält einen Link zu Defender für Cloud, über den die Anforderung genehmigt oder abgelehnt werden kann.

Sobald der globale Administrator Anforderung überprüfen auswählt und den Prozess abschließt, wird die Entscheidung per E-Mail an den anfordernden Benutzer gesendet.

Berechtigungen entfernen

Führen Sie die folgenden Schritte aus, um Berechtigungen aus der Stammmandantengruppe zu entfernen:

- Öffnen Sie das Azure-Portal.

- Suchen Sie im Azure-Portal oben in der Suchleiste nach Verwaltungsgruppen.

- Suchen Sie im Bereich Verwaltungsgruppen die Mandantenstammgruppe aus der Liste der Verwaltungsgruppen, und wählen Sie sie aus.

- Wählen Sie in der Mandantenstammgruppe im linken Menü die Zugriffssteuerung (IAM) aus.

- Wählen Sie im Bereich Zugriffssteuerung (IAM) die Registerkarte Rollenzuweisungen aus. Diese zeigt eine Liste aller Rollenzuweisungen für die Mandantenstammgruppe.

- Überprüfen Sie die Liste der Rollenzuweisungen, um zu ermitteln, welche Sie entfernen müssen.

- Wählen Sie die Rollenzuweisung aus, die Sie entfernen möchten (Sicherheitsadministrator oder Sicherheitsleseberechtigter), und wählen Sie Entfernen aus. Stellen Sie sicher, dass Sie über die erforderlichen Berechtigungen verfügen, um Änderungen an Rollenzuweisungen in der Mandantenstammgruppe vorzunehmen.

Nächste Schritte

Weitere Informationen zu Defender für Cloud-Berechtigungen finden Sie auf der folgenden Seite: