Erstellen eines Servers, der mit einer benutzerseitig zugewiesenen verwalteten Identität und kundenseitig verwalteten TDE konfiguriert ist

Gilt für: Azure SQL-Datenbank

Diese Schrittanleitung beschreibt die Schritte zum Erstellen eines logischen Servers in Azure, der mit transparenter Datenverschlüsselung (TDE) mit kundenseitig verwaltetem Schlüsseln (CMK) konfiguriert ist und eine benutzerseitig zugewiesene verwaltete Identität für den Zugriff auf Azure Key Vault verwendet.

Hinweis

Microsoft Entra ID war zuvor als Azure Active Directory (Azure AD) bekannt.

Voraussetzungen

- In dieser Schrittanleitung wird davon ausgegangen, dass Sie bereits einen Schlüssel aus Azure Key Vault erstellt und importiert haben, um ihn als TDE-Schutz für Azure SQL-Datenbank zu verwenden. Weitere Informationen finden Sie unter Transparente Datenverschlüsselung mit BYOK-Support.

- Für den Schlüsseltresor müssen vorläufiges Löschen und der Löschschutz aktiviert sein.

- Sie müssen eine benutzerseitig zugewiesene verwaltete Identität erstellt und ihr die erforderlichen TDE-Berechtigungen (Get, Wrap Key, Unwrap Key) für den obigen Schlüsseltresor bereitgestellt haben. Informationen zum Erstellen einer benutzerseitig zugewiesenen verwalteten Identität finden Sie unter Erstellen einer benutzerseitig zugewiesenen verwalteten Identität.

- Azure PowerShell muss installiert sein und ausgeführt werden.

- [Empfohlen, aber optional] Erstellen Sie das Schlüsselmaterial für die TDE-Schutzvorrichtung zunächst in einem Hardwaresicherheitsmodul (HSM) oder einem lokalen Schlüsselspeicher, und importieren Sie das Schlüsselmaterial in Azure Key Vault. Weitere Informationen erhalten Sie, wenn Sie die Anweisungen zur Verwendung eines Hardwaresicherheitsmodells (HSM) und Key Vault befolgen.

Erstellen eines mit TDE konfigurierten Servers mit kundenseitig verwaltetem Schlüssel (CMK)

In den folgenden Schritten wird der Vorgang zum Erstellen eines neuen Azure SQL-Datenbank logischen Servers und einer neuen Datenbank mit benutzerseitig zugewiesenen verwalteten Identität skizziert. Die benutzerseitig zugewiesene verwaltete Identität ist erforderlich, um zum Zeitpunkt der Servererstellung einen kundenseitig verwalteten Schlüssel für TDE zu konfigurieren.

Navigieren Sie in dem Azure-Portal zur Optionsseite SQL Bereitstellung auswählen.

Wenn Sie nicht schon im Azure-Portal angemeldet sind, melden Sie sich auf Aufforderung an.

Behalten Sie unter SQL-Datenbanken für Einzeldatenbank den festgelegten Wert Ressourcentyp bei, und wählen Sie Erstellen aus.

Wählen Sie auf der Registerkarte Grundeinstellungen des Formulars SQL-Datenbank erstellen unter Projektdetails das gewünschte Abonnement für Azure aus.

Wählen Sie unter Ressourcengruppe die Option Neu erstellen aus, geben Sie einen Namen für Ihre Ressourcengruppe ein, und wählen Sie OK aus.

Geben Sie unter Datenbankname

ContosoHRein.Wählen Sie unter Server die Option Neu erstellen aus, und füllen Sie das Formular Neuer Server mit den folgenden Werten aus:

- Servername: Geben Sie einen eindeutigen Servernamen ein. Servernamen müssen global für alle Server in Azure eindeutig sein, nicht nur eindeutig innerhalb eines Abonnements. Geben Sie etwas wie

mysqlserver135ein, und das Azure-Portal teilt Ihnen mit, ob es verfügbar ist oder nicht. - Serveradministrator-Anmeldung: Geben Sie eine Administrator Anmelde-ID ein, z. B.

azureuser. - Kennwort: Geben Sie ein Passwort ein, das den Passwortanforderungen entspricht, und wiederholen Sie die Eingabe im Feld Kennwort bestätigen.

- Speicherort: Wählen Sie einen Speicherort aus der Dropdown-Liste

- Servername: Geben Sie einen eindeutigen Servernamen ein. Servernamen müssen global für alle Server in Azure eindeutig sein, nicht nur eindeutig innerhalb eines Abonnements. Geben Sie etwas wie

Klicken Sie auf Weiter: Netzwerk aus (im unteren Bereich der Seite).

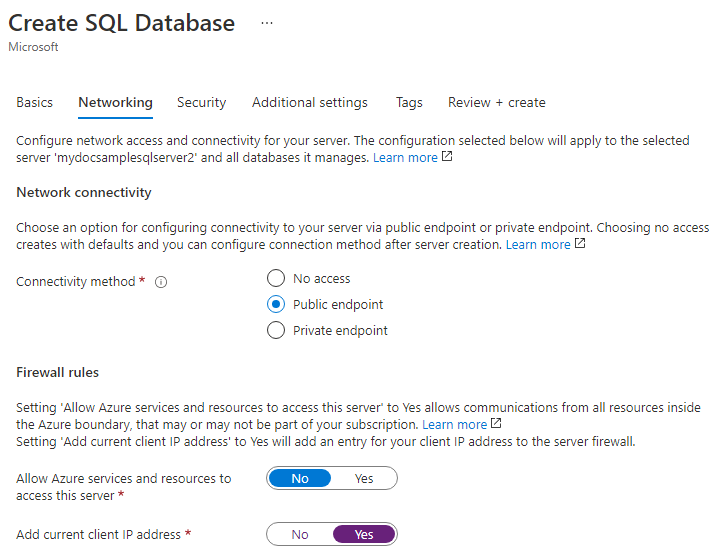

Wählen Sie auf der Registerkarte Netzwerk als Konnektivitätsmethode die Option Öffentlicher Endpunkt aus.

Legen Sie bei Firewallregeln die Option Aktuelle Client-IP-Adresse hinzufügen auf Ja fest. Behalten Sie für Azure-Diensten und -Ressourcen den Zugriff auf diese Servergruppe gestatten den Wert Nein bei.

Wählen Sie Weiter: Sicherheit unten auf der Seite aus.

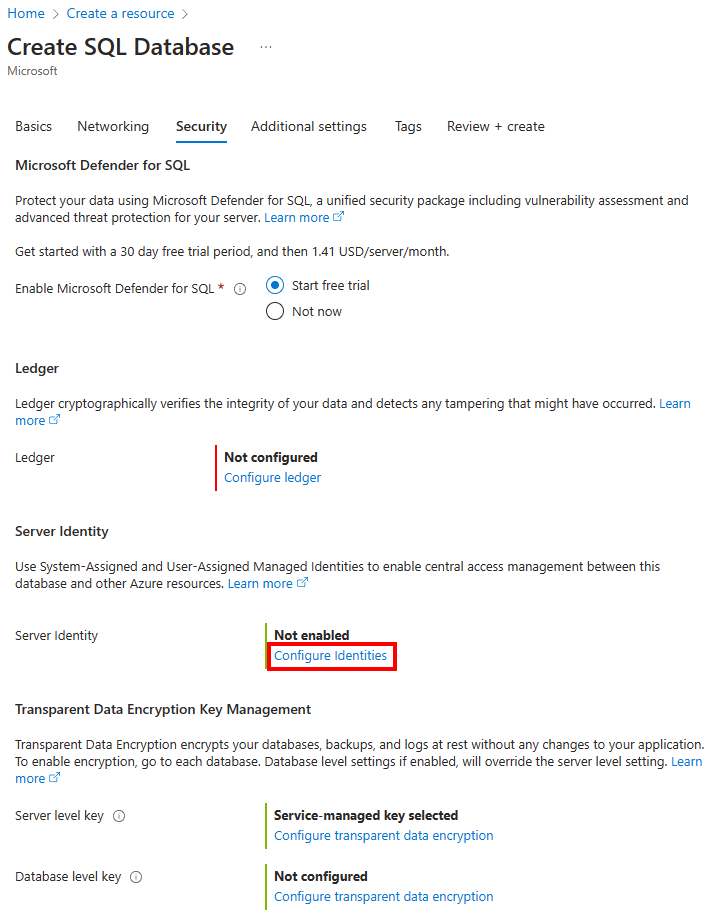

Wählen Sie auf der Registerkarte Sicherheit unter Server-Identität die Option Identitäten konfigurieren aus.

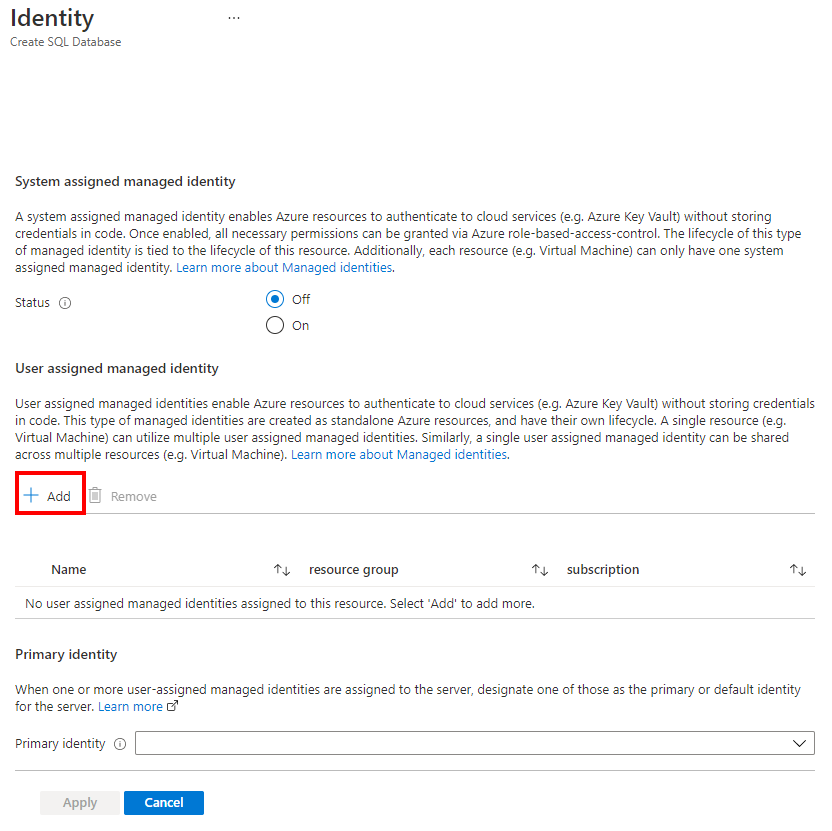

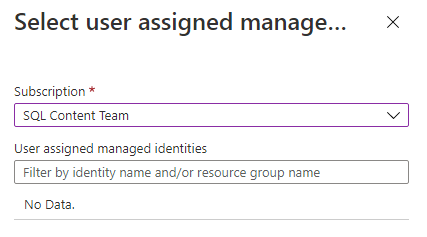

Wählen Sie im Bereich Identität die Option Aus für Systemseitig zugewiesene verwaltete Identität und dann unter Benutzerseitig zugewiesene verwaltete Identität die Option Hinzufügen aus. Wählen Sie das gewünschte Abonnement und dann unter Benutzerseitig zugewiesene verwaltete Identitäten die gewünschte benutzerseitig zugewiesene verwaltete Identität aus dem ausgewählten Abonnement aus. Wählen Sie dann die Schaltfläche Hinzufügen aus.

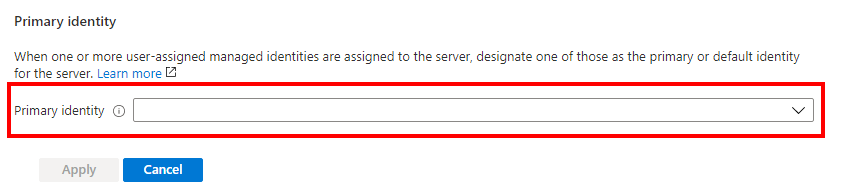

Wählen Sie unter Primäre Identität die im vorherigen Schritt ausgewählte benutzerseitig zugewiesene verwaltete Identität aus.

Wählen Sie Übernehmen aus.

Auf der Registerkarte „Sicherheit“ haben Sie unter Transparente Datenverschlüsselung - Schlüsselverwaltung die Möglichkeit, eine transparente Datenverschlüsselung für den Server oder die Datenbank zu konfigurieren.

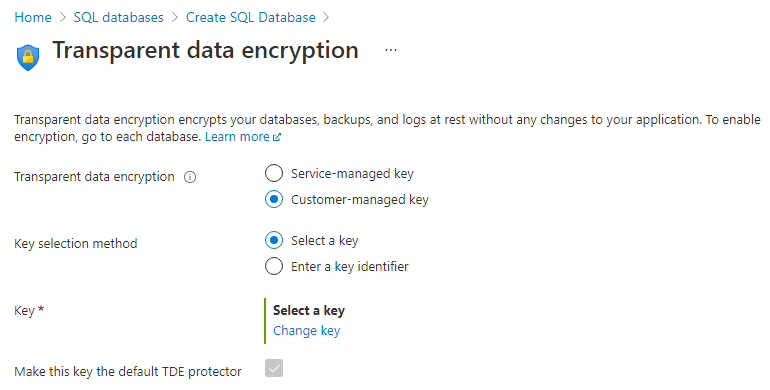

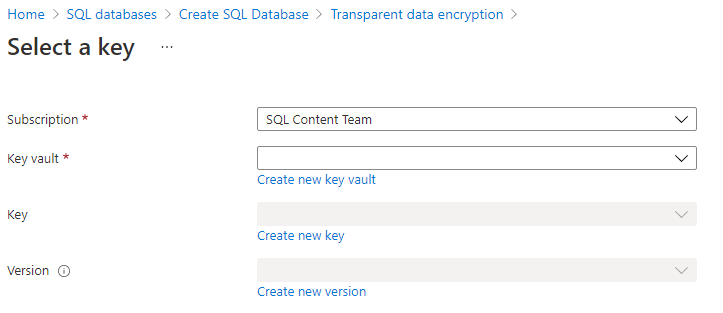

- Für Schlüssel auf Serverebene: Wählen Sie Transparente Datenverschlüsselung konfigurieren aus. Wählen Sie Kundenseitig verwalteter Schlüssel aus. Dadurch wird die Option Schlüssel auswählen angezeigt. Wählen Sie die Schlüssel ändern. Wählen Sie das gewünschte Abonnement, Schlüsseltresor, Schlüssel und Version für den kundenseitig verwalteter Schlüssel aus, der für TDE verwendet werden soll. Wählen Sie die Schaltfläche Auswählen aus.

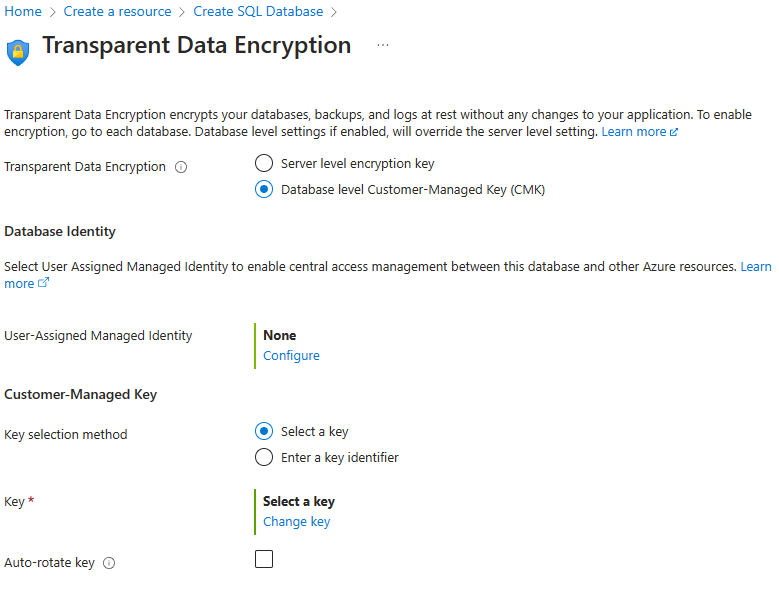

- Für Schlüssel auf Datenbankebene: Wählen Sie Transparente Datenverschlüsselung konfigurieren aus. Wählen Sie Kundenseitig verwalteter Schlüssel auf Datenbankebene aus, und es wird eine Option zum Konfigurieren der Datenbankidentität und des kundenseitig verwalteter Schlüssels angezeigt. Wählen Sie Konfigurieren aus, um eine benutzerseitig zugewiesene verwaltete Identität für die Datenbank zu konfigurieren, ähnlich wie in Schritt 13. Wählen Sie Schlüssel ändern aus, um einen kundenseitig verwalteter Schlüssel zu konfigurieren. Wählen Sie das gewünschte Abonnement, Schlüsseltresor, Schlüssel und Version für den kundenseitig verwalteter Schlüssel aus, der für TDE verwendet werden soll. Im Menü Transparent Data Encryption können Sie auch die Option Schlüssel automatisch rotieren aktivieren. Wählen Sie die Schaltfläche Auswählen aus.

Wählen Sie Übernehmen aus.

Wählen Sie unten auf der Seite die Option Überprüfen + erstellen aus

Wählen Sie nach Überprüfung auf der Seite Überprüfen + erstellen die Option Erstellenaus.

Nächste Schritte

- Erste Schritte mit Azure Key Vault-Integration und der Bring Your Own Key-Unterstützung für TDE: Aktivieren von TDE für das Verwenden Ihres eigenen Schlüssels aus Key Vault.