Sicherheitsfeatures für den Schutz von Hybridsicherungen mit Azure Backup

Die Sorgen bezüglich Sicherheitsproblemen wie Schadsoftware, Ransomware und Eindringlingen werden immer größer. Diese Sicherheitsprobleme können erhebliche Daten- und finanzielle Verluste mit sich bringen. Zum Schutz gegen solche Angriffe bietet Azure Backup jetzt neue Sicherheitsfeatures für den Schutz von Hybridsicherungen. In diesem Artikel erfahren Sie, wie Sie diese Features aktivieren und nutzen können, um lokale Workloads mit Microsoft Azure Backup Server (MABS), Data Protection Manager (DPM) und dem Microsoft Azure Recovery Services-Agent (MARS) zu schützen. Zu den Features zählen:

- Prävention. Es wurde eine zusätzliche Authentifizierungsebene hinzugefügt, die bei allen kritischen Vorgängen wie Passphrasenänderungen zum Tragen kommt. Durch diese Überprüfung wird gewährleistet, dass solche Vorgänge nur von Benutzern durchgeführt werden können, die über gültige Azure-Anmeldeinformationen verfügen.

- Warnungen. Bei kritischen Vorgängen wie dem Löschen von Sicherungsdaten wird eine E-Mail-Benachrichtigung an den Administrator der Abonnements gesendet. Diese E-Mail stellt sicher, dass der Benutzer schnell über solche Aktionen benachrichtigt wird.

- Wiederherstellen. Gelöschte Sicherungsdaten werden für zusätzliche 14 Tage ab dem Löschdatum aufbewahrt. So wird gewährleistet, dass die Daten innerhalb des vorgegebenen Zeitraums wiederhergestellt werden können und auch bei Angriffen keine Datenverluste auftreten. Zum Schutz vor beschädigten Daten werden darüber hinaus auch mehr Mindestwiederherstellungspunkte gepflegt.

Hinweis

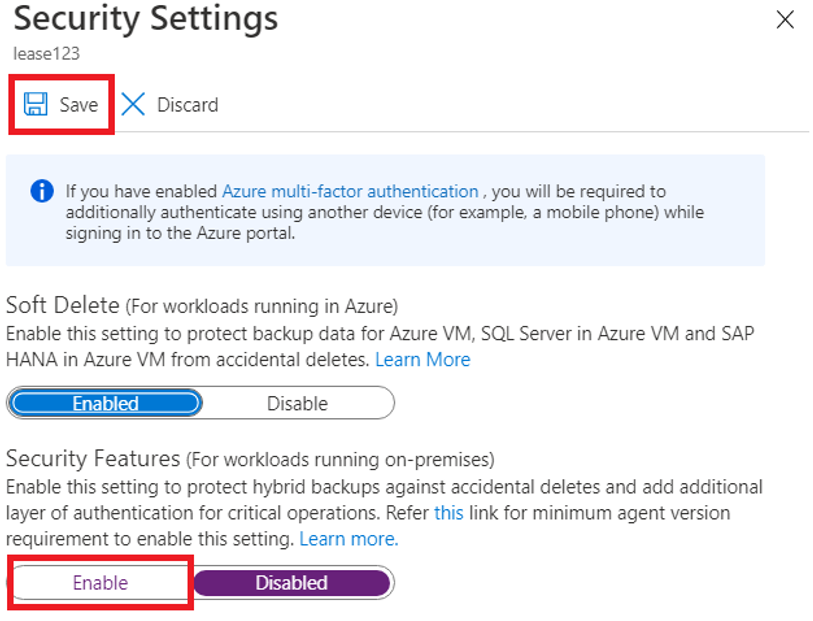

Aktivieren Sie die Multi-User-Autorisierung (MUA) auf Ihrem Recovery Services Tresor, um den kritischen Vorgang des Deaktivierens von Sicherheitsfunktionen mit einer zusätzlichen Schutzebene zu versehen. Weitere Informationen

Mindestanforderungen an die Version

Aktivieren Sie die Sicherheitsfunktionen nur, wenn Sie sie verwenden:

- Azure Backup-Agent: Minimale Agentenversion 2.0.9052. Nachdem Sie diese Funktionen aktiviert haben, aktualisieren Sie die Version des Agenten, um kritische Vorgänge durchzuführen.

- Azure Backup Server: Minimum Azure Backup Agent Version 2.0.9052 mit Azure Backup Server Update 1.

- System Center Data Protection Manager: Minimum Azure Backup Agent Version 2.0.9052 mit Data Protection Manager 2012 R2 UR12/ Data Protection Manager 2016 UR2.

Hinweis

Stellen Sie sicher, dass Sie die Sicherheitsfunktionen nicht aktivieren, wenn Sie IaaS (Infrastructure as a Service) VM-Backup verwenden. Derzeit sind diese Funktionen für IaaS-VM-Backups nicht verfügbar, so dass ihre Aktivierung keine Auswirkungen hat.

Aktivieren der Sicherheitsfeatures

Wenn Sie einen Recovery Services-Tresor erstellen, können Sie alle Sicherheitsfeatures verwenden. Aktivieren Sie die Sicherheitsfeatures bei Verwendung eines bereits vorhandenen Tresors mit folgenden Schritten:

Melden Sie sich mit Ihren Azure-Anmeldeinformationen beim Azure-Portal an.

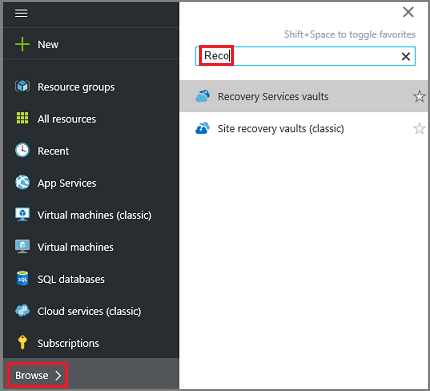

Wählen Sie Durchsuchen, und geben Sie Recovery Services ein.

Die Liste mit den Recovery Services-Tresoren wird angezeigt. Wählen Sie aus dieser Liste einen Tresor aus. Das ausgewählte Tresor-Dashboard wird geöffnet.

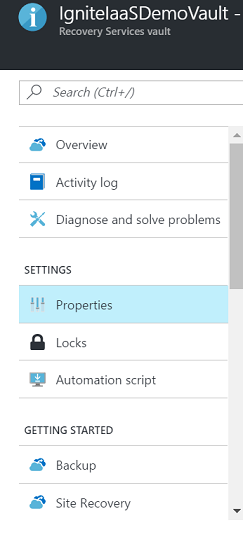

Klicken Sie in der Liste mit Elementen, die für den Tresor angezeigt wird, unter Einstellungen auf Eigenschaften.

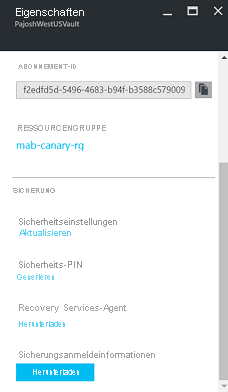

Klicken Sie unter Sicherheitseinstellungen auf Aktualisieren.

Über diesen Updatelink wird der Bereich Sicherheitseinstellungen geöffnet, in dem Sie eine Zusammenfassung der Features finden und diese aktivieren können.

Aktivieren Sie die Sicherheitsfunktionen und wählen Sie Speichern.

Wiederherstellen von gelöschten Sicherungsdaten

Wenn die Sicherheitsfeatureeinstellung aktiviert ist, bewahrt Azure Backup gelöschte Sicherungsdaten weitere 14 Tage lang auf und löscht sie nicht sofort, wenn der Vorgang Stop backup with delete backup data (Sicherung abbrechen mit Löschen der Sicherungsdaten) ausgeführt wird. Um diese Daten innerhalb dieser 14 Tage wiederherzustellen, gehen Sie je nachdem, was Sie verwenden, folgendermaßen vor:

Für Benutzer des Microsoft Azure Recovery Services-Agent:

- Wenn der Computer, auf dem die Sicherungen durchgeführt wurden, noch verfügbar ist, schützen Sie die gelöschten Datenquellen erneut. Verwenden Sie in den Azure Recovery Services die Wiederherstellung von Daten auf demselben Computer, um die Wiederherstellung mithilfe aller alten Wiederherstellungspunkte durchzuführen.

- Wenn dieser Computer nicht verfügbar ist, verwenden Sie die Wiederherstellung auf einem anderen Computer, um einen anderen Azure Recovery Services-Computer zum Abrufen dieser Daten zu verwenden.

Für Benutzer von Azure Backup Server :

- Wenn der Server, auf dem die Sicherungen durchgeführt wurden, noch verfügbar ist, schützen Sie die gelöschten Datenquellen erneut. Verwenden Sie das Feature Daten wiederherstellen, um die Wiederherstellung mithilfe aller alten Wiederherstellungspunkte durchzuführen.

- Wenn dieser Server nicht verfügbar ist, befolgen Sie die Schritte unter Wiederherstellen von Daten von Azure Backup Server, um eine andere Azure Backup Server-Instanz zum Abrufen dieser Daten zu verwenden.

Für Benutzer von Data Protection Manager:

- Wenn der Server, auf dem die Sicherungen durchgeführt wurden, noch verfügbar ist, schützen Sie die gelöschten Datenquellen erneut. Verwenden Sie das Feature Daten wiederherstellen, um die Wiederherstellung mithilfe aller alten Wiederherstellungspunkte durchzuführen.

- Wenn dieser Server nicht verfügbar ist, verwenden Sie Externen DPM hinzufügen, um einen anderen Data Protection Manager-Server zum Abrufen dieser Daten zu verwenden.

Verhindern von Angriffen

Es wurden Prüfungen hinzugefügt, um sicherzustellen, dass bestimmte Vorgänge nur von gültigen Benutzern ausgeführt werden können. Dazu gehören das Hinzufügen einer zusätzlichen Authentifizierungsebene und das Einhalten einer minimalen Aufbewahrungsdauer für die Wiederherstellung.

Authentifizierung für das Ausführen von kritischen Vorgängen

Als Teil der zusätzlichen Authentifizierungsebene für kritische Vorgänge werden Sie aufgefordert, eine Sicherheits-PIN einzugeben, wenn Sie die Vorgänge Schutz bei Löschen von Daten beenden und Passphrase ändern für DPM, MABS und MARS ausführen.

Darüber hinaus sind ab MARS Version 2.0.9262.0 die Vorgänge zum Entfernen eines Volumes aus der MARS Datei-/Ordner-Sicherung, zum Hinzufügen einer neuen Ausschlusseinstellung für ein vorhandenes Volume, zum Reduzieren der Aufbewahrungsdauer und zum Umstellen auf einen weniger häufigen Sicherungszeitplan mit einer Sicherheits-PIN geschützt, um zusätzliche Sicherheit zu gewährleisten.

Hinweis

Derzeit wird für die folgenden DPM- und MABS-Versionen die Sicherheits-PIN für Schutz mit Datenlöschung beenden für Onlinespeicher unterstützt:

- DPM 2016 UR9 oder höher

- DPM 2019 UR1 oder höher

- MABS v3 UR1 oder höher

So erhalten Sie diese PIN:

- Melden Sie sich beim Azure-Portal an.

- Navigieren Sie zu Recovery Services-Tresor>Einstellungen>Eigenschaften.

- Wählen Sie unter Sicherheits-PIN die Option Generieren aus. Daraufhin wird ein Bereich geöffnet, der die in der Benutzeroberfläche des Azure Recovery Services-Agents einzugebende PIN enthält. Diese PIN gilt nur für fünf Minuten und wird nach Ablauf dieses Zeitraums automatisch generiert.

Einhalten einer minimalen Aufbewahrungsdauer

Um sicherzustellen, dass immer eine geeignete Anzahl von Wiederherstellungspunkten verfügbar ist, wurden die folgenden Prüfungen hinzugefügt:

- Bei einer täglichen Aufbewahrung sollten mindestens sieben Aufbewahrungstage vorgesehen werden.

- Bei einer wöchentlichen Aufbewahrung sollten mindestens vier Aufbewahrungswochen vorgesehen werden.

- Bei einer monatlichen Aufbewahrung sollten mindestens drei Aufbewahrungsmonate vorgesehen werden.

- Bei einer jährlichen Aufbewahrung sollte mindestens ein Aufbewahrungsjahr vorgesehen werden.

Benachrichtigungen über kritische Vorgänge

Wenn kritische Vorgänge ausgeführt werden, erhält der Administrator der Abonnements in der Regel eine E-Mail-Benachrichtigung mit den Details des Vorgangs. Sie können im Azure-Portal zusätzliche E-Mail-Empfänger für diese Benachrichtigungen konfigurieren.

Die in diesem Artikel genannten Sicherheitsfeatures bieten Abwehrmechanismen gegen gezielte Angriffe. Vor allem aber bieten Ihnen diese Features die Möglichkeit, bei einem Angriff Ihre Daten wiederherzustellen.

Beheben von Fehlern

| Vorgang | Fehlerdetails | Lösung |

|---|---|---|

| Richtlinienänderung | Die Sicherungsrichtlinie konnte nicht geändert werden. Error: Beim aktuellen Vorgang ist aufgrund eines internen Dienstfehlers [0x29834] ein Fehler aufgetreten. Wiederholen Sie den Vorgang nach einiger Zeit. Wenn das Problem weiterhin besteht, wenden Sie sich an den Microsoft-Support. | Ursache: Dieser Fehler tritt auf, wenn Sicherheitseinstellungen aktiviert sind, Sie versuchen, den Aufbewahrungsbereich unter den oben angegebenen Mindestwerten zu verringern, und Sie eine nicht unterstützte Version verwenden (unterstützte Versionen sind im ersten Hinweis dieses Artikels angegeben). Empfohlene Maßnahme: In diesem Fall müssen Sie die Beibehaltungsdauer höher als den angegebenen Mindestzeitraum festlegen (sieben Tage für „Täglich“, vier Wochen für „Wöchentlich“, drei Wochen für „Monatlich“ oder ein Jahr für „Jährlich“), um mit richtlinienbezogenen Aktualisierungen fortzufahren. Die bevorzugte, optionale Vorgehensweise ist das Aktualisieren des Backup-Agents, von Azure Backup Server und/oder DPM-Updaterollups (UR), um alle Sicherheitsupdates zu erhalten. |

| Ändern der Passphrase | Die eingegebene Sicherheits-PIN ist nicht korrekt. (ID: 100130) Geben Sie die richtige Sicherheits-PIN an, um diesen Vorgang abzuschließen. | Ursache: Dieser Fehler tritt bei der Eingabe einer ungültigen oder abgelaufenen Sicherheits-PIN beim Ausführen eines kritischen Vorgangs (z.B. Ändern der Passphrase) auf. Empfohlene Maßnahme: Um den Vorgang abzuschließen, müssen Sie die gültige Sicherheits-PIN eingeben. Um die PIN zu erhalten, melden Sie sich am Azure-Portal an und navigieren zu Recovery Services vault > Einstellungen > Eigenschaften > Sicherheits-PIN generieren. Verwenden Sie diese PIN, um die Passphrase zu ändern. |

| Ändern der Passphrase | Fehler bei dem Vorgang. ID: 120002 | Ursache: Dieser Fehler tritt auf, wenn Sicherheitseinstellungen aktiviert sind, Sie versuchen, die Passphrase zu ändern, und eine nicht unterstützte Version verwenden (die unterstützten Versionen sind im ersten Hinweis in diesem Artikel angegeben). Empfohlene Maßnahme: Um die Passphrase zu ändern, müssen Sie zuerst den Backup-Agent auf die Mindestversion 2.0.9052, Azure Backup Server mindestens auf Update 1 und/oder DPM mindestens auf DPM 2012 R2 UR12 oder DPM 2016 UR2 (Downloadlinks siehe unten) aktualisieren und dann die gültige Sicherheits-PIN eingeben. Um die PIN zu erhalten, melden Sie sich am Azure-Portal an und navigieren zu Recovery Services vault > Einstellungen > Eigenschaften > Sicherheits-PIN generieren. Verwenden Sie diese PIN, um die Passphrase zu ändern. |

Unveränderlichkeitsunterstützung

Wenn für Ihren Recovery Services-Tresor Unveränderlichkeit aktiviert ist, werden Vorgänge blockiert, die die Aufbewahrung von Cloudsicherungen verkürzen oder die Cloudsicherung lokaler Datenquellen entfernen.

Unterstützung der Unveränderlichkeit für DPM und MABS

Dieses Feature wird mit der MARS-Agentversion 2.0.9250.0 und höher ab DPM 2022 UR1 und MABS v4 unterstützt.

In der folgenden Tabelle sind die nicht zulässigen Vorgänge für DPM aufgeführt, die mit einer unveränderlichen Wiederherstellung verbunden sind:

| Vorgang für unveränderlichen Tresor | Ergebnis mit DPM 2022 UR1, MABS v4 und dem neuesten MARS-Agent Mit DPM 2022 UR2 oder MABS v4 UR1 können Sie die Option wählen, Online-Wiederherstellungspunkte per Richtlinie beizubehalten, wenn Sie den Schutz beenden oder eine Datenquelle aus einer Schutzgruppe von der Konsole aus entfernen. |

Ergebnis mit älterem DPM (MABS und/oder MARS-Agent |

|---|---|---|

| Entfernen der Datenquelle aus der für die Onlinesicherung konfigurierten Schutzgruppe | 81001: Die Sicherungselemente können nicht gelöscht werden, da sie über aktive Wiederherstellungspunkte verfügen und der ausgewählte Tresor ein unveränderlicher Tresor ist. | 130001: Für Microsoft Azure Backup ist ein interner Fehler aufgetreten. |

| Beendigung des Schutzes mit Datenlöschung | 81001: Die Sicherungselemente können nicht gelöscht werden, da sie über aktive Wiederherstellungspunkte verfügen und der ausgewählte Tresor ein unveränderlicher Tresor ist. Mit DPM 2022 UR2 oder MABS v4 UR1 können Sie die Option wählen, Online-Wiederherstellungspunkte per Richtlinie beizubehalten, wenn Sie den Schutz beenden oder eine Datenquelle aus einer Schutzgruppe von der Konsole aus entfernen. |

130001: Für Microsoft Azure Backup ist ein interner Fehler aufgetreten. |

| Verkürzen der Onlineaufbewahrungsdauer | 810002: Eine Verringerung der Aufbewahrungsdauer während der Änderung der Richtlinie/des Schutzes ist nicht zulässig, da der ausgewählte Tresor unveränderlich ist. | 130001: Für Microsoft Azure Backup ist ein interner Fehler aufgetreten. |

| Befehl Remove-DPMChildDatasource | 81001: Die Sicherungselemente können nicht gelöscht werden, da sie über aktive Wiederherstellungspunkte verfügen und der ausgewählte Tresor ein unveränderlicher Tresor ist. Verwenden Sie die neue Option -EnableOnlineRPsPruning mit -KeepOnlineData, um Daten nur bis zur in der Richtlinie angegebenen Dauer aufzubewahren. Mit DPM 2022 UR2 oder MABS v4 UR1 können Sie die Option wählen, Online-Wiederherstellungspunkte per Richtlinie beizubehalten, wenn Sie den Schutz beenden oder eine Datenquelle aus einer Schutzgruppe von der Konsole aus entfernen. |

130001: Für Microsoft Azure Backup ist ein interner Fehler aufgetreten. Verwenden Sie das Flag -KeepOnlineData, um Daten beizubehalten. |

Unterstützung von Unveränderlichkeit für MARS

In der folgenden Tabelle sind die für MARS nicht zulässigen Vorgänge aufgelistet, wenn im Recovery Services-Tresor Unveränderlichkeit aktiviert ist. Andere Vorgänge, z. B. das Verlängern der Aufbewahrungsdauer und Ausschließen einer Datei/eines Ordners aus der Sicherung sind zulässig.

| Unzulässiger Vorgang | Ergebnis mit dem neuesten MARS-Agent | Ergebnis mit älterem MARS-Agent |

|---|---|---|

| Beenden des Schutzes durch Löschen von Daten für Systemstatus | Fehler 810001 Benutzer versucht, ein Sicherungselement zu löschen oder den Schutz durch Löschen von Daten zu beenden, wenn das Sicherungselement einen gültigen (nicht abgelaufenen) Wiederherstellungspunkt hat. |

Fehler 130001 Für Microsoft Azure Backup ist ein interner Fehler aufgetreten. |

| Beendigung des Schutzes mit Datenlöschung | Fehler 810001 Benutzer versucht, ein Sicherungselement zu löschen oder den Schutz durch Löschen von Daten zu beenden, wenn das Sicherungselement einen gültigen (nicht abgelaufenen) Wiederherstellungspunkt hat. |

Fehler 130001 Für Microsoft Azure Backup ist ein interner Fehler aufgetreten. MARS 2.0.9262.0 und höher bieten die Möglichkeit, den Schutz zu beenden und Wiederherstellungspunkte gemäß der Richtlinie in der Konsole beizubehalten. |

| Verkürzen der Onlineaufbewahrungsdauer | Benutzer, der versucht, die Richtlinie oder den Schutz durch Verkürzen der Aufbewahrung zu ändern. | 130001 Für Microsoft Azure Backup ist ein interner Fehler aufgetreten. |

| Remove-OBPolicy mit Flag -DeleteBackup | 810001 Benutzer versucht, ein Sicherungselement zu löschen oder den Schutz durch Löschen von Daten zu beenden, wenn das Sicherungselement einen gültigen (nicht abgelaufenen) Wiederherstellungspunkt hat. Verwenden Sie das Flag –EnablePruning, um Sicherungen bis zum Ablauf des Aufbewahrungszeitraum beizubehalten. |

130001 Für Microsoft Azure Backup ist ein interner Fehler aufgetreten. Verwenden Sie nicht das Flag -DeleteBackup. MARS 2.0.9262.0 und höher bieten die Möglichkeit, den Schutz zu beenden und Wiederherstellungspunkte gemäß der Richtlinie in der Konsole beizubehalten. |

Nächste Schritte

- Erste Schritte mit Azure Recovery Services-Tresor, um diese Features zu aktivieren.

- Laden Sie den neuesten Azure Recovery Services-Agent herunter, um Ihre Windows-Computer und Ihre Sicherungsdaten gegen Angriffe zu schützen.