Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel wird das Erstellen automatisierter Aufgaben zum Empfangen regelmäßiger Berichte per E-Mail beschrieben.

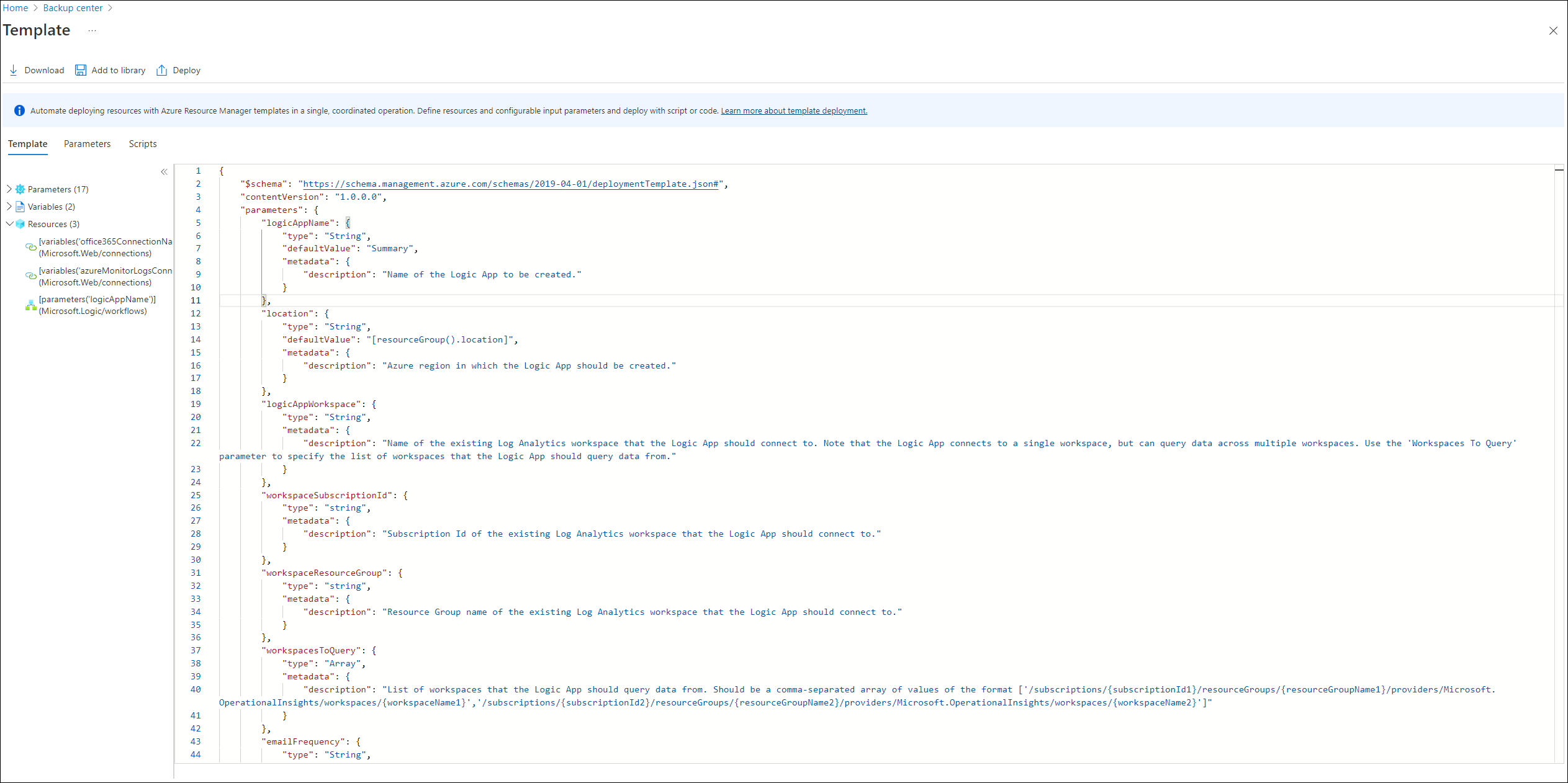

Mit dem in Sicherungsberichten verfügbaren Feature Bericht per E-Mail senden können Sie automatisierte Aufgaben zum Empfangen regelmäßiger Berichte per E-Mail erstellen. Dieses Feature stellt eine Logik-App in Ihrer Azure-Umgebung bereit, die Daten aus Ihren ausgewählten Log Analytics-Arbeitsbereichen basierend auf den von Ihnen angegebenen Eingaben abfragt. Erfahren Sie mehr über Logik-Apps und ihre Preise.

Erste Schritte

Um E-Mail-Aufgaben über Sicherungsberichte zu konfigurieren, führen Sie die folgenden Schritte aus:

Wechseln Sie zu Resilienz>Überwachung + Berichterstattung>Berichte.

Wählen Sie im Bereich "Berichte " die Option "Sicherungsberichte " (konsolidiert) aus.

Wählen Sie im Bereich "Sicherungsberichte" (konsolidiert) die Registerkarte " E-Mail-Bericht " aus.

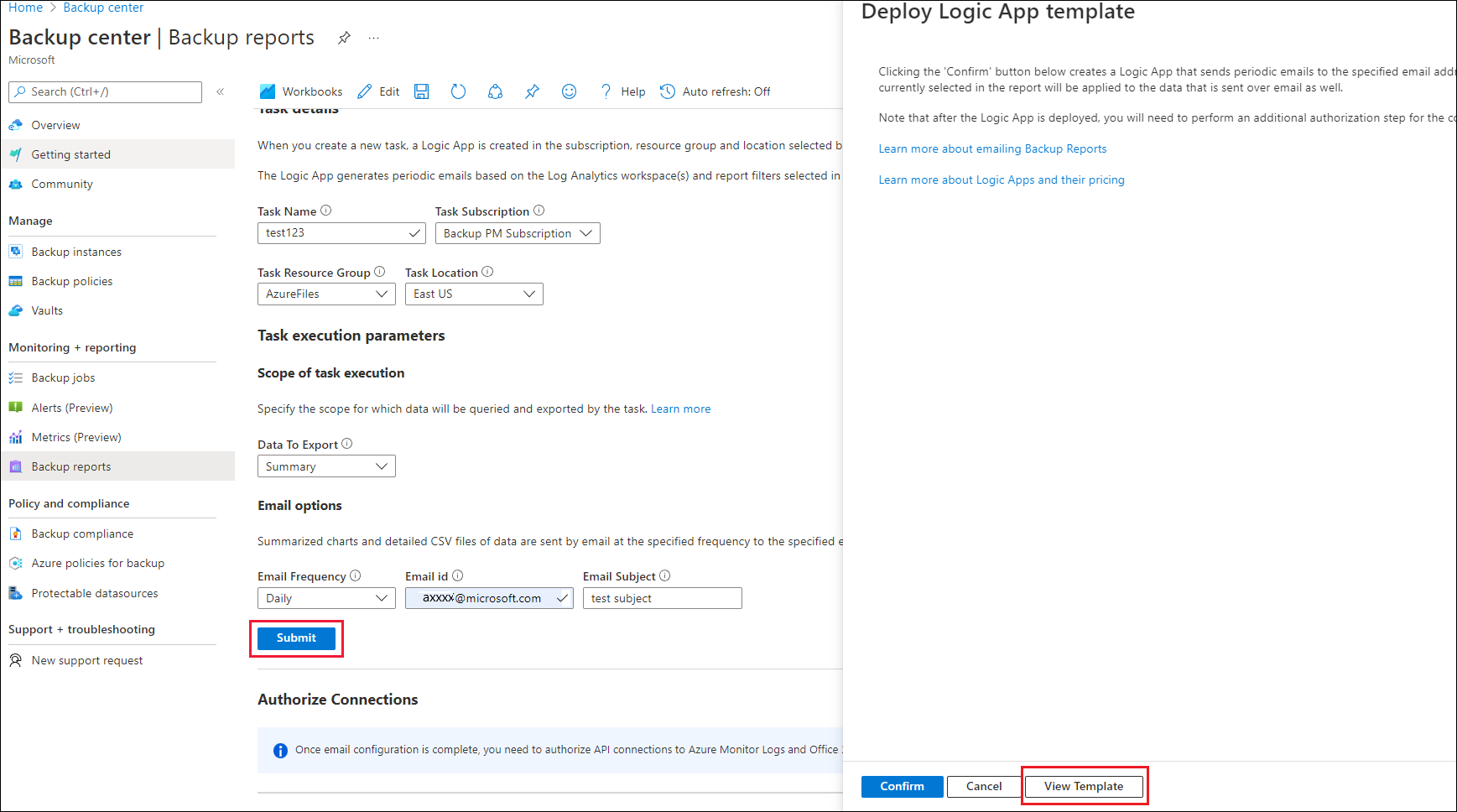

Erstellen Sie eine Aufgabe, indem Sie die folgenden Informationen angeben:

- Aufgabendetails: Der Name der zu erstellenden Logik-App und das Abonnement, die Ressourcengruppe und der Speicherort, in dem die Aufgabe erstellt werden soll. Beachten Sie, dass die Logik-App Daten über mehrere Abonnements, Ressourcengruppen und Speicherorte hinweg abfragen kann (wie im Abschnitt „Berichtsfilter“ ausgewählt), aber im Kontext eines einzelnen Abonnements, einer einzelnen Ressourcengruppe und eines einzelnen Speicherorts erstellt wird.

- Zu exportierende Daten: Die Registerkarte, die Sie exportieren möchten. Sie können entweder eine einzelne Aufgaben-App pro Registerkarte erstellen oder alle Registerkarten mithilfe einer einzelnen Aufgabe per E-Mail senden, indem Sie die Option Alle Registerkarten auswählen.

- E-Mail-Optionen: E-Mail-Häufigkeit, Empfänger-E-Mail-IDs und E-Mail-Betreff.

Nachdem Sie "Absenden " und " Bestätigen" ausgewählt haben, wird die Logik-App erstellt. Die bereitgestellte Logik-App verwendet das Preismodell des Verbrauchsplans. Die Logik-App und die zugehörigen API-Verbindungen werden mit dem Tag UsedByBackupReports: true erstellt, damit sie leichter erkennbar sind. Damit die Logik-App erfolgreich ausgeführt wird, müssen Sie einen einmaligen Autorisierungsschritt ausführen, wie im folgenden Abschnitt beschrieben.

Hinweis

Unterstützung für Sicherungstresorworkloads (Azure Database for PostgreSQL Server, Azure Blobs, Azure-Datenträger) wird den Logik-App-Vorlagen im April 2023 hinzugefügt. Wenn Sie diese Logik-Apps also zu einem früheren Datum bereitgestellt haben, müssen Sie sie mithilfe der oben genannten Schritte erneut bereitstellen, wenn Ihre E-Mail-Berichte Daten für Sicherungstresorworkloads enthalten sollen.

Autorisieren von Verbindungen mit Azure Monitor-Protokollen und Office 365

Die Logik-App verwendet den azuremonitorlogs-Connector zum Abfragen der LA-Arbeitsbereiche und den Office 365 Outlook-Connector zum Senden von E-Mails. Sie müssen eine einmalige Autorisierung für diese beiden Connectors durchführen.

Führen Sie die folgenden Schritte aus, um die Autorisierung durchzuführen:

Wechseln Sie zu Logik-Apps im Azure-Portal.

Suchen Sie nach dem Namen der Logik-App, die Sie erstellt haben, und wechseln Sie zu der Ressource.

Wählen Sie das Menüelement "API-Verbindungen " aus.

Es werden zwei Verbindungen mit dem Format

<location>-azuremonitorlogsund<location>-office365angezeigt, d. h. eastus-azuremonitorlogs und eastus-office365.Wechseln Sie zu jeder dieser Verbindungen, und wählen Sie das Menüelement API-Verbindung bearbeiten aus. Wählen Sie auf dem angezeigten Bildschirm Autorisierenaus, und speichern Sie die Verbindung nach Abschluss der Autorisierung.

Um zu testen, ob die Logik-App nach der Autorisierung funktioniert, können Sie zur Logik-App zurück navigieren, die Übersicht öffnen und im oberen Bereich Trigger ausführen auswählen, um zu testen, ob erfolgreich eine E-Mail generiert wurde.

Hinweis

Das mit der E-Mail verknüpfte Absenderkonto ist dasselbe wie das Konto, das bei der Konfiguration des E-Mail-Berichts zur Autorisierung der Office 365-Verbindung verwendet wurde. Wenn Sie den Sender ändern möchten, müssen Sie ein anderes Konto verwenden, um die Verbindung zu autorisieren.

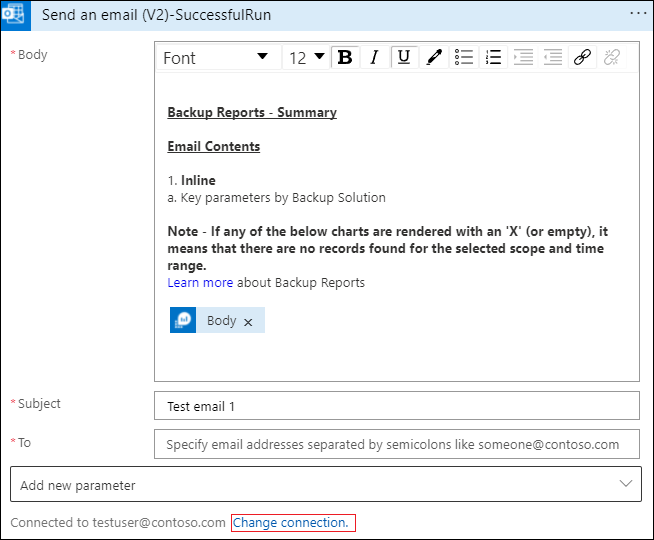

Inhalte der E-Mail

- Alle Diagramme und Graphen, die im Portal angezeigt werden, sind als Inlineinhalt in der E-Mail verfügbar. Erfahren Sie mehr über die in Sicherungsberichten enthaltenen Informationen.

- Die im Portal angezeigten Raster sind als CSV-Anlagen in der E-Mail verfügbar.

- Die in der E-Mail angezeigten Daten verwenden die vom Benutzer im Bericht ausgewählten Filter auf Berichtsebene zum Zeitpunkt der Erstellung der E-Mail-Aufgabe.

- Filter auf Registerkartenebene wie Name der Sicherungsinstanz, Richtlinienname usw. werden nicht angewendet. Die einzige Ausnahme hierbei ist das Raster Aufbewahrungsoptimierungen auf der Registerkarte Optimieren, wo die Filter für die Tägliche, Wöchentliche, Monatliche und Jährliche RP-Aufbewahrung angewendet werden.

- Der Zeitbereich und der Aggregationstyp (für Diagramme) basieren auf der Zeitbereichsauswahl des Benutzers in den Berichten. Wenn die Zeitbereichsauswahl z. B. die letzten 60 Tage sind (übersetzt in den wöchentlichen Aggregationstyp) und die E-Mail-Häufigkeit „Täglich“ ist, erhält der Empfänger jeden Tag eine E-Mail mit Diagrammen, die über den letzten 60-Tage-Zeitraum erfasste Daten umfassen, wobei Daten auf wöchentlicher Ebene aggregiert werden.

Behandeln von Problemen

Wenn Sie auch nach erfolgreicher Bereitstellung der Logik-App nicht wie erwartet E-Mail-Nachrichten erhalten, können Sie die folgenden Schritte zur Problembehandlung bei der Konfiguration anwenden:

Szenario 1: Weder erfolgreicher Empfang einer E-Mail noch einer Fehlermeldungs-E-Mail

Dieses Problem kann auftreten, weil der Outlook-API-Connector nicht autorisiert ist. Befolgen Sie die oben aufgeführten Autorisierungsschritte, um die Verbindung zu autorisieren.

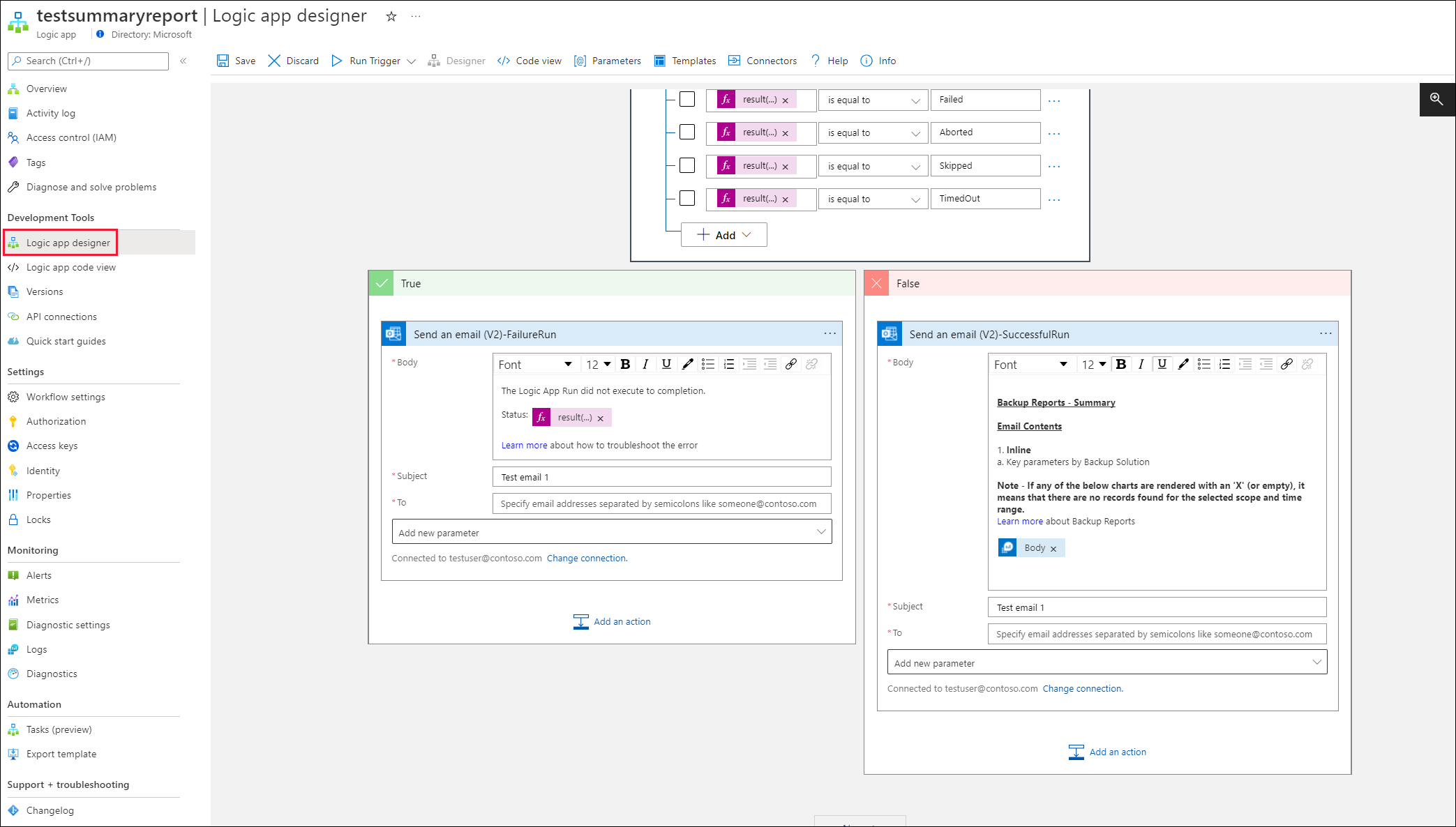

Dieses Problem könnte auch auftreten, wenn Sie beim Erstellen der Logik-App einen falschen E-Mail-Empfänger angegeben haben. Um zu überprüfen, ob der E-Mail-Empfänger richtig angegeben wurde, können Sie zur Logik-App im Azure-Portal wechseln, den Logic App-Designer öffnen und den E-Mail-Schritt auswählen, um festzustellen, ob die richtigen E-Mail-IDs verwendet werden.

Szenario 2: Empfang einer Fehlermeldungs-E-Mail, die besagt, dass die Logik-App nicht vollständig ausgeführt werden konnte

So beheben Sie dieses Problem

- Wechseln Sie zur Logik-App im Azure-Portal.

- Unten im Bildschirm Übersicht wird der Abschnitt Ausführungsverlauf angezeigt. Sie können die letzte Ausführung öffnen und anzeigen, bei welchen Schritten im Workflow Fehler aufgetreten sind. Mögliche Ursachen:

- Connector für Azure Monitor-Protokolle wurde nicht autorisiert: Um dieses Problem zu beheben, befolgen Sie die oben aufgeführten Autorisierungsschritte.

- Fehler in der LA-Abfrage: Falls Sie die Logik-App mit Ihren eigenen Abfragen angepasst haben, könnte ein Fehler in einer der LA-Abfragen zu einem Fehler der Logik-App führen. Sie können den entsprechenden Schritt auswählen und den Fehler anzeigen, der bewirkt, dass die Abfrage nicht ordnungsgemäß ausgeführt wird.

Szenario 3: Fehler beim Autorisieren der Microsoft 365-API-Verbindung

Wenn Sie versuchen, die Microsoft 365-API-Verbindung zu autorisieren, wird möglicherweise ein Fehler der Formulartestverbindung angezeigt. Fehler 'REST-API wird für dieses Postfach noch nicht unterstützt. Dieser Fehler kann für Sandkastenkonten (Test) oder für Konten auftreten, die sich auf einem dedizierten (lokalen) E-Mail-Server befinden.

Dieser Fehler kann auftreten, wenn sich das Postfach auf einer dedizierten Microsoft Exchange Server-Instanz befindet und kein gültiges Office 365-Postfach ist. Weitere Informationen

Um ein gültiges Office 365-Postfach zu erhalten, senden Sie eine Anforderung an Ihren Exchange-Administrator, um das Postfachkonto zu migrieren. Benutzer ohne Administratorberechtigungen können keine Konten migrieren. Informationen zum Migrieren des Postfachkontos finden Sie unter Migrieren von Postfachdaten mithilfe des Exchange Admin Center in Office 365.

Szenario 4: Fehler beim Autorisieren der Azure Monitor-Protokollverbindung

Wenn Sie versuchen, die Azure Monitor-Protokollverbindung zu autorisieren, wird möglicherweise ein Fehler vom Typ InvalidAuthenticationTokenTenant angezeigt. Dies geschieht in der Regel, wenn Sie zum Zeitpunkt der Autorisierung der Verbindung mit den Azure Monitor-Protokollen bei einem anderen Mandanten angemeldet sind. Sie müssen sich zum erfolgreichen Abschließen der Autorisierung bei demselben Mandanten anmelden, in dem auch der Log Analytics-Arbeitsbereich vorliegt.

Um sicherzustellen, dass Sie beim richtigen Mandanten angemeldet sind, können Sie portal.azure.com/< Mandanten-ID-des-Arbeitsbereichs> im Browser öffnen und die Autorisierung ausführen. Navigieren Sie zum Anzeigen der Mandanten-ID zu Azure Activity Directory>Übersicht>Mandanten verwalten.

Wenn das Problem weiterhin besteht, wenden Sie sich an den Microsoft-Support.

Anleitungen für GCC High-Benutzer

Wenn Sie ein Benutzer in einer Azure Government-Umgebung mit einem Office365 GCC High-Konto sind, stellen Sie sicher, dass die E-Mail-Konfiguration ordnungsgemäß festgelegt wurde. Der Grund dafür ist, dass ein anderer Endpunkt zum Autorisieren dieser Verbindung für GCC High-Benutzer verwendet wird, der explizit angegeben werden muss. Führen Sie eine der folgenden Methoden aus, um die Konfiguration zu überprüfen und die Logik-App für die Verwendung in GCC High einzurichten.

Auswählen eines Clients:

Führen Sie die folgenden Schritte aus, um den Authentifizierungstyp für die Office 365-Verbindung über das Azure-Portal zu aktualisieren:

Stellen Sie die Logik-App-Aufgabe für die erforderlichen Registerkarten bereit. Weitere Informationen finden Sie unter Erste Schritte.

Erfahren Sie, wie Sie die Azure Monitor-Protokollverbindung autorisieren.

Wechseln Sie nach der Bereitstellung zur Logik-App im Azure-Portal, und wählen Sie im Menü "Logik-App-Designer " aus.

Suchen Sie die Orte, an denen die Office 365-Aktion verwendet wird.

Sie finden zwei verwendete Office 365-Aktionen, beide ganz unten im Flow.

Wählen Sie "Verbindung ändern" und dann das Informationssymbol aus.

Ein Popup wird geöffnet, in dem Sie den Authentifizierungstyp für GCC High auswählen können.

Sobald Sie an allen Orten, an denen die Office 365-Verbindung verwendet wird, den richtigen Authentifizierungstyp ausgewählt haben, sollte die Verbindung wie erwartet funktionieren.

Preise für E-Mail-Berichte

E-Mail-Berichte sind kostenlos. Es entstehen jedoch Gebühren für den Log Analytics-Arbeitsbereich und die Logik-Apps, die Sie zum Konfigurieren und Übermitteln von E-Mail-Benachrichtigungen verwenden. Diese Gebühren gelten gemäß den jeweiligen Preismodellen.

Die folgenden Beispiele veranschaulichen die Kostenschätzung für die Verwendung von E-Mail-Berichten:

- Kosten für Aktionen: Kosten des Aktionstyps (variiert je nach bericht, den Sie für E-Mail konfigurieren) x Anzahl der Aktionen × 30 Tage (ein Monat).

- Kosten für Standardconnectors: Kosten für Verbinder x Anzahl der Verbinder x 30 Tage (ein Monat).

- Kosten für die Datenaufbewahrung (Berechnung für 7 Tage): 7 Tage × Datenvolume pro Ausführung in MB (bestimmen Sie das Volumen durch einmaliges Ausführen des Workflows und Notieren der ausgegebenen Speichermetriken) × Speicherkosten für jede Einheit × 30 Tage (monat).