Verschlüsselung von Sicherungsdaten mit kundenseitig verwalteten Schlüsseln

Sie können Azure Backup verwenden, um Ihre Sicherungsdaten mit kundenseitig verwalteten Schlüsseln (Customer-Managed Keys, CMKs) zu verschlüsseln anstatt mit plattformseitig verwalteten Schlüsseln (Platform Managed Keys, PMKs), die standardmäßig aktiviert sind. Ihre Schlüssel zur Verschlüsselung der Sicherungsdaten müssen in Azure Key Vault gespeichert sein.

Der Verschlüsselungsschlüssel, den Sie zum Verschlüsseln von Sicherungen verwenden, kann sich von dem für die Quelle verwendeten Verschlüsselungsschlüssel unterscheiden. Ein AES 256-basierter Datenverschlüsselungsschlüssel (Data Encryption Key, DEK) schützt die Daten. Ihre Schlüsselverschlüsselungsschlüssel (Key Encryption Keys, KEKs) schützen wiederum den DEK. Sie erhalten vollständige Kontrolle über die Daten und Schlüssel.

Zum Zulassen der Verschlüsselung müssen Sie dem Backup-Tresor die Berechtigungen zum Zugriff auf den Verschlüsselungsschlüssel im Schlüsseltresor erteilen. Sie können den Schlüssel bei Bedarf ändern.

In diesem Artikel werden folgende Vorgehensweisen behandelt:

- Erstellen Sie einen Recovery Services-Tresor.

- Konfigurieren des Recovery Services-Tresors zum Verschlüsseln der Sicherungsdaten mithilfe von CMKs

- Sichern von Daten in einem Tresor, der über CMKs verschlüsselt ist

- Wiederherstellen von Daten aus Sicherungskopien

Überlegungen

Sie können dieses Feature (unter Verwendung von Azure Backup zum Verschlüsseln von Sicherungsdaten über CMKs) verwenden, um nur neue Recovery Services-Tresore zu verschlüsseln. Alle Tresore, die bereits registrierte oder zu registrierende Elemente enthalten, werden nicht unterstützt.

Nachdem Sie die Verschlüsselung mithilfe von CMKs für einen Recovery Services-Tresor aktiviert haben, können Sie nicht mehr zur Verwendung von PMKs (Standardeinstellung) zurückwechseln. Sie können die Verschlüsselungsschlüssel je nach Bedarf ändern.

Dieses Feature unterstützt derzeit keine Sicherung über den MARS-Agent (Microsoft Azure Recovery Services), und Sie können möglicherweise keinen CMK-verschlüsselten Tresor für die Sicherung über den MARS-Agent verwenden. Der MARS-Agent verwendet eine Verschlüsselung, die auf einer Passphrase basiert. Dieses Feature unterstützt auch keine Sicherung von VMs, die Sie im klassischen Bereitstellungsmodell erstellt haben.

Diese Funktion ist nicht mit Azure Disk Encryption verwandt, das eine gastbasierte Verschlüsselung der Festplatte einer VM mit BitLocker für Windows und DM-Crypt für Linux verwendet.

Sie können den Recovery Services-Tresor nur mithilfe von Schlüsseln verschlüsseln, die in Azure Key Vault gespeichert sind und sich in derselben Region befinden. Außerdem müssen Schlüssel unterstützte RSA-Schlüssel und im aktivierten Zustand sein.

Das Verschieben eines mit CMK verschlüsselten Recovery Services-Tresors in andere Ressourcengruppen und Abonnements wird derzeit nicht unterstützt.

Wenn Sie einen Recovery Services-Tresor, der bereits mit CMKs verschlüsselt ist, in einen neuen Mandanten verschieben, müssen Sie den Recovery Services-Tresor aktualisieren, um die verwaltete Identität des Tresors und die CMKs (die sich auf dem neuen Mandanten befinden sollen) neu zu erstellen und zu konfigurieren. Wenn Sie den Tresor nicht aktualisieren, schlagen die Sicherungs- und Wiederherstellungsvorgänge fehl. Außerdem müssen alle Azure RBAC-Berechtigungen (Role-Based Access Control, rollenbasierte Zugriffssteuerung), die innerhalb des Abonnements eingerichtet wurden, neu konfiguriert werden.

Sie können dieses Feature über das Azure-Portal und PowerShell konfigurieren. Verwenden Sie Az-Modul 5.3.0 oder höher, um CMKs für Sicherungen im Recovery Services-Tresor zu verwenden.

Warnung

Wenn Sie PowerShell zum Verwalten von Verschlüsselungsschlüsseln für Backup verwenden, wird die Aktualisierung der Schlüssel über das Portal nicht empfohlen. Wenn Sie die Schlüssel über das Portal aktualisieren, können Sie PowerShell nicht verwenden, um die Schlüssel weiter zu aktualisieren, bis ein PowerShell-Update zur Unterstützung des neuen Modells verfügbar ist. Sie können die Schlüssel jedoch weiterhin über das Azure-Portal aktualisieren.

Wenn Sie Ihren Recovery Services-Datenspeicher noch nicht erstellt und konfiguriert haben, lesen Sie diesen Artikel.

Konfigurieren eines Tresors zur Verschlüsselung mithilfe von kundenseitig verwalteten Schlüsseln

Führen Sie zum Konfigurieren eines Tresors die folgenden Aktionen nacheinander aus:

Aktivieren einer verwalteten Identität für den Recovery Services-Tresor

Zuweisen von Berechtigungen für den Recovery Services-Tresor für den Zugriff auf den Verschlüsselungsschlüssel in Azure Key Vault

Aktivieren des vorläufigen Löschens und des Löschschutzes für Azure Key Vault

Weisen Sie den Verschlüsselungsschlüssel dem Recovery Services-Tresor zu.

In den folgenden Abschnitten wird jede dieser Optionen ausführlich erläutert.

Aktivieren einer verwalteten Identität für den Recovery Services-Tresor

Azure Backup verwendet vom System zugewiesene verwaltete Identitäten und vom Benutzer zugewiesene verwaltete Identitäten zur Authentifizierung des Recovery Services-Datenspeichers für den Zugriff auf in Azure Key Vault gespeicherte Verschlüsselungsschlüssel. Sie können auswählen, welche verwaltete Identität verwendet werden soll.

Hinweis

Nachdem Sie eine verwaltete Identität aktiviert haben, dürfen Sie sie nicht deaktivieren (auch nicht vorübergehend). Die Deaktivierung der verwalteten Identität kann zu inkonsistentem Verhalten führen.

Aktivieren einer systemseitig zugewiesenen verwalteten Identität für den Tresor

Auswählen eines Clients:

Navigieren Sie zu Ihrem Recovery Services-Tresor>Identität.

Wählen Sie die Registerkarte Systemseitig zugewiesen aus.

Ändern Sie den Status in Ein.

Wählen Sie Speichern aus, um die Identität für den Tresor zu aktivieren.

In den vorherigen Schritten wird eine Objekt-ID generiert, welche die systemseitig zugewiesene verwaltete Identität des Tresors darstellt.

Zuweisen einer benutzerseitig zugewiesenen verwalteten Identität zum Tresor (in der Vorschau)

Hinweis

Tresore, die benutzerseitig zugewiesene verwaltete Identitäten für die CMK-Verschlüsselung verwenden, unterstützen die Verwendung privater Endpunkte für Backup nicht.

Schlüsseltresore, die den Zugriff auf bestimmte Netzwerke beschränken, werden noch nicht für die Verwendung mit benutzerseitig zugewiesenen verwalteten Identitäten für die CMK-Verschlüsselung unterstützt.

Um die dem Benutzer zugewiesene verwaltete Identität für Ihren Recovery Services-Datenspeicher zuzuweisen, wählen Sie einen Mandanten:

Navigieren Sie zu Ihrem Recovery Services-Tresor>Identität.

Wählen Sie die Registerkarte Benutzerseitig zugewiesen (Vorschau) aus.

Wählen Sie + Hinzufügen aus, um eine benutzerseitig zugewiesene verwaltete Identität hinzuzufügen.

Wählen Sie im Bereich Benutzerseitig zugewiesene verwaltete Identität hinzufügen das gewünschte Abonnement für Ihre Identität aus.

Wählen Sie die Identität aus der Liste aus. Sie können auch nach dem Namen der Identität oder der Ressourcengruppe filtern.

Wählen Sie Hinzufügen aus, um das Zuweisen der Identität abzuschließen.

Zuweisen von Berechtigungen für den Recovery Services-Datenspeicher für den Zugriff auf den Verschlüsselungsschlüssel in Azure Key Vault

Sie müssen jetzt der verwalteten Identität des Recovery Services-Tresors gestatten, auf den Schlüsseltresor zuzugreifen, der den Verschlüsselungsschlüssel enthält.

Wenn Sie eine benutzerseitig zugewiesene Identität verwenden, müssen Sie ihr dieselben Berechtigungen zuweisen.

Auswählen eines Clients:

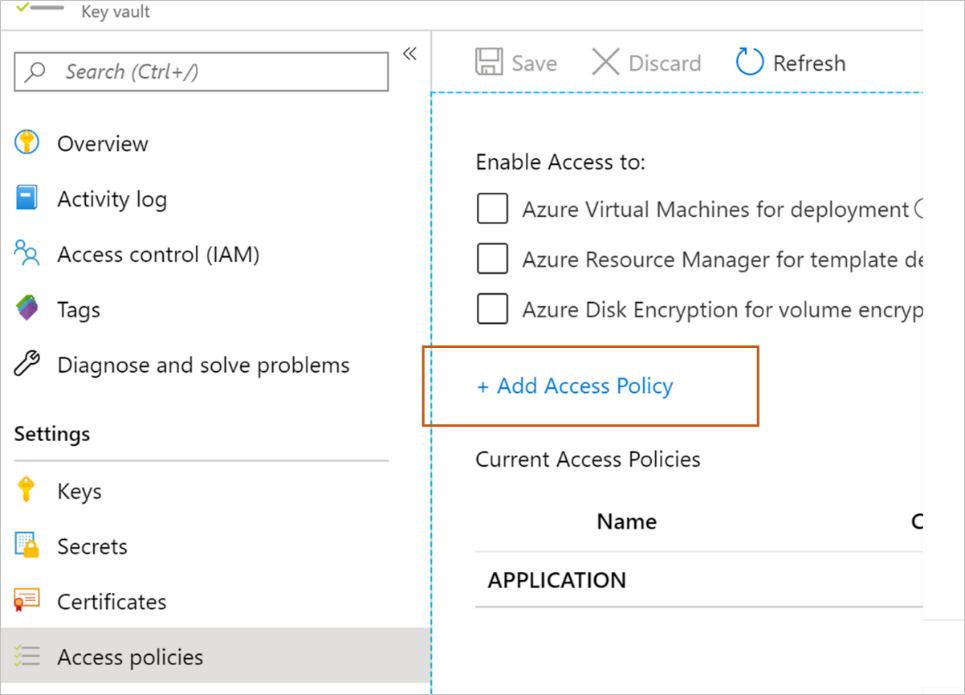

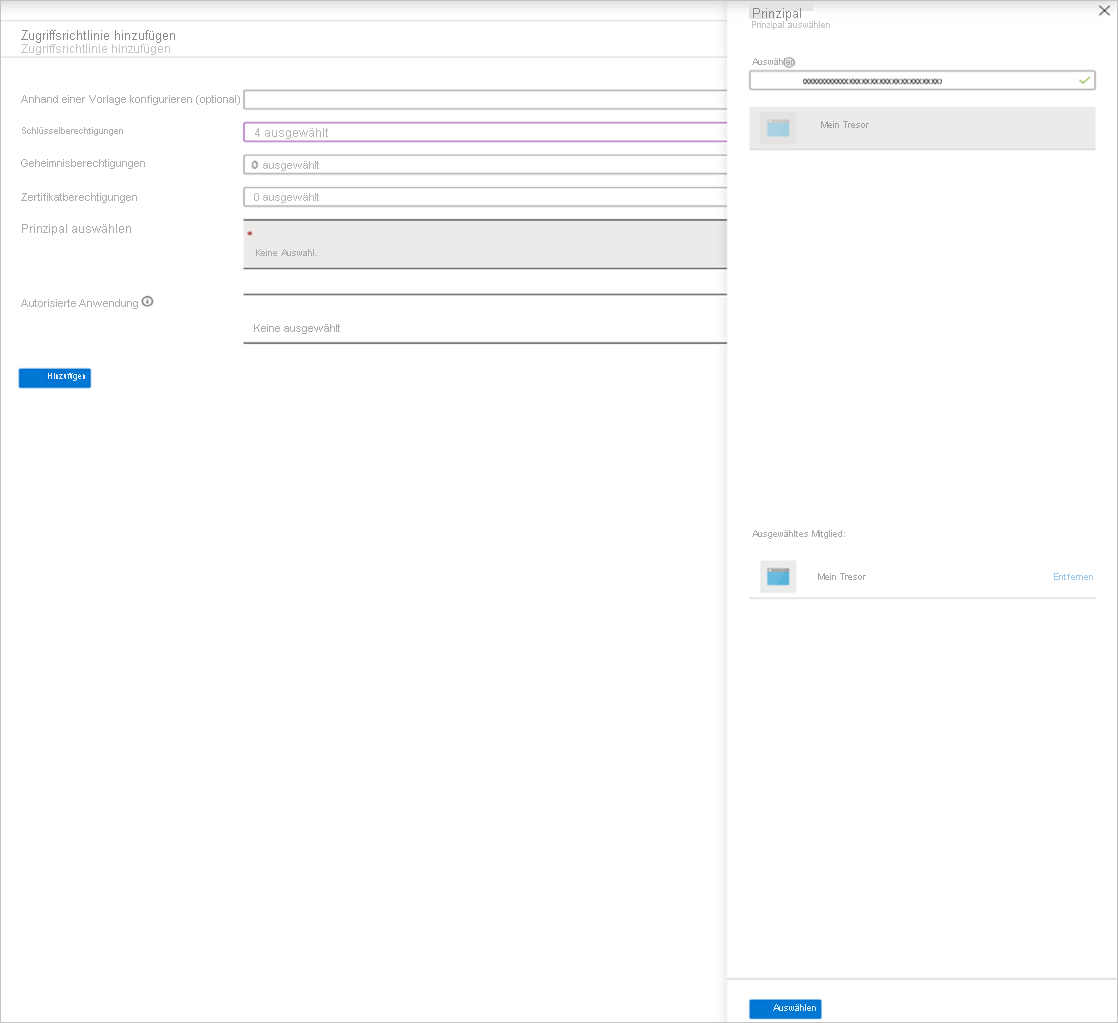

Navigieren Sie zu Ihr Schlüsseltresor>Zugriffsrichtlinien. Wählen Sie + Zugriffsrichtlinie hinzufügen aus.

Geben Sie die Aktionen an, die für den Schlüssel zulässig sind. Wählen Sie unter Schlüsselberechtigungen die Vorgänge Abrufen, Auflisten, Schlüssel entpacken und Schlüssel packen aus.

Wechseln Sie zu Prinzipal auswählen, und suchen Sie über das Suchfeld anhand des Namens oder der verwalteten Identität nach dem Tresor. Wenn der Tresor angezeigt wird, wählen Sie ihn aus, und wählen Sie dann unten im Bereich Auswählen aus.

Wählen Sie Hinzufügen aus, um die neue Zugriffsrichtlinie hinzuzufügen.

Wählen Sie Speichern aus, um die Änderungen an der Zugriffsrichtlinie des Schlüsseltresors zu speichern.

Sie können dem Recovery Services-Tresor auch eine RBAC-Rolle zuweisen, die die zuvor genannten Berechtigungen enthält, z. B. die Rolle Key Vault-Kryptografiebeauftragter. Diese Rolle kann zusätzliche Berechtigungen beinhalten.

Aktivieren des vorläufigen Löschens und des Löschschutzes für Azure Key Vault

Sie müssen für den Schlüsseltresor, in dem Ihr Verschlüsselungsschlüssel gespeichert ist, vorläufiges Löschen und den Löschschutz aktivieren.

Auswählen eines Clients:

Sie können vorläufiges Löschen und den Löschschutz über die Azure Key Vault-Schnittstelle aktivieren wie folgenden Screenshot gezeigt. Alternativ können Sie diese Eigenschaften auch bei der Erstellung des Schlüsselspeichers festlegen. Weitere Informationen zu diesen Key Vault-Eigenschaften finden Sie hier.

Zuweisen eines Verschlüsselungsschlüssels zum Recovery Services-Tresor

Bevor Sie den Verschlüsselungsschlüssel für Ihren Tresor auswählen, stellen Sie sicher, dass folgende Schritte erfolgreich ausgeführt wurden:

- Die verwaltete Identität des Recovery Services-Tresors wurde aktiviert, und ihr wurden die erforderlichen Berechtigungen zugewiesen.

- Vorläufiges Löschen und Löschschutz wurden für den Schlüsseltresor aktiviert.

- Der Recovery Services-Tresor, für den Sie die CMK-Verschlüsselung aktivieren möchten, weist keine geschützten oder registrierten Elemente auf.

Um den Schlüssel zuzuweisen und den Schritten zu folgen, wählen Sie einen Mandanten:

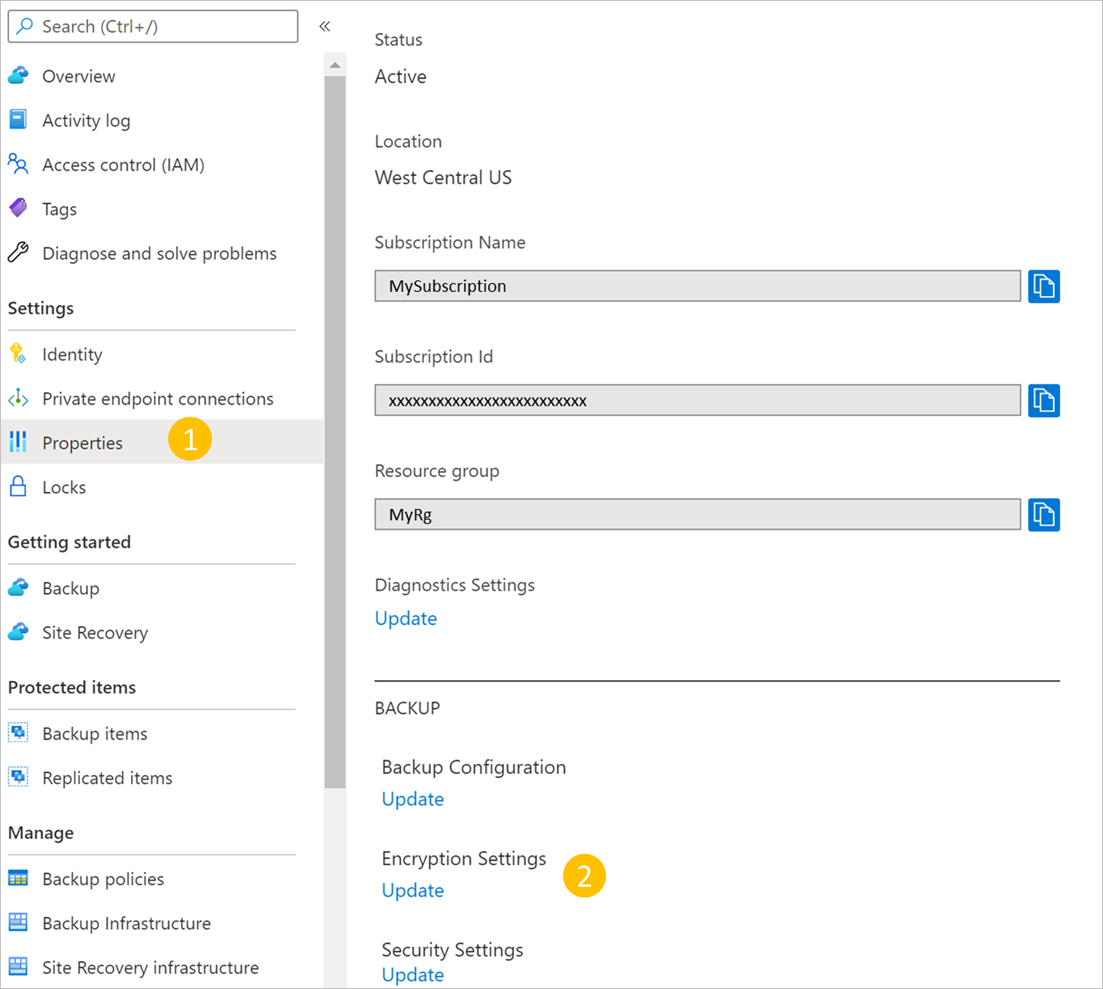

Navigieren Sie zu Ihr Recovery Services-Tresor>Eigenschaften.

Wählen Sie unter Verschlüsselungseinstellungen die Option Aktualisieren aus.

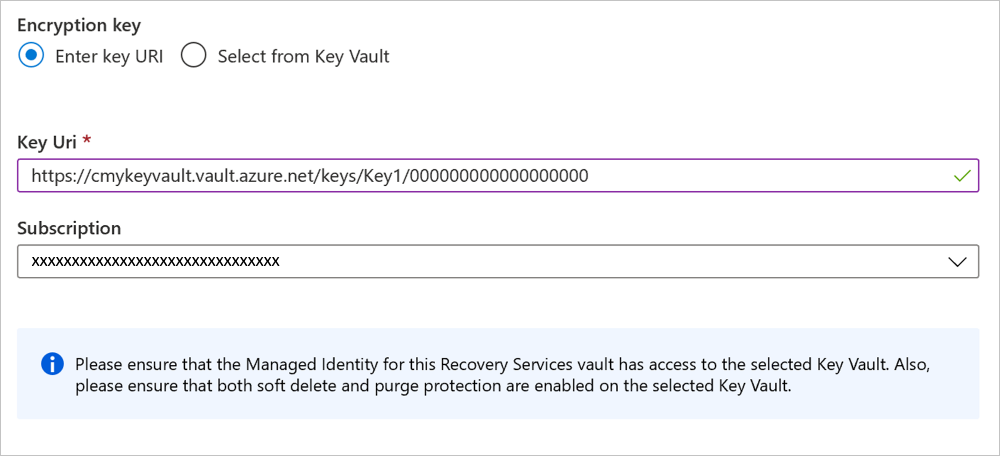

Wählen Sie im Bereich Verschlüsselungseinstellungen die Option Eigenen Schlüssel verwenden aus, und geben Sie den Schlüssel mithilfe einer der folgenden Optionen an. Verwenden Sie unbedingt einen RSA-Schlüssel im aktivierten Zustand.

Wählen Sie Schlüssel-URI eingeben aus. Geben Sie im Feld Schlüssel-URI den URI für den Schlüssel ein, den Sie zum Verschlüsseln von Daten in diesem Recovery Services-Tresor verwenden möchten. Dieser Schlüssel-URI kann auch aus dem entsprechenden Schlüssel in Ihrem Schlüsseltresor abgerufen werden. Geben Sie im Feld Abonnement das Abonnement für den Schlüsseltresor an, der diesen Schlüssel enthält.

Der Schlüssel-URI muss unbedingt richtig kopiert werden. Es wird empfohlen, die Schaltfläche In Zwischenablage kopieren neben dem Schlüsselbezeichner zu verwenden.

Wenn Sie den Verschlüsselungsschlüssel mithilfe des vollständigen Schlüssel-URI mit der Versionskomponente angeben, wird der Schlüssel nicht automatisch rotiert. Sie müssen Schlüssel manuell aktualisieren, indem Sie bei Bedarf den neuen Schlüssel oder die Version angeben. Entfernen Sie alternativ die Versionskomponente des Schlüssel-URI, um die automatische Rotation zu ermöglichen.

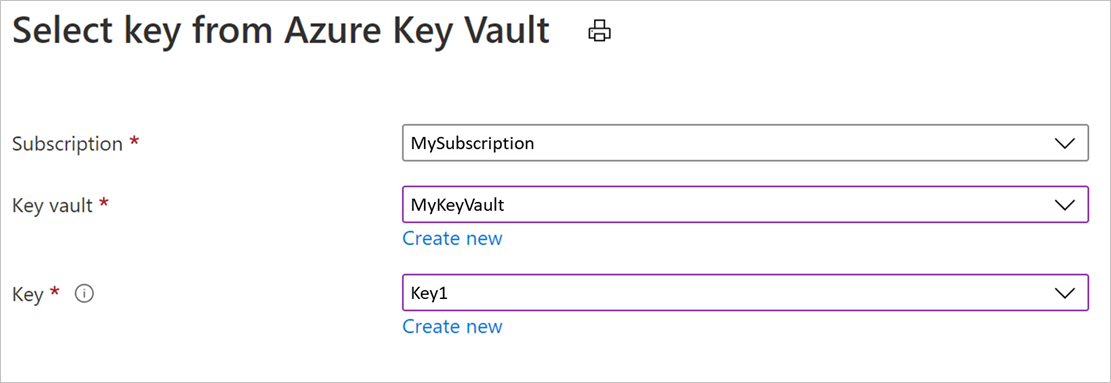

Wählen Sie Aus Key Vault auswählen aus. Suchen Sie über den Bereich Schlüsselauswahl nach dem Schlüssel aus dem Schlüsseltresor, und wählen Sie ihn aus.

Wenn Sie den Verschlüsselungsschlüssel über den Bereich Schlüsselauswahl angeben, wird er jedes Mal automatisch rotiert, wenn eine neue Version für den Schlüssel aktiviert wird. Erfahren Sie mehr über das Aktivieren der automatischen Rotation von Verschlüsselungsschlüsseln.

Wählen Sie Speichern.

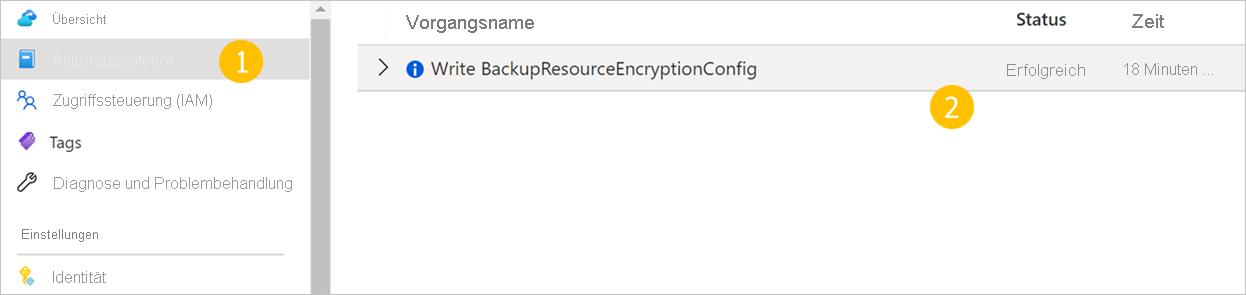

Sie können den Status der Zuweisung des Verschlüsselungsschlüssels mithilfe der Ansicht Sicherungsaufträge im linken Menü nachverfolgen. Der Status sollte nach kurzer Zeit in Abgeschlossen geändert werden. Ihr Tresor verschlüsselt nun alle Daten mit dem angegebenen Schlüssel als KEK.

Die Updates für den Verschlüsselungsschlüssel werden auch im Aktivitätsprotokoll des Tresors aufgezeichnet.

Sichern von Daten in einem Tresor, der mit kundenseitig verwalteten Schlüsseln verschlüsselt ist

Vergewissern Sie sich vor dem Konfigurieren des Sicherungsschutzes, dass folgende Aktionen erfolgreich ausgeführt wurden:

- Sie haben Ihren Recovery Services-Tresor erstellt.

- Die systemseitig zugewiesene verwaltete Identität des Recovery Services-Tresors wurde aktiviert, oder dem Tresor wurde eine benutzerseitig zugewiesene verwaltete Identität zugewiesen.

- Die Berechtigungen für Ihren Recovery Services-Tresor (oder die benutzerseitig zugewiesene verwaltete Identität) für den Zugriff auf Verschlüsselungsschlüssel aus Ihrem Schlüsseltresor wurden erteilt.

- Vorläufiges Löschen und Löschschutz wurden für Ihren Schlüsseltresor aktiviert.

- Dem Recovery Services-Tresor wurde ein gültiger Verschlüsselungsschlüssel zugewiesen.

Diese Prüfliste ist wichtig, da Sie nach dem Konfigurieren (oder dem Versuch der Konfiguration) eines Elements zur Sicherung in einem nicht mit CMK verschlüsselten Tresor die CMK-Verschlüsselung dafür nicht mehr aktivieren können. Es werden weiterhin PMKs verwendet.

Der Prozess zum Konfigurieren und Ausführen von Sicherungen für einen Recovery Services-Tresor, der über CMKs verschlüsselt ist, ist identisch mit dem Prozess zum Konfigurieren und Ausführen von Sicherungen für einen Tresor, der PMKs verwendet. Es gibt keine Änderungen an der Vorgehensweise. Dies gilt auch für die Sicherung von Azure-VMs sowie für die Sicherung von Workloads, die auf einer VM ausgeführt werden (z. B. SAP HANA- oder SQL Server-Datenbanken).

Wiederherstellen von Daten aus einer Sicherung

Wiederherstellen von Daten aus einer VM-Sicherung

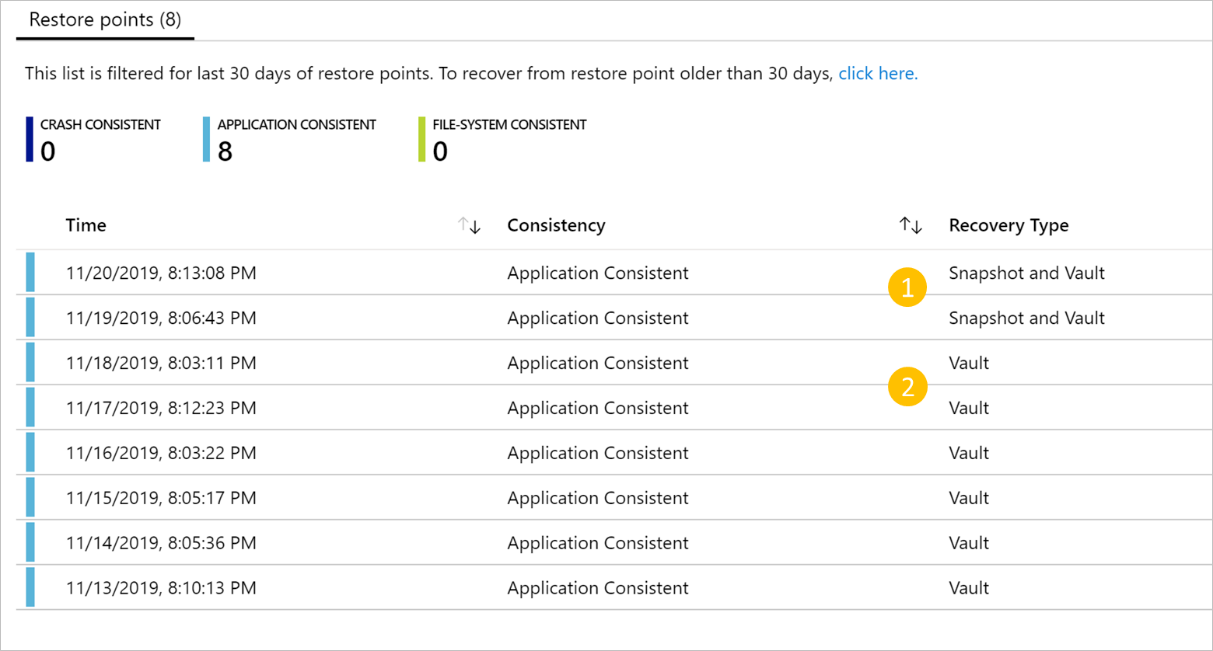

Die im Recovery Services-Tresor gespeicherten Daten können gemäß den in diesem Artikel beschriebenen Schritten wiederhergestellt werden. Bei der Wiederherstellung aus einem Recovery Services-Tresor, der über CMKs verschlüsselt wurde, können Sie die wiederhergestellten Daten mit einem Datenträgerverschlüsselungssatz (Disk Encryption Set, DES) verschlüsseln.

Die in diesem Abschnitt beschriebene Vorgehensweise gilt nur für die Wiederherstellung von Daten aus CMK-verschlüsselten Tresoren. Wenn Sie Daten aus einem Tresor wiederherstellen, der keine CMK-Verschlüsselung verwendet, werden die wiederhergestellten Daten mit PMKs verschlüsselt. Wenn Sie eine Wiederherstellung aus einer Momentaufnahme zur sofortigen Wiederherstellung durchführen, werden die wiederhergestellten Daten mit dem zum Verschlüsseln des Quelldatenträgers verwendeten Mechanismus verschlüsselt.

Wiederherstellen eines Datenträgers oder einer VM

Wenn Sie einen Datenträger oder eine VM aus einem Momentaufnahme-Wiederherstellungspunkt wiederherstellen, werden die wiederhergestellten Daten mit dem DES verschlüsselt, den Sie zum Verschlüsseln der Datenträger der Quell-VM verwendet haben.

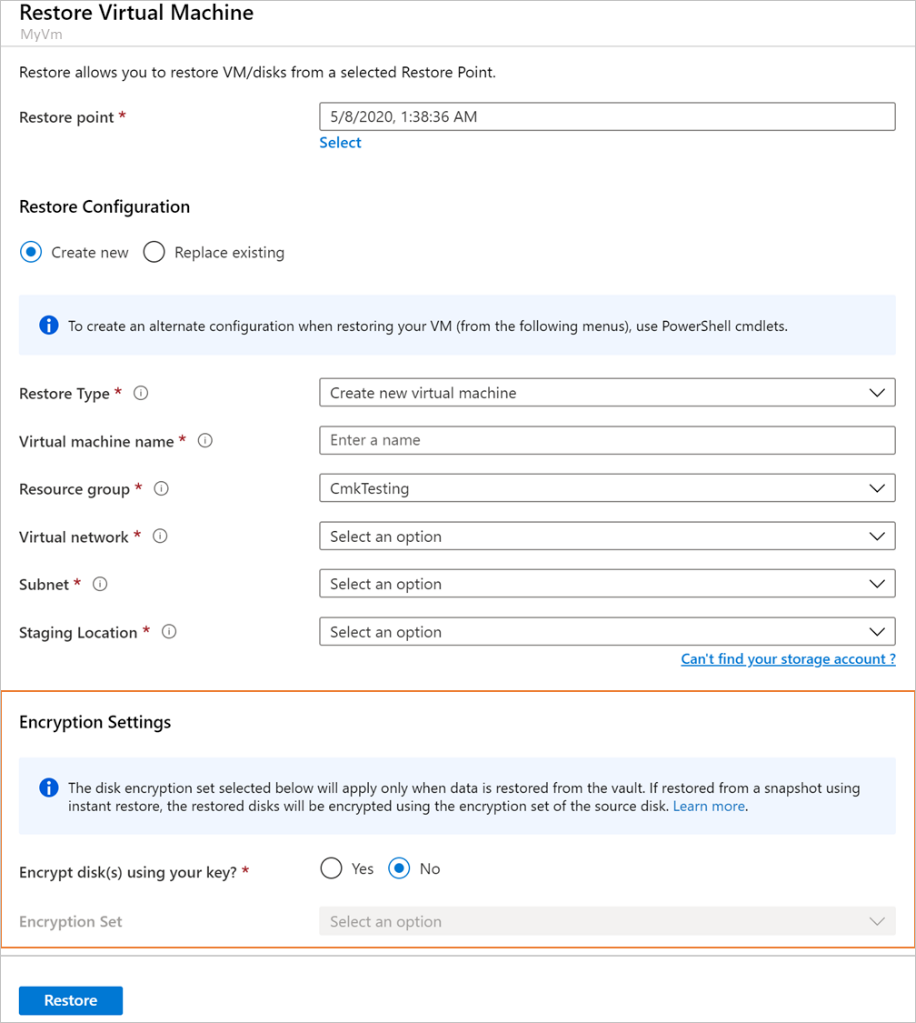

Beim Wiederherstellen eines Datenträgers oder einer VM von einem Wiederherstellungspunkt mit dem Wiederherstellungstyp Tresor können Sie auswählen, ob die wiederhergestellten Daten mit einem von Ihnen angegebenen DES verschlüsselt werden sollen. Alternativ können Sie die Daten weiterhin ohne Angabe eines DES wiederherstellen. In diesem Fall wird die Verschlüsselungseinstellung auf die VM angewendet.

Bei der regionsübergreifenden Wiederherstellung werden CMK-fähige Azure-VMs (die nicht in einem CMK-fähigen Recovery Services-Tresor gesichert sind) als nicht CMK-fähige VMs in der sekundären Region wiederhergestellt.

Sie können den wiederhergestellten Datenträger oder die wiederhergestellte VM nach Abschluss der Wiederherstellung verschlüsseln, unabhängig davon, welche Option Sie beim Starten der Wiederherstellung ausgewählt haben.

Auswählen eines Datenträgerverschlüsselungssatzes beim Wiederherstellen vom Tresorwiederherstellungspunkt

Auswählen eines Clients:

Gehen Sie folgendermaßen vor, um im Wiederherstellungsbereich unter Verschlüsselungseinstellungen einen DES anzugeben:

Wählen Sie für Verschlüsselung der Datenträger mit Ihrem Schlüssel? die Option Ja aus.

Wählen Sie in der Dropdownliste Verschlüsselungssatz den DES aus, den Sie für die wiederhergestellten Datenträger verwenden möchten. Stellen Sie sicher, dass Sie auf den DES zugreifen können.

Hinweis

Wenn Sie eine regionsübergreifende Wiederherstellung durchführen, wird die Möglichkeit unterstützt, während der Wiederherstellung einen DES auszuwählen. Dies wird jedoch derzeit nicht unterstützt, wenn Sie eine VM wiederherstellen, die Azure Disk Encryption verwendet.

Wiederherstellen von Dateien

Wenn Sie eine Dateiwiederherstellung ausführen, werden die wiederhergestellten Daten mit dem Schlüssel verschlüsselt, den Sie zum Verschlüsseln des Zielspeicherorts verwendet haben.

Wiederherstellung von SAP HANA/SQL-Datenbanken in Azure-VMs

Wenn Sie eine gesicherte SAP HANA- oder SQL Server-Datenbank wiederherstellen, die auf einer Azure-VM ausgeführt wird, werden die wiederhergestellten Daten mit dem Verschlüsselungsschlüssel verschlüsselt, den Sie am Zielspeicherort verwendet haben. Es kann sich um einen CMK oder PMK handeln, der zum Verschlüsseln der Datenträger der VM verwendet wird.

Weitere Themen

Aktivieren der Verschlüsselung mithilfe von kundenseitig verwalteten Schlüsseln bei der Tresorerstellung (in der Vorschau)

Das Aktivieren der Verschlüsselung bei der Tresorerstellung mithilfe von CMKs befindet sich in der eingeschränkten öffentlichen Vorschau und erfordert das Zulassen von Abonnements. Um sich für die Vorschau anzumelden, füllen Sie das Formular aus, und schreiben Sie uns unter AskAzureBackupTeam@microsoft.com.

Wenn Ihr Abonnement in der Positivliste enthalten ist, wird die Registerkarte Sicherungsverschlüsselung angezeigt. Sie verwenden diese Registerkarte, um die Verschlüsselung für die Sicherung mithilfe von CMKs während der Erstellung eines neuen Recovery Services-Tresors zu aktivieren.

Führen Sie folgende Schritte aus, um die Verschlüsselung zu aktivieren:

Geben Sie auf der Registerkarte Sicherungsverschlüsselung den Verschlüsselungsschlüssel und die Identität an, die für die Verschlüsselung verwendet werden sollen. Die Einstellungen gelten nur für die Sicherung und sind optional.

Wählen Sie unter Verschlüsselungstyp die Option Kundenseitig verwalteten Schlüssel verwenden aus.

Wählen Sie die entsprechende Option für Verschlüsselungsschlüssel aus, um den Schlüssel anzugeben, der für die Verschlüsselung verwendet werden soll. Sie können den URI für den Verschlüsselungsschlüssel angeben oder den Schlüssel durchsuchen und auswählen.

Wenn Sie den Schlüssel mithilfe der Option Aus Key Vault auswählen angeben, wird die automatische Rotation des Verschlüsselungsschlüssels automatisch aktiviert. Weitere Informationen zur automatischen Rotation

Geben Sie unter Identität die benutzerseitig zugewiesene verwaltete Identität an, um die Verschlüsselung mithilfe von CMKs zu verwalten. Wählen Sie Auswählen aus, um die erforderliche Identität zu suchen und auszuwählen.

Fügen Sie Tags hinzu (optional), und setzen Sie die Tresorerstellung fort.

Aktivieren der automatischen Rotation von Verschlüsselungsschlüsseln

Verwenden Sie zum Angeben des CMK zum Verschlüsseln von Sicherungen eine der folgenden Optionen:

- Schlüssel-URI eingeben

- Aus Key Vault auswählen

Mithilfe der Option Aus Key Vault auswählen wird die automatische Rotation für den ausgewählten Schlüssel aktiviert. Mit dieser Option entfällt der manuelle Aufwand für die Aktualisierung auf die nächste Version. Die Verwendung dieser Option bedeutet jedoch Folgendes:

- Die Aktualisierung der Schlüsselversion kann bis zu einer Stunde dauern.

- Nachdem ein Schlüsselupdate wirksam wurde, sollte die alte Version auch für mindestens einen nachfolgenden Sicherungsauftrag verfügbar sein (in aktiviertem Zustand).

Wenn Sie den Verschlüsselungsschlüssel mithilfe des vollständigen Schlüssel-URI angeben, wird der Schlüssel nicht automatisch rotiert. Sie müssen Schlüsselupdates manuell ausführen, indem Sie den neuen Schlüssel bei Bedarf angeben. Um die automatische Rotation zu aktivieren, entfernen Sie die Versionskomponente des Schlüssel-URI.

Verwendung von Azure Policy zur Überwachung und Durchsetzung der Verschlüsselung mit kundenseitig verwalteten Schlüsseln (in der Vorschau)

Mit Azure Backup können Sie Azure Policy verwenden, um die Verschlüsselung von Daten im Recovery Services-Tresor mithilfe von CMKs zu überwachen und zu erzwingen. Sie können die Überwachungsrichtlinie für die Überwachung verschlüsselter Tresore verwenden, indem Sie CMKs verwenden, die nach dem 1. April 2021 aktiviert wurden.

Bei Tresoren, bei denen die CMK-Verschlüsselung vor dem 1. April 2021 aktiviert wurde, wird die Richtlinie möglicherweise nicht angewendet oder führt zu falsch negativen Ergebnissen. Das bedeutet, dass diese Tresore möglicherweise als nicht konform gemeldet werden, obwohl die CMK-Verschlüsselung aktiviert ist.

Um die Überwachungsrichtlinie zum Überwachen von Tresoren mit einer vor dem 1. April 2021 aktivierten CMK-Verschlüsselung zu verwenden, aktualisieren Sie einen Verschlüsselungsschlüssel über das Azure-Portal. Dieser Ansatz hilft Ihnen beim Upgrade auf das neue Modell. Wenn Sie den Verschlüsselungsschlüssel nicht ändern möchten, geben Sie denselben Schlüssel über den Schlüssel-URI oder die Option zur Schlüsselauswahl erneut an.

Warnung

Wenn Sie PowerShell für die Verwaltung von Verschlüsselungsschlüsseln für Backup verwenden, empfehlen wir nicht, einen Verschlüsselungsschlüssel über das Portal zu aktualisieren. Wenn Sie einen Schlüssel über das Portal aktualisieren, können Sie PowerShell nicht verwenden, um den Verschlüsselungsschlüssel zu aktualisieren, bis ein PowerShell-Update zur Unterstützung des neuen Modells verfügbar ist. Sie können den Schlüssel jedoch weiterhin über das Portal aktualisieren.

Häufig gestellte Fragen

Kann ich einen vorhandenen Backup-Tresor mit kundenseitig verwalteten Schlüsseln verschlüsseln?

Nein Sie können CMK-Verschlüsselung nur für neue Tresore aktivieren. In einem Tresor dürfen noch nie Elemente geschützt worden sein. Sie dürfen nicht versuchen, Elemente im Tresor zu schützen, bevor Sie die Verschlüsselung mithilfe von CMKs aktivieren.

Ich habe versucht, ein Element in meinem Tresor zu schützen, dabei ist jedoch ein Fehler aufgetreten, und der Tresor enthält immer noch keine geschützten Elemente. Kann ich die CMK-Verschlüsselung für diesen Tresor aktivieren?

Nein Mit dem Tresor darf in der Vergangenheit nicht versucht worden sein, Elemente darin zu schützen.

Ich verfüge über einen Tresor, der die CMK-Verschlüsselung verwendet. Kann ich später zur PMK-Verschlüsselung zurückwechseln, auch wenn ich Sicherungselemente im Tresor geschützt habe?

Nein Nachdem Sie die CMK-Verschlüsselung aktiviert haben, können Sie PMKs nicht mehr verwenden. Sie können die Schlüssel gemäß Ihren Anforderungen ändern.

Gilt die CMK-Verschlüsselung für Azure Backup auch für Azure Site Recovery?

Nein In diesem Artikel wird nur die Verschlüsselung von Backup-Daten behandelt. Für Azure Site Recovery müssen Sie die in diesem Dienst verfügbare Eigenschaft separat festlegen.

Ich habe einen der Schritte in diesem Artikel versäumt und das Schützen meiner Datenquelle fortgesetzt. Kann ich die CMK-Verschlüsselung trotzdem verwenden?

Wenn Sie die Schritte im Artikel nicht ausführen und mit dem Schutz von Elementen fortfahren, kann der Tresor möglicherweise keine CMK-Verschlüsselung verwenden. Es wird empfohlen, diese Prüfliste zu verwenden, bevor Sie Elemente schützen.

Erhöhen sich bei Verwendung der CMK-Verschlüsselung die Kosten für meine Sicherungen?

Wenn Sie die CMK-Verschlüsselung für die Sicherung verwenden, fallen keine zusätzlichen Kosten an. Es können jedoch weiterhin Kosten für die Verwendung des Schlüsseltresors anfallen, in dem Ihr Schlüssel gespeichert ist.